ننشر التقرير الدوري السابع لمركز المراقبة لدينا المخصص لتحليل الأحداث المسجلة وحوادث أمن المعلومات.

الشخصيات الرئيسية:

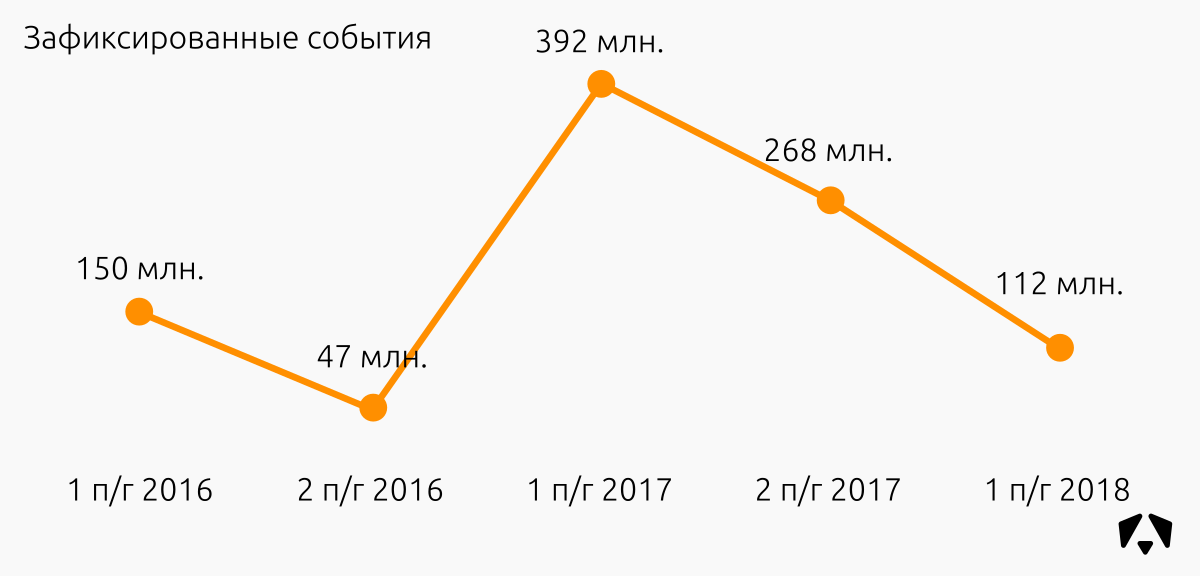

- تم تسجيل 112 مليون حدث (مرتين أقل مما كانت عليه في الفترة السابقة).

- تم تأكيد 434 حادثة (قمنا بمعالجة ثلاث حوادث في اليوم في المتوسط).

- 28200 عقد تحت المراقبة (في عامين زاد عدد العقد المراقبة 19 مرة).

دعونا نحدد من حيث المصطلحات

- حدث IS هو الحدوث المحدد لحالة معينة لنظام أو خدمة أو شبكة ، مما يشير إلى انتهاك محتمل لسياسة IS أو فشل تدابير الحماية ، أو حدوث موقف غير معروف سابقًا قد يكون مرتبطًا بالأمن.

- حادثة IS - حدوث واحد أو أكثر من الأحداث غير المرغوب فيها أو غير المتوقعة في IS ، والتي يوجد بها احتمال كبير للتنازل عن العمليات التجارية وخلق تهديد IS.

مصادر الأحداث هي معرفات الشبكة والمضيف ، وأجهزة الشبكة ، وماسحات الأمان ، وحلول مكافحة الفيروسات ، و honeypots.

كجزء من المعالجة الداخلية ، نقوم بتصنيف الحوادث وفقًا للموارد المعنية.

| أهمية عالية | الحوادث المتعلقة بالموارد الرئيسية لقطاع الخادم أو بالموارد الحرجة لقطاع المستخدم (الموارد التي تعالج المعلومات المهمة من وجهة نظر الأعمال أو المالية أو القانون). |

| الأهمية المتوسطة | الحوادث المتعلقة بالموارد غير الهامة لقطاع الخادم. |

| خطورة منخفضة | الحوادث المتعلقة بالموارد غير المهمة لشريحة المستخدم (المستخدم العادي). |

يحدد أحد المحللين في مركز المراقبة بشكل تعسفي درجة الأهمية إذا اعتقد أن الحادث يمكن أن يؤدي إلى عواقب سلبية خطيرة.

نتائج المراقبة

في الفترة من

1 يناير إلى

30 يونيو 2018 ، سيطر موظفو مركز المراقبة على أنظمة معلومات المؤسسات التي يبلغ إجمالي عدد العقد المتصلة بها حوالي 28،200 (محطات العمل ، الويب ، البريد ، تخزين الملفات ، إلخ). بسبب الاهتمام المتزايد بموضوع إنشاء وتشغيل مراكز مراقبة أمن المعلومات ، تمكنا من جذب عملاء منتظمين جدد وإطلاق العديد من المشاريع التجريبية في النصف الأول من عام 2018.

خلال الأشهر الستة من عام 2018 ، سجلت أجهزة الاستشعار 112 مليون حدث لأمن المعلومات.

يعود الانخفاض في عدد أحداث داعش المسجلة ، مع مراعاة الزيادة في عدد الموارد والحوادث المرصودة ، إلى العوامل التالية:

- يقوم محللو التوقيع لدينا بوضع اللمسات الأخيرة على التوقيعات التي تعطي عددًا كبيرًا من الردود الإيجابية الكاذبة في نظام معلومات محدد يتم التحكم فيه. بفضل الخبرة الكبيرة بالفعل في كتابة القواعد وتقييم سلوكها في المنظمات المختلفة ، أصبحت التوقيعات أقل اعتمادًا على ميزات الشبكة وأكثر توحيدًا ، في نفس الوقت ، دون أن تفقد الكفاءة في وجود حركة مرور "سيئة".

- تم تحسين بعض قواعد قاعدة بيانات AM. وبفضل هذا ، يتم تجميع العديد من الأحداث المتطابقة.

- بفضل النقطتين الأوليين ، يستجيب مركز المراقبة بشكل أسرع لهجمات DDoS وحوادث أمن المعلومات الأخرى ، والتي تتجلى في عدد كبير من مشغلات التوقيع ، ويساعد على منع تطورها في مرحلة مبكرة.

تم تسجيل

434 حادثة .

وتعزى زيادة عدد الحوادث بنسبة عشرين بالمائة مقارنة بالنصف الثاني من عام 2017 إلى حقيقة أن العملاء الجدد كانوا على صلة نشطة بمركز المراقبة. وتكفل البنية التحتية للمراقبة الجديدة زيادة كبيرة في عدد الحوادث المحددة التي لم يلاحظها مالك البنية التحتية في السابق. بمجرد التعامل مع هذه "الذروة الجديدة" ، ينخفض عدد الحوادث المسجلة بشكل كبير.

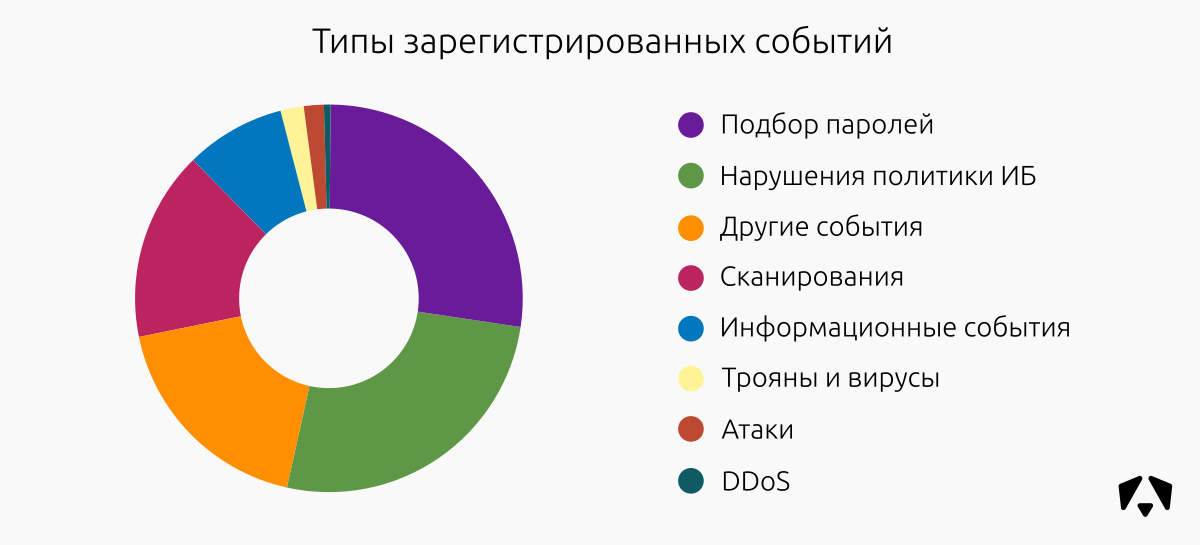

"حدث المعلومات" - الأحداث التي تنطوي على توجه إعلامي قد يكون مفيدًا في تحليل الحادث.

"الهجوم أو الاستغلال" - الأحداث التي تشير إلى محاولات تنفيذ التعليمات البرمجية عن بُعد أو استغلال الثغرات الأمنية في الموارد الخاضعة للسيطرة.

"مسح" - الأحداث التي تشير إلى دراسة الشبكة قبل محاولة الهجوم.

"اختيار كلمة المرور" - الأحداث التي تشير إلى محاولات الوصول إلى الموارد التي يتم التحكم فيها عن طريق تحديد بيانات المصادقة. | "انتهاك سياسة أمن المعلومات" - الأحداث التي تشير إلى أفعال يزعم أنها تنتهك متطلبات السياسة الأمنية للمنظمة الخاضعة للرقابة.

"أحصنة طروادة والفيروسات" - الأحداث التي تشير إلى حقيقة إصابة الموارد الخاضعة للسيطرة بالفيروسات أو نشاط البرامج الضارة.

"DDoS" - الأحداث التي تشير إلى محاولات تنفيذ هجمات رفض الخدمة الموزعة. |

لم يتغير توزيع الأحداث المسجلة حسب النوع كثيرًا مقارنة بالنصف الثاني من عام 2017. التغيير الأبرز هو الذهاب إلى المركز الأول في محاولات تحديد كلمات المرور لمختلف الخدمات. لا تزال انتهاكات السياسات وعمليات المسح والأحداث الإعلامية في "القمة".

لقد زاد عدد الأحداث في فئة المسح الضوئي. في النصف الأول من العام ، قمنا بزيادة عدد العملاء ، وبالتالي عدد العقد. إذا كان الموقع الخاضع للمراقبة ينظر مباشرة إلى الإنترنت ، فإنه يتعرض لعدد كبير من عمليات المسح بواسطة الروبوتات يوميًا. معظم العملاء يأخذون الأولوية للتحكم في الهجمات من شبكة خارجية ، لذلك يتم أيضًا وضع العقد ذات العناوين البيضاء تحت المراقبة. وينتج عن ذلك زيادة في "عمليات المسح" وانخفاض في "أحداث المعلومات" ، والتي هي أكثر خصائص العقد الداخلية.

الحوادث المبلغ عنها

من بين

434 حادثة تم تحديدها:

| فئة الحادث | خطورة منخفضة | الأهمية المتوسطة | أهمية عالية | إجمالي الحوادث | حصة الحوادث |

| البرامج الضارة | 3 | 75 | 101 | 179 | 41٪ |

| الهجمات ومحاولات الاستغلال | 4 | 68 | 57 | 129 | 30٪ |

| مطابقة كلمة المرور | 2 | 27 | 35 | 64 | 15٪ |

| انتهاك سياسة الأمن | 6 | 32 | 6 | 44 | 10٪ |

| DDoS | 3 | 5 | 10 | 18 | 4٪ |

في أكبر فئة - البرامج الضارة ، لاحظنا الاتجاهات التالية:

- كلما زاد عدد نقاط المراقبة ، زادت حوادث البرامج الضارة.

- كما هو الحال في الربع الثاني من عام 2017 ، تستمر الإصابة بالعدوى من عائلة WannaCry و Petya / notPetya من البرامج الضارة. على الرغم من التغطية العامة لهذه المشكلة ، لا يزال هناك الكثير من العقد الضعيفة.

- معظم البرامج الضارة الموجودة هي برامج تعدين العملات المشفرة. أصبح المخترقون "ألطف" قليلاً ويحاولون الاستفادة من موارد المستخدم.

- غالبًا ما نجد برامج إعلانية غير مرغوب فيها. بشكل أساسي ، يقوم المستخدمون بتنزيله جنبًا إلى جنب مع البرامج المخترقة أو المجانية وعند تثبيت البرامج للعثور على برامج التشغيل بسرعة ، على سبيل المثال ، DriverPack ونظائرها.

فيما يتعلق باستغلال الثغرات الأمنية ، نواصل ملاحظة عدد كبير من المحاولات لاستغلال الثغرات الأمنية في Apache Struts و Drupalgeddon و EternalBlue.

تم إنشاء عدد كبير من الحوادث لاستغلال ضعف EternalBlue. يبدو الأمر محزنًا ، لكن الإحصائيات تظهر أن المستخدمين لا يزالون لم يدافعوا عن أنفسهم ضد مثل هذه الثغرات المثيرة. على الرغم من حقيقة أن تنزيل برامج الفدية من خلال هذه الثغرة هو الحد الأدنى بالفعل ، يتم استخدامه بنشاط لتوزيع برامج ضارة أخرى. وإذا كانت البيانات المشفرة مرئية على الفور ، فقد لا يلاحظ المستخدم العادي حتى نشاط برنامج ضار آخر.

على سبيل المثال ، في نهاية يونيو ، أجرينا دراسة على جهاز مصاب بعامل تشفير. وجدنا أنه تم تنفيذ الإجراءات المدمرة من خلال اتصال بعيد بالنظام. أطلق المهاجم برنامج الفدية وبعد بضع دقائق من قطع اتصاله بموقع الضحية.

عثر باحثونا على ملف برنامج فدية قيد التشغيل تم إخفاؤه على أنه عملية svhost.exe (برنامج تشفير لعائلة GlobeImposter 2.0 ، كما تبين أثناء تحليل مفصل للملف) ، بالإضافة إلى آثار إطلاق برامج أخرى مشبوهة. من بينها كانت الأداة المساعدة ProcessHacker المثبتة (مع برنامج تشغيل KProcessHacker). بمساعدته ، أكمل المهاجم العمليات المميزة وحرر الملفات التي تشغلها العمليات من أجل تشفيرها اللاحق. لم يتوقف القراصنة عند هذا الحد ، واستغل الفرصة ، أدخل عامل منجم في النظام المصاب (لماذا لا تأخذ الحد الأقصى؟).

تم الكشف عن ملفات استخراج العملات المشفرة في Litecoin (LTC) في دليل النظام. من بينها كان ملف التعدين نفسه ، والمكتبات لدعم تعدد مؤشرات التراسل وإرسال طلبات HTTP ، بالإضافة إلى برنامج جمع كل هذا وأطلقه مع المعلمات اللازمة للمهاجم. تمت إضافة هذا الملف إلى برنامج جدولة المهام وتم تشغيله عند كل بدء تشغيل للنظام.

إذا لم يقم أحد المهاجمين بتشغيل برنامج تشفير على نظام تم اختراقه ، فربما لم يلاحظ مالك AWP وجودًا خارجيًا. وستستخدم موارد النظام لتعدين العملة المشفرة و / أو الهجمات على مستخدمين آخرين على الشبكة المحلية.

بقية الحوادث في الفئة هي محاولات لاستغلال XSS ، وإدخال PHP و SQL حقن.

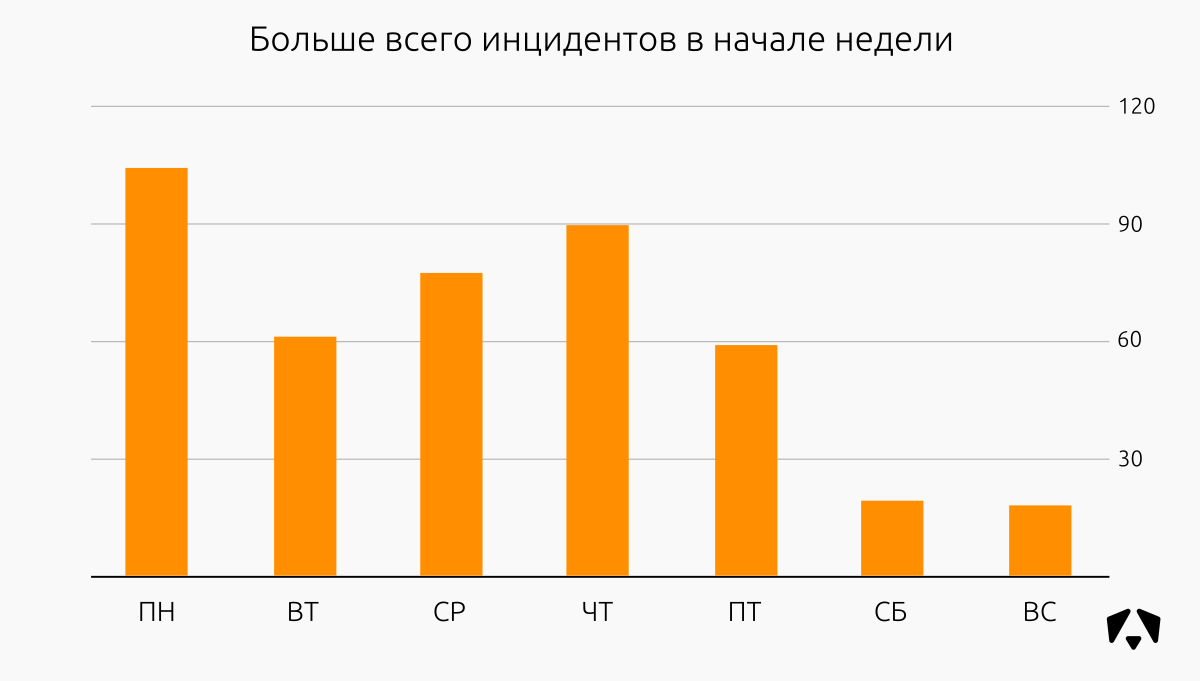

توزيع حوادث داعش نسبة إلى أيام الأسبوع في النصف الأول من عام 2018:

عادة ما يتم تنفيذ رسائل التصيد الاحتيالي يوم الإثنين ، حيث يرسلون برامج ضارة متنكرة على أنها تسويات وأفعال وما إلى ذلك. على الأرجح ، هذا النشاط موجه للأشخاص الذين لم يغادروا عطلة نهاية الأسبوع بعد. نقوم أيضًا بتوصيل الجزء الأكبر من العملاء الجدد منذ بداية الأسبوع ، مما يعطي أيضًا زيادة كبيرة في الأحداث ، خاصة بالنسبة لفئات مثل اختيار كلمة المرور والهجوم واستغلال الثغرات الأمنية.

توزيع حوادث تنظيم الدولة الإسلامية للنصف الأول من عام 2018:

ترتبط الزيادة في الحوادث بتوسيع شبكات عملائنا. زادت منظمتان على الأقل بحلول أبريل عدد أجهزة الاستشعار في المرافق الخاضعة للرقابة. بالإضافة إلى ذلك ، في الربيع والصيف كان هناك العديد من المشاريع التجريبية.

أيضًا ، يقوم محللو التوقيع لدينا بكتابة قواعد باستمرار لنقاط ضعف جديدة ، مما يساعد على القبض على هجمات جديدة على موارد العملاء.

مصادر TOP

في هذه الحالة ، تُفهم مصادر الهجمات على أنها عناوين IP التي كانت مشاركة في تفاعل الشبكة مع العناوين المتحكم فيها وحاولت الإضرار بالبنية التحتية.

تُظهر الخريطة موقع أول مائة عنوان IP حسب عدد الأحداث المسجلة. تقع معظم هذه العناوين في روسيا وأوكرانيا والصين والولايات المتحدة وألمانيا وهولندا.

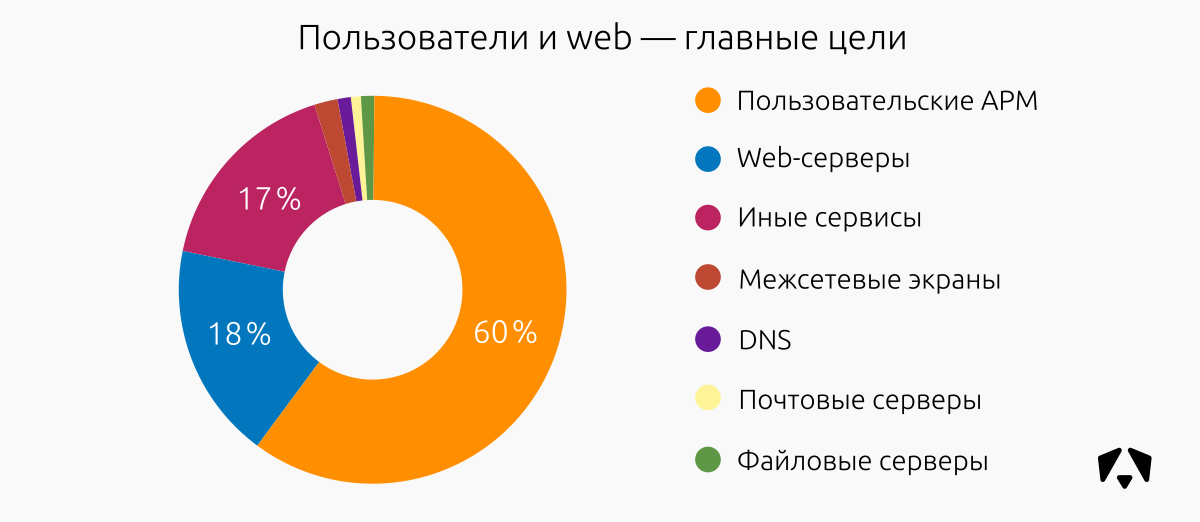

الشرائح المتأثرة بالحادث العلوي

في النصف الأول من عام 2018 ، كانت محطات عمل المستخدم هي في الغالب غير مرغوب فيها ، وهي 60 ٪ من جميع الحوادث على الموارد الخاضعة للرقابة. في المرتبة الثانية الهجمات على خوادم الويب والخدمات الأخرى.

الأنواع الرئيسية للهجمات ضد القوة الغاشمة على الويب ومحاولات استغلال نقاط الضعف ، بما في ذلك خادم الويب Apache. على محطات عمل المستخدم - البرامج الضارة ، محاولات استغلال الثغرات الأمنية في المتصفحات. تم تركيب عدد كبير من عمال المناجم بشكل غير قانوني.

المقالات السابقة: