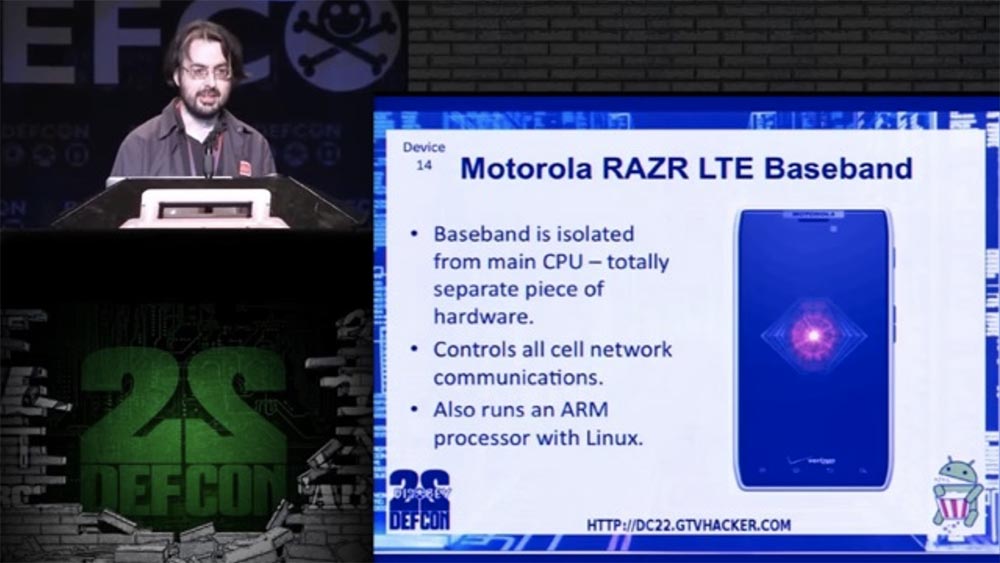

مؤتمر DEFCON 22. مجموعة GTVHacker. اختراق كل شيء: 20 جهازًا في 45 دقيقة. الجزء الأولمايك بيكر: في اليوم التالي ، الجهاز الرابع عشر الذي حصلنا على وصول جذر إليه هو الهاتف الذكي Motorola RAZR LTE Baseband. لن أتحدث عن Android ، فقد تم "خداعه" بالفعل. هذا الهاتف مميز لأنه يستخدم Baseband - معالج إشارة منفصل معزول عن المعالج الرئيسي. هذه قطعة منفصلة تمامًا من أجهزة الهواتف الذكية.

يتم الاتصال بين Android و Baseband عبر اتصال شبكة USB. يستمع Baseband على منفذ شبكة USB الداخلي ، ولديه وصول محدود إلى shell من خلال المنفذ 3023 ، ويقوم بتشغيل برنامج نصي تشخيصي على المنفذ 3002 كجذر.

إذا نظرت إلى البرنامج النصي ، يمكنك أن ترى أن الأمر busybox يتم تشغيله باستخدام لغة AWK:

busybox awk '{print+substr(" ' "$ {outFilePath}" ' ",0,1)}'

أي ، يتم نقل اسم الملف عبر البرنامج النصي AWK. هذا يعني أنه باستخدام اسم الملف يمكننا الحقن في الصدفة. لجذر الصدفة ، نستخدم اسم ملف يحتوي على:

x",0,1);system("…");("

هذا يسمح لك بإدخال أي أمر في النظام وتشغيله بحقوق الجذر.

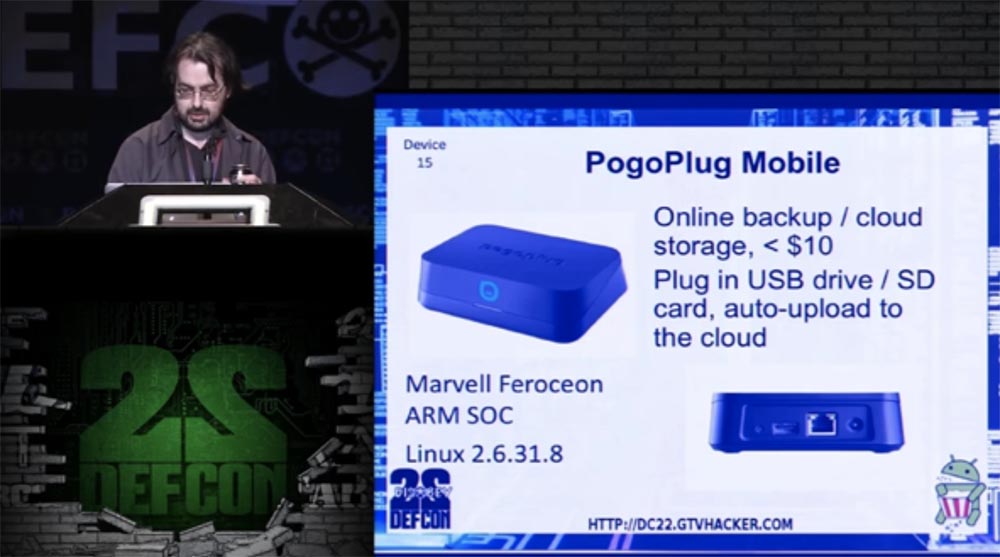

وكان الجهاز التالي الذي تم اختراقه برقم 15 هو محرك الأقراص المحمول PogoPlug Mobile ، والذي يعمل بمثابة وحدة تخزين "سحابية" شخصية. يتم استخدامه لنقل المحتوى من جهازك المحمول في أي مكان ، والاتصال بشبكتك المنزلية ومشاركة الملفات عبر الإنترنت.

تكلفة هذا الجهاز أقل من 10 دولارات. يمكنك توصيل محرك أقراص USB أو بطاقة SD به وسيتم تحميل المعلومات تلقائيًا إلى السحابة. يعتمد على معالج Marvell Feroceon ويديره Linux 2.6.31.8.

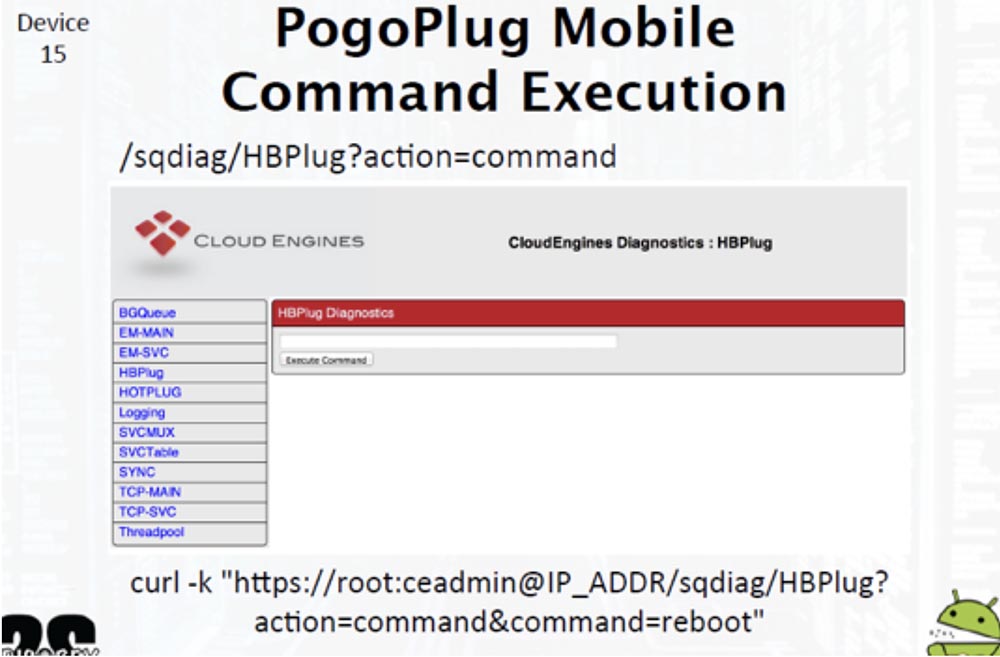

على لوحة الدوائر ، هناك 4 دبابيس تقليدية لتوصيل UART ، مما يمنحنا الوصول إلى أداة تحميل التشغيل وقشرة الجذر ، ولكن يمكننا أيضًا تضمين سطر الأوامر باستخدام صفحة ويب.

يسمح لك استخدام هذه الواجهة بإدخال أوامر عشوائية وتشغيلها كجذر بامتيازات الجذر.

المعرض التالي رقم 16 هو جهاز فك التشفير Netgear Push2TV (PTV3000). يستخدم تقنية Miracast المفتوحة ، التي تدعمها Google ، والتي توجد في بعض موديلات الهواتف الذكية والأجهزة اللوحية المزودة بتقنية Android و Intel WiDi.

على لوحة الدارة الخاصة بجهاز الاستقبال اللاسلكي هذا ، هناك دبابيس UART يمكنك من خلالها الاتصال بالجهاز ، ثم الضغط على شريط المسافة أثناء التمهيد ، ومقاطعة U-boot ، وتشغيل أوامر Linux الخاصة بك. لا يمكنك العبث مع أداة تحميل التشغيل واستخدام وحدة التحكم الجذر ، التي تنشط لمدة 2-3 ثوان بعد التمهيد. من الممكن أيضًا تنفيذ الأوامر عبر واجهة الويب عبر اسم الجهاز ، وسيتم تنفيذ الأمر نيابة عن المستخدم الخارق بحقوق الجذر. يمكن إعادة تحميل رقاقة ذاكرة SPI Flash التي تحتوي على أوامر U-boot لتشغيل أداة تحميل التشغيل المخصصة.

الجهاز رقم 17 - موجه Ooma Telo VOIP ، يعمل بنظام OpenWRT ومجهز بمعالج ARM.

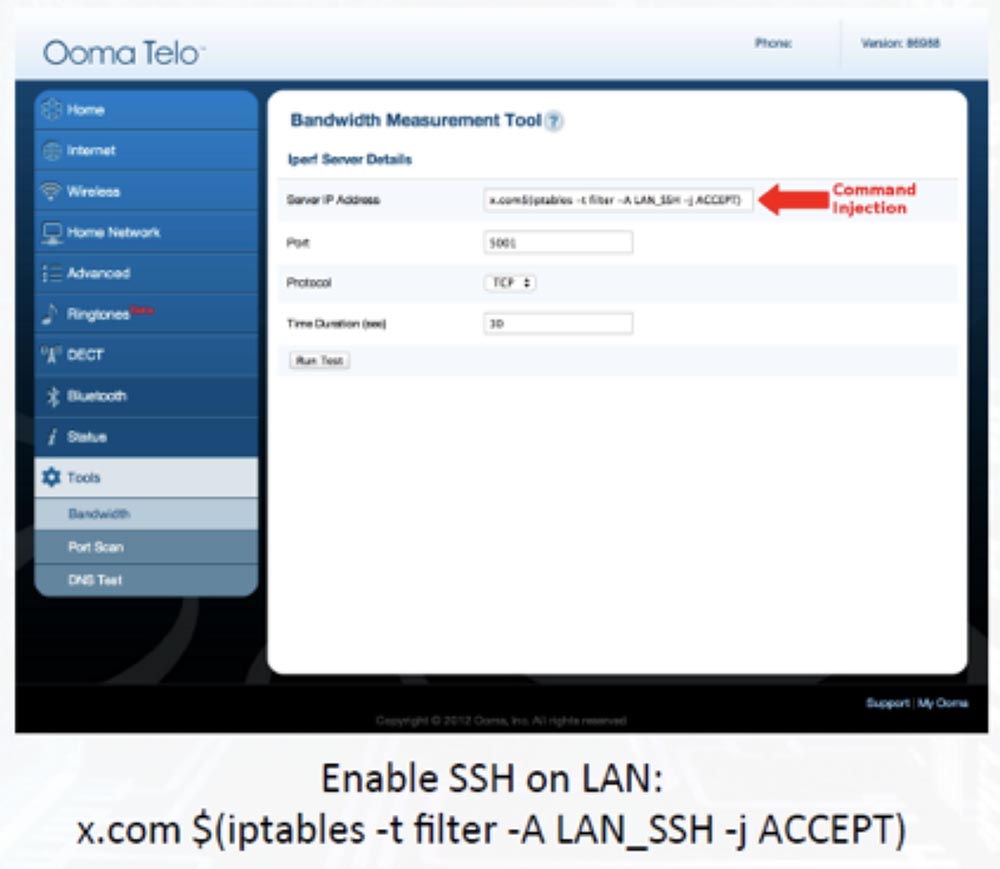

هنا مرة أخرى ، UART ، الذي يستخدم إدخال وحدة التحكم ، موجود ، لكننا ننظر في عمليات حقن الأوامر. هناك أيضًا منفذ SSH ، والذي يعمل افتراضيًا كجدار حماية ، لذا نحتاج أولاً إلى تنفيذ أمر من شأنه تغيير قواعد جدار الحماية هذا. قمنا بذلك من خلال واجهة ويب حتى نتمكن من إدخال أي أمر. ومن المثير للاهتمام أن كلمة المرور الافتراضية للوصول إلى الجذر كانت "! Ooma123" ، لذا لم يكن كسرها صعبًا. بمجرد دخولنا ، قمنا على الفور بإعادة تعيين ملف كلمة المرور وبدأنا القرصنة. افتراضيًا ، لا يتوفر SSH إلا عبر شبكة LAN.

تعرض الشريحة التالية واجهة الويب الخاصة بـ Ooma Telo ، ويظهر السهم الخط الذي أدخلنا فيه الأمر. تتيح إمكانية تعديل قواعد جداول عناوين IP الوصول إلى SSH ، حيث يمكنك استخدام كلمة المرور المقدمة.

الجهاز رقم 18 هو مشغل وسائط دفق Netgear NTV200-100NAS يعتمد على Adobe Flash ، ويتكلف من 10 إلى 30 دولارًا ، والذي يقوم بتشغيل ملفات SWF.

وهي مجهزة بوحدة Wi-Fi ومعالج Broadcom SOC مع تحديث البرامج الثابتة المشفرة والموقعة.

تم توقيع كل شيء على لوحة الدوائر المطبوعة ، لذلك لم يكن العثور على UART مشكلة. ولكن دعنا نتحدث عن إدخال سطر الأوامر عبر واجهة الويب ، حيث يتم تنزيل التحديثات والتطبيقات إلى هذا المشغل عبر اتصال HTTPS غير مشفر. هذه فكرة سيئة للغاية ، لأنه على عكس التحديثات المشفرة ، يمكن تنزيل التطبيقات وتثبيتها بحرية. لذلك ، عند تثبيت التطبيق ، يصبح من الممكن استخدام هجوم "الرجل في الوسط":

- إنشاء نسخة من التطبيق ؛

- نضيف إليها ارتباط رمزي "ضعيف" خبيث ؛

- إعادة حزم التطبيق ووضعه على المضيف المحلي ؛

- قم بتشغيل التطبيق ؛

- نقوم بتعديله مرة أخرى عن طريق إضافة برنامج نصي shell أثناء العملية التي تحتوي على ارتباط داخلي داخل لاستدعاء Telnet ؛

- قم بتشغيل التطبيق مرة أخرى ، وإعادة التشغيل ، والآن لدينا وصول دائم إلى الجذر!

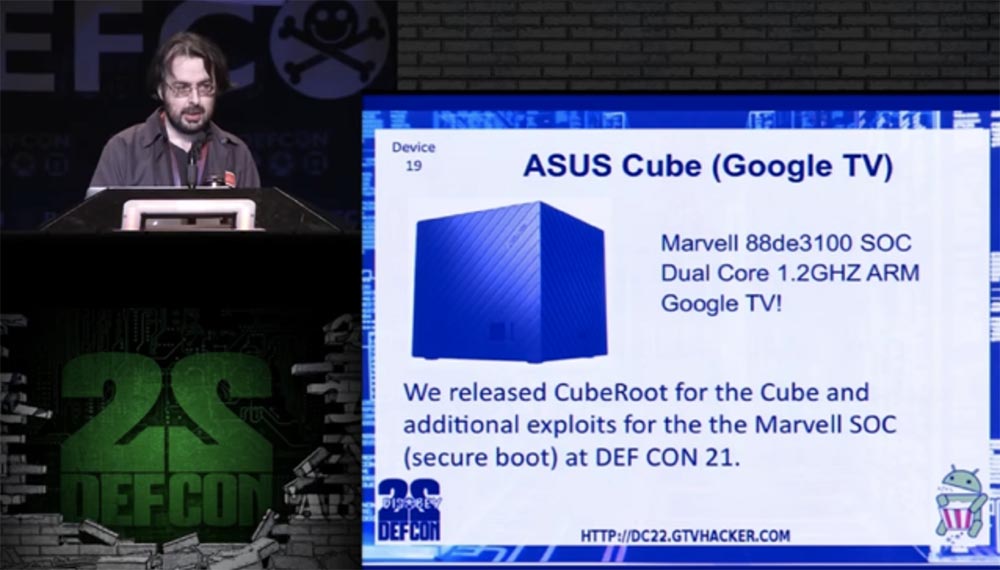

لذا ، انتقل. الجهاز تحت الرقم 19 هو ASUS Cube ، "الجسر" بين الإنترنت وبث الفيديو ، وهو جهاز فك التشفير الذي يوفر التشغيل على نطاق واسع لأجهزة Google TV والنظام الأساسي للبرامج. وهي مجهزة بمعالج ثنائي النواة Marvell 88de3100 SOC بسرعة 1.2 جيجا هرتز. في مؤتمر DefCon 21 ، قدمنا بالفعل استغلال CubeRoot إضافي لهذا الجهاز ، والذي كان يهدف إلى التحكم في المعالج في وضع التمهيد الآمن.

كان لدينا تطبيق متاح على متجر Play ، للأسف قامت Google بإزالته ، فهم لا يحبون هذه التطبيقات. لنتحدث عن كيف يمكننا العودة إلى هذا المكعب. تتيح لك تطبيقات الوسائط المتعددة المضمنة فيه تحميل بروتوكول شبكة SMB للوصول البعيد إلى الملفات ، وفي هذه الحالة تسمح لك بمشاركة ملفات Windows دون أي قيود. إجراءات الحصول على حقوق الجذر هي كما يلي:

- إنشاء حصة SMB باستخدام ثنائي المستخدم الخارق

- استخدام تطبيق وسائط للاتصال بمشاركة SMB

- إضافته إلى Cube ، تشغيل ثنائي المستخدم الفائق ، الحصول على حقوق الجذر!

- إعادة تركيب النظام ، تثبيت SuperSu والتحكم الكامل في قدرات الجهاز.

على هذا نقل كلمة لأمير.

أمير اعتمادى: شكرا مايك!

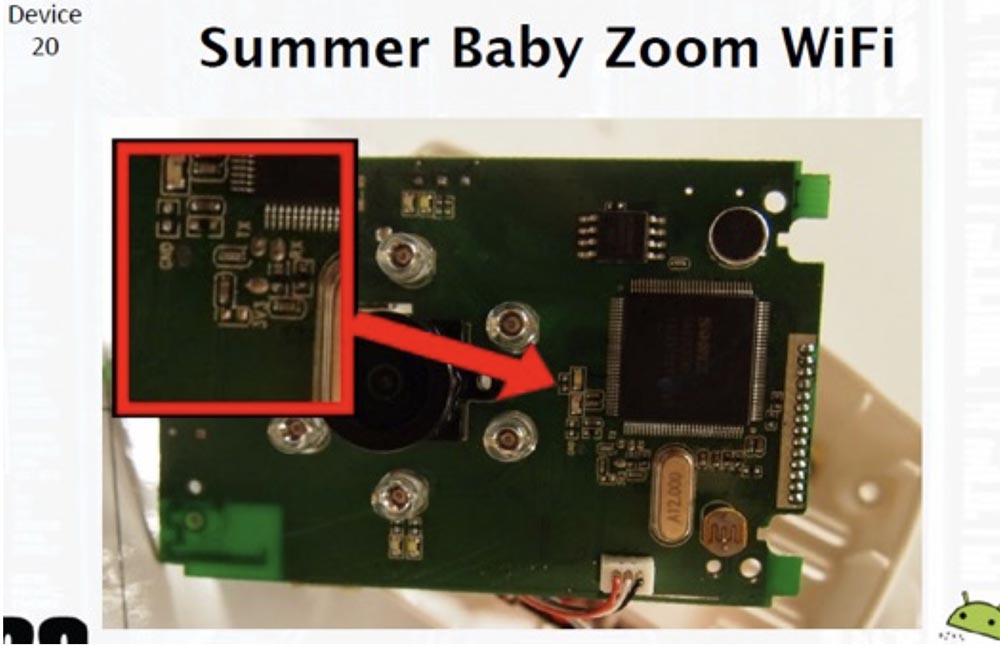

دعونا نواصل مرحنا ونلقي نظرة على بعض الأجهزة الأكثر إثارة للاهتمام. أريد أن أخبركم عن جهاز مراقبة الأطفال - جهاز مراقبة نشاط الطفل يسمى Summer Baby Zoom WiFi.

يتيح لك هذا الجهاز استخدام كاميرا الفيديو الخاصة بك لمراقبة الأطفال ونقل الصورة إلى هاتفك الذكي عبر Wi-Fi. لديه شاشة مدمجة خاصة به مع مكبر صوت وشاشة تسمح لك بالتحكم في الكاميرا عن بعد عبر الهواء. في السوق ، يتم وضعه على أنه "محمي". هذا هو الجهاز رقم 20 الذي اخترقناه.

بعد تفكيكها ، بدأنا ، كالمعتاد ، في المقام الأول في البحث عن UART وفحصنا جهات الاتصال ، التي كان من الصعب جدًا الاتصال بها. كيف نجحنا ، يمكننا أن نقول بعد العرض التقديمي ، والآن سننظر في الأخطاء التي ارتكبها مطورو هذا الجهاز عند إنشائه.

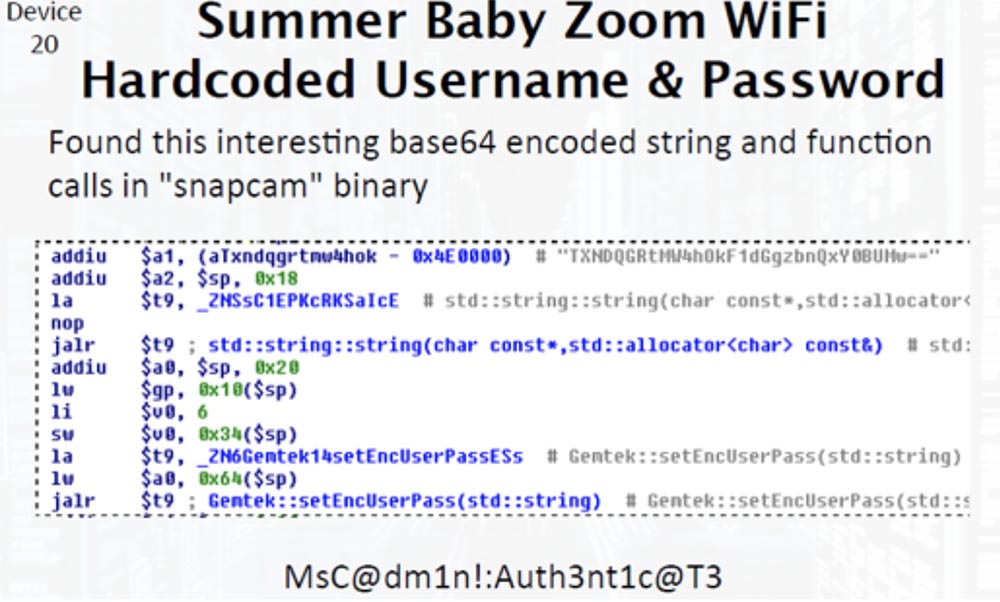

الخطأ الأول هو أن يكون لديك اسم مستخدم وكلمة مرور مشفرة على جهاز يستخدم ملفًا ثنائيًا للتواصل مع واجهة الويب. هذه مجرد ممارسة رهيبة. من منظور أمني ، يجب ألا يكون لديك بيانات اعتماد مشفرة على كل جهاز.

وجدنا سلسلة مشفرة مثيرة للاهتمام واستدعاءات النظام في ثنائي "snapcam" ، الذي يحتوي على بيانات المصادقة. بعد ذلك ، انتقلنا إلى تحليل البيانات المشفرة.

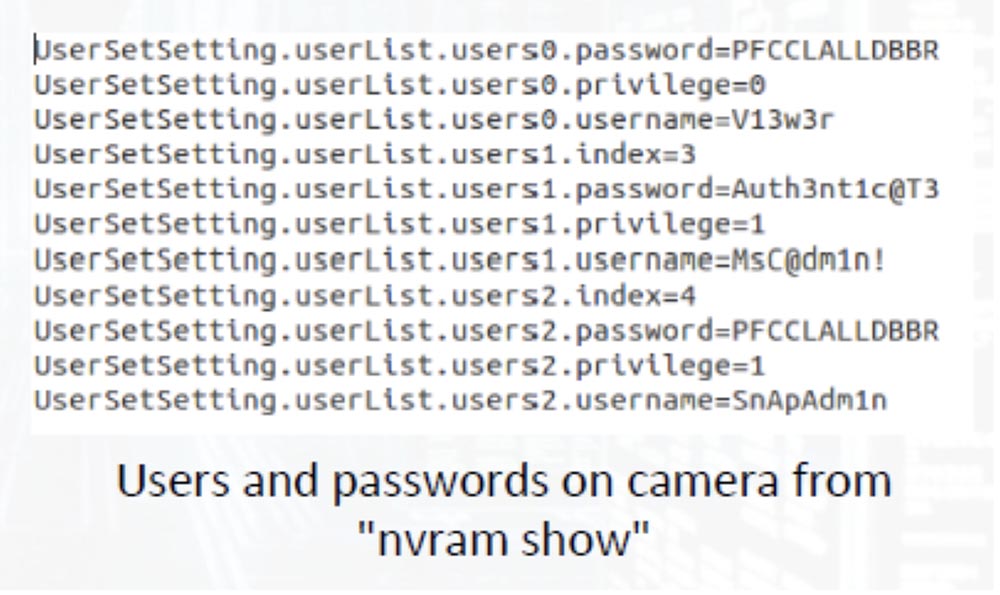

بعد إجراء استدعاء نظام "nvram show" من سطر الأوامر ، حصلنا على قائمة من 3 مستخدمين وكلمات مرورهم. كان لدى اثنين من المستخدمين كلمات مرور مختلفة لكل كاميرا ، ووفرت حقوق مستخدم مختلفة.

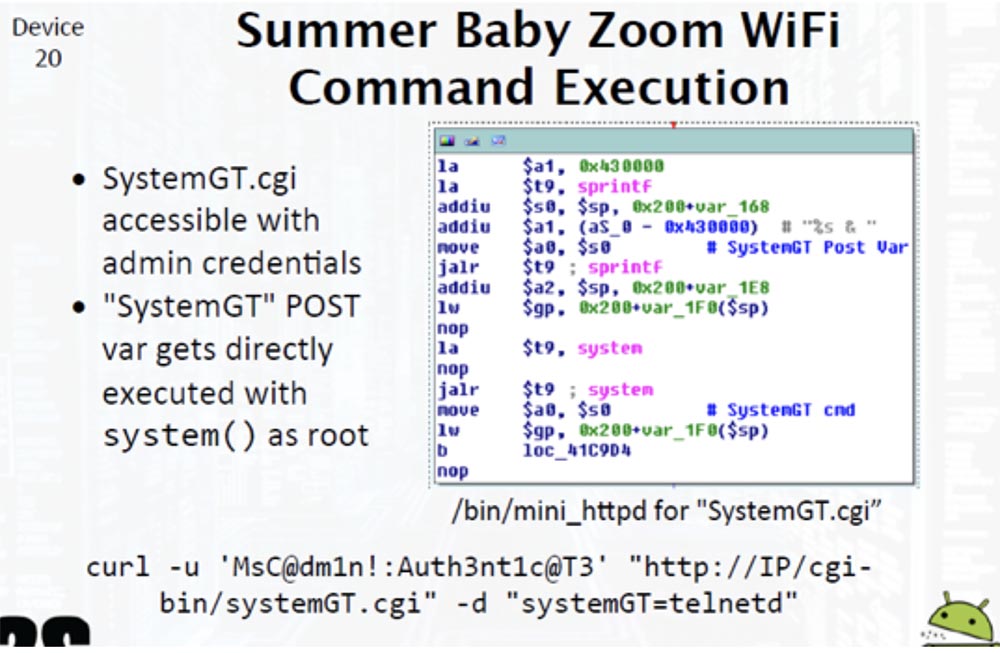

بعد ذلك ، وجدنا ملف تكوين النظام SystemGT.cgi ، والذي تم توفير الوصول إليه باستخدام امتيازات المشرف ، والذي تم تنفيذه مباشرةً باستخدام عامل النظام () نيابة عن المستخدم الفائق. أدخلنا سطر الأوامر الموضح أسفل الشريحة التالية وحصلنا على وصول الجذر إلى خادم Telnet.

تذكر أنه في معظم الحالات عندما لا يكون الجهاز محميًا بكلمة مرور ، يمكنك اختراق الصدفة ببساطة عن طريق إدخال تعبير مثل l / bin / login في سطر الأوامر.

في كثير من الحالات ، يمكنك استخدام الأمر / bin / sh ، وإذا قام شخص ما بتسجيل الدخول إلى الجهاز بالطريقة العادية ، يتم إسقاط المهاجم على الفور في shell. لذلك ، لا تدع الأشخاص يتصلون بجهازك ، واحتفظ به في أمان.

لذا ، نظرًا لأن هذا هو DefCon 22 ، فلماذا لا نخبرنا عن اختراق 22 جهازًا في 45 دقيقة؟ لذلك ، سنواصل العرض التقديمي بجهازين آخرين.

دعنا ننتقل إلى العنصر التالي في قائمتنا - هذه كاميرا Samsung SmartCam المستقلة مع ميكروفون ومكبر صوت. يمكن التحكم فيه باستخدام تطبيق جوال ، ويستخدم واجهة ويب للوصول المحلي. تم تجهيز الكاميرا بمعالج TI DaVinci ARM SOC وتعمل على Linux 2.6.18. من الناحية الهيكلية ، يشبه هذا الجهاز إلى حد كبير جهاز مراقبة الأطفال Summer Baby Zoom WiFi ، لكنه لا يغير موضعه لتتبع الكائن.

يوجد على لوحة الدوائر المطبوعة محول UART كلاسيكي مع جهات اتصال جهاز الاستقبال وجهاز الإرسال والأرض والطاقة. يوجد أدناه الكتلة الطرفية لإعداد الاتصال. هنا ، يتم استخدام طريقة تسجيل وحدة التحكم فقط ، والتي تقوم بإخراج معلومات التصحيح إلى وحدة التحكم ، وإخفائها من المستخدم.

من المثير للاهتمام ، وجدنا هذا من خلال النظر في كيفية حدوث معالجة تسجيل الدخول وكيف يتم إنشاء كلمة مرور المسؤول الأصلية عند تكوين الجهاز لأول مرة. باستخدام هذا الإعداد ، تتم مطالبتك بتعيين كلمة مرور المسؤول الخاصة بك. العيب هو أن الجهاز لا يتحقق مما إذا كانت كلمة المرور قد تم تكوينها بالفعل ، لذلك يمكنك استدعاء البرنامج النصي لتغيير كلمة المرور الحالية إلى كلمة مرور المسؤول. وبالتالي ، من الممكن إعادة تعيين كلمة مرور مسؤول الجهاز دون معرفة كلمة مرور المستخدم. لا يمكن الوصول إلى سطر الأوامر إلا عبر LAN.

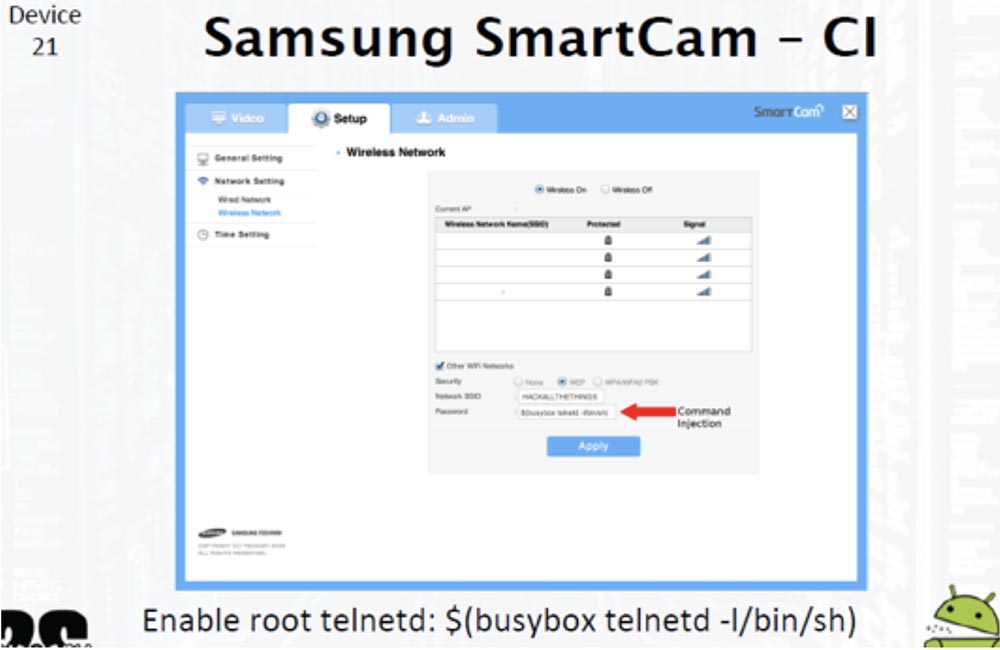

لا يتم فحص مفتاح تشفير WEP لأوامر shell ويتم وضعه في ملف التكوين ، حيث يمكن سحبه واستخدامه لإدخال الأوامر من خلال وحدة التحكم. في هذه الحالة ، يجب عليك فصل كابل الشبكة إذا كانت الكاميرا متصلة بالفعل بالشبكة عبر Wi-Fi ، لأنه إذا قمت بتغيير مفتاح WEP عندما تكون الكاميرا متصلة عبر Wi-Fi ، فيمكن للجهاز قطع اتصالك وستفقد الوصول إليها.

إذا كانت الكاميرا متصلة بشبكة Wi-Fi ، فيمكن اختراقها دون اتصال فعلي بالجهاز ، وبعد ذلك تبدأ واجهة الويب في العمل مع حقوق الجذر.

وبالتالي ، يتم إدخال الأمر superuser عن طريق تغيير مفتاح WEP للوصول إلى شبكة Wi-Fi. للاتصال بشبكة Telnet ، أدخل الأمر $ (busybox telnetd - l / bin / sh)

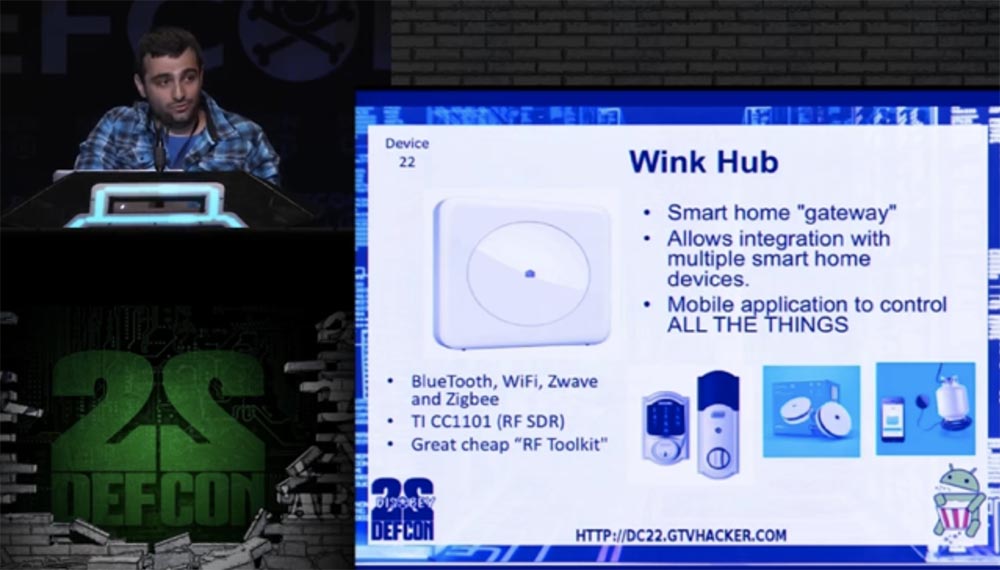

كان الجهاز رقم 22 هو الأكثر إثارة للاهتمام من بين جميع الأجهزة التي تم فحصها ، لأنه يوفر مجالًا كبيرًا من النشاط للمتسللين. يُطلق على هذا الجهاز اسم Wink Hub ، وأنا أحبه أكثر من الأجهزة الأخرى بشكل رئيسي لأنه يحتوي على مجموعة كبيرة من الأجهزة الطرفية.

يتحكم هذا الشيء في جميع الأجهزة المنزلية "الذكية" اللاسلكية باستخدام تطبيق الهاتف المحمول ، والذي يسمح لك بالتخلي عن لوحات التحكم الفردية. يحتوي Wink Hub على وحدة Wi-Fi و Bluetooth و Zwawe و Zigbee ، بالإضافة إلى عمل ممتاز لمطوري RF Toolkit.

هذه مجموعة أدوات برمجية لأي مخترق ، حيث تتفاعل الأجهزة الطرفية من خلالها. يعد Wink Hub عبارة عن بوابة منزلية تدمج الأجهزة مع واجهات برمجة التطبيقات التي تم تكوينها بالفعل ، مع جميع طرق الاتصال ، حتى أنها تحتوي على مجموعة من الأجهزة الخاصة بها ، بدءًا من كاشف تسرب الغاز إلى أجهزة الاستشعار لضبط الرطوبة ودرجة الحرارة والإضاءة وكشف الحركة. كما تدير الأقفال الذكية وتتلقى معلومات الحالة لجميع الأجهزة المراقبة.

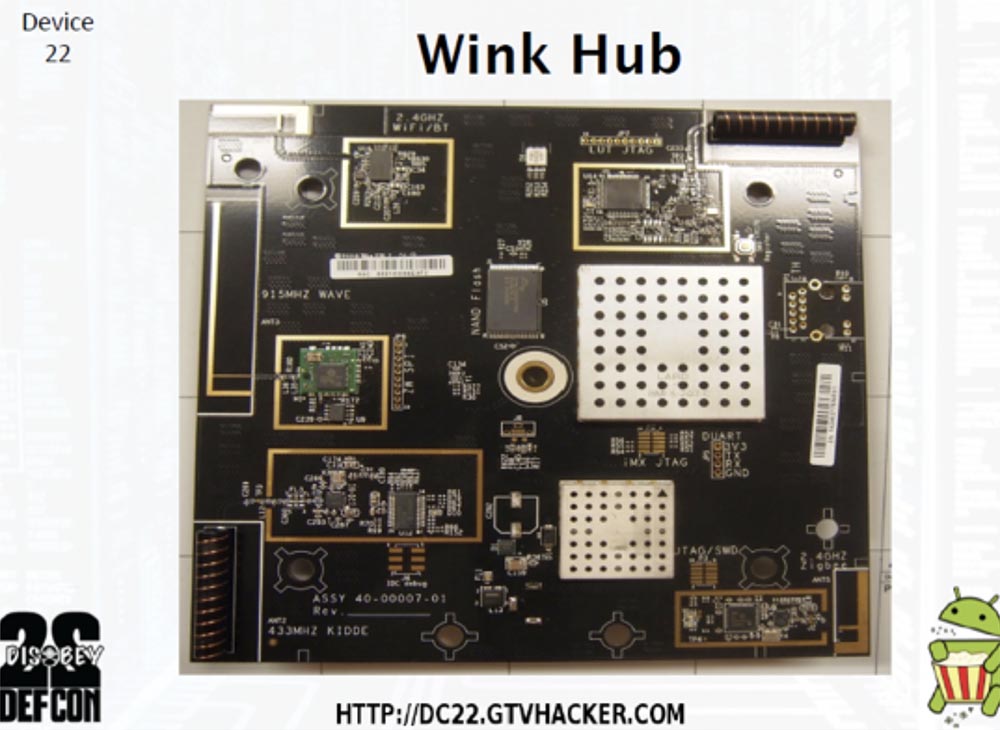

تعرض الشريحة التالية لوحة تبدو جميلة جدًا.

هذه لوحة جميلة حقا.

تم توقيع كل شيء هنا ، وما لا يزال لطيفًا بشأن هذا الجهاز هو تكلفته أقل من 50 دولارًا ، والعرض هو أنه إذا قمت بشراء أجهزة طرفية ، يمكنك الحصول على Wink Hub مجانًا. لذلك ، إذا كنت مهتمًا بأجهزة RF ، فهذه لوحة رائعة حقًا.

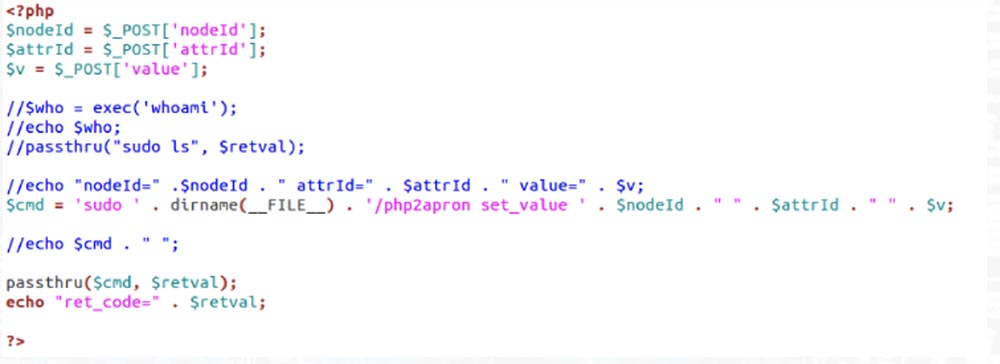

لديها شرائح منفصلة لكل نوع من الأجهزة المتصلة التي يدعمها. لذلك هذا الجهاز لديه خطأ إدخال سطر الأوامر. إذا لم تكن على دراية بـ PHP ، فهناك أمر sudo الذي يسمح لك بتشغيل البرامج بامتيازات المسؤول دون إدخال كلمة مرور المستخدم الخارق.

يعطي هذا الأمر معرف العقدة معرف العقدة للعقدة مع قيمة سمة ID لمتغيرات POST. لذا خذ هذا الفريق إلى ترسانتك ، وعندما تصل إلى المنزل ، قم بشراء هذا الجهاز واستمتع به كما تريد.

حسنًا ، الآن سنريك ما كنت تنتظره! تسجيل الفيديو لمظاهرة قرصنة لجميع الأجهزة الـ 22 سيتم وضعه تحت راب القراصنة الحقيقي! للقيام بذلك ، قمنا بدعوة صديقنا ، مغني الراب نيد من Dual Core! فلنحييه وأغنية "كل هذه الأشياء"!

لدينا ما يقرب من مائة محول UART مختلف ، وأقراص CD Chromecast هنا ، وأثناء مشاهدة الفيديو والاستمتاع بالراب ، سندخل إلى القاعة ونعطيك كل شيء.

ثنائي النواة: شباب رائعون ، أحاول أن ألتقط أنفاسي ... اسمي نيد ، أنا مغني راب في ثنائي النواة ، ربما سمعت أغانينا مثل "شرب كل شيء وكسر كل شيء". هل تصدع أحدكم السيارات؟ عظيم!

أريد أن أعرفك على كتاب صديقي ، هذا هو دليل القراصنة لقرصنة السيارات ، يمكنك تنزيله مجانًا ، وشرائه على أمازون ، ولدي بعض الأشياء التي سأوزعها. لذا موسيقى الراب ... إذا لم ألتقط أنفاسي ، فقد أموت!

فأين دي جي بلدي؟ اضغط على مفتاح المسافة وابدأ الفيديو حتى أتمكن من البدء!

تبدأ الشاشة عرضًا توضيحيًا لأجهزة القرصنة ، التي تم وصفها في هذا العرض التقديمي. تبدو عبارة "ليس كل مهوس مع Commodore 64 قادرًا على كسر وكالة ناسا" ، ثم يتم تضمين مسار موسيقي ، والذي بموجبه يقوم نيد بأداء موسيقى الراب "Drink all the booze" مع المحتويات التالية:

أقول لك أن تشرب كل الخمر

قام الرجال باختراق كل الأشياء بسرعة

أنه ليس لديك حتى الوقت لعدهم ،

يتطلب التعافي من الكوارث المزيد من القبضات ،

ضع وحدات البايت الخاصة بك على كل شيء

جهاز C64 سوف يفجر كل شيء في المدار

طفرة مثالية ستكسر كل السلاسل

تحسين وقت تنفيذ العملية ،

لتجنب جملة ، تحتاج فقط إلى تيار ،

تحتاج فقط تيار

لا يهم حجم المحرك

الألغام في سطر الأوامر

وقبل أن يروني

كسر كلمة التحقق ، والانتهاء من الفصل

اشرب كل الخمر

خذ هذه الدراجة ذات اللون الأحمر

لا يزال يغمز في وجهي

اشرب كل الخمر ، اشرب كل الكحول

أنا في انتظار موت بلاك بيري

لاستبداله ب Raspberry Pi ،

تحييد أي تهديد للجمجمة الحمراء ،

ارتفع كتّاب الفيروسات القتلى إلى VX7 ،

الذي يسجل بياناتنا مباشرة ،

مرحبًا بكم ، الأصفار وبرامج تشغيل الجهاز ،

حيث نصل قبل تشغيل التنسيق ،

يريد Internet Mike الحصول على شبكة Wi-Fi ،

تعهد باختراق الأناناس 5 ،

هل أنت مستعد لاختراق كل شيء؟

نعم ، أنت جاهز لاختراق كل شيء!

هكذا يا سيدي نشرب كل الخمر

سنشرب كل شيء

أنت تعلم أنه ستكون هناك قواعد للسلامة

ولكن أولاً سنشرب كل الخمر ، ثم سنقوم بتكسيرها ،

الأمر كله يتعلق بالنظام أو البرامج الثابتة ،

ماذا تصلي من أجل بغض النظر عن الخدمة ،

تحويل رمز والاتصال بالإنترنت ،

بعد أن اجتمع بيديه ، سوف يدمره القراصنة

تصفق الأيدي على السحابة

ولكن سنعود إلى مترو الأنفاق ،

حيث لا توجد سيطرة جماعية

أسفل عقد ثور حول العالم ،

اختراق حركة مرور الجهاز عبر الإنترنت ،

تحدي الدولة هو مطاردة لنا ،

Konrad Zuse الخاص بي هو مصحح أخطاء ،

أحتاج إلى خطة تعمل ،

أريد أن أرى كيف يحترق كل شيء

والآن حان دورك

شرب جميع المشروبات نعم

شرب كل خمر ، هذه المعركة هي لعبة

هذا الرعب لا يزال يغمز لي

لذا تناول كل الطعام واشرب الخمر!

أشكر الرجال من GTVHacker!

أمير اعتمادي:

أمير اعتمادي: من الصعب بالنسبة لي أن أصدق أن Dual Core كانت

ضيفتنا ! لقد فعل ذلك دون أي شروط ، دون أي دفع ، إنه مجرد رجل عظيم! نعم ، أنا متلهف أيضًا. ليس لدينا وقت على الإطلاق ، لذا إذا كانت لديك أسئلة ، فنحن مستعدون للرد عليها بعد المؤتمر.

نحن نقدم روابط لمواردنا هنا ، ومرحبًا بكم في قناة GTV Hacker ونشكرك على الجميع ، نحن نحبك!

شرائح العرض التقديمي:

DC22.GTVHacker.comويكي:

www.GTVHacker.comالمنتدى:

forum.GTVHacker.comالمدونة:

blog.GTVHacker.comIRC: irc.freenode.net #GTVHacker

تويتر:GTVHacker