في النموذج الحديث لأمن المعلومات للجماهير ، تم تأسيس الاعتقاد بأن الأمن السيبراني باهظ الثمن وصعب ومستحيل تقريبًا بالنسبة للمستخدم العادي. لذلك إذا كنت ترغب في حماية بياناتك ومعلوماتك الشخصية بشكل كامل ، فقم بإنشاء حساب مع Google أو Amazon ، قم بتثبيته من حيث تحديد المالك وتحقق دوريًا من تنبيهات التنبيه بأن شركة كبيرة وقوية قد أوقفت محاولة تسجيل دخول أخرى.

لكن الأشخاص الذين لديهم دراية بأمن المعلومات كانوا دائمًا يعرفون: الخدمات السحابية أكثر عرضة للخطر من محطة عمل منفصلة. في الواقع ، في حالة وجود قوة قاهرة ، يمكن لجهاز الكمبيوتر تقييد الوصول إلى الشبكة فعليًا ، وهناك يبدأ السباق بالفعل في تغيير المظاهر وكلمات المرور في جميع المناطق التي تمت مهاجمتها. البنية التحتية السحابية ضخمة ، وغالبا لا مركزية ، ويمكن تخزين بيانات العديد من العملاء على نفس الوسط المادي ، أو العكس ، تنتشر بيانات عميل واحد عبر خمس قارات ، ويجمعها فقط حساب.

باختصار ، عندما كان الإنترنت جديدًا نسبيًا وشابًا (وكان ذلك في عام 2003) ، نظر خبراء أمن المعلومات بعناية في

نظام الحماية من تجاوز سعة المخزن المؤقت لعام 1997 ،

واندلعوا في التكنولوجيا ، والتي نسميها الآن

Honeytoken أو Canarytoken. ولمدة خمسة عشر عامًا عملوا بشكل صحيح (وما زالوا يعملون) ، فقط أحدث الأبحاث تقول أنه بدلاً من خط الدفاع الأخير في عدد من خدمات AWS ، تحولت Honeytoken إلى فجوة في أمن المعلومات بسبب خصوصيات التنفيذ على جانب الأمازون.

ما هو هونيتوكين

يستخدم Honeytoken ، مثل سلفه الإيديولوجي في نظام حماية تجاوز سعة المكدس ، نهج "التحذير ، وليس المنع". في الواقع ، يعتبر Honeytoken طعمًا للمهاجمين ، والذي يتم تركه تحت ستار معلومات قيمة ويمكن تقديمه في شكل رابط ، على سبيل المثال. إن أكثر طريقة Honeytoken الواضحة في ممارسة المستخدمين العاديين هي تنبيه إنذار ، مخفي في رسالة بعنوان "معلومات الحساب المصرفي" أو "حساباتي". المبدأ بسيط أيضًا: بمجرد أن يلقي المهاجم نظرة على المعلومات التي يتظاهر بها Honeytoken ، يرسل هذا الأخير تنبيهًا إلى المالك / المسؤول عن انتهاك محيط الأمان.

من الواضح أن Honeytoken نفسه غير مدرج في المحيط: في شكله الكلاسيكي ، هو دمية عادية موجودة بالفعل داخل المحيط وتلعب نفس الدور الذي يموت فيه طيور الكناري في أقفاص تلعب في وجوه التعدين - تحذير حول الخطر.

وهنا سلف التكنولوجيا

وهنا سلف التكنولوجياأصبحت "أنظمة الإشارات" هذه شائعة جدًا ويتم استخدامها لتنبيه أصحاب الحسابات الشخصية للتنبيه بشأن الخروقات الأمنية لـ AWS. في الوقت نفسه ، لا يوجد معيار واحد لـ Honeytoken - يمكن أن يكون أي شيء. على سبيل المثال ، تتم إضافة العديد من صناديق البريد الميتة الخاصة إلى قوائم عناوين البريد الإلكتروني للعملاء ، وظهور قائمة بريدية تشير إلى تفريغ قاعدة البيانات بأكملها.

ما هي الثغرة الموجودة في AWS؟

تستخدم Amazon Web Services بنشاط نظام Honeytokens لتلقي تنبيهات تنبيه سحابة محيط الخدمة. أمازون الكناري فهي مفاتيح وصول وهمية للحساب. هذه الأداة ، بكل بساطتها ، مهمة للغاية: تخضع الخدمات السحابية لمحاولات القرصنة المستمرة والهجمات الأخرى. إن حقيقة امتلاك المعرفة حول "الاختراق" لمحيط الأمن الإلكتروني AWS في أحد الاتجاهات هو بالفعل نصف انتصار مهندسي أمازون.

يوم أمس ، 2 أكتوبر 2018 ، نشر متخصصون من Rhino Security Labs دراسة مزعجة للغاية ، تم التعبير عن جوهرها من خلال البيان التالي: يمكن التحايل على Honeytokens Amazon Web Services دون الإخلال بنظام الإشارات السحابية. وهذا يتيح للمهاجمين فرصة "الدخول" و "أخذ" ما يحتاجون إليه بهدوء وكذلك "المغادرة" بهدوء.

تعتمد بنية Honeytokes AWS بالكامل على استخدام المفاتيح المزيفة جنبًا إلى جنب مع

CloudTrail ، والتي تحتفظ أيضًا بسجلات الأنشطة. ولكن متاحة مجانًا في دليل المستخدم أمازون ، فهناك قائمة كاملة بالعناوين والخدمات التي لا تدعم CloudTrail. في الواقع ، هذا يعني أن أي طلبات لهذه الخدمات ، بما في ذلك من خلال API ، غير مسجلة في أي مكان. في نفس الوقت ، تقوم Amazon بإرجاع رسائل الإرجاع مع وجود خطأ وصول مع

ARN .

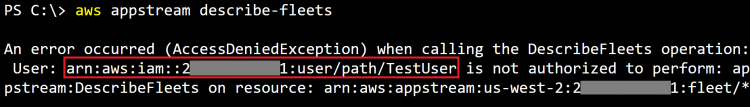

بعد ذلك ، قام الباحثون من Rhino Security "

بدق "

AWS AppStream من خلال

واجهة برمجة تطبيقات DescriptionFle ، وتلقوا المعلومات التالية حول حساب الاختبار:

بعد ذلك ، بمساعدة مهاجم ، يستخرج المهاجم معلومات حول مستخدم / دور

IAM للخطة التالية:

IAM User:

arn:aws:iam::111111111111:user/the-path/TheUserName

IAM Role:

arn:aws:iam::111111111111:role/the-path/TheRoleName/TheSessionNameونتيجة لذلك ، وبفضل عودة ARN وبيانات المستخدم / دور IAM المستلمة ، تمكن المتخصصون من اختراق مفاتيح طعم Honeytokes على الخدمات المذكورة أعلاه من خلال التحليل.

الإجراءات المضادة

إن المسار الذي تم العثور عليه لا يضع AWS فحسب ، بل يضع أيضًا مطوري الأنظمة الشهيرة في أنظمة الأمازون مثل

CanaryToken و

SpaceCrab في خطر . تم إخطار كل من المطورين ويتخذون جميع الإجراءات الممكنة لحل المشكلة.

أيضًا ، نشر متخصصون من Rhino Security نصًا PoC

على GitHub سيتحقق مما إذا كان مفتاح AWS المقدم لك هو رمز مميز ، نظرًا لأنه لم يتم تحديث جميع التكوينات حتى الآن.

تفاعل الأمازون

أبلغ Amazon عن Rhino Security Labs أن ARN ليست معلومات حساسة ، وتعمل CloudTrain (ولا تعمل) عند الحاجة ، ولا توجد مشكلة على هذا النحو.