اليوم ، تعد Threat Intelligence ، أو التجميع النشط للمعلومات حول تهديدات أمن المعلومات ، أداة أساسية في عملية تحديد حوادث أمن المعلومات. تتضمن مصادر TI النموذجية اشتراكات مجانية بمؤشرات ضارة ، ونشرات لمصنعي الأجهزة والبرامج تصف نقاط الضعف ، وتقارير الباحثين الأمنيين مع وصف مفصل للتهديدات ، بالإضافة إلى الاشتراكات التجارية لبائعي TI. علاوة على ذلك ، غالبًا ما لا تحتوي المعلومات التي يتم الحصول عليها باستخدام المصادر المذكورة أعلاه على درجة كافية من الاكتمال والأهمية. يمكن أن يساهم استخدام OSINT (استخبارات المصدر المفتوح) والأساليب الهجومية (أي الأساليب التي لا تميز المدافع ولكن المهاجم) في أمن المعلومات ، والتي سيتم مناقشتها في هذه المقالة ، في تحسين الكفاءة وتحسين جودة TI.

إخلاء المسؤولية

هذه المقالة هي لأغراض إعلامية فقط. المؤلف غير مسؤول عن الضرر المحتمل و / أو تعطيل شبكات و / أو خدمات الأطراف الثالثة المرتبطة بأداء بعض الإجراءات الموضحة في المقالة. كما يشجع المؤلف القراء على الامتثال للقانون.

ليس بدلاً من ذلك ، بل معًا

أود أن أحجز على الفور أنه لن يتعلق برفض أو استبدال معلومات Threat Intelligence الواردة من مصادر مدفوعة ومجانية تقليدية ، ولكن حول تكميلها وإثرائها.

لذا ، فإن استخدام طرق TI إضافية يمكن أن يزيد من كفاءته ويساعد في حل عدد من المشاكل. على سبيل المثال ، مع انتشار وباء إنترنت الأشياء التالي الذي يؤثر على بعض الإصدارات الضعيفة من البرامج الثابتة ، متى يمكنني الحصول على موجز بعناوين IP للأجهزة التي من المحتمل أن تكون عرضة للكشف عن نشاطها على المحيط بسرعة؟ أو عندما يتم تشغيل قواعد نظام المراقبة بمؤشر (عنوان IP أو اسم المجال) الذي تم وضع علامة عليه على أنه ضار قبل عام أو أكثر ، كيفية فهم ما إذا كان لا يزال خبيثًا ، بشرط أن تبدأ بعض التحقق الإضافي من المؤشر على أنه عادة ما يكون "الآن" مستحيلاً.

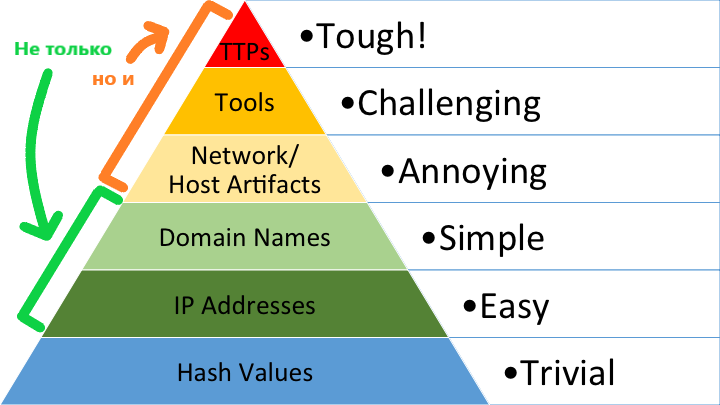

أي أن الإضافة والإثراء سيكونان مفيدين بشكل خاص لمؤشرات منتصف العمر وفقًا لـ "هرم الألم" بواسطة David Bianco

[0] (عناوين IP ، وأسماء النطاقات ، وعناصر الشبكة) ، ومع ذلك ، في بعض الحالات ، من الممكن الحصول على مؤشرات جديدة طويلة العمر (أعلى الهرم) محللون.

مسح الإنترنت

المسح الضوئي للشبكة هو أحد الأساليب المفيدة للحصول على ذكاء التهديدات.

ما يتم جمعه عادة عند المسحفي معظم الأحيان ، عند إجراء المسح ، يتم الحصول على النتائج الأكثر إثارة للاهتمام من خلال جمع ما يسمى "بانرات" - استجابات برنامج تطبيق النظام الممسوح ضوئيًا لطلبات الماسح الضوئي. تحتوي "اللافتات" على الكثير من البيانات التي تحدد البرنامج التطبيقي ومعلماته المتنوعة على "الجانب الآخر" ، ويتم هذا التحقق بسرعة كبيرة.

عند حل مهمة توسيع نطاق Threat Intelligence ، سيستهدف الفحص الإنترنت بالكامل. عند مسح مساحة عنوان عام (~ 3.7 مليار عنوان IPv4 ، باستثناء العناوين المحجوزة) ، يمكنك استخراج المعلومات المفيدة التالية:

- ما هي العقد المعرضة لنقاط الضعف التي يتم استغلالها على نطاق واسع كجزء من الحملات الخبيثة الفعلية ، وبالنظر إلى هذه الحقيقة ، فهي مصادر محتملة للتعرض الخبيث.

- ما هي العقد هي خوادم التحكم في شبكات البوت نت [1] ، التي يمكن الوصول إليها من خلال عقدة مخترقة في المحيط المحمي.

- ما هي العقد التي تنتمي إلى الجزء غير العام من الشبكات المجهولة الموزعة ، والتي يمكن استخدامها للخروج غير المحكم خارج المنطقة المحمية.

- مزيد من المعلومات التفصيلية حول العقد "مضاءة" في تشغيل نظام المراقبة.

اختيار الأداة

على مر السنين من تطوير شبكات المعلومات ، تم إنشاء عدد كبير من الأدوات لمسح الشبكة. من بين البرامج الحالية ، يمكن تمييز الماسحات الضوئية التالية:

النظر بإيجاز في المزايا والعيوب الرئيسية لهذه الأدوات لإثراء منظمة الشفافية الدولية في مساحة الإنترنت.

Nmap

ربما أشهر ماسح ضوئي للشبكة تم إنشاؤه قبل 20 عامًا. نظرًا لإمكانية استخدام برامج نصية مخصصة (من خلال محرك Nmap Scripting Engine) ، تعد هذه أداة مرنة للغاية ، ولا تقتصر على مجرد جمع "البانرات" المطبقة. في الوقت الحالي ، تمت كتابة عدد كبير من نصوص NSE ، والعديد منها متاح مجانًا. نظرًا لأن Nmap يراقب كل اتصال ، بمعنى آخر ، فهو ذو طبيعة متزامنة ، فلا يستحق استخدامه للشبكات الكبيرة مثل الإنترنت نظرًا لانخفاض سرعة الماسح الضوئي. في الوقت نفسه ، من المستحسن استخدام هذه الأداة على عينات صغيرة من العناوين التي تم الحصول عليها بواسطة أدوات أسرع ، بسبب قوة NSE.

حول سرعة Nmapعلى الرغم من الإنتاجية المنخفضة في البداية ، منذ إصدار هذا الماسح الضوئي ، أضاف مطوروها العديد من الميزات التي تزيد من سرعة المسح. من بينها أوضاع التشغيل المتوازية ومهمة معدل الحزم في الثانية. ومع ذلك ، حتى مع الإعدادات الملتوية ، تتخلف Nmap عن منافسيها غير المتزامنين في السرعة. باستخدام مثال المسح الضوئي / 15 شبكة فرعية على منفذ 443 / TCP من جهاز ظاهري مع وحدة معالجة مركزية واحدة Xeon Gold 6140 وقناة جيجابت ، نحصل على:

- 71.08 ثانية لـ Nmap مع المعلمات

-T5 -n -Pn -p 443 --open --min-rate 1000000 --randomize-hosts --defeat-rst-ratelimit –oG nmap.txt - 9.15 ثانية لـ Zmap مع المعلمات

-p 443 –o zmap.txt

Zmap

ماسح ضوئي غير متزامن معروف تمامًا ، على الرغم من أنه ليس الأول من نوعه ، والذي ظهر في عام 2013. وفقًا لتقرير المطورين المنشور في مؤتمر USENIX Security Simposium الثاني والعشرون

[5] ، فإن الأداة قادرة على مسح نطاق العنوان العام بالكامل ، وتشغيله على جهاز كمبيوتر متوسط مزود باتصال إنترنت بسرعة جيجابت ، في أقل من 45 دقيقة (عبر منفذ واحد). تتضمن مزايا Zmap ما يلي:

- سرعة عالية باستخدام إطار عمل PF_RING واتصال بسرعة 10 غيغابت ، فإن وقت الفحص النظري لمساحة عنوان IPv4 العامة هو 5 دقائق (منفذ واحد).

- دعم المسح العشوائي لعناوين الشبكة.

- دعم الوحدة النمطية لمسح TCP SYN ، ICMP ، استعلامات DNS ، UPnP ، BACNET [6] ، سبر UDP.

- التواجد في مستودعات توزيعات جنو / لينكس الشائعة (بالإضافة إلى ذلك ، هناك دعم لنظام التشغيل Mac OS و BSD).

- بالإضافة إلى Zmap ، تم تطوير عدد من مشاريع المرافق ذات الصلة التي تعمل على توسيع وظائف الماسح الضوئي.

إذا تحدثنا عن عيوب Zmap ، فيمكننا هنا ملاحظة القدرة على مسح العناوين على منفذ واحد فقط في الوقت الحالي.

من المشاريع المتعلقة بـ Zmap ، توسيع وظائفها للمهام ذات الاهتمام ، يمكن تمييز ما يلي:

- ZGrab عبارة عن ماسح ضوئي لبروتوكول التطبيقات مع دعم لبروتوكولات TTP و HTTPS و SSH و Telnet و FTP و SMTP و POP3 و IMAP و Modbus و BACNET و Siemens S7 و Tridium Fox (ملتقط الشعارات مع الميزات المتقدمة).

- ZDNS أداة مساعدة لاستعلامات DNS السريعة.

- ZTag هو أداة مساعدة لوضع علامات على نتائج المسح الضوئي التي تقدمها ZGrab.

- ZBrowse هو أداة توزيع بدون رأس تستند إلى Chrome لتتبع تغييرات محتوى موقع الويب.

حول ميزات ZGrabالماسح الضوئي المتقدم لبروتوكولات التطبيق ZGrab ، التي تم إصدار الإصدار 2.0 لها بالفعل (لا يوجد تكافؤ وظيفي كامل مع الإصدار 1.X ، ولكن سيتم تحقيقه في المستقبل القريب ، وبعد ذلك سيكون من الممكن التحدث عن الاستبدال الكامل للإصدار القديم بإصدار جديد) ، والذي يسمح لك بتصفية النتائج بمرونة كبيرة المسح الضوئي بفضل دعم تنسيق الإخراج المنظم (JSON). على سبيل المثال ، لجمع مصدر الاسم المميز والموضوع فقط من شهادات HTTPS ، يكفي أمر بسيط:

zmap --target-port=443 --output-fields=saddr | ./zgrab2 tls -o - | jq '.ip + "|" + .data.tls.result.handshake_log.server_certificates.certificate.parsed.issuer_dn + "|" + .data.tls.result.handshake_log.server_certificates.certificate.parsed.subject_dn' > zmap-dn-443.txt

ماسكان

الماسح غير المتزامن ، الذي تم إنشاؤه في نفس العام مثل Zmap ، مشابه في صيغة الأوامر لـ Nmap.

أعلن المنشئ (روبرت ديفيد غراهام) إنتاجية أكبر من جميع الماسحات غير المتزامنة الموجودة في ذلك الوقت ، بما في ذلك Zmap ، التي تم تحقيقها من خلال استخدام مكدس TCP / IP مخصص.

مزايا الماسح:

- سرعة عالية مع أداء نظري يصل إلى 10 ملايين حزمة في الثانية ، مما يسمح لك بمسح جميع الأماكن العامة لـ IPv4 في بضع دقائق (على منفذ واحد) عبر اتصال بسرعة 10 جيجابت - كما هو الحال في Zmap باستخدام إطار PF_RING.

- دعم بروتوكولات TCP و SCTP و UDP (عبر إرسال حمولات UDP من Nmap).

- دعم المسح العشوائي لعناوين الشبكة.

- دعم لتحديد كل من نطاق IP ونطاق المنفذ عند المسح.

- دعم تنسيقات مختلفة لإخراج نتائج المسح (XML ، grepable ، JSON ، ثنائي ، كقائمة).

في نفس الوقت ، فإن الماسح الضوئي له عيوب عديدة:

- فيما يتعلق باستخدام رصة TCP / IP مخصصة ، يوصى بإجراء فحص على عنوان IP مخصص لتجنب التعارضات مع رصة نظام التشغيل.

- بالمقارنة مع ZGrab ، فإن إمكانيات أداة التقاط اللافتات محدودة إلى حد ما.

مخطط مقارنة الماسح

يوفر الجدول الموجز أدناه مقارنة بين وظائف هذه الماسحات الضوئية.

القيم الموجودة في صفوف الجدول"++" - تنفيذ جيد للغاية

"+" - تم التنفيذ

"±" - تنفيذ مع قيود

"-" - لم ينفذ

تحديد الأهداف وطريقة المسح

بعد اختيار الأدوات التي ستستخدمها ، تحتاج إلى تحديد هدف وغرض الفحص ، أي فهم ماذا ولماذا المسح. إذا كانت الأولى ، كقاعدة عامة ، لا تنشأ أسئلة (هذه مساحة عنوان IPv4 عامة مع عدد من الاستثناءات) ، ثم في الثانية ، كل ذلك يعتمد على النتيجة النهائية المرغوبة. على سبيل المثال:

- لتحديد العقد التي تكون عرضة لنقطة ضعف معينة ، من المعقول أن تذهب أولاً عبر النطاق الممسوح ضوئيًا باستخدام أداة سريعة (Zmap ، Masscan) لتحديد العقد ذات المنافذ المفتوحة للخدمات الضعيفة ؛ بعد وضع اللمسات الأخيرة على قائمة العناوين ، يجدر استخدام Nmap مع نص NSE المقابل ، إذا وجد ، أو إنشاء برنامج نصي مخصص بناءً على المعلومات المتاحة حول الثغرة الأمنية في منشورات الباحثين الأمنيين. في بعض الأحيان يكون grep البسيط كافيًا لشعارات التطبيقات المجمعة ، لأن العديد من الخدمات تعرض معلومات حول نسختها فيه.

- لتحديد عقد البنية التحتية المخفية - كل من الشبكات المجهولة والعقد C2 (أي خوادم التحكم في شبكات الروبوتات) - سيكون من الضروري تجميع الحمولات / المسابير المخصصة.

- لحل مجموعة واسعة من المشاكل في تحديد العقد المعرضة للخطر ، يمكن أن تعطي أجزاء من البنية التحتية للشبكات المجهولة وأشياء أخرى ، جمع الشهادات وتحليلها الكثير أثناء مصافحة TLS.

اختيار البنية التحتية

حقيقة أن الماسحات الضوئية الحديثة السريعة يمكن أن تظهر نتائج رائعة على موارد متواضعة إلى حد ما للمعالج العادي لا تعني أن الحمل على البنية التحتية للشبكة سيكون ضئيلًا. نظرًا لتفاصيل حركة المرور التي تم إنشاؤها أثناء المسح ، يتم الحصول على معدل كبير بما فيه الكفاية من الحزم في الثانية. وفقًا للتجربة ، فإن قلبًا واحدًا من المعالج العادي (على وحدة المعالجة المركزية للإنتاج في السنوات الأخيرة ، في بيئة افتراضية ، تحت أي نظام تشغيل ، دون أي ضبط لمكدس TCP / IP) قادر على توليد تيار من 100-150 ألف حزمة في الثانية لكل ممر ~ 50 ميجا بايت / ثانية ، وهو عبء خطير على أجهزة توجيه البرامج. قد تواجه معدات شبكة الأجهزة أيضًا مشاكل في الوصول إلى حد أداء ASIC. في الوقت نفسه ، وبسرعة مسح 100-150 كيلوبت (ألف حزمة في الثانية) ، يمكن أن يستغرق تجاوز نطاق IPv4 العام أكثر من 10 ساعات ، أي قدرا كبيرا من الوقت. لإجراء مسح سريع حقًا ، يجب عليك استخدام شبكة موزعة من عقد المسح التي تقسم التجمع الممسوح ضوئيًا إلى أجزاء. من الضروري أيضًا إجراء أمر مسح عشوائي حتى لا يكون استخدام قنوات الإنترنت والتحميل الدفعي لمعدات مزودي الخدمة في "الميل الأخير" أمرًا مهمًا.

الصعوبات واللحظات "الدقيقة"

من الناحية العملية ، عند إجراء عمليات مسح واسعة النطاق للشبكة ، قد يواجه المرء عددًا من الصعوبات ، سواء ذات الطبيعة التكنولوجية أو التنظيمية القانونية.

مشاكل الأداء والتوافر

كما ذكرنا سابقًا ، فإن المسح الجماعي للشبكة يخلق دفقًا مروريًا بقيمة PPS عالية ، مما يتسبب في حمولة كبيرة على كل من البنية التحتية المحلية وشبكة المزود التي ترتبط بها عقد المسح. قبل إجراء أي عمليات مسح لأغراض البحث ، من الضروري تنسيق جميع الإجراءات مع المسؤولين المحليين وممثلي الموفر. من ناحية أخرى ، يمكن أن تحدث مشاكل الأداء في عقد المسح النهائي عند استئجار خوادم افتراضية على خدمات استضافة الإنترنت.

ليست كل VPS مفيدة بنفس القدر.على VPS المستأجرة من مضيفين غير عاديين ، قد يواجه المرء حالة حيث على VMs المنتجة (العديد من وحدات VCPU وبضعة غيغابايت من الذاكرة) ، لا ترتفع معدلات حزم Zmap و Masscan فوق عشرات Kpps. في أغلب الأحيان ، يلعب مزيج الأجهزة القديمة ومجموعة غير مثالية من برامج البيئة الافتراضية دورًا سلبيًا. بطريقة أو بأخرى ، وفقًا لتجربة المؤلف ، لا يمكن الحصول على ضمانات أداء أكثر أو أقل من الشركات - قادة السوق.

أيضًا ، عند تحديد العقد الضعيفة ، يجدر النظر في أن بعض فحوصات NSE يمكن أن تؤدي إلى رفض الخدمة على العقد الممسوحة ضوئيًا. مثل هذا التطور للوضع ليس ببساطة غير أخلاقي ، ولكنه يقع بالتأكيد خارج المجال القانوني ويستتبع بداية العواقب في شكل المسؤولية حتى الجنائية.

ما الذي نبحث عنه وكيف؟

من أجل العثور على شيء ما ، تحتاج إلى معرفة كيفية البحث عن شيء ما. تتطور التهديدات باستمرار ، وهناك حاجة باستمرار إلى دراسة تحليلية جديدة لتحديدها. في بعض الأحيان تصبح التحليلات المنشورة في وثائق البحث قديمة ، مما يدفعهم إلى إجراء أبحاثهم الخاصة.

أحد الأمثلة الشهيرةكمثال ، يمكننا أن نأخذ دراسة

[5] لعام 2013

من قبل مؤلفي Zmap ، مكرسة لتحديد عقد شبكة TOR. في وقت نشر الوثيقة ، من خلال تحليل سلسلة الشهادات وتحديد اسم الموضوع الذي تم إنشاؤه خصيصًا في الشهادات الموقعة ذاتيًا ، تم العثور على 67 ألف عقدة TOR تعمل على منفذ TCP / 443 و ~ 2.9 ألف عقدة تعمل على TCP / 9001. في الوقت الحالي ، تكون قائمة عقد TOR المكتشفة بهذه الطريقة أصغر كثيرًا (يتم استخدام مجموعة متنوعة من المنافذ ، ويتم استخدام عمليات نقل obfs ، ويتم الانتقال إلى شهادات Let's Encrypt) ، مما يفرض استخدام طرق تحليلية أخرى لحل مشكلة مماثلة.

شكاوى الإساءة

عند مسح الإنترنت ، هناك ما يقرب من 100٪ خطر تلقي سيل من شكاوى إساءة الاستخدام. مزعج بشكل خاص هو الإساءة التي يتم إنشاؤها تلقائيًا لعشرات حزم SYN. وإذا تكررت عمليات المسح بشكل منتظم ، فقد تتدفق الشكاوى التي يتم إنشاؤها يدويًا.

الذي يشكو في معظم الأحيانالمصادر الرئيسية لإساءة الاستخدام (تلقائية في الغالب) هي المؤسسات التعليمية في منطقة نطاق * .edu. من التجربة ، يجب عليك تجنب مسح العناوين من ASNs المملوكة من قبل جامعة إنديانا (الولايات المتحدة الأمريكية). أيضا في عروض Zmap

[5] و Masscan

[7] ، يمكن للمرء أن يجد بعض الأمثلة المثيرة للاهتمام عن الاستجابة غير الكافية لمسح الشبكة.

لا تأخذ هذا الإساءة باستخفاف ، لأن:

- في حالة الشكاوى ، غالبًا ما يحظر المضيف حركة المرور من وإلى الأجهزة الافتراضية المستأجرة أو حتى يوقف تشغيلها.

- قد يقوم مزود خدمة الإنترنت بتعطيل الوصلة الصاعدة من أجل القضاء على مخاطر حجب النظام المستقل.

أفضل ممارسة لتقليل الشكاوى هي:

- التعرف على شروط الخدمة الخاصة بمزود خدمة الإنترنت / الاستضافة.

- إنشاء صفحة معلومات على عناوين مصدر المسح تخبر عن الغرض من الفحص ؛ تقديم التوضيحات المناسبة في سجلات TXT لنظام أسماء النطاقات.

- توضيح عمليات المسح عند تلقي شكاوى سوء المعاملة.

- الاحتفاظ بقائمة من الاستثناءات من المسح الضوئي ، إضافة إلى استبعاد الشبكات الفرعية التي تنطبق عند الطلب الأول ، مع تقديم توضيحات حول إجراءات إجراء الاستثناءات في صفحة المعلومات.

- المسح لم يعد ولا يزيد عن المطلوب لحل المهمة.

- توزيع مسح حركة المرور حسب المصدر وعناوين الوجهة ، وكذلك الوقت عندما يكون ذلك ممكنًا.

مسح ضوئي للشبكة الخارجية

يتطلب إجراء عمليات مسح جماعي مستقلة نهجًا متوازنًا (تم وصف المخاطر أعلاه) ، بينما يجب أن تدرك أنه إذا لم تكن المعالجة التحليلية لنتائج المسح المستخدمة عميقة بما فيه الكفاية ، فقد تكون النتيجة النهائية غير مرضية. على الأقل من الناحية الفنية ، يمكنك تسهيل المهمة باستخدام الأدوات التجارية الحالية ، مثل:

المزيد من الخدماتبالإضافة إلى الخدمات المذكورة ، هناك عدد كبير إلى حد ما من المشاريع ، بطريقة أو بأخرى مرتبطة بمسح الشبكة العالمية. على سبيل المثال:

- Punk.sh (محرك بحث الويب PunkSPIDER سابقًا)

- مشروع Sonar (مجموعة بيانات بنتائج مسح الشبكة من Rapid7)

- Thingful (محرك بحث آخر لإنترنت الأشياء)

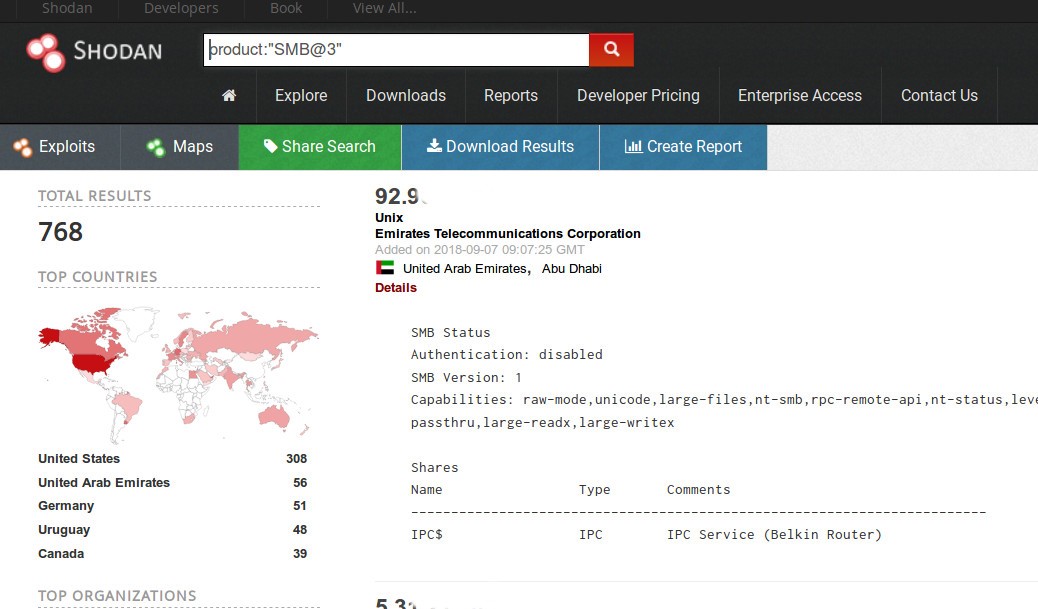

شودان

محرك البحث الأول والأكثر شهرة للخدمات المنشورة على الإنترنت ، والذي تم إنشاؤه في الأصل كمحرك بحث في إنترنت الأشياء وأطلقه جون ماتيرلي في عام 2009

[11] . يوفر محرك البحث حاليًا عدة مستويات من الوصول إلى المعلومات داخل نفسه. بدون التسجيل ، تكون الاحتمالات أساسية جدًا ، عند تسجيل العضوية وشرائها ، تتوفر الوظائف التالية:

- البحث بالفلاتر الأساسية.

- إصدار معلومات تفصيلية حول العقد ("البيانات الأولية").

- واجهة برمجة تطبيقات "أساسية" مع القدرة على التكامل مع المرافق العامة مثل Maltego و Metasploit و Nmap وغيرها.

- القدرة على تصدير نتائج البحث (مقابل رسوم "للاعتمادات" - العملة الداخلية للخدمة).

- القدرة على المسح عند الطلب للعناوين والنطاقات الفردية (مقابل رسوم مقابل "الاعتمادات").

الميزات المذكورة كافية بالفعل لـ OSINT الأساسي

[12] ، ومع ذلك ، يكشف محرك البحث تمامًا عن قدراته من خلال اشتراك Enterprise ، وهو:

- فحص عند الطلب لمجموعة IPv4 العامة للإنترنت بالكامل ، بما في ذلك فحص النطاق المحدد للمنافذ وتحديد جامعي البانر الخاصين بالبروتوكول.

- إعلامات في الوقت الحقيقي على أساس نتائج عمليات المسح الجارية.

- القدرة على تحميل نتائج المسح الخام لمزيد من التحليل (لا توجد قيود ، قاعدة البيانات بأكملها متاحة).

- القدرة على تطوير مجمعات مخصصة لمهام محددة (بروتوكولات غير قياسية ، وما إلى ذلك).

- الوصول إلى نتائج المسح التاريخي (حتى أكتوبر 2015).

أنشأ مشروع Shodan عددًا من المشاريع ذات الصلة ، مثل البحث عن البرامج الضارة ، ومسح المصائد ، واستغلال ، وإثراء نتائج المسح.

Censys

محرك بحث على إنترنت الأشياء وليس فقط ، تم إنشاؤه من قبل مؤلف Zmap ذاكر دوروميك وتم تقديمه للجمهور في عام 2015. يستخدم محرك البحث تقنية Zmap وعدد من المشاريع ذات الصلة (ZGrab و ZTag). بدون تسجيل ، على عكس Shodan ، يقتصر محرك البحث على 5 طلبات يوميًا من عنوان IP واحد. بعد التسجيل ، يتم توسيع إمكانيات الاستخدام: تظهر واجهة برمجة التطبيقات ، ويتم زيادة نتائج البحث للطلبات (حتى 1000 نتيجة) ، ومع ذلك ، فإن الوصول الأكثر اكتمالًا ، بما في ذلك تنزيل البيانات التاريخية ، لا يتوفر إلا على خطة Enterprise.

تشمل مزايا محرك البحث على Shodan الميزات التالية:

- لا توجد قيود على مرشحات البحث على خطط التعريفة الأساسية.

- سرعة عالية في تحديث نتائج المسح الأوتوماتيكي (يومياً ، بحسب المؤلفين ؛ سرعة شودان أقل بكثير).

تشمل العيوب:

- عدد المنافذ الممسوحة ضوئيًا أقل مقارنة بشودان.

- عدم القدرة على المسح "عند الطلب" (حسب نطاقات IP والمنافذ).

- عمق أقل لإثراء النتائج بوسائل "خارج الصندوق" (وهو أمر واضح ، بالنظر إلى العدد الأكبر من أدوات Shodan التي يتم تنفيذها من خلال المشاريع ذات الصلة).

إذا كانت النتائج التي تم جمعها على نطاق المنافذ المدعومة من Censys كافية لتحقيق هذا الهدف ، فإن عدم القدرة على المسح عند الطلب لا ينبغي أن يكون عقبة خطيرة بسبب السرعة العالية لتحديث نتائج المسح.

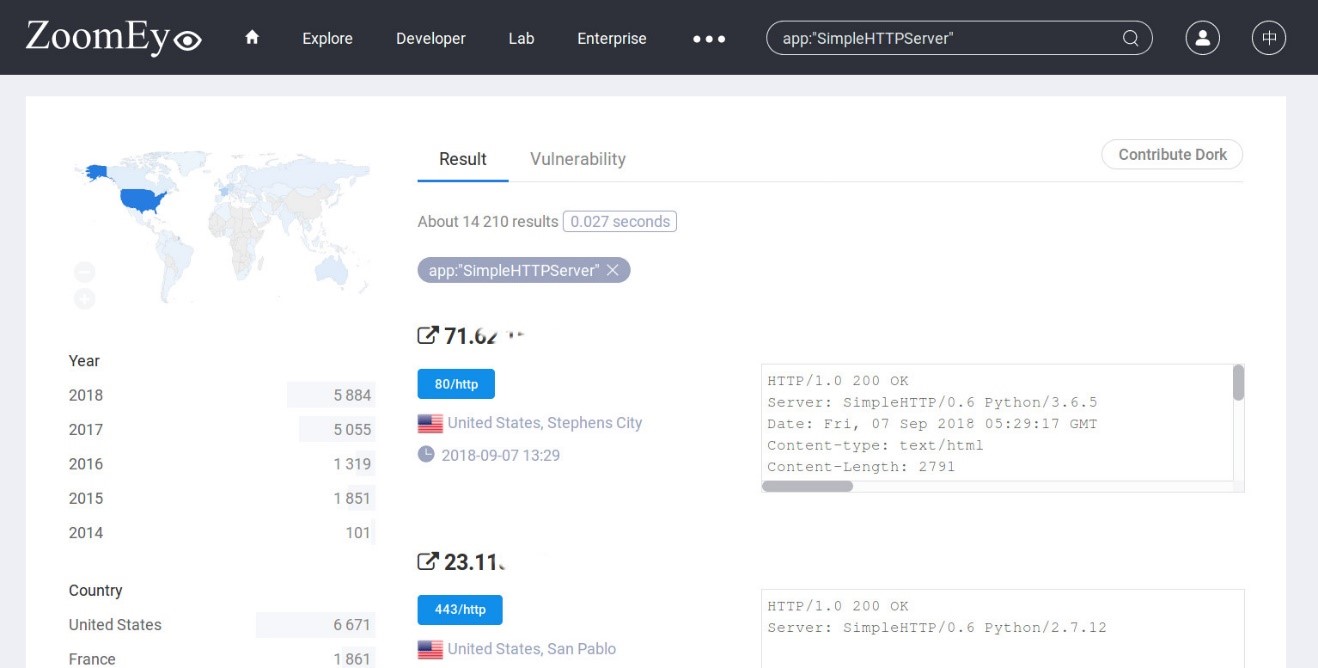

Zoomeye

محرك بحث إنترنت الأشياء الذي أنشأته شركة أمن المعلومات الصينية Knowsec Inc في عام 2013. يعمل محرك البحث اليوم باستخدام تطوراته الخاصة - Xmap (المضيف الضوئي) و Wmap (الماسح الضوئي على الويب). يقوم محرك البحث بجمع معلومات حول مجموعة واسعة إلى حد ما من المنافذ ، عند البحث ، من الممكن التصنيف وفقًا لعدد كبير من المعايير (المنافذ والخدمات ونظام التشغيل والتطبيقات) مع تفاصيل لكل مضيف (محتويات لافتات التطبيق). تسرد نتائج البحث نقاط الضعف المحتملة لبرنامج التطبيق المحدد من مشروع SeeBug ذي الصلة (بدون التحقق من إمكانية التطبيق). بالنسبة للحسابات المسجلة ، تتوفر واجهة برمجة التطبيقات وبحث الويب أيضًا مع مجموعة كاملة من الفلاتر ، ولكن مع تحديد عدد النتائج المعروضة. لإزالة القيود ، يُقترح شراء خطة Enterprise. من مميزات محرك البحث ، يمكننا ملاحظة:

- عدد كبير من المنافذ الممسوحة ضوئيًا (مشابه تقريبًا لشودان).

- دعم الويب الموسع.

- معرّف التطبيق ونظام التشغيل.

من بين العيوب ما يلي:

- فاصل التحديث البطيء لنتائج المسح.

- عدم القدرة على المسح عند الطلب.

- يقتصر إثراء نتائج المسح على تحديد الخدمات وبرامج التطبيقات ونظام التشغيل ونقاط الضعف المحتملة.

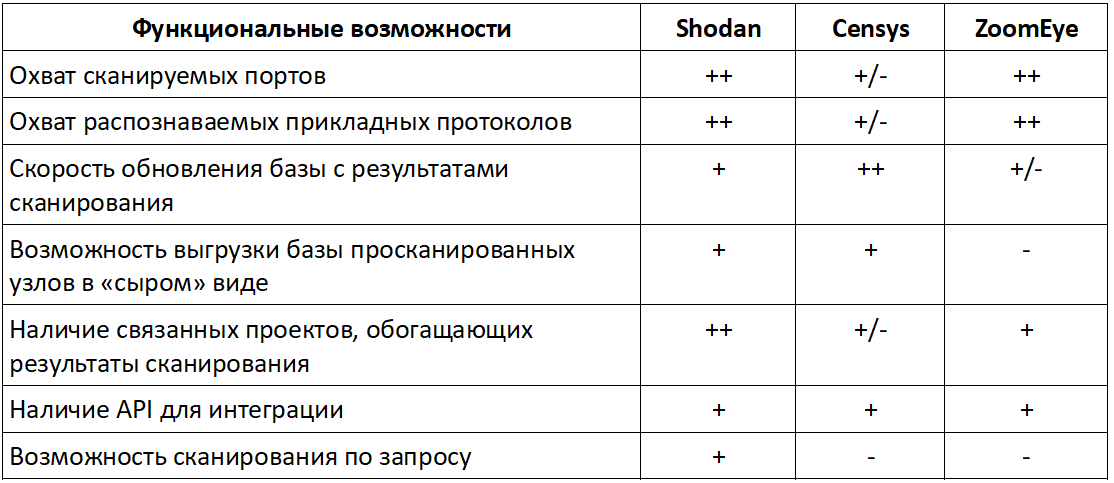

مخطط مقارنة الخدمة

يوفر الجدول الموجز أدناه مقارنة بين وظائف الخدمات المدروسة.

القيم الموجودة في صفوف الجدول"++" - تنفيذ جيد للغاية

"+" - تم التنفيذ

"±" - تنفيذ مع قيود

"-" - لم ينفذ

افحص نفسك

يمكن أن تكون البنية التحتية الخاصة أيضًا مصدرًا مفيدًا لـ TI ، لذلك يمكنك فهم ما هي المضيفات والخدمات الجديدة التي ظهرت على الشبكة ، هل هي ضعيفة أو حتى ضارة؟ إذا كان من الممكن استخدام الخدمات الخارجية لفحص المحيط (على سبيل المثال ، فإن حالة الاستخدام هذه مدعومة رسميًا بواسطة حالة مستخدم Shodan) ، فيمكن تنفيذ جميع الإجراءات داخل المحيط بشكل مستقل فقط. يمكن أن يكون نطاق أدوات تحليل الشبكة في هذه الحالة واسعًا جدًا: كلاهما محلل سلبي ، مثل Bro

[13] و Argus

[14] و Nfdump

[15] و p0f

[16] والماسحات الضوئية النشطة - Nmap و Zmap و Masscan ومنافسيها التجاريين. يمكن لإطار IVRE

[17] ، الذي يسمح لك بالحصول على أداة شودان / Censys الخاصة بك ، أن يساعد في تفسير النتائج.

تم تطوير الإطار من قبل مجموعة من الباحثين في مجال أمن المعلومات ، أحد المؤلفين هو مطور نشط لأداة scapy

[18] بيير لاليت

[19] . من بين ميزات الإطار ما يلي:

- استخدام التحليلات البصرية لتحديد الأنماط والتشوهات غير الطبيعية.

- محرك بحث متقدم مع تحليل تفصيلي لنتائج المسح.

- التكامل مع أدوات الطرف الثالث من خلال API مع دعم بايثون.

IVRE مناسب أيضًا لتحليل عمليات المسح الكبيرة للإنترنت.الاستنتاجات

يعد المسح وذكاء الشبكة النشط أدوات ممتازة لطالما استخدمها العديد من الباحثين في مجال أمن المعلومات. ومع ذلك ، بالنسبة لحراس الأمن "الكلاسيكيين" ، لا تزال أساليب العمل هذه جديدة. إن استخدام OSINT والأساليب الهجومية جنبًا إلى جنب مع الوسائل الدفاعية الكلاسيكية سيعزز بشكل كبير الحماية ويضمن استباقيتها.ميخائيل لارين ، خبير في مركز المراقبة والاستجابة لحوادث أمن المعلومات Jet CSIRT ، Jet Infosystems.