كشفت دراسة الباب الخلفي الجديد لمجموعة TeleBots cybergroup خلف وباء مشفر NotPetya عن تشابه كبير في الشفرة مع الباب الخلفي الرئيسي Industroyer ، مما يؤكد العلاقة التي ترددت سابقًا.

من بين أكبر الحوادث السيبرانية في السنوات الأخيرة

الهجمات على

شركات الطاقة الأوكرانية

وباء تشفير NotPetya . في مقالة سنفحص العلاقة بين هذه الأحداث.

حدث أول انقطاع كبير للتيار الكهربائي بسبب هجوم إلكتروني في التاريخ في ديسمبر 2015 ، بسبب

حزمة البرامج الضارة

BlackEnergy . قام متخصصو ESET

بمراقبة نشاط مجموعة ART باستخدام BlackEnergy ، قبل وبعد هذا الحدث. بعد حجب عام 2015 ، أوقفت المجموعة العمل النشط مع BlackEnergy وتطورت إلى ما نسميه الآن

TeleBots .

وتجدر الإشارة هنا إلى أنه عند الحديث عن مجموعة ART ، فإننا نعني مؤشرات فنية مشتركة: تشابه الشفرة ، والبنية التحتية للشبكات المشتركة (C&C) ، وسلاسل تنفيذ البرامج الضارة ، وما إلى ذلك. وكقاعدة عامة ، لا نشارك بشكل مباشر في التحقيق وتحديد المطورين أو مشغلي. لا يحتوي مصطلح "مجموعة ART" على تعريف واضح وغالبًا ما يُستخدم لتمييز معلمات البرامج الضارة. لهذه الأسباب ، نمتنع عن التكهن بشأن مصدر الهجمات ، والهوية الوطنية أو الدولة للمهاجمين.

على أي حال ، وجدنا علاقة بين هجمات BlackEnergy (التي تستهدف شركات الطاقة الأوكرانية ، بالإضافة إلى الصناعات الأخرى والمرافق رفيعة المستوى) وحملات مجموعة TeleBots (بشكل رئيسي ضد القطاع المالي الأوكراني).

في يونيو 2017 ، عانت الشركات في جميع أنحاء العالم من

Diskcoder.C viper (المعروفة باسم Petya / NotPetya) - كانت الطبيعة الهائلة للعدوى ، على ما يبدو ، نوعًا من الآثار الجانبية. عند دراسة الحادث ، وجدنا أن الشركات المصابة

بالجزء الخلفي من مجموعة TeleBots أصبحت "المريض صفر" لهذا الوباء نتيجة لتسوية برنامج محاسبة MEDoc ، المشهور في الشركات الأوكرانية.

السؤال هو ، ما علاقة

Industroyer بهذه القصة - مجمع معقد خبيث تسبب في انقطاع التيار الكهربائي في كييف في ديسمبر 2016. مباشرة بعد نشر تقرير ESET ، اقترحت بعض شركات ووسائط حماية المعلومات أن Industroyer طور أيضًا مجموعة BlackEnergy / TeleBots (تسمى أحيانًا Sandworm). ومع ذلك ، لم يتم تقديم أي دليل حتى الآن.

في أبريل 2018 ، سجلنا نشاطًا جديدًا لمجموعة TeleBots - محاولة لنشر

Win32 / Exaramel مستتر جديد . أظهر تحليلنا أن هذا الباب الخلفي هو نسخة محسنة من الباب الخلفي الرئيسي Industroyer - والذي كان أول دليل.

Win32 / Exaramel تحليل مستتر

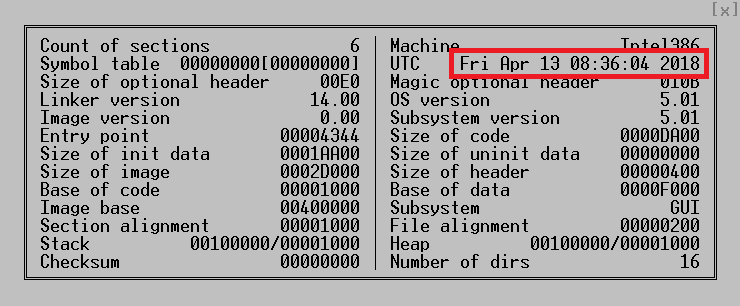

يتم تثبيت الباب الخلفي Win32 / Exaramel مبدئيًا باستخدام القطارة. وفقًا للبيانات الوصفية للقطارة ، تم تجميع الباب الخلفي في Microsoft Visual Studio مباشرة قبل نشره على جهاز كمبيوتر تم اختراقه.

الشكل 1. الشكل الزمني PE للقطارة Win32 / Exaramel مستتر

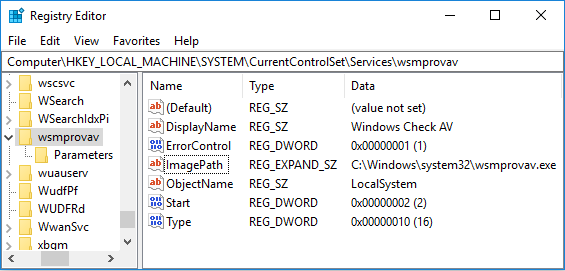

الشكل 1. الشكل الزمني PE للقطارة Win32 / Exaramel مستتربعد التنفيذ ، يضع القطارة ثنائي Win32 / Exaramel في دليل نظام Windows ويبدأ خدمة Windows باسم

wsmproav مع الوصف "Windows Check AV". يتم ترميز اسم الملف ووصف خدمة Windows في القطارة.

الشكل 2. الشكل 2. إعدادات تسجيل خدمة ويندوز التي تم إنشاؤها بواسطة Win32 / Exaramel مستتر

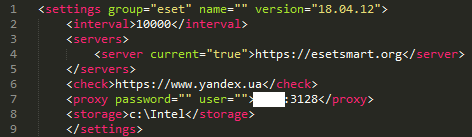

الشكل 2. الشكل 2. إعدادات تسجيل خدمة ويندوز التي تم إنشاؤها بواسطة Win32 / Exaramel مستتربالإضافة إلى ذلك ، يكتب القطارة تكوين الباب الخلفي إلى سجل Windows بتنسيق XML.

الشكل 3. تكوين XML من Win32 / Exaramel

الشكل 3. تكوين XML من Win32 / Exaramelيتكون التكوين من عدة كتل:

-

الفاصل الزمني - الوقت بالمللي ثانية المستخدم لوظيفة النوم

-

الخوادم - قائمة خوادم الأوامر (C&C)

-

تحقق - موقع ويب يستخدم لتحديد ما إذا كان المضيف لديه وصول إلى الإنترنت

-

الخادم الوكيل - الخادم الوكيل في الشبكة المضيفة

-

التخزين - المسار المستخدم لتخزين الملفات المعدة للتسفير

كما ترى من السطر الأول من التكوين ، فإن مجموعة المهاجمين تستهدف الأهداف بناءً على منتجات مكافحة الفيروسات المستخدمة. يتم استخدام نهج مماثل في مجمع Industroyer - على وجه الخصوص ، تم إخفاء بعض أبواب Industroyer الخلفية كخدمة لمكافحة الفيروسات (تم نشرها تحت اسم

avtask.exe ) واستخدمت نفس النهج في التجميع.

حقيقة أخرى مثيرة للاهتمام هي أن الباب الخلفي يستخدم خوادم C&C التي تحاكي أسماء نطاقاتها نطاقات تنتمي إلى ESET. بالإضافة إلى

esetsmart[.]org من التكوين أعلاه ، وجدنا نطاق مشابه

um10eset[.]net ، والذي تم استخدامه بواسطة إصدار Linux الذي تم فتحه مؤخرًا من TeleBots من البرامج الضارة. من المهم ملاحظة أن هذه الخوادم التي يسيطر عليها المهاجم لا ترتبط

بالبنية التحتية لشبكة ESET الشرعية . في الوقت الحاضر ، لم نجد أن Exaramel تستخدم المجالات التي تحاكي البنية التحتية لشركات أمن المعلومات الأخرى.

بعد البدء ، يقوم الباب الخلفي بإنشاء اتصال بخادم C&C ويتلقى أوامر للتنفيذ في النظام. فيما يلي قائمة بالأوامر المتاحة:

- بدء العملية

- بدء عملية من مستخدم Windows محدد

- كتابة البيانات إلى ملف في مسار معين

- نسخ الملف إلى دليل التخزين الفرعي (تنزيل الملف)

- قم بتشغيل أمر shell

- قم بتشغيل أمر shell من مستخدم Windows محدد

- قم بتشغيل كود VBS باستخدام

MSScriptControl.ScriptControl.1رمز دورة القيادة وتنفيذ الأوامر الستة الأولى في Win32 / Exaramel يشبه إلى حد كبير الباب الخلفي من حزمة برنامج Industroyer.

الشكل 4. مقارنة بين كود الباب الخلفي Win32 / Exaramel (يسار) و Win32 / Industroyer (يمين)

الشكل 4. مقارنة بين كود الباب الخلفي Win32 / Exaramel (يسار) و Win32 / Industroyer (يمين)تستخدم كلا عائلتي البرامج الضارة ملف تقرير لتخزين مخرجات أوامر shell التي يتم تنفيذها وعمليات التشغيل. في حالة الباب الخلفي Win32 / Industroyer ، يتم تخزين ملف التقرير في مجلد مؤقت باسم عشوائي ؛ في Win32 / Exaramel ، يسمى ملف التقرير

report.txt ، ويتم تحديد مساره إلى المستودع في ملف التكوين الخلفي.

لإعادة توجيه الإخراج القياسي (stdout) والخطأ القياسي (stderr) إلى ملف التقرير ، يقوم كل من الأبواب الخلفية بتعيين معلمات

hStdError و

hStdError إلى واصف ملف التقرير. هذا تشابه آخر بين عائلات البرمجيات الخبيثة هذه.

الشكل 5. مقارنة بين كود Win32 / Exaramel المتحلل و Win32 / Industroyer كود مستتر ، على التوالي

الشكل 5. مقارنة بين كود Win32 / Exaramel المتحلل و Win32 / Industroyer كود مستتر ، على التواليإذا أراد مشغلو البرمجيات الخبيثة نقل الملفات من كمبيوتر الضحية ، فإنهم بحاجة فقط إلى نسخ هذه الملفات إلى دليل فرعي لمسار تخزين

data المحدد في التكوين. قبل إنشاء اتصال جديد بخادم C&C ، سيقوم الباب الخلفي بضغط هذه الملفات وتشفيرها تلقائيًا قبل إرسالها.

والفرق الرئيسي بين الباب الخلفي Industroyer والباب الخلفي TeleBots الجديد هو أن الأخير يستخدم تنسيق XML للتواصل والتكوينات بدلاً من التنسيق الثنائي المخصص.

أدوات سرقة كلمة المرور الضارة

إلى جانب Exaramel ، تستخدم مجموعة TeleBots بعض الأدوات القديمة ، بما في ذلك أداة سرقة كلمة المرور (الاسم الداخلي هو CredRaptor أو PAI) و Mimikatz المعدلة قليلاً.

تم الانتهاء من أداة سرقة كلمة المرور المتقدمة CredRaptor ، التي تستخدمها هذه المجموعة فقط منذ عام 2016. على عكس الإصدارات السابقة ، فإنه يجمع كلمات المرور المحفوظة ليس فقط من المتصفحات ، ولكن أيضًا من Outlook وعدد من عملاء FTP. فيما يلي قائمة بالتطبيقات المدعومة:

- BitKinex FTP

- عميل FTP BulletProof

- FTP كلاسيكي

- CoffeeCup

- FTP الأساسية

- Cryer WebSitePublisher

- برنامج CuteFTP

- مدير الجيش الملكي

- فايلزيلا

- FlashFXP

- الفرقاطة 3

- قائد FTP

- مستكشف FTP

- متصفح FTP

- جوجل كروم

- Internet Explorer 7 - 11

- موزيلا فايرفوكس

- أوبرا

- Outlook 2010 و 2013 و 2016

- SmartFTP

- عميل SoftX FTP

- قائد المجموع

- TurboFTP

- Windows Vault

- WinSCP

- عميل WS_FTP

تسمح التحسينات للمهاجمين بجمع البيانات من حسابات مشرفي المواقع لمواقع الويب ومن الخوادم في البنية التحتية الداخلية. من خلال الوصول إلى هذه الخوادم ، يمكنك تثبيت أبواب خلفية إضافية. في كثير من الأحيان ، تحتوي هذه الخوادم على نظام تشغيل غير Windows مثبت ، لذلك يجب على المهاجمين التكيف مع الأبواب الخلفية.

اكتشفنا أثناء الاستجابة للحادث باب لينكس الخلفي من TeleBots -

Linux / Exaramel.A .

تحليل لينكس / Exaramel مستتر

تمت كتابة الباب الخلفي بلغة برمجة Go وتجميعه على هيئة 64 بت ثنائي ELF. يمكن للمهاجمين نشر باب خلفي في الدليل المحدد تحت أي اسم.

إذا تم تنفيذ الباب الخلفي من قبل المهاجمين مع السلسلة "لا شيء" كوسيطة سطر الأوامر ، فإنه يحاول استخدام آليات الثبات لبدء التشغيل تلقائيًا بعد إعادة التشغيل. إذا كان الباب الخلفي لا يعمل تحت الحساب الجذر ، فإنه يستخدم ملف

crontab . ومع ذلك ، إذا تم تشغيله كجذر ، فإنه يدعم أنظمة Linux

init المختلفة. ويحدد نظام

init المستخدم حاليًا عن طريق تنفيذ الأمر:

strings /sbin/init | awk 'match($0, /(upstart|systemd|sysvinit)/){ print substr($0, RSTART, RLENGTH);exit; }'اعتمادًا على النتيجة ، يستخدم الباب الخلفي المواقع ذات الرموز الثابتة التالية لضمان الثبات (يشار إليها فيما بعد باسم النظام الأولي وموقعه):

sysvinit - /etc/init.d/syslogd

مغرور - /etc/init/syslogd.conf

systemd - /etc/systemd/system/syslogd.service

أثناء بدء التشغيل ، يحاول الباب الخلفي فتح ملف التكوين ، الذي يتم تخزينه في نفس الدليل مثل الباب الخلفي ، تحت اسم

config.json . إذا كان ملف التكوين غير موجود ، يتم إنشاء ملف جديد. يتم تشفير التكوين باستخدام مفتاح

s0m3t3rr0r وخوارزمية RC4.

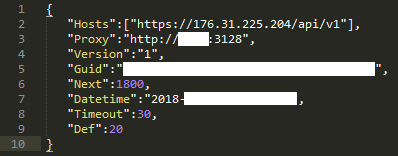

الشكل 6 الشكل 6. تكوين JSON مستتر لينكس / Exaramel

الشكل 6 الشكل 6. تكوين JSON مستتر لينكس / Exaramelيتصل الباب الخلفي بـ C&C الثابت (176.31.225 [.] 204 افتراضيًا في العينة التي رأيناها) أو بخادم C & C المحدد في ملف التكوين

Hosts . الاتصالات عبر HTTPS. يدعم الباب الخلفي الأوامر التالية:

تحديث

التطبيق - التحديث إلى الإصدار الجديد

App.Delete -

الإزالة الذاتية من النظام

App.SetProxy - تعيين إعدادات الخادم الوكيل في التكوين

App.SetServer - تحديث خادم C&C في التكوين

App.SetTimeout - تعيين قيمة المهلة (الفواصل بين الاتصالات بخادم C & C)

IO.WriteFile - تنزيل ملف من خادم بعيد

IO.ReadFile -

تحميل ملف من قرص محلي إلى خادم C & C

OS.ShellExecute - تنفيذ أمر shell

الخلاصة

يوضح افتتاح Exaramel أن مجموعة TeleBots لا تزال نشطة في 2018 ، ويواصل المهاجمون تحسين التكتيكات والأدوات.

إن أوجه التشابه الكبيرة بين كود Win32 / Exaramel والباب الخلفي الرئيسي في Industroyer هي أول دليل مقدم علنًا يربط Industroyer بمجموعة TeleBots ، وبالتالي ، إلى حملات NotPetya و BlackEnergy. عند إنشاء اتصال بين مصادر الهجمات الإلكترونية ، يجب على المرء أن يأخذ في الاعتبار إمكانية الخطأ أو الخداع المتعمد ، ولكن في هذه الحالة نعتبر هذا غير محتمل.

من الجدير بالذكر أنه تم اكتشاف إصدارات Win32 و Linux من باب Exaramel الخلفي في منظمة لا علاقة لها بالصناعة. وأبلغ خبراء إسيت سلطات التحقيق في أوكرانيا بهذا الاكتشاف ، لذلك تم تحديد موقع الهجوم في الوقت المناسب ومنعه.

تواصل ESET مراقبة نشاط هذه المجموعة الإلكترونية.

مؤشرات التسوية (IoCs)

كشف ESET

Win32/Exaramel trojan

Win32/Agent.TCD trojan

Linux/Agent.EJ trojan

Linux/Exaramel.A trojan

Win32/PSW.Agent.OEP trojan

Win32/RiskWare.Mimikatz.Z application

Win64/Riskware.Mimikatz.AI applicationتجزئات SHA-1

مستتر Win32 / Exaramel Cybergroup TeleBots65BC0FF4D4F2E20507874F59127A899C26294BC7

3120C94285D3F86A953685C189BADE7CB575091Dأداة سرقة كلمة المرورF4C4123849FDA08D1268D45974C42DEB2AAE3377

970E8ACC97CE5A8140EE5F6304A1E7CB56FA3FB8

DDDF96F25B12143C7292899F9D5F42BB1D27CB20

64319D93B69145398F9866DA6DF55C00ED2F593E

1CF8277EE8BF255BB097D53B338FC18EF0CD0B42

488111E3EB62AF237C68479730B62DD3F52F8614ميميكاتز458A6917300526CC73E510389770CFF6F51D53FC

CB8912227505EF8B8ECCF870656ED7B8CA1EB475لينكس / ExaramelF74EA45AD360C8EF8DB13F8E975A5E0D42E58732خوادم C & C

um10eset[.]net (IP: 176.31.225.204)

esetsmart[.]org (IP: 5.133.8.46)