جيريمي غروسمان: يسعدني أن أرحب بكم جميعًا ، وأريد أن أقول إننا كنا نعد هذا العرض التقديمي طوال الأشهر الستة بأكملها ، لذلك نسعى جاهدين لمشاركة إنجازاتنا في أقرب وقت ممكن. أريد أن أشكر جميع موظفي Black Hat على الدعوة ، نعود هنا كل عام ، نحن نحب هذا الحدث. شكرا لك على القبعة السوداء! سنحاول جعل عرض اليوم ممتعًا ، لكننا نريد أولاً أن نقدم أنفسنا.

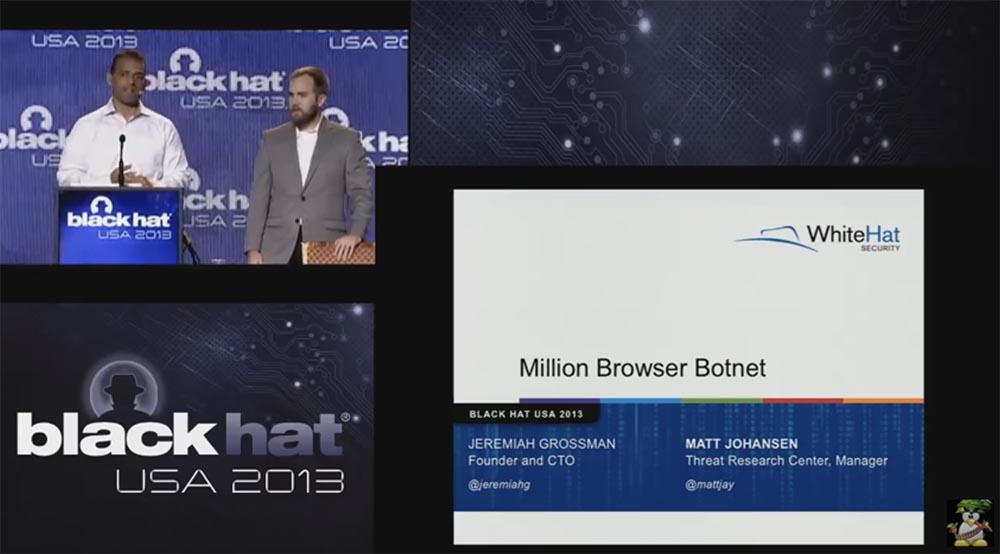

أنا مؤسس ومدير تطوير المنتجات الجديدة لشركة WhiteHat Security ، الواقعة في سانتا كلارا ، كاليفورنيا. شركتنا لديها حوالي 300 موظف.

مات هو المدير الإداري لمركز أبحاث المخاطر الأمنية. في الأشخاص "ذوي الرؤوس البيضاء" ، نحن منخرطون بشكل رئيسي في اقتحام مواقع الويب ، والعثور على نقاط الضعف فيها ، والقيام بذلك على نطاق واسع. ولكن لا يزال لدينا بعض الوقت للبحث ، لذلك سنبدأ اليوم في اختراق المتصفحات واستخدامها لاختراق المواقع وإظهار الدورة الكاملة لأمان الويب. لقد تحدثت لأول مرة هنا في عام 2002. في معظم الأحيان أقوم بالبحوث في تطوير وعرض منتجاتنا.

مات جوهانسون: لدي خبرة في العمل كمختبر اختراق (pentester) ، وبدأت عملي في الشركة عن طريق اختراق المواقع ، لأنني قبل ذلك كنت أتولى قيادة جيش القراصنة. أقوم ببعض الأبحاث الرائعة وأخذ الكثير من أجل ذلك ، حتى تتمكن من الاتصال بي.

جيريمي غروسمان: إذن ، لنبدأ حفلتنا. لا أعتقد أن هناك شخصًا واحدًا على الأقل لم يتصل بالإنترنت اليوم. ربما أنت الآن غير متصل بالإنترنت ، ولكن عندما تصل إلى المنزل ، سيتفاعل الجميع هنا وكل من تعرفهم باستخدام المتصفح. هذا مجرد جزء من حياتنا اليومية ، وسأشرح لك ما يعنيه ذلك ، ولكن الإنترنت مصمم في المقام الأول للعمل. نحن لا نقوم باختراق الإنترنت ، نحاول استخدامه لأغراضنا الخاصة.

عند زيارة صفحة ويب ، لا يهم أي متصفح تستخدمه - Chrome أو Firefox أو Safari أو IE أو Opera ، على أي حال ، يعمل الإنترنت بطريقة تتحكم بشكل كامل في متصفحك أثناء وجودك في هذه الصفحة أو عندما تبحث عن المتصفح التالي الصفحة.

يمكن أن تتسبب JavaScript أو الفلاش في هذه الصفحة في قيام المتصفح بأي شيء - أي نوع من الاستجابة للطلبات في أي مكان على الإنترنت أو الإنترانت. وهذا يشمل CSRF - الطلبات المزيفة عبر المواقع ، XSS - البرمجة النصية عبر المواقع ، والنقر على النقر والعديد من الحيل الأخرى التي تسمح لك بالتحكم في المتصفح.

الآن سنحاول اكتساب بعض الفهم لما هو أمان المستعرض ، ولكن الفكرة الرئيسية هي الحصول على فكرة عامة عن التحكم في المستعرض دون استخدام ثغرات يوم الصفر ، والتي لا توجد بها تصحيحات.

مات يوهانسون: إذا كنت لا تعرف أي شيء عن XSS ، فيمكنك أن تسألنا عنه.

جيريمي غروسمان: أريد الآن أن أتحدث باختصار عن هجمات المتصفح التي تستخدم HTML أو JavaScript ضار: