في حبري

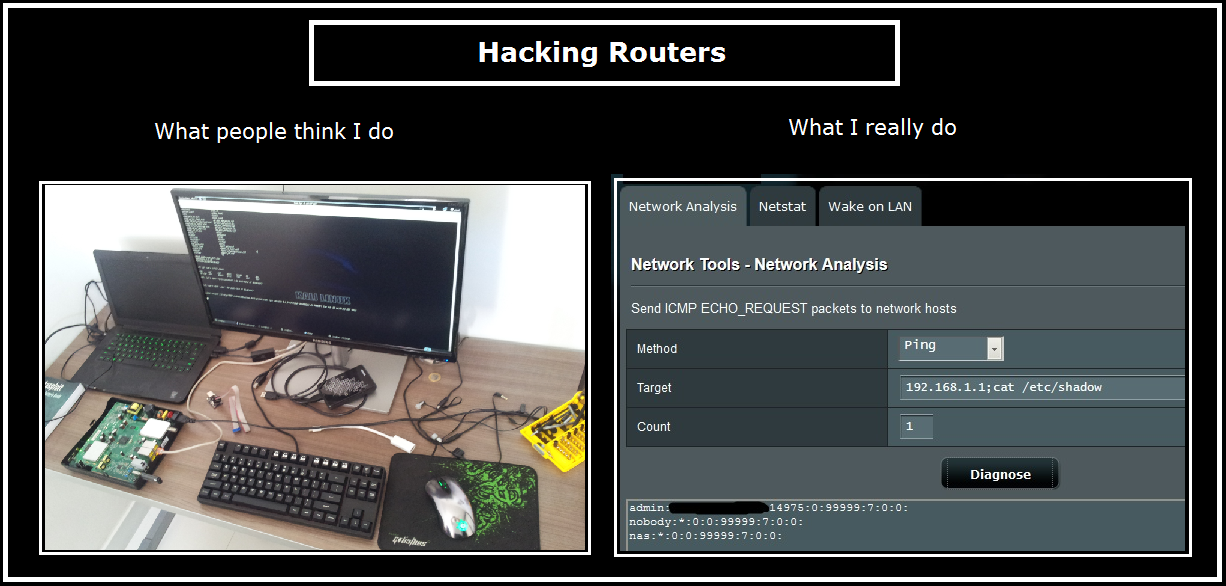

تحدثوا بالتفصيل عن الثغرة

CVE-2018-14847 ، والتي تؤثر على حوالي 370 ألف جهاز توجيه MikroTik حول العالم (بما في ذلك

40 ألف جهاز في روسيا) . باختصار ، تسمح لك الثغرة الأمنية في MikroTik RouterOS بقراءة أي ملف من جهاز التوجيه عن بُعد بدون تصريح خاص ، بما في ذلك كلمات مرور الوصول المحمية بشكل سيئ.

على الرغم من إصدار التصحيح بسرعة كبيرة في أبريل ، إلا أن العديد من مالكي أجهزة التوجيه لا يتبعون التحديثات. ونتيجة لذلك ، تظل أجهزتهم ضعيفة ويتم تضمينها في شبكات إنترنت الأشياء التي يستخدمها المهاجمون. خلال الأشهر القليلة الماضية ، تم تسجيل العديد من الحالات عندما قامت أجهزة التوجيه MikroTik الضعيفة

بتثبيت البرامج النصية Coinhive للتعدين في متصفح وتكوين

إعادة توجيه DNS إلى المواقع الضارة . تفاقم الوضع في 5 أكتوبر ، عندما تم إصدار استغلال جديد لـ

By The Way for CVE-2018-14847.

ولكن ليس كل المتسللين على استعداد للاستفادة من عدم المبالاة لدى المستخدمين وكسب المال من ذلك. يحاول البعض المساعدة. في اليوم الآخر ،

تحدثت النشرة الغربية الشعبية

ZDNet عن "الهاكر الغامض الناطق بالروسية" الذي "اخترق الموجهات وبقعها دون إذن المستخدم". في الواقع ، نحن نتحدث عن habrayuzer

LMonoceros ، والذي يمكن اعتباره الآن أحد المشاهير.

في مقاله

الأخير ، قال أليكسي إنه يحصل على الوصول إلى أجهزة التوجيه ويقوم بتغييرات على إعداداتها لمنع المزيد من إساءة الاستخدام.

أليكسي يعمل كمسؤول خادم. من الناحية الفنية ، يندرج عمله النبيل تحت عدة مواد من القانون الجنائي ، لذلك سيكون من الحكمة الحفاظ على عدم الكشف عن هويته. ولكن بالحكم على ذلك ، فهو ليس حريصًا جدًا على ذلك: وفقًا لـ

ZDNet ، المتخصص "تفاخر بهوايته على منصة المدونات الروسية". من السهل تخمين أننا نتحدث عن مقالة

"لماذا Mikrotik للمتسللين وكيف أخفيت 100 ألف RouterOS من الروبوتات" ، التي نشرتها

LMonoceros على

Habré في 27 سبتمبر 2018.

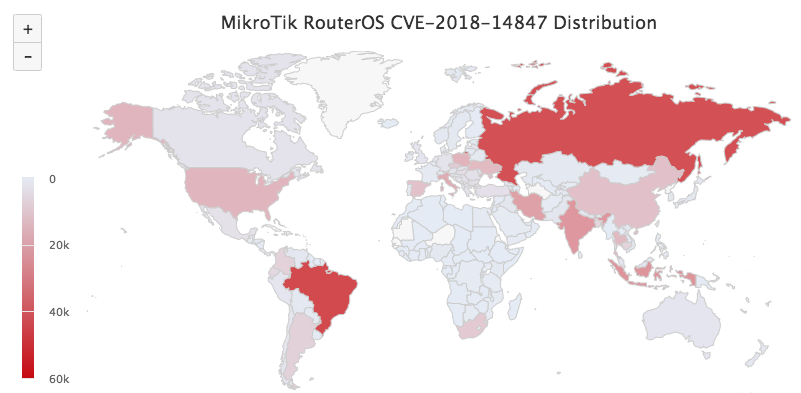

خريطة توزيع الأجهزة الضعيفة اعتبارًا من سبتمبر 2018 ، رسم توضيحي: Kaspersky Lab

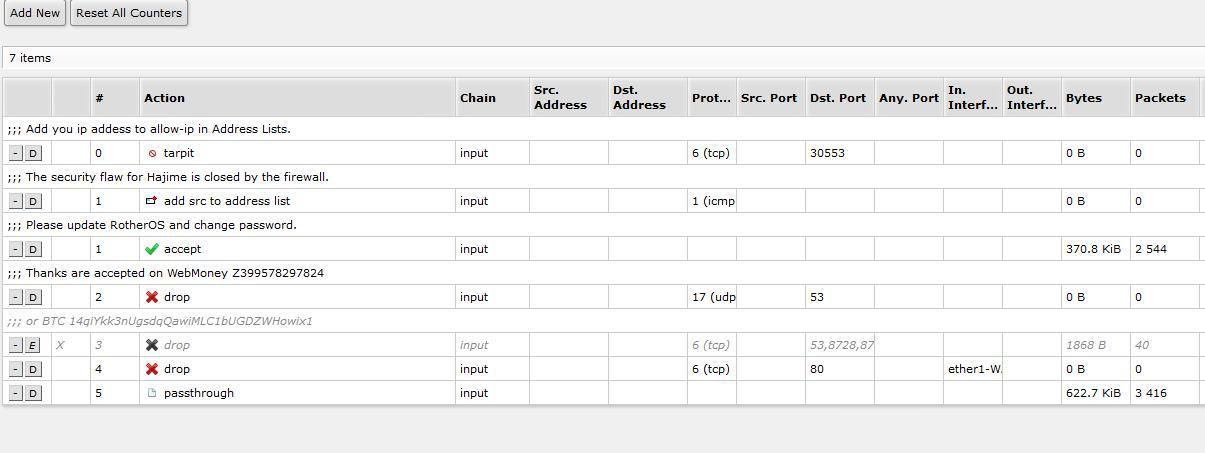

خريطة توزيع الأجهزة الضعيفة اعتبارًا من سبتمبر 2018 ، رسم توضيحي: Kaspersky Labيقول أليكسي إنه الآن قام بتصحيح 100 ألف جهاز توجيه ضعيف. وكتب "أضفت قواعد جدار الحماية التي تمنع الوصول إلى جهاز التوجيه وليس من الشبكة المحلية". "في التعليقات كتبت معلومات حول الثغرة وتركت عنوان قناة البرقية

router_os ، حيث يمكنك طرح الأسئلة." كما تم نشر تعليمات إعداد جدار الحماية في وقت سابق

على حبري .

على ما يبدو ، فإن تعديل التكوينات هذا ، الذي اشتكى المسؤول عنه ، تم إجراؤه من قبل متمني جيد. لا يكتب عنوان قناة البرقية ، لكنه يشير إلى رقم المحفظة

على ما يبدو ، فإن تعديل التكوينات هذا ، الذي اشتكى المسؤول عنه ، تم إجراؤه من قبل متمني جيد. لا يكتب عنوان قناة البرقية ، لكنه يشير إلى رقم المحفظةلاحظ أنه يوجد اليوم (15 أكتوبر 2018) بالفعل 1080 مشاركًا على قناة RouterOs Security. كل يوم يناقشون الوضع مع نقاط ضعف Mikrotiks.

تعد MikroTik واحدة من أشهر العلامات التجارية لأجهزة التوجيه حتى الآن. يعمل أكثر من مليوني جهاز توجيه MikroTik حول العالم. وفقا لبعض الباحثين ، يشارك الآن أكثر من 420 ألف منهم في شبكات إنترنت الأشياء ويشاركون في التعدين.

على الرغم من تكوين جدار الحماية لأكثر من 100000 مستخدم ، يقول Alexei أن 50 شخصًا فقط اتصلوا عبر Telegram. قال البعض شكرا لك ، ولكن الغضب الشديد.

وتذكر

ZDNet بأن أنشطة أليكسي غير القانونية من الناحية الفنية تستحق الاحترام ، لكنه ليس أول من يتصرف على أنها نبيلة. على سبيل المثال ، في عام 2014 ، تمكن أحد المتسللين من

الوصول إلى الآلاف من أجهزة توجيه ASUS ونشر تنبيهات نصية على أجهزة الكمبيوتر التي تحتوي على مجلدات مشتركة تقع خلف أجهزة التوجيه هذه ، مما يحذر المستخدمين من الحاجة إلى إغلاق الثغرة الأمنية.

في نهاية عام 2015 ،

أصدرت مجموعة White Team hacker Linux Linux ،

وأفلت Wifatch من البرامج الضارة التي أغلقت ثغرات الأمان في العديد من أجهزة التوجيه المستندة إلى Linux. في مرحلة ما ، أصبح الروبوت الأبيض Team كبيرًا لدرجة أنه بدأ في قتال الروبوتات من مجموعة Lizard Squad سيئة السمعة للحصول على لقب أكبر الروبوتات على الإنترنت.

أخيرًا ، في الآونة الأخيرة ، في عام 2018 ، أعاد مخترق غير معروف تسمية عشرات الآلاف من أجهزة التوجيه MikroTik و Ubiquiti لجذب انتباه الملاك إلى تحديث أجهزتهم. يتم تسمية الأجهزة مثل "خادم FTP HACKED" و "HACKED-ROUTER-HELP-SOS-WAS-MFWORM-INFECTED" و "HACKED-ROUTER-HELP-SOS-HAD-DEFAULT-PASSWORD".

على الرغم من جهود المتسللين النبلاء ، لا يزال الوضع الأمني لأجهزة إنترنت الأشياء مؤسفة. ولكن من الجميل أن ندرك أنه بفضل نشاطها المفيد ، أصبح المتخصص الروسي

LMonoceros مشهورًا حقًا.