قدم Windows 10 آلية حماية من برامج الفدية تسمى Access Folder Access. يمنع البرامج غير المعروفة من تعديل الملفات في مجلدات محمية محددة. باحث أمن المعلومات في Fujitsu System Integration Laboratories Ltd.

اكتشف طريقة حول هذه الحماية مع حقن DLL.

ما هي المشكلة

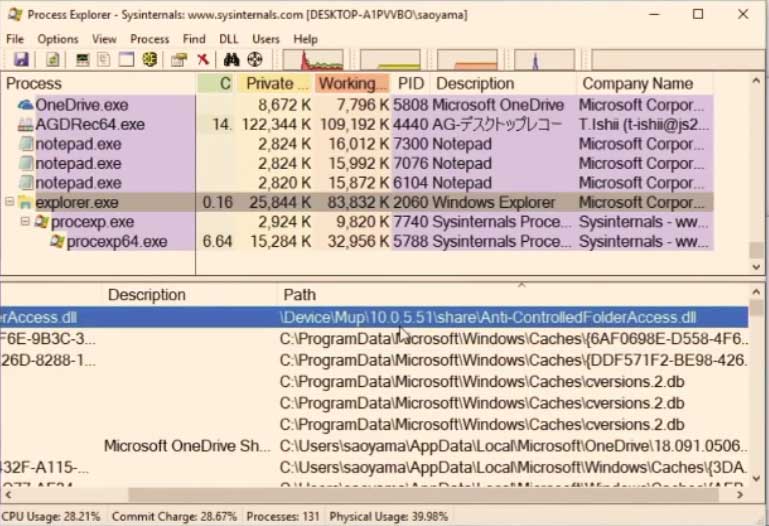

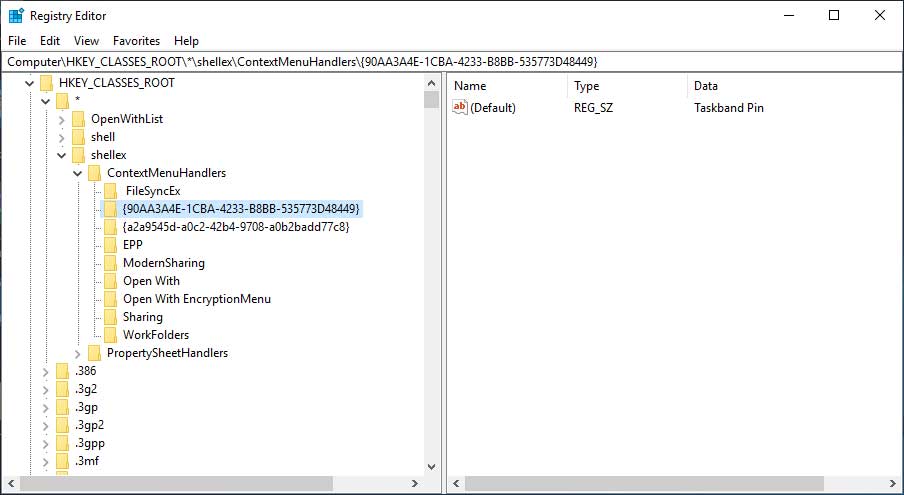

تمكنت Soya Aoyama من حقن ملف DLL ضار في مستكشف Windows - و explorer.exe في القائمة الموثوقة لبرامج الوصول إلى المجلد الذي يتم التحكم فيه. لتنفيذ خطته ، استخدم الباحث حقيقة أنه في بداية explorer.exe يقوم بتحميل ملفات DLL الموجودة في مفتاح التسجيل HKEY_CLASSES_ROOT \ * \ shellex \ ContextMenuHandlers:

شجرة HKEY_CLASSES_ROOT هي "دمج" معلومات التسجيل الموجودة في HKEY_LOCAL_MACHINE و HKEY_CURRENT_USER. عند تنفيذ مثل هذا "الدمج" ، يعين Windows المعلومات من أولوية HKCU. هذا يعني أنه إذا كان المفتاح موجودًا في HKCU ، فسيكون له الأسبقية على نفس المفتاح في HKLM ، وسيتم صب هذه البيانات في شجرة HKEY_CLASSES_ROOT.

عند بدء تشغيل explorer.exe ، يتم تحميل Shell32.dll افتراضيًا ، ويقع في مفتاح HKEY_LOCAL_MACHINE \ SOFTWARE \ Classes \ CLSID \ {90AA3A4E-1CBA-4233-B8BB-535773D48449} \ InProcServer32. لتحميل DLL ضار في Explorer ، أنشأ Aoyama ببساطة مفتاح HKCU \ Software \ Classes \ CLSID \ {90AA3A4E-1CBA-4233-B8BB-535773D48449} \ InProcServer32 وقم بتعيين قيمته إلى المكتبة التي يحتاجها.

بعد ذلك ، بعد إكمال عملية explorer.exe وإعادة تشغيلها ، بدلاً من Shell32.dll ، بدأ البرنامج DLL الذي أنشأه المخترق.

شارك أوياما نتائج الدراسة في مؤتمر DerbyCon:

كيف تحمي نفسك

وجد الباحث أيضًا أن العديد من مضادات الفيروسات ، بما في ذلك Windows Defender و Avast و ESET و Malwarebytes Premium و McAfee ، لم يتعرفوا على نمط الهجوم الذي وجده.

في الوقت نفسه ، وفقًا لـ Aoyama ، لا يعتقد ممثلو Microsoft أنه اكتشف الثغرة الأمنية. أرسل الباحث معلومات عن النتائج التي توصل إليها إلى الشركة ، ولكن قيل له أنه لا يحق له الحصول على مكافآت ، وأنهم لن يطلقوا رقعة ، حيث يحتاج المهاجم إلى الوصول إلى كمبيوتر الضحية ، وعند تنفيذه ، لم يتم تجاوز حقوق الوصول.

ومع ذلك ، بالاقتران مع نقاط الضعف الأخرى ، قد تكون ناقلات الهجوم التي اكتشفها أوياما مثيرة للاهتمام للمهاجمين. في الأساس ، تم بناء البنية التحتية للشركات الكبيرة على Windows. بمعرفة ذلك ، يقوم المهاجمون بتطوير أدوات خاصة للهجمات تحت نظام التشغيل هذا.

غدًا ، 18 تشرين الأول (أكتوبر) في الساعة 14:00 ، سيحلل الخبراء من مركز PT Expert Security ثلاث أدوات قرصنة تسمح لك بتطوير هجوم سريع في البنية الأساسية لـ Windows: impacket و CrackMapExec و Koadic. سيتعلم الطلاب كيفية عملهم ، والنشاط الذي يقومون بإنشائه في حركة مرور الشبكة ، والأهم من ذلك ، كيفية اكتشاف تطبيقهم في الوقت المناسب. سيكون الندوة عبر الإنترنت مثيرة للاهتمام لموظفي SOC والفرق الزرقاء وأقسام تكنولوجيا المعلومات.

للمشاركة ، يجب عليك التسجيل .