جميع الشخصيات خيالية ، وكل المباريات مع الشركات الحقيقية عشوائية تمامًا!

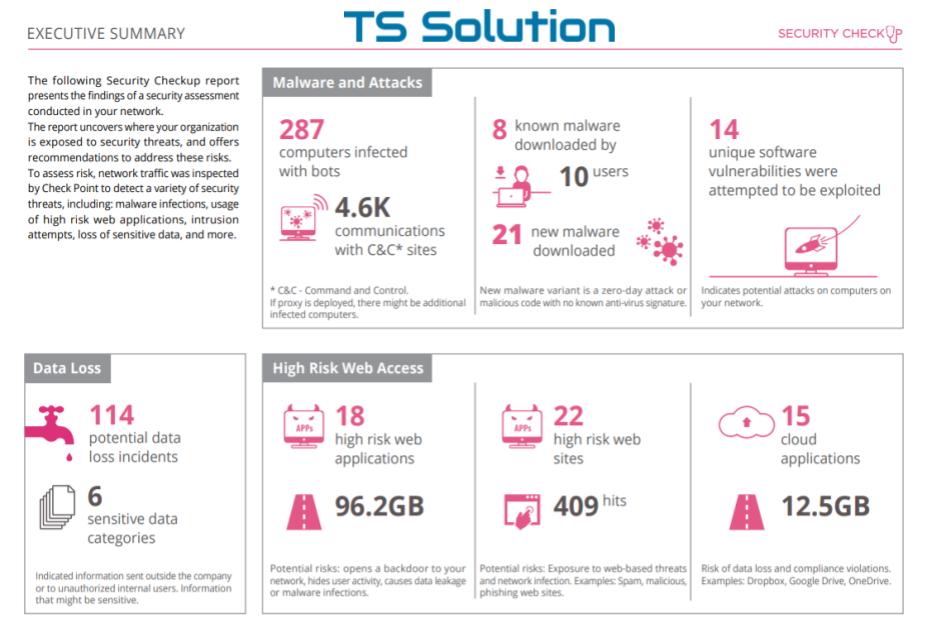

ما هي أكثر مشكلات أمان شبكة الشركة شيوعًا؟ الجواب على هذا السؤال ليس بهذه البساطة. ولكن يمكننا مشاركة بعض الإحصائيات التي حصلنا عليها من خلال إجراء تدقيقات أمان الشبكة باستخدام

Check Point Security CheckUP . لقد نشرنا بالفعل سلسلة من المقالات حول

ماهية فحص الأمان وكيفية إجرائه . حتى أن الفيديو التعليمي الأول وصف لماذا قد تحتاج إليه. تجاوز عدد الفحوصات التي أجريناها مائة. طوال هذا الوقت ، تم تجميع الإحصائيات حول مشكلات أمان الشبكة الأكثر شيوعًا التي يمكن اكتشافها باستخدام فحص الأمان. كانت التهديدات الموضحة أدناه موجودة في جميع الشركات تقريبًا (بعضها يمتلك المزيد والبعض الآخر أقل).

1) يستخدم الموظفون VPN و Proxy

في الشركات الحديثة ، لم يتبق "صغار" تقريبًا يمكنهم فقط استخدام Internet Explorer والانتقال فقط إلى المواقع التي تم وضع إشارة عليها. أصبح المستخدمون أكثر تقدمًا ولن تفاجئ أي شخص بكلمة VPN و Proxy و Anonymizer وما إلى ذلك. كما تظهر نتائج CheckUP ، كل شركة تقريبًا لديها موظفين يستخدمون Tor و Betternet و Freegate وما إلى ذلك. يتم استخدامها لتجاوز أقفال Roskomnadzor ، أو لتجاوز الأقفال في الشركة نفسها (اذهب للعب البوكر أو شاهد فيديو للبالغين). يكاد يكون من المستحيل حظر هذا دون وجود حل فئة NGFW على المحيط.

ما هو خطر استخدام VPN؟

أخطر شيء في استخدام VPN ليس حقيقة أنه يمكن للمستخدمين تجاوز الحظر. والمشكلة الرئيسية هي أن حركة المرور المشفرة ستمر عبر محيط الشبكة. حتى إذا كان لديك جهاز جيد للغاية مع وظائف مكافحة الفيروسات و IPS ، فلا يمكنك ببساطة التحقق من أي شيء. من خلال القناة المشفرة ، يمكنك "سحب" أي شيء تريده ، بما في ذلك ملفات الفيروسات (قد لا يشك المستخدم نفسه في أنه يقوم بتنزيل شيء سيء). مشكلة مماثلة في حركة مرور HTTPS. لقد وصفنا ذلك في أحد الدروس "

تحقق من النقطة القصوى ". إذا كنت لا تستخدم فحص SSL على حافة الشبكة ، فلديك ثقب كبير بحجم عرض النطاق الترددي لقناة الإنترنت.

تقرير مثال

إنها مفاجأة للعديد من رجال الأمن أن الكثير من الناس يستخدمون المجهولين على شبكتهم ، والكثير من حركة المرور تمر عبرهم. ما تم تمريره داخل هذه القنوات لن يكون من الممكن معرفة ذلك.

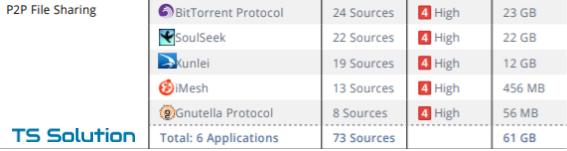

2) السيول

لنكون صادقين ، فوجئت عندما تلقيت إحصاءات مماثلة. في كل شركة تقريبًا ، لوحظ التنزيل عبر سيل (أو تطبيقات p2p أخرى). علاوة على ذلك ، فإن حجم حركة البيانات التي يتم تنزيلها يتغير ببساطة. اكتشف أحد عملائنا أن المستخدمين قاموا بتنزيل 2 تيرابايت في الأسبوع! يبدو أن الجميع لديهم منذ فترة طويلة منزل إنترنت عالي السرعة للغاية. لماذا تنزيل السيول في العمل؟

ما هو خطر استخدام السيول؟

المشكلة الرئيسية هي الحمل الهائل على عرض النطاق الترددي لقناة الإنترنت. غالبًا ما يؤثر هذا سلبًا على عمل تطبيقات الأعمال ، مثل المهاتفة عبر بروتوكول الإنترنت ، والموارد السحابية للشركة (CRM ، البريد الإلكتروني) ، إلخ. بالإضافة إلى ذلك ، عند التخطيط لشراء جدار حماية على محيط الشبكة ، يختار الكثيرون حلاً بناءً على إحصائيات تحميل القناة المتاحة. نظرنا إلى متوسط الحمل في منطقة 400 ميجابت / ثانية خلال الشهر الماضي ، مما يعني أن جدار الحماية يجب أن يؤخذ بقوة أكبر ، وبالتالي أكثر تكلفة. الآن فقط ، إذا قمت بحظر كل حركة المرور "اليسرى" ، يمكنك التوفير بشكل كبير عند شراء NGFW.

بالإضافة إلى ذلك ، يتم تنزيل جميع الملفات تقريبًا عبر تنزيل سيل في أجزاء. وهذا يجعل من الصعب للغاية التحقق من حركة المرور بواسطة أنظمة مثل Anti-Virus أو IPS.

تقرير مثال

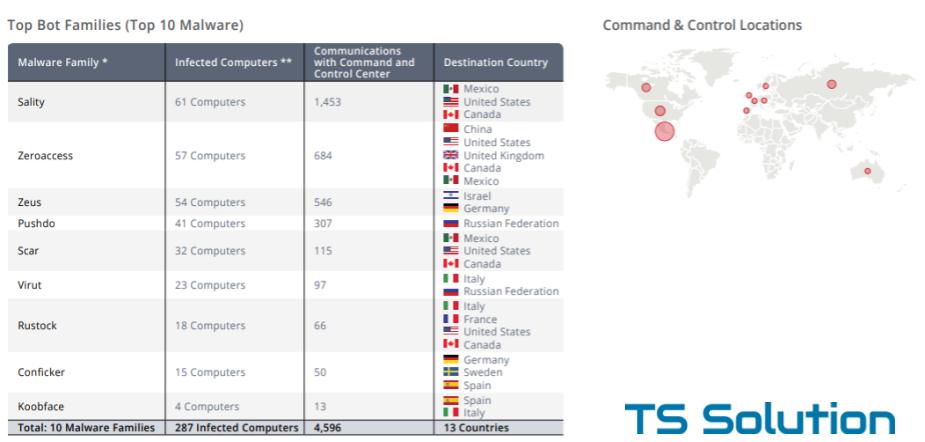

3) Botnets

في 90 ٪ من الحالات ، كان من الممكن الكشف عن أجهزة الكمبيوتر المصابة التي هي جزء من الروبوتات. بشكل رسمي ، قد لا يتداخل جهاز الكمبيوتر المصاب مع عمل المستخدم. لا يتم حذف الملفات ، ولا يتم تشفيرها ، ولا يتم دمج أي معلومات. ومع ذلك ، هناك أداة "صغيرة" على جهاز الكمبيوتر "تدق" طوال الوقت في مركز القيادة وتنتظر التعليمات. تجدر الإشارة إلى أن هناك أيضًا نتائج إيجابية خاطئة عندما تعرف Check Point حركة المرور المشروعة على أنها شبكة الروبوتات. كل حادث يتطلب دراسة متأنية.

لماذا أجهزة الكمبيوتر الروبوتات خطرة؟

يمكن لأجهزة الكمبيوتر المصابة العيش على شبكتك لسنوات. قد لا يؤذيك ، ولكن من المستحيل تمامًا التنبؤ بما يمكنهم فعله في "يوم واحد جيد". سوف يتلقون أمرًا لتنزيل فيروس التشفير وإصابة الشبكة بالكامل.

تقرير مثال

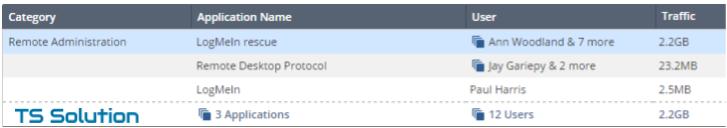

4) أدوات الوصول عن بعد

حادثة أخرى غير سارة. تُظهر الغالبية العظمى من الشركات الأشخاص الذين يستخدمون أدوات الوصول عن بُعد إلى أجهزة الكمبيوتر الخاصة بالعمل (TeamViewer و RDP و LogMeIn وما إلى ذلك). على الرغم من أن لا أحد يضمن أن يتم استخدام هذا الوصول عن بعد من قبل الموظفين أنفسهم. ربما هؤلاء موظفون سابقون أو جزء من شركة فيروسية.

لماذا تعتبر مرافق الوصول عن بعد خطرة؟

بالإضافة إلى مشكلة الوصول غير المصرح به إلى الشبكة ، هناك شيء آخر - نقل الملفات. إنه لأمر محزن بشكل خاص معرفة متى يتم ضخ حركة المرور اللائقة - غيغابايت - خلال هذه الجلسات البعيدة! تقوم معظم أدوات الوصول عن بعد بتشفير اتصالاتهم ، لذا من المستحيل معرفة ما يتم تنزيله أو تنزيله. لكن بشكل عام ، هذه قناة كبيرة من التسريبات المحتملة لمعلومات الشركة.

تقرير مثال

5) الإباحية وغيرها من وسائل الترفيه

بغض النظر عن مدى دهشتها ، لكن الأشخاص يشاهدون حقًا مقاطع فيديو للبالغين في العمل. علاوة على ذلك ، حجم حركة المرور مذهل. في إحدى الفحوصات ، وجدنا أنه لمدة أسبوعين ، شاهد أحد موظفي الشركة "الإباحية" في 26 غيغابايت.

ما هي المواد الإباحية الخطرة في العمل؟

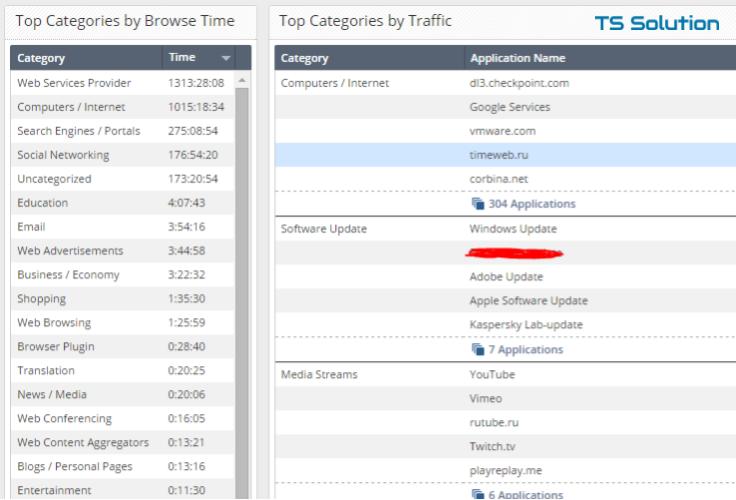

السؤال يبدو مضحكا للغاية. إذا كنت لا تأخذ في الاعتبار المعايير الأخلاقية والأخلاقية ، فمن المحتمل أن تكون المشكلة مختلفة قليلاً - يقضي المستخدمون الكثير من الوقت في الترفيه. يوتيوب والشبكات الاجتماعية والمراسلين الفوريين. من الواضح أن كل هذا لا يفضي إلى الإنتاجية (على الرغم من أنه يمكن للمرء أن يجادل هنا أيضًا). بشكل عام ، مع CheckUP ، يمكنك معرفة من يقضي وقت العمل وماذا.

تقرير مثال

6) الفيروسات في البريد

يتيح لك CheckUP التحقق ليس فقط من حركة مرور المستخدم ، ولكن أيضًا من كل البريد الوارد. وهذا ليس فقط فحصًا للرسائل غير المرغوب فيها ، ولكنه أيضًا فحص للمرفقات (doc و pdf و zip وما إلى ذلك) والروابط في نص الرسالة. علاوة على ذلك ، يعد إعداد التحقق أمرًا بسيطًا للغاية. تم تكوين خادم البريد لإعادة توجيه نسخ من جميع الرسائل مباشرة إلى Check Point ، التي يعمل عليها MTA (وكيل نقل البريد). في Exchange ، يمكن القيام بذلك باستخدام نسخة كربونية صماء (Bcc). الميزة الرئيسية لهذا الفحص هي أننا نتحقق من الرسائل بالفعل بعد حلول مكافحة البريد العشوائي الموجودة لدى العميل. وما هي المفاجأة التي يواجهها هذا العميل عندما يكتشفون أن رسائل البريد الإلكتروني الضارة لا تزال تمر ، وفي عدد كبير جدًا. على سبيل المثال في معظم الحالات ، تم اكتشاف أن الوسائل الحالية لحماية حركة مرور البريد لا يمكنها التأقلم.

ما هو خطر الفيروسات في البريد؟

سؤال غبي. وفقًا للتقارير الأخيرة ، لا يزال البريد يقود الطريق في إيصال الفيروسات إلى المستخدمين. علاوة على ذلك ، يمكن أن تكون البرامج الضارة إما ملف مرفق أو رابطًا لبعض الموارد (محرك جوجل ، قرص ياندكس ، إلخ). يسمح لك Check Point بتنفيذ تحليل أعمق لمثل هذه الأشياء باستخدام تقنيات SandBlast (لن نصف ما هو عليه الآن ليس حول ذلك).

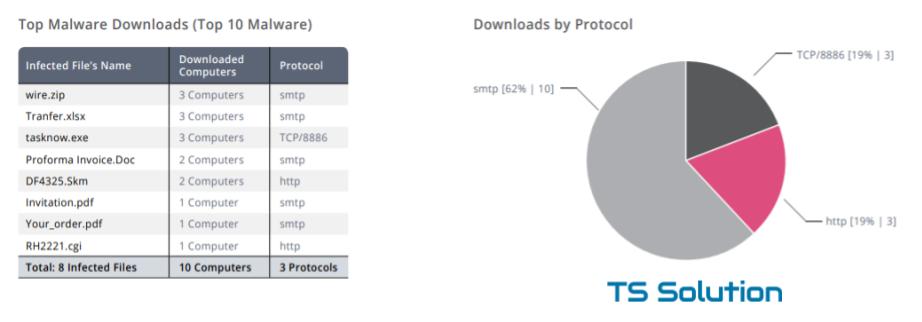

تقرير مثال

كما ترى ، تسود حركة مرور SMTP بين الفيروسات. إن فيروسات Plus ليست ملفات exe فحسب ، بل هي أيضًا مستندات .doc أو .pdf عادية يفتحها المستخدمون عادةً دون خوف.

7) التصيد

يكتشف كل فحص تقريبًا قيام المستخدمين بالنقر فوق ارتباطات التصيد. Office 356 ، paypai ، sbenbank ، fasebook ، appie ، ... يمكن أن تستمر أمثلة مواقع التصيد إلى الأبد. بشكل عام ، يشهد اتجاه هجمات التصيد الاحتيالي ارتفاعًا غير مسبوق. من المفهوم لماذا تخترع فيروسات صعبة وتقاتل بتقنيات الحماية ، إذا كنت تستطيع خداع مستخدم سذج فقط. سيظل الشخص دائمًا الحلقة الأضعف في أمن المعلومات في الشركة.

ما هو خطر التصيد؟

يمكننا أن نقول أن التصيد هو مشكلة شخصية للمستخدمين. حسنًا ، سوف يسرقون المال من البطاقة منهم ، في المرة القادمة سيكونون أكثر ذكاءً. ومع ذلك ، قد يتم سرقة بيانات الشركة من خلال التصيد! العناوين البريدية وكلمات المرور والوثائق المهمة. تجدر الإشارة إلى أن المستخدمين غالبًا ما يرغبون في استخدام كلمات مرور الشركة للتسجيل في المواقع العامة (الشبكات الاجتماعية ، وتتبع السيول ، وما إلى ذلك). لماذا تتذكر مجموعة من كلمات المرور عندما يمكنك استخدام واحدة في كل مكان؟

تقرير مثال

8) تحميل إلى السحابة من شبكة الشركة

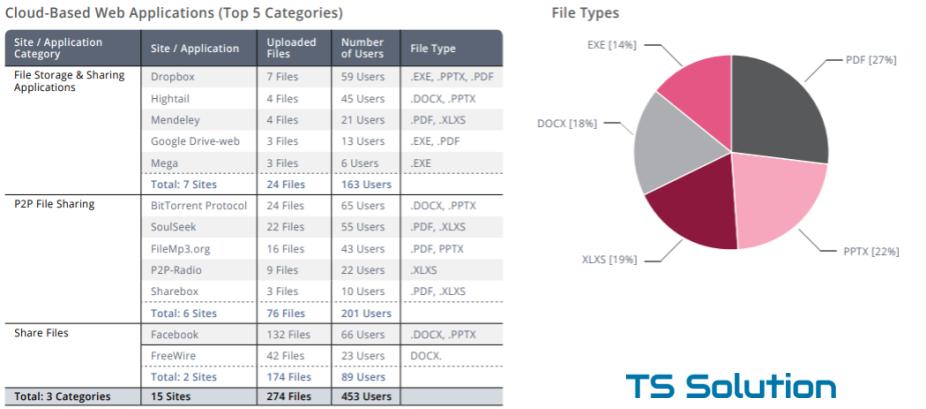

هناك قلق أمني كبير آخر هو التخزين السحابي. Dropbox و GoogleDrive و Yandex drive وما إلى ذلك. الجميع يستخدمون هذه الخدمات بدون استثناء. ولكن من المهم معرفة أنه ربما يستخدم شخص ما هذا على شبكة الشركة ، ومن الأشياء الأخرى أن ترى أن غيغابايت من الزيارات تمر عبر هذه القنوات. في 80٪ من الحالات ، وجدنا مشكلة مماثلة مع الشركات التي خضعت للمراجعة.

ما هو خطر هذا التحميل؟

كل شيء واضح هنا. يمكن لأي شخص دمج بيانات الشركة. وإذا لم يكن لديك حلول منع فقدان البيانات (DLP) ، فمن المستحيل معرفة ما "يدمج" بالضبط. ومع ذلك ، ليس فقط تحميل هذه الموارد السحابية أمر خطير. لا تقل خطورة وتحميل! اعتاد المتسللون على استخدام مخازن الملفات العامة لنشر الفيروسات.

تقرير مثال

هذا مجرد مثال في روسيا ، تعد أشياء مثل Yandex.Disk و Cloud.Mail.ru و OneDrive وغيرها أكثر شيوعًا. تُظهر الصورة أعلاه فقط عدد الملفات ، ولكن يمكن أيضًا عرض إحصائيات الأحجام:

مشاكل أخرى

لقد أدرجنا فقط المشاكل الأكثر شيوعًا التي يمكن اكتشافها باستخدام Check Point Security CheckUP. تم العثور عليها في كل مراجعة تقريبا. ولكن هناك العديد من المشاكل وهناك مشاكل أكثر خطورة:

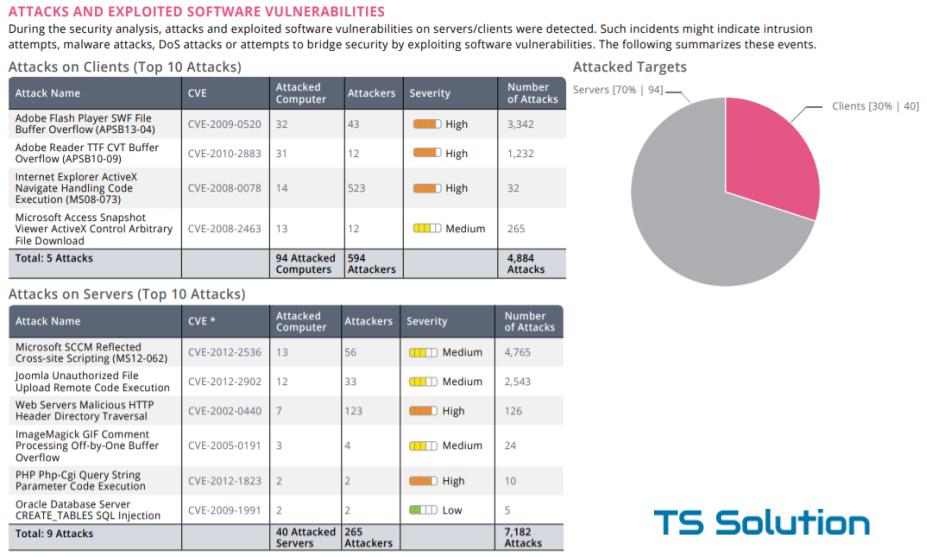

هجمات استغلال

علاوة على ذلك ، ليس فقط أجهزة كمبيوتر المستخدمين ، ولكن أيضًا يمكن لخوادم الشركة مهاجمة.

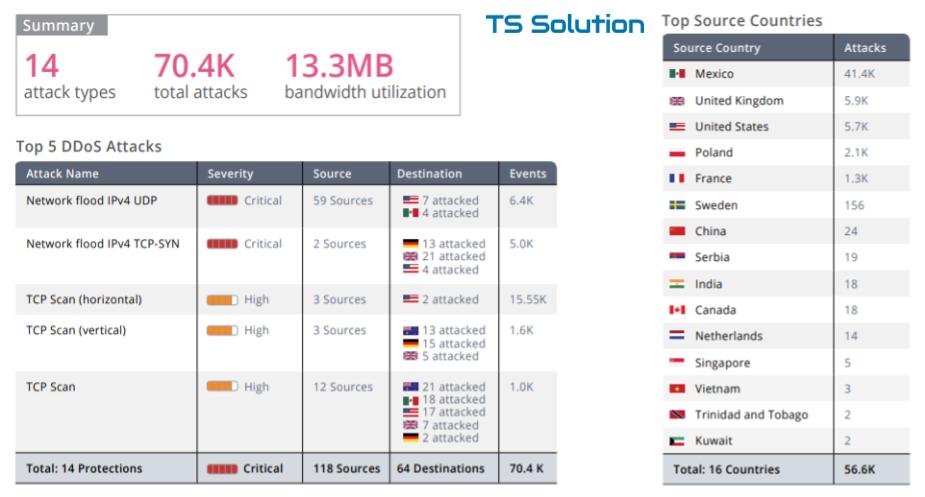

DDoS لموارد الشركة

بالطبع ، هناك أيضًا حوادث تنزيل الفيروسات (بما في ذلك 0 يومًا) التي لا تكتشفها أدوات الحماية الحالية. مشاكل مماثلة هي أيضا شائعة جدا. لكنهم أكثر تعقيدًا في هندستهم ويتطلبون دائمًا دراسة أكثر تفصيلاً (في النهاية ، لم يقم أحد بإلغاء الإيجابيات الخاطئة).

الخلاصة

بهذا سوف ننهي مشاكلنا الأمنية النموذجية TOP-8. الشيء الرئيسي الذي

يجب تذكره هو أن

أمن المعلومات ليس نتيجة ، بل عملية مستمرة . وفي هذا الصدد ، يوفر Check Point Security CheckUP تحليلات جيدة جدًا (وإن لم تكن كاملة!) لأمنك. وحقيقة أن هذا التدقيق يمكن إجراؤه مجانًا يجعل CheckUP هو الحل الأفضل تقريبًا في مجاله.

معلومات إضافية عن فحص الأمان.