اليوم ، يتم استخدام شبكات Wi-Fi اللاسلكية في كل مكان تقريبًا: نظرًا لسهولة استخدام الشبكة وتنقل المستخدم العالي والتكلفة المنخفضة للتثبيت ، تصبح هذه التكنولوجيا أكثر فأكثر عنصرًا إلزاميًا ليس فقط في المنزل ، ولكن أيضًا شبكات الشركات. في نفس الوقت ، مثل أي تقنية لنقل البيانات ، فإن Wi-Fi مع الاستخدام غير الآمن يحمل تهديدات معينة. يمكن للمهاجم ، باستخدام إعدادات نقطة وصول غير صحيحة أو إهمال للمستخدم ، اعتراض البيانات الشخصية لهذا المستخدم أو تنفيذ هجوم على جهازه أو اختراق الشبكة الداخلية للشركة.

كجزء من الدراسة ، تم إجراء تحليل أمني لشبكة الضيوف لشركتنا ، USSC-Guest. تم إجراء الاختبار وفقًا لنموذج الدخيل الخارجي ، أي بدون الوصول المباشر إلى الشبكة المحددة ، لذلك كان الهدف الرئيسي للمهاجم المحتمل هو الحصول على كلمة مرور للاتصال بها.

وتجدر الإشارة إلى أن معرفة كلمة المرور ستسمح للمهاجم باعتراض وفك تشفير البيانات المرسلة عبر الشبكة ، بالإضافة إلى توفير القدرة على إنشاء نقطة وصول وهمية بنفس الاسم وطريقة الاتصال.

أظهر المسح الأولي للبث اللاسلكي أن خوارزمية WPA2 مع تقنية WPS معطلة تستخدم لتشفير البيانات المرسلة في الشبكة قيد الدراسة. في وقت كتابة هذا التقرير ، WPA2 هي الخوارزمية الأكثر أمانًا لحماية الشبكات اللاسلكية ولا تحتوي على ثغرات أمنية تسمح للمهاجم بالكشف عن كلمة مرور في فترة زمنية معقولة. الهجوم الذي أطلق عليه اسم "كراك" ، والذي عُرف في عام 2017 ، ليس له تطبيق عملي مفتوح. لا يزال هناك سيناريوهان للهجوم الفني متاحان للمهاجم: اعتراض الحزم المتعلقة بمصادقة العميل (المصافحة ، المصافحة) مع تعداد إضافي لكلمة المرور في القاموس ، وإنشاء نقطة وصول مزيفة مع رفض متزامن للهجوم على نقطة وصول حقيقية.

قاموس هجوم القوة الغاشمة

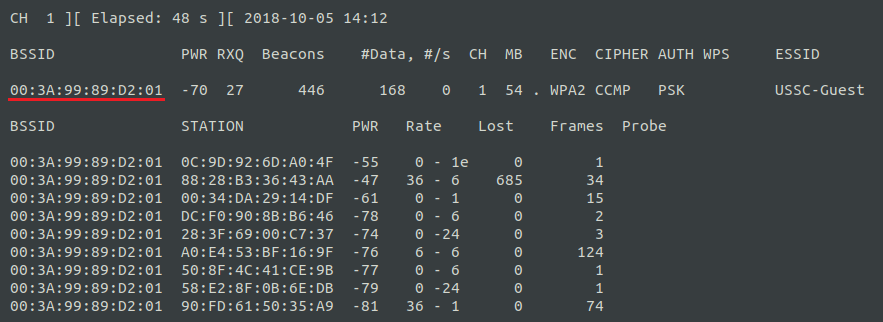

لكي تتمكن من اعتراض الحزم المرتبطة بمصادقة العميل على الهواء ، من الضروري أولاً ضبط محول الشبكة على حالة "الشاشة" - وهي الحالة التي يتلقى فيها المحول جميع الحزم التي تمر عند ترددها في النطاق المرئي. بعد ذلك ، يصبح المهاجم متاحًا بمعلومات تفصيلية حول نقاط الوصول المرئية والعملاء النشطين:

الشكل 1. نتيجة المسح اللاسلكي

الشكل 1. نتيجة المسح اللاسلكييمكنك أن ترى أنه من المكتب الذي أجريت فيه الاختبارات ، تم العثور على نقطتي وصول باسم "USSC-Guest". لتنفيذ الهجوم ، تم اختيار نقطة وصول بعنوان MAC: 00: 3A: 99: 89: D2: 01 لتكون الأكثر استخدامًا في النطاق المتاح:

الشكل 2. عناوين MAC لمستخدمي نقطة الوصول المحددة

الشكل 2. عناوين MAC لمستخدمي نقطة الوصول المحددةبعد مرور بعض الوقت على بدء فحص الشبكة ، تم إنشاء اتصال لعميل جديد ، والذي كان من الممكن اعتراض حزم المصادقة اللازمة عليه. ويتضح ذلك من خلال سطر "مصافحة WPA: 00: 3A: 99: 89: D2: 01":

الشكل 3. نتيجة اعتراض حزم الاستيقان

الشكل 3. نتيجة اعتراض حزم الاستيقانبعد ذلك ، جرت محاولة لتحديد كلمة مرور لأكثر القواميس شيوعًا ("rockyou" و "top-wpa-passwords" ومجموعة من كلمات المرور الرقمية). نتيجة لهجوم بحث القاموس ، لم يكن من الممكن معرفة كلمة المرور للاتصال. في الوقت نفسه ، سيرفض المهاجم على الأرجح تحديد كلمة المرور عن طريق البحث الشامل ، لأن هذه الطريقة ستستغرقه ، في أحسن الأحوال ، عدة سنوات.

إنشاء نقطة وصول وهمية

تألف تنفيذ هذا السيناريو من مرحلتين:

- إنشاء نقطة وصول خاطئة بنفس اسم نقطة الوصول التي تمت مهاجمتها ، ولكن بدون الحاجة إلى إدخال كلمة مرور للاتصال ،

- تنفيذ هجوم رفض الخدمة على نقطة الوصول قيد التحقيق.

بالنسبة للمستخدمين ، بدا الأمر وكأن شبكة الضيف USSC-Guest التي تم الاتصال بها بالفعل اختفت من قائمة الشبكات المتاحة ، وظهرت نفس الشبكة بالضبط ، ولكن بدون مصادقة:

الشكل 4. نتيجة هجوم رفض الخدمة على نقطة الوصول قيد التحقيقعند الاتصال بنقطة وصول خاطئة ، كان لا يزال يُطلب من المستخدم إدخال كلمة المرور الخاصة بـ WPA2. هنا ، على سبيل المثال ، بحثت عن مستخدمي iOS:

الشكل 5. عرض لإدخال كلمة المرور بعد الاتصال بنقطة وصول خاطئةنظرًا لحقيقة أن المهاجم كان يتحكم تمامًا في نقطة الوصول الزائفة ، فقد تم اعتراض وتحليل جميع البيانات المرسلة عبر الشبكة اللاسلكية. لذلك ، على سبيل المثال ، تم إرسال كلمة المرور التي يجب إدخالها في النموذج المشار إليه مباشرة إلى خادم المتسلل المحتمل. كان من المفترض أن المستخدم ، الذي يتصل بنقطة وصول خاطئة ، سيعتبر ذلك تغييرًا في طريقة الاتصال وإدخال البيانات اللازمة.

تم إجراء الاختبار في أيام الأسبوع ، من 12 إلى 15 ساعة. خلال هذا الوقت ، تم توصيل أربعة أجهزة مختلفة بنقطة وصول خاطئة ، ولكن لم يتم إدخال كلمة المرور. تم إيقاف المزيد من الاختبارات نظرًا لحقيقة أن شبكة الضيف قيد التحقيق قد تكون مطلوبة لحل المشكلات التشغيلية ويجب أن تعمل بشكل طبيعي. يمكن للمهاجم ، بدوره ، بمثل هذا الهجوم أن يشل تمامًا تشغيل شبكة لاسلكية محددة وبعد فترة من الوقت يحصل على كلمة المرور المطلوبة.

الخلاصة

وفقًا لنتائج مسح إحدى نقاط الوصول لشبكة ضيف USSC-Guest ، لم تكن هناك مشاكل في إعدادات الأمان: يتم استخدام خوارزمية WPA2-CCMP موثوق بها مع كلمة مرور قوية لتشفير البيانات المرسلة ، تم تعطيل تقنية WPS. على الرغم من حقيقة أنه ، إذا لزم الأمر ، يمكن للمهاجم إيقاف الشبكة اللاسلكية وإنشاء نقطة وصول خاطئة ، لتنفيذ هذا الهجوم ، يجب أن يكون المهاجم ضمن نطاق الشبكة اللاسلكية (على سبيل المثال ، الطابق أدناه) ، مما يقلل بشكل كبير من نطاق عمليات البحث ويعقد الهجوم .

في نهاية المقال ، نسلط الضوء على التوصيات الرئيسية حول استخدام شبكات Wi-Fi اللاسلكية:

- لضمان أمان البيانات المرسلة عبر شبكة لاسلكية ، استخدم تشفير WPA2-CCMP بكلمة مرور قوية (كلمة مرور مكونة من رقم واحد ليست قوية) ،

- إذا كان ذلك ممكنًا ، لا تتصل بشبكات Wi-Fi المفتوحة ، حتى إذا كان اسمها يبدو صحيحًا بالنسبة لك: يمكن النقر عليها أو حتى السيطرة عليها بالكامل من قبل مهاجم. إذا لم يكن ذلك ممكنًا ، استخدم VPN ،

- يمكن للمهاجم أيضًا التحكم في شبكات Wi-Fi المغلقة. إذا لم تكن متأكدًا من وجود اتصال آمن ، فاستخدم VPN ،

- عند استخدام الشبكات اللاسلكية ، انتبه دائمًا إلى نوع الاتصال الذي يستخدمه المتصفح: HTTP أو HTTPS. Secure هو النوع الأخير من الاتصال - HTTPS.

تم النشر بواسطة: ديمتري موروزوف ، محلل مساعد ، المركز التحليلي ، UTSB LLC