معهد ماساتشوستس للتكنولوجيا. محاضرة رقم 6.858. "أمن أنظمة الكمبيوتر." نيكولاي زيلدوفيتش ، جيمس ميكنز. 2014 سنة

أمان أنظمة الكمبيوتر هي دورة حول تطوير وتنفيذ أنظمة الكمبيوتر الآمنة. تغطي المحاضرات نماذج التهديد ، والهجمات التي تهدد الأمن ، وتقنيات الأمان بناءً على العمل العلمي الحديث. تشمل الموضوعات أمان نظام التشغيل (OS) ، والميزات ، وإدارة تدفق المعلومات ، وأمان اللغة ، وبروتوكولات الشبكة ، وأمان الأجهزة ، وأمان تطبيقات الويب.

المحاضرة 1: "مقدمة: نماذج التهديد"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 2: "السيطرة على هجمات القراصنة"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 3: "تجاوزات العازلة: المآثر والحماية"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 4: "فصل الامتيازات"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 5: "من أين تأتي أنظمة الأمن؟"

الجزء 1 /

الجزء 2المحاضرة 6: "الفرص"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 7: "وضع حماية العميل الأصلي"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 8: "نموذج أمن الشبكات"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 9: "أمان تطبيق الويب"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 10: "التنفيذ الرمزي"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 11: "لغة برمجة Ur / Web"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 12: أمن الشبكات

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 13: "بروتوكولات الشبكة"

الجزء 1 /

الجزء 2 /

الجزء 3 لذلك ، سنتحدث اليوم عن Kerberos ، وهو بروتوكول آمن للتشفير مصمم من أجل المصادقة المتبادلة لأجهزة الكمبيوتر والتطبيقات على الشبكة. هذا بروتوكول لمصادقة العميل والخادم قبل تأسيس اتصال بينهما.

والآن ، أخيرًا ، سنستخدم التشفير ، على عكس المحاضرة الأخيرة ، حيث نظرنا في تأمين استخدام أرقام تسلسل TCP SYN فقط.

لذلك دعونا نتحدث عن Kerberos. ما الذي يحاول دعم هذا البروتوكول؟ تم إنشاؤه في معهدنا قبل 25 أو 30 عامًا كجزء من مشروع أثينا لضمان التفاعل بين العديد من أجهزة الكمبيوتر الخادم وأجهزة الكمبيوتر العميلة المتعددة.

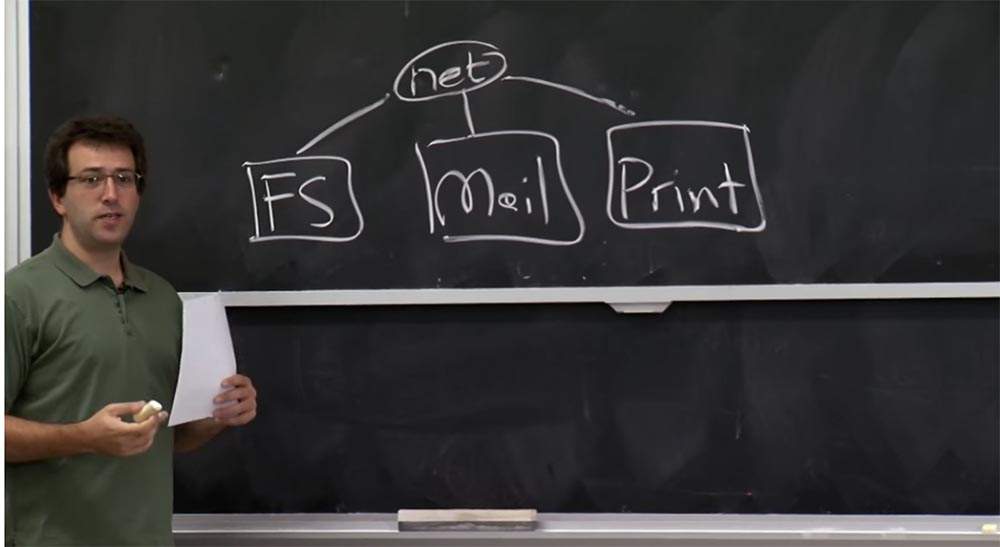

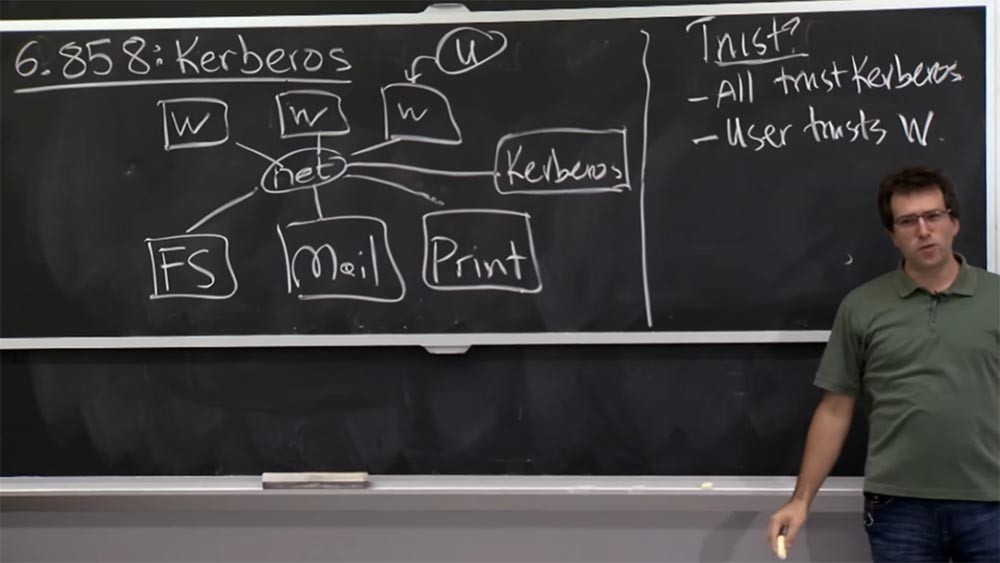

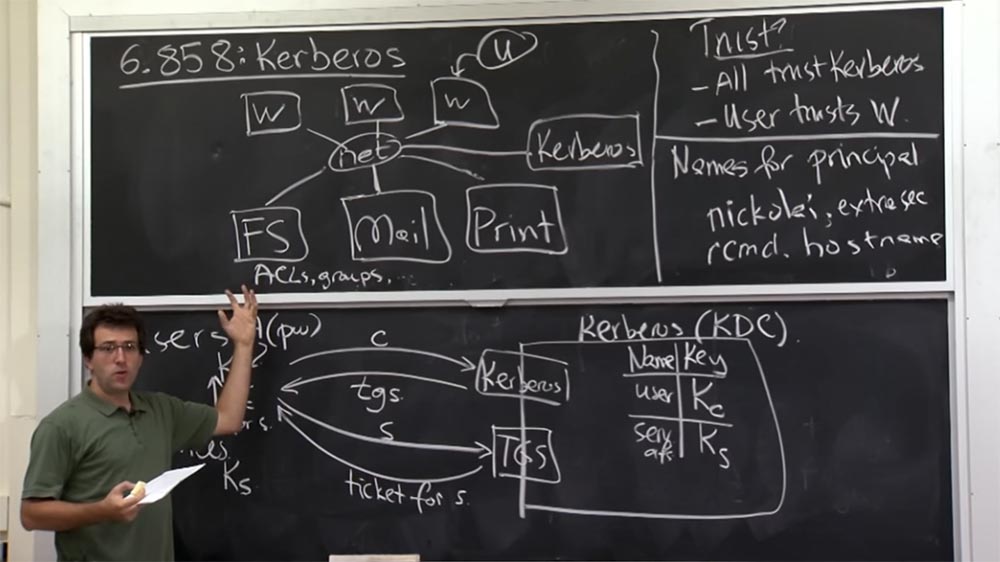

تخيل أن لديك خادم ملفات في مكان ما. ربما يكون هذا هو خادم بريد متصل بالشبكة ، أو خدمات شبكة أخرى ، مثل الطابعات. وكل هذا متصل ببساطة ببعض الشبكات ، وليس العمليات على جهاز كمبيوتر واحد.

كان الشرط الأساسي لإنشاء Athena و Kerberos هو أن لديك جهازًا للمشاركة المتزامنة ، حيث كان كل شيء عملية منفصلة ، ويمكن للجميع فقط تسجيل الدخول إلى نفس النظام وتخزين ملفاتهم هناك. لذلك ، أراد المطورون إنشاء نظام توزيع أكثر ملاءمة.

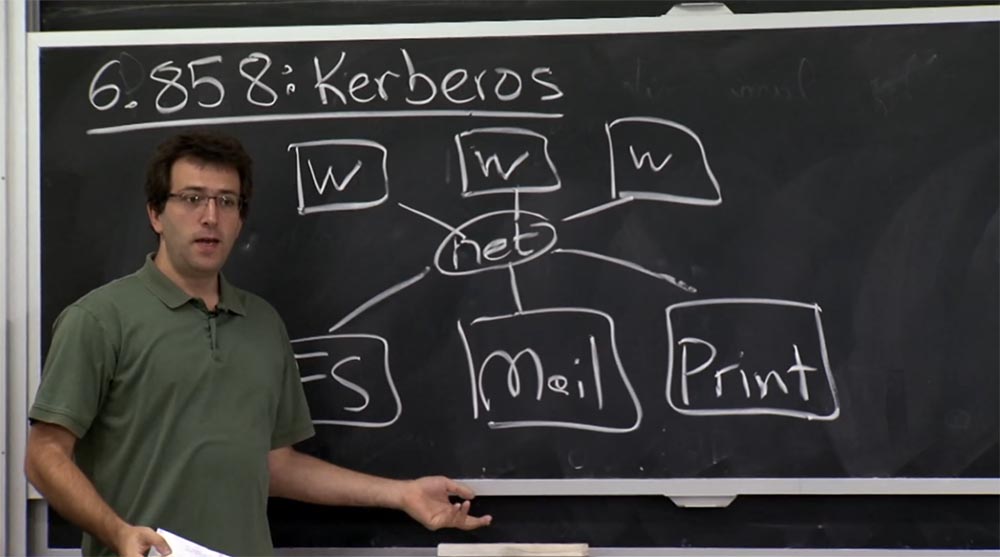

وبالتالي ، هذا يعني أنه سيكون لديك هذه الخوادم على جانب ومجموعة من محطات العمل على الجانب الآخر التي سيستخدمها المستخدمون بأنفسهم والتي سيتم تشغيل التطبيقات عليها. ستقوم محطات العمل هذه بالاتصال بهذه الخوادم وتخزين ملفات المستخدم ، وتلقي بريدها ، وما إلى ذلك.

كانت المشكلة التي أرادوا حلها هي كيفية مصادقة المستخدمين الذين يستخدمون محطات العمل هذه لجميع أجهزة الكمبيوتر المختلفة هذه في جانب الخادم ، دون الحاجة إلى الوثوق بالشبكة والتحقق من صحتها. كان هذا في كل شيء من متطلبات التصميم المعقول. يجب أن أذكر أنه في ذلك الوقت كان البديل لـ Kerberos هو فريق تسجيل الدخول R ، الذي تمت مناقشته في المحاضرة الأخيرة ، والذي بدا وكأنه خطة سيئة ، لأنهم ببساطة يستخدمون عناوين IP الخاصة بهم لمصادقة المستخدمين.

كانت Kerberos ناجحة للغاية ، فهي لا تزال تستخدم في الواقع على شبكة MIT وهي العمود الفقري لخادم Microsoft Active Directory. يستخدم كل منتج يستند إلى Microsoft Windows Server تقريبًا Kerberos بشكل أو بآخر.

ولكن تم تطوير هذا البروتوكول قبل 25 أو 30 عامًا ، ومنذ ذلك الحين كانت التغييرات مطلوبة ، حيث يفهم الناس اليوم المزيد عن الأمان. وبالتالي ، فإن الإصدار الحالي من Kerberos يختلف بشكل ملحوظ في العديد من النواحي عن الإصدار الموصوف في مواد هذه المحاضرة. سننظر في أي افتراضات معينة ليست جيدة بما يكفي اليوم وما هو الخطأ في الإصدار الأول. هذا أمر لا مفر منه بالنسبة للبروتوكول الأول الذي استخدم بالفعل التشفير لمصادقة المشاركين في الشبكة في نظام كامل.

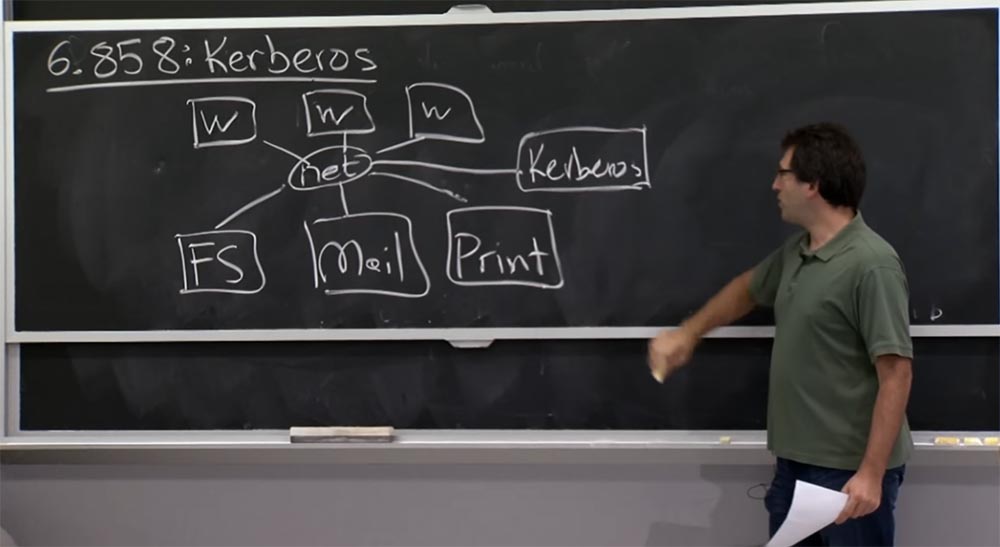

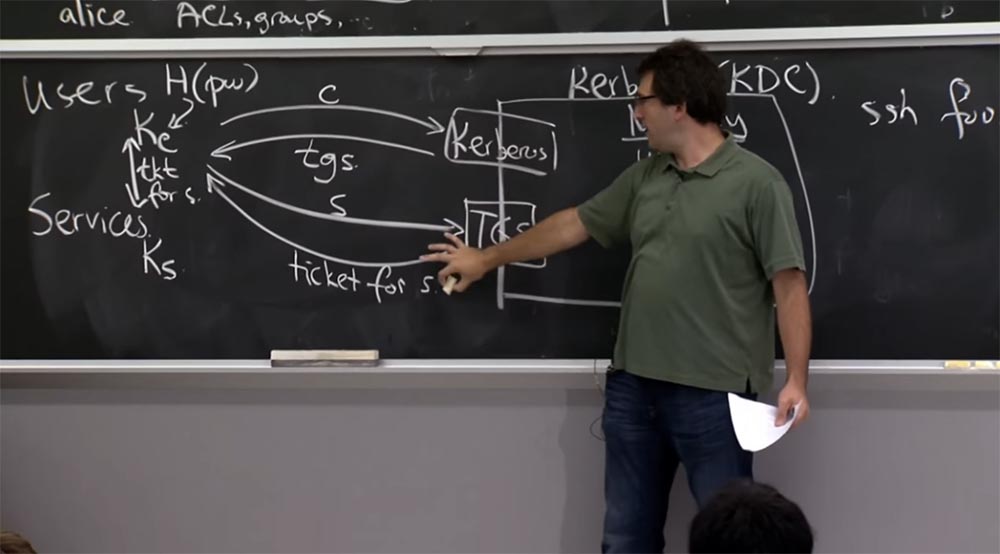

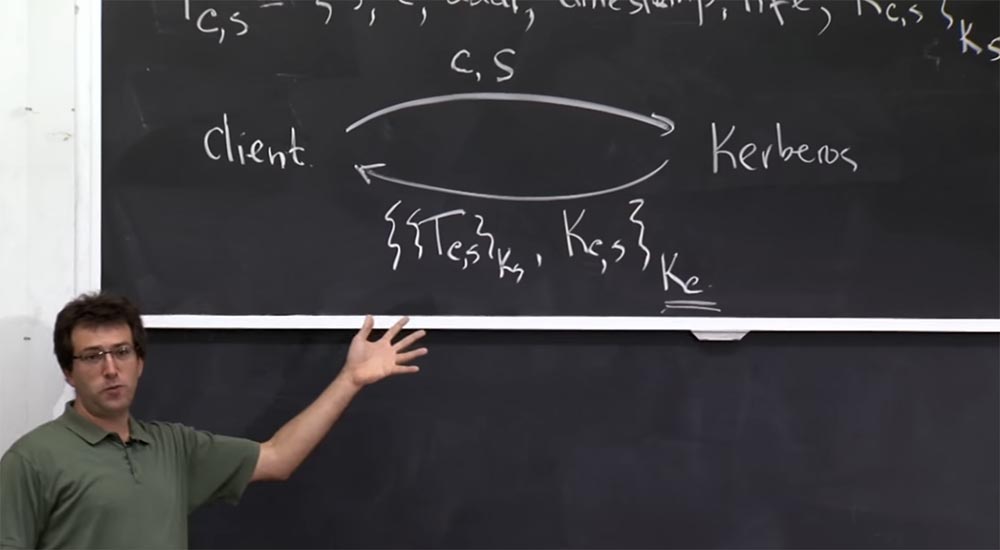

على أي حال ، فإن الرسم البياني الموضح على اللوحة هو نوع من التثبيت لإنشاء Kerberos. من المثير للاهتمام معرفة نموذج الثقة. لذلك ، تم إدخال هيكل إضافي في مخططنا - خادم Kerberos ، الموجود هنا على الجانب.

وبالتالي ، يعتمد نموذجنا الثالث في بعض النواحي على حقيقة أن الشبكة غير موثوقة ، كما ذكرنا في المحاضرة الأخيرة. من يجب أن نثق في مخطط Kerberos هذا؟ بالطبع ، يجب أن يثق جميع المشاركين في الشبكة بخادم Kerberos. وبالتالي ، اقترح مبدعو النظام في وقت ما أن خادم Kerberos سيكون مسؤولاً عن جميع عمليات التحقق من مصادقة الشبكة بشكل أو بآخر. ماذا لدينا أيضًا على هذه الشبكة يمكنك الوثوق به؟

الطالب: يمكن للمستخدمين الوثوق بأجهزتهم الخاصة.

الأستاذ: نعم ، هذه حجة جيدة. يوجد مستخدمين هنا لم أرسمهم. لكن هؤلاء الأشخاص يستخدمون نوعًا ما من محطة العمل ، وفي الواقع ، من المهم جدًا في Kerberos أن يثق المستخدم في محطة عمله. ماذا يحدث إذا كنت لا تثق بمحطة العمل الخاصة بك؟ لأنه إذا كان المستخدم لا يثق في محطة العمل ، فبإمكانك ببساطة "شم" كلمة المرور والتصرف نيابةً عنك.

الطالب:

الطالب: يمكن للمهاجم أن يفعل أكثر من ذلك بكثير ، على سبيل المثال ، عن طريق تعلم تذكرتك إلى خادم Kerberos.

الأستاذ: نعم بالضبط. عند تسجيل الدخول ، تقوم بإدخال كلمة المرور الخاصة بك ، وهو أسوأ من التذكرة. لذا في الواقع ، هناك مشكلة صغيرة مع Kerberos إذا كنت لا تثق في محطة العمل. إذا كنت تستخدم جهاز الكمبيوتر المحمول الخاص بك ، فهذا ليس مخيفًا للغاية ، ولكن أمان الكمبيوتر العام مشكوك فيه. سننظر في ما يمكن أن يحدث خطأ في هذه الحالة بالضبط.

الطالب: يجب أن تثق في مسؤولي الخادم وأن تتأكد من أنه يمكنهم الحصول على امتياز الوصول إلى خوادم بعضهم البعض.

البروفيسور: أعتقد أن الأجهزة نفسها لا يجب أن تثق ببعضها البعض ، على سبيل المثال ، ليس على خادم البريد أن يثق في خادم الطباعة أو خادم الملفات.

الطالب: لا تثق ، ولكن لديك القدرة على الوصول إلى خادم لا يتم دعم الوصول إليه من خلال خادم آخر.

البروفيسور: نعم هذا صحيح. إذا أنشأت علاقة ثقة بين خادم البريد وخادم الطباعة ، ولكن فقط امنح خادم البريد حق الوصول إلى ملفاتك على خادم الملفات من أجل الراحة ، فيمكن إساءة استخدام ذلك. لذا يجب أن تكون حذرًا بشأن إدخال مستويات إضافية من الثقة أو ثقة زائدة عن الحاجة هنا.

ماذا يهم هنا؟ هل يجب أن تثق الخوادم بطريقة ما في المستخدمين أو محطات العمل؟ لا أعتقد ذلك. كان هدف Kerberos العالمي هو أن الخادم يجب ألا يعرف جميع هؤلاء المستخدمين أو محطات العمل ، أو يعرف كيفية مصادقتهم ، حتى يتمكن هؤلاء المستخدمون من إثبات تشفيرهم كمستخدمين شرعيين ويجب عليهم الوصول إلى بياناتهم أو شيء ما أكثر من إدارة الخادم.

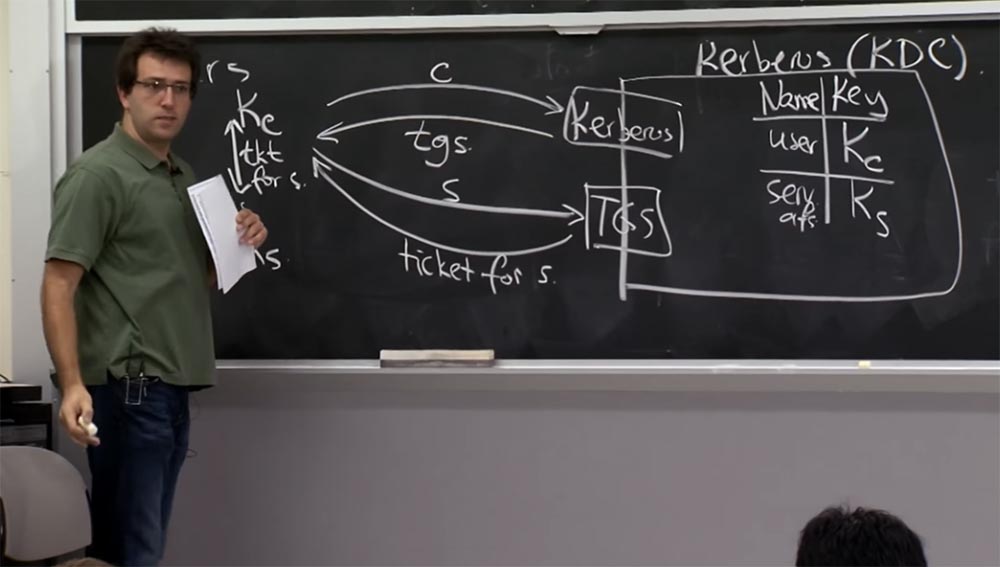

دعونا نرى كيف يعمل Kerberos وما هي هندستها العامة. لنرسم خادم Kerberos على نطاق أكبر. في الوقت الحاضر ، يطلق عليه KDC - مركز توزيع المفاتيح ، أو مركز توفير المفاتيح. في مكان ما هناك مستخدمين وخدمات يمكنك الاتصال بها. الخطة هي أن خادم Kerberos سيكون مسؤولاً عن تخزين المفتاح المشترك للاتصال بين خادم Kerberos وكل كيان حاسوب في العالم من حوله. وبالتالي ، إذا كان المستخدم لديه نوع من مفتاح العميل Kc ، فإن خادم Kerberos يتذكر هذا المفتاح ويخزنه في مكان ما بداخله. وبنفس الطريقة ، فإن مفتاح Ks لخدمة ما سيعرف فقط لهذه الخدمة نفسها ، وخادم Kerberos ، ولا أحد آخر. وبالتالي ، يمكنك التفكير في الأمر على أنه استخدام شائع لكلمات المرور عندما تعرف كلمة المرور ويعرفها Kerberos ، ولكن لا أحد يعرفها.

هذه هي الطريقة التي ستثبت بها لبعضكما البعض "أنا نفس الرجل". بالطبع ، سيتعين على خادم Kerberos تتبع من يملك هذا المفتاح ، لذلك يجب أن يحتوي على جدول حيث أسماء المستخدمين وأسماء الخدمات ، على سبيل المثال ، serv afs (هذا هو خادم ملفات) ، وسيتم تخزين المفاتيح المقابلة لهم.

في الوقت نفسه ، تعتبر شركة KDC مسؤولة عن تخزين جدول عملاق ، ليس كبيرًا جدًا من حيث عدد وحدات البايت ، ولكنه ضخم جدًا في عدد السجلات ، لأنه يأخذ في الاعتبار أي كيان كمبيوتر يعيش في شبكة MIT يجب أن يكون خادم Kerberos على علم به. وبالتالي ، لدينا نوعان من الواجهة.

لا تتحدث مواد المحاضرة عن هذا بوضوح كافٍ ، أي أن وجود هاتين الواجهتين يعني ببساطة. في الواقع ، هناك حقا واجهتين لجهاز واحد. أحدهم يسمى Kerberos ، والثاني هو TGS أو خدمة منح التذاكر أو خدمة التذاكر.

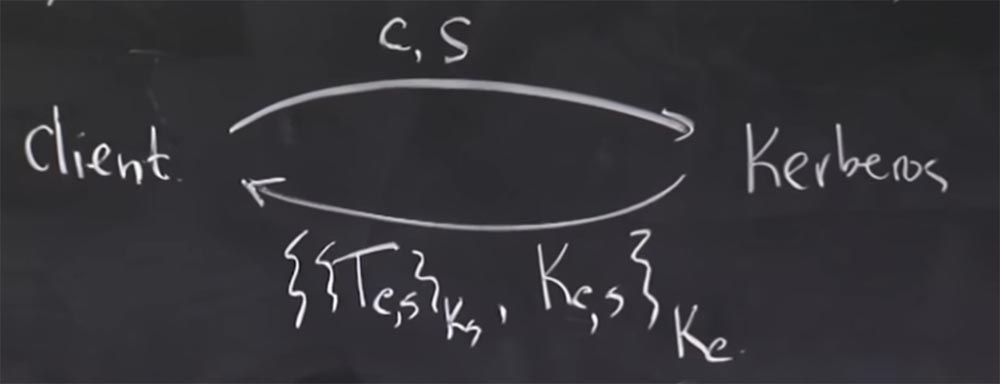

في الواقع ، في النهاية ، هاتان طريقتان فقط للحديث عن نفس الشيء ، والبروتوكول مختلف قليلاً فقط لهذين الشيئين. لذلك ، في البداية ، عندما يسجل المستخدم الدخول ، "يتحدث" مع الواجهة العلوية ، Kerberos ، ويرسل له اسم عميله C ، قد يكون هذا اسم المستخدم الخاص بك على شبكة جامعة أثينا.

يستجيب الخادم لهذا الطلب من خلال تذكرة tgs أو معلومات التذكرة ، وسنناقش تفاصيل هذه المعلومات بعد ذلك بقليل. بعد ذلك ، عندما تريد الدردشة مع بعض الخدمات ، ستحتاج أولاً إلى الانتقال إلى واجهة TGS وإخبارها: "لقد قمت بالفعل بتسجيل الدخول من خلال واجهة Kerberos والآن أريد التحدث إلى خادم S ، والذي سيوفر لي خدمة معينة."

لذا تخبر TGS عن الخادم الذي تريد التحدث إليه ، وبعد ذلك ستعود إليك بشيء مثل تذكرة للتحدث إلى الخادم S. ثم يمكنك أخيرًا التحدث إلى الخادم الذي تحتاجه باستخدام التذكرة المستلمة للخادم S.

هذا نوع من الخطة عالية المستوى. فلماذا يتم استخدام واجهتين هنا؟ يمكن طرح الكثير من الأسئلة حول هذا الموضوع. في حالة خادم Ks ، ربما يتم تخزين هذه الخدمة على القرص. وماذا يحدث لهذه Kc من جانب المستخدم؟ من أين تأتي هذه Kc في Kerberos؟

الطالب:

الطالب: يجب أن يكون هذا Kc في قاعدة البيانات ، في جدول خادم KDC.

البروفيسور: نعم ، حسنًا ، المفتاح C موجود هنا في الجدول ، في قاعدة البيانات الضخمة هذه. ولكن يجب أن يكون معروفًا للمستخدم أيضًا ، لأن المستخدم يجب أن يثبت أنه مستخدم.

الطالب: هل هي وظيفة أحادية الاتجاه تتطلب كلمة مرور؟

البروفيسور: نعم ، لديهم بالفعل مثل هذه الخطة الذكية ، حيث يتم الحصول على Kc عن طريق تجزئة كلمة مرور المستخدم أو نوع من وظائف توليد المفاتيح ، ولهذا هناك العديد من الطرق المختلفة. ولكن في الأساس نأخذ كلمة المرور ، ونحولها بطريقة ما ، ونحصل على هذا المفتاح Kc. لذا تبدو هذه طريقة جيدة.

ولكن لماذا نحتاج إلى بروتوكولين؟ بعد كل شيء ، يمكنك أن تتخيل أنك تطلب ببساطة تذكرة مباشرة من واجهة Kerberos الأولى ، تخبره: "مهلاً ، أريد تذكرة لهذا الاسم بالذات!" ، سيرسل لك التذكرة مرة أخرى ، ويمكنك فك تشفيرها باستخدام Kc.

الطالب: ربما لا يريدون أن يقوم المستخدم بإعادة إدخال كلمة المرور الخاصة به في كل مرة يريد فيها الوصول إلى خدمة أخرى؟

البروفيسور: صحيح ، سبب الاختلاف بين الواجهتين هو أنه من الواجهة الأولى يتم إرجاع جميع الاستجابات مشفرة بمفتاح Kc الخاص بك ، وكان المبدعون في Kerberos قلقين من إمكانية الاحتفاظ بهذه النسخة لفترة طويلة. لأنه إما عليك أن تطلب من المستخدم إدخال كلمة المرور في كل مرة ، وهو أمر مزعج فقط ، أو أنه "يجلس" باستمرار في الذاكرة. بشكل أساسي ، هذا جيد مثل كلمة مرور المستخدم فقط ، لأن الشخص الذي لديه حق الوصول إلى Kc يمكنه الاحتفاظ بالوصول إلى ملفات المستخدم حتى يقوم المستخدم بتغيير كلمة المرور الخاصة به ، أو حتى لفترة أطول. سننظر لاحقًا في هذه المشكلة بمزيد من التفصيل.

لذا فإن تسريب مفتاح Kc هذا أمر خطير للغاية. وبالتالي ، فإن الهدف الأساسي من استخدام الواجهة الأولى ثم الثانية لجميع الطلبات اللاحقة هو أنه يمكنك بالفعل نسيان Kc بمجرد فك تشفير الاستجابة من واجهة Kerberos server TGS. من الآن فصاعدًا ، حتى في حالة حدوث تسرب رئيسي ، ستعتمد الوظيفة على التذكرة المستلمة. لذلك في أسوأ الأحوال ، سيتمكن شخص ما من الوصول إلى حسابك لبضع ساعات ، وليس لفترة زمنية غير محدودة. هذا هو سبب هذا المخطط مع مسارين للوصول إلى نفس الموارد.

لذا ، قبل أن نتعمق في آليات كيفية ظهور هذه البروتوكولات فعليًا على الشبكة ، فلنتحدث قليلاً عن جانب أسماء Kerberos. بمعنى ما ، يمكن اعتبار Kerberos بمثابة سجل للأسماء. وهو مسؤول عن عرض مفاتيح التشفير هذه كأسماء صغيرة. هذا هو النوع الأساسي من العمليات التي يقوم بها Kerberos. سترى في المحاضرة القادمة لماذا نحتاج إلى وظيفة مماثلة. يمكن تنفيذه بشكل مختلف عن Kerberos ، ولكن من المهم جدًا أن يكون لديك شيء مماثل في أي نظام أمان موزع تقريبًا. لذا ، دعنا نرى كيف يتعامل Kerberos مع الأسماء.

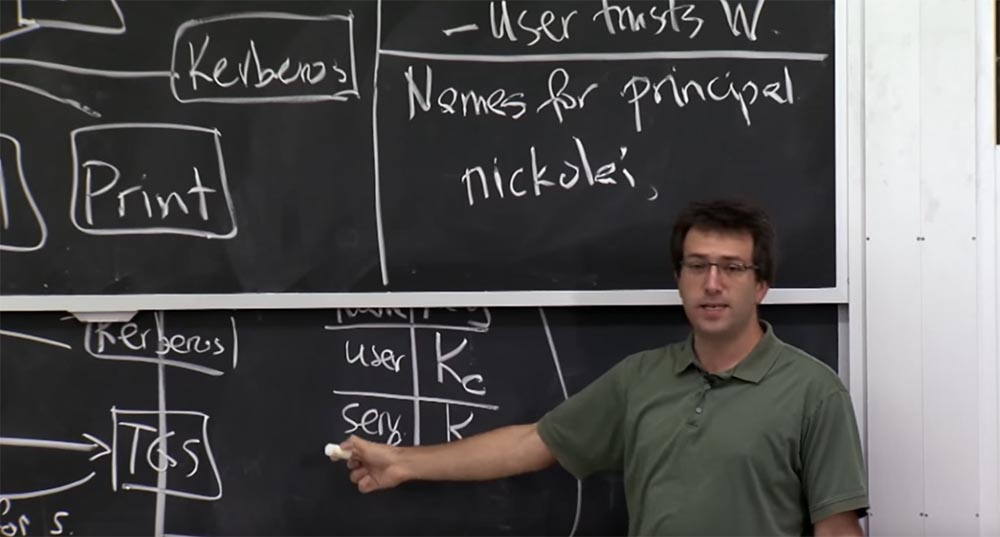

لدى Kerberos شيء يشبه استدعاءات النظام لكل كيان كمبيوتر في قاعدة بيانات أعضاء الشبكة ، والشكل الرئيسي لهذه البيانات هو مجرد سلسلة. لذلك يمكنك الحصول على بعض الأسماء الأساسية في شكل مثل نيكولاي ، على سبيل المثال. هذه هي سلسلة الاسم.

إنها المعلمة الرئيسية في بعض مناطق Kerberos ، في الواقع هذا هو الشيء الموجود في العمود الأيسر من جدول KDC. وهناك أيضًا بعض المعلمات الإضافية التي يدعمها البروتوكول. يمكنني ، على سبيل المثال ، إدخال اسم آخر مثل nickolai.extra sec ، والذي سيتم استخدامه بالإضافة إلى اسم nickolai للوصول إلى الموارد التي تحتاج إلى أمان إضافي. لذلك ربما يكون لدي كلمة مرور واحدة للأشياء الآمنة حقًا وكلمة مرور أخرى لحسابي العادي.

لقد ذكر Kerberos هذا الجانب. لذلك ، قد يتساءل المرء - من أين يأتي التأثير؟ تقوم خدمة Kerberos بتعيين أسماء لك لمفاتيح معينة ، ولكن كيف تعرف الاسم الذي تطلبه أو الاسم الذي تتوقعه عند التحدث مع بعض أجهزة الكمبيوتر؟ أي أنني أسأل ما هي الأسماء التي تظهر خارج خادم Kerberos ، أو أين تظهر أسماء المستخدمين هذه بالضبط؟ هل لديك اي افكار؟

الطالب: من المفترض أنه يمكنك طلب أسماء المستخدمين من خادم MIT.

الأستاذ: نعم بالطبع. هكذا يمكنك سرد هذه الأشياء. بالإضافة إلى ذلك ، يقوم المستخدمون ببساطة بإدخالهم عند تسجيل الدخول ، وهو المكان الذي يأتون منه. هل تظهر أسماء المستخدمين في مكان آخر؟ هل يجب أن تظهر في مكان آخر؟

الطالب: من الممكن الإشارة إلى وصول المستخدم في القوائم في الخدمات المختلفة.

الأستاذ: نعم ، هذه نقطة مهمة حقًا ، أليس كذلك؟ الهدف من Kerberos هو ببساطة تعيين مفاتيح الأسماء. ولكن هذا لا يخبرك بما يجب أن يكون لهذا الاسم حق الوصول إليه.

في الواقع ، الطريقة التي تستخدم بها التطبيقات عادةً Kerberos هي أن أحد هذه الخوادم يستخدم Kerberos لمعرفة الاسم الصغير الذي تتحدث إليه. عندما يتلقى خادم البريد اتصالًا من بعض محطات العمل ، فإنه يتلقى تذكرة Kerberos ، مما يثبت أن هذا المستخدم هو Nikolai. بعد ذلك ، يكتشف خادم البريد داخليًا ما يمكن لهذا المستخدم الوصول إليه. خادم الملفات يفعل نفس الشيء.

وبالتالي ، يوجد داخل كل هذه الخوادم قوائم للتحكم في الوصول ، وربما قوائم مجموعات أو أشياء أخرى تنفذ التفويض. لذا يوفر Kerberos مصادقة توضح لك الشخص الذي تتحدث إليه. الخدمة نفسها مسؤولة عن تنفيذ ذلك الجزء من التفويض ، الذي يقرر مستوى الوصول الذي يجب أن يكون لديك استنادًا إلى اسم المستخدم الخاص بك. لذا اكتشفنا مكان ظهور أسماء المستخدمين. هناك أسماء أساسية أخرى يدعمها Kerberos للتفاعل مع الخدمات.

وفقًا لمواد المحاضرة ، تبدو الخدمات مثل هذا: rcmd.hostname. سبب احتياجك إلى اسم لإحدى هذه الخدمات هو أنك تريد ، على سبيل المثال ، عند الاتصال بخادم ملفات ، إجراء المصادقة المتبادلة. هذا يعني أنه في هذا الإجراء ، لن يكتشف الخادم الوجهة من أنا فقط ، ولكن أيضًا أنا أو المستخدم أو محطة العمل ، تأكد من أنني أتحدث مع خادم الملفات الصحيح ، وليس مع بعض خادم الملفات المزيف الذي قام بزيائي الملفات. لأنني ، ربما ، أريد أن أنظر إلى الملف الذي يحتوي على تصنيفاتي وإرساله إلى المسجل. لذلك ، سيكون الأمر سيئًا جدًا إذا كان هناك خادم ملفات آخر يمكن أن يعمل كخادم صحيح ويقدم لي ملف تصنيفات خاطئ.

لذلك ، تحتاج الخدمات أيضًا إلى الاسم الخاص بها ، ويجب أن تكتشف محطات العمل الاسم الذي أتوقع رؤيته عند الاتصال بالخدمة.

كقاعدة عامة ، يأتي هذا من المستخدم. لذا ، على سبيل المثال ، إذا قمت بكتابة ssh.foo ، فهذا يعني أنه يجب أن أتوقع ظهور اسم Kerberos الرئيسي مثل rcmd.foo على الطرف الآخر من هذا الاتصال. وإذا كان هناك شخص آخر موجودًا ، فيجب على عميل SSH قطع الاتصال وعدم السماح لي بالاتصال ، لأنه بعد ذلك سيتم تضليلي وبدء التحدث إلى جهاز آخر.

هذا يثير سؤال واحد مثير للاهتمام. متى يمكننا إعادة استخدام الأسماء في Kerberos؟ على سبيل المثال ، جميعًا لديك حسابات في نظام معهد أثينا. عند التخرج ، هل يمكن لـ MIT تدمير إدخال قاعدة البيانات والسماح لشخص آخر بتسجيل نفس اسم المستخدم؟ هل هذه فكرة جيدة؟

الطالب: ليس فقط قاعدة بيانات Kerberos ، ولكن أيضًا الخدمات لديها قائمة بأسماء المستخدمين؟

البروفيسور: نعم ، لأن هذه الأسماء يتم تمثيلها فقط من خلال إدخالات السلسلة في مكان ما في قائمة التحكم بالوصول (ACL) على خادم ملف أو بريد. إذا قمنا بمسح إدخالك في قاعدة بيانات خادم Kerberos ، فهذا لا يعني أن الإدخال اختفى تمامًا. هذه الإدخالات مستقلة عن الإصدار.

على سبيل المثال ، يقول أحد السجلات أن Alice لديها حق الوصول إلى بعض خزانات Athena. ثم تخرج أليس ، ويتم حذف سجلها ، لكن بعض أليس الجديدة تدخل المعهد ، الذي يمر بعملية التسجيل في قاعدة بيانات Kerberos. في الوقت نفسه ، تحصل على الاسم الرئيسي المطابق تمامًا لاسم Alice القديم ، بحيث يمكن لخادم الملفات منح Alice الجديد حق الوصول إلى ملفات Alice القديمة.

, Kerberos , Kerberos . , , , .

. , , , , , . , , , - . , . , , .

, . , , , TGS.

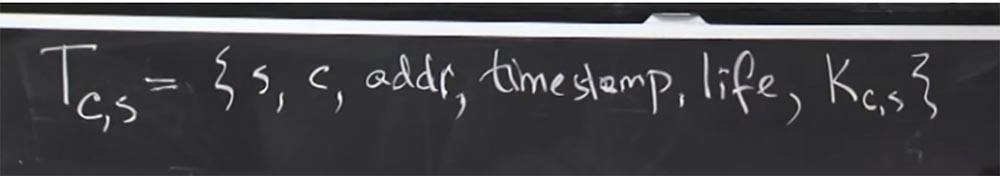

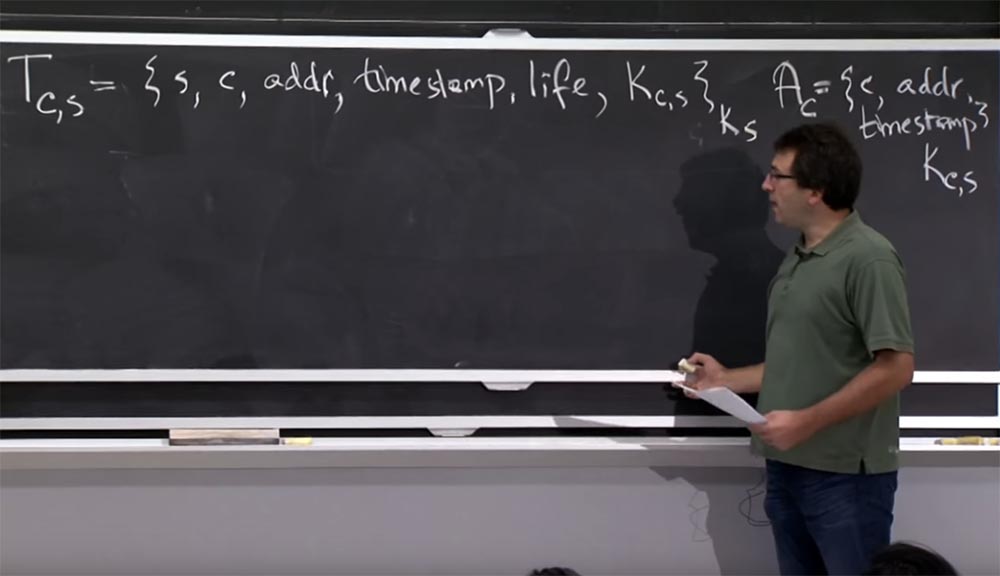

, , Kerberos, «». : s , IP – addr, time stump, life, , , Kc,s, . .

.

, Kerberos «». Ac , IP- , , . , . K,s, , Kerberos Ks. , .

, , Kerberos TGS. , , Kerberos, , . : C, , S, TGS. .

Tc,s, Ks, , Ks, , Kc. .

. , Kerberos ? , ?

: , , , Kc.

: , , Kerberos , . : «, , . , , , Kc». , .

, , , Kerberos, Kerberos , . , , - Kerberos, , .

: …

: , , Kerberos, ? , ? , , , , , , , , , .

«», , , , , . , , . . Kerberos, , . , , .

: ? , …

: , . , Kerberos , . , , - , , , . 30 , .

Kerberos 5 : , — . , , , , .

Kerberos 4 , , , . , . , , .

, , , . , . — K,s - ? K,s T,s. K,s?

27:10

MIT « ». 13: « », 2.

شكرا لك على البقاء معنا. هل تحب مقالاتنا؟ هل تريد رؤية مواد أكثر إثارة للاهتمام؟ ادعمنا عن طريق تقديم طلب أو التوصية به لأصدقائك ،

خصم 30 ٪ لمستخدمي Habr على نظير فريد من خوادم مستوى الدخول التي اخترعناها لك: الحقيقة الكاملة حول VPS (KVM) E5-2650 v4 (6 نوى) 10GB DDR4 240GB SSD 1Gbps من 20 $ أو كيفية تقسيم الخادم؟ (تتوفر الخيارات مع RAID1 و RAID10 ، حتى 24 مركزًا وحتى 40 جيجابايت DDR4).

VPS (KVM) E5-2650 v4 (6 نوى) 10GB DDR4 240GB SSD 1Gbps حتى ديسمبر مجانًا عند الدفع لمدة ستة أشهر ، يمكنك الطلب

هنا .

ديل R730xd أرخص مرتين؟ فقط لدينا

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV من 249 دولارًا في هولندا والولايات المتحدة! اقرأ عن

كيفية بناء مبنى البنية التحتية الطبقة باستخدام خوادم Dell R730xd E5-2650 v4 بتكلفة 9000 يورو مقابل سنت واحد؟