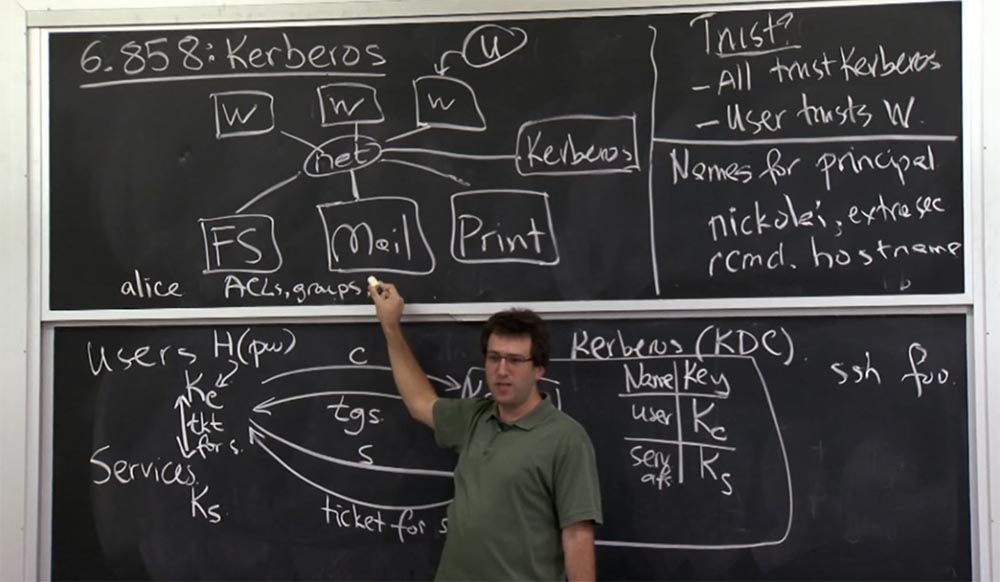

معهد ماساتشوستس للتكنولوجيا. محاضرة رقم 6.858. "أمن أنظمة الكمبيوتر." نيكولاي زيلدوفيتش ، جيمس ميكنز. 2014 سنة

أمان أنظمة الكمبيوتر هي دورة حول تطوير وتنفيذ أنظمة الكمبيوتر الآمنة. تغطي المحاضرات نماذج التهديد ، والهجمات التي تهدد الأمن ، وتقنيات الأمان بناءً على العمل العلمي الحديث. تشمل الموضوعات أمان نظام التشغيل (OS) ، والميزات ، وإدارة تدفق المعلومات ، وأمان اللغة ، وبروتوكولات الشبكة ، وأمان الأجهزة ، وأمان تطبيقات الويب.

المحاضرة 1: "مقدمة: نماذج التهديد"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 2: "السيطرة على هجمات القراصنة"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 3: "تجاوزات العازلة: المآثر والحماية"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 4: "فصل الامتيازات"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 5: "من أين تأتي أنظمة الأمن؟"

الجزء 1 /

الجزء 2المحاضرة 6: "الفرص"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 7: "وضع حماية العميل الأصلي"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 8: "نموذج أمن الشبكات"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 9: "أمان تطبيق الويب"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 10: "التنفيذ الرمزي"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 11: "لغة برمجة Ur / Web"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 12: أمن الشبكات

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 13: "بروتوكولات الشبكة"

الجزء 1 /

الجزء 2 /

الجزء 3 الطالب: لا يمكن للعميل فك تشفير هذه التذكرة لأنها مشفرة باستخدام مفتاح الخدمة.

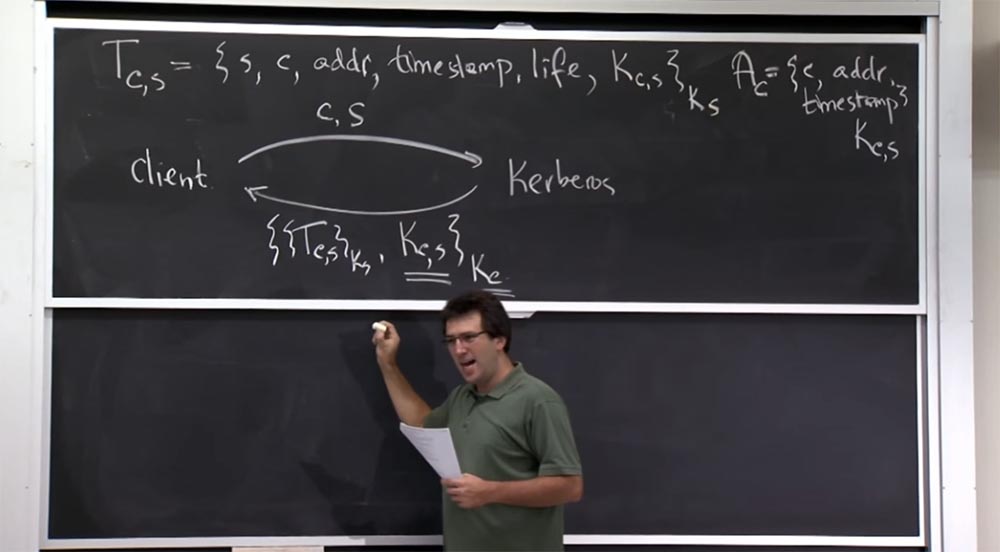

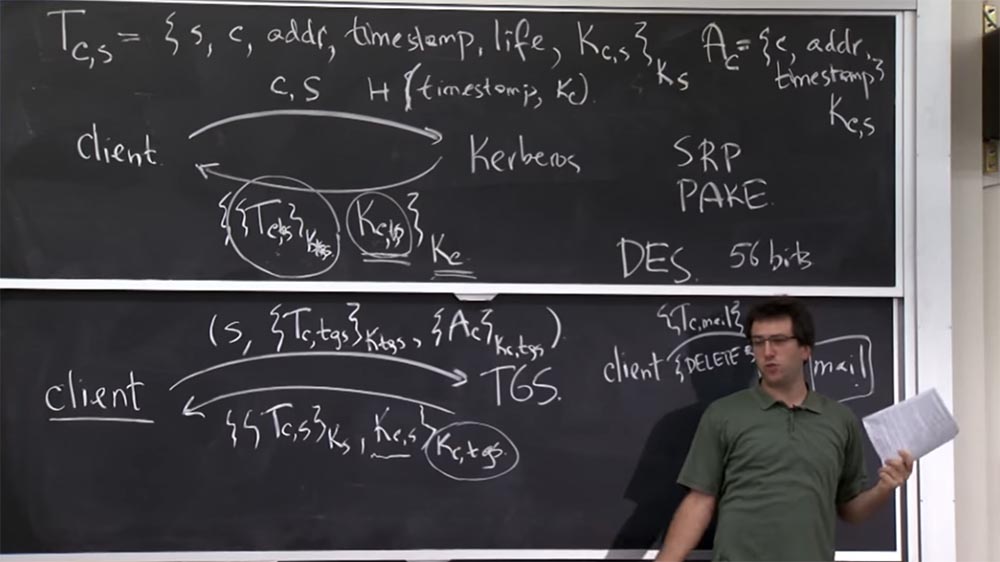

أستاذ: نعم ، هذا ذكي حقًا ، أليس كذلك؟ لدينا المفتاح Kc، s الذي يمكن للعميل استلامه ، ولكن هنا ، على التذكرة Tc ، s ، هناك نسخة أخرى من هذا المفتاح ، مشفرة باستخدام Ks.

والسبب في ذلك هو أن خادم Kerberos يحاول بالفعل تأمين اتصال العميل مع الرجل الآخر. لذلك ، ينشئ Kerberos مفتاحًا عشوائيًا Kc ، s ويعطي نسخة إلى العميل ، ونسخة أخرى إلى الخادم الذي سيتحدث معه العميل. تخيل أن كيربروس سيتصل بالخدمة بكلمات: "مهلا ، خدمة ، هذا الرجل يريد التحدث معك ، هذا هو مفتاح هذا!" قد يكون هذا مؤسفًا لأن خادم Kerberos سيصل إلى الخدمة مرارًا وتكرارًا في كل طلب. لذا تقوم KDS بإنشاء نسختين من مفتاح الجلسة: إحداهما للعميل والأخرى لـ TGS.

لذلك ، بدلاً من ذلك ، توصل المطورون إلى خدعة جيدة ، حيث يقدمون للعميل هذه التذكرة ، ولا يمكنه أن يفعل أي شيء معه سوى الاتصال به بالخدمة المناسبة. وإذا كانت هذه الخدمة تحتوي على مفتاح Ks الصحيح ، فسوف تقوم بفك تشفيرها وتقول: "نعم ، هذا هو نفس المفتاح الذي يجب أن أستخدمه للتحدث مع هذا العميل". وبالتالي ، سيقوم كل من المشاركين في الاتصال والعميل والخدمة بإنشاء مفتاح مشترك لحماية اتصالهم.

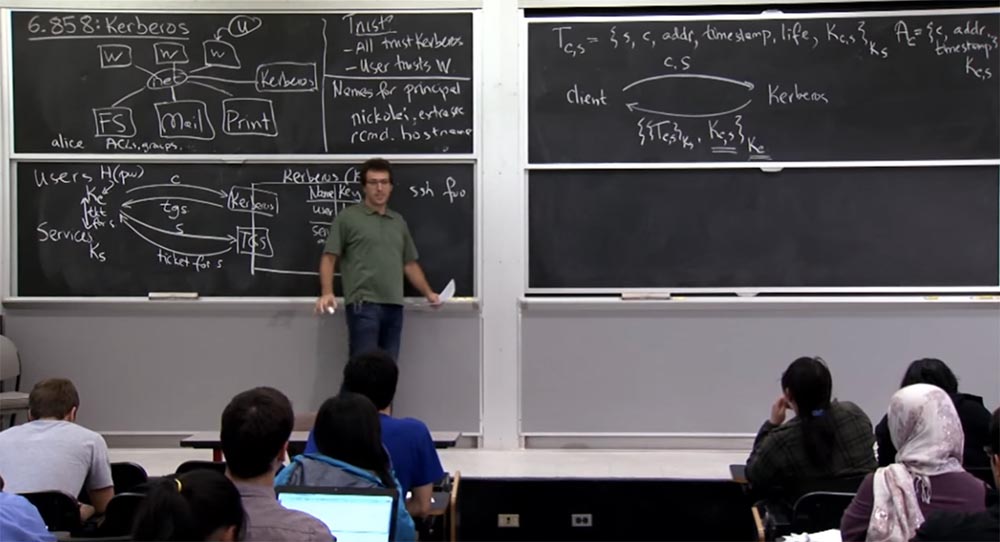

الطالب: إذن ما هو TGS؟

البروفيسور: هناك رأيان حول ما هو TGS. من وجهة نظر العميل ، هذه مجرد خدمة أخرى يمكنك من خلالها الحصول على تذكرة. كلما زادت الميزات التي توفرها هذه الخدمة ، زادت التذاكر التي تقدمها. هذه في الواقع خدمة حجز التذاكر.

الطالب: عذرًا ، قصدت أن لدينا تذكرة تسمى TGS.

البروفيسور: أوه ، نعم ، آسف ، إن النقش tgs تحت السهم في هذا الرسم البياني هو مجرد اختصار لكتلة التسجيل بأكملها ، باستثناء الفهرس s في المعلمة Tc ، s ، مما يعني أن الاسم الفعلي لهذه الخدمة هو TGS. يمكنك أن تتخيل أن لدينا خادم Kerberos ، فهناك خدمة TGS هذه وهناك خدمة حقيقية تريد الوصول إليها. لذا عليك أولاً أن تطلب من Kerberos أن يمنحك تذكرة للوصول إلى خدمة معينة.

يمكنك أن تطلب من Kerberos أن يمنحك تذكرة مباشرة إلى خادم الملفات ، وقد يعمل ذلك. ولكن لهذا ستحتاج إلى Kc الخاص بك لفك التشفير وبقية الوقت باستخدام الخادم. بدلاً من ذلك ، تحصل على تذكرة لخدمة TGS الخاصة. تبدو نفس الخدمات الأخرى ، باستثناء أنها موضوعة في صندوق منفصل. وسيسعده منحك المزيد من التذاكر لاحقًا دون إعادة توفير مفتاح عميل Kc الأصلي الخاص بك.

الطالب: بمعنى أن فكرته هي أنه بمجرد أن تتلقى تذكرة TGS ، يمكنك التخلص من مفتاح Kc الخاص بك؟

البروفيسور: نعم ، الشيء الرائع في هذا أنه بمجرد أن تتلقى هذه التذكرة Tc ، s من خدمة TGS ، تتخلص من كلمة المرور والمفتاح Kc. وهكذا ، بمجرد تسجيل الدخول إلى محطة عمل Athena وبعد بضع ثوانٍ تتلقى بطاقة T ، s ، يتم حذف كلمة المرور الخاصة بك من الذاكرة. لذا ، حتى إذا أمسك بك أحدهم ، واختر جهاز الكمبيوتر وهرب معه ، كل ما لديه هو تذكرتك. من الجيد أن يتمكن من الوصول إلى معلوماتك لمدة 10 ساعات ، أو طوال مدة التذكرة ، ولكن ليس لفترة أطول ، لأنه لم يتم حفظ كلمة المرور ، وفي المرة التالية التي تدخل فيها أثينا ، ستحتاج إلى إدخالها مرة أخرى.

المرة الوحيدة التي تحتاج فيها إلى كلمة مرور هي عندما ترسل طلبًا إلى خادم Kerberos ، تتلقى هذه الاستجابة بتذكرة وتفك تشفيرها. بعد ذلك ، يمكنك نسيان كلمة المرور. ولكن بالطبع ، لا يمكنك إسقاط كلمة المرور قبل استخدامها لفك التشفير.

وبالتالي ، يتم استخدام الواجهة العلوية الأولى C في مخططنا للحصول على تذكرة باستخدام المفتاح الأولي Kc ، ويتم استخدام الواجهة السفلى الثانية S للوصول إلى الخدمات ، ولكن دون الحاجة إلى الحصول على المفتاح الأولي Kc.

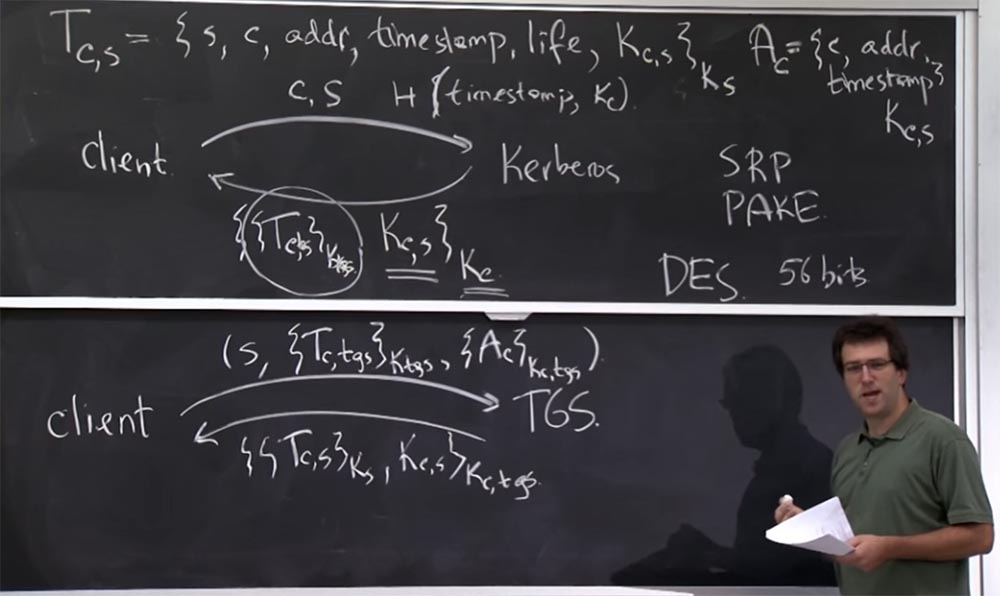

لذلك ، لقد تحدثنا بالفعل عن مشكلتين محددتين لبروتوكول Kerberos ، وهما ، كما كانا ، مدمجان فيه ، مما تسبب في بعض الإزعاج. أولاً ، افترض المبدعون أن التشفير سيوفر أيضًا المصادقة أو تكامل الرسالة ، لكن هذا لم يحدث. تم إصلاح هذا الخلل في الإصدار 5 من Kerberos ، حيث يتم إجراء مصادقة رسالة صريحة. ثانيًا ، بالنسبة للعملاء التعسفيين ، أتيحت لهم الفرصة لتخمين كلمات مرور الأشخاص الآخرين.

كيف يمكن إصلاح ذلك؟ كيفية منع الهجمات عن طريق تخمين كلمة المرور في بروتوكولات من هذا النوع؟ ماذا يمكننا أن نجرب؟

الطالب: لست متأكدًا ، ولكن يمكنك محاولة "ملح" كلمة المرور.

البروفيسور: "التمليح" يعني ببساطة أنه قد يضطر العميل إلى تجزئة كلمة المرور بطرق مختلفة. لكن هذا لا يضر في محاولة التقاطه. لذلك قد يكون إنشاء قاموس أكثر تكلفة.

الطالب: يمكنك محاولة تعقيد وظيفة حساب كلمة المرور.

الأستاذ: نعم ، فكرة جيدة أخرى هي جعل عملية التجزئة مكلفة للغاية. ربما هذا معقول. لذلك ، إذا كانت وظيفة التجزئة هذه تستغرق ثانية من الوقت الحسابي ، كما فعلت يا رفاق في المعمل الثاني ، ففي هذه الحالة ، سيكون تحديد كلمات المرور مهمة باهظة الثمن. لذلك تبدو هذه خطة معقولة - لاستخدام مزيج من "التمليح" وتعقيد عملية التخمين.

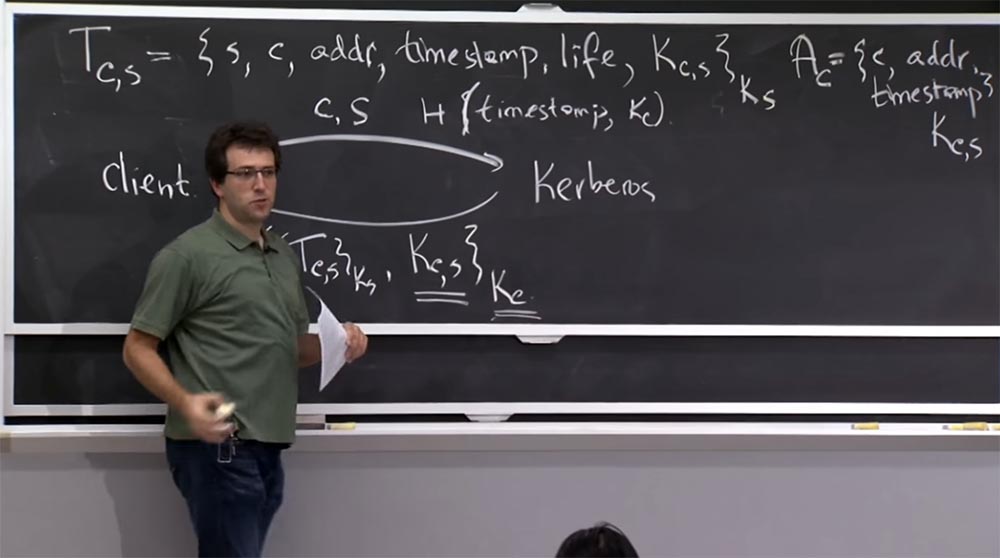

يمكن أن يكون دفاع آخر لتعقيد الاستجابة. لقد سمعت أنه في الإصدارات الأولى من البروتوكول ، لم يكن لدى خادم Kerberos أي فكرة عما إذا كان العميل الصحيح يصل إليه أم لا. ما يمكنك فعله هو تقديم دليل على أنك العميل الصحيح ، أي تشفير الطابع الزمني الحالي باستخدام تجزئة كلمة المرور ، أو شيء من هذا القبيل. ثم يمكن لخادم Kerberos فقط التحقق مما إذا كانت هذه الأشياء صحيحة ، وإذا كانت متطابقة ، فيوفر لك تذكرة.

ربما لن ترغب في إضافة المزيد من خطوات الاختبار ، ولكن هذا قد ينجح. في الوقت الحالي ، لنفترض أنه يمكنك أخذ طابع زمني وتجزئة مع مفتاح Kc ، وأيضًا إضافة طابع زمني.

في هذه الحالة ، يمكن للخادم أن يرى أنه يحتوي على مفتاح Kc ويمكنه أيضًا تجزئة الطابع الزمني الحالي. إذا تلقت نفس القيمة ، فمن المحتمل أن يكون الطلب مقدمًا من قبل المستخدم الصحيح الذي يمكن إرسال التذكرة إليه. إذا لم يكن الأمر كذلك ، فقد كانت كلمة المرور غير صحيحة.

الطالب: يمكنك ببساطة تقييد إصدار التذاكر إذا سجلت الخوادم عددًا كبيرًا جدًا من الطلبات لتوفيرها.

البروفيسور: صحيح تمامًا ، يمكننا إدخال قيود. ومع ذلك ، لا يوجد سبب يدعو أحد المتسللين إلى طلب تذكرة على الخادم أكثر من مرة. يطلب ببساطة مستخدمًا معينًا ، ويتلقى هذا الحظر المشفر منه ويمكنه محاولة فك تشفيره في وضع عدم الاتصال بعدد المرات التي يريدها ، باستخدام كلمات مرور مختلفة دون طلب ثانٍ. لذلك ، أعتقد أن نقطة الحماية الكاملة هي أن الخادم يتفاعل بطريقة ما مع عدد المكالمات إذا طلب المهاجم الخادم بشكل متكرر ، محاولًا إدخال النظام باستخدام كلمات مرور مختلفة. في هذه الحالة ، يمكن الوصول إلى حد الاستعلام ، والذي سيوفر حماية أفضل ضد القرصنة.

الطالب: كيف يمكن للمهاجم إرسال طلب إلى خادم Kerberos؟

البروفيسور: أعتقد أنه يمكنه إعادة إنتاج رسالة المستخدم الصحيح ، أي رؤيتها ونسخها وإرسالها وتلقيها أيضًا من خادم Kerberos. إذا قام أحد المخترقين بمسح الشبكة ، فيمكنه اعتراض الرسالة أثناء الإرسال. لذا فإن تحديد عدد الطلبات هو إجراء مؤقت يزيد الأمان قليلاً. ولكن ، بالطبع ، إذا كنت تبحث في شبكة شخص آخر ، سترى كيف يتم إرجاع هذه الحزمة من الخادم بغض النظر عما حدث في مرحلة تكوين Tc ، s. حتى يتمكن الهاكر من رؤية استجابة الخادم للعميل ومحاولة مهاجمته.

ربما هناك مخططات أكثر تعقيدًا يمكنك تطويرها ، ولكن لا أعتقد أن Kerberos 5 ينفذ شيئًا أكثر تعقيدًا من الخطة التي استعرضناها ، والتي تبدو جيدة بما يكفي لمنع الأشخاص العشوائيين من محاولة كسر شيء ما أو استخدام الغاشمة ، فرض كسر كلمة المرور.

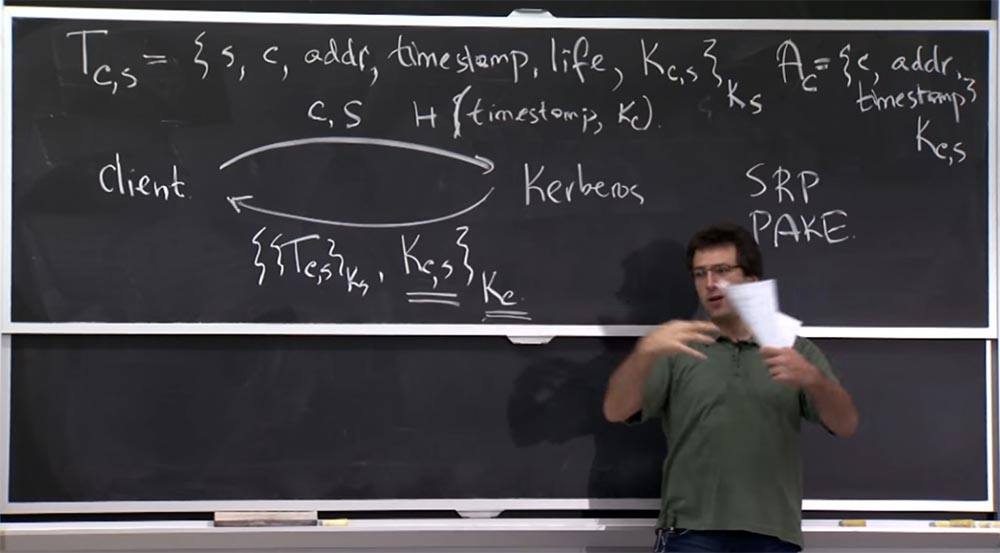

الطالب: لنفترض أنه يمكنك تقديم المصادقة أو أي شيء آخر لإنشاء مفتاح مشترك. ثم يمكنك تشفير هذا الشيء والمفتاح المشترك مع Kc.

الأستاذ: نعم إنه كذلك. إذا كنت تفعل ذلك بشكل صحيح حقًا ، فهناك لهذا بروتوكول يسمى Password Authenticated Key Exchange ، PAKE ، والذي يقوم بمصادقة كلمة المرور. هذا هو بالضبط ما يحدث في Kerberos.

يمكنك إلقاء نظرة على Google حول الغرض من بروتوكولات SRP أو PAKE. تعمل هذه البروتوكولات والعناصر المرتبطة بها بشكل أفضل مع مهمتك ، حيث يجب أن تثبت لكلا الطرفين أنك قمت بتثبيت مفتاح جديد. في هذه الحالة ، يجب أن يقتنع الطرفان بصحة بعضهما البعض وهذا ، وأنه لا توجد طريقة لتخمين كلمة المرور هذه في وضع عدم الاتصال ومهاجمة مجموعة حزم الشبكة التي تراقبها ، وما إلى ذلك.

هذه بروتوكولات تعتمد بشكل كبير على التشفير ، لذلك من الصعب توضيح سبب عملها على اللوحة.

الطالب: أحد أسباب قيام المطورين بذلك لأنهم أرادوا دعم القدرة على إرسال كلمة مرور فقط. والبروتوكولات تتيح لك إرسال شيء واحد فقط كمصدق.

الأستاذ: نعم ، هناك العديد من المتطلبات الغريبة التي أخذها هؤلاء الأشخاص بعين الاعتبار. بالطبع ، عمليًا ، يمكن لهذه الخوادم قبول كل من اتصالات Kerberos وغير Kerberos. وبالنسبة لاتصالات غير Kerberos ، ستحصل على الصورة كما لو كان شخصًا ما يتصل بخادم بريد ولكن لا يستخدم محطة عمل Athena. يريد فقط إرسال كلمة المرور الخاصة به.

وبعد ذلك ، سيأخذ عميل البريد الإلكتروني هنا ، على سبيل المثال ، كلمة المرور هذه وسيحصل على تذكرة نيابة عنك فقط للتحقق منها ، مما سيسمح لك باستخدام برنامج البريد الإلكتروني هذا. لذلك ربما لا تزال تريد من Kerberos التحقق من كلمات مرور Kerberos. لا أعتقد أن هذا غير وارد لأن كوربروس 5 ينشر بالطبع تجزئة الطابع الزمني وكل ذلك.

أعتقد أن الشيء الآخر الذي يجب الانتباه إليه في مواد المحاضرة هو أن مطوري Kerberos 4 اختاروا نظام تشفير واحد - DES ، خوارزمية التشفير الأكثر شعبية في ذلك الوقت. هذا تشفير كتلة متماثل ، سريع جدًا. في ذلك الوقت ، وفرت أمانًا كافيًا ، وأدرجتها ببساطة في البروتوكول.

كان من المفترض أن يستخدم كل شيء في Kerberos فقط DES ، أو على الأقل كل شيء في Kerberos الإصدار 4. لقد أصبح هذا أمرًا صعبًا ، لأنه الآن ، بعد 25-30 عامًا ، أصبح تشفير DES قابل للتصدع بسهولة باستخدام طريقة القوة الغاشمة ، نظرًا لأن مفاتيح التشفير لها حجم صغير جدًا - 56 بت فقط.

لذلك ، يمكنك ببساطة إنشاء نوع من معدات المستخدم التي ستحسب 2 إلى 56 درجة من المجموعات ومعرفة كلمة المرور الحقيقية. هذا ما تريد تجنبه في أي بروتوكول يتم تطويره في الوقت الحاضر.

يدعم الإصدار 5 من Kerberos العديد من أنظمة التشفير المختلفة ، بما في ذلك AES وخوارزميات التشفير الأخرى. لذلك تبدو هذه طريقة أفضل بكثير لضمان الأمن. من ناحية أخرى ، واصلت MIT دعم DES منذ عامين ، لكنها رفضته الآن ، لذا فإن رئيسك محمي اليوم ، على الأقل من هذا النوع من الهجمات. الآن دعونا نلقي نظرة على ما يحدث في خدمة TGS التي تتلقى منها تذكرة. يبدو التفاعل مع هذه الخدمة مختلفًا قليلاً.

من ناحية ، كعميل ، سوف تتحدث معه كما لو كنت تتحدث إلى أي خدمة أخرى تدعم Kerberos. ضع في اعتبارك كيفية إجراء المصادقة الخاصة بك مع تذكرة إلى جهاز. لكن الإجابة التي ستعود إليها هي مجرد تذكرة لمبدأ آخر ، على أساسه ستتواصل ، على سبيل المثال ، مع خادم ملفات.

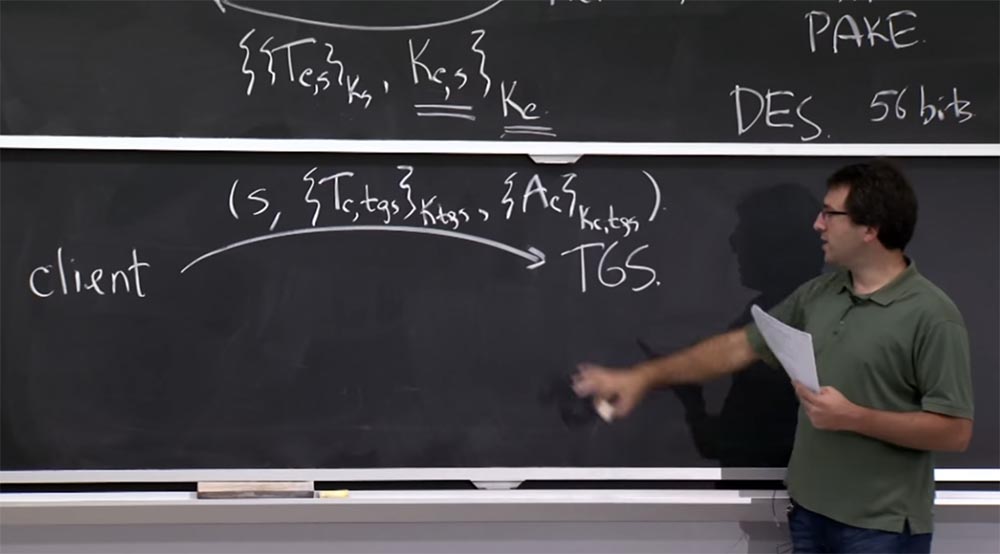

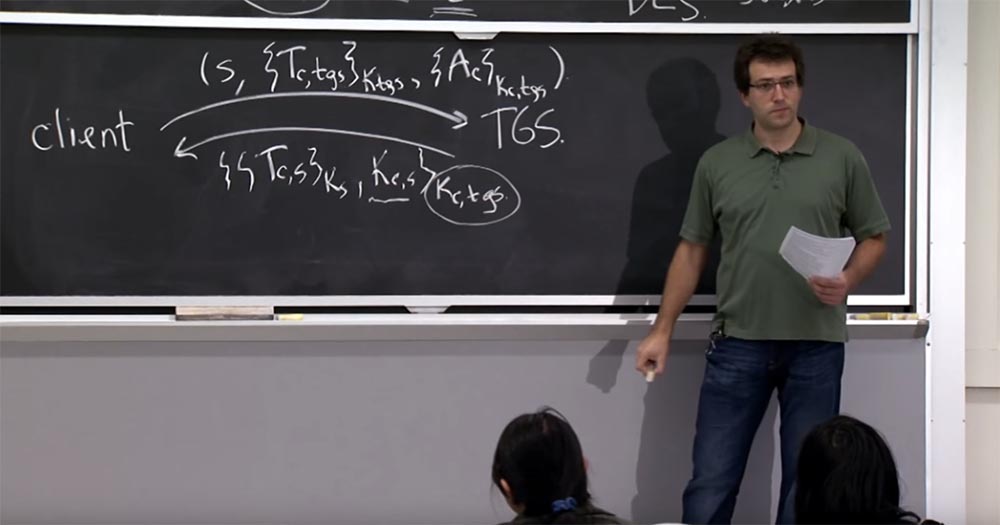

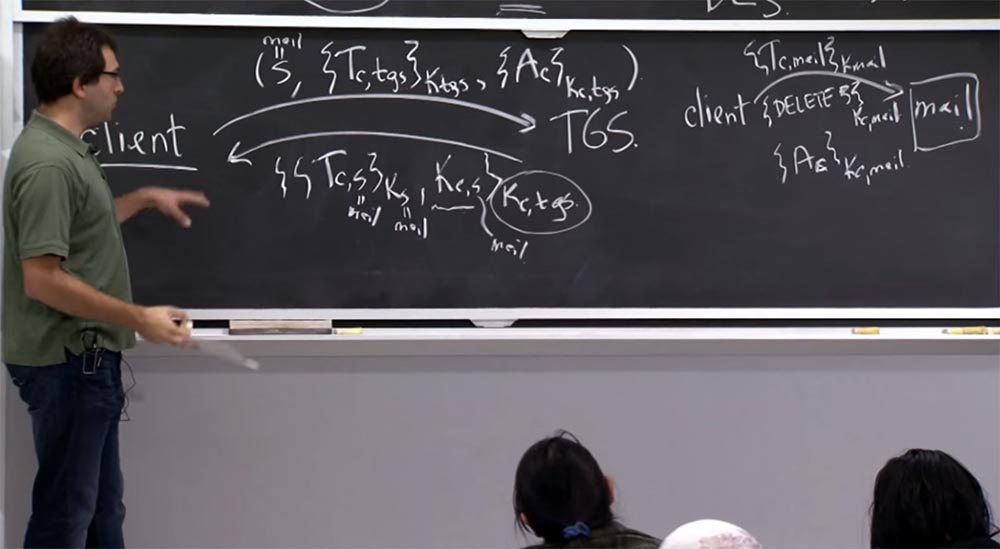

لذلك ، ستبدو الرسائل على مستوى البروتوكول على هذا النحو - على اليمين سأرسم TGS ، وعلى اليسار - العميل. لدى العميل بالفعل تذكرة لـ TGS ، تم الحصول عليها باستخدام البروتوكول الموضح في الأعلى.

سيقوم العميل الآن بإرسال مجموعة من الرسائل التي تثبت أنه هو العميل الصحيح ، وتتصل هذه الرسائل بإصدار طلب على مبدأ محدد من خلال TGS.

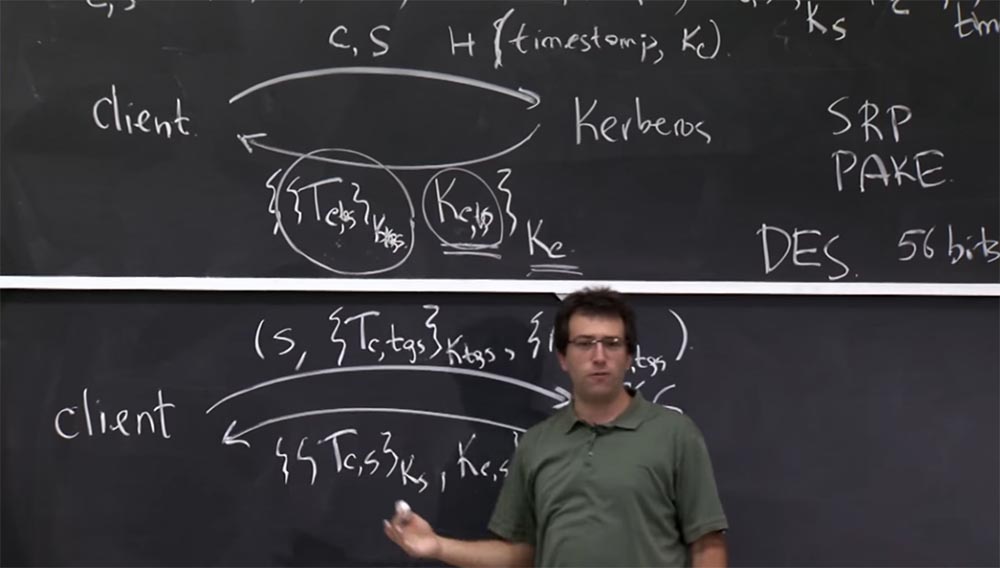

لذا ، سيرسل العميل مثل هذه الرسالة إلى TGS: S هي الخدمة التي سيتواصل معها بشكل أكبر ، ويمكن أن يكون خادم بريد أو ملف ، وهذا يشمل تذكرة عميل Tc التي تلقاها لـ tgs ، مشفرة باستخدام مفتاح K tgs و مصدق مشفر مع مفتاح Kc ، tgs المشترك للعميل وخدمة TGS. هذا ما تبدو عليه الرسالة التي سترسلها إلى TGS - تقول: "انظر إلى هذه الرسالة ، افعل شيئًا معها ورد باستخدام تذكرة إلى خدمة S الجديدة هذه." يبدو الجواب هنا هو نفسه تقريبًا كما في الشكل أعلاه ، وفي الواقع هو نفسه - هذه تذكرة بين العميل وهذه الخدمة الجديدة ، مشفرة باستخدام Ks. ولكن الآن أصبح الأمر مختلفًا بعض الشيء.

بدلاً من التشفير باستخدام مفتاح Kc ، الذي يجب أن يكون العميل قد نسيه منذ ذلك الحين ، يتم إجراء التشفير الآن باستخدام المفتاح المشترك Kc ، tgs بين العميل وخدمة TGS.

كيف يكتشف الخادم ما يريده العميل وكيف يقوم الخادم بمصادقة العميل؟ يعرف خادم TGS مفتاح Ktgs الخاص به ، لذلك سيقوم أولاً بفك تشفير هذه الرسالة Tc ، tgs ، والنظر داخل التذكرة ومعرفة ما يحدث. لماذا نحتاج كل هذه الحقول على التذكرة؟ لماذا من المهم أن يكون اسم الخادم S في التذكرة؟ ما الخطأ الذي قد يحدث إذا لم يكن لدينا S؟

الطالب: إذا لم يكن كذلك ، فمن المحتمل أن تحصل على إذن لاستخدام أي خادم.

الأستاذ: نعم إنه كذلك. بشكل عام ، من المستحسن عمل بروتوكولات الشبكة بحيث يمكنك أن تقول بالضبط ما تعنيه هذه الرسالة. في حالة حذف S ، يمكنك الاعتماد على حقيقة أنه إذا استخدمت تذكرة لـ S خاطئة ، فربما يكون لديك Ks رئيسية أخرى ولن تتمكن من تنفيذ فك التشفير أو شيء من هذا القبيل. لذا يبدو أن تضمين اسم الخدمة فكرة جيدة للتأكد من أن الخادم الذي يتلقى هذه التذاكر يقوم بفك تشفيرها والتحقق مما إذا كانت هذه تذكرة لي أو لشخص آخر؟

الطالب: ماذا يفعل العميل بمفتاح Ktgs المستلم؟

الأستاذ: سؤال جيد! العميل ليس لديه فكرة عما هو عليه. لأنه مفتاح سري للغاية. إذا كنت تعرف ذلك ، فستكون قادرًا على كسر كل Kerberos. حتى العميل ليس لديه فكرة ما هو Ktgs.

الطالب: من أين يأتي هذا Ktgs؟

البروفيسور: خادم Kerberos نفسه يولد لك كل هذه الرسالة ، التي تحتوي بالفعل على Tc و tgs و Ktgs ، فأنت لا تنشئها بنفسك ، ولكن ببساطة نسخها من هنا.

فلماذا اسم العميل مهم جدا؟ من السهل معرفة ذلك. إذا لم تضع اسم العميل على التذكرة ، فعندئذٍ يتلقى الخادم هذه الرسالة ، ولكن ليس لديه أي فكرة عمن يحاول التحدث إليه. لا يعرف لمن يجب أن يصدر تذكرة - لك أو لشخص آخر.

ماذا عن المجالات الأخرى؟ لماذا يقوم المطورون بإدراج عنوان addr على بطاقة Tc؟ إنه مجرد عنوان IP للعميل ، فلماذا لا تستخدمه مباشرة؟

أعتقد أن معنى هذا الحل هو رغبة المطورين في زيادة الأمن. أرادوا التأكد من أنه إذا قام العميل بتسجيل الدخول من بعض عناوين IP ، فإن كل شيء آخر على نفس التذكرة يأتي من نفس عنوان IP. على سبيل المثال ، إذا قمت بتسجيل الدخول من عنوان IP ، على سبيل المثال 18.26.4.9 ، فيجب أن يكون كل اتصال بملف أو خادم بريد من نفس عنوان IP. خلاف ذلك ، يجب أن يرفض الخادم اتصالك ، لأنه قد يشير إلى أن شخصًا ما سرق تذكرتك. وبالتالي ، فإننا نحمي أنفسنا هنا ضد استخدام التذاكر المسروقة. إذا كان لا يزال لديك نفس التذكرة - فلا بأس ، ولكن إذا لم تستخدم نفس عنوان IP ، فلن تنجح.

يبدو أن هذا اعتقاد خاطئ الآن ، ولا يزال Kerberos 5 يستخدم نهجًا مشابهًا ، على الرغم من أن هذا ليس ضروريًا. في الواقع ، يجب عليك ببساطة الاعتماد على التشفير بدلاً من تأمين عنوان IP.

ولكن ما معنى الطابع الزمني والطابع الزمني في التذكرة؟ لماذا هم وما هي فائدتهم؟

الطالب: هناك حاجة لمنع هجمات إعادة التشغيل.

البروفيسور: هجمات إعادة التشغيل تساعدنا على منع المصدق ، لأن هذا الشيء يتم إنشاؤه في كل مرة تقدم فيها طلبًا جديدًا. ولكن من ناحية أخرى ، تبقى التذكرة كما هي ، لذلك ، بالطبع ، لا يتداخل مع هجمات إعادة التشغيل.

الطالب: هذا يمنع أي شخص من سرقة التذكرة الخاصة بك ومن ثم استخدامها لأغراضهم الخاصة.

البروفيسور: نعم ، هذا يحد ببساطة من الوقت الذي تكون فيه التذكرة صالحة ، بحيث يتم تقليل الضرر الناتج عن سرقتها. الطابع الزمني هو الوقت الذي تلقيت فيه التذكرة ، ويظهر العمر عدد الساعات التي تكون فيها هذه التذكرة صالحة من الطابع الزمني الأولي. لذلك ، إذا حاولت استخدامها في وقت قريب جدًا أو متأخر جدًا ، فيجب على أي خادم رفض مثل هذه التذكرة باستخدام بروتوكول Kerberos. هذا يعني أنه يجب على كل خادم مزامنة ساعته.

الطالب: قلت سابقًا أنه يمكن للعميل التخلص من مفتاحه الأولي ، وتجاهل Kc ، ولكن يجب تخزين Kc ، s المتلقاة من TGS.

البروفيسور: نعم ، فالعميل يسقط Kc بعد تسجيل الدخول ، ولكن يجب الاحتفاظ بـ Kc ، s.

الطالب: لذا ، إذا سرق أحدهم Kc ، s ، عندها يمكنه الوصول ...

: , , ? , Kc,tgs, K?

: K,s, , K, .

:

: . , Kc,s — , , . , Tc,tgs, . , 56 Kc,s. . , Tc,tgs , Kc,s , - .

: , - — Tc,tgs, Kc,tgs, Kc,tgs, Kc — .

: , - , , , , 10 . Kc , .

, , , IP-, . - , , Kc,tgs, TGS. — , , , .

, , , . , , . TGS , , PO12, TGS PO12. , , Kc,s . , , . Kc,s.

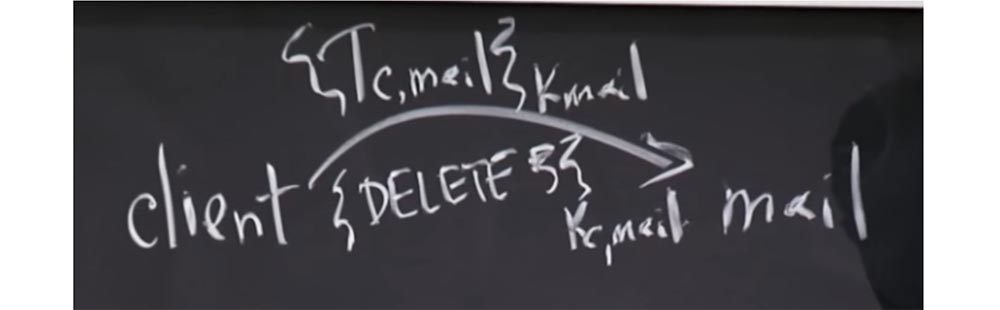

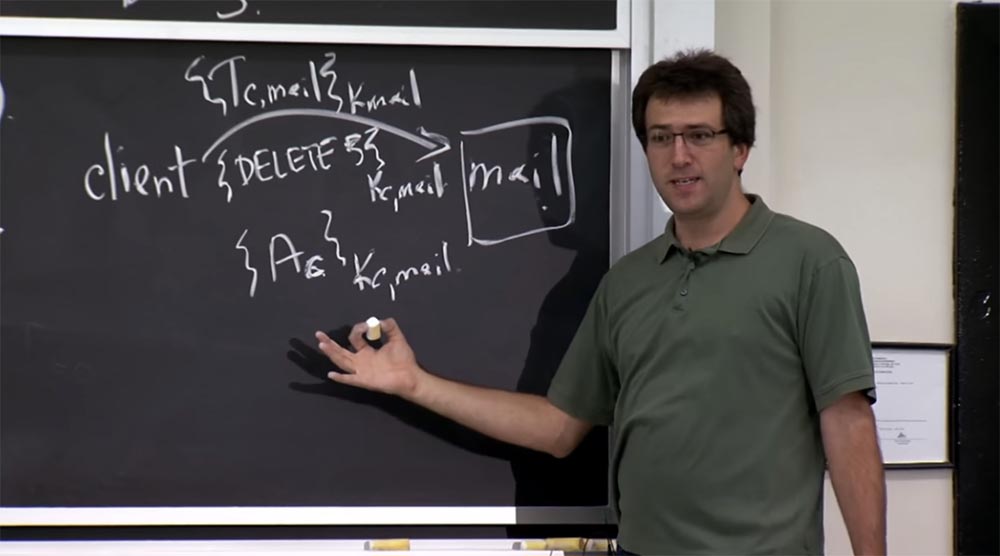

, , Tc,mail, Kmail, , , , 5 – DELETE 5, Kc,mail.

, mail? Kmail, - , , Kc,s, Kerberos 5. : «, C , ».

: Kerberos Tc,tgs Kc,s. ?

: Ac . , Kc,s, , . , .

, Kerberos 4 , , , , , , , .

, , , , . , . , , . , , , , . , .

. Kerberos, , , Kerberos 4. , - .

, , , , , Kerberos 4, , , K,mail. , .

, , . , , . - : «, , DELETE 5, - ».

, Kerberos 5 -, . , , , , , .

: K,mail?

: .

, TGS , , S – mail, S Tc,s – mail, S Kc,s — mail. Kc,s K,mail. , .

: K,mail?

: , ? , , . K,mail ?

: ?

: , , ! Kmail, T,mail, , . , , .

, . . Kerberos , , 30 .

لذلك ، من المحتم أن يكون لدينا مشاكل يجب حلها. لذا ، فإن إحدى مشاكل Kerberos 4 المثيرة للاهتمام تتعلق بطريقة تشفير ومصادقة الرسائل للتطبيقات. وهو يتألف من حقيقة أنه يتم استخدام نفس المفتاح هنا لتشفير الرسائل من العميل إلى الخادم ورسائل الاستجابة من الخادم إلى العميل.54:00 دقيقةدورة MIT "أمن أنظمة الكمبيوتر". المحاضرة 13: بروتوكولات الشبكة ، الجزء 3النسخة الكاملة من الدورة متاحة هنا .شكرا لك على البقاء معنا. هل تحب مقالاتنا؟ هل تريد رؤية مواد أكثر إثارة للاهتمام؟ ادعمنا عن طريق تقديم طلب أو التوصية به لأصدقائك ،

خصم 30 ٪ لمستخدمي Habr على نظير فريد من خوادم مستوى الدخول التي اخترعناها لك: الحقيقة الكاملة حول VPS (KVM) E5-2650 v4 (6 نوى) 10GB DDR4 240GB SSD 1Gbps من 20 $ أو كيفية تقسيم الخادم؟ (تتوفر الخيارات مع RAID1 و RAID10 ، حتى 24 مركزًا وحتى 40 جيجابايت DDR4).

VPS (KVM) E5-2650 v4 (6 نوى) 10GB DDR4 240GB SSD 1Gbps حتى ديسمبر مجانًا عند الدفع لمدة ستة أشهر ، يمكنك الطلب

هنا .

ديل R730xd أرخص مرتين؟ فقط لدينا

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV من 249 دولارًا في هولندا والولايات المتحدة! اقرأ عن

كيفية بناء مبنى البنية التحتية الطبقة باستخدام خوادم Dell R730xd E5-2650 v4 بتكلفة 9000 يورو مقابل سنت واحد؟