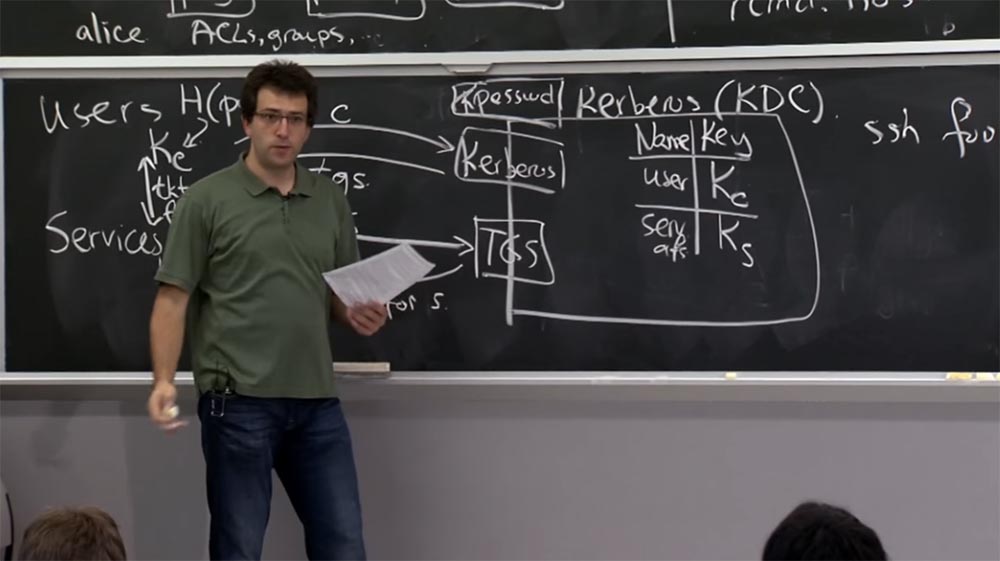

معهد ماساتشوستس للتكنولوجيا. محاضرة رقم 6.858. "أمن أنظمة الكمبيوتر." نيكولاي زيلدوفيتش ، جيمس ميكنز. 2014 سنة

أمان أنظمة الكمبيوتر هي دورة حول تطوير وتنفيذ أنظمة الكمبيوتر الآمنة. تغطي المحاضرات نماذج التهديد ، والهجمات التي تهدد الأمن ، وتقنيات الأمان بناءً على العمل العلمي الحديث. تشمل الموضوعات أمان نظام التشغيل (OS) ، والميزات ، وإدارة تدفق المعلومات ، وأمان اللغة ، وبروتوكولات الشبكة ، وأمان الأجهزة ، وأمان تطبيقات الويب.

المحاضرة 1: "مقدمة: نماذج التهديد"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 2: "السيطرة على هجمات القراصنة"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 3: "تجاوزات العازلة: المآثر والحماية"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 4: "فصل الامتيازات"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 5: "من أين تأتي أنظمة الأمن؟"

الجزء 1 /

الجزء 2المحاضرة 6: "الفرص"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 7: "وضع حماية العميل الأصلي"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 8: "نموذج أمن الشبكات"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 9: "أمان تطبيق الويب"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 10: "التنفيذ الرمزي"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 11: "لغة برمجة Ur / Web"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 12: أمن الشبكات

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 13: "بروتوكولات الشبكة"

الجزء 1 /

الجزء 2 /

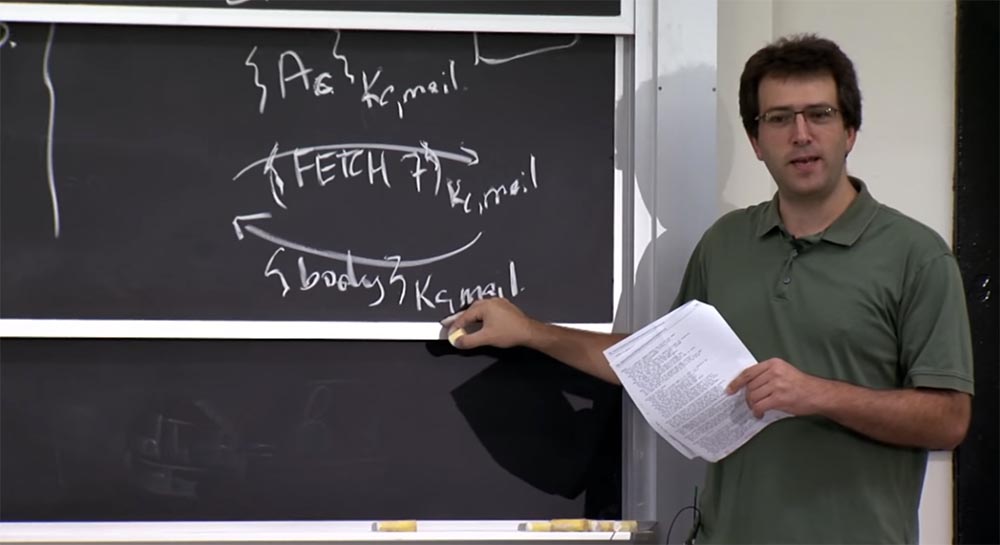

الجزء 3 افترض أن العميل يصدر طلبًا لتلقي رسالة محددة ، على سبيل المثال ، "أعطني رسالة رقم 7" ، وقم بتشفير هذا الشيء باستخدام مفتاح Kc ، mail. يبدو أن كل شيء رائع.

يحتوي خادم البريد على مفتاح مشترك يقوم بفك تشفير هذه الرسالة ، وبعد ذلك سيرسل الخادم إلى العميل نص رسالة البريد الإلكتروني هذه ، المشفر أيضًا مع Kc ، mail. هل يرى أحد هذا مشكلة؟ لماذا يمكن أن يكون هذا سيئا؟

الطالب:

الطالب: هناك احتمال عندما يتمكن الهاكر من استبدال رسالة أو تزييفها.

البروفيسور: نعم هذا مزعج لأنني أستطيع أن أرسل لك أي بريد إلكتروني أريده. لنفترض أنني أنوي حذف بعض الرسائل الموجودة في بريدك الوارد لأنني لا أريد منك قراءتها. افترض أن هذه الرسالة في رقم 23.

لذلك ، سأرسل لك رسالة تقول: "حذف رقم 23" ، وسوف تقرأه. ستستلمها ، وسيتم تشفير الرد الوارد من خادم البريد باستخدام الأمر "حذف رقم 23" باستخدام هذا المفتاح Kc ، mail. وحتى الآن لم يتم إرسالها إلى خادم البريد.

ولكن إذا قمت بمسح الشبكة في الوقت المناسب وارتكبت هذه الحزمة ، يمكنني إرسالها مرة أخرى إلى خادم البريد. ستبدو الرسالة "حذف رقم 23" ، مشفرة باستخدام المفتاح. في هذه الحالة ، سيقول خادم البريد: "نعم ، بالطبع ، تريد حذف هذه الرسالة ، وسأفعل ذلك!"

لذلك هناك مشكلة هنا لأننا نسمح للخصم أن يربك خادم البريد فيما إذا كانت رسالتنا قد تم إنشاؤها من قبله أو تم إرسالها إليه في المقام الأول.

هذا ما يشار إليه عادة في التشفير وأوصاف البروتوكول بـ "هجوم الانعكاس". هل لديك أي اقتراحات حول كيفية تجنب هذه المشكلة؟

الطالب: هل من الممكن ببساطة إدراج عنوان رسالة يتحدث عن أصله؟

البروفيسور: نعم ، كقاعدة عامة ، تريد أن يكون لديك نوع من طريقة لا لبس فيها لتوضيح ما يحدث. إحدى الطرق هي أن يكون لديك رأس في كل رسالة تقول: "من عميل إلى خادم" أو "من خادم إلى عميل". طريقة أفضل في الممارسة العملية هي ببساطة استخدام مفتاحين منفصلين.

لأنك قد ترغب في الحصول على دفق بيانات طويل قد لا يكون لديه مساحة لبتات الرأس. وبالتالي ، في كل مرة تقوم فيها بإنشاء اتصال بخدمة ، يتفاوض Kerberos 5 حول استخدام مفتاحين بدلاً من مفتاح واحد. سيتم استخدام المفتاح الأول لتشفير البيانات من العميل إلى الخادم ، والثاني لتشفير البيانات من الخادم إلى العميل. هذه هي أفضل طريقة حماية للاستخدام العملي.

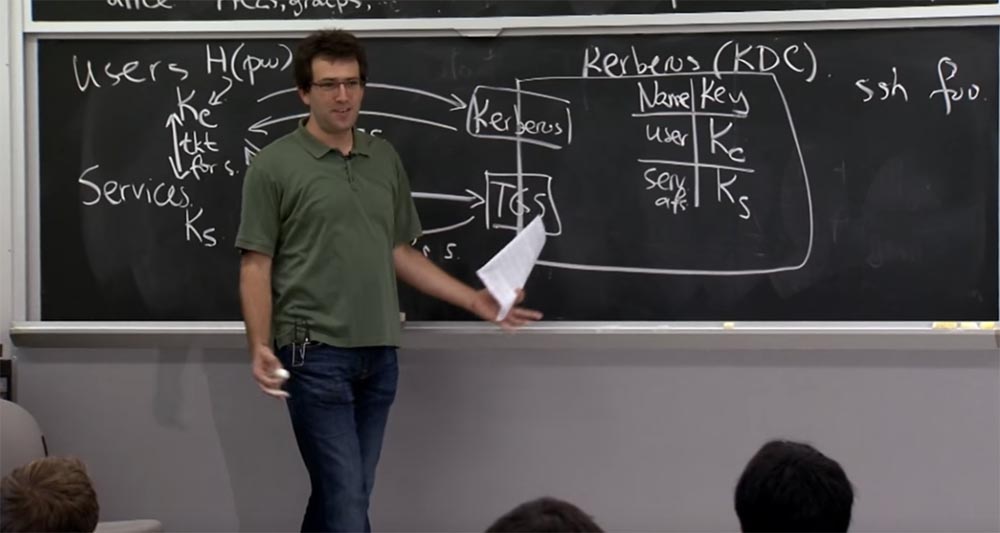

لنتحدث الآن عما يحدث مع KDC. خادم Kerberos مهم جدًا للنظام ، ولكن ماذا يحدث إذا تعطل KDC هذا؟ ما مدى سوء هذا لنظامنا؟ كيف سيؤثر سقوط "KDC" على حياتك إذا كنت تستخدم أثينا؟

الطالب: ربما لا يمكنك تسجيل الدخول؟

الأستاذ: نعم إنه كذلك. ثانيًا ، لن تتمكن أيضًا من الحصول على تذاكر للطلبات الجديدة. لكن الشيء الرائع هو أن KDC هي إلى حد كبير خارج المسار الحرج لاتصال موجود. لذلك ، لا تمر أية بيانات عبر KDC. وإذا كان لديك بالفعل تذكرة لشيء ما ، يمكنك الاستمرار في استخدامه والحفاظ على مدخل بعض خدمات الشبكة. هذا مخبأ بشكل جميل أعتقد أن الشيء الثاني الجيد الذي تصوره المطورون هو إمكانية تكرار KDC. لذلك ، يحتوي النظام على خادم Kerberos رئيسي واحد ، يقوم بتخزين النسخة الأولية من قاعدة البيانات بأكملها. يسمح لك هذا بقراءة النسخ المتماثلة فقط التي تحتوي على نسخة من قاعدة البيانات الأولية. لا يسمح بأي تحديثات ، مثل تسجيل المستخدم أو التحديثات الرئيسية ، ولكنه يسمح لك بالاستجابة لطلبات تسجيل الدخول و TGS.

وبالتالي ، يسمح لك سجل "استنساخ" قاعدة بيانات Kerberos بمواصلة تسجيل الدخول والتواصل مع الخدمات ، حتى في حالة فشل KDC ، حتى يتم التخلص منها واستعادة وظائفها الكاملة.

الطالب: ما مدى صعوبة اختراق خادم KDC والنظام ككل؟

الأستاذ: KDC هو العمود الفقري لأي نظام يقوم بتشغيل Kerberos. إذا تم اختراق هذه الخدمة ، سيحصل المهاجم على السيطرة الكاملة على النظام. سيكون قادرًا على الحصول على تذاكر لأي خدمة تريدها ، متظاهرًا بأنه العميل المناسب ، لذلك فهذا أمر سيئ جدًا. نحن نريد حقًا الحفاظ على KDC آمنًا ، ولكن هذا صعب. على الرغم من أنني لا أعرف حالة واحدة حيث تم اختراق KDC MIT حقًا لمدة 20 عامًا تقريبًا. ولكن ، على ما يبدو ، فإن ما يستحق القلق بشأنه هو تنفيذ البرامج لأمان الأشياء التي تتبادلها هاتان الخدمتان ، Kerberos و TGS. لأنه في حالة حدوث تجاوز سعة المخزن المؤقت فيها أو ظهور بعض الثغرات المشابهة الأخرى ، فهذا أمر سيئ حقًا.

على سبيل المثال ، إذا كان خادم SSH يعمل على KDC Kerberos وقام شخص ما بتخمين كلمة مرور الجذر لخادم SSH هذا ، فسوف يقوم ببساطة بتسجيل الدخول ونسخ قاعدة البيانات. لذلك أعتقد أنك تريد حقًا تقليل سطح الهجوم هنا ، لذا كن حذرًا جدًا عند كتابة كود KDC. لا تسمح لأي شخص بالوصول مباشرة إلى هذه الخدمة. بالطبع ، هناك بعض الأماكن التي يجب أن تعتبرها بجنون العظمة بشأن الأمان ، ولكن هذا ليس مهمًا جدًا للخوادم. بالطبع ، يقومون بتخزين البيانات ، ولكن إذا اخترق شخص ما خادم بريد أو خادم طباعة ، فيمكن استعادته.

هنا سؤال مثير للاهتمام. افترض أن شخصًا ما اخترق خادم بريد. ما الذي يجب عليك فعله للتعافي من هذا الهجوم؟ على سبيل المثال ، إذا سرق شخص ما بريدك ، فهذا أمر سيئ. ولكن ما الذي يجب فعله لمنع المهاجم من الوصول إلى بريدك في المستقبل؟

ليس لدى Kerberos عملية إلغاء ، ولكن يمكنك إنشاء مفتاح جديد لخادم البريد ولصقه في قاعدة بيانات KDC. ثم تقوم بتثبيت خادم بريد جديد ، ومنحه مفتاحًا جديدًا ، ومن ثم لا يستطيع أي مهاجم لديه مفتاح قديم من خادم البريد التأثير عليه بأي شكل من الأشكال.

من ناحية أخرى ، لنفترض أنك لا تغير مفتاح خادم البريد ، Kmail. ما الذي سيؤدي إليه؟

الطالب:

الطالب: لن يتناسب المفتاح مع الخادم الجديد.

البروفيسور: حسنًا ، لنفترض أنك قمت بتثبيت خادم بريد جديد ، وإصلاح الخطأ الذي استخدمه المخترق. ولكن لا يزال لديه مفتاح Kmail. ربما استغرق استرداد الخادم يومًا كاملاً ، لذلك انتهت صلاحية جميع التذاكر. هل يمكن لهذا القراصنة فعل أي شيء مثير للاهتمام مع النظام؟ إذا قدمت Kmail القديم لخادم البريد الجديد - فهل هذا سيء؟

الطالب: يمكن للمهاجم التسلل إلى خادم بريد لأنه يمكنه فك تشفير التذكرة الأولى.

الأستاذ: بالتأكيد ، هذا هو السبب في أن Kmail مهم للغاية. تقول أنه يمكنك فك تشفير كل ما يحدث على خادم البريد. لنفترض أن العميل يتصل بخادم البريد بعد إصلاحه ، لكن المهاجم لا يزال يعرف Kmail ، الذي ظل موجودًا منذ آخر اختراق للنظام. لذلك ، يمكنه فك تشفير تذكرة Kmail هذه ، والنظر داخل التذكرة والحصول على مفتاح جلسة. باستخدامه ، سيكون قادرًا على فك تشفير جميع الرسائل التي ترسلها ، وجميع الردود التي تتلقاها ، وما إلى ذلك. لذلك ، بعد استعادة خادم البريد ، من المهم جدًا تغيير Kmail هذا.

من نواح عديدة ، يعد هذا أسوأ من مجرد تتبع حركة المرور ، لأنه إذا كان المهاجم يعرف مفتاح Kmail هذا ، فيمكنه تجميع تذاكر جديدة لخادم البريد دون الاتصال بـ KDC. لنفترض أنني أعرف Kmail وأريد قراءة البريد من خادم بريد. سوف أقوم فقط بإصدار هذه التذكرة ، وسوف أقوم بجمع جميع هذه الحقول الخمسة بالترتيب الصحيح ، وإنشاء مفتاح جديد وتشفيره باستخدام Kmail. سيبدو الشيء الحقيقي الذي تم إنشاؤه بواسطة KDC.

لذلك ، أقوم فقط بالاتصال بخادم البريد ، وسوف يقوم بفك تشفير الرسالة بشكل صحيح وأعتقد أنه مستخدم معين ، بحيث يمكنك تزويده بالبريد ومشاركة مفتاح مشترك معه ، وما إلى ذلك. لذلك ، من المهم ألا يتعرف أحد على المفتاح السري لهذه الخدمة ، لأنه بخلاف ذلك لا يمكنك فقط جعل حركة المرور قابلة للتشفير ومرئية ، ولكن أيضًا تقليد أي شخص في هذه الخدمة.

الطالب: إذا تمت استعادة خادم البريد بعد الفشل ، فربما تحتاج إلى تغيير مفتاحه في قاعدة البيانات؟

البروفيسور: نعم ، بعد استعادة خادم البريد بعد الفشل ، تحتاج إلى الاتصال بالرجل الذي يعمل مع KDC هذا ويقول: "تم اختراق خادم البريد الخاص بنا ، لذا احذف مفتاح Ks القديم الخاص به من قاعدة البيانات وأدخل مفتاحًا جديدًا!" لذلك ربما تريد أن يكون لديك نوع من الآلية خارج قاعدة البيانات لإثبات أنك خادم بريد حقًا.

لأننا سنرى في ثانية كيف تغير المفاتيح ، على سبيل المثال ، باستخدام بروتوكول تغيير كلمة المرور. يمكنك كلمات المرور في بروتوكول Kerberos ، لأنه إذا كنت تعرف كلمة المرور القديمة ، فيمكنك تغيير كلمة مرور المستخدم إلى كلمة المرور الجديدة في KDC. ولكن نظرًا لأن المخترق يمكنه اعتراض كلمة المرور المرسلة عبر البريد ، فمن المحتمل أن تضطر إلى الاتصال بمكتب تسجيل الحساب ومطالبته بتغيير كلمة مرورك إلى خادم البريد. سينشئون مفتاحًا جديدًا ويعطونه لك حتى لا يتمكن الهاكر من التعرف عليه.

خلاف ذلك ، إذا كان المهاجم يعرف مفتاح Kmail هذا ، فلن يكون لدى خادم البريد ما يميز المهاجم عن العميل الصحيح. في الواقع ، ربما قام المهاجم بتغيير المفتاح ، لذا فهم الآن يعرفون المعلمات الجديدة ، وأنت لست هناك ، كما لو أنك لم تعد موجودًا على خادم البريد. لذلك تحتاج إلى بروتوكولات خارجية لمبادئ التسجيل الأولي في قاعدة البيانات ولتغيير المفاتيح إذا نسيت كلمة المرور الخاصة بك أو قام شخص ما بتغيير كلمة المرور الخاصة بك بحيث فقدت الوصول.

لذلك ، هناك مجموعة من الأشخاص في MIT الذين يساعدون المستخدمين على تسجيل الحسابات وتغيير كلمات المرور الخاصة بهم. للقيام بذلك ، تقدم لهم معرف MIT الخاص بك ، وبغض النظر عما سيحدث ، سيكون بإمكانهم تغيير المفتاح نيابة عنك.

لذلك ، من المهم جدًا القيام بذلك بشكل صحيح. لأنه إذا كان الشخص الذي يسمح لك بإعادة تعيين كلمة المرور مخطئًا عند التحقق من معرف MIT الخاص بك ، فيمكنك اختراق النظام ، أليس كذلك؟ لذا فإن هؤلاء الأشخاص في Kerberos هم جزء من قاعدة حوسبة موثوقة.

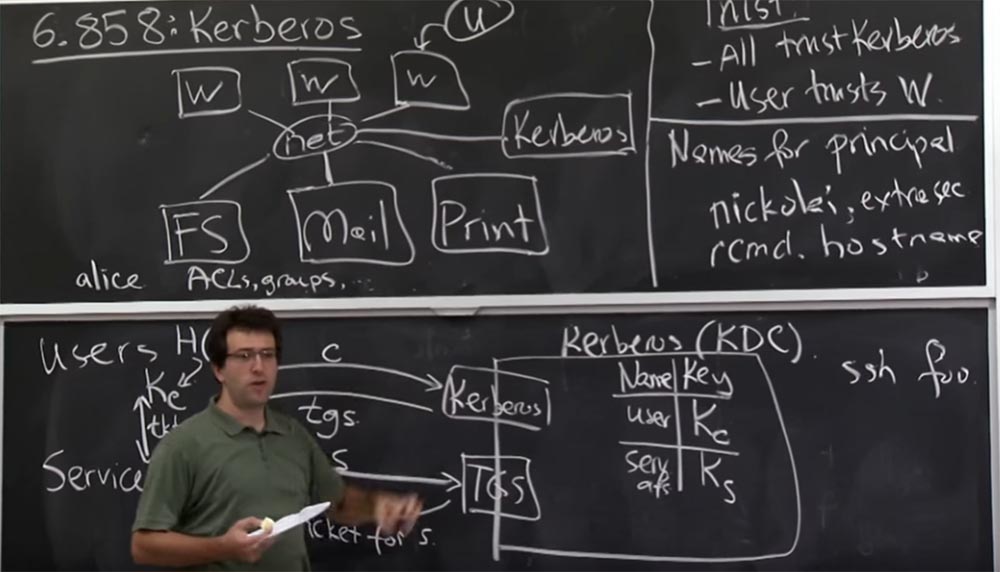

دعونا ننظر إلى استخدام آخر مثير للاهتمام من Kerberos. يمكنك استخدام Kerberos لتسجيل الدخول إلى كمبيوتر بعيد عبر SSH. والطريقة التي تعمل بها تشبه إلى حد كبير العمل مع خادم البريد. تحصل على تذكرة لخادم SSH ، وترسل التذكرة مع اتصال SSH الخاص بك. ولكن ماذا لو قمت بالاتصال بـ Athena.dial-up وليس لديك عميل Kerberos على جهاز الكمبيوتر الخاص بك؟ أنت فقط تريد تسجيل الدخول إلى Athena.dial-up باستخدام كلمة المرور المعتادة.

فكيف يقوم أثينا بالطلب الهاتفي بمصادقتك إذا قمت فقط بالاتصال بهذا الجهاز بكلمة مرور؟ ليس لديك كلمة مرور لـ Athena.dial-up ، فهي كلمة مرور لخادم Kerberos. إذن ما الذي يجب أن يفعله كمبيوتر الطلب الهاتفي إذا قمت بتسجيل الدخول بكلمة مرور؟

سيعمل الطلب الهاتفي باستخدام نفس بروتوكول تسجيل الدخول. لذا ، سيرسل طلبًا من العميل إلى خادم Kerberos مع طلب لإعطاء تذكرة ، على سبيل المثال ، إلى اسم المستخدم "Alice". وبالعودة ، سيتلقى العميل استجابة مشفرة بكلمة مرور أليس. ثم سيحاول تطبيق كلمة المرور ومعرفة ما إذا كان يقوم بفك التشفير بشكل صحيح. إذا تم فك تشفيرها بشكل صحيح ، فيمكنك تسجيل الدخول إلى النظام.

الطالب: لا تحتاج حتى إلى إرسال مفتاحك إلى خادم SSH ، لأنه في هذا الاتصال يمكن لخادم KDS إعادة مستخدم Kc من خلال اتصال SSH.

البروفيسور: من الممكن أن تكون الإجابة نعم ، لكنها تتطلب بعض الخيال لعميل SSH ، وهو ما قد لا يكون كذلك. لكن من حيث المبدأ هذا صحيح. إذا كنت ترغب في القيام بذلك بشكل صحيح ، فربما تريد أن يكون لديك عميل Kerberos على جهاز الكمبيوتر الخاص بك والحصول على تذكرة بنفسك ، أو ربما تستخدم خادم SSH لإعادة التوجيه ، بينما لا تسمح لخادم SSH بالحصول على مفتاحك.

ربما تكون هذه خطة جيدة. ولكن اتضح أنه في الواقع ، هذا أمر خطير إلى حد ما يسمح لأي شخص بتسجيل الدخول إلى خادم SSH. تحدثنا سابقًا عن عميل يحاول تسجيل الدخول. عرف هذا العميل أنه من خلال توفير كلمة مرور قانونية ، تلقى ردًا من خادم Kerberos الصحيح ، وإذا تمكن من فك تشفير الاستجابة ، فمن المحتمل أن تعمل كلمة المرور بشكل صحيح.

ومع ذلك ، لا يوجد شيء في هذا البروتوكول يؤكد حقيقة أن هذه الاستجابة تأتي من خادم Kerberos الصحيح. لذلك ، إذا حاولت تسجيل الدخول إلى الجهاز ببساطة عن طريق إدخال كلمة مرور ، سيرسل الجهاز هذا الطلب إلى الخادم. بعد ذلك ، سيتم إرجاع الرد إلى هذا الطلب ، والذي يبدو أنه مشفر بكلمة المرور التي أدخلتها ، ولكن قد لا تكون هذه الإجابة من خادم Kerberos أيضًا.

لنفترض أن لدي جهازًا أريد تسجيل الدخول إليه. أدخلت كلمة المرور X ، ثم أرسل الجهاز هذا الطلب من s إلى خادم Kerberos.

ولكن قبل أن يرسل خادم Kerberos الجواب الحقيقي إلى العميل ، سأرسل ردي الخاص ، والذي يبدو كإجابة حقيقية ، مشفرة بكلمة مرور X الخاصة بي. وبعد ذلك ستحاول محطة العمل التي أحاول تسجيل الدخول إليها أو سيحاول خادم SSH فك تشفير هذه الإجابة بكلمة المرور المزيفة الخاصة بي. سيبدو هذا جيدًا ، لأنه تم إنشاء هذه الاستجابة بدلاً من خادم Kerberos الحقيقي. لذلك ، يمكنني تسجيل الدخول بدلاً منك. لماذا يحدث هذا؟

الطالب: لعدم وجود مصادقة من خادم Kerberos.

الأستاذ: نعم ، لا يوجد شيء هنا يربط هذا بخادم Kerberos حقيقي. الطريقة التي يقوم بها Kerberos بتصحيح هذا الإزعاج لأجهزة الكمبيوتر البعيدة ، مثل Athena.dial-up ، هي أن أجهزة كمبيوتر الطلب الهاتفي نفسها لديها نوع من المفتاح السري الذي تشاركه مع KDC. لذلك ، من أجل الدخول إلى الاتصال الهاتفي أو أي محطة عمل تهتم حقًا بالتحقق مما إذا كنت المستخدم الصحيح حقًا ، يتم تنفيذ شيئين.

يحدث تسجيل الدخول الأول إلى Kerberos كما هو موضح في الرسم التخطيطي. لكنه لن يثق في أي شخص لمجرد أنه تم فك تشفير هذه الإجابة بشكل صحيح. سيحاول الحصول على تذكرة خدمة لنفسه باستخدام TGS ، لأن كمبيوتر الطلب الهاتفي هذا يحتوي على مفتاح سري خاص به. في المرحلة الأولى ، يقوم ببساطة بتسجيلك ، ثم يتحول إلى TGS ، قائلاً: "من فضلك أعطني تذكرة خدمة وفقًا لمبدأي الخاص ، على أساس الاتصال الهاتفي ، لهذا العميل".

ثم يتلقى ردًا ويتحقق مما إذا كان بإمكانه فك تشفيره بشكل صحيح ، لأنه يعرف مفتاح الاتصال الهاتفي لهذه Ks. وإذا تم فك تشفيره ، فهذا يعني أن الكمبيوتر كان يتحدث إلى خادم Kerberos الصحيح. لأن خادم Kerberos الصحيح فقط في المرحلة الثانية يمكنه أن يرسل لي تذكرة مشفرة بمفتاح Kdial-up السري الخاص بي.

لذلك هذا في الواقع مهم جدا. عادةً ، لا تتخذ محطات عمل Athena هذه الخطوة الإضافية لأن محطات عمل Athena لا تحتوي على مفتاح سري يتم تخزينها عليها ومشاركتها مع KDC. لماذا يعتبر من الطبيعي لمحطات عمل أثينا أن تمنحك الفرصة لتسجيل الدخول في المرحلة الأولى ، ولكن ليس لإعطاء مثل هذه الفرصة للاتصال؟

الطالب: هذا أمر طبيعي إذا لم تتمكن من الوصول إلى أي خدمات لأن المهاجم لم يتمكن من تزوير تذكرة.

الأستاذ: نعم ، هذا صحيح ، لأنه لا يوجد شيء مثير للاهتمام في محطة العمل الهاتفي نفسها. حتى إذا كان لديك وصول جذري ، أو إذا دخلت إلى محطة عمل بكلمة مرور مزيفة ، فإن هذا لا يزعج أي شخص. ليس الأمر كما لو كان بإمكانهم فعل أي شيء آخر خارج محطة عملهم. عند الاتصال الهاتفي ، كل شيء أكثر إثارة للاهتمام. ربما لديك عمليات أخرى تعمل من جلسات أخرى على محطة عمل الطلب الهاتفي ، وحقيقة أنك قمت بتسجيل الدخول باستخدام UID الخاص بـ Unix ، وأنهم يريدون حقًا التأكد من أنك الكيان الصحيح ، هي أمور مهمة هناك. . هذا هو السبب في أنهم يقومون بهذه العملية المكونة من خطوتين لدخول الجهاز ، والتي يتم استخدامها في وقت واحد من قبل العديد من المستخدمين.

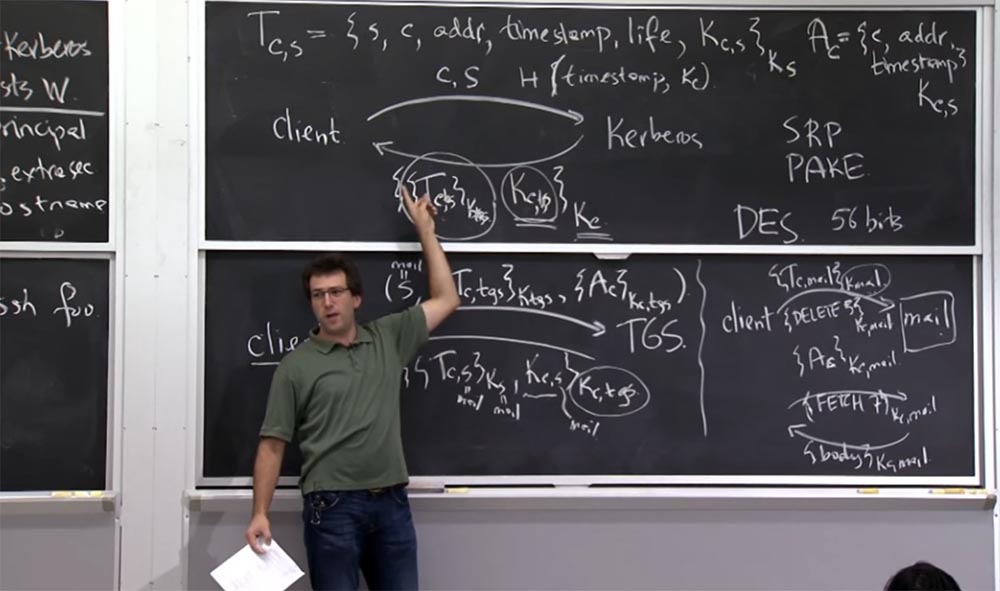

آخر شيء أريد التحدث عنه هو كيفية استبدال المفاتيح. طرحنا فكرة أنه يمكنك اختراق مفتاح خادم البريد. ولكن كمستخدم ، ربما تريد أيضًا تغيير كلمة المرور. على سبيل المثال ، اعتقدت أن كلمة المرور الخاصة بك لم تكن آمنة بما فيه الكفاية ، وقد كتبتها على قطعة من الورق ، وربما قام أحدهم بالتجسس عليها ، لذلك تريد الآن تغييرها.

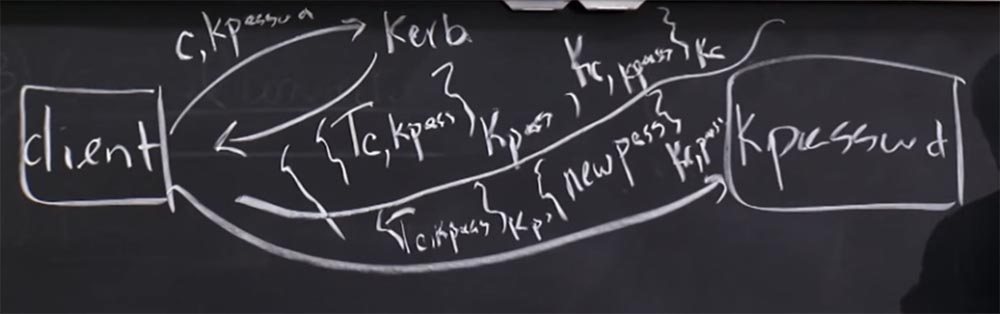

إلى حد ما ، الأمر بسيط للغاية. بالإضافة إلى خدمات Kerberos و TGS ، فإن واجهة خادم Kerberos لديها خدمة إضافية تسمى Kpassword ، والتي تسمح لك بتغيير كلمة المرور الخاصة بك.

تحصل على تذكرة لاستخدام هذه الخدمة تمامًا مثل التذكرة إلى خادم البريد أو أي خادم آخر. بعد ذلك ، تقوم بإرسال كلمة المرور الجديدة إلى خدمة Kpassword هذه ، المشفرة بمفتاح الجلسة. وبعد ذلك ، إذا مرت جميع عمليات التحقق ، فسيتم تحديث مفتاحك في قاعدة البيانات بمفتاح جديد.

إذا كنت تتذكر ، كان لدينا هدف - إذا سرق شخص ما تذكرتك ، فلا يجب أن يكون جيدًا بما يكفي لإعطاء الفرصة لالتقاط حسابك بالكامل. لهذا السبب ، لا تقبل خدمة Kpassword أي تذكرة ، ولكن فقط التذكرة التي تتلقاها في البداية من خدمة Kerberos باستخدام مفتاح Kc الخاص بك. : , , , , – Kerberos TGS – . : Kerberos, , TGS, .

Kpassword, , , : «, Kerberos, . TGS, , , , - , . ».

, Kpassword , , , Kerberos. , Kpassword , Kerberos Kpassword.

Kpassword, - . , , Kerberos. Kerberos, ID , Kpassword.

Kerberos , Kpassword, Kpass, Kc,kpass Kpassword, Kc.

, – Kpassword, Tc,kpass, Kpass, , new pass Kc,pass, .

, , , , . - Athena, , , , . , , Gmail, , . , Kerberos TGS , - , .

, - Athena , , , . , . , . Tc,kpass, Kpassword, TGS, . , Kerberos Kc.

: , ?

: K . Kerberos , . , K. - K, .

: , ?

: , - , , . .

, , , , , , .

: , , .

: , , . , , Kerberos , , . , . . , , .

: K, ?

: , K – 56- DES, , , 56 , , 7 , . .

, , . , , , , . Kerberos?

:

: …

: , , , , , , . ?

: .

: , .

: - , , , , …

: , , Kerberos , , , . . , , , «» - , ! : „, Kc,pass, K. Kc,pass , Kpassword». , , KDC. , .

, , - , - . .

: , Kerberos ?

: , . « -», , , . , .

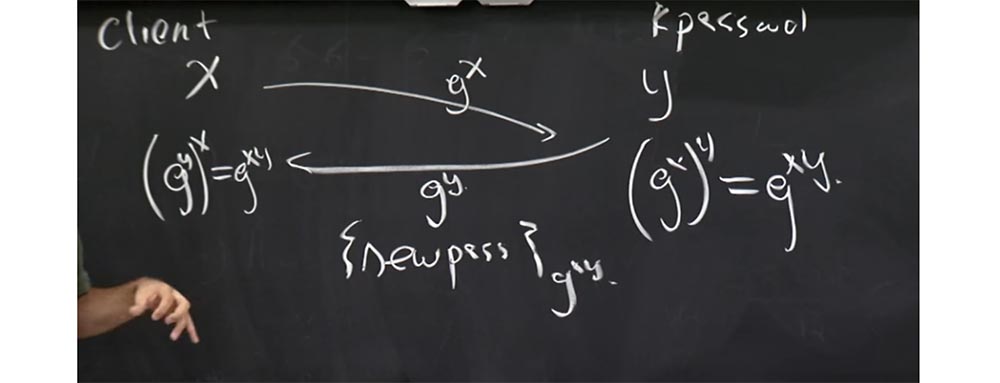

, Kerberos 5. , , , . , . , X, Kpassword - Y. , , . , g X , g Y.

gy X, gxy, gx Y gxy. gxy , . , , gxy. , , - gxy, . , .

: - G.

:نعم بالطبع. G هي بعض المعلمات التي يمكنك إرسالها في بداية البروتوكول أو مقدمًا لوضعها في Kerberos ، فهي ليست مهمة للغاية. على أي حال ، إذا كنت تستخدم بروتوكول تشفير تبادل Diffie-Hellman ، فإن Kerberos 5 يفعل ذلك بشكل صحيح. ولكن عليك أن تعرف عن وجود هذا البروتوكول إذا كنت تقوم بتطوير بروتوكول جديد خاص بك. هذا كل ما أردت التحدث عنه عن Kerberos ، ودعونا نتحدث يوم الاثنين عن طبقة المقابس الآمنة.النسخة الكاملة من الدورة متاحة هنا .شكرا لك على البقاء معنا. هل تحب مقالاتنا؟ هل تريد رؤية مواد أكثر إثارة للاهتمام؟ ادعمنا عن طريق تقديم طلب أو التوصية به لأصدقائك ،

خصم 30 ٪ لمستخدمي Habr على نظير فريد من خوادم مستوى الدخول التي اخترعناها لك: الحقيقة الكاملة حول VPS (KVM) E5-2650 v4 (6 نوى) 10GB DDR4 240GB SSD 1Gbps من 20 $ أو كيفية تقسيم الخادم؟ (تتوفر الخيارات مع RAID1 و RAID10 ، حتى 24 مركزًا وحتى 40 جيجابايت DDR4).

VPS (KVM) E5-2650 v4 (6 نوى) 10GB DDR4 240GB SSD 1Gbps حتى ديسمبر مجانًا عند الدفع لمدة ستة أشهر ، يمكنك الطلب

هنا .

ديل R730xd أرخص مرتين؟ فقط لدينا

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV من 249 دولارًا في هولندا والولايات المتحدة! اقرأ عن

كيفية بناء مبنى البنية التحتية الطبقة باستخدام خوادم Dell R730xd E5-2650 v4 بتكلفة 9000 يورو مقابل سنت واحد؟