هابر ، هذه نسخة لأداء CTO Qrator Labs Tyoma ximaera Gavrichenkova في RIPE77 في أمستردام. لم نتمكن من ترجمة اسمه إلى الروسية مع الاحتفاظ بالمعنى ، ولذلك قررنا مساعدة هبر في دخول السوق الناطقة باللغة الإنجليزية وترك كل شيء كما هو.

هذا اقتباس من أحد الفرق الموسيقية المفضلة لدي. Dave Gahan من Depeche Mode هو دليل حي على أنه يمكنك قول كلمة "خطأ" 65 مرة في 5 دقائق ولا تزال نجمة الروك. دعنا نرى إذا نجحت.

هل تعلم أن الناس يحبون الجغرافيا فقط؟

كل هذه الخرائط العصرية والخطط المعمارية.

ربما يكون هذا هو السبب الرئيسي في أنني أثناء قراءة قسم StackExchange

للأمان ، أتعثر باستمرار في نفس النهج لمنع الهجمات السيبرانية.

لنفترض ، كشركة ، أننا لا نتوقع محاكم التفتيش الإسبانية ،

pah ، المستخدمين الصينيين. لماذا لا نقوم فقط بتقييد الوصول من عناوين IP الخاصة بهم؟ نحن لسنا Facebook في النهاية ، وخدماتنا متاحة فقط في عدد محدود من المناطق. وفي الواقع ، الفيسبوك غير متاح أيضًا في الصين ، لماذا يجب أن نقلق؟

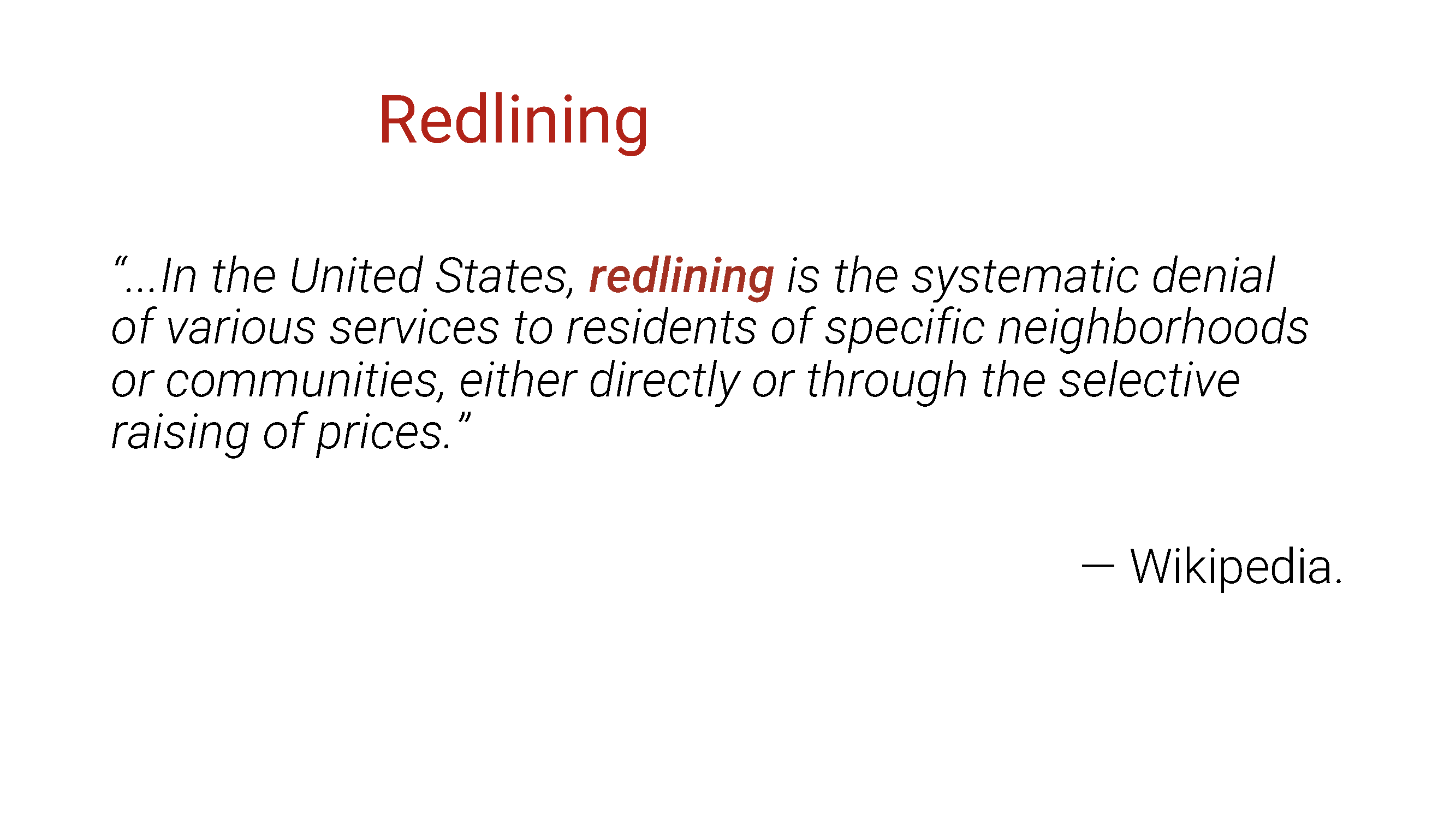

خارج عالم تكنولوجيا المعلومات ، تسمى تقنية مشابهة أحيانًا باسم

redlining . جوهر هذه الظاهرة هو على النحو التالي.

افترض أنك مدير أسطول سيارات الأجرة أو مطعم بيتزا. لقد جمعت بعض الإحصائيات التي قد يتم سرقة ساعي البريد الخاص بك في بعض مناطق المدينة ، أو من المحتمل جدًا أن يتم خدش سيارتك. حسنًا ، أنت تجمع جميع الموظفين وترسم خطًا أحمر كثيفًا على خريطة المدينة وتعلن أنك لا تقدم أي خدمات أخرى خارج الحدود الحمراء. (نظرًا للسمات الهيكلية لمعظم المدن الأمريكية ، فإن هذا بالمناسبة يكاد يكون مكافئًا لحرمان الخدمات على أساس عرقي ويعتبر مشكلة كبيرة.)

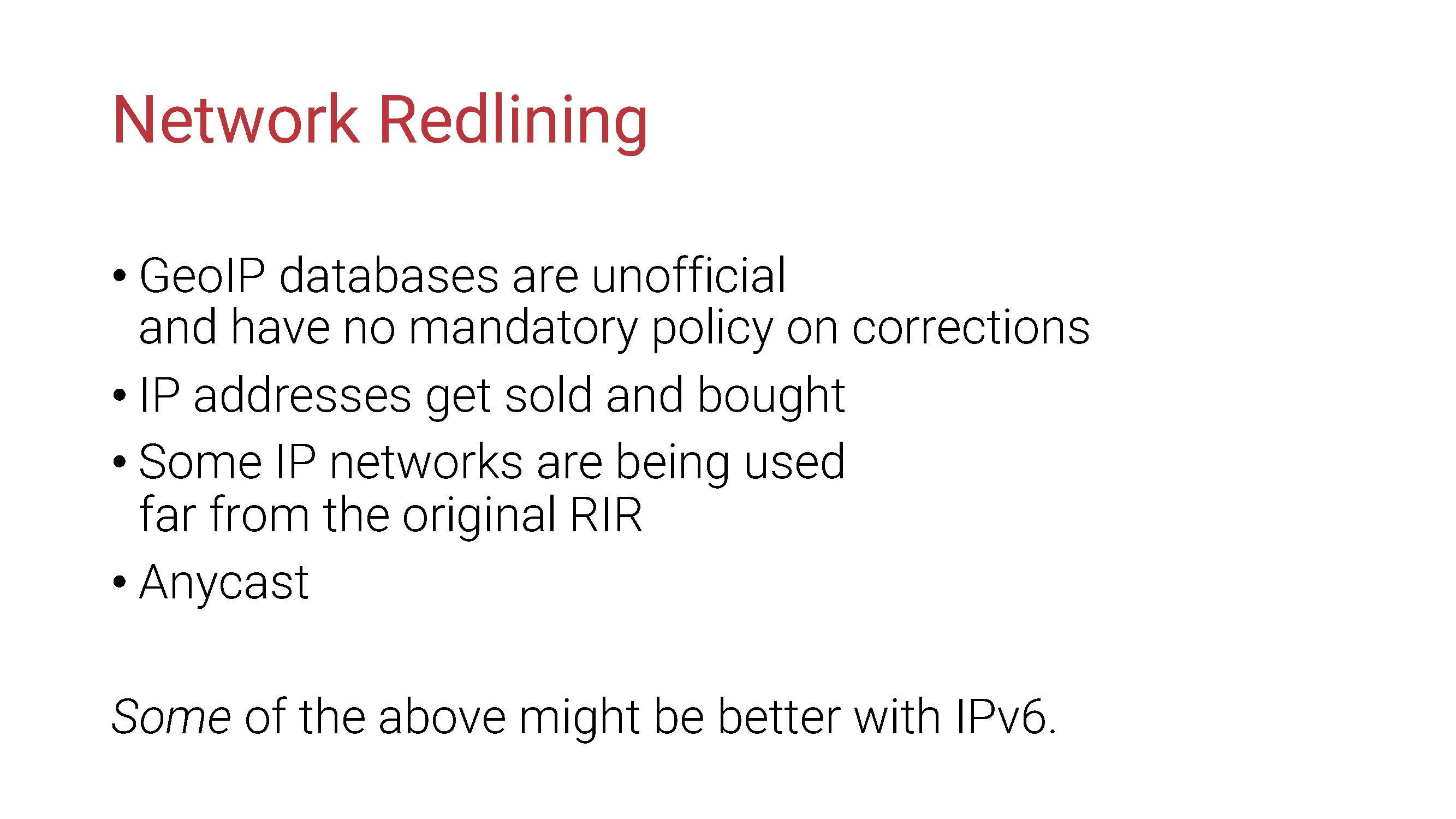

يمكننا فعل الشيء نفسه مع عناوين IP ، أليس كذلك؟ أي عنوان IP ينتمي إلى أي بلد ، وبالتالي ، هناك قاعدة بيانات رسمية تحتفظ بها IETF و RIPE ، مما يؤكد تخصيص كل عنوان IP.

خطأ!

إذا قصرنا أنفسنا على الجوانب التقنية فقط ، فإن أول ما يتبادر إلى الذهن في هذه اللحظة هو أن الجيوباز هي منتجات تجارية لشركات تجارية ، كل منها يجمع البيانات بطرق خاصة به ، وغالبًا ما تكون غير واضحة تمامًا. يمكن استخدام هذه المنتجات للدراسات الإحصائية أو الدراسات الأخرى ، ومع ذلك ، فإن توفير جمهور واسع من خدمة الإنتاج القائمة على مثل هذا المنتج هو حماقة مطلقة لأسباب لا تعد ولا تحصى.

إن مفهوم "ملكية" عنوان IP غير موجود على الإطلاق. عنوان IP ليس رقم هاتف ، ولا يقوم المسجل الإقليمي بنقلهم إلى الملكية ، وهو مكتوب بشكل صريح في سياساته. إذا كان هناك كيان في العالم "تنتمي إليه" عناوين IP ، فهو

IANA ، وليس بلدًا أو شركة.

كملاحظة جانبية ، أصبحت عملية حماية حقوق الطبع والنشر (الخاصة بك) معقدة في بعض الأحيان.

بالطبع ، قد يصبح بعض هذا (على الرغم من عدم وجود كل شيء) أفضل مع ظهور IPv6. ومع ذلك ، نتحدث الآن عن هجمات DDoS ؛ لم يصل عصر IPv6 DDoS الحقيقي بعد ، ومع اكتسابنا الخبرة ، قد تنشأ حالات مختلفة تمامًا. بشكل عام ، لا يزال من المبكر التفكير في الأمر.

لكن العودة إلى DDoS: ماذا لو علمنا على وجه اليقين أن الجانب البعيد يقوم بشيء ضار بشكل واضح؟

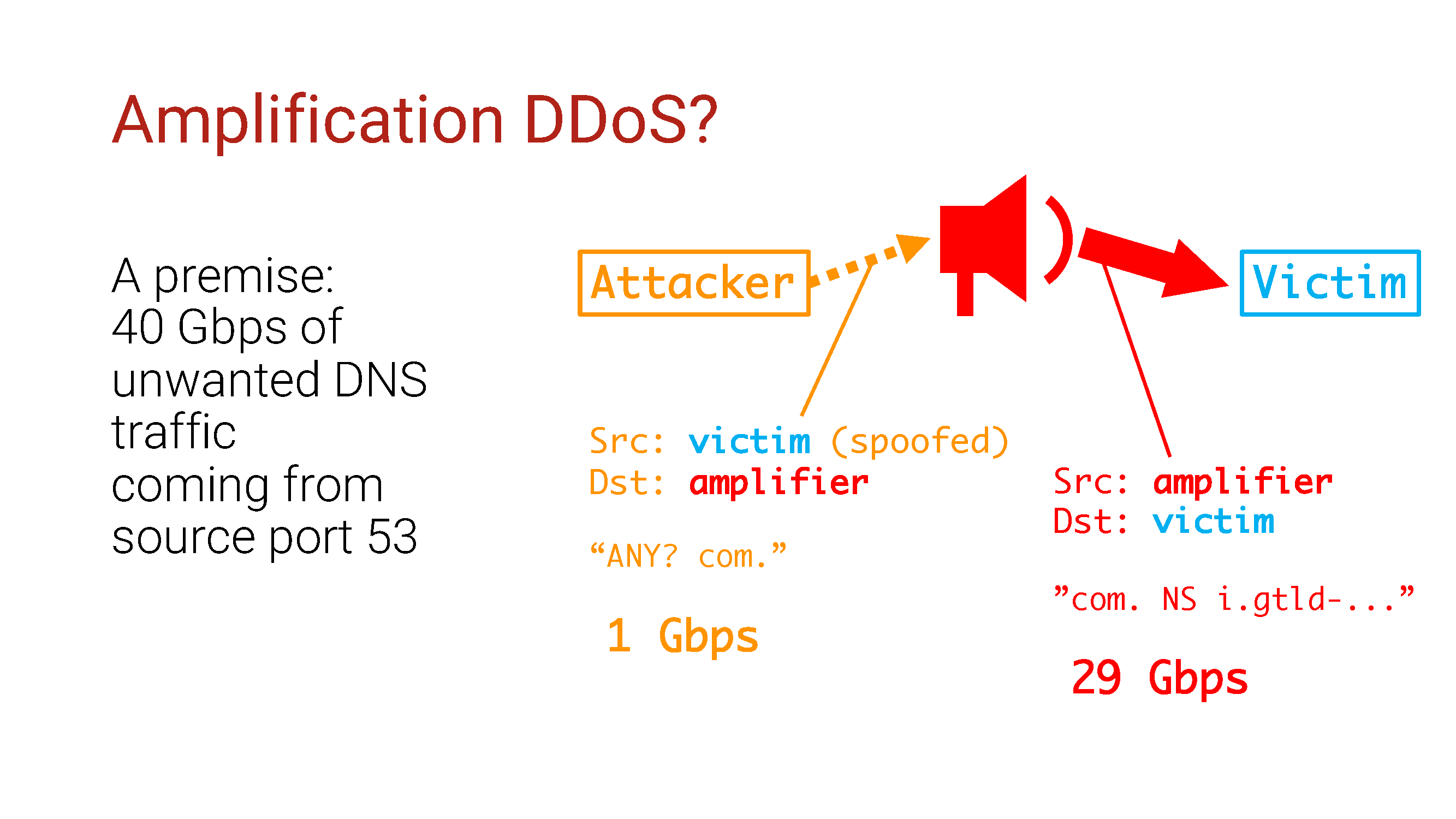

إعدادنا: حركة مرور 40G ، حركة DNS على الأرجح ، لأنها تأتي من المنفذ 53.

كما نعلم ، يعتبر هذا السلوك نموذجيًا لهجمات DDoS لتضخيم DNS. تستخدم هجمات التضخيم خادمًا ضعيفًا من أجل ، كما تعلم ... زيادة حركة المرور ، وسيكون عنوان IP المصدر فيها هو نفس الخادم المعرض للخطر.

ماذا لو استخدمنا أي تقنية

لدينا لتقييد الوصول إلى هذه الخوادم المعرضة للخطر؟ اسمحوا أخيرا تصحيح جميع عاكسات DNS هذه بحيث تتوقف عن كونها تهديدا ، أليس كذلك؟

لا ليس هكذا!

هذه قصة حقيقية.

وقعت الأحداث الموصوفة في ولاية مينيسوتا في عام 1987 . بناء على طلب الناجين ، تم تغيير جميع الأسماء. احتراما للقتلى ، تم عرض بقية الأحداث كما حدث بالضبط.

تلقت الشركة غيغابايت وجها لوجه من حركة مرور DNS وقررت التعامل معها باستخدام عناوين IP المدرجة في القائمة السوداء.

بعد ساعتين ، لاحظ المهاجمون هذا بطريقة أو بأخرى وغيروا نمط الهجوم على الفور. كانت قدرتهم على تنفيذ هجمات التضخيم قبل ذلك تستند إلى قدرتهم على إنشاء حزم بعناوين IP مصدر وهمية ، لذلك استمروا في القيام بذلك ، ولكن بطريقة مختلفة قليلاً.

بدأوا في إغراق الضحية مباشرة بحركة مرور UDP مع منفذ المصدر 53 وعناوين IP وهمية من مجموعة عناوين IPv4 بأكملها. قرر نص NetFlow المستخدم من قبل الشركة أن هجوم التضخيم كان مستمرًا وبدأ في حظر المصادر.

نظرًا لأنه يمكن فرز مساحة عنوان IPv4 بالكامل في غضون ساعات ، فقد خمنت ذلك ، لقد استغرق نفاد ذاكرة معدات الشبكة وقتًا طويلاً وتم إيقافها تمامًا.

لتفاقم الموقف ، بدأ المهاجمون بفرز بادئات المستخدم النهائي لموفري النطاق العريض الأكثر شعبية وكبيرة في هذا البلد ، لذلك لم يكن الموقع متاحًا للزوار قبل فترة طويلة من الرفض الكامل للخدمة.

يتبع الدرس: لا تنشئ قوائم سوداء تلقائيًا إذا لم تتحقق من عنوان IP لمصدر الهجوم. خاصة عند التعامل مع هجمات مثل التضخيم / الانعكاس. قد لا يبدو ما هم عليه حقا.

بعد ذلك ، يبقى السؤال.

ماذا لو أكدنا على الأقل حقيقة أن مكبر الصوت الضار موجود بالفعل على المورد البعيد؟ دعونا مسح الإنترنت وجمع عناوين IP مع جميع مكبرات الصوت المحتملة. ثم ، إذا رأينا أيًا منهم في حقل مصدر الحزمة ، فإننا ببساطة نحظرها - فهي مكبرات صوت على أي حال ، أليس كذلك؟

خمن ماذا؟ ليس هكذا!

هناك عدد من الأسباب ، كل منها يجادل بأنه لا ينبغي القيام بذلك أبدًا. هناك الملايين من مكبرات الصوت المحتملة في جميع أنحاء الإنترنت ، ويمكن خداعك بسهولة بالغة من خلال حظر عدد مفرط من عناوين IP. IPv6 الإنترنت ليس من السهل مسحه بشكل عام.

ولكن المضحك حقًا هنا هو أنه في مثل هذه الحالة تزداد إمكانات الاستجابات الإيجابية الزائفة ولكن أيضًا السلبية الزائفة. بفضل ماذا؟

Redlining على شبكات أخرى!

يكره الناس ماسحات الشبكة. إنهم يمنعونهم ، لأن معداتهم

IDS الفاتنة تمثل الماسحات الضوئية على أنها تهديد مباشر. يحظرون الماسحات الضوئية بمليون طريقة مختلفة ، وقد يتمكن المهاجم من الوصول إلى مكبرات الصوت التي لا يمكنك فعل أي شيء بها. لن يسأل أحد مقدمًا عن مدى نعومة الماسح الضوئي ورقيقه. IDS ليس لديها مفهوم مثل "الماسح الضوئي الخارجي الجيد".

فيما يلي النتائج الرئيسية:

- لا تحاول استخدام القوائم السوداء دون التأكد من أن الجانب البعيد ليس مزيفًا ؛

- لا تستخدم القوائم السوداء حيث لا يمكن القيام بذلك أو عندما يكون هناك حل أفضل ؛

- أخيرًا ، توقف عن كسر الإنترنت بطرق غير مصممة من أجلها!

وتذكر أن القرار المعقد عادة ما يكون أفضل من قرار بسيط ، لأن القرارات البسيطة تميل إلى أن تكون لها عواقب معقدة.