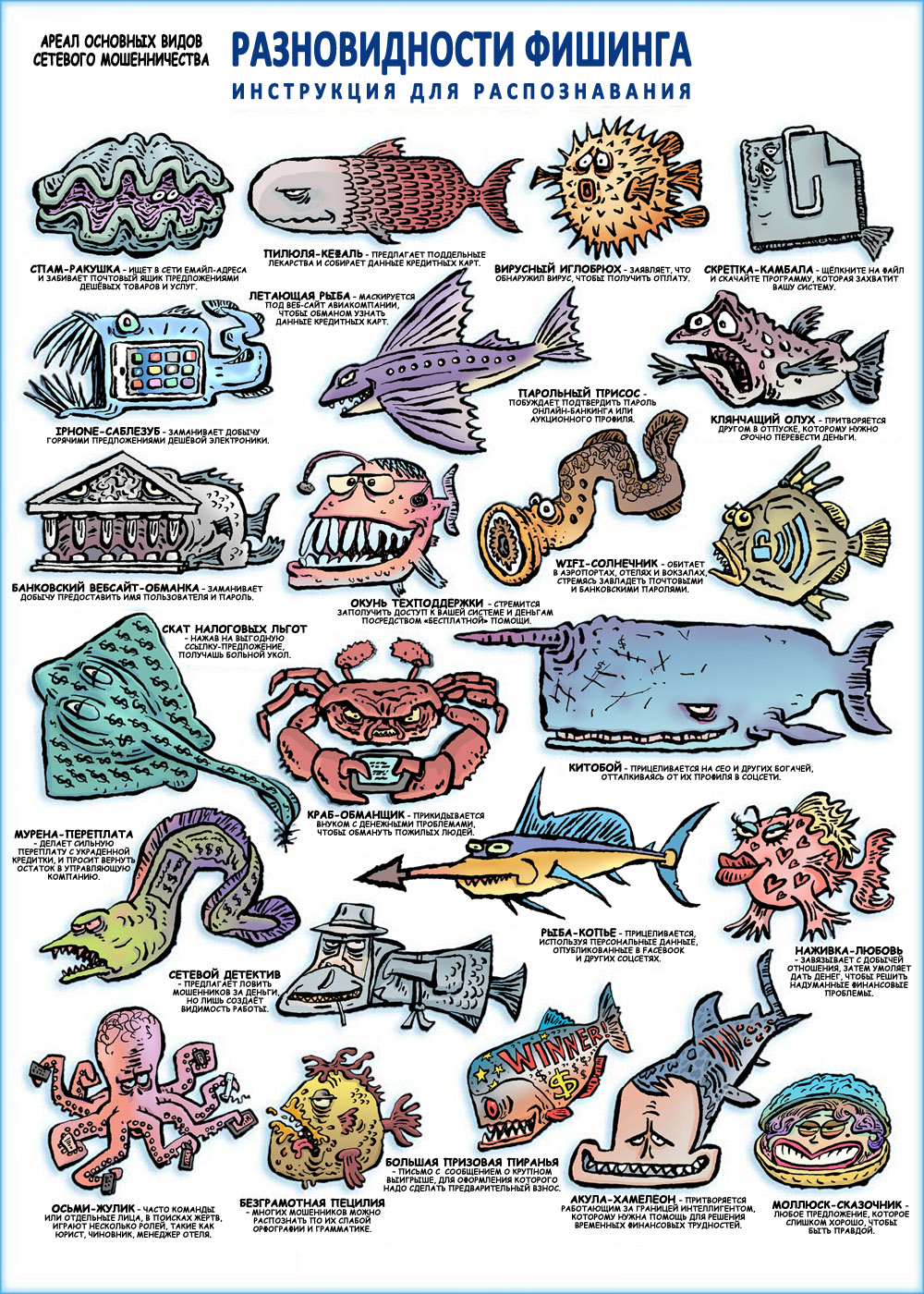

قررنا أنا وابن أخي المساهمة في مكافحة التصيد وأعدنا مذكرة. يتم توزيعه مجانا. يمكنك تنزيله وطباعته وتعليقه في مكتبك ؛ أضف في الشبكات الاجتماعية ، أضف إلى الكتيب أو الكتاب.

هنا تذكير:

اشرح الآن سبب استمرار التصيد الاحتيالي ، ولماذا سيظل كذلك في المستقبل.

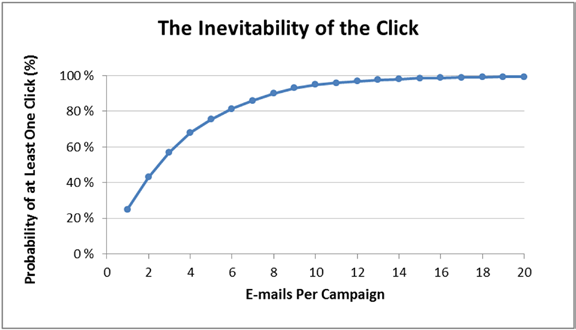

التصيّد الاحتيالي وحتمية "نقرة"

في تقرير Verizon لعام 2013 ، تم تقديم الأرقام التالية. إذا تم إرسال بريد إلكتروني للتصيد الاحتيالي إلى ستة مستلمين ، فإن احتمال أن يتبع واحد على الأقل من المستلمين رابطًا ضارًا أو يفتح مرفقًا ضارًا هو 80٪. بالنسبة إلى 10 مستلمين ، يزداد هذا الاحتمال إلى 90٪ ، ويزيد لـ 20 مستلمًا إلى 100٪ تقريبًا.

يعد إرسال موظفين في مؤسسة كبيرة عدة آلاف أو حتى ملايين رسائل البريد الإلكتروني التصيدية مهمة تافهة للشرير. وحتى إذا قام نظام الأمن بحظر 95٪ منهم ، فإن بعض رسائل البريد الإلكتروني المخادعة ستظل تصل إلى ضحاياها المحتملين. ومن المؤكد أن بعض هؤلاء الضحايا المحتملين سيحققون إمكاناتهم (أي أنهم سينقرون على رابط ضار أو يفتحون مرفقًا ضارًا) ، وفقًا للأرقام المعطاة أعلى قليلاً (من فيريزون). ونتيجة لذلك ، سيتمكن الشرير من اختراق مكان عمل واحد على الأقل ، وما إلى ذلك. تحضير موطئ قدم لهجوم الكتروني.

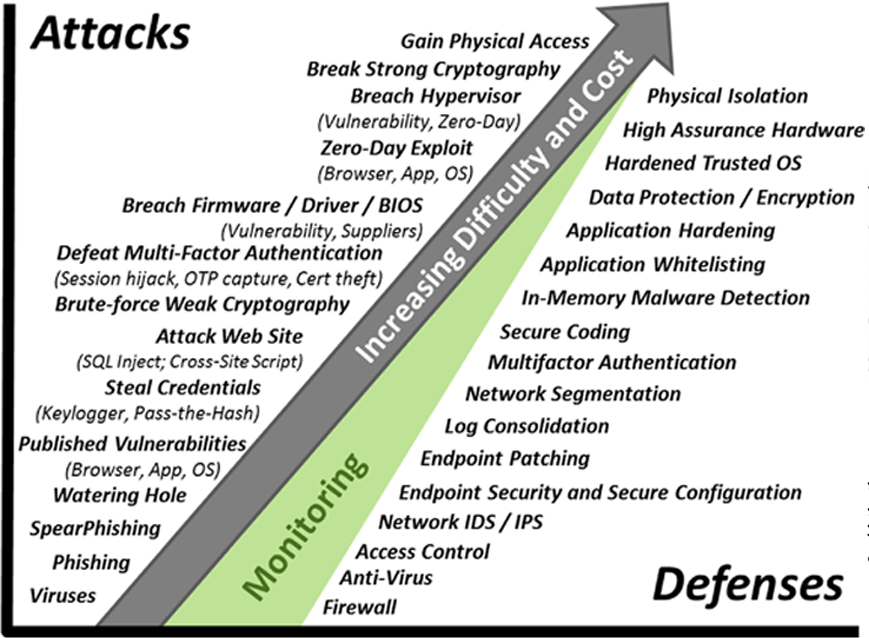

تطور مضاعفات الهجمات السيبرانية والدفاع السيبراني

لكل علاج ، فإن الشرير المحتمل له فائدة أو تقنية أو إجراء خاص يسمح لك بالتغلب على هذا العلاج المحدد. يوضح الشكل (المأخوذ من كتاب "الأمن السيبراني في المؤسسة: كيفية بناء برنامج ناجح للدفاع السيبراني ضد التهديدات المتقدمة") تطور تطور دفاعات الأمن السيبراني - والتقدم المقابل للتكتيكات المتطورة التي يستخدمها الأوغاد للتغلب على هذه الدفاعات. لا يوجد دفاع "مثالي" و "غير قابل للتدمير". يجب أن تكون الحماية جيدة بما يكفي فقط - لوضع شرير محتمل في موقف يصبح فيه القرصنة مكلفًا بشكل غير معقول بالنسبة له.

في الوقت نفسه ، من المهم أن نفهم أنه في الغالبية العظمى من الهجمات السيبرانية ، يستخدم الأشرار ترسانة بسيطة نسبيًا: التصيد الاحتيالي المستهدف ، ونقاط الضعف المنشورة ، وسرقة تسجيلات الدخول وكلمات المرور ، واختراق مواقع الويب. ونادرا ما يستخدمون الترسانة المتقدمة. لا يحتاجون إلى عبء أنفسهم بأشياء متقدمة مثل ثغرات يوم الصفر ، واختراق المشرف ، واختراق التشفير القوي ، والحصول على وصول مادي. لأن الطرق الأبسط ، التي هي أبسط وأرخص بكثير ، لا تزال فعالة.

لذلك ، عند تصميم الدفاع الإلكتروني للمؤسسة ، قبل الاستثمار في معدات الأمان المتقدمة ، مثل حماية معلومات التشفير والأجهزة ذات الأمان المضمون ، تأكد من التأكد من أن معدات الأمان الأساسية تعمل بشكل صحيح. بادئ ذي بدء ، حماية التصيد. خلاف ذلك ، لن تكون هذه الاستثمارات ذات فائدة.

يمكنك تنزيل مذكرة حول أنواع التصيد الاحتيالي هنا .