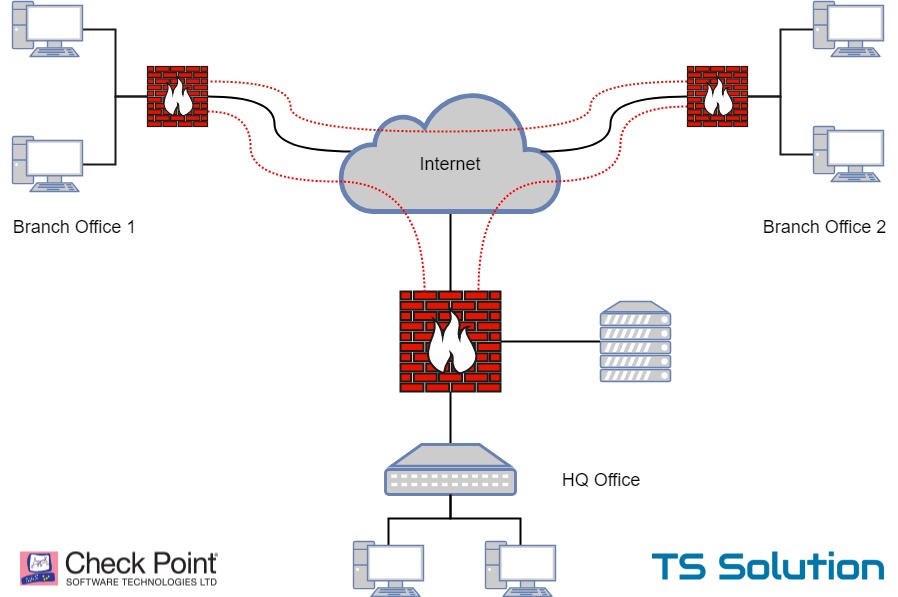

في هذه المقالة ، سننظر في خيارات إنشاء شبكات موزعة باستخدام Check Point. سأحاول وصف الميزات الرئيسية لشبكة VPN من موقع إلى موقع Check Point ، والنظر في العديد من السيناريوهات النموذجية ، ووصف إيجابيات وسلبيات كل منها ومحاولة معرفة كيف يمكنك التوفير عند التخطيط لشبكة VPN موزعة.

يستخدم Check Point معيار IPSec

هذا هو أول شيء يجب أن تعرفه عن VPN من موقع إلى موقع من Check Point. وتجيب هذه الرسالة على أحد الأسئلة الأكثر شيوعًا بشأن Check Point VPN:

- هل من الممكن "تكوين صداقات" مع الأجهزة الأخرى؟

- نعم تستطيع!

ما يسمى بجهة خارجية VPN. نظرًا لاستخدام IPSec القياسي ، يمكن إنشاء VPN مع أي جهاز يدعم IPSec. أنا شخصياً حاولت إنشاء VPN مع Cisco ASA و Cisco Router و D-Link و Mikrotik و StoneGate. كل شيء يعمل ، على الرغم من وجود بعض الميزات. الشيء الرئيسي هو تعيين جميع المعلمات للمرحلتين الأولى والثانية بشكل صحيح. المعلمات المدعومة لاتصال IPSec:

طريقة التشفير: IKEv1 ، IKEv2اقتران أمان IKE (المرحلة 1)- خوارزمية التشفير: AES-128 ، AES-256 ، DES ، 3DES ، CAST

- سلامة البيانات: SHA1 و SHA256 و SHA384 و MD5 و AES-XCBC

- مجموعة Diffie-Hellman: المجموعة 1 ، المجموعة 2 ، المجموعة 5 ، المجموعة 14 ، المجموعة 19 ، المجموعة 20

اقتران أمان IKE (المرحلة 2)- خوارزمية التشفير: AES-128 ، AES-256 ، AES-GCM-128 ، AES-GCM-256 ، DES ، 3DES ، DES-40CP ، CAST ، CAST-40 ، NULL

- سلامة البيانات: SHA1 و SHA256 و SHA384 و MD5 و AES-XCBC

خيارات إضافية:- استخدم الوضع العدواني (المرحلة 1)

- استخدم السرية التامة للأمام (المرحلة 2)

- دعم ضغط IP (المرحلة 2)

لأن يمكنك بناء VPN ليس فقط باستخدام Check Point ، ثم يطرح السؤال على الفور ، ما الذي يجب "تثبيته" في الفروع؟

ما المعدات لاستخدام الفروع؟

هناك خياران فقط. فكر فيها وحاول وصف إيجابيات وسلبيات كل منهم.

1. فحص نقطة في الفرع

هذا هو الخيار الأسهل. يتم تثبيت Check Point في المكتب المركزي (HQ) وفي الفروع (الفرع).

الايجابيات . الميزة الرئيسية هي سهولة الاستخدام. تقوم بإدارة سياسات الأمان من مكان واحد (خادم إدارة الأمان). يتم تخزين جميع السجلات في مكان واحد. من الممكن إنشاء تقارير ورؤية الصورة الكبيرة. تم تبسيط إدارة الشبكة الموزعة بشكل كبير. قد لا تحتاج حتى إلى نظام مراقبة ؛ يتم تنفيذ بعض الوظائف بشكل افتراضي بواسطة خادم إدارة مركزي. يتم تسريع تكوين VPN ، ليست هناك حاجة للتحرير المستمر لقوائم الوصول. في تقريب تقريبي ، يمكن مقارنة ذلك بـ Cisco DMVPN (المزيد عن هذا لاحقًا).

سلبيات السلبية الوحيدة هي التكاليف المالية. بطبيعة الحال ، فإن مسألة "باهظة الثمن أو غير مكلفة" فلسفية قليلاً ولن أتحدث عن هذا الموضوع. ولكن حتى أصغر فرع (حتى جهاز صراف آلي) سيتطلب تثبيت بوابة Check Point. بعد ذلك بقليل سنناقش نماذج محددة لمثل هذه المهام.

من يستخدم هذا الخيار (نقطة الفحص بالفرع)؟ في الواقع ، جميع قطاعات الأعمال تقريبًا: البنوك وتجارة التجزئة والصناعة والرعاية الصحية وشركات النفط والغاز.

التين. 1. تحقق من نقطة SmartConsole مع عرض جميع بوابات الفرع

التين. 1. تحقق من نقطة SmartConsole مع عرض جميع بوابات الفرع2. لا تحقق نقطة في الفرع

أيضا خيار شائع إلى حد ما. في المركز (HQ) يتم وضع Check Point ، وفي الفروع (الفرع) - أي جهاز آخر يدعم IPSec VPN.

الايجابيات . ولعل الزيادة الوحيدة هي الحد الأدنى من التكاليف المالية. يمكنك وضع أرخص Mikrotik أو D-Link ، وستعمل VPN للمكتب المركزي بشكل جيد.

سلبيات السلبيات أكثر من ذلك بكثير. في الواقع ، ستفقد جميع المزايا الموضحة في الإصدار السابق. يجب عليك "تعديل" الإعدادات في كل فرع من الفروع. إذا كان هناك من 2 إلى 3 ، فربما لا تكون هذه مشكلة كبيرة. ولكن إذا كان هناك أكثر من 5 إلى 10 منهم ، فسيكون هناك سؤال خطير يتعلق بمزيد من التوسع. إدارة التهيئة ، سياسات الوصول ، المراقبة ، كل هذا يجب تنظيمه على أساس حلول الطرف الثالث (ربما المصدر المفتوح). ناقص كبير آخر - من المستحيل تنظيم حجز قناة VPN.

من يستخدم هذا الخيار (ليس نقطة تحقق في الفرع)؟ كقاعدة ، هذه شركة صغيرة بها عدد قليل من الفروع.

نوع الوصول إلى الإنترنت للشركات التابعة. مستقل أم مركزي؟

يعتمد اختيار الجهاز للفرع على نوع اتصال الإنترنت. هناك أيضًا خياران لكل منهما إيجابياته وسلبياته.

1. الوصول المستقل إلى الإنترنت

تستخدم في أغلب الأحيان. يتم استخدام قناة VPN حصريًا للوصول إلى موارد المكتب المركزي (حيث يقف Check Point).

الايجابيات . لا يعتمد الوصول إلى الإنترنت على قناة ومعدات VPN في المكتب المركزي. على سبيل المثال إذا كان "كل شيء" قد سقط في المكتب المركزي ، فسيحتفظ الفرع بإمكانية الوصول إلى الإنترنت ، ويفقد ببساطة إمكانية الوصول إلى بعض موارد الشركة.

سلبيات يعقد إدارة السياسات الأمنية بشكل كبير. في الواقع ، إذا كانت لديك مهمة تأمين الفروع ، فيجب عليك تطبيق تدابير الحماية مثل IPS ، وتدفق مكافحة الفيروسات ، وتصفية عناوين URL ، وما إلى ذلك. وهذا يؤدي إلى مجموعة من المشاكل في إدارة ومراقبة أمن المعلومات.

التوصيات مع هذا الخيار ، بالطبع ، من الأفضل استخدام نقاط التحقق في الفروع. ستتمكن من إدارة كل هذا "الاقتصاد" بشكل مركزي. يمكنك إنشاء سياسة قياسية واحدة للوصول إلى الإنترنت ونشرها على جميع الفروع. كما أن المراقبة مبسطة إلى حد كبير. سترى جميع حوادث البكالوريا الدولية في مكان واحد مع إمكانية ارتباط الأحداث.

2. الوصول إلى الإنترنت المركزي

يستخدم هذا الخيار في كثير من الأحيان أقل. يتم إنشاء شبكة افتراضية خاصة (VPN) إلى المكتب المركزي (حيث يقف Check Point) ويتم تغليف حركة مرور الفرع تمامًا هناك. الوصول إلى الإنترنت ممكن فقط من خلال المكتب المركزي.

الايجابيات . في هذه الحالة ، أنت في الأساس لا تهتم بما هو موجود في الفرع ، الشيء الرئيسي هو بناء VPN إلى المركز. لا ينبغي أن يكون هناك أي مشاكل كبيرة مع التكوين ، سواء. في الواقع ، سيكون هناك قاعدة واحدة فقط - "كل حركة المرور في VPN". جميع السياسات الأمنية وقوائم الوصول التي ستقوم بتكوينها فقط في المكتب المركزي. كما تعلم ، مع هذا الخيار ، ستوفر بشكل كبير عند شراء Check Point.

سلبيات لا تزال هناك مشكلة في قابلية التوسع والإدارة والمراقبة (على الرغم من أنها ليست حرجة مثل الوصول المستقل إلى الإنترنت). بالإضافة إلى ذلك ، يعتمد عمل الفروع بالكامل على المكتب المركزي. في حالة الطوارئ ، ستسقط الشبكة بالكامل. سيتم ترك الشركات التابعة بدون الإنترنت.

التوصيات هذا الخيار مثالي لعدد صغير من الفروع (2-4). بالطبع ، إذا كنت راضيًا عن المخاطر المعلنة (الاعتماد على المركز). عند اختيار جهاز Check Point للمكتب المركزي ، يجدر النظر في حركة الفروع وحساب الأداء المطلوب بعناية. في الجوهر ، سوف تتلقى إدارة حركة المرور المركزية للفروع بأقل التكاليف المالية. ومع ذلك ، مع وجود عدد كبير من الفروع (وحركة المرور "الخطيرة") ، لا يوصى بهذا المخطط إلى حد كبير. عواقب كبيرة جدا في حالة الفشل. ستكون عملية استكشاف الأخطاء وإصلاحها أكثر تعقيدًا ، وسيتطلب المكتب المركزي أجهزة قوية جدًا ، والتي يمكن أن تصبح في النهاية أكثر تكلفة مما لو كانت الفروع لها بوابات نقطة تفتيش خاصة بها.

المدخرات المحتملة على التراخيص

إذا قررت استخدام Check Point في الفروع وتحتاج فقط إلى VPN (على سبيل المثال ، مع اتصال إنترنت مركزي) ، يمكنك حفظ التراخيص بشكل كبير. Blade IPSec VPN غير مرخص بأي شكل من الأشكال. بعد شراء جهاز ، ستحصل دائمًا على وظائف جدار الحماية والشبكات الافتراضية الخاصة. لا تحتاج إلى شراء تمديد للخدمات لهذا ، كل شيء سيعمل على أي حال.

الشيء الوحيد الذي عليك شراءه هو خدمة دعم فني حتى تتمكن من الاتصال بالدعم واستبدال الجهاز في حالة حدوث عطل. ومع ذلك ، هناك

أيضًا خيار لتوفير المال (على الرغم من أنني لا أوصي به). إذا كنت واثقًا من معرفتك وأنه ليس عليك الاتصال بالدعم ، فلا يمكنك شراء امتداد للدعم الفني.

يمكنك شراء جهاز أو جهازين في قطع الغيار وإذا تعطل أحد الفروع ، فما عليك سوى تغيير هذا الجهاز. مع وجود عدد كبير من الفروع ، يمكن أن يكون من الأفضل اقتصاديًا شراء زوج من الأجهزة الاحتياطية من شراء الدعم لجميع الأجهزة الأخرى. أكرر أنني لا أوصي بهذا الخيار.

موديلات نقطة التحقق للفرع الفرعي (SMB)

هناك رأي مفاده أن Check Point هو بائع حصري للشركات الكبيرة. ومع ذلك ، في المجموعة هناك عدد قليل جدًا من خيارات الأجهزة لقطاع SMB. خاصة إذا كان سيتم استخدام هذه "قطعة الحديد" للفروع ، كونها تحت سيطرة خادم الإدارة المركزي في المكتب الرئيسي.

التين. 2. تحقق من قائمة النقاط

التين. 2. تحقق من قائمة النقاطلقد نشرنا بالفعل

مقالة منفصلة عن حلول SMB ، لذلك سأقوم فقط بإدراج النماذج الأكثر استخدامًا للفروع:

- السلسلة 5000 (5100 ، 5200) للفروع الكبيرة (150-200 شخص) ؛

- السلسلة 3000 (3100 ، 3200) للفروع المتوسطة الحجم (100-150 شخصًا) ؛

- السلسلة 1400 (1430 ، 1450 ، 1470 ، 1490) للفروع الصغيرة (أقل من 100 شخص).

البيانات الخاصة بعدد الأشخاص هي حصريًا رأينا الشخصي بناءً على الخبرة. نوصي بشدة بالاهتمام بسلسلة 1400. هذه نماذج جديدة نسبيًا تعتمد على معالجات ARM. لديهم بعض القيود التكنولوجية مقارنة بالنماذج القديمة (نظرًا لأنها تستخدم نظام تشغيل مختلف - Gaia Embedded) ، ومع ذلك ، مع خادم الإدارة ، فإن هذه القيود غير ذات أهمية ، خاصة لشبكات الفروع.

طبولوجيا VPN (ابدأ ، شبكة)

دعونا نتحدث عن المزيد من الأشياء "الفنية" ونبدأ مع طوبولوجيا VPN (مجتمع VPN في مصطلحات نقطة التحقق). مثل البائعين الآخرين ، لدى Check Point نوعين:

- نجمة الاسم يتحدث عن نفسه. تتلاقى قنوات VPN من جميع الفروع إلى المركز. باستخدام هذا الهيكل ، حتى إذا كانت الفروع بحاجة إلى التواصل مع بعضها البعض ، فستمر حركة المرور عبر المركز. في بعض الأحيان لا تكون مريحة وعملية للغاية. على الرغم من أنه في الممارسة العملية ، يتم استخدام هذا الهيكل في أغلب الأحيان.

- شبكة الطوبولوجيا "كل مع بعضها". لم يعد هناك مركز. يمكن لجميع البوابات الموضوعة في مجتمع Mesh VPN واحد بناء الأنفاق مع بعضها البعض.

من الجدير بالذكر أنه في الوقت نفسه لا يزعجك أحد لدمج هذين الطبولوجيا. على سبيل المثال ، قم بربط اثنين من مجتمع البداية من خلال شبكة واحدة:

التين. 3. ستار + مش

التين. 3. ستار + مشنوعان من الأنفاق

أخيرًا ، وصلنا إلى النقطة حيث يمكننا مناقشة ما هو مناسب لـ Check Point VPN ، شريطة أن يكون لدى الفروع أيضًا Check Point. عند بناء نفق VPN ، لدينا خيار من نوعين:

1. VPN القائم على المجال

المعنى بسيط للغاية. في خصائص بوابة الفرع (والمركز أيضًا) ، يمكنك تحديد الشبكات الموجودة خلف نقطة التحقق ، أي شبكات الفروع المحلية.

التين. 4. تعريف مجال VPN

التين. 4. تعريف مجال VPNنظرًا لأن جميع البوابات تحت سيطرة خادم إدارة واحد ، فإن هذه المعلومات "يتم تفحصها" بين جميع المشاركين في مجتمع VPN (سواء كان Star أو Mesh). وبالتالي ، ليست هناك حاجة لتعديل إعدادات VPN على كل بوابة ، وسوف يعرفون بالفعل أين ، وما هي الشبكة وما هي معلمات IPSec لبناء VPN. لا يصف الأقران أو قوائم الوصول. الإعداد سريع وسهل. في رأيي ، هذا أكثر ملاءمة من DMVPN. غالبًا ما يتم استخدام VPN المستند إلى المجال في الممارسة.

2. القائم على الطريق

سيبدو هذا النوع من VPN مألوفًا للغاية لمحبي Cisco. يتم إنشاء VTI (واجهة النفق الظاهري) على البوابات ويتم رفع قناة VPN مع عناوين النفق. حركة المرور المشفرة التي يتم لفها في نفق. علاوة على ذلك ، يمكن أن تكون الطرق ثابتة أو ديناميكية. على سبيل المثال ، يمكنك رفع مثل هذه الشبكة الافتراضية الخاصة مع جميع الفروع وتشغيل OSPF. وبالتالي ، ستعرف جميع البوابات عن جميع الشبكات المتاحة وستقوم تلقائيًا "بلف" حركة المرور اللازمة في النفق المطلوب. أعتقد أنه يمكن مقارنته بأنفاق GRE.

التوصيات

يستخدم VPN القائم على الطريق بشكل أقل كثيرًا منذ ذلك الحين في معظم الحالات ، يكفي VPN القائم على المجال ، وهو أسهل في الفهم وأسرع في الإعداد. في الوقت نفسه ، يمكن استخدام VPN القائم على المجال في حالة معدات الطرف الثالث (لا تحقق نقطة) في الفروع. مرة أخرى ، بناءً على الخبرة الشخصية ، يمكنني أن أوصي باستخدام VPN القائم على النطاق. ستكون هناك مشاكل أقل بكثير. من الأفضل عدم استخدام الأساس القائم على الطريق (العديد من القيود ، تدهور الأداء). على الرغم من أن كل ذلك يعتمد بالطبع على مهامك وكل حالة يجب النظر فيها بشكل منفصل.

VPN على الشهادات أو المفتاح المشترك مسبقًا

مثل أي جهاز مزود بتقنية IPSec ، يمكن لـ Check Point إنشاء VPN بناءً على مفتاح مشترك مسبقًا وعلى أساس الشهادات. لن أشرح ما هي ميزة قناة VPN على الشهادات. سأقول فقط إن الميزة الأخرى لبناء شبكة موزعة على حلول Check Point هي وجود سلطة مصادقة متكاملة (CA). هذا المرجع المصدق (CA) موجود دائمًا بشكل افتراضي على خادم الإدارة ويقوم تلقائيًا بإنشاء الشهادات لجميع بوابات نقطة التحقق التي تقع تحت سيطرته. ليست هناك حاجة إلى "المعاناة" مع جهة خارجية للشهادة (على الرغم من أنه يمكن أيضًا "تثبيتها" في نقطة التحقق).

تجاوز فشل VPN

غالبًا ما ينسون هذه الفرصة. لكنها هي. يمكن أن يكون للفرع والمكتب المركزي قناتي إنترنت. إذا كان الفرع يحتوي أيضًا على Check Point ، فيمكننا تكوين شبكة VPN آمنة (تعتمد على النطاق). لا تهمل هذه الميزة في Check Point ، خاصةً أنه تم تكوينها حرفياً في بضع نقرات.

ترخيص خادم الإدارة

نقطة مهمة أخرى يتم نسيانها عند التخطيط لشبكة موزعة. تم ترخيص خادم إدارة الأمان من خلال عدد العبارات التي يمكنه إدارتها. هناك تراخيص لإدارة 5 بوابات ، 10 ، 25 ، 50 ، 150 وأكثر. في نفس الوقت ، الأسعار مختلفة جدا. الكتلة تعتبر بوابتين! كن حذرا عند التخطيط لميزانيتك.

مزايا إضافية لـ Check Point VPN

من وجهة نظر فنية ، فإن Check Point VPNs لديها العديد من المزايا. يمكن للمرء أن يعرف عن طريق وضع الأسلاك ، والقدرة على الاحتفاظ بالنفق باستمرار حتى إذا لم يكن هناك حركة مرور ، والقدرة على إنشاء قواعد مختلفة لحركة المرور المشفرة والعادية ، والقدرة على استبعاد نوع معين من حركة المرور من النفق ، إلخ. لكنني لا أريد الخوض في هذه التفاصيل الفنية حتى لا أتعب أي شخص. إذا كنت مهتمًا بشيء محدد ، فاطلب التعليقات. حاولت المشي أكثر على الميزات المعمارية.

سكرتير خاص بفضل

Ilya Gorelkin (شركة Check Point) لمساعدتهم في إعداد المواد.