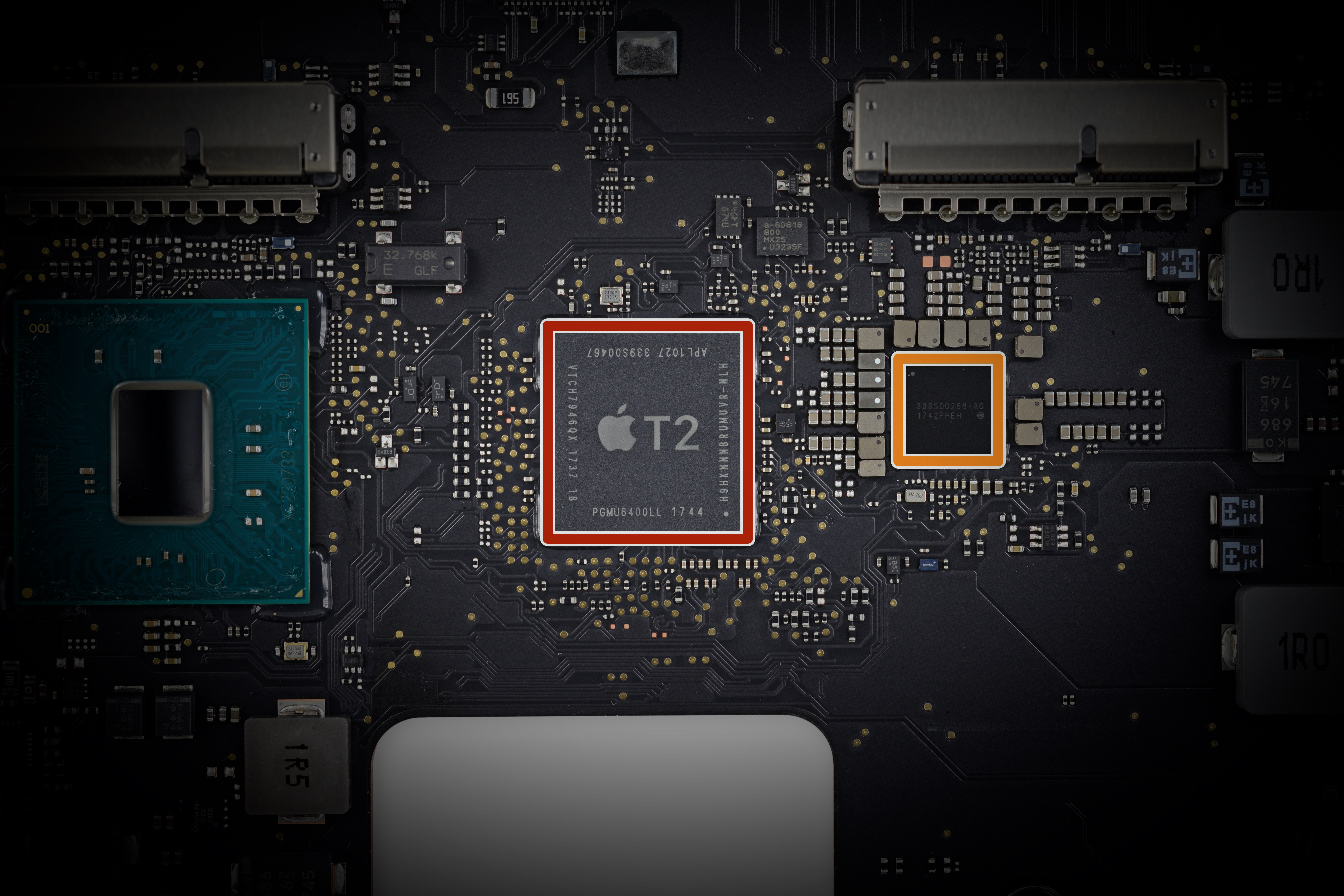

قامت Apple بنشر

وثائق حول شريحة الأمان T2 ، والتي تم تضمينها في أحدث طرازات أجهزة الكمبيوتر المحمولة ذات العلامات التجارية ، بما في ذلك MacBook Pro الذي تم تقديمه في وقت سابق من هذا العام و MacBook Air الذي تم الإعلان عنه للتو.

حتى اليوم ، لم يكن يُعرف الكثير عن الرقاقة. ولكن الآن اتضح أن هذه شريحة مثيرة للغاية. يحتوي على عدد من وظائف الأمان ، بما في ذلك تخزين وحماية مفاتيح تشفير الجهاز وبيانات بصمات الأصابع ووظيفة التمهيد الآمن. بالإضافة إلى ذلك ، يقوم

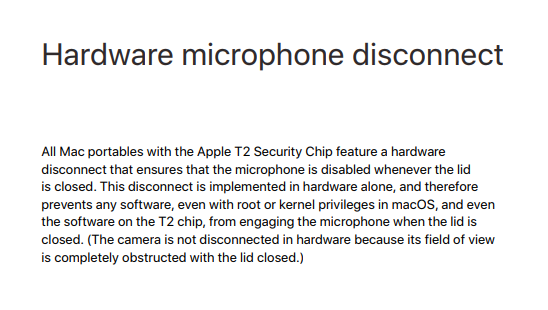

جهاز الشريحة بكتم صوت ميكروفون الكاميرا المدمجة عند إغلاق غطاء الكمبيوتر المحمول.

يقول الدليل ، حيث يعمل كتم صوت الجهاز ، "يتم تنفيذ هذا كتم الصوت على مستوى الأجهزة ، وبالتالي لا يسمح لأي برنامج ، حتى مع امتيازات الجذر أو النواة في macOS ، وحتى البرامج الموجودة على شريحة T2 ، بتشغيل الميكروفون عند إغلاق الغطاء". يتم إعطاء الميكروفون فقرة واحدة.

ويضيف أيضًا أن كاميرا الفيديو نفسها

لا توقف تشغيل الأجهزة ، لأن "مجال رؤيتها مغلق تمامًا بواسطة الغطاء المغلق".

وقالت شركة آبل إن الميزة الجديدة تضيف مستوى "غير مسبوق" من الأمن لجهاز Mac. نحن نتحدث عن الحماية من البرامج الضارة وأحصنة طروادة و RAT ، التي أصبحت منتشرة على نطاق واسع لنظام التشغيل macOS (في Windows ، توجد مثل هذه البرامج بأعداد كبيرة منذ وقت طويل).

أصبح التهديد بربط المتسللين بكاميرات الويب على أجهزة الكمبيوتر المحمولة حقيقة واقعة قبل بضع سنوات ، مع انتشار أدوات الإدارة عن بعد (RAT). ثم ، بين المستخدمين ، عادة لصق كاميرا ويب للكمبيوتر المحمول بشريط كهربائي أو ملصق غير شفاف.

حتى نقطة معينة ، اعتقد بعض المستخدمين أنه من المستحيل تقريبًا تنشيط كاميرات الويب على أجهزة كمبيوتر Apple المحمولة دون علم المستخدم ، ولكن العام الماضي ، تم اكتشاف برنامج Fruitfly

الضار الذي بدد هذه الأسطورة.

للوهلة الأولى ، البرامج الضارة بسيطة للغاية وتتكون من ملفين فقط:

~/.client

SHA256: ce07d208a2d89b4e0134f5282d9df580960d5c81412965a6d1a0786b27e7f044

~/Library/LaunchAgents/com.client.client.plist

SHA256: 83b712ec6b0b2d093d75c4553c66b95a3d1a1ca43e01c5e47aae49effce31ee3يحافظ ملف .plist نفسه على تشغيل العميل. طوال الوقت. لكن هذا الأخير أكثر إثارة للاهتمام: إنه نص Perl مصغر ومشوّه ، يقوم ، من بين أمور أخرى ، بإنشاء اتصال بأحد خوادم الإدارة.

ولكن الجزء الأكثر إثارة للاهتمام من النص البرمجي موجود في نهاية قسم __DATA__. تم العثور على ملف ثنائي Mach-O هناك ونص Perl ثانوي وفئة Java يتم استخراجها بواسطة البرنامج النصي ومكتوبة في المجلد / tmp / وتنفيذها. في حالة فئة Java ، يبدأ بتعيين pple.awt.UIElement إلى true ، أي أنه لا يظهر في Dock.

هذا هو الثنائي الذي يأخذ لقطات (من الشاشة) والوصول إلى كاميرا الويب. لاحظ الباحثون أن البرامج الضارة تستخدم لهذا الغرض مكالمات النظام "العتيقة" التي تم استخدامها قبل OS X.

SGGetChannelDeviceList

SGSetChannelDevice

SGSetChannelDeviceInput

SGInitialize

SGSetDataRef

SGNewChannel

QTNewGWorld

SGSetGWorld

SGSetChannelBounds

SGSetChannelUsage

SGSetDataProc

SGStartRecord

SGGetChannelSampleDescriptionمن هذا ، استنتجوا أن المؤلفين ليس لديهم خبرة في التطوير الحديث لنظام التشغيل Mac ، لكنهم يستخدمون الوثائق القديمة ، التي تلمح إلى أصلهم الأجنبي من منطقة لا يتم فيها تثبيت تقنية Apple في كل مكان. بالإضافة إلى ذلك ، يتضمن الثنائي مصدر مكتبة libjpeg المفتوحة في إصدار 1998. بطريقة أو بأخرى ، لكن البرامج الضارة تؤدي وظائفها وجواسيسها بنجاح على مستخدمي Mac من خلال كاميرا الويب المدمجة في الكمبيوتر المحمول.

من المعروف أن التجسس من خلال كاميرات الكمبيوتر المحمول لا يستخدم فقط من قبل المتسللين الفضوليين للترفيه ، ولكن أيضًا من خلال الخدمات الخاصة. في الاستخبارات البريطانية ، تعمل GCHQ منذ سنوات عديدة لتطوير مثل أحصنة طروادة كجزء من برنامج

Optic Nerve . حتى بعض التقنيين المعروفين مثل مارك زوكربيرج قاموا

بتسجيل كاميرا الويب على جهاز كمبيوتر محمول

بشريط كهربائي .