مؤتمر DEFCON 17. اضحك على الفيروسات الخاصة بك! الجزء الأولثم يمكنك تحميله في المؤسسة الدولية للتنمية ورؤية أن كل شيء في جدول العناوين المستوردة يبدو على ما يرام ، ويمكننا اتباع الروابط المتقاطعة لتعيين المؤشر إلى الملف المطلوب. لذلك نصل إلى الموقع الدقيق لرمز التشفير التابع.

وهكذا ، مع عدد قليل من الأوامر لتفريغ الذاكرة ، وجدنا المكان الذي اختبأ فيه Coreflood. قمنا بتفكيك رأس PE واسترداده وإدراجه دون الحاجة إلى الحصول عليه ، وحصلنا على جدول عناوين مستعاد بالكامل في أقل من 20 ثانية.

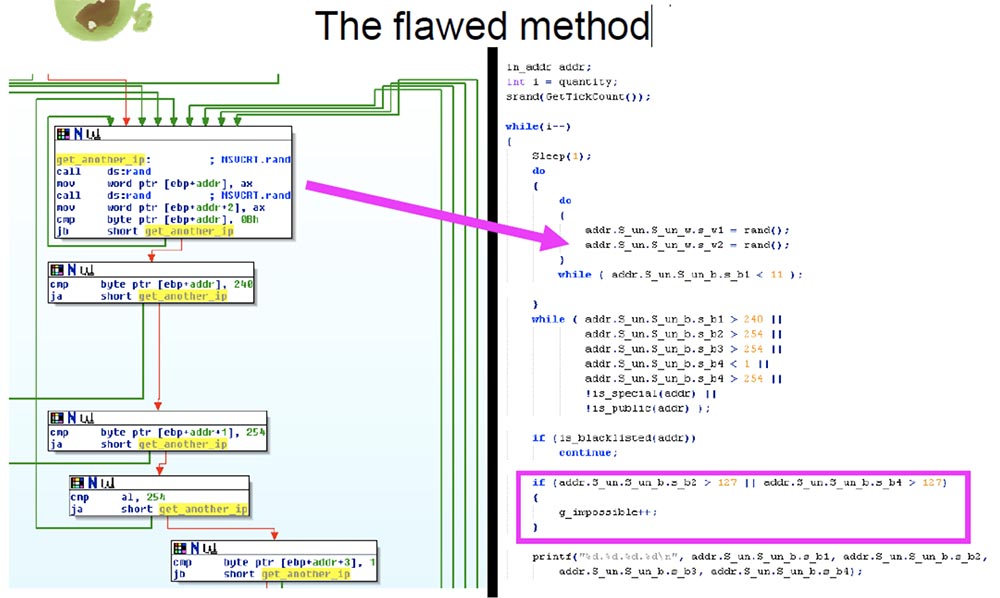

القصة التالية تسمى "عزيزي ، أنا آسف لإزعاجك مرة أخرى - أنا مغرور من الإنترنت!" تخبرنا هذه القصة أن مولد IP المعيب Conficker.B يقوم بمسح جزء فقط من الإنترنت. هنا نعود مرة أخرى إلى وظيفة الراند. جزء مهم من هذه الوظيفة هو التعليمات الأخيرة التي قمت بتمييزها بسهم أخضر - فهي تنفذ أي قيمة نهائية في EAX بقيمة 7FFF. إذا لم تكن على دراية بمبادئ التجميع ولا تعرف ما يمكن أن تفعله هذه التعليمات ، فإليك عرضًا توضيحيًا صغيرًا حول هذا الأمر.

ننقل القيمة القصوى التي يمكن أن تحتوي عليها EAX إلى هذا السجل وننفذ التعليمات النهائية. يمكنك أن ترى أنه "يقطع" النصف العلوي من القيمة ثم يطرح 7FFF ، الذي تم تحويله إلى 32767 في النظام العشري. على ما يبدو ، لم يدرك المؤلفون أن هذا القيد الذي يقوم بتشغيل Windows لا يعود إلى العدد الصحيح الذي يريده . إنه "يقطع" ذلك بحيث لا تتجاوز القيمة 7FFF ، بحيث لا يكون البايت الواحد من 7F أكبر من هذه القيمة من 7F ، أي أنه لن يساوي أبدًا 80 أو شيء من هذا القبيل.

بعد ذلك ، على الجانب الأيسر من الشريحة ، التي أسميتها "الطريقة الشريرة" ، ترى رمز Conficker.B. يُظهر هذا استدعاء واحد للراند الذي يبدأ الثماني بتات الأولى من عنوان IP ، والمقصود مسحه بعد عودته من الراند. يبدأ استدعاء نظام rand التالي الثماني الثالثة والرابعة من عنوان IP ، ولكن بسبب ما سبق ، لن يكون قطعتان من هذه الثماني أكبر من 7F. وبالتالي ، لن تتمكن من مسح معظم الإنترنت لأن Conficker.B يستخدم هذه الخوارزمية.

على الجانب الأيمن من الشريحة يوجد جزء من التعليمات البرمجية المصدر الذي يظهر المجمّع. من الصعب القراءة على الشاشة ، ولكن هذا المثال متاح للجمهور ، ويمكنك قراءته عبر الإنترنت إذا كنت مهتمًا.

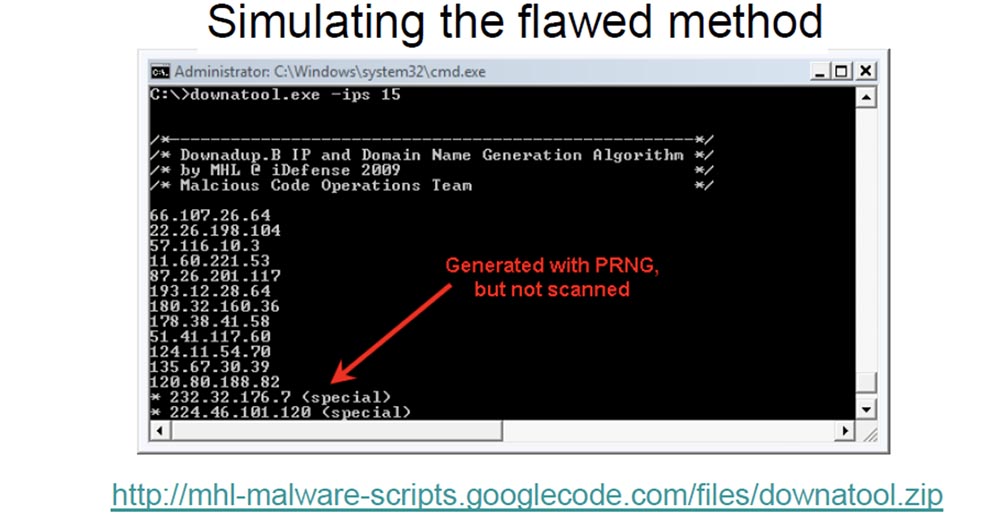

يوجد رابط لهذه الأداة في أسفل الشريحة التالية بعنوان "محاكاة الطريقة المفرغة". يمكنك أيضًا أن ترى أن عنوان IP يتم إنشاؤه باستخدام PRNG ولكن لا يتم فحصه.

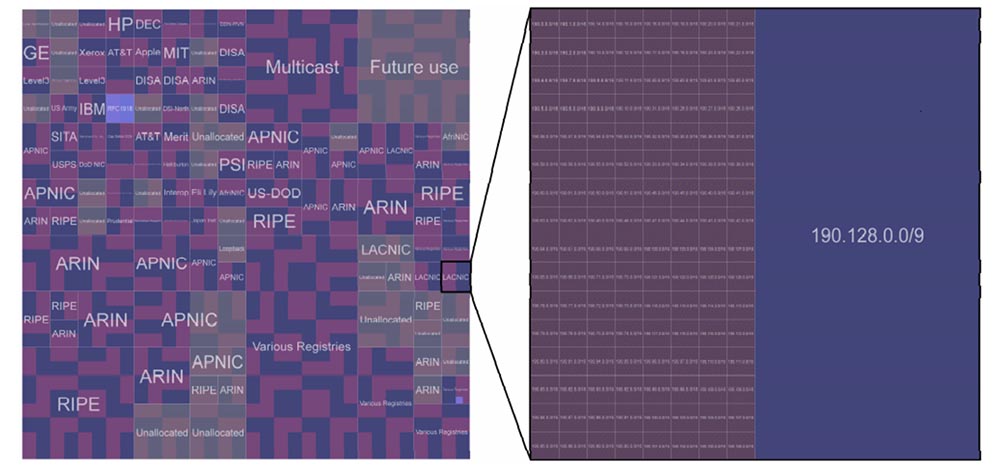

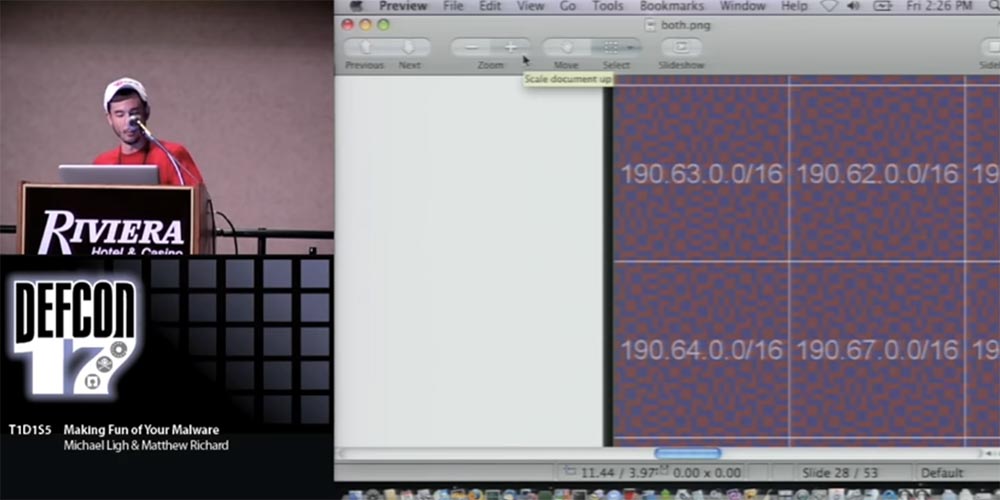

أود أن أقول شكراً جزيلاً لبراندون إنرايت ، الذي وضع الجدول الزمني في الشريحة التالية. يُسمى هذا الرسم البياني "منحنى هيلبرت" ، وسأقوم الآن بتكبير الصورة بحيث يمكنك رؤيتها بشكل أفضل على الشاشة. يشير اللون الأزرق في الرسم البياني إلى نطاق عناوين IP غير المتاحة لـ Conficker.B المسح الضوئي باستخدام هذه الخوارزمية المفرغة. يشير اللون الأحمر الداكن إلى ما يمكن مسحه ضوئيًا. ترى أن معظم أجزاء الرسم البياني ليست حمراء داكنة ، ولكنها أرجوانية ، ولن ترى سبب حدوث ذلك حتى تقوم بزيادة المستطيل المقابل.

حتى في هذا المستطيل المكبر ، في كل كتلة / 16 ، ترى الكثير من الأجزاء الزرقاء التي تحول اللون الأحمر الداكن إلى اللون الأرجواني. هذه هي أجزاء العناوين التي يتعذر على Conficker.B فحصها.

هذا مثير للاهتمام للغاية لأن الكثير من الناس على يقين من أن Conficker.B خلق "عقولًا عظيمة". ربما يكون كذلك ، لكن هذه العقول لم تكن على دراية بالقيود الموجودة في Windows rand ().

ماثيو ريتشارد: عد إلى أولئك الرجال الذين ، كما قلت ، لا يديرون فيروساتهم بشكل جيد للغاية ، لذلك في الجرائم الإلكترونية هذا يشبه المثل "من إنسان إلى ذئب" ، لذلك لا يتم احترام هؤلاء الرجال في دوائرهم.

دعونا نتحدث عن أدوات القراصنة Neosploit ، التي "حصلت" على الجميع. يمكننا أن نقول أن شعار مطوريها كان "شكرا لك على المال ، حان وقت الركض". Neosploit عبارة عن مجموعة أدوات لتنظيم هجمات الويب ، لذا فإن الأشخاص من الجرائم الإلكترونية سيشترونها ويهيئونها ضد الرجال على الخادم ، ويخترقون الخادم ، وينزلون الرموز وما إلى ذلك.

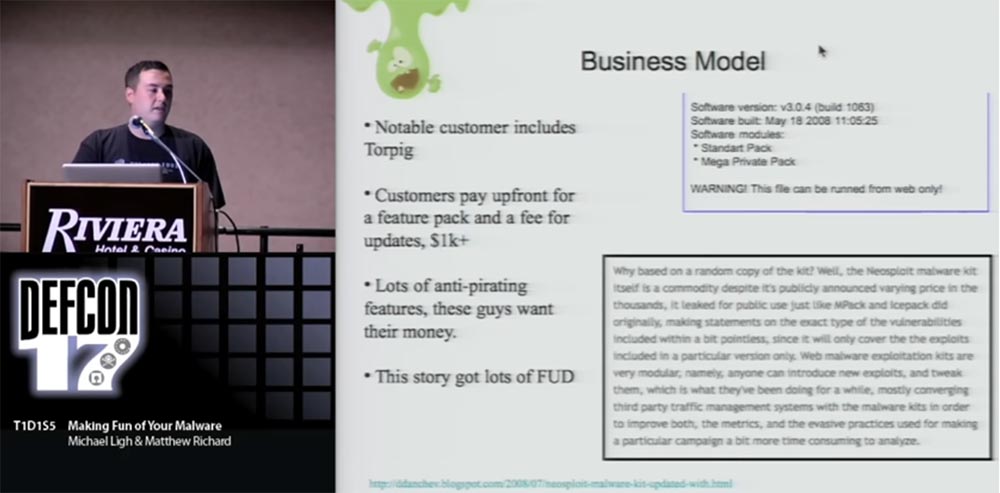

قام مبدعو Neosploit باستثمار جيد من خلال بيع أداتهم ، ولكن عدم السماح بتغييرها أو تعديلها أو استخدامها في أجزاء. تم إصدار النسخة الثالثة من مجموعة الأدوات هذه في أبريل 2008 ، ومعظم برمجيات إكسبلويت الفريدة مكتوبة بلغة C ، لذا فهذا ليس PHP أو نوعًا ما من تطبيقات الويب الهراء. حصل العملاء على توزيع ثنائي مع مجموعة من ثغرات CGI.

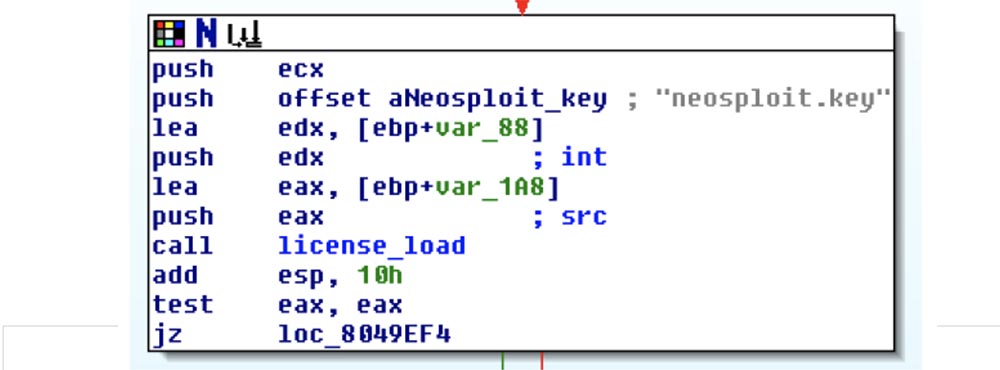

يحتوي Neosploit على ميزات تمنع العملاء من تقسيم أو قطع مآثر. للقيام بذلك ، تم تقديم جميع برمجيات إكسبلويت بصيغة ثنائية ، مشفرة باستخدام XOR. صنع المبدعون ذلك حتى لا يتمكن أحد من قطع الغراء وإنشاء مجموعتهم الخاصة من المآثر على أساس Neosploit. هناك 40-50-60 أنواعًا مختلفة من هجمات الويب ، والتي تستند إلى رموز مسروقة ومنسخة يتم إدراجها في مآثرهم الخاصة ، لذا فإن Neosploit الرجال أذكى قليلاً من خلال تشفير مآثرهم من الداخل. في لقطة الشاشة ، ترى أن لديهم ملفًا باستخدام مفتاح neosploit.key ، لذا فإن هذا البرنامج مرخص بالكامل.

ليس لدي شك في أن لديهم مجموعة من العملاء الجيدين حقًا الذين كسبوا الكثير من المال. كان Torpig أشهر عملائهم. أعتقد أنك سمعت عن Mebroot rootkit ، حيث اخترقوا الأنظمة لإنشاء شبكة بوت نت. لكن صانعي Neosploit كان لديهم العديد من العملاء الآخرين. في مايو 2008 ، أصدروا تحسينًا جديدًا - الإصدار الثالث من مجموعة أدواتهم. طُلب من العملاء الدفع المسبق لحزمة إكسبلويت مع جميع التحديثات اللاحقة مقابل 1000 دولار. في وقت لاحق سأتحدث عن هذا بمزيد من التفصيل ، في الوقت الحالي سوف ألاحظ أنهم قلقون حقًا بشأن القراصنة وحاولوا حماية منتجهم منهم قدر الإمكان ، لذلك كان بالتأكيد الكثير من المرح.

حتى وسائل الإعلام كتبت أن هذه المآثر موجودة في كل مكان. لذا بالطبع ، سنحاول فك الشفرة وإظهار كيفية عمل Neosploit.

أول شيء مضحك قاموا به ، بعد قيامهم بالترويج المكثف لهذه المجموعة من الاستغلال من أبريل إلى يوليو ، كان دعمهم من 20 يوليو 2008. وأوضح التفسير الذي نشروه ببساطة على موقعهم الإلكتروني ما يلي: "لسوء الحظ مزيد من دعم المنتج غير ممكن. نعتذر عن الإزعاج ، لكن العمل هو عمل ، والوقت الذي يقضيه في المشروع لا يبرر نفسه. في الأشهر الأخيرة ، حاولنا حتى النهاية تلبية متطلبات العملاء ، ولكن كان يجب أن يتوقف الدعم يومًا ما. لقد كنا معك لمدة عام ونصف ونأمل ألا يكون هذا هو أسوأ وقت لعملك. الآن لن نكون بالقرب منك ، ولكن ، مع ذلك ، نتمنى أن تزدهر أعمالك لفترة طويلة جدًا. " بشكل عام ، لقد تلقينا أموالك ، ودفعت للاشتراك ، لذا كن بصحة جيدة!

ومع ذلك ، فإنهم ببساطة يمزحون وعادوا في أغسطس 2008 وأصدروا إصدارًا جديدًا بالكامل 3.1 ، والذي قدموه إلى عملائهم الرئيسيين ، مشيرًا إلى أن جميع العملاء الآخرين سيتلقون تحديثًا بعد أن يدفعوا مقابله. تضمن هذا التحديث عدة مآثر جديدة لـ Adobe PDF و Shockwave Flash و Quicktime for Firefox.

ثم قرروا مرة أخرى أن يكونوا جادين وأعلنوا أنهم في الواقع توقفوا عن إصدار التحديثات ، لذا فقد أخطأ كل من قام باشتراك مدفوع مسبقًا.

لذا ، دعنا ننتقل إلى Neosploit ، هذه المجموعة الرائعة جدًا لتنظيم هجمات الويب. نظرًا لأن مطوريها قاتلوا القراصنة وسرقوا برمجيات إكسبلويت التي يمكن نسخها ولصقها في مجموعات أشخاص آخرين ، فقد أخذوا كل برمجية إكسبلويت ووضعوها في ملف CGI ، حيث تم ترميزها بطريقة كان من الصعب جدًا إخراجها من هناك. كانت ثنائيات استغلال C مختلفة قليلاً عن نصوص PHP.

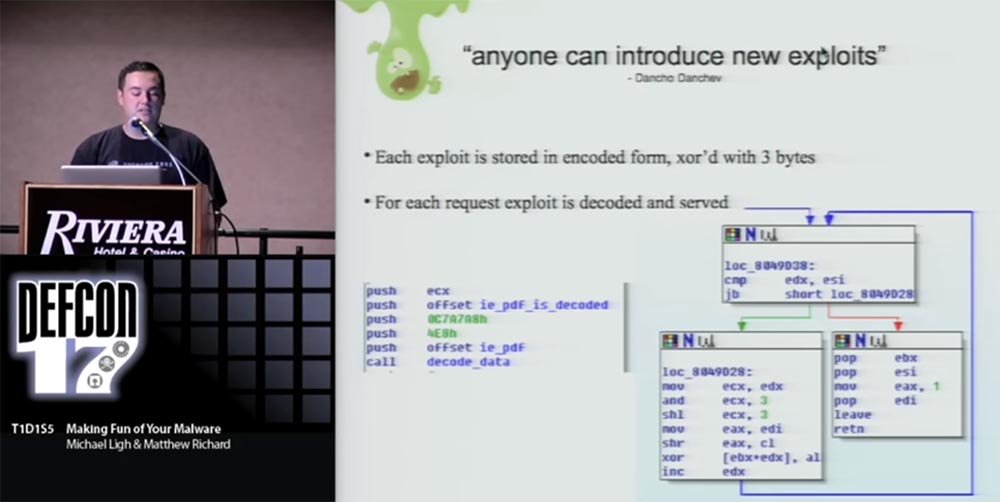

في مدونة Neosploit ، تم نشر عبارة Dancho Danchev التي تقول "يمكن لأي شخص إنشاء برمجية إكسبلويت جديدة" ، لكن الأمر صعب للغاية. قررت معرفة مدى صعوبة ذلك ، وبدأت في تفكيك أحد مآثر.

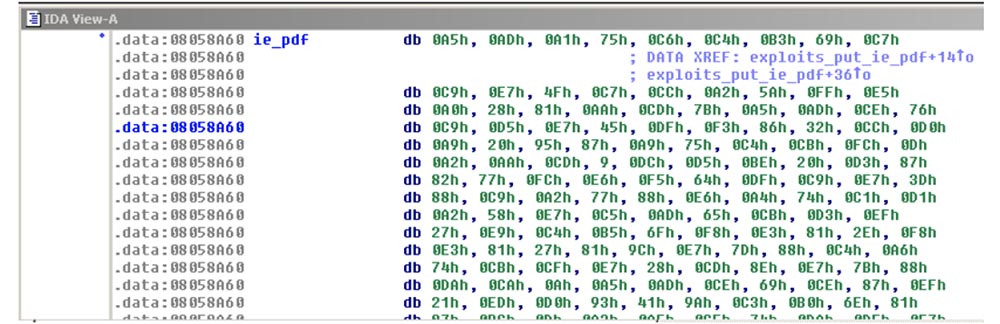

تم تخزين كل برمجية إكسبلويت في شكل مشفر باستخدام مفتاح XOR 3 بايت. لكل طلب وارد ، تم فك تشفير برمجية إكسبلويت وتقديمها للمستخدم للعمل ، وكانت هذه الدورة تتكرر باستمرار.

لذلك حتى لو كان بإمكانك المرور بالذاكرة وإزالة تفريغ الذاكرة ، فلا يزال الأمر صعبًا للغاية ، والحصول على جميع برمجيات إكسبلويت ، على الرغم من ذلك ، يتم مسح هذه المخازن المؤقتة في كل مرة.

لحسن الحظ ، إذا كان بإمكانك نسخ ولصق هذه الثغرات في البرنامج الذي تحتاجه ، فيمكنك العثور على الإجابة. لهذا ، يتم استخدام أداة فك تشفير قوية جدًا - البرمجة النصية لـ IDA. باستخدامه ، يمكنك التعليق أو تفريغ منطقة ذاكرة معينة ، أو تحديث برمجيات إكسبلويت ، يمكن أن يكون مفيدًا للعمل مع البرامج الضارة التي تستخدم السلاسل المعقدة بواسطة xor ، و base64 ، وما إلى ذلك. لقد كتبت نصًا برمجيًا IDE حاولت فيه تفكيك ملف تفريغ ذاكرة تم التقاطه لبرمجية إكسبلويت مشفرة.

يمر عبر جميع الكائنات المشفرة ، ويبحث عن جميع المكالمات لوظائف فك التشفير ، ويلتقط الكائنات المشفرة ، ويفك تشفيرها باستخدام XOR ثم يزيل التفريغ. هذه طريقة واحدة ، ولكن أعتقد أنه يمكنك كتابة البرنامج النصي الخاص بك ، وهو تطبيق يفعل نفس الشيء. إذا كنت تعرف كيفية إضافة برمجيات إكسبلويت جديدة إلى Neosploit ، يمكنك القيام بشيء ما في هذا االتجاه ، وبطبيعة الحال ، بمجرد إزالة المكب ، ستتعرف على كل النص البسيط ، يمكنك "تمزيقه" من الجهاز وإعادة بيعه. الرجال الجدد الذين طوروا المآثر استسلموا للتو لأن شخصًا ما كسب مالًا جيدًا دون الاهتمام بعملائهم.

إذا كان أي شخص قد سمع فيلسوف الهيب هوب الكبير Biggie Smalls من Notorius BIG ، فإنه يعرف أغنيته التي تسمى الوصايا العشر الكراك ، "الوصايا العشر للكسور" ، والتي تحتوي على حكمة عظيمة. إذا كنت تاجر مخدرات ، فاتبع الوصية الأربعة: "لا تجلس أبدًا على مخدرك الذي تدفعه." ربما الرجل الذي اتصلت به Peeper والذي قام بتوزيع رمزه الخبيث لم يسمع هذه الأغنية قط لأنه اختبر منتجه على نفسه.

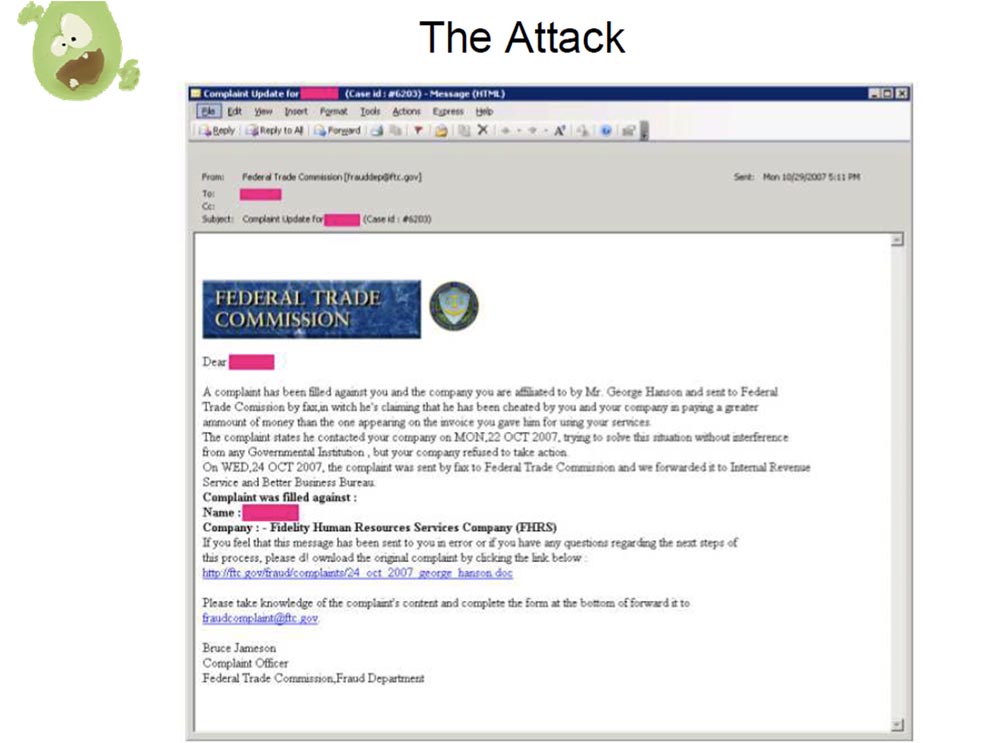

كان هجومه على النحو التالي. لقد أرسل رسائل بريد إلكتروني ، متنكراً في هيئة وكالات حكومية مختلفة ، وخاطب الناس بالاسم: "عزيزي كذا وكذا ، قدم شخص شكوى ضد شركتك إلى لجنة التجارة الفيدرالية ، لذا انقر هنا لتنزيل مستند يصف الجوهر بالتفصيل" .

ثم اتبع المستخدم الرابط وحاول تنزيل هذا المستند ، وكان حقًا مستند Word بتنسيق .doc. ومع ذلك ، كان هناك ميزة صعبة للغاية. لقد سنحت لك الفرصة لسحب الملفات القابلة للتنفيذ وإفلاتها ببساطة من مستند Word ثم إعادة تسميتها ، ولكن عندما حاولت تنزيل الملف ، ظهرت الرسالة "اكتشف Microsoft Word مشكلة وتعذر تنزيل المستند. يرجى النقر مرتين على أيقونة الوثيقة للمتابعة. " فكرة رائعة!

بطبيعة الحال ، نقر الناس ، نقروا 6 مرات لتلقي هذه الرسالة المصابة ، لذلك كان لهذا الرجل مجموعة من الضحايا. أحببت هذه الرسالة: "لقد حاولوا خداعى ، بلاه بلاه بلاه".

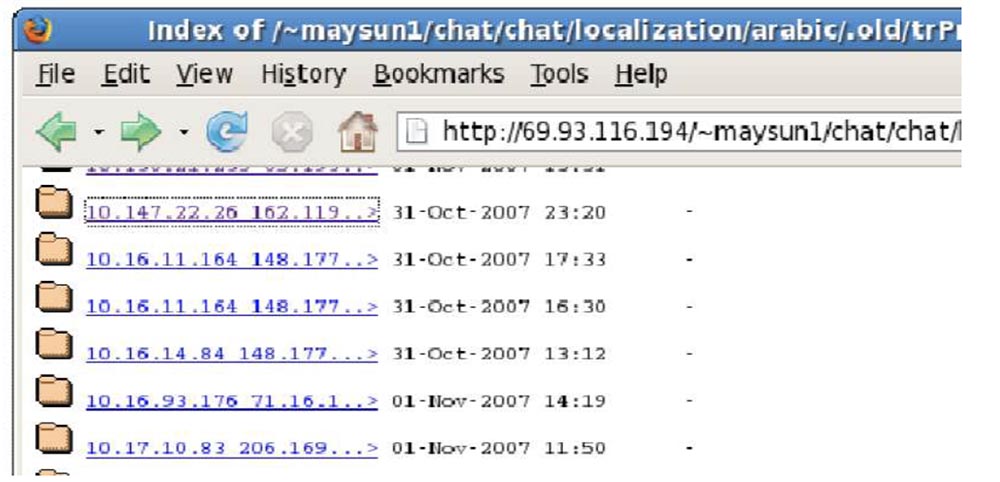

الشيء التالي الذي وجدناه أثناء تتبع هذا الرجل كان الدلائل المفتوحة لـ Drop Directory ، حيث ألقى المعلومات التي تلقاها.

ربما لم يكن لديه أدواته الخاصة لإدارتها ، أو اعتقد أن الدلائل المفتوحة هي شيء جيد ، ولكن الدلائل المفتوحة سيئة إذا قمت بتخزين الكثير من المعلومات الواردة من أشخاص مختلفين. أي خادم يقوم بتهيئته لموقع "الهبوط" لديه دليل مفتوح ، ويمكنك فقط الذهاب إلى هناك وعرض قوائم جميع ضحاياها وكل واحد على حدة.

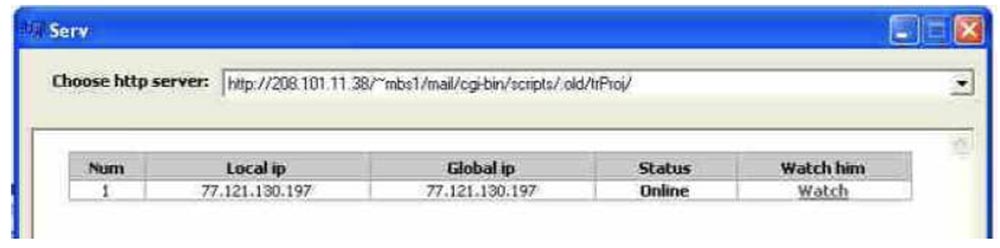

بطريقة ما ، كان مطورًا جيدًا لأنه كتب كود الجودة. لكن عيبه هو أنه عند توجيه رمزه إلى خادم مباشر ، استخدم عنوان IP الحقيقي الخاص به ، ولن تستمر طويلًا في استخدام مثل هذه الأشياء.

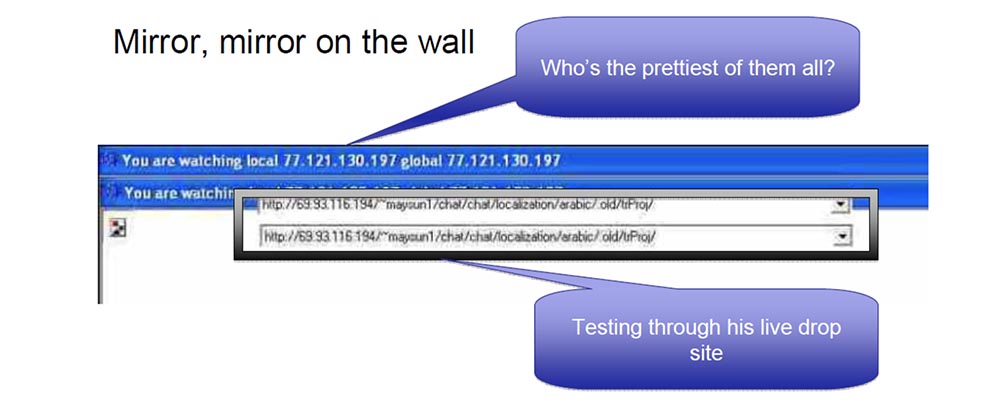

لذلك ، في الواقع ، كان لديه مودم DSL قياسي اتصل بأوكرانيا ، واختبر جميع التعليمات البرمجية والبرامج الضارة الخاصة به ، والتي لها وظيفة جيدة تسمى "اتبعني" أو "اتبعه". كان هذا الرجل مشغولًا بسرقة المعلومات المصرفية ، لكنه كان يريد في بعض الأحيان مشاهدة ضحاياه لمعرفة ما يفعلونه ، لذلك أطلقنا عليه اسم Peeper أو "Observer". لم يكن راضيًا عن الوظائف البسيطة لبرنامجه ، بدأ في مراقبة نفسه. يبدو الأمر غريبًا إلى حد ما ، كما لو كنت قد فتحت نوافذ الوصول عن بعد VNC على جهاز الكمبيوتر الخاص بك وقمت بتدويرها ، والحصول على صور أصغر وأصغر. في الواقع ، لقد فعل ذلك عدة مرات ، على العديد من خوادم "الهبوط" ، في الواقع ، كان الأمر غريبًا جدًا. لذا من خلال النظر إلى خوادم "الهبوط" هذه ، يمكن للمرء أن يقول: "أوه ، انظر ، هذه صورة حيث يراقب نفسه ، يراقب نفسه ، الذي يراقب نفسه".

"نوري ، مرآة ، قل لي ، من في العالم أحلى"؟

أكثر ما أعجبني هو ما فعله لنفسه. استخدم ميزة Follow Me في عملية تطوير التعليمات البرمجية. في الواقع ، قام بكتابة الرمز ، وملاحظة نفسه ، وإرسال كل هذا مرة أخرى إلى خادم الأمر والتحكم. وهكذا ، جعل من الممكن للضباط اختراق الباب الخلفي ، ووضع وجهه على الأرض ومصادرة جهاز الكمبيوتر الخاص به. باختصار ، لا شيء يساعدك على التخلص منك مثل صورة شجرة المصدر المرفقة بعنوان IP الخاص بك.

من المؤكد أن الجزء الأخير من البرامج الضارة الذي سننظر فيه سيثير اهتمام الأشخاص المطلعين على Internet Explorer 7. ولكن لا تقلق ، تقول Microsoft أن كل شيء تحت السيطرة ، ثق بهم!

لذلك ، واجهت Microsoft مشكلة كبيرة مع Internet Explorer 6 ، نظرًا لأنه كان من السهل جدًا سرقة كلمات المرور المحفوظة من هذا المتصفح. عادة ما تذهب إلى الموقع ، يسألونك إذا كنت تريد حفظ كلمة المرور ، يتم استدعاء نموذج خاص ، وتجيب بـ "نعم" ، ويتم حفظها في التسجيل. كانت المشكلة في IE 6 هي أنه إذا قمت بتسجيل الدخول كمستخدم ، فأنت بحاجة فقط إلى إجراء استدعاء نظام CryptUnprotectData () واحد لفك تشفير كلمات المرور هذه التي ليس لها حماية حقًا.

لذلك ، تقوم البرامج الضارة التي تعمل بامتيازات المستخدم بقراءة كلمات المرور هذه بحرية وإرسالها إلى المهاجم. لذلك ، في IE 7 قاموا بتثبيت "تصحيح" ممتاز - تم تشفير كلمات المرور باستخدام مفتاح 128 بت. حقاً ليس حلاً قابل للتصدع!

إذا نظرت أعمق ، يمكنك رؤية التجزئة المتاحة على الموقع ، سأشرح ذلك لاحقًا ، حيث يوجد ملف ثنائي يحتوي على اسم المستخدم وكلمة المرور. أريد أن أقتبس من فيلسوف عظيم آخر ، جون ترافولتا ، من فيلم Swordfish. ممرتي المفضلة هي عندما يجلس هناك ويوضح: "هذا الرمز جيد جدًا لدرجة أنني لا أستطيع كسره." أعتقد أنه كان يفكر في تشفير 512 بت ، وهو أفضل برنامج تشفير في العالم ، لماذا تم تعيينه ، يقول إنه حتى لا يمكنه القيام بذلك.

إذن هذا ما فعلته Microsoft. يقومون بتشفير كلمة المرور ، التي سيقومون من خلالها بإنشاء مفتاح 128 بت استنادًا إلى تجزئة MD5 للموقع الذي يقومون بحفظ كلمة المرور هذه. يبدو هذا معقولًا جدًا ، لذلك إذا ذهبت إلى

www.bank.com/login.sp ،

فسيأخذون هذا الخط ، ويحولون جميع الأحرف الصغيرة ، ثم يرمزونها إلى أحرف كبيرة ويستخدمون خوارزمية MD5 ، مما يحول هذا الخط إلى مفتاح سيتم استخدامه لتشفير كلمة المرور في التسجيل لاسم المستخدم.

بعد ذلك ، عند زيارة هذا الموقع الذي توجد به كلمة مرور محفوظة ، يقومون بالعكس: يقوم IE بتطبيع عنوان URL ، وتحويل السلسلة والبحث في التسجيل لمعرفة ما إذا كانت هناك أي قيم مخزنة لك. بالتفصيل ، يحدث ذلك على النحو التالي:

- قراءة تجزئة التسجيل لكل عنوان URL في index.dat ؛

- يتم تحويل URL إلى أحرف صغيرة ؛

- يتم تقليل معلمات GET ؛

- يتم تحويل URL إلى أحرف كبيرة ؛

- إذا كان تجزئة قيمة URL يساوي أي قيمة في التسجيل ، يتم فك تشفير البيانات باستخدام عنوان URL هذا.

يبدو هذا معقولًا جدًا ، ولكن إذا فكرت في الأمر ، فهناك مشكلة صغيرة. في الواقع ، هناك القليل جدا من الانتروبيا ، ويمكن للقراصنة بسهولة التعامل مع هذا. هذا ليس أكثر تعقيدًا من تشفير كلمة المرور في IE 6.

الاختراق أمر بسيط للغاية. لحفظ كلمة المرور ، يجب على المستخدم زيارة الموقع ، والذي يمكن العثور عليه بسهولة في index.dat أو في قسم مفتاح التسجيل "TypedURLS". إذا نظرنا إلى الولايات المتحدة فقط ، فهناك حوالي 15000 موقع من البنوك واتحادات الائتمان ، ويمكنك العثور عليها بسهولة. أنت تعرف المواقع التي تريد العثور على كلمات مرور لها ، ولكل موقع من هذا القبيل صفحات تسجيل دخول ، لذلك من السهل تجميع مجموعة كاملة من المفاتيح. كما ترون ، من الواضح أن الحماية هنا غير كافية.

بالطبع ، إذا كنت شخصًا سيئًا ، فربما تعرف الكثير من المواقع التي تحتاج إلى كلمات مرور: Facebook أو Myspace أو Twitter أو غيرها مع صفحة تسجيل دخول ، لذلك يمكنك ببساطة معرفة تلك المواقع. يمكنك استخدام خدمة Alexa ، التي تحتفظ بقائمة بالمواقع الأكثر شيوعًا ، وجمع إحصاءات عن حركة المرور الخاصة بهم. من السهل حقًا فك تشفير المفاتيح ، يمكنك القيام بشيء مثل "طاولة قوس قزح" طاولة قوس قزح استنادًا إلى هذه المصادر الشائعة ومن ثم سيكون لديك جميع المفاتيح لفك تشفير كلمات المرور.

, IE 7 : , .

? , . . , Mozilla Firefox, , . , , , «Remember My password». . Firefox IE 7 , , , , .

, , , .

Laqma. , , . - , , , command and control.

, . , , PHP -, PHP , – .

.

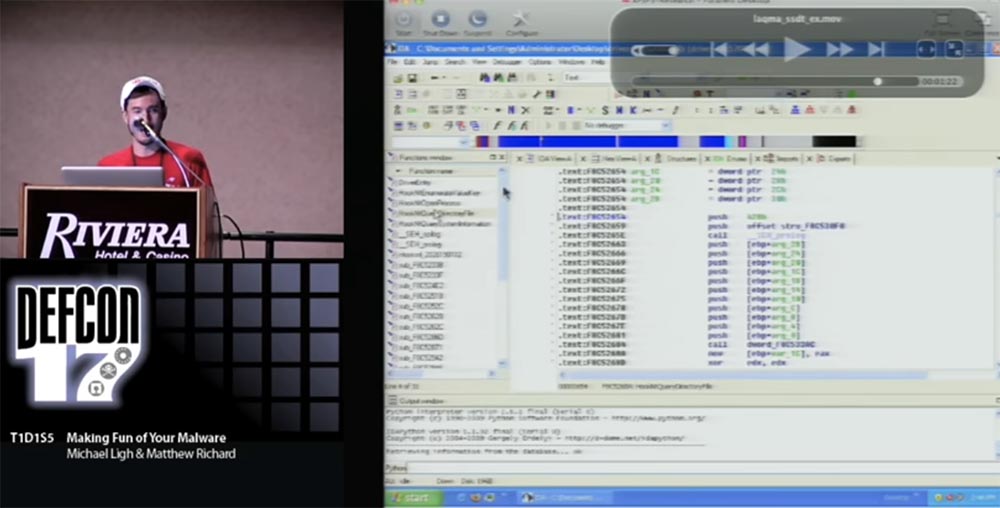

: , , , . , . Laqma, . , , Laqma , . , SSDT, IDA - .

, Volatility, . , Laqma, SSDT , , . SSDT, , SSDT, SSDT.

TOS, win32k, , . SSDT , , TOS win32k.

, , , , drv, .sys, . , . , SSDT . .

SSDT. , BSOD, IDA. IDB, , IDB, « » SSDT.

, , SSD , IDB , , , IDB, .

, !

شكرا لك على البقاء معنا. هل تحب مقالاتنا؟ هل تريد رؤية مواد أكثر إثارة للاهتمام؟ ادعمنا عن طريق تقديم طلب أو التوصية به لأصدقائك ،

خصم 30 ٪ لمستخدمي Habr على نظير فريد من خوادم مستوى الدخول التي اخترعناها لك: الحقيقة الكاملة حول VPS (KVM) E5-2650 v4 (6 نوى) 10GB DDR4 240GB SSD 1Gbps من 20 $ أو كيفية تقسيم الخادم؟ (تتوفر الخيارات مع RAID1 و RAID10 ، حتى 24 مركزًا وحتى 40 جيجابايت DDR4).

VPS (KVM) E5-2650 v4 (6 نوى) 10GB DDR4 240GB SSD 1Gbps حتى ديسمبر مجانًا عند الدفع لمدة ستة أشهر ، يمكنك الطلب

هنا .

ديل R730xd أرخص مرتين؟ فقط لدينا

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV من 249 دولارًا في هولندا والولايات المتحدة! اقرأ عن

كيفية بناء مبنى البنية التحتية الطبقة باستخدام خوادم Dell R730xd E5-2650 v4 بتكلفة 9000 يورو مقابل سنت واحد؟