يعد تحليل ثابت إحدى مراحل اختبار تطبيق الهاتف المحمول. التحليل الثابت للتطبيق هو تحليل التطبيق دون أداء أي وظائف تطبيق. الأكثر ملاءمة بالنسبة لي من أطر عمل مفتوحة المصدر هو MobSF. من يهتم ، مرحبا بكم في القطط.

يقوم MobSF بإجراء تحليل ثابت للتطبيقات: Android و Apple iOS و Windows Phone والتحليل الديناميكي: تطبيقات Android فقط. سأخبرك بكيفية إجراء التحليل الديناميكي في المقالة التالية المخصصة لـ MobSF. يمكن العثور على وصف أكثر تفصيلا ودليل التثبيت

هنا .

بعد تثبيت MobSF ، سنقوم بتنفيذ الملف الدفعي التالي لبدء الخادم (كتبت لنفسي ، وبالتالي محرك الأقراص D).

d: cd .\MobSF\ python .\manage.py runserver

بعد ذلك ، تحتاج إلى الانتقال إلى العنوان

http [:] // 127.0.0.1:8000 وتفتح الصفحة الرئيسية (الشكل 1). لا يوجد الكثير من الوظائف هنا:

- تحميل الملف ؛

- عرض التقارير عن عمليات المسح السابقة ؛

- قم بالتبديل إلى وثائق API

- الانتقال إلى مشروع جيثب.

التين. 1. الصفحة الرئيسية

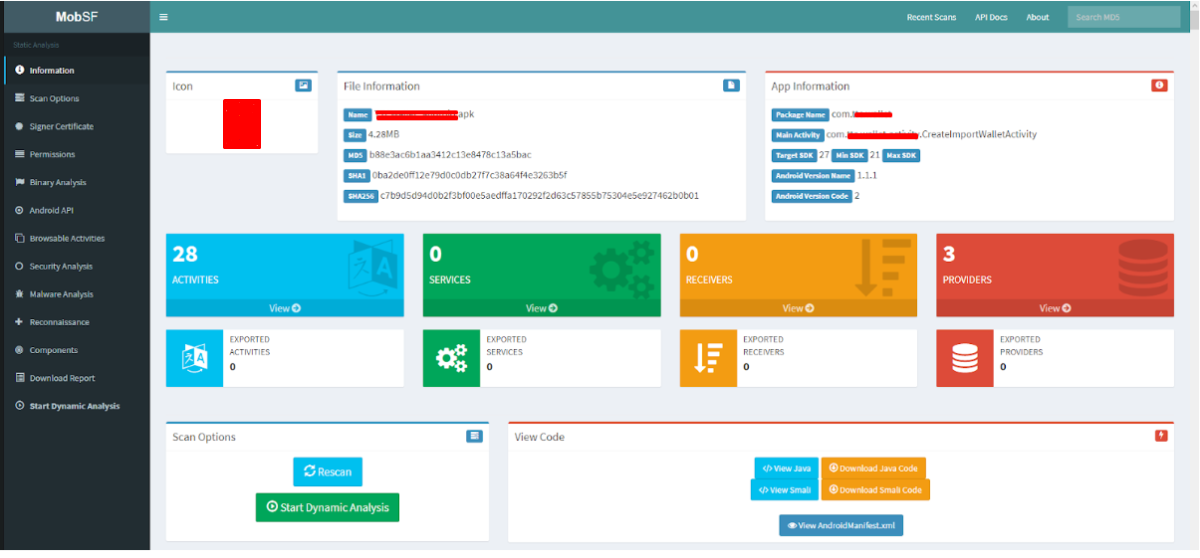

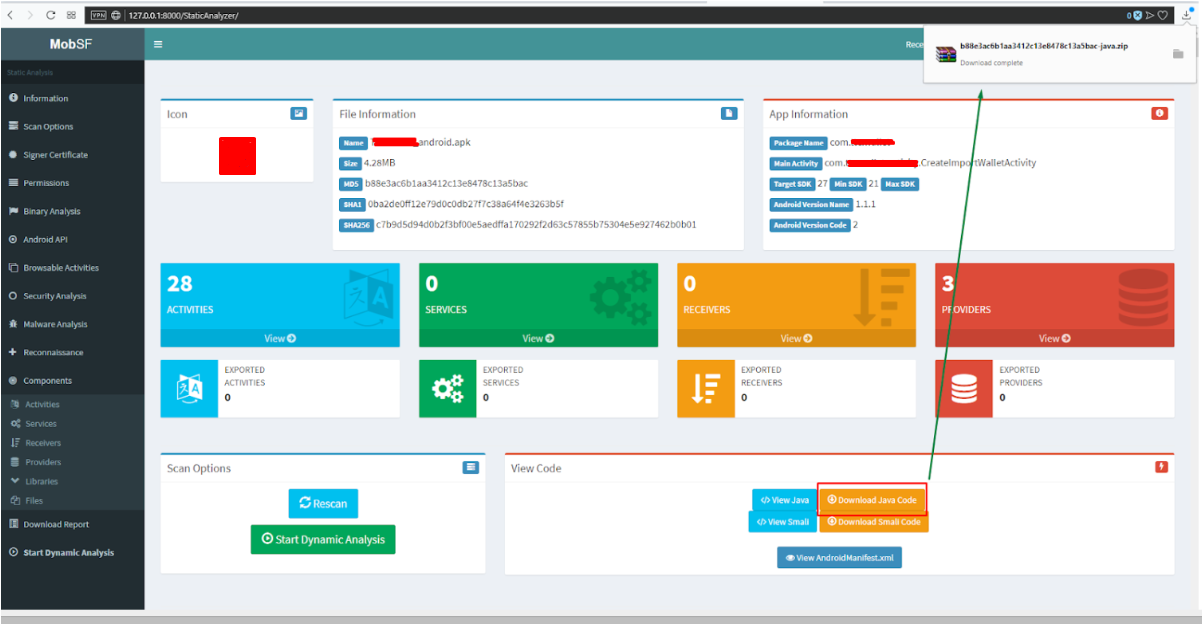

التين. 1. الصفحة الرئيسيةبعد تنزيل الملف وتحليله ، تظهر صفحة تحتوي على نتيجة التحليل (الشكل 2). على اليسار توجد قائمة تتيح لك القفز بسرعة في جميع أنحاء الصفحة (تكون النتيجة ضخمة). ما هي المعلومات المفيدة في لقطة الشاشة هذه:

- كمية تجزئة التطبيق

- إصدارات Android OS المدعومة

- عدد وأنواع المكونات (المصدرة أو غير المصدرة) ، وهذا أمر مهم ، لأن المكونات المصدرة يمكن أن تؤدي إلى نقاط ضعف حرجة ؛

- القدرة على عرض وتنزيل ملفات java و smali التي يمكن تحليلها باستخدام أدوات أخرى أو يدويًا ؛

- عرض ملف البيان لتحليله.

التين. 2. نتيجة التحليل

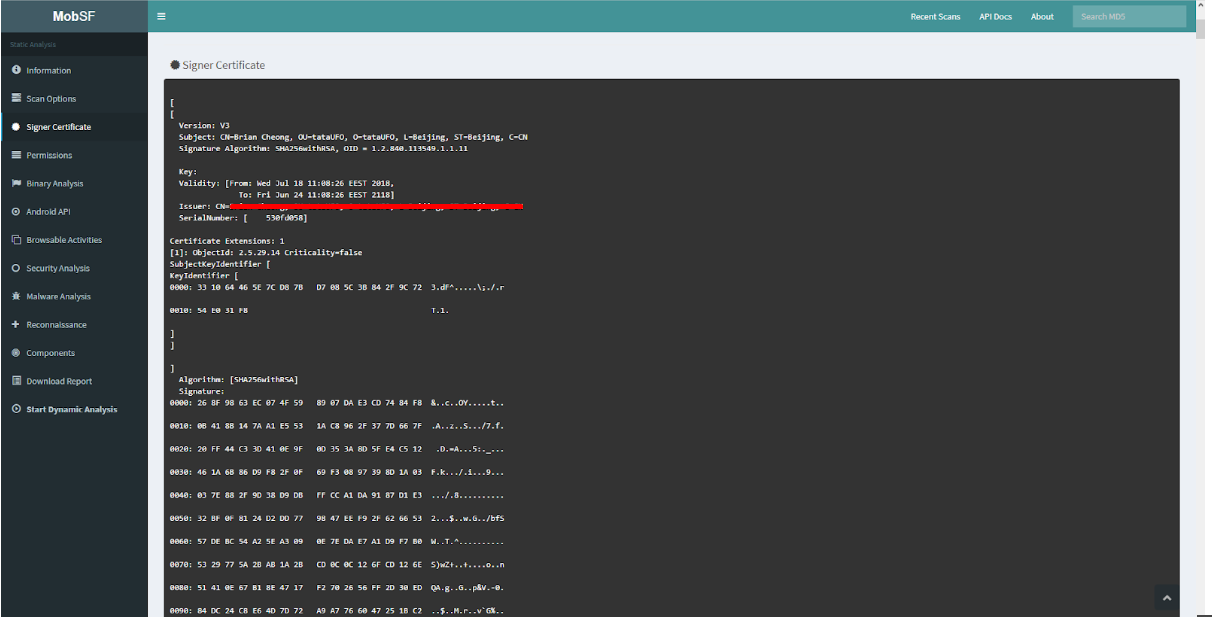

التين. 2. نتيجة التحليلنذهب أبعد من ذلك. في الشكل. يوضح الشكل 3 معلومات الشهادة التي تم من خلالها التوقيع على الطلب.

التين. 3. معلومات الشهادة

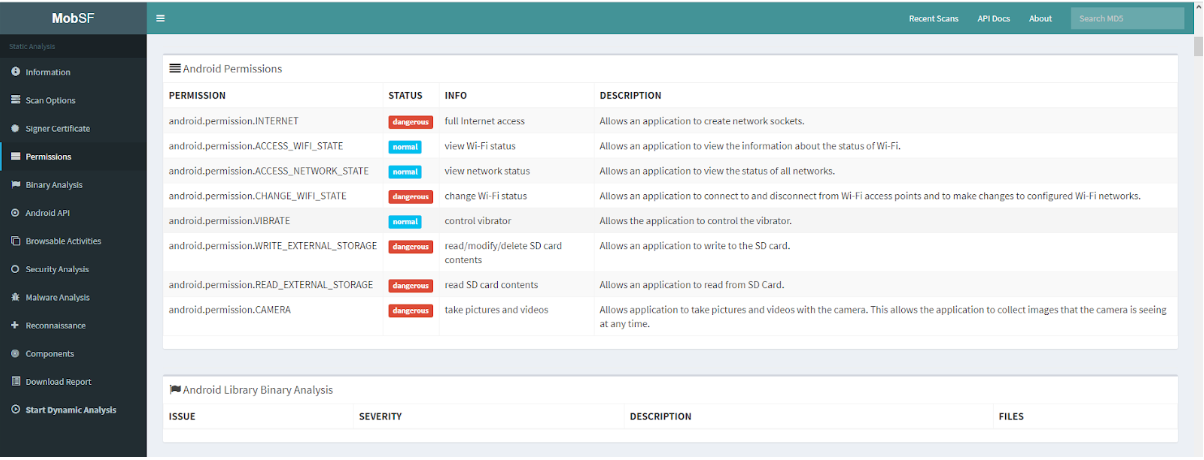

التين. 3. معلومات الشهادةفيما يلي وصف لتحليل الأذونات الموصوفة في ملف AndroidManifest.xml (الشكل 4). يقوم MobSF بتحليل أذونات التطبيق ، ويحدد حالته ، من أجل الأهمية ووصف الأذونات. هنا تحتاج إلى فهم بنية نظام التشغيل أندرويد من أجل الأهمية الحقيقية للتطبيق.

التين. 4. تحليل أذونات الروبوت

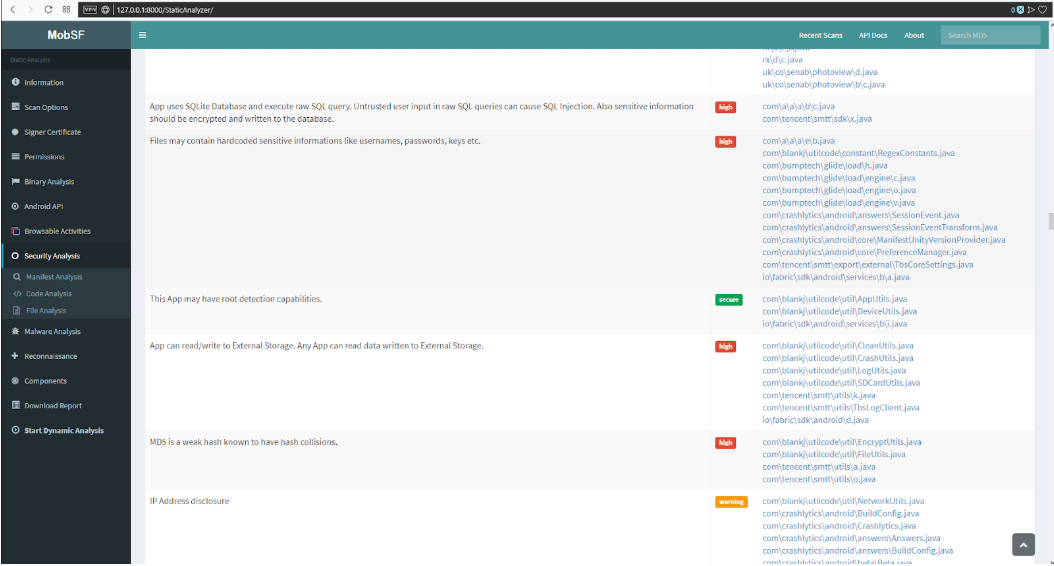

التين. 4. تحليل أذونات الروبوتتُظهر علامة التبويب تحليل الأمان -> تحليل الرمز (الشكل 5) نتيجة تحليل شفرة جافا بواسطة محلل ثابت يحدد الثغرات المحتملة ويحدد شدتها والملفات التي تم العثور على هذا النوع من الثغرات فيها. من نواح عديدة ، هذه النتائج إيجابية كاذبة ، لكنك تحتاج إلى التحقق من ذلك مرة أخرى.

التين. 5. تحليل الكود

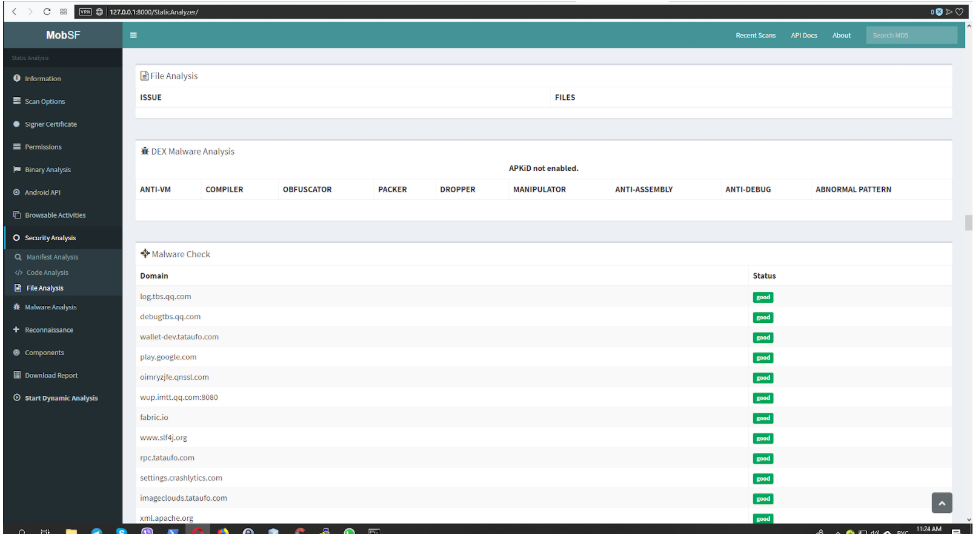

التين. 5. تحليل الكودعلامة التبويب التالية (الشكل 6) هي تحليل الملفات الموجودة على خدمة virustotal.com. في هذه الحالة ، لم يتم الكشف عن الملف على أنه مصاب.

التين. 6. تحليل الملف

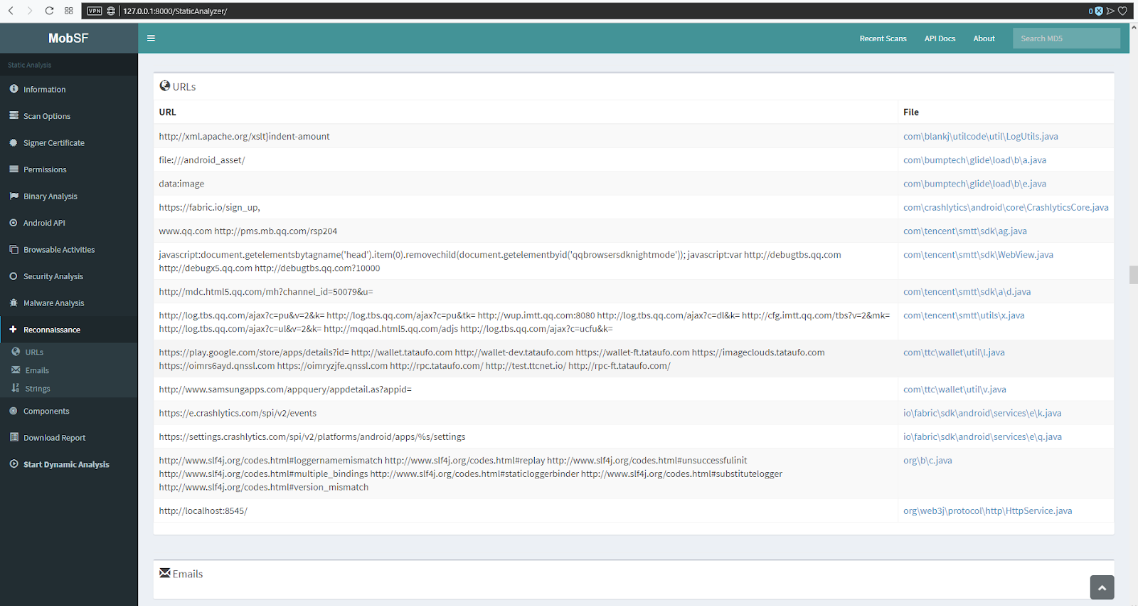

التين. 6. تحليل الملفتعرض علامة تبويب عناوين URL (الشكل 7) قائمة بعناوين URL وعناوين IP والملفات التي يتم تخزينها أو الاتصال بها. يحلل هذا القسم المكان الذي يرسل فيه التطبيق البيانات أو حيث يخزن المعلومات.

التين. 7. تبويب عناوين URL

التين. 7. تبويب عناوين URLتحلل علامة التبويب "سلاسل" (الشكل 8) الملفات النصية الموجودة في دليل الدقة. عند تحليل التطبيق ، قد تحتوي هذه الملفات على حسابات مشفرة وبيانات حساسة أخرى. على الرغم من أن ذلك لم يكن في ذاكرتي.

التين. 8. تحليل الملفات النصية

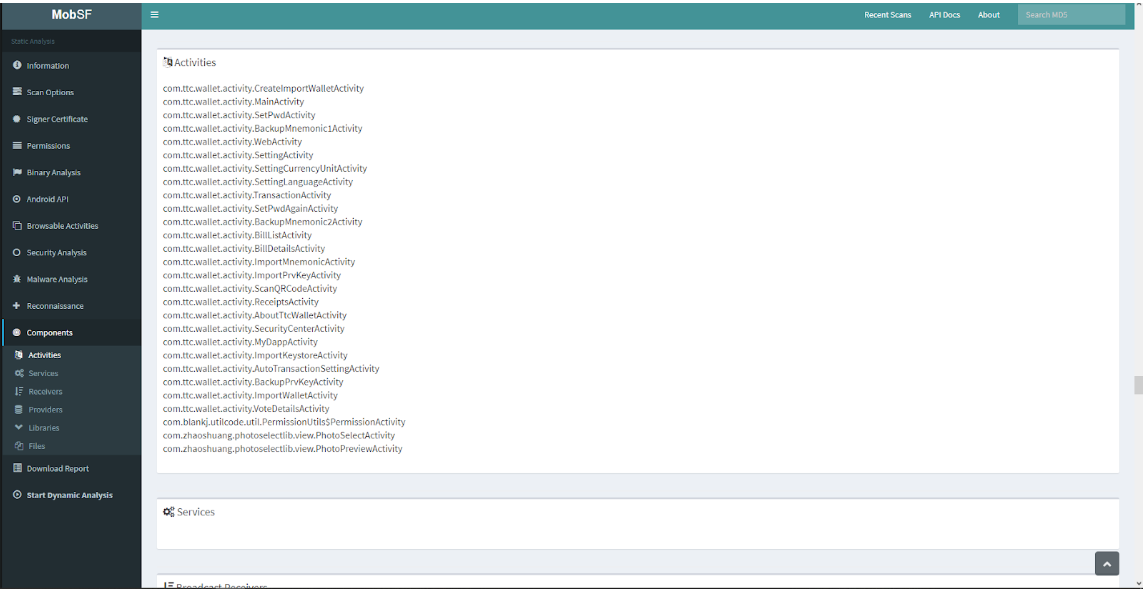

التين. 8. تحليل الملفات النصيةتعرض علامة التبويب "المكونات" (الشكل 9) قائمة كاملة بالمكونات (النشاط ، الخدمة ، مزود المحتوى والمتلقي) ، المكتبات والملفات المستوردة دون تحديد ملحق.

التين. 9. قائمة المكونات

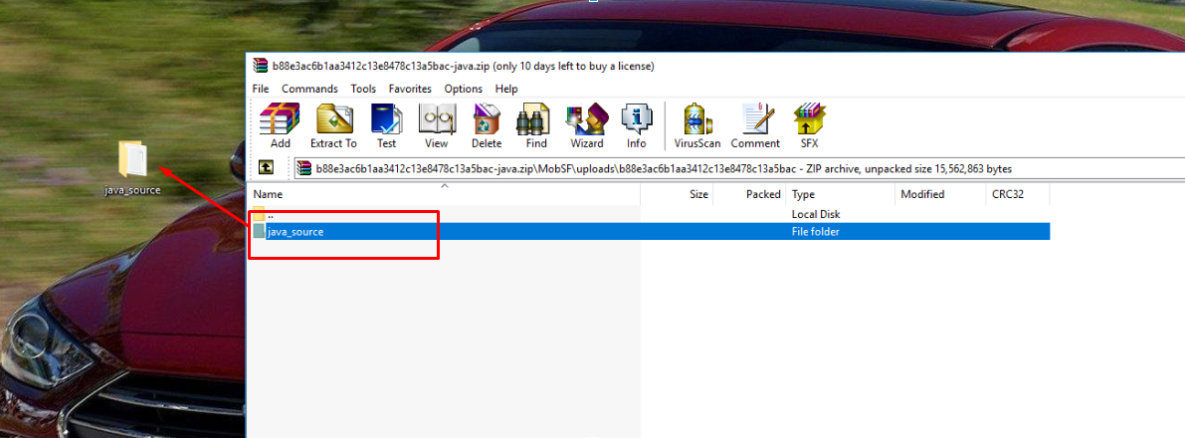

التين. 9. قائمة المكوناتبالإضافة إلى ذلك ، يمكن إجراء تحليل التعليمات البرمجية المصدر باستخدام محلل ثابت VCG الماسح الضوئي. يحتاج VCG إلى رمز المصدر. يمكن تنزيل شفرة المصدر عن طريق زر تنزيل Java Code (الشكل 10). يتم تنزيل الملف في أرشيف ZIP. بعد ذلك ، تحتاج إلى استخراج المجلد بملفات من الأرشيف (الشكل 11).

التين. 10. تنزيل كود المصدر

التين. 10. تنزيل كود المصدر التين. 11. استخراج كود المصدر

التين. 11. استخراج كود المصدريتم مسح رمز المصدر على النحو التالي:

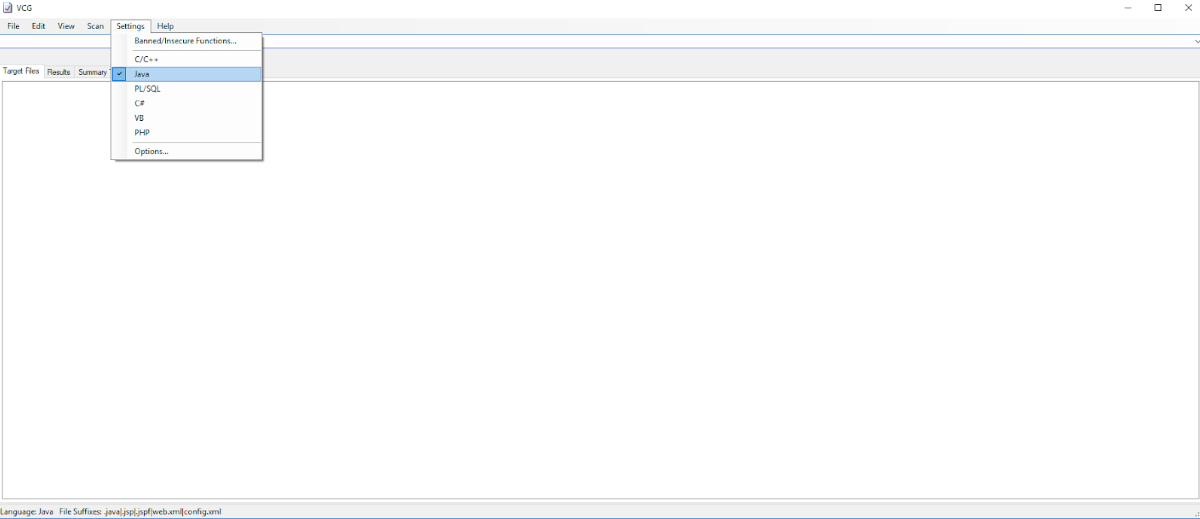

- في علامة التبويب "الإعدادات" ، حدد "جافا" - الشكل 12.

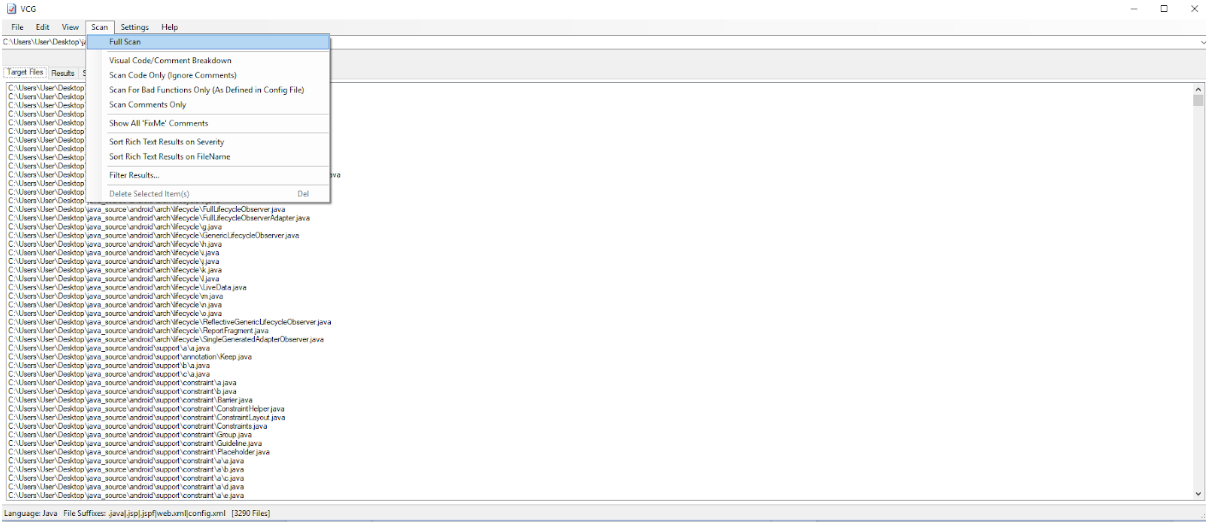

- في علامة التبويب "ملف" ، حدد "New Target Directory" - الشكل 13.

- في علامة التبويب "مسح" ، حدد "مسح كامل" - الشكل 14.

التين. 12. اختيار رمز المصدر

التين. 12. اختيار رمز المصدر التين. 13. تحميل دليل بالملفات

التين. 13. تحميل دليل بالملفات التين. 14. بدء المسح

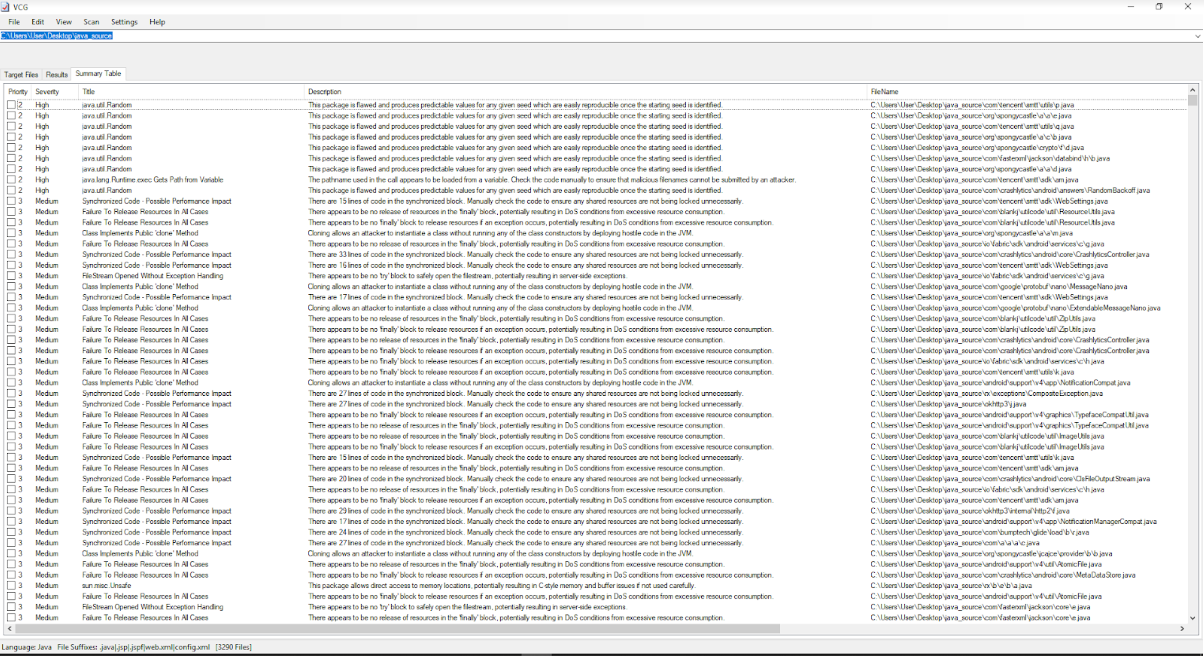

التين. 14. بدء المسحبعد اكتمال الفحص ، يعرض الماسح الضوئي أسماء الثغرات ، وخطورتها ، ووصفًا موجزًا ومكانًا في شفرة المصدر (الشكل 15). يمكنك الحصول على قائمة كاملة من نقاط الضعف وفرزها حسب درجة حساسيتها (الشكل 16).

التين. 15. وصف نقاط الضعف

التين. 15. وصف نقاط الضعف التين. 16. القائمة الكاملة لنقاط الضعفالخلاصة

التين. 16. القائمة الكاملة لنقاط الضعفالخلاصةيوفر التحليل الثابت للتطبيق وشفرة المصدر مفاهيم أساسية حول بنية التطبيق وناقلات الهجوم المحتملة. وفقًا للمنهجية المستخدمة من قبل

ByteCode ، يبدأ منه تحليل أي تطبيقات من العميل الذي جاء إلى pentest.