معهد ماساتشوستس للتكنولوجيا. محاضرة رقم 6.858. "أمن أنظمة الكمبيوتر." نيكولاي زيلدوفيتش ، جيمس ميكنز. 2014 سنة

أمان أنظمة الكمبيوتر هي دورة حول تطوير وتنفيذ أنظمة الكمبيوتر الآمنة. تغطي المحاضرات نماذج التهديد ، والهجمات التي تهدد الأمن ، وتقنيات الأمان بناءً على العمل العلمي الحديث. تشمل الموضوعات أمان نظام التشغيل (OS) ، والميزات ، وإدارة تدفق المعلومات ، وأمان اللغة ، وبروتوكولات الشبكة ، وأمان الأجهزة ، وأمان تطبيقات الويب.

المحاضرة 1: "مقدمة: نماذج التهديد"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 2: "السيطرة على هجمات القراصنة"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 3: "تجاوزات العازلة: المآثر والحماية"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 4: "فصل الامتيازات"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 5: "من أين تأتي أنظمة الأمن؟"

الجزء 1 /

الجزء 2المحاضرة 6: "الفرص"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 7: "وضع حماية العميل الأصلي"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 8: "نموذج أمن الشبكات"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 9: "أمان تطبيق الويب"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 10: "التنفيذ الرمزي"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 11: "لغة برمجة Ur / Web"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 12: أمن الشبكات

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 13: "بروتوكولات الشبكة"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 14: "SSL و HTTPS"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 15: "البرامج الطبية"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 16: "هجمات القناة الجانبية"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 17: "مصادقة المستخدم"

الجزء 1 /

الجزء 2 /

الجزء 3 لذلك دعونا نبدأ. بعودتكم ، آمل أن تكون العطلة للجميع ناجحة. سنتحدث اليوم عن مصادقة المستخدم. لذا ، فإن موضوع المحاضرة هو معرفة كيف يمكن للمستخدمين إثبات هويتهم للبرنامج؟ على وجه الخصوص ، تتناول المقالة ، المخصصة لدرس اليوم ، الأسس ذاتها لوجود مجتمع أمني. هل هناك أي شيء أفضل للمصادقة من كلمات المرور؟

على أعلى مستوى ، يبدو أن كلمات المرور هي فكرة رهيبة ، لأنها ذات إنتروبيا منخفضة للغاية ومن السهل على المهاجمين حلها. الأسئلة السرية التي نستخدمها لاستعادة كلمات المرور المنسية لها إنتروبيا أقل من كلمات المرور نفسها ، ويبدو أيضًا أن هذه مشكلة.

والأسوأ من ذلك ، سيستخدم المستخدمون عادةً نفس كلمة المرور في العديد من المواقع المختلفة. وهذا يعني أن الثغرة الأمنية في كلمة مرور واحدة سهلة التخمين تعرض عمل المستخدم للعديد من المواقع للخطر.

لقد أعجبني الاقتباس التالي من مقال إلى محاضرة اليوم: "إن الهيمنة المستمرة لكلمات المرور بين جميع طرق مصادقة المستخدم الأخرى هي عائق رئيسي لأبحاث الأمان". وبالتالي ، يريد مجتمع الأبحاث الأمنية أن يكون لديه بديل أفضل من كلمات المرور. ومع ذلك ، من غير الواضح ما إذا كان هناك بالفعل نظام مصادقة يمكنه استبدال كلمات المرور تمامًا ، بينما يكون أكثر ملاءمة وأوسع وأكثر أمانًا.

سننظر اليوم في ثلاث قضايا. أولاً ، سنلقي نظرة على كيفية عمل كلمات المرور الحالية. بعد ذلك ، سنتحدث عن خصائص كلمة المرور العالمية المرغوبة لأي مخطط مصادقة. أخيرًا ، ننظر إلى مقالة المحاضرة حول المقاييس ، أو ميزات المصادقة ، وكيف يتم مقارنة بعض أنظمة المصادقة الأخرى من حيث الكفاءة باستخدام كلمات المرور.

إذن ما هي كلمة المرور؟ كلمة المرور هي سر مشترك للمستخدم والخادم. وبالتالي ، يجب أن يحتوي التطبيق البدائي لنظام كلمات المرور بشكل أساسي على جدول من جانب الخادم يقوم بتعيين أسماء المستخدمين إلى كلمات المرور الخاصة بهم.

هذه هي أسهل طريقة لتخيل تنفيذ أحد أنظمة المصادقة - يدخل المستخدم اسمه وكلمة المرور ، ويبحث عنها الخادم في هذا الجدول ، ويقارن كلمة المرور بالاسم ، وإذا كان كل شيء مطابقًا ، فسيتم مصادقة المستخدم. من الواضح أن المشكلة تكمن في أنه إذا اخترق مهاجم الخادم ، فيمكنه فقط إلقاء نظرة على هذا الجدول وتولي جميع كلمات المرور. لذا من الواضح أن هذا أمر سيئ.

ربما يكون حل هذه المشكلة هو تخزين الجدول في الخادم ، والذي يبدو كالتالي: اسم المستخدم لا يتوافق مع كلمة المرور نفسها ، ولكن تجزئة. في هذه الحالة ، يقوم المستخدم بإدخال كلمة المرور بنص عادي ، ويقوم الخادم بفحص رمز التجزئة الخاص بها ومقارنتها بالقيمة الموجودة في الجدول. ميزة هذا المخطط هي أن وظائف التجزئة هذه مصممة بطريقة يصعب فيها تحويلها إلى كلمة مرور. إذا ضاع هذا الجدول ، فهناك تسرب للبيانات ، أو اخترق المهاجم الخادم واستحوذ عليه ، ثم سيرى سلاسل من الأحرف الأبجدية الرقمية العشوائية بدلاً من كلمات المرور النصية ، وسيكون من الصعب عليه استعادة صورتها الأصلية.

نظريًا على الأقل ، يعد استخدام التجزئة أمرًا جيدًا. ولكن في الممارسة العملية ، لن يضطر المهاجمون إلى استخدام هجوم القوة الغاشمة لتحديد الصورة المعكوسة لقيمة التجزئة.

يمكن للمهاجمين الاستفادة حقًا من حقيقة أن كلمات المرور لها توزيع غير متساوٍ. وبالتوزيع غير المتكافئ ، أعني ... لنفترض أننا نعلم أن كل كلمات المرور يصل طولها إلى 20 حرفًا. عمليًا ، لا يستخدم المستخدمون هذا النطاق بالكامل ، مفضلين كلمات المرور مثل 123 أو todd أو شيء مشابه. ومع ذلك ، فقد أظهرت الدراسات التجريبية كيفية عمل كلمات المرور هذه ، ووجد أن حوالي 20٪ من المستخدمين يستخدمون أكثر 5000 كلمة مرور شيوعًا. بمعنى آخر ، هذا يعني أنه إذا كان لدى المهاجم قاعدة بيانات تحتوي على 5000 كلمة مرور ، يمكنه بسهولة تجزئتها ومن ثم ، عند عرض جدول كلمة المرور المسروقة ، ببساطة مطابقة التجزئة. لذلك ، تجريبيًا ، سيكون المخترق قادرًا على استرداد حوالي 20٪ من كلمات المرور الموجودة في جدول الخادم.

وجد خبراء ياهو أن كلمات المرور تحتوي على 10 إلى 20 بت من الكون ، 10-20 بت من العشوائية. في الواقع ، هذا ليس كثيرًا. نظرًا لتعقيد إنشاء وظيفة التجزئة ، تحسب الآلات الحديثة ملايين هذه التجزئة في كل ثانية. وبالتالي ، يجب أن تكون وظيفة التجزئة قابلة للحساب بسهولة في التصميم بحيث يمكن لأجهزة الكمبيوتر تجزئة كلمات المرور بسهولة. ومع ذلك ، فإن الجمع بين هذه الحقيقة وعدم كفاية العشوائية لكلمات المرور يعني أن هذا المخطط ، من حيث المبدأ ، ليس آمنًا كما يبدو.

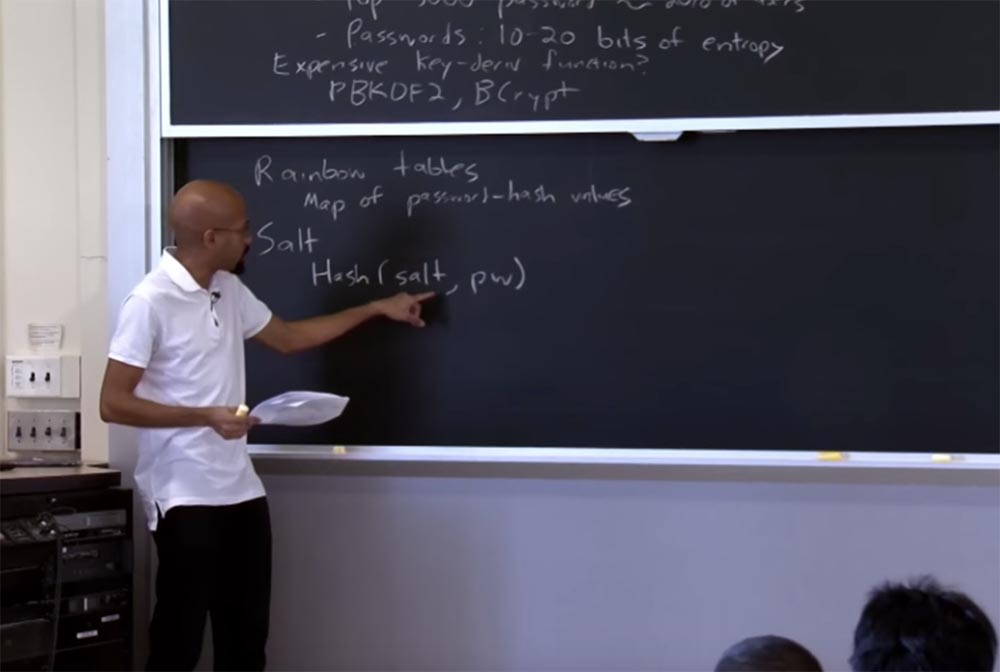

هناك شيء يمكنك من خلاله محاولة تعقيد حياة القراصنة - هذه وظيفة معقدة لتوليد مفتاح. في هذه الحالة ، أعني أنه يتم استخدام تجزئة كلمة المرور كبيانات المصدر ، والتي يقوم الخادم على أساسها بإنشاء مفتاح مخزن على الخادم.

ما هو جيد في وظائف إنشاء المفاتيح هذه هو أنها تحتوي على تعقيد قابل للتخصيص ، أي أنه يمكنك تشغيل مقبض معين وجعل هذه الوظيفة تعمل بشكل أبطأ أو أسرع اعتمادًا على المبلغ الذي تريد توفيره في أداء العملية.

افترض أنك تريد إنشاء مفتاح. مثال على ذلك هو معيار إنشاء مفتاح PBKDF2 ، أو ربما BCrypt ، يمكنك معرفة المزيد عنها من الإنترنت. دعونا نتخيل أن إحدى وظائف التوليد الرئيسية هذه تتطلب ثانية كاملة ، وليس بضع مللي ثانية ، للحساب. في الواقع ، سيجعل هذا عمل المهاجم أكثر صعوبة ، لأن محاولة إنشاء قيم لكلمات المرور "الأعلى" 5000 ستستغرق وقتًا أطول.

على المستوى الداخلي ، غالبًا ما تعمل وظائف الجيل الرئيسية هذه عن طريق استدعاء التجزئة بشكل متكرر ، والوصول إليها عدة مرات ، لذلك كل شيء بسيط جدًا. ولكن هل يؤدي استخدام عملية إنشاء المفاتيح التي تستغرق وقتًا طويلاً إلى حل مشكلة الأمان التي نواجهها؟ الجواب لا ، لأن إحدى المشاكل هي أن الخصم يمكن أن يبني شيئًا يسمى طاولات قوس قزح ، أو "طاولات قوس قزح". جدول قوس قزح هو ببساطة خريطة لكيفية مطابقة كلمة المرور لقيمة التجزئة. وبالتالي ، حتى إذا كان النظام يستخدم إحدى وظائف إنشاء المفاتيح الباهظة الثمن ، يمكن للمهاجم حساب أحد هذه الجداول مرة واحدة. يمكن أن يكون هذا معقدًا بعض الشيء ، لأن معالجة كل وظيفة توليد مفتاح بطيئة إلى حد ما ، ولكن يمكن للمهاجم إنشاء هذا الجدول مرة واحدة ثم استخدامه لكسر جميع الأنظمة اللاحقة بناءً على نفس خوارزميات وظائف إنشاء المفاتيح. هكذا تعمل جداول قوس قزح هذه.

أكرر مرة أخرى - من أجل زيادة الفوائد الاقتصادية لإنشاء جدول Rainbow ، يمكن للمهاجم الاستفادة من التوزيع غير المتكافئ لكلمات المرور ، والذي تحدثت عنه سابقًا. وبالتالي ، يمكن للمهاجم بناء مثل هذا الجدول فقط لمجموعة صغيرة من جميع كلمات المرور الممكنة.

الطالب: ربما "التمليح" يجعل الأمر أكثر صعوبة؟

الأستاذ: نعم ، نعم ، بالضبط. سنذهب إلى "التمليح" في بضع ثوان. بشكل عام ، إذا كنت لا تستخدم التمليح ، فإن جداول قوس قزح تسمح للمهاجم ، مع بعض الجهد في وضع عدم الاتصال ، بحساب هذا الجدول ، ثم الاستفادة من القدرة على حساب كلمات المرور الأساسية بناءً على العمل المنجز.

الشيء التالي الذي قد تفكر فيه لتحسين الوضع هو التمليح. كيف يعمل؟ المبدأ الأساسي هو إدخال بعض العشوائية الإضافية في طريقة إنشاء كلمة المرور. يمكنك أخذ وظيفة التجزئة ، ووضع "الملح" فيها ، ثم كلمة المرور ، ويتم تخزين كل هذا في جدول على الخادم.

ما هو الملح؟ هذه مجرد سلسلة طويلة تمثل الجزء الأول من دالة التجزئة هذه. فلماذا من الأفضل استخدام هذا المخطط؟ لاحظ أنه يتم تخزين "الملح" في الواقع بنص واضح على جانب الخادم. قد تعتقد: حسنًا ، إذا تم تخزين هذا "الملح" في نص واضح على جانب الخادم وكان بإمكان المهاجم سرقة جدول بأسماء المستخدمين لكلمات المرور ، فلماذا لا يمكنه أيضًا سرقة هذا "الملح"؟ ما فائدة مثل هذا الحل؟

الطالب: لأنك إذا اخترت كلمة المرور الأكثر شيوعًا ، فلا يمكنك استخدامها مرة واحدة والعثور على مستخدم جديد.

الأستاذ: صحيح تماما. في الأساس ، ما يفعله الملح هو منع المهاجم من إنشاء طاولة قوس قزح واحدة يمكن استخدامها ضد جميع التجزئة. من حيث المبدأ ، يمكنك اعتبار "الملح" طريقة لجعل كلمات المرور نفسها فريدة من نوعها. من الناحية العملية ، تستخدم العديد من الأنظمة مفهوم "التمليح".

في الواقع ، فإن "الملح" يجعل من الممكن إضافة أكبر عدد ممكن من البتات لكلمة المرور الزائفة هذه ، حيث أنه كلما زاد عدد البتات ، كان ذلك أفضل. ما يجب فعله أيضًا هو مراعاة أنه كلما غيّر المستخدم كلمة مروره ، يجب أيضًا تغيير "الملح". لأن أحد أسباب هذا القرار هو كسل المستخدمين الذين يريدون استخدام نفس كلمة المرور عدة مرات. سيضمن تغيير "الملح" اختلاف الشيء المخزن في قاعدة بيانات كلمات المرور بالفعل حتى إذا تم استبدال كلمة مرور واحدة بنفس كلمة المرور بالضبط.

الجمهور: لماذا يطلق عليه "الملح"؟

البروفيسور: هذا سؤال جيد ولا أستطيع الإجابة عليه بالتأكيد. ومع ذلك ، أنا متأكد من أن هناك بعض التبرير لذلك. لماذا تسمى ملفات تعريف الارتباط ملفات تعريف الارتباط؟ ربما يعرف الإنترنت السبب ، لكنني لا أعرف.

الطالب: ربما لأن "الملح" يضيف القليل من "الذوق" إلى البعثرة؟

البروفيسور: حسنًا ، أنا سعيد لأننا نصور هذا لأنه من الواضح أن لدينا فرصة للحصول على جائزة فيلم. أنا متأكد من وجود نوع من الإجابة على الإنترنت ، لذا سأبحث عنها لاحقًا.

لذا ، فإن الأساليب المذكورة أعلاه بسيطة للغاية. افترضت أن المستخدم يرسل كلمة المرور إلى الخادم بطريقة أو بأخرى ، ولكن لم يحدد كيفية حدوث ذلك. فكيف نقوم بتمرير كلمات المرور هذه؟

أولاً ، يمكنك ببساطة إرسال كلمة المرور عبر الشبكة بنص واضح. هذا أمر سيئ لأنه قد يكون هناك متسلل على الشبكة يراقب حركة المرور التي ترسلها. يمكنه ببساطة تعيين كلمة مرور وانتحال هويتك.

لذلك ، نبدأ دائمًا برجل من القش ، قبل أن أريكم رجال القش الآخرين ، الذين ، بالطبع ، معيبون بشكل كبير. لذا أول شيء قد تفكر فيه هو إرسال كلمة المرور بنص واضح. من وجهة نظر أمنية ، من الأفضل بكثير إرسال كلمة مرور عبر اتصال مشفر ، لذلك نستخدم التشفير. من الممكن أن يكون لدينا نوع من المفتاح السري المستخدم لتحويل كلمة المرور قبل إرسالها عبر الشبكة. لذا على أعلى مستوى ، يبدو أن التشفير يؤدي دائمًا الأشياء بشكل أفضل ، مثل العلامة التجارية التي تضمن جودة المنتج.

لكن المشكلة هي أنه إذا لم تفكر بعناية في كيفية استخدام التشفير والتجزئة ، فلا يمكنك الاستفادة من مزايا الأمان التي تعتمد عليها. على سبيل المثال ، إذا كان هناك شخص يجلس بينك - المستخدم والخادم ، فهذا الدخيل سيئ السمعة ، "الرجل في الوسط" الذي يراقب حركة المرور الخاصة بك ، بينما يتظاهر بأنه خادم.

إذا قمت بإرسال بيانات مشفرة دون مصادقة الجانب الآخر ، فقد تواجه مشكلة. لأن العميل ببساطة يختار مفتاح عشوائي ويرسله إلى وجهة على الجانب الآخر ، والتي قد تكون أو لا تكون الخادم.

في الواقع ، أنت ترسل شيئًا إلى شخص ما بعد ذلك ستتاح له الفرصة للاستيلاء على جميع أسرارك.

بالنظر إلى ذلك ، قد يعتقد الناس أنه من الأفضل بكثير عدم إرسال كلمة المرور نفسها ، ولكن تجزئة. في الواقع ، هذا وحده لا يمنحك أي شيء ، لأنه سواء قمت بإرسال كلمة مرور أو تجزئة كلمة المرور ، فإن تجزئة كلمة المرور هذه لها نفس القوة الدلالية لكلمة المرور الأصلية ، ولن تساعد إذا لم تقم بمصادقة الخادم.

لذا فإن النقطة الرئيسية هي أن مجرد إضافة التشفير أو مجرد إضافة التجزئة لا يمنحك بالضرورة أي مزايا أمان إضافية. إذا لم يتمكن العميل من المصادقة على الشخص الذي يرسل كلمة المرور إليه ، فقد يقوم العميل بالإفصاح عن كلمة المرور بشكل خاطئ إلى شخص لا ينوي الكشف عنها.

لذلك ، ربما تكون فكرة أفضل من الفكرتين السابقتين هي استخدام ما يسمى بروتوكول التحدي / الاستجابة ، أو بروتوكول التحدي / الاستجابة. فيما يلي مثال على بروتوكول استدعاء / استجابة بسيط للغاية. هنا لدينا عميل ، وهنا لدينا خادم. يخبر العميل الخادم: "مرحبًا ، أنا Alice" ، وبعد ذلك يجيب الخادم عليه ببعض المكالمة C. ثم يقوم العميل بالرد بتجزئة هذه المكالمة التي يرسلها الخادم ، مع دمجها بكلمة المرور.

يعرف الخادم الإجابة ، لذلك يمكن للخادم في الوقت الحالي قبول هذا التسلسل - استجابة العميل. يعرف الخادم أيضًا التحدي الذي أرسله ، ويفترض أنه يعرف كلمة المرور ، لذلك يمكن للخادم حساب قيمة التجزئة المستلمة ومعرفة أنها تتطابق فعليًا مع تلك التي أرسلها المستخدم.

ميزة إيجابية لهذا البروتوكول ، إذا تجاهلنا وجود "رجل في الوسط" لثانية واحدة ، هو أن الخادم سيكون على يقين من أن المستخدم هو حقا أليس ، لأن أليس فقط هو الذي يعرف كلمة المرور هذه. في الوقت نفسه ، إذا لم ترسل أليس هذا الشيء إلى الخادم ، ولكن إلى الشخص الذي تظاهر بأنه الخادم ، فلن يعرف كلمة المرور. لأن المهاجم يمكنه استخدام C ، لكنه لا يزال لا يعرف كلمة المرور ، ومن أجل معرفة كلمة المرور ، يحتاج إلى عكس وظيفة التجزئة هذه مرة أخرى. هل لديك اي سؤال؟

الطالب: هل يمكن للعميل بدلاً من إرسال كلمة مرور إلى خادم وتلقي مكالمة خادم مجزأة ببساطة إرسال كلمة مرور مجزأة إلى الخادم؟

الأستاذ: أي أنك تسأل لماذا العميل ببساطة لا يرسل كلمة المرور المجزأة إلى الخادم؟ هناك سببان لذلك. سنناقش واحدًا لاحقًا ، يطلق عليه اسم الحماية ضد الضرب وتم إنشاؤه للدفاع ضد العملاء "السيئين" ، ويسأل باستمرار: "هل هذه كلمة مرور ، أم أنها كلمة مرور ، ربما هذه كلمة مرور؟" تبسط آلية المصادقة هذه العملية لكل من الخادم والعميل ، ولكن يمكنك بشكل أساسي إنشاء تجزئة على جانب العميل ، باستخدام JavaScript أو شيء من هذا القبيل. لكن الفكرة الأساسية هي أنه بطريقة ما يجب عليك ضمان الحد الأقصى من تعقيد المصادقة لمنع المهاجم من تخمين كلمة المرور بسرعة. هل من أسئلة أخرى؟

الطالب:

الطالب: أردت فقط أن أشير إلى أنه حتى إذا قام العميل بالتجزئة ، فعندما يتحكم شخص ما في جدول الخادم ويستخدمه للتجزئة ، فسيتمكن من دخول الشبكة.

الأستاذ: صحيح تماما. نعم ، يصبح الأمر خطيرًا قليلاً اعتمادًا على من يمكنه امتلاك هذه المكالمة C. لأنه إذا كان بإمكان العميل والخادم اختيار قيم هذه C ، فهذا يعقد قدرة العميل على تنظيم مثل هذه الهجمات. إحدى مشاكل استخدام هذا البروتوكول هي أن العميل غير قادر على عشوائية قيمة HCC هذه. يمكن للمرء أن يتصور أنه يمكنك جعل هذا البروتوكول أكثر تعقيدًا لانقلاب الخادم ، إذا كان العميل قادرًا على تحديد بعض المكالمات C في جزء HCC ، ولكن في هذه الحالة سيكون هناك تجاور مكالمات العميل والخادم.

إذا لم تكن هناك أسئلة أخرى ، فسوف نفترض أننا قد انتهينا من مناقشة آليات نقل كلمة المرور من العميل إلى الخادم. , , brute-force, -, .

, , , HCC. , «». « ».

, , , , « ». «» , « » .

Antihammer – , , . , , brute-force , . , Antihammer – , , : « ».

-, . , 10 , : « 10 , ». . «» , TPN . ? – , , , .

, , , - . , , - , , . – . , , .

, — , , — . , , . , . , , .

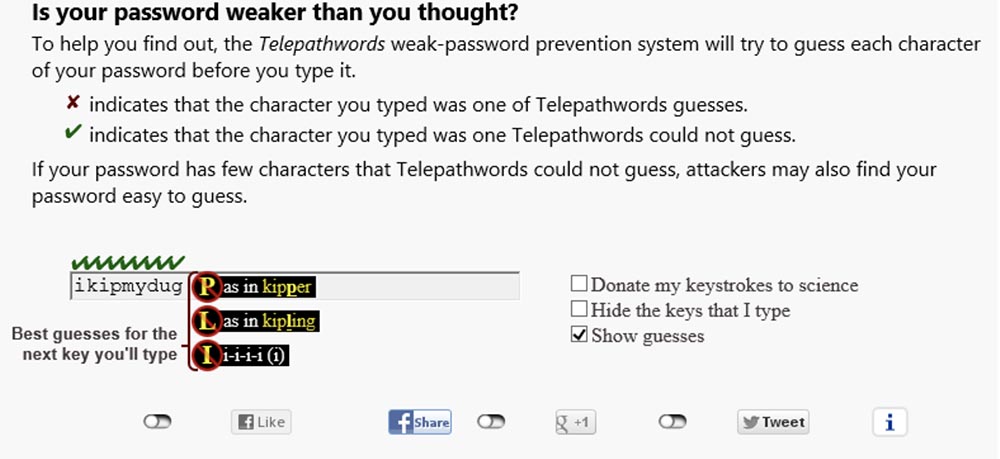

, , , Dictionary attack, « ». , , Microsoft Telepathwords. . , , , Telepathwords , . , , , , .

«», , , , , «».

«» , . Telepathwords? , , . , .

, . , , . , .

, Telepathwords , , , , , . .

, — , , , .

: , , IP- , Antihammer .

: , . Antihammer IP-, , . , Antihammer , – . , Antihammer , , , , , , .

, . , . , .

: Antihammer? , , ? , , SRP Zero Knowledge Protocol, ZKP, …

: , ?

: ?

:نعم ، يتم استخدامها. توفر هذه البروتوكولات ضمانات تشفير أقوى. في معظم الحالات ، لا تكون متوافقة مع الإصدارات السابقة مع الأنظمة الحالية ، لذلك في الممارسة العملية لا تلاحظ عدد المرات التي يتم استخدامها فيها. ولكن هناك بعض البروتوكولات التي تسمح للخادم بعدم معرفة مطلقًا ما هي كلمة المرور ، مثل ZKP ، والتي تُستخدم حقًا في الممارسة.27:20 دقيقةدورة معهد ماساتشوستس للتكنولوجيا "أمن أنظمة الكمبيوتر". المحاضرة 17: مصادقة المستخدم ، الجزء 2النسخة الكاملة من الدورة متاحة هنا .شكرا لك على البقاء معنا. هل تحب مقالاتنا؟ تريد أن ترى المزيد من المواد المثيرة للاهتمام؟ ادعمنا عن طريق تقديم طلب أو التوصية به لأصدقائك ،

خصم 30٪ لمستخدمي Habr على تناظرية فريدة من خوادم الدخول التي اخترعناها لك: الحقيقة الكاملة حول VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1 جيجابت في الثانية من 20 $ أو كيفية تقسيم الخادم؟ (تتوفر خيارات مع RAID1 و RAID10 ، ما يصل إلى 24 مركزًا وما يصل إلى 40 جيجابايت من ذاكرة DDR4).

VPS (KVM) E5-2650 v4 (6 نوى) 10GB DDR4 240GB SSD 1Gbps حتى ديسمبر مجانًا عند الدفع لمدة ستة أشهر ، يمكنك الطلب

هنا .

ديل R730xd 2 مرات أرخص؟ فقط لدينا

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV من 249 دولارًا في هولندا والولايات المتحدة! اقرأ عن

كيفية بناء البنية التحتية فئة باستخدام خوادم V4 R730xd E5-2650d تكلف 9000 يورو عن بنس واحد؟