معهد ماساتشوستس للتكنولوجيا. محاضرة رقم 6.858. "أمن أنظمة الكمبيوتر." نيكولاي زيلدوفيتش ، جيمس ميكنز. 2014 سنة

أمان أنظمة الكمبيوتر هي دورة حول تطوير وتنفيذ أنظمة الكمبيوتر الآمنة. تغطي المحاضرات نماذج التهديد ، والهجمات التي تهدد الأمن ، وتقنيات الأمان بناءً على العمل العلمي الحديث. تشمل الموضوعات أمان نظام التشغيل (OS) ، والميزات ، وإدارة تدفق المعلومات ، وأمان اللغة ، وبروتوكولات الشبكة ، وأمان الأجهزة ، وأمان تطبيقات الويب.

المحاضرة 1: "مقدمة: نماذج التهديد"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 2: "السيطرة على هجمات القراصنة"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 3: "تجاوزات العازلة: المآثر والحماية"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 4: "فصل الامتيازات"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 5: "من أين تأتي أنظمة الأمن؟"

الجزء 1 /

الجزء 2المحاضرة 6: "الفرص"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 7: "وضع حماية العميل الأصلي"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 8: "نموذج أمن الشبكات"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 9: "أمان تطبيق الويب"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 10: "التنفيذ الرمزي"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 11: "لغة برمجة Ur / Web"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 12: أمن الشبكات

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 13: "بروتوكولات الشبكة"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 14: "SSL و HTTPS"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 15: "البرامج الطبية"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 16: "هجمات القناة الجانبية"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 17: "مصادقة المستخدم"

الجزء 1 /

الجزء 2 /

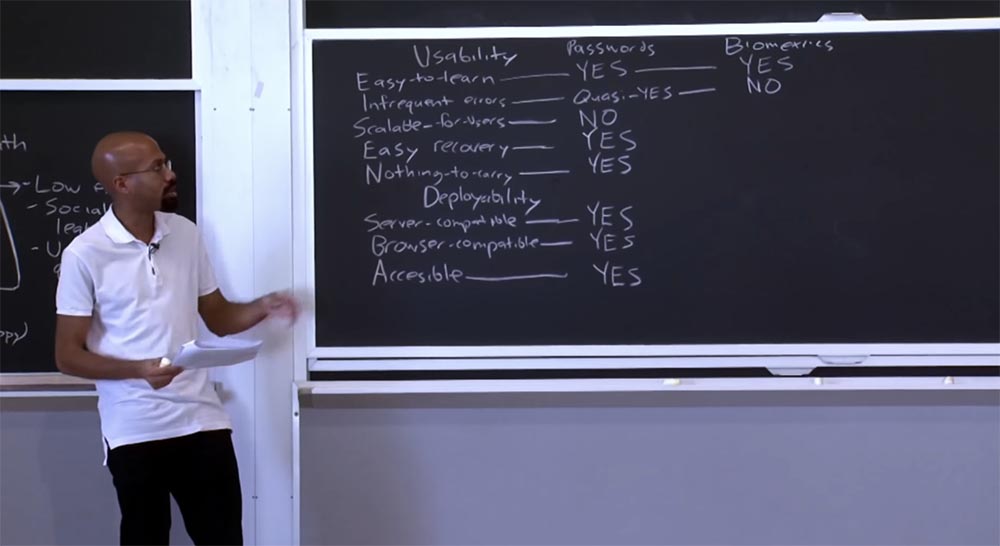

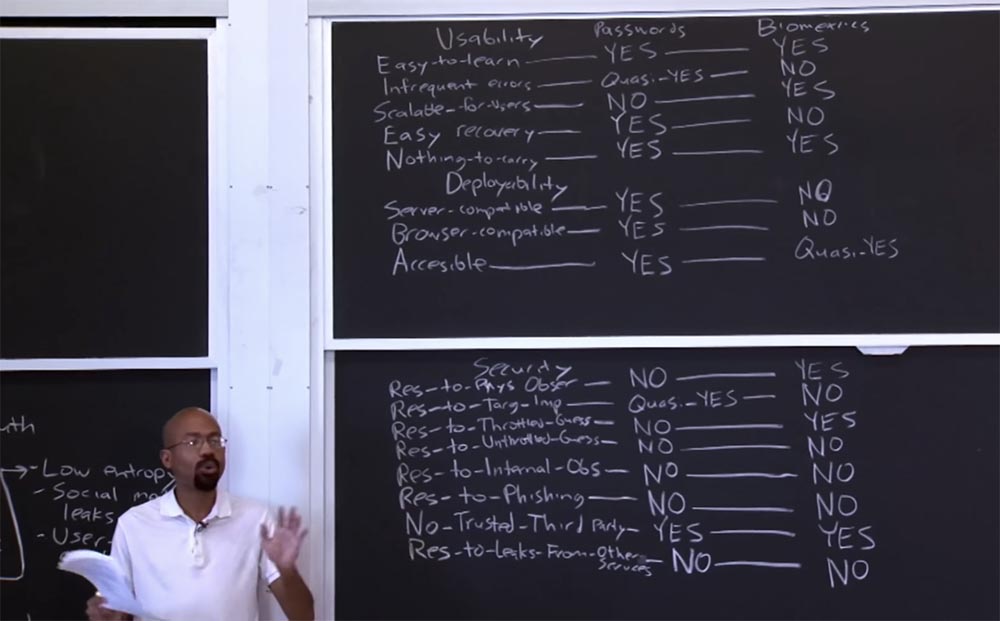

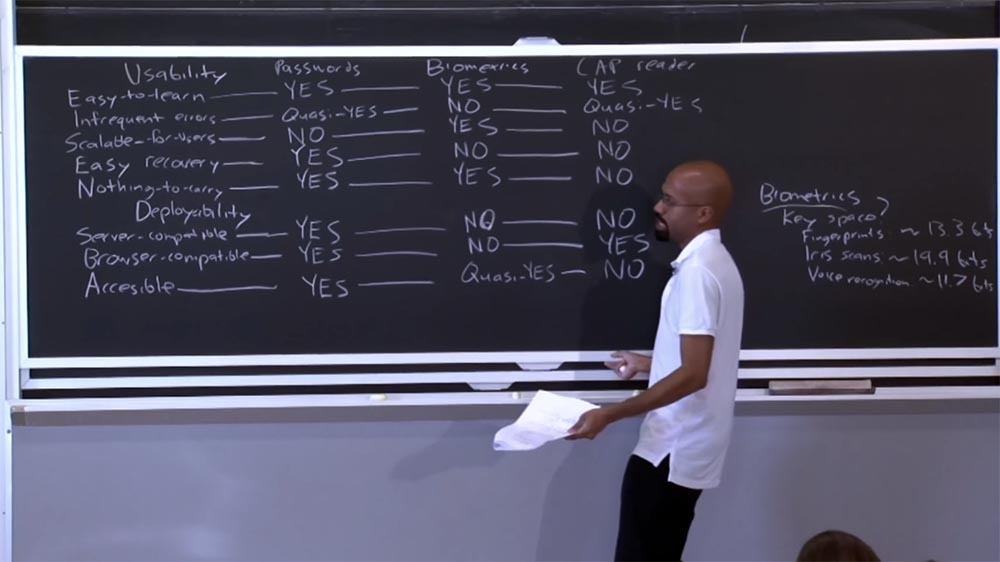

الجزء 3 لذا فإن أمان القياسات الحيوية نسبي - ترى ما هو الإنتروبيا لديها ، فهي ليست أفضل بكثير من إنتروبيا كلمات المرور. إذا كنت تتذكر ، فإن إنتروبيا من كلمات المرور تتراوح من 10 إلى 20 بت. هذا مثير للقلق قليلاً ، لكنه لا يزال يسمح لك بمقارنة القياسات الحيوية بكلمات المرور. لذلك ، وفقًا للمؤلفين ، من السهل تعلم القياسات الحيوية ، لأنك تحتاج فقط إلى وضع جسمك بطريقة معينة ، وتقريب عينك من الماسح الضوئي للشبكية ، وما إلى ذلك ، بحيث أن القياسات الحيوية وكلمات المرور تلبي بهذا المعنى المتطلبات على حد سواء.

الطالب: ما هي أسباب هذه القيم المقيدة للإنتروبيا مثل بصمة الإصبع والشبكية؟

البروفيسور: أعتقد أن هذه القيم ترجع إلى المعدات المستخدمة ، "الأجهزة". إذا كان لديك ماسح ضوئي بدقة وضوح أعلى ، فستكون قيم الكون هذه أعلى. أعتقد أن هناك حدًا أدنى معينًا مضمونًا للتعرف على الفرد ، مثل الحمض النووي وما شابه ذلك ، ومن الواضح أن هذه ليست حدودًا أساسية للانتروبيا.

لذلك ، يقول المؤلفون أن القياسات الحيوية تتم دراستها بسهولة ، لأنه من السهل تعلم كيفية استخدام الماسحات الضوئية. من المثير للاهتمام أن القياسات الحيوية لها بعض الميزات ، لذلك فهي عرضة للتشويه أكثر من كلمات المرور. على سبيل المثال ، قد يتغير صوتك ، قد أجش بسبب البرد ، لذا فإن القياسات الحيوية لا تلبي متطلبات الأخطاء النادرة في الاستخدام ويكتب المؤلفون كلمة "لا" هنا.

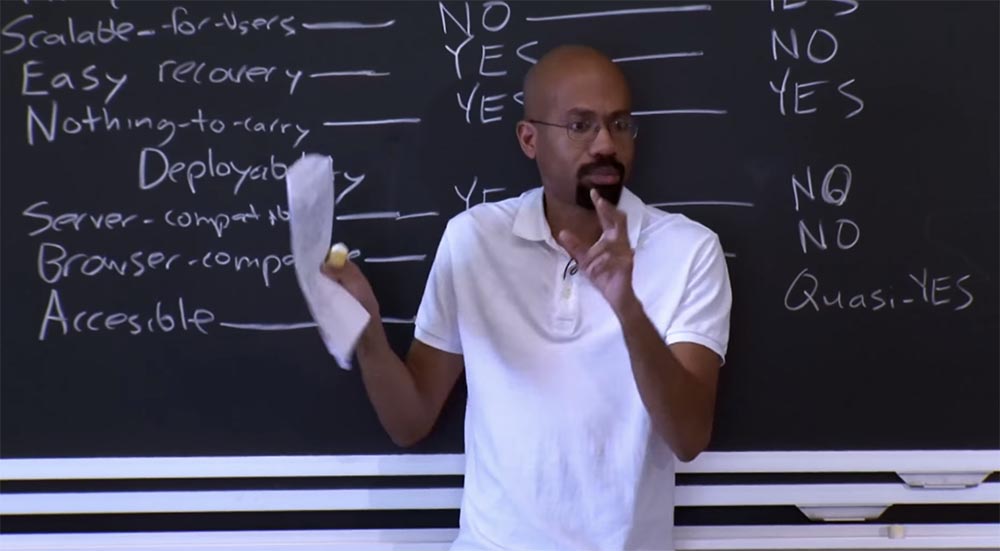

يتم احترام متطلبات قابلية التوسع ، لذلك يشير المؤلفون إلى نعم. تتوافق القياسات الحيوية معها ، لأنك ببساطة تضع نفسك تحت تصرف الخدمات التي تريد تسجيل الدخول إليها ، لذا فهذه فرصة جيدة للقياسات الحيوية.

فيما يتعلق بمتطلبات الاسترداد السهل ، يشير المؤلفون إلى تناقض وكتابة "لا". لأنه إذا قام شخص بسرقة بصمة شبكية العين من أجل المصادقة ، فستكون استعادة وصولك مشكلة كبيرة ، حيث لن تتمكن من اكتساب عيون جديدة. لذلك ، يعد الاسترداد السهل فيما يتعلق بالقياسات الحيوية مشكلة كبيرة.

إن متطلبات "لا شيء إضافي" ، أي القدرة على عدم استخدام أي أجهزة إضافية للمصادقة ، تتحقق بالكامل هنا ، لأنك تحمل تلقائيًا كل ما تحتاجه للمصادقة.

فيما يتعلق بمتطلبات النشر ، ليس للقياسات الحيوية مزايا خاصة على كلمات المرور. لا يلبي متطلبات توافق الخادم. كما أنه لا يلبي متطلبات التوافق مع المتصفحات ، لأن المتصفحات لا تحتوي على ماسحات شبكية العين وما شابه ذلك.

شرط الوصول مشروط ، لذلك ، يشير المؤلفون إلى "نعم مشروط".

أعتقد أن هذه الاتفاقية مفسرة بأخطاء إدخال البيانات المحتملة للأشخاص ذوي الإعاقة وبعض الصعوبات في استخدام القياسات الحيوية حتى من قبل الأشخاص العاديين ، وكذلك من خلال الجوانب المادية المعقدة لهذا المخطط. وبالتالي ، فإن توفر القياسات الحيوية عند مستوى منخفض ، وهو أمر مخيب للآمال إلى حد ما.

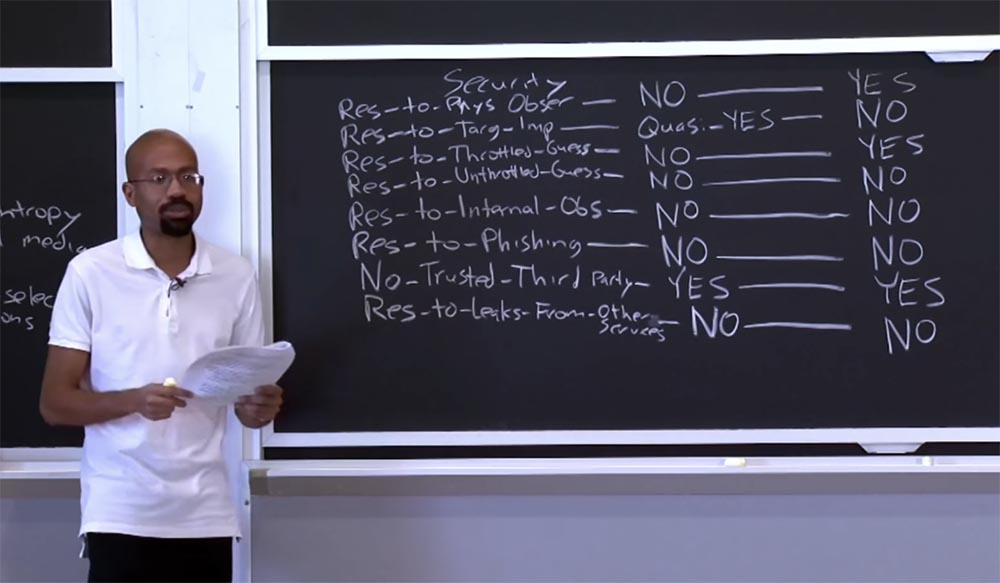

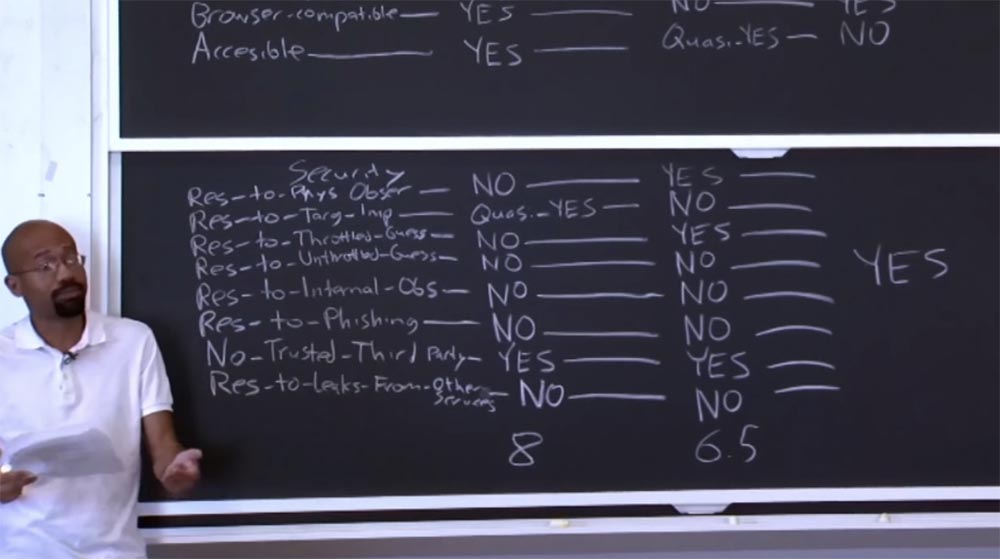

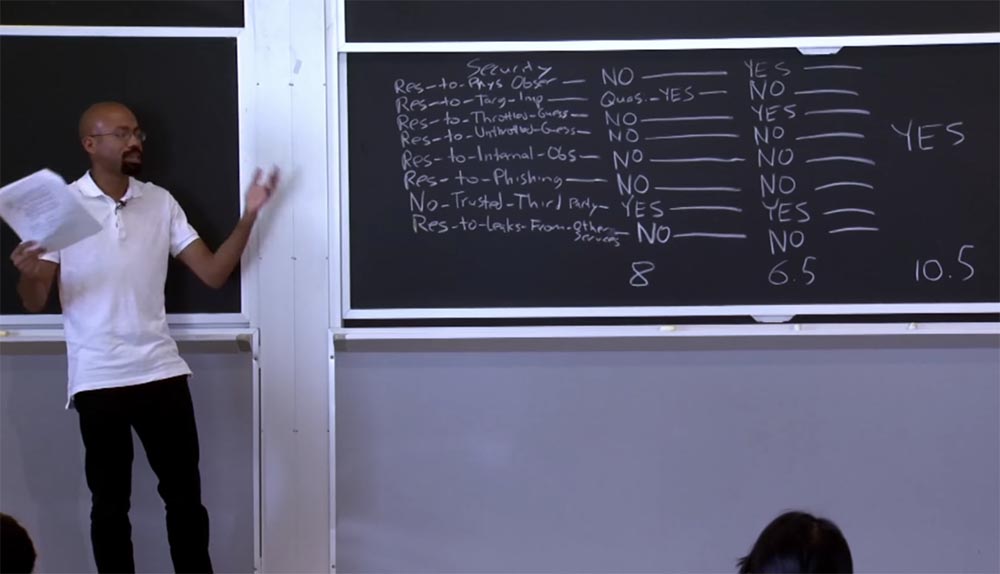

خذ بعين الاعتبار متطلبات الأمان. فيما يتعلق بمقاومة الملاحظة المادية ، يقول المؤلفون نعم. وهذا يعني أنه إذا شاهد أحدهم كيفية استخدامك لماسح قزحية العين أو ماسح بصمة الإصبع ، فلن يمنحه ذلك أي فرصة لانتحال هويتك. ربما ، فيما يتعلق بالتعرف على الصوت ، هذا ليس موثوقًا جدًا ، حيث يمكن تسجيل الصوت وتشغيله.

الطالب: ومع ذلك ، يمكن للمهاجم التقاط صورتك ، أو استخدام كأس نسخ خاص والحصول على طباعة شبكية العين عالية الدقة ، أو حتى نسخ بصمات أصابعك على فيلم خاص.

البروفيسور: أنت على حق ، هناك صعوبات لأنه باستخدام نهج علمي للتكنولوجيا الحديثة ، قد يحاول شخص ما انتحال شخصيتك ، ولكن فيما يتعلق بالأمن ، هناك منهجية خاصة لمنع مثل هذه الفرص. هذا هو السبب في بعض الحالات لا يقول مؤلفو المقالة "نعم" بشكل قاطع ، ولكن يستخدمون "نعم مشروطة" ، أي الامتثال المشروط للمتطلبات. ولكن هنا نعني الملاحظة المادية ، وليس استخدام أي وسيلة تقنية لسرقة معلمات المقاييس الحيوية الخاصة بك.

فيما يتعلق بمقاومة انتحال هوية شخص آخر ، يشير المؤلفون إلى "لا" للأسباب التي تحدثت عنها للتو. لأنه إذا كنت أرغب في انتحال هويتك فقط ، فسوف أجد زجاجًا سينسخ بصمة شبكية العين أو استخدم فيلمًا سيكون هناك نسخًا من بصمات أصابعك ، ويمكنني استخدامه في نشاطي الإجرامي.

يشير المؤلفون إلى أن المقاييس الحيوية تقاوم محاولات التخمين الشديد ، ولكنها ليست مقاومة للتخمين غير المكثف. السبب على النحو التالي. في الحالة الأولى ، لا يمكن للمهاجم أن يقاوم حماية Antihammering ، ولكن إذا استطاع تخمين السرعة التي يريدها ، فإن الوضع مختلف. إذا كنت تتذكر ، فإن الكون من المقاييس الحيوية ليست كبيرة بما فيه الكفاية. لذلك ، إذا كان لدينا شخص يستخدم التخمين غير القسري ، نقول لا ، فإن القياسات الحيوية بهذا المعنى ضعيفة.

فيما يتعلق بالمتطلبات السابقة ، يمكننا القول أنه على الرغم من أن القياسات الحيوية لديها مساحة إنتروبيا صغيرة ، إلا أنها تحتوي على توزيع عشوائي كبير للمؤشرات داخل مساحة الكون هذه. هذا هو اختلافها عن كلمات المرور ، لأن كلمات المرور تحتوي على مساحة إنتروبية صغيرة ومجموعات من القيم داخلها.

يقول المؤلفون إن القياسات الحيوية لا تصمد أمام متطلبات المقاومة للمراقبة الداخلية. وذلك لأن شخصًا ما يمكنه إتلاف قارئ بصمات الأصابع والوصول إلى بصمة إصبعك ، وهو في الأساس سر ثابت ويمكن إعادة استخدامه.

فيما يتعلق بمقاومة التصيد ، يقول المؤلفون أيضًا لا. فيما يتعلق بانعدام الثقة في طرف ثالث ، يشار إلى "نعم". من الأهمية بمكان ضرورة مقاومة التسرب من خلال الخدمات الأخرى - هنا يقولون لا. هذا هو نفس السبب تقريبًا في أن كلمات المرور لا تلبي هذا المطلب ، لأن بيانات المقاييس الحيوية الخاصة بك هي رموز ثابتة. لذلك ، إذا استخدمت بصمة شبكية العين للمصادقة على Amazon.com ، وحدث تسرب للبيانات منه ، فيمكن استخدام بياناتك للتخصيص على Facebook.

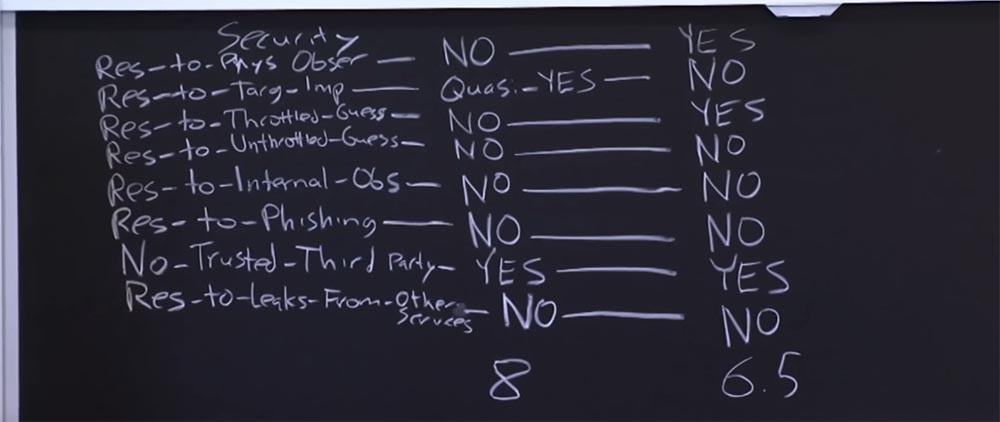

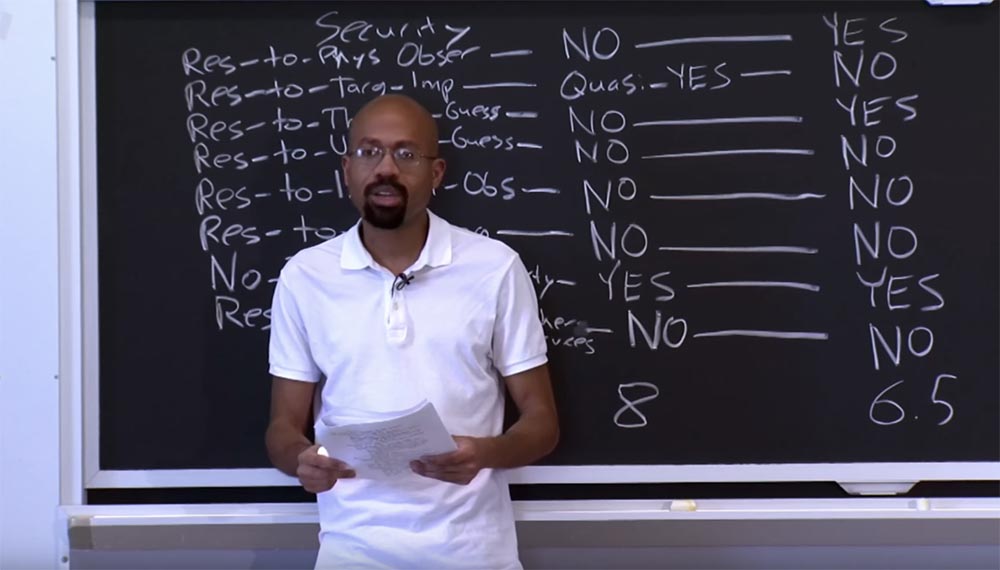

إذن ، ماذا يعني العمودين مع "نعم" و "نعم بشروط" و "لا"؟ واحد ، واحد فقط من عدة طرق لتفسير هذا ، هو أنه يمكننا تلخيص النتائج.

لنفترض أن كل "نعم" تتوافق مع نقطة واحدة ، وكل "لا" تتوافق مع 0 نقطة ، و "نعم" الشرطية تساوي 0.5 نقطة. يجب أن تفهم أنه إذا كان مخطط التقييم هذا ، إن لم يكن عشوائيًا تمامًا ، فإنه لا يزال عشوائيًا تمامًا.

ومع ذلك ، هذا تمرين مثير للاهتمام إلى حد ما لفهم ما تناقشه مقالة المحاضرة. لذا ، نحسب النتيجة لجميع معلمات الجدول. سنرى أن كلمات المرور تحصل على مجموع نقاط 8 نقاط ، والقياسات الحيوية - 6.5 نقاط. وماذا يعني هذين الرقمين؟

أعتقد أن هذه أرقام مثيرة للاهتمام للغاية ، لأنها لا تحتوي على خاصية كمية ، ولكن خاصية نوعية. لا تعني هذه الأرقام أنه عند تطوير مخططات الأمان ، يجب أن تؤخذ هذه النتائج في الاعتبار بدقة ، فهي تظهر فقط أن القياسات الحيوية لا تكتسح كلمات المرور. هذا لا يعني أننا سنكون أكثر نجاحًا في مقاومة هجمات القوة الغاشمة باستخدام كلمات المرور ، فقط مؤلفو هذه المقالة ، بعد وضع هذا الجدول ، يوصون بالاهتمام بحقيقة أن كلمات المرور أفضل في بعض النواحي ، القياسات الحيوية أسوأ إلى حد ما ، وأن القياسات الحيوية لديها أيضا مزايا وعيوب.

هذا يعني أنه في حالة أمنية معينة ، يمكنك مقارنة الأداء واختيار عوامل الحماية الأكثر ملاءمة. وبالتالي ، فإن هذه النقاط تظهر أن كلتا طريقتين المصادقة هاتين قويتين وضعيفة إلى حد ما في بعض الطرق.

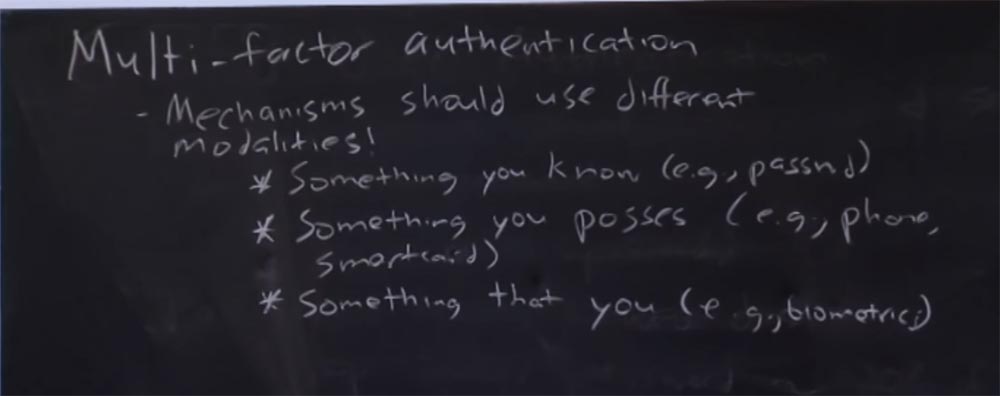

لذلك ، بالنظر إلى هذا الجدول ، يمكننا القول أنه من الصعب جدًا القول أن بعض أنظمة المصادقة لها مزايا ساحقة على أخرى. لذلك ، يجدر النظر في كيفية الجمع بين العديد من أنظمة المصادقة المختلفة. حاول المؤلفون ترجمة هذه الفكرة إلى مخطط أطلقوا عليه "المصادقة متعددة العوامل" أو المصادقة متعددة العوامل أو MFA. فكرتها هي استخدام الأمان المتعمق ، أي إجبار المستخدم على تطبيق آليتين مختلفتين أو أكثر من آليات المصادقة. يجب على كل من هذه الآليات استخدام إجراءات أو شروط مختلفة. من المفهوم أن هذه الآليات يجب أن يكون لها طرق توثيق مختلفة.

على سبيل المثال ، يجب أن تستخدم إحدى هذه الآليات في وقت واحد:

- شيء تعرفه ، مثل كلمة المرور ؛

- شيء لديك تحت تصرفك ، مثل الهاتف الخليوي أو البطاقة الذكية ؛

- شيء ما أنت ، على سبيل المثال ، مؤشر البيومترية.

الفكرة هي أنه إذا كنت تستخدم شيئًا مثل هذه الآلية ، فسيتعين على المهاجم سرقة العديد من الأشياء المختلفة حتى يتمكن من انتحال هويتك. على سبيل المثال ، يمكن للمتسلل سرقة كلمة المرور الخاصة بك ، ولكن لا يمكنه سرقة هاتفك. المثال الأكثر شيوعًا لهذه الآلية هو المصادقة الثنائية من Google ، على سبيل المثال ، في حساب Gmail.

افترض أن لديك كلمة مرور لإدخال بريدك ، ولكن بالإضافة إلى ذلك ، ستتلقى رسالة نصية على هاتفك تحتوي على رمز يجب عليك استخدامه لتأكيد أن صندوق البريد هذا يخصك. وإذا أدخلت هذا الرمز ، فهذا يعني أنه إذا استولى شخص ما على كلمة مرورك ، فسيظل الهاتف ملكًا لك. وبالتالي ، فإن هذه الآلية تحميك من الاختراق التام.

AWS ، الخدمة السحابية الآمنة من Amazon ، تستخدم أيضًا المصادقة ذات العاملين لخدماتها ، وتنتقل عبر هذه المصادقة ، على سبيل المثال ، لإدارة جهازك الظاهري وما شابه ذلك. لديهم أيضًا وظيفة تثبيت تطبيق الهاتف المحمول على هاتفك الذي يسمح لك بإدخال كلمة المرور الخاصة بك. كما أنهم يستخدمون شيئًا يسمى دونجل أمان مخصص ، أو مفتاح أمان إلكتروني للمستخدم ، والذي يسمح لك بإجراء المصادقة ذات العاملين.

كل هذا يبدو جيدًا جدًا ، ولكن هناك شيء يحجب استخدام المصادقة الثنائية. أظهرت التجربة أنه إذا زودت المستخدم بطريقة مصادقة ثانية بالإضافة إلى كلمات المرور ، فسيبدأ المستخدم في تطبيق كلمات مرور أضعف. نظرًا لأنه يعتقد أنه نظرًا لتوفير الأمان من خلال آليتين للأمان ، فقد تكون كلمة المرور بسيطة للغاية. يمكننا أن نستنتج أنه في بعض الأحيان ، كلما زادت الحماية التي تقدمها للمستخدمين ، زادت خطورة إجراءات الحماية الإضافية الأخرى.

الطالب: تستخدم العديد من الخدمات لتحديد الأرقام الأربعة الأخيرة لبطاقة الائتمان ، والتي يمكن تخمينها بسهولة.

البروفيسور: أنت محق ، بهذا المعنى ، فإن استخدام بطاقات الائتمان مثير للاهتمام للغاية ، لأنه بالإضافة إلى هذه الأرقام الأربعة ، تستخدم الحماية العديد من المخططات الأخرى لمنع الاحتيال ، ولكن من وجهة نظر حساب الآلة لمجموعات من الأرقام ، فإنه أمر مثير للاهتمام. ربما لاحظت أنه إذا استخدمت بطاقتك في الخارج ، فبعد إدخالها في ماكينة الصراف الآلي ، قد يتصلون بك من البنك ويسألون: "هل استخدمت بطاقتك الآن؟" وترد: "نعم ، نعم لقد استخدمتها. "لذا ، من الأسهل بكثير توفير الأمان مع أجهزة الصراف الآلي عن استخدام بطاقتك على مواقع الويب أو للتسوق في المتاجر عبر الإنترنت.

لأنه لسبب ما ، قد تكون معلومات بطاقتك خارج ملفك الشخصي الآمن. على سبيل المثال ، في العديد من المكتبات عبر الإنترنت مثل "My Little Pony" ، إذا لم تقم بإدخال كلمة مرور تأكيد مرسلة إلى بريدك الإلكتروني أو هاتفك في غضون بضع دقائق ، فسيتم حظر بطاقة الائتمان الخاصة بك. والسبب في قيامهم بذلك هو أنه يتعين عليهم الاختيار بين مصالح شخص يمكنه جلب أموال لهم ومصالح مهاجم يمكنه سرقة تلك الأموال. هذه طريقة أمان يتم وضعها في خلفية البنية التحتية لموقع التجارة الإلكترونية التي تستخدم تحليلات الآلة لمنع الاحتيال والتهديدات المماثلة.

لذا ، ماذا يمكن أن تكون إجابات على أسئلة الواجب المنزلي؟ على سبيل المثال ، السؤال عن العوامل المحتملة التي تؤثر على اختيار مخطط المصادقة في مجموعة كاملة من السيناريوهات المختلفة. أعني ، على مستوى عالٍ ، لا توجد مفاهيم واضحة بأن طريقة المصادقة هذه صحيحة أو خاطئة. نحن بحاجة إلى الاعتماد على نتيجة مناقشتنا اليوم والتعامل معها بهذه الطريقة: "في هذا السيناريو ، سأفكر أكثر في طريقة المصادقة هذه ، وفي هذا السيناريو - حول طريقة أخرى."

على سبيل المثال ، يتعلق أحد الأسئلة بالمصادقة على أجهزة الكمبيوتر العامة لنظام جامعة أثينا وكيف اهتم مطورو النظام بذلك.

من الممكن أن يكون الشيء الوحيد الذي سيكون من الصعب تقديمه في هذه الحالة هو مقاومة المراقبة الداخلية. لأنه في هذه الحالة ، قد يكون لدينا برامج ضارة ، وأجهزة كمبيوتر غير معروفة على الشبكة ، وما إلى ذلك. ربما مع أخذ ذلك في الاعتبار ، يجب أن تأخذ في الاعتبار القياسات الحيوية ، والتي تبدو في هذه الحالة فكرة جيدة. لأنه في معظم الحالات ، يعد قارئ المقاييس الحيوية هو الجهاز المفضل والموثوق ، لأنه من الصعب جدًا تزييف معلمات شبكية العين أو بصمات الأصابع.

صحيح ، إذا كنت لا تستطيع ضمان مقاومة المراقبة الداخلية ، يمكن أن تكون القياسات الحيوية فكرة سيئة ، لأنه ، على سبيل المثال ، يمكن أن يكون سرقة بصمات شخص ما من قاعدة البيانات ضارًا ، لأن هذه المعلومات تم استخدامها للوصول إلى جميع الخدمات " أثينا ".

لذلك إذا عدت إلى السؤال عن الأشياء التي يجب الاهتمام بها في المقام الأول ، فقد تكون هناك مجموعة متنوعة من الإجابات. على سبيل المثال ، يجب أن تهتم البنوك إلى حد كبير بسلامة أجهزة الصراف الآلي ، لذلك يجب أن تكون المرونة في المراقبة المادية متطلبًا أساسيًا.

أي أنه إذا أتيحت لي الفرصة لملاحظة كيفية تفاعلك مع ماكينة الصراف الآلي ، فلا ينبغي أن يعطيني هذا الفرصة لانتحال شخصيتك. بالإضافة إلى ذلك ، يجدر التفكير في اللصوص ، لأنه إذا فقدت بطاقتي الائتمانية ، فلا ينبغي أن يكون الأمر كذلك حتى يتمكن أي شخص من استخدامها لشراء الأشياء دون علمي. إذا عدت إلى ما سبق ، فيجب توفير أمان البطاقة المصرفية من خلال آليات مختلفة.

إذا نظرتم إليها من وجهة نظر استخدام القياسات الحيوية ، فإن السؤال الذي يطرح نفسه - هل تثق البنوك في أجهزة الصراف الآلي؟ هل يثقون في هذه المحطات المادية؟ من ناحية ، يمكنك أن تقول "نعم" ، لأنه تم إنشاؤها من قبل البنوك نفسها ، ولكن من ناحية أخرى ، فقط زيوس يعرف ما يمكن أن يحدث لهم. في بعض البلدان ، تحظى خطة استخدام أجهزة الصراف الآلي المزيفة أو أجهزة الصراف الآلي "السرية" ، وهي أجهزة تشبه في مظهرها أجهزة الصراف الآلي الحقيقية ، بشعبية كبيرة. عندما تقوم بإدخال بطاقة فيها ، يوجد قارئ دخيل يسرق معلوماتك بينك وبين البنك ، أو أن جهاز الصراف الآلي المزيف لا يتصل بالبنك على الإطلاق ، بل إنه ببساطة يسرق بياناتك. لذا ، ربما ، لا ينبغي للبنك أن يثق في هذه المحطات. وفي هذه الحالة ، لن تكون القياسات الحيوية فكرة جيدة. قد تبدو فكرة جيدة ، لكنك لست محميًا من حقيقة أن شخصًا ما سوف يسرق أموالك ، حتى إذا كانت معلماتها لا تتطابق مع هويتك البيومترية.

, - - , «» « ». , , , , , , - . , , , .

, , , .

, , CAP – (CAP — Chip Authentication Program, ). , , .

CAP – ? , , . .

PIN-. , MasterCard, , CAP – - . , , PIN, 8- . , , -, , , . .

CAP- , , «». « », , « » . , PIN- .

«», PIN- , , , CAP – .

«», CAP – , . , , CAP – .

«» , . , «», CAP- , HTML JavaScripts .

CAP- , 8- , .

, . , 8- , CAP-, . , , , .

, , - , , , .

, . , , . -, , — .

, CAP- . CAP- ? ? , 10,5 !

, . CAP- , , 8- - -. , . , , . , , , .

, CAP- -, , - , , , , , , «», . .

, . , !

.

شكرا لك على البقاء معنا. هل تحب مقالاتنا؟ تريد أن ترى المزيد من المواد المثيرة للاهتمام؟ ادعمنا عن طريق تقديم طلب أو التوصية به لأصدقائك ،

خصم 30٪ لمستخدمي Habr على تناظرية فريدة من خوادم الدخول التي اخترعناها لك: الحقيقة الكاملة حول VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1 جيجابت في الثانية من 20 $ أو كيفية تقسيم الخادم؟ (تتوفر خيارات مع RAID1 و RAID10 ، ما يصل إلى 24 مركزًا وما يصل إلى 40 جيجابايت من ذاكرة DDR4).

VPS (KVM) E5-2650 v4 (6 نوى) 10GB DDR4 240GB SSD 1Gbps حتى ديسمبر مجانًا عند الدفع لمدة ستة أشهر ، يمكنك الطلب

هنا .

ديل R730xd 2 مرات أرخص؟ فقط لدينا

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV من 249 دولارًا في هولندا والولايات المتحدة! اقرأ عن

كيفية بناء البنية التحتية فئة باستخدام خوادم V4 R730xd E5-2650d تكلف 9000 يورو عن بنس واحد؟