قصة كيف لا تحتاج إلى القيام بالتصريح ، خاصة في المجالات المهمة للحياة والممتلكات ، مثل ، على سبيل المثال ، إدارة نظام إنذار أمني من خلال التطبيق من الهاتف.

مقدمة قصيرة

بدأ كل شيء بحقيقة أنني بنيت منزلًا ، ومن الممكن بالتأكيد أن يوجد منزل بدون إنذار ضد السرقة في واقعنا ، ولكن لا يمكن ترك أي شيء أكثر أو أقل قيمة (تؤكد الحالات المحزنة للجيران ذلك). أثناء الانتهاء من الداخل والخارج ، لم يتسبب ضبط المفتاح ونزع سلاحه في أي إزعاج.

يحتوي المنزل على مرآب ، وتفتح البوابات من جهاز التحكم عن بعد ، وبالتالي يتم وضع السيارة هناك. إذا كان المنزل تحت الحراسة ، فإن الفتح من جهاز التحكم عن بعد يطلق "إنذار" عند البوابة وبعد 2-3 دقائق من وصول الأشخاص الجادين. لتجنب ذلك ، يجب عليك أولاً إزالة الحماية (فتح الدهليز ، وإرفاق المفتاح ، وإغلاق الدهليز ، والدخول إلى السيارة مرة أخرى) ثم فتح البوابة. وبطريقة ما هذا الإجراء مزعج قليلاً ، خاصة في فصل الشتاء ، وبشكل عام يتم فقدان كل "السحر" بطريقة أو بأخرى.

بالطبع ، يمكنك التأكد بذكاء من أن فتح البوابة يزيل المنبه ، لكنني ما زلت لم أصل إلى هذه النقطة.

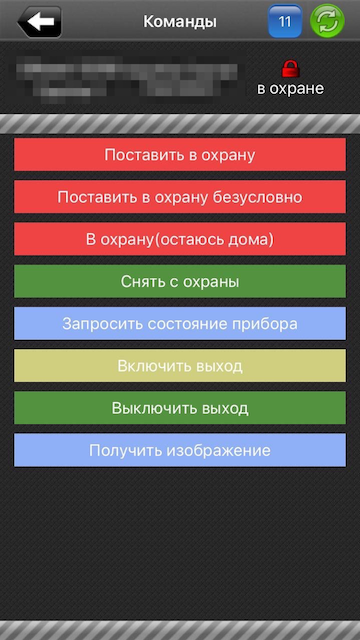

لكنني اكتشفت أن وكالة الأمن لدينا لديها تطبيق معجزة "لوحة المفاتيح فينيكس موبايل". التطبيق ليس فقط لهم ، لكنهم يعملون معه. باستخدامه ، يمكنك التحكم في التنبيه من الهاتف ، والذي يعيد إلى حد ما متعة استخدام كل هذا.

والآن القصة نفسها

لربط إدارة الأمن من التطبيق ، تحتاج إلى القدوم إلى مكتب وكالة الأمن ، والعثور على المهندس الذي تحتاجه ، ودفع 400 روبل لـ "الإعداد" في الصراف وسيتم منحك حسابًا يدفع إلى الإعدادات على الهاتف وفويلا ، يمكنك توجيه الأمان كما تريد ، وتلقي دفع الإخطارات ولا تعرف الحزن.

سيكون كل شيء على ما يرام ، ولكن عند التسجيل ، يتم منحك تسجيل دخول على شكل ثلاثة أحرف ، على سبيل المثال abb (الأحرف الأولى) ، ويتم إنشاء كلمة المرور من الأرقام الأربعة الأخيرة من رقم الهاتف (كما قال المهندس ، حتى لا ينسوا) ، أي على سبيل المثال ، 0808. وسئلوا عما إذا كان من الممكن تعيين كلمة مرور مختلفة ، قالوا إن ذلك ممكن ، ولكن فقط أرقام. حسنًا ، حسنًا ، قمت بتعيين كلمة المرور الصحيحة لنفسي وانطلقت لاختبار كيفية عمل كل شيء.

في هذه الأثناء ، نضجت فكرة في رأسي - لكن هل يجب أن أحاول ...

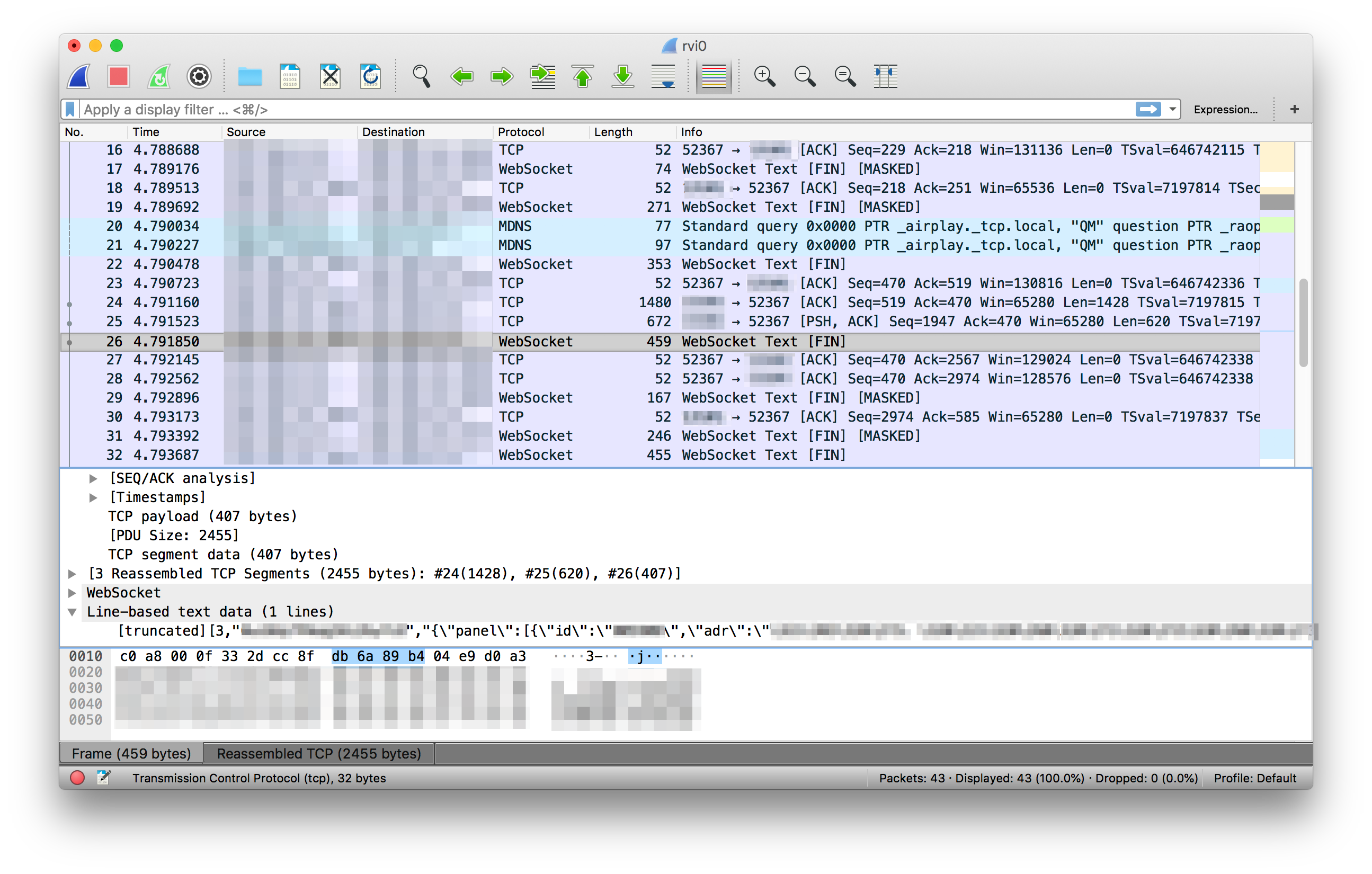

نأخذ iPhone rvictl -s iPhone_UDID : rvictl -s iPhone_UDID ، rvictl -s iPhone_UDID الجديدة عبر Wireshark ونرى كيف يعمل وما يرسله تطبيقنا. يمكنك أخذ أجهزة / أدوات أخرى ، لكن لدي واحدة.

يعمل ، على ما يبدو ، من خلال بروتوكول wamp - هذا هو في الأساس نفس مقبس الويب. بطبيعة الحال ، لا شيء مشفر ويمكنك أن ترى بالضبط كيف يتم إرسال الطلبات وتكرارها في الواقع.

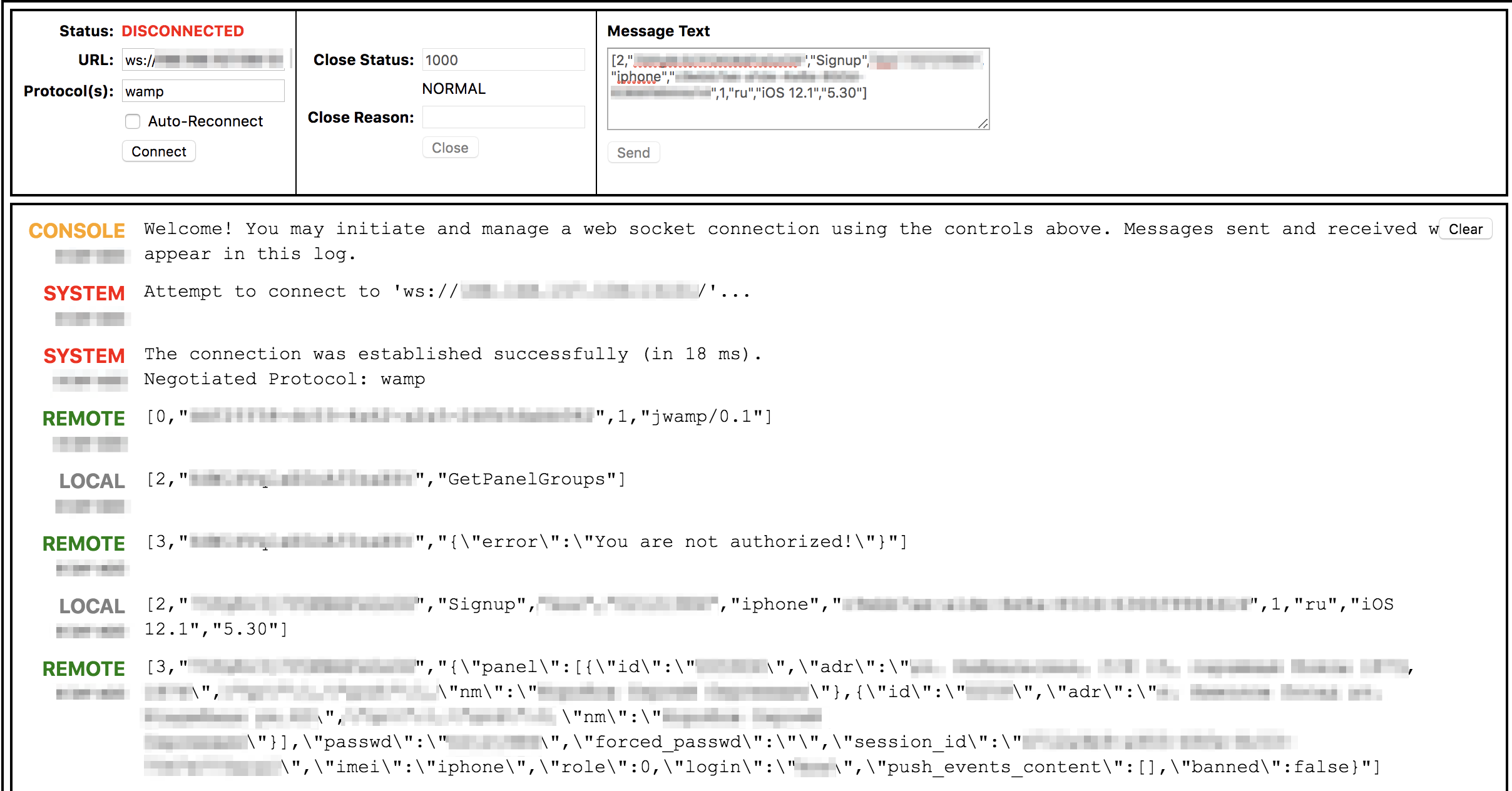

الآن نحاول إعادة إنتاج الطلبات المستلمة. كل هذا لسرعة الاختبارات ، يمكنك وضع الامتداد لنوع الكروم "Web Socket Client" ومحاولة هناك.

بعد التأكد من عمل كل شيء كما هو متوقع تمامًا ، نكتب العميل بسرعة ، على سبيل المثال ، للعقدة.

نلاحظ أن واجهة برمجة التطبيقات تستجيب برسائل مختلفة عندما لا يتم العثور على المستخدم على الإطلاق وعندما تكون كلمة المرور غير صحيحة. سيؤدي ذلك إلى تسريع العملية.

سيكون عميلنا غبيًا جدًا ، ولكنه مع ذلك فعال. يقوم العميل بتعداد كافة عمليات تسجيل الدخول التي تتكون من 3 أحرف. إذا كان اسم المستخدم موجودًا ، فسيبدأ في تعداد كلمة المرور الخاصة به ، وإذا لم يكن كذلك ، فسننتقل إلى الاسم التالي. يتم فرز كلمة المرور في النطاق من 0000 إلى 9999.

نبدأ كل هذا وننتظر. حصلت تسجيلات الدخول بسرعة كبيرة (10 دقائق) ، وتبين أن حوالي 150 قطعة (لا تستخدم الخدمة كثيرًا). كلمة المرور لكل تسجيل دخول في حوالي 8 دقائق. لا توجد قيود على التحقق في IPA. ويمكنك جوفاء متعددة مؤشرات الترابط.

تم اختيار كلمات المرور في 100٪ من الحالات. عند اختيار كلمة المرور بنجاح ، تنفث واجهة برمجة التطبيقات معلومات مثل: اسم المالك ، والعنوان (قد يكون هناك العديد من الكائنات) ، وبعض الرموز المميزة (على ما يبدو لإرسال عمليات الدفع) ، ومعرف الجلسة ، وما إلى ذلك.

بعد تسجيل الدخول ، يمكنك نزع سلاح الكائن بأكمله. الأشياء نفسها عبرت بعيدًا جدًا عن المدينة. إذا سقطت هذه المعلومات في أيدي "الأشرار" ، لكانت عملية تشريح الجسم الخاضع للحراسة تمر دون أي مشاكل ، ومن ثم كان من الممكن تسليح بأمان ولم يلاحظ أحد.

أدركت أنني شخصياً عميل لهذا المكتب - شعرت بعدم الارتياح قليلاً.

شيء واحد جيد ، على ما يبدو أن الشركة لا تزال لديها نوع من المراقبة ، أو ربما لوحظت عن طريق الخطأ ، ولكن بعد فترة توقف التطبيق عن قبول كلمات المرور ، وعرض الاتصال بالمكتب.

ونتيجة لذلك ، قام الجميع بتغيير أسماء المستخدمين الخاصة بهم ووضع كلمات مرور عادية. البروتوكول ، ومع ذلك ، كما كان غير مشفر ، بقي كما هو ، ولكن على الأقل شيء.

لماذا كل هذا؟ ربما يريد شخص ما بعد ذلك أن يجعل نظامه أكثر أمانًا إلى حد ما ، وشخص يستخدم خدمة مماثلة بكلمات مرور مماثلة سينظر إليها من الجانب الآخر ويطلب اتخاذ إجراء. مع هذه الإجراءات البسيطة ، سيزداد مستوى الأمان قليلاً.

أنا لا أعطي أسماء هنا على وجه التحديد ، وبقدر المستطاع انتزع شخصية جميع البيانات حتى يتمكن الشخص الذي يعرف نفسه من استخلاص الاستنتاجات :)

ملاحظة هذه المقالة هي لأغراض إعلامية فقط ، ولم تعد المشكلات الموضحة هنا وقت النشر ذات صلة - اتخذت الشركة إجراءً.