معهد ماساتشوستس للتكنولوجيا. محاضرة رقم 6.858. "أمن أنظمة الكمبيوتر." نيكولاي زيلدوفيتش ، جيمس ميكنز. 2014 سنة

أمان أنظمة الكمبيوتر هي دورة حول تطوير وتنفيذ أنظمة الكمبيوتر الآمنة. تغطي المحاضرات نماذج التهديد ، والهجمات التي تهدد الأمن ، وتقنيات الأمان بناءً على العمل العلمي الحديث. تشمل الموضوعات أمان نظام التشغيل (OS) ، والميزات ، وإدارة تدفق المعلومات ، وأمان اللغة ، وبروتوكولات الشبكة ، وأمان الأجهزة ، وأمان تطبيقات الويب.

المحاضرة 1: "مقدمة: نماذج التهديد"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 2: "السيطرة على هجمات القراصنة"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 3: "تجاوزات العازلة: المآثر والحماية"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 4: "فصل الامتيازات"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 5: "من أين تأتي أنظمة الأمن؟"

الجزء 1 /

الجزء 2المحاضرة 6: "الفرص"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 7: "وضع حماية العميل الأصلي"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 8: "نموذج أمن الشبكات"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 9: "أمان تطبيق الويب"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 10: "التنفيذ الرمزي"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 11: "لغة برمجة Ur / Web"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 12: أمن الشبكات

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 13: "بروتوكولات الشبكة"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 14: "SSL و HTTPS"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 15: "البرامج الطبية"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 16: "هجمات القناة الجانبية"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 17: "مصادقة المستخدم"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 18: "التصفح الخاص للإنترنت"

الجزء 1 /

الجزء 2 /

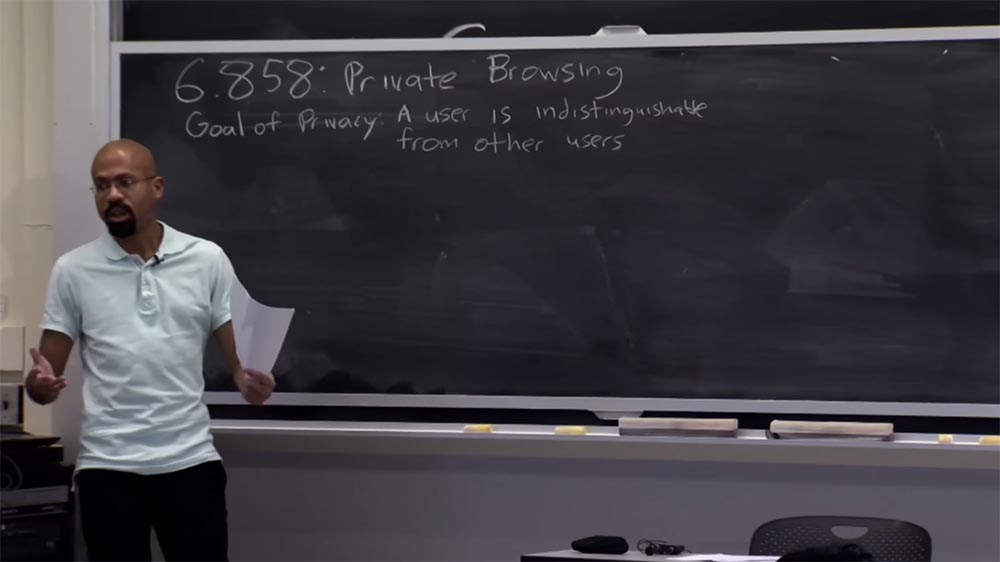

الجزء 3 لذلك دعونا نبدأ. مرحبًا بكم في محاضرة أخرى رائعة عن الأمن وسبب فزع العالم. لذلك ، سنتحدث اليوم عن أوضاع التصفح الخاص ، والتي ربما يمتلك الكثير منكم الكثير من الخبرة الشخصية فيها. ما هو الغرض من التصفح الخاص؟ ماذا يقول باحثو الأمن عن الخصوصية؟

بشكل عام ، يتحدثون عن الهدف التالي: يجب ألا يكون أي مستخدم معين مختلفًا عن مجموعة من المستخدمين الآخرين. على وجه الخصوص ، يجب ألا يبدو نشاط هذا المستخدم عند تصفح الإنترنت مهددًا من حيث نشاط المستخدمين الآخرين. لذا ، كما ذكرت ، سنتحدث اليوم عن الخصوصية في السياق المحدد لتصفح الإنترنت الخاص.

في الواقع ، لا يوجد تعريف رسمي لما يعنيه التصفح الخاص. هناك عدة أسباب لذلك. أحدها هو أن تطبيقات الويب هي أشياء معقدة للغاية. إنهم يضيفون باستمرار ميزات جديدة ، مثل الصوت ومحتوى الفيديو وأشياء أخرى مماثلة. ونتيجة لذلك ، يجب أن تكون المتصفحات "هدفًا متحركًا". لذلك ، فإن مفهوم ما يمكن للمتصفحات فعله غامض نوعًا ما ، ونتيجة لذلك ليس من الواضح دائمًا أي المعلومات عن مستخدم معين قادرة على التسرب إلى المجال العام.

في النهاية ، ما يحدث هو أنه في الممارسة العملية ، كما هو الحال بالنسبة لأشياء أخرى كثيرة ، يتم تحديد وجود ومهام المتصفحات بمعايير الحياة. وبالتالي ، ستقوم العديد من الشركات المصنعة للمتصفحات بتنفيذ وظائف مختلفة ، خاصة فيما يتعلق بالتصفح الخاص. يرى مطورون آخرون نتائج المنافسين ويقومون بتحديث المتصفح الخاص بهم ، بحيث تتغير أهداف وغايات المتصفح باستمرار.

نظرًا لأن المستخدمين يعتمدون أكثر فأكثر على التصفح الخاص للإنترنت ، فسيجدون في النهاية العديد من أخطاء الخصوصية ، والتي سأتحدث عنها في غضون دقيقة. بالمعنى العام ، يمكن اعتبار التصفح الخاص كهدف طموح. ولكن مع تحسن المجتمع ، تتحسن بعض جوانب التصفح الخاص وبعضها يزداد سوءًا.

إذن ماذا نعني بالتصفح الخاص للإنترنت؟ يصعب تحديد ذلك ، لكن مقالة المحاضرة تحاول إضفاء الطابع الرسمي على هذه القضية بطريقتين محددتين. بادئ ذي بدء ، يتحدث عن متسلل محلي في شبكة خاصة - شخص سيستحوذ على جهاز الكمبيوتر الخاص بك بعد الانتهاء من التصفح الخاص. ويريد هذا الشخص معرفة المواقع التي زرتها في وضع التصفح الخاص.

تتحدث المقالة أيضًا عن المجرمين الإلكترونيين الذين يسيطرون على المواقع التي تزورها. قد يحاول هذا المهاجم معرفة أنك شخص معين ، John أو Jane ، ولست مستخدمًا غير شخصي لا يمكن لموقع الويب تقديم أي معلومات عنه. لذلك ، سندرس كل من هذه الهجمات بالتفصيل. يكفي أن نقول أنه إذا تمكن المهاجم من تنظيم كل من هذه الهجمات في وقت واحد ، سواء الهجمات المحلية أو عبر الإنترنت ، فهذا سيعزز بشكل كبير قدرته على الكشف عن هويتك.

على سبيل المثال ، يمكن للمهاجم المحلي الذي يمكنه معرفة عنوان IP الخاص بك معرفة ما إذا كان عنوان IP المعين هذا موجودًا في سجلات الموقع. لذلك ، من وجهة نظر أمنية ، من المفيد جدًا النظر في هذه الهجمات المحلية والويب ، بشكل فردي أولاً ، ثم في شكل مجمع.

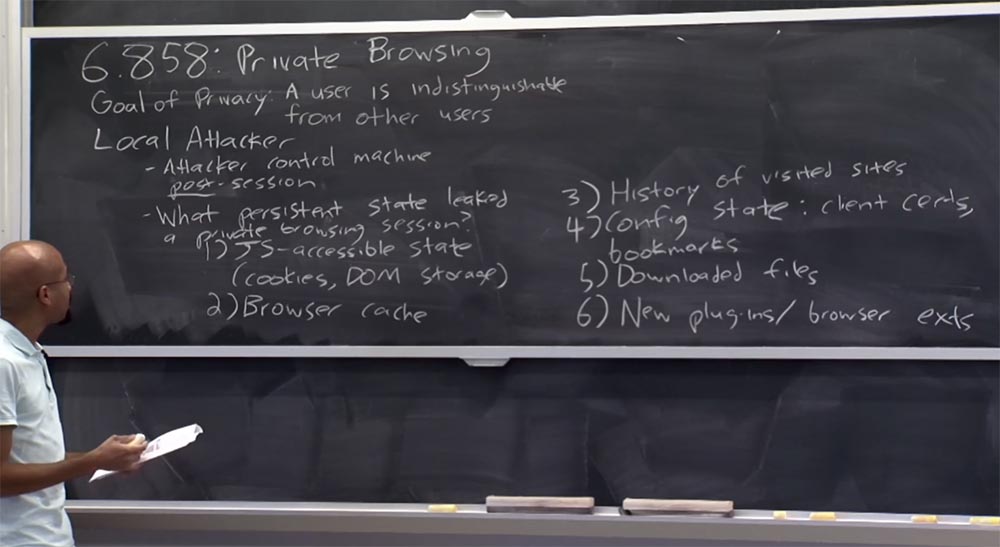

دعونا ننظر إلى النوع الأول من المهاجمين - مهاجم محلي. افترض أن هذا المخترق سيتحكم في كمبيوتر المستخدم بعد نهاية جلسة اتصال الشبكة. أعني أنه تم الانتهاء من التصفح الخاص للإنترنت ، وتوقف المستخدم عن استخدام المتصفح وهو ليس على الكمبيوتر. بعد ذلك ، يتحكم المخترق في الكمبيوتر ويحاول معرفة ما حدث من قبل. لذلك ، فإن الغرض من الأمان هو منع المهاجم من فهم مواقع الويب التي زارها المستخدم أثناء التصفح الخاص.

أحد الأسباب المهمة التي تجعلنا نفكر في الهجوم بعد نهاية جلسة نشاط الإنترنت هو كما يلي. إذا افترضنا أن المهاجم يمكنه التحكم في الكمبيوتر قبل العرض الخاص ، فإن "اللعبة قد انتهت" ، لأنه في هذه الحالة يمكن للمتسلل تثبيت لوحة اعتراض لوحة المفاتيح ، أو انتهاك سلامة المتصفح أو نظام التشغيل نفسه. لذلك لن ننتبه لهذا المهاجم. يرجى ملاحظة أنه للسبب نفسه ، نحن لا نحاول ضمان خصوصية المستخدم بعد أن سيطر المهاجم على جهاز الكمبيوتر الخاص به ، لأنه بعد أن سيطر على الكمبيوتر ، سيكون المخترق قادرًا على القيام بكل ما يريده معه ، على الأقل تثبيت نفس لوحة اعتراض لوحة المفاتيح. وبالتالي ، من حيث المبدأ ، بمجرد أن يغادر المستخدم الكمبيوتر ، فإننا لا نعتبر مباشرة مفهوم الخصوصية.

هنا يمكنك تقديم هدف آخر تريد تحقيقه - حاول الاختباء من المهاجم الذي يستخدمه المستخدم بشكل عام في وضع التصفح الخاص.

يقول مقال المحاضرة أنه صعب للغاية. تسمى هذه الخاصية غالبًا "الإنكار المعقول". على سبيل المثال ، يأتي رئيسك إليك بعد جلسة تصفح خاصة ويقول: "هل تصفحت mylittlepony.com؟" وأجبت ، لا ، أنك لم تذهب إلى هناك! وبالطبع ، لم أستخدم وضع التصفح الخاص لإخفاء حقيقة أنني كنت أتصفح mylittlepony.com. لذا ، كما قلت ، من الصعب ضمان خاصية الإنكار المعقول ، وبعد ذلك سأقدم أسبابًا محددة. لذا سنأخذ بعين الاعتبار فقط مهاجم محلي.

قد نفكر في السؤال ، ما هي الحالة الثابتة لجانب العميل الذي يساهم في التسريبات أثناء جلسة التصفح الخاصة؟ من خلال المثابرة ، أعني أنه سيتم تخزين بعض البيانات على محرك أقراص ثابت محلي أو SSD محلي أو شيء مشابه.

إذن ، ما هي ظروف تشغيل النظام المشحونة بتسرب البيانات إذا لم نكن حذرين بما فيه الكفاية عند المشاهدة بشكل خاص؟ بادئ ذي بدء ، هذه هي حالة إمكانية الوصول إلى مكونات JavaScript مثل ملفات تعريف الارتباط وتخزين DOM. شيء آخر يقلق الناس عند التصفح بشكل خاص هو ذاكرة التخزين المؤقت للمتصفح. بعد كل شيء ، لا تريد أن يجد شخص ما في ذاكرة التخزين المؤقت الداخلية بعض الصور أو ملفات HTML من مواقع الويب التي تريد إخفاء زياراتها عن الأشخاص الآخرين.

شيء آخر مهم هو تاريخ المواقع التي قمت بزيارتها. يمكنك أن تدمر علاقة مع شخص آخر عندما يسجل دخوله إلى المتصفح ، ويبدأ في كتابة شيء ما في شريط العناوين ويقاطع بشكل محرج ما بدأ ، لأن سجل المشاهدات يخبره تلقائيًا بشيء غير لائق للغاية. هذا أحد أسباب عدم رغبتك في تسرب هذه المعلومات من جلسة التصفح الخاصة.

يمكنك أيضًا التفكير في عرض حالات التكوين وأشياء مثل شهادات العميل والإشارات المرجعية للصفحة. ربما ذهبت إلى موقع معين ، ويعرض المتصفح حفظ كلمات المرور الخاصة بك في ملف تكوين لعرض هذا الموقع ، ولا تريد تسريبها.

الخامس هو الملفات التي تم تنزيلها. هذا مثير للاهتمام لأنه مطلوب إجراء مستخدم صريح لتنزيل الملف. يمكنك استخدام الملف الذي تم تنزيله أثناء التصفح الخاص عند فتح المتصفح ، ولكن من الممكن أيضًا أن تستخدم الملف الذي تم تنزيله بعد الانتهاء من العمل مع المتصفح خارج وضع التصفح الخاص. سنتحدث عن هذا في وقت لاحق.

وأخيرًا ، في وضع التصفح الخاص ، يمكنك تثبيت مكونات إضافية أو ملحقات جديدة للمتصفح. هذا هو نوع آخر من الحالات التي يكون تسربها خارج التصفح الخاص غير مرغوب فيه.

وبالتالي ، تحاول أوضاع التصفح الحالية عادةً منع تسرب البيانات أثناء الحالة الأولى والثانية والثالثة لجلسة التصفح الخاصة. أي أنه يجب ألا تكون هناك إمكانية لتسرب ملفات تعريف الارتباط أو بيانات DOM. يجب حذف كل شيء قمت بتخزينه مؤقتًا أثناء جلسة تصفح خاصة. يجب ألا تحتفظ بسجل لعناوين URL التي تمت زيارتها.

كقاعدة ، يمكن أن تتسرب بيانات الحالة الرابعة والخامسة والسادسة من وضع العرض الخاص خارج الجلسة. هناك أسباب مفيدة وضارة لهذا السبب. في وقت لاحق سنرى أنه إذا تم السماح بتسرب واحد ، فإن هذا سيزيد بشكل جذري من سطح تهديد التسريبات لجميع المعلومات الخاصة. لذلك ، من الصعب مناقشة خصائص الأمان المخصصة لوضع عرض خاص.

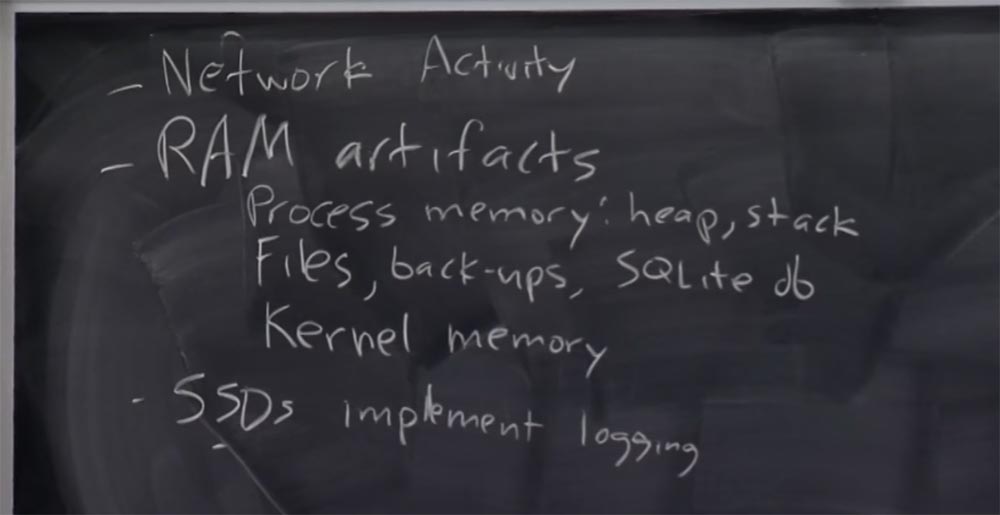

الشيء التالي ، الذي سنتحدث عنه باختصار شديد ، هو نشاط الشبكة أثناء وضع التصفح الخاص. الشيء المثير للاهتمام في هذا هو أنه حتى إذا قدمنا حماية جميع هذه الحالات الست ، ومنع تسرب المعلومات ، فإن حقيقة أنك تقوم بإصدار حزم الشبكة أثناء الاتصال هو دليل على ما قمت به. تخيل أنه عندما تريد الانتقال إلى foo.com ، يجب أن يصدر جهاز الكمبيوتر استعلام DNS لـ foo.com. لذا ، حتى إذا لم تترك أي آثار لنشاط الدول الست المذكورة أعلاه ، على أي حال ، فسيظل هناك سجلات في ذاكرة التخزين المؤقتة لـ DNS المحلية التي حاولت الاتصال بها المضيف foo.com. هذا مثير جدا للاهتمام. قد تعتقد أن المتصفحات قد تحاول بطريقة أو بأخرى مسح ذاكرة التخزين المؤقت لنظام أسماء النطاقات بعد الانتهاء من جلسة تصفح خاصة ، ولكن من الصعب عمليًا القيام بذلك لأن العديد من الأنظمة تتطلب حقوق المسؤول للقيام بذلك. ينشأ تناقض هنا ، لأنك على الأرجح لا تريد أن يكون للمتصفح امتيازات الجذر ، لأننا تأكدنا من أن المتصفحات ليست موثوقة بما فيه الكفاية. بالإضافة إلى ذلك ، تم تصميم أوامر تنظيف ذاكرة التخزين المؤقت لـ DNS لنشاط مستخدم معين ، فهي لا تقوم بمسح ذاكرة التخزين المؤقت بالكامل ، ما الذي تريده لوضع التصفح الخاص. ستحتاج إلى دقة "جراحية" للتخلص من ذكر زيارة foo.com والمواقع الأخرى في وضع التصفح الخاص دون التأثير على أشياء أخرى. من الناحية العملية ، فإن التعامل مع هذا أمر صعب للغاية.

وهناك شيء صعب آخر ذكره المقال هو التحف من ذاكرة الوصول العشوائي ، أو ذاكرة الوصول العشوائي. الفكرة الرئيسية هنا هي أنه في وضع التصفح الخاص ، يجب على المتصفح الخاص تخزين شيء ما في الذاكرة. حتى إذا كان وضع التصفح الخاص لا يتطلب كتابة بيانات مباشرة إلى القرص أو قراءة البيانات من القرص ، فإن ذاكرة الوصول العشوائي توفر المتصفح. على سبيل المثال ، قد تبقى علامة التبويب التي تعرضها في ملف الصفحة ، وقد تنعكس هذه المعلومات في ملف إسبات دفتر الملاحظات. وبالتالي ، إذا انعكست هذه الحالة في التخزين المستمر ، فبعد اكتمال جلسة التصفح الخاصة ، يمكن للمهاجم العثور على JavaScrip أو HTML البرمجية التي انعكست على القرص في ملف الصفحة.

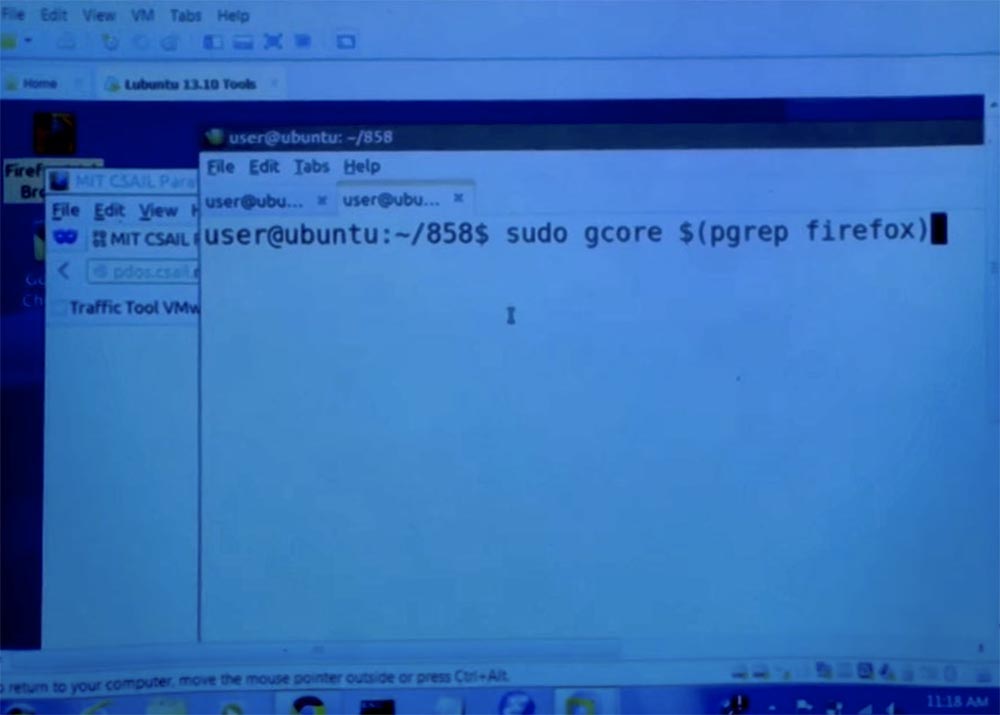

سيكون لدينا عرض صغير لكيفية عمل ذلك. على الشاشة ، سترى علامة تبويب التصفح الخاصة التي سأذهب معها إلى موقع مجموعة برمجة PDOS في مختبر علوم الكمبيوتر التابع لمعهد CSAIL.

\

بعد ذلك ، سأستخدم هذا الأمر الممتع المسمى gcore لتخزين لقطة من صفحة PDOS المفتوحة.

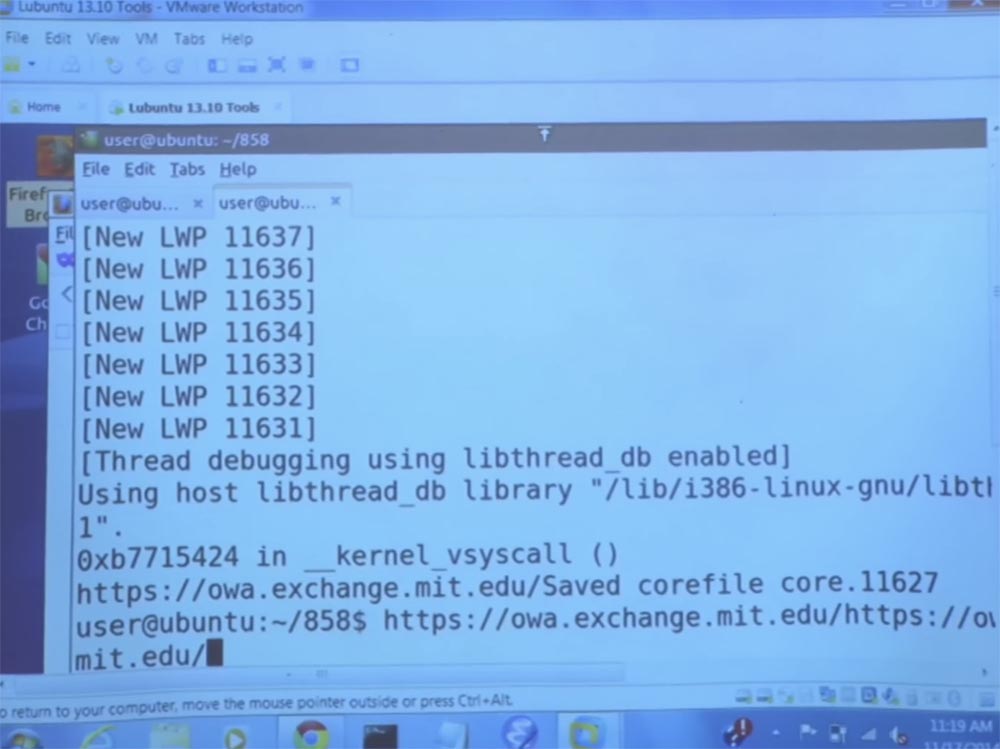

بعد ذلك ، أستخدم القليل من السحر حتى تأخذ طرفي لقطة من الذاكرة ، وأحيانًا تستغرق بعض الوقت.

إليك ما يحدث عند القيام بذلك - يتم إنشاء ملف الصورة الرئيسي لهذا العرض الخاص هنا. الآن سننظر داخل هذه الصورة ونرى ما إذا كان بإمكاننا العثور على أي ذكر لـ pdos.

من المثير للاهتمام ، نرى مجموعة من أمثلة سلاسل pdos ببادئات مختلفة في صورة الذاكرة هذه لوضع التصفح الخاص.

إذا نظرنا إلى أبعد من ذلك ، فسوف نرى أشياء مثل عناوين URL الكاملة ورموز HTML.

النقطة هي أنه إذا تمكنا من العثور على كل هذا في ذاكرة الصفحة ، أي أنه تم وضع بعض بيانات هذه الصفحة في ملف الصفحة على القرص ، فيمكن للمهاجم تشغيل هذه الخطوط بسهولة. يمكنه فعل ما فعلته للتو بالملف في هذه الصفحة ومحاولة معرفة المواقع التي زرتها في وضع التصفح الخاص. هل هذا واضح؟

من حيث المبدأ ، فإن المشكلة هنا هي أن وضع التصفح الخاص لا يحاول "إرباك" ذاكرة الوصول العشوائي أو تشفيرها بطريقة أو بأخرى. يبدو هذا شيئًا أساسيًا جدًا ، لأنه في مرحلة ما ، يجب على المعالج تنفيذ مهمة تستند إلى بيانات نصية مفتوحة. لذلك ، يمكن أن يصبح هذا الظرف مشكلة كبيرة. أي شخص لديه أي أسئلة؟

الطالب: هذا بالضبط ما لا أتوقعه من المتصفح ، لأن المتصفحات يجب أن تضمن خصوصية التصفح الخاص. على سبيل المثال ، إذا قمت ببعض عمليات الشراء ، فلن يتمكن صديق جلس على جهاز الكمبيوتر من مشاهدتها. هل يمكنك أن تخبرنا قليلاً عن الضمانات التي يقدمها مؤلفو المقالة وهل يصفون في المقالة ما يمكن تغييره في المتصفحات لضمان هذه السرية؟

الأستاذ: نعم ، إنه ممتع للغاية. هناك شيء واحد يمكنك الانتباه إليه - عند فتح علامة تبويب التصفح الخاصة ، كقاعدة ، تظهر رسالة نصية أمامك: "مرحبًا بك في وضع التصفح المتخفي". سيساعدك هذا الوضع على عدم ترك أي أثر إذا كان العديد من المستخدمين يعملون على الكمبيوتر ، ولن يتمكن صديقك ، الذي جلس بعدك على الكمبيوتر ، من التعرف على سجل المشاهدات وملفات تعريف الارتباط وبيانات تعبئة النموذج. ومع ذلك ، لن يساعد وضع التصفح المتخفي إذا كان شخص خلفك يقف مع نادٍ مطاطي وسوف "يطردك" بمجرد دخولك إلى الموقع.

لذلك ، يتجنب المصنعون أنفسهم تحديد الضمانات المتعلقة بسرية البيانات عند استخدام متصفحاتهم.

في الواقع ، بعد حادثة سنودن ، قام العديد من المتصفحات بتغيير هذه الرسالة المنبثقة لأنهم أرادوا حقًا أن يوضحوا للمستخدم أنهم لا يستطيعون حمايته من تدخل قوى مثل وكالة الأمن القومي أو شيء من هذا القبيل.

باختصار ، ما هي الضمانات التي يقدمونها؟ من الناحية العملية ، فهي توفر فقط الثغرة التي ذكرتها للتو. أي أن الشخص الذي لا يستطيع رؤية ما تفعله الآن سيكون قادرًا على رؤية ما كنت تفعله. نفترض أن الشخص العادي لا يمكنه تشغيل الخطوط في ملف صفحة أو القيام بشيء مماثل. ومع ذلك ، هناك مشكلتان. إحدى المشاكل هي أن المتصفحات معقدة للغاية لدرجة أنها لا تحميها في كثير من الأحيان من تصرفات الأشخاص العاديين.

يمكنني إعطاء مثال شخصي. عدة مرات ، عندما رأيت إعلانات لافتة Huffington Post مضحكة على الصفحة ، مثل ، "انظر كيف أن لمس هذه الجراء يساعد الجراء الآخرين على النزول إلى الدرج!" ، وأحيانًا أمسك بها ونقر عليها بسبب ضعفي. ولكن نظرًا لأنني لا أريد أن يتعرف الناس على ضعفي ، فقد قمت بذلك أحيانًا في وضع العرض الخاص. ومع ذلك ، حدث أنه في بعض الأحيان تسربت عناوين URL لهذه القطع الإعلانية إلى سجل عناوين URL في وضع المتصفح العام العادي الذي لم تكن هذه المادة مخصصة له. وبالتالي ، فإن إحدى المشكلات هي أنه في بعض الأحيان لا توفر هذه المتصفحات الحماية من الهجمات غير المهنية.

ثانيًا ، أعتقد أن هناك الكثير من الأشخاص ، وخاصة بعد قصة سنودن ، يرغبون في رؤية حماية خصوصية أقوى من التصفح الخاص. إنهم يرغبون في الحماية من هجوم القطع الأثرية RAM ، حتى لو لم يتمكنوا من صياغة رغبتهم بشكل صحيح تقنيًا.

لذلك ، كان أحد الأشياء التي قمت بها أثناء دراستي في هذا المعهد دراسة في مجال تعزيز الحماية في وضع العرض الخاص ، حتى نتمكن من التحدث عنه. , , , , . , … ?

: , , , . , ?

: . . , . , , . , , .

, , . , , . , , , , , . , , , , .

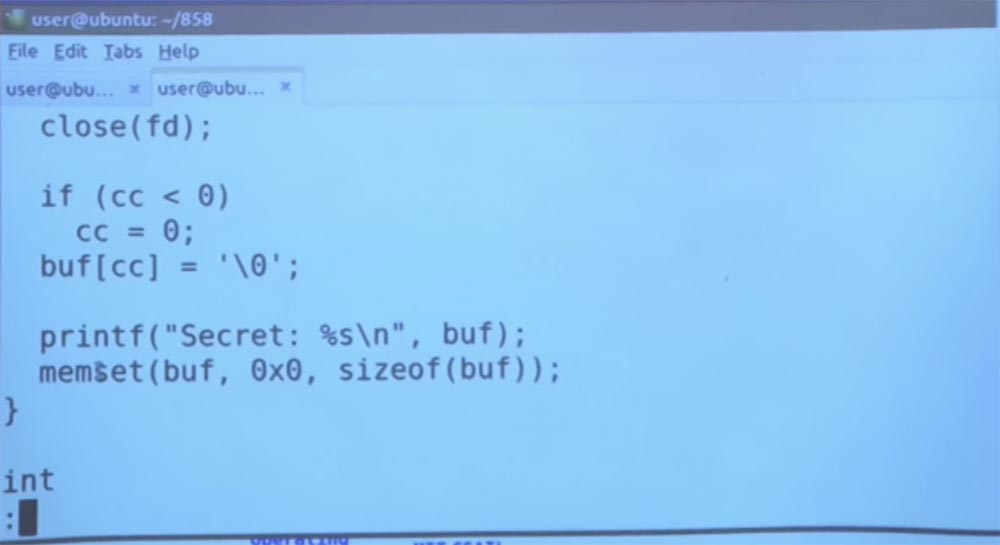

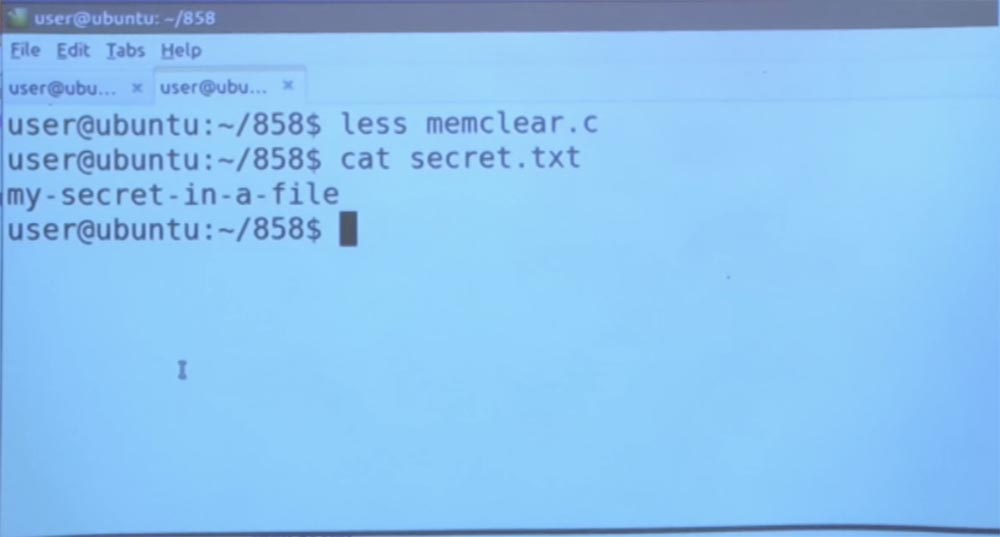

. , memclear. , , « ».

read_secret? , , , .

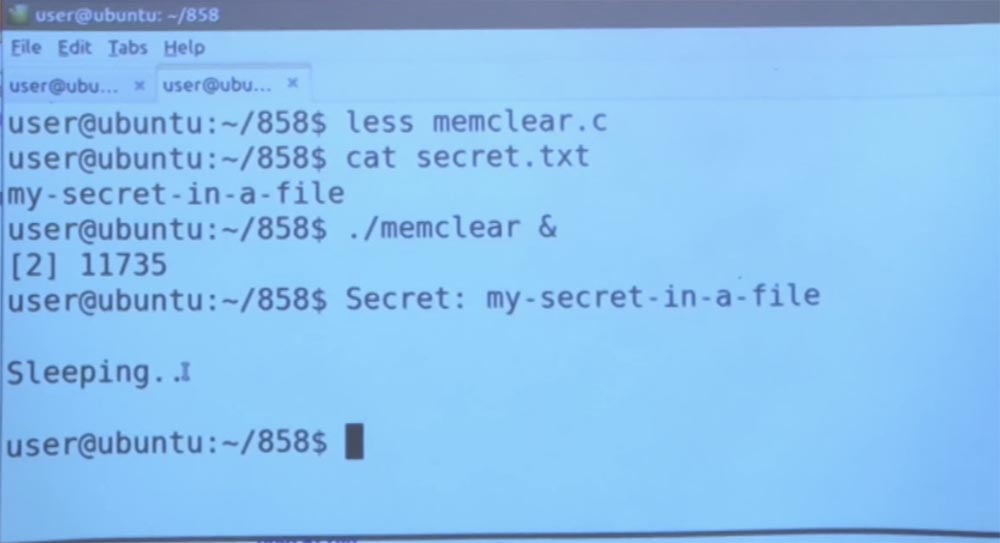

, . , , , memset , , . , , , : « ».

, , ? , .

, . , «», , , . gcore, memclear, .

, , grep .

, , , , , , . , ? , .

, / , . , , , , , C /, , . , memset , , , . , , , , / - .

, . , , , , . ? , , , . , memset memclear, . , , , . ? , , SQL.

- - RAM , , , .

, RAM, , , -, . , , . -, - , , . , , , , . .

. , , , , malloc . , , RAM. , , , – , - . , , .

. / , . , .

? , . , . . , Microsoft Word , Word . , Word, .

, , . , Linux, , , 4- . , . , Linux , , , - .

, — , , .

- SSD. . , SSD, , . , .

, , SSD, : «, , , ».

. , , .

, , , - «» .

لذا ، كيف يمكننا إصلاح هذه المشاكل مع عمر البيانات؟ لقد ناقشنا بالفعل حلًا واحدًا ، وهو إعادة تعيين الذاكرة بعد الانتهاء من العملية. لذلك ، كلما قمت بتحرير شيء ما ، يمكنك ببساطة كتابة مجموعة من الأصفار أو بعض الأشياء العشوائية لإخفاء البيانات القديمة بشكل أساسي عن شخص قد يأتي بعدك.27:05 دقيقةدورة MIT "أمن أنظمة الكمبيوتر". المحاضرة 18: التصفح الخاص - الجزء الثانيالنسخة الكاملة من الدورة متاحة هنا .شكرا لك على البقاء معنا. هل تحب مقالاتنا؟ تريد أن ترى المزيد من المواد المثيرة للاهتمام؟ ادعمنا عن طريق تقديم طلب أو التوصية به لأصدقائك ،

خصم 30٪ لمستخدمي Habr على تناظرية فريدة من خوادم الدخول التي اخترعناها لك: الحقيقة الكاملة حول VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1 جيجابت في الثانية من 20 $ أو كيفية تقسيم الخادم؟ (تتوفر خيارات مع RAID1 و RAID10 ، ما يصل إلى 24 مركزًا وما يصل إلى 40 جيجابايت من ذاكرة DDR4).

VPS (KVM) E5-2650 v4 (6 نوى) 10GB DDR4 240GB SSD 1Gbps حتى ديسمبر مجانًا عند الدفع لمدة ستة أشهر ، يمكنك الطلب

هنا .

ديل R730xd 2 مرات أرخص؟ فقط لدينا

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV من 249 دولارًا في هولندا والولايات المتحدة! اقرأ عن

كيفية بناء البنية التحتية فئة باستخدام خوادم V4 R730xd E5-2650d تكلف 9000 يورو عن بنس واحد؟