معهد ماساتشوستس للتكنولوجيا. محاضرة رقم 6.858. "أمن أنظمة الكمبيوتر." نيكولاي زيلدوفيتش ، جيمس ميكنز. 2014 سنة

أمان أنظمة الكمبيوتر هي دورة حول تطوير وتنفيذ أنظمة الكمبيوتر الآمنة. تغطي المحاضرات نماذج التهديد ، والهجمات التي تهدد الأمن ، وتقنيات الأمان بناءً على العمل العلمي الحديث. تشمل الموضوعات أمان نظام التشغيل (OS) ، والميزات ، وإدارة تدفق المعلومات ، وأمان اللغة ، وبروتوكولات الشبكة ، وأمان الأجهزة ، وأمان تطبيقات الويب.

المحاضرة 1: "مقدمة: نماذج التهديد"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 2: "السيطرة على هجمات القراصنة"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 3: "تجاوزات العازلة: المآثر والحماية"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 4: "فصل الامتيازات"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 5: "من أين تأتي أنظمة الأمن؟"

الجزء 1 /

الجزء 2المحاضرة 6: "الفرص"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 7: "وضع حماية العميل الأصلي"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 8: "نموذج أمن الشبكات"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 9: "أمان تطبيق الويب"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 10: "التنفيذ الرمزي"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 11: "لغة برمجة Ur / Web"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 12: أمن الشبكات

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 13: "بروتوكولات الشبكة"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 14: "SSL و HTTPS"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 15: "البرامج الطبية"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 16: "هجمات القناة الجانبية"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 17: "مصادقة المستخدم"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 18: "التصفح الخاص للإنترنت"

الجزء 1 /

الجزء 2 /

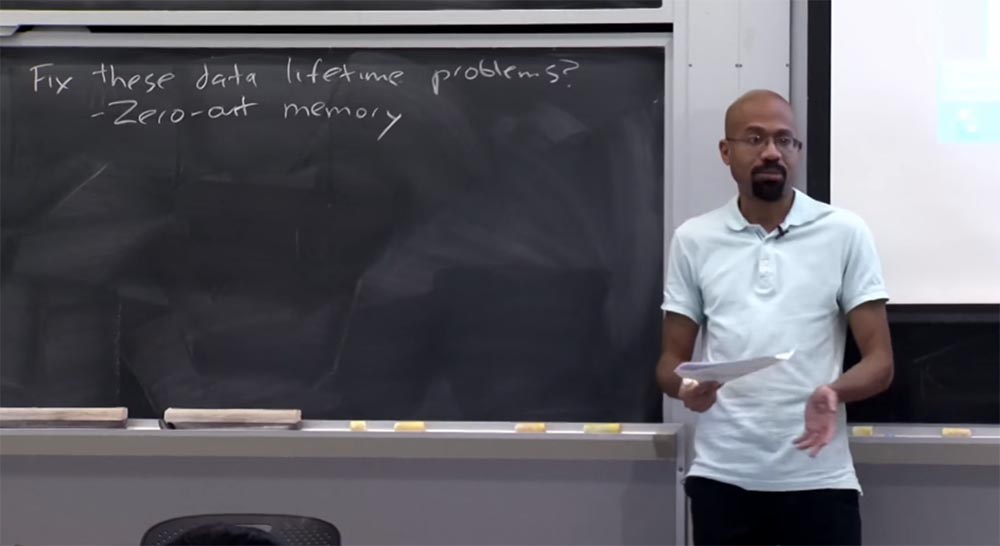

الجزء 3 هل يرى أي شخص أن هذه مشكلة محتملة؟ المشكلة الأولى هي أن الناس يشكون دائمًا من الأداء عندما يتعلق الأمر بالأمن. عندما تقوم بإعادة تعيين الذاكرة ويكون برنامجك محدودًا بقدرات جهاز الإدخال / الإخراج ، فهذه ليست مشكلة ، فما عليك سوى الانتظار حتى تعمل الأجزاء الميكانيكية للقرص الصلب أو أي شيء آخر.

ولكن تخيل أن برنامجك مرتبط بمعالج ، وربما يتفاعل بشكل مكثف للغاية مع الذاكرة ، ويخصص البيانات وينشرها. في هذه الحالة ، يمكن أن يقلل التصفير في الذاكرة بشكل خطير من أداء النظام وسيكون سعر الأمان الذي لا تريد دفعه. هذه ليست عادة مشكلة في الممارسة. ولكن كما نعلم جميعًا ، يقدر الناس الأداء كثيرًا ، لذا فإن خيار إعادة تعيين الذاكرة سيلتقي بالتأكيد بالاعتراضات.

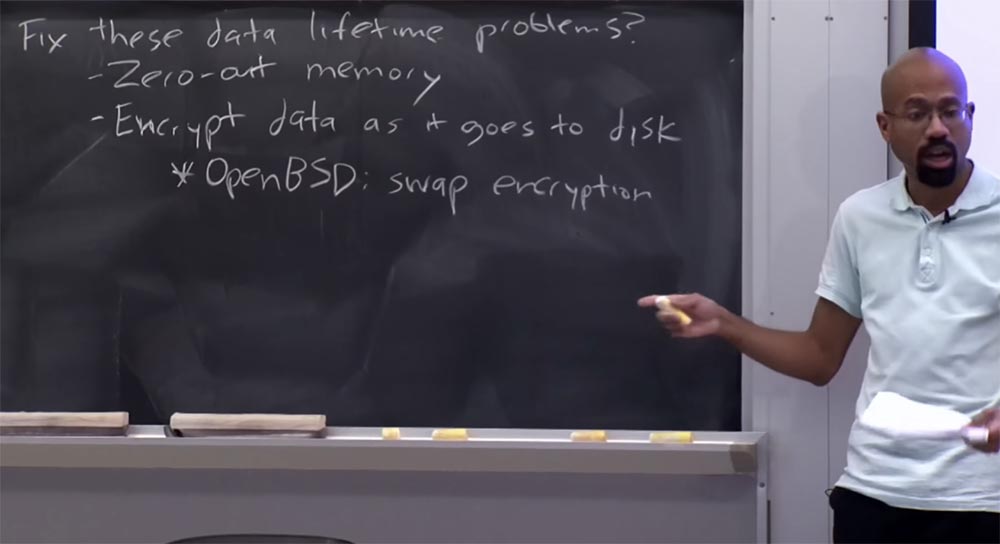

يمكن تشفير البيانات عند وصولها للتخزين الدائم كبديل للتصفير في الذاكرة. بمعنى ، يتم تشفير البيانات قبل أن يكتبها التطبيق على SSD أو HDD. ثم ، عندما يتم إرجاع البيانات بناء على طلب البرنامج من التخزين الثابت ، يتم فك تشفيرها ديناميكيًا قبل دخولها في ذاكرة الوصول العشوائي. في طريقة الحماية هذه ، من المثير للاهتمام أنه إذا تخلصت من المفتاح الذي استخدمته لتشفير البيانات وفك تشفيرها ، فلن يتمكن المهاجم من استعادة هذه البيانات من القرص. يفترض هذا أنك تثق تمامًا في التشفير.

لذلك هذا جيد جدًا ، لأنه يمنحنا الفرصة لعدم تذكر جميع الأماكن التي تكتب فيها هذه البيانات المشفرة. قد تسأل ، لماذا تتخلص من المفاتيح ، لأننا ببساطة نعتبر جميع البيانات المشفرة شيئًا يمكن تحديده مرة أخرى؟

كمثال ، ضع في اعتبارك نظام تشغيل Open BSD ، الذي يحتوي على خيار تشفير مقايضة. بهذه الطريقة ، يمكنك ربط المفاتيح بأقسام مختلفة من ملف الصفحة ، أي ما ذكرته يحدث. لذلك ، في كل مرة تقوم فيها بتشغيل الكمبيوتر ، يقوم نظام التشغيل هذا بإنشاء مجموعة من المفاتيح الجديدة. بعد إيقاف تشغيل الكمبيوتر أو إعادة تشغيله ، سوف ينسى جميع المفاتيح التي استخدمها لتشفير مساحة التبديل. يمكننا القول أن المبادلة متاحة الآن لإعادة الاستخدام وبما أن هذه المفاتيح منسية ، يمكننا أن نفترض أن المهاجم لن يتمكن من الوصول إلى الأشياء المخزنة هناك.

الطالب:

الطالب: كيف يتم تعيين إنتروبيا هذه المفاتيح وهل يمكن فكها؟

البروفيسور: هذا سؤال جيد. لا أعرف ما هي موارد الكون المستخدمة هنا. BSD المفتوح لديه جنون العظمة حول الأمن. لذلك ، أفترض أنها ، على سبيل المثال ، تنظر في مجموعة الإنتروبيا التي تم جمعها من إدخال البيانات من لوحة مفاتيح المستخدم ، وأشياء أخرى مماثلة. لا أعرف كيف يدير نظام التشغيل هذا المفاتيح. لكنك محق تمامًا في أنه إذا كانت موارد الإنتروبيا المستخدمة يمكن التنبؤ بها ، فإنها تضغط على مساحة الإنتروبيا للمفتاح نفسه ، مما يجعله أكثر عرضة للخطر.

من حيث المبدأ ، يقدم هذا النموذج فقط تشفير المبادلة ، أي أنه يفترض أن صفحات ذاكرة الوصول العشوائي للمفاتيح لا يتم تفريغها أبدًا من الذاكرة. من السهل القيام بذلك في نظام التشغيل ، إذا قمت فقط بتثبيت هذه الصفحة في الذاكرة. كما أنه لن يساعدك على القيام بشيء مع شخص لديه اتصالات مع ناقل الذاكرة أو مع شخص يمكنه "المشي" عبر صفحة ذاكرة kernel أو ما شابه.

الطالب: من وجهة نظر التصفح ، يساعد هذا على الحماية ضد المتسللين الذين يأتون بعد التصفح الخاص ، لأنه إذا كنت بحاجة إلى التخلص من المفتاح ، فإنه لا يبقى في الذاكرة.

الأستاذ: صحيح تماما. الشيء الجيد في هذا هو أن تشفير المبادلة ، في الواقع ، لا يتطلب تغييرات في التطبيقات.

الطالب: أعود قليلاً - إذا نظرت إلى البيانات قبل دخولها إلى ذاكرة الوصول العشوائي ، فهل سيبقى هناك أي آثار للذاكرة؟

البروفيسور: إذا فهمت سؤالك بشكل صحيح ، فإنه يزعجك أنه على الرغم من تشفير البيانات على القرص ، إلا أنها مخزنة في نص واضح في الذاكرة. العودة إلى مناقشة تشفير المبادلة. لا يحمي نقل البيانات المشفرة إلى القرص من المهاجم الذي يمكنه عرض ذاكرة الوصول العشوائي في الوقت الحقيقي. وبالتالي ، إذا كان المهاجم يزعجك فقط بعد جلسة تصفح خاصة لا يمكنها عرض ذاكرة الوصول العشوائي في الوقت الحقيقي ، فهذا يعمل بشكل جيد. لكنك على حق بالتأكيد أن هذا لا يوفر - لعدم وجود مصطلح أفضل ، دعنا نقول هذا - تشفير ذاكرة الوصول العشوائي. هناك بعض أنظمة البحث التي تحاول القيام بشيء مثل هذا. هذا أكثر تعقيدًا بعض الشيء ، لأنه في مرحلة ما ، عند الوصول إلى جهازك ، يجب أن يقوم المعالج بشيء باستخدام بيانات حقيقية. على سبيل المثال ، إذا كنت تريد أن تفعل شيئًا باستخدام الأمر add وتحتاج إلى تمرير المعاملات بنص عادي.

هناك أيضًا بعض أنظمة البحث المثيرة للاهتمام التي تحاول إجراء حسابات بناءً على البيانات المشفرة. ينفجر الدماغ مثل فيلم The Matrix. ولكن يكفي أن نقول أن حماية البيانات في ذاكرة الوصول العشوائي عادة ما تكون أضعف بكثير من حماية البيانات الموجودة على محركات الأقراص الثابتة. هل لا تزال لديك أسئلة؟

الطالب:

الطالب: تحدثنا عن مهاجم يتصرف بعد جلسة تصفح خاصة. ولكن إذا كان لديك علامة تبويب الوضع العام وعلامة التبويب "الوضع الخاص" في المستعرض الخاص بك ، وبعد إغلاق علامة التبويب "استعراض خاص" ، تظل علامة التبويب "استعراض عام" مفتوحة ، فهل يمكن للمتسلل الوصول إلى عناصر الذاكرة من خلالها؟

البروفيسور: هذا سؤال مثير للاهتمام ، وفي نهاية المحاضرة سنتحدث عن طريقة هجوم مماثلة. والحقيقة هي أن معظم نماذج التهديد في وضع التصفح الخاص لا تعني وجود مهاجم في الوقت الحقيقي. وبعبارة أخرى ، يفترضون أنه عندما تقوم بالتصفح الخاص ، في نفس الوقت لا يوجد شخص آخر لديه علامة تبويب تصفح عامة مفتوحة أو شيء من هذا القبيل. ولكنك على حق في الواقع أن الطريقة التي يتم بها تنفيذ أوضاع التصفح الخاص غالبًا ما تكون غير محمية بشكل جيد.

لنفترض أنك قمت بفتح علامة التبويب للتصفح الخاص وبعد إغلاقها لفترة وجيزة لتشغيل كوب من القهوة. ومع ذلك ، فإن Firefox ، على سبيل المثال ، يحفظ الإحصائيات مثل تخصيص الذاكرة. لذلك ، إذا كانت الذاكرة الخاصة بعلامة تبويب التصفح الخاصة تقع على كل البيانات المهملة التي جمعها المتصفح ، فيمكنني عندئذٍ رؤية عناوين URL التي قمت بزيارتها وما إلى ذلك في علامة التبويب. ولكن ، باختصار ، معظم نماذج المهاجمين لا تعني مهاجمًا في نفس الوقت الذي تكون فيه مشغولًا في تصفح الإنترنت بشكل خاص.

لذا ، يعد تشفير المبادلة أمرًا مفيدًا ، حيث أنه يوفر لك بعض ميزات الأمان المثيرة للاهتمام دون الحاجة إلى تغيير المتصفح أو أي من التطبيقات التي تعمل عليه. من الناحية العملية ، تكون تكلفة استخدام المعالج عند تشفير المبادلة أقل بكثير من التكلفة الفعلية لإجراء عمليات الإدخال / الإخراج بشكل عام ، خاصة إذا كان لديك قرص ثابت ، لأنك تشتري أدائه مع القرص. هذه هي تكلفة الأجزاء الميكانيكية البحتة ، والأجهزة ، لذا فإن تشفير المقايضة ليس ضربة كبيرة على الأداء.

لذا ، النوع التالي من المهاجمين الذي سننظر فيه هو مهاجم على شبكة الإنترنت ، والذي ذكرته في بداية المحاضرة. هنا ، يُفترض أن المهاجم يتحكم في موقع الويب الذي يوشك المستخدم على زيارته في وضع التصفح الخاص ، ولكن هذا المهاجم لا يتحكم في الكمبيوتر المحلي للمستخدم. للقيام بذلك ، لدينا هدفين للأمان من أجل حماية أنفسنا من هجمات الويب.

بادئ ذي بدء ، لا نريد أن يتمكن المهاجم من التعرف على المستخدمين. التعريف يعني أن المهاجم يمكن أن يميز مستخدمًا عن مستخدم آخر يزور موقعه.

ثانيًا ، لا نريد أن يتمكن المهاجم من معرفة ما إذا كان المستخدم يستخدم وضع التصفح الخاص أم لا. كما يكتب مقال محاضرة ، الحماية من مهاجم الويب هي في الواقع مهمة مراوغة إلى حد كبير.

فماذا يعني تحديد المستخدمين المختلفين؟ كما قلت ، بالمعنى العالمي ، يمكنك أن تتخيل أن مستخدمًا واحدًا يشبه تمامًا جميع المستخدمين الآخرين الذين يزورون هذا الموقع. افترض أن مهاجم الويب قد يرغب في القيام بأحد أمرين محددين. يبدو الشكل الأول كالتالي: "أرى أن العديد من الأشخاص زاروا موقعي في وضع التصفح الخاص ، وكنت الزائر الخامس والسابع والثامن". بمعنى آخر ، هذا يعني تعريف المستخدم في سياق العديد من جلسات التصفح الخاصة.

الشيء الثاني الذي قد يريده المهاجم هو محاولة إنشاء اتصال بين المستخدم وجلسات التصفح في الوضعين العام والخاص. لنفترض أنه بمجرد أن أذهب إلى amazon.com في عرض عام ، والمرة الثانية في عرض خاص. هل يمكن للمهاجم أن يكتشف حقًا أن المستخدم نفسه قام بزيارتين للموقع؟

الطالب: ولكن هل هذا كله مرتبط بعناوين IP؟

الأستاذ: نعم ، هذا صحيح. هذا افتراض ممتاز ، لذلك أجرؤ على افتراض أنه في حالتنا لا يستخدم المستخدم Tor ، أو شيء من هذا القبيل. لذا نعم ، يمكننا البناء على عنوان IP الخاص بالمستخدم. من السهل تحديد عنوان IP. وإذا تمت زيارة أحد المواقع مرتين خلال فترة زمنية قصيرة من نفس عنوان IP ، فمن المحتمل جدًا أن يكون المستخدم نفسه قد قام بذلك.

في الواقع ، إنه بمثابة دافع لاستخدام أشياء مثل Tor ، سنناقش هذا الموضوع في المحاضرة القادمة. إذا لم تكن قد سمعت بتور ، سأقول أنها في الأساس أداة تحاول إخفاء أشياء مثل عنوان IP الخاص بك. يمكنك أن تتخيل المتصفح كمجموعة من الطبقات ، والتي تعتمد على Tor ، وأعلىها لديك وضع تصفح خاص. يمكن أن يوفر لك ذلك مزايا لا يمكن للوضع الخاص توفيرها على الإطلاق. وبالتالي ، يوفر Tor إحساسًا معينًا بعدم الكشف عن هوية عنوان IP ، ولكنه غير قادر حقًا على توفير خصوصية البيانات أو وقت محدد من حياتهم أو أشياء مماثلة. يمكنك اعتبار Thor شرطًا ضروريًا ولكنه غير كافٍ للتنفيذ الكامل لوضع التصفح الخاص.

من المثير للاهتمام ، حتى إذا كنت تستخدم Tor ، لا تزال هناك طرق يمكن لخادم الويب من خلالها تحديد مستخدم من خلال النظر في الخصائص الفريدة لهذا المتصفح.

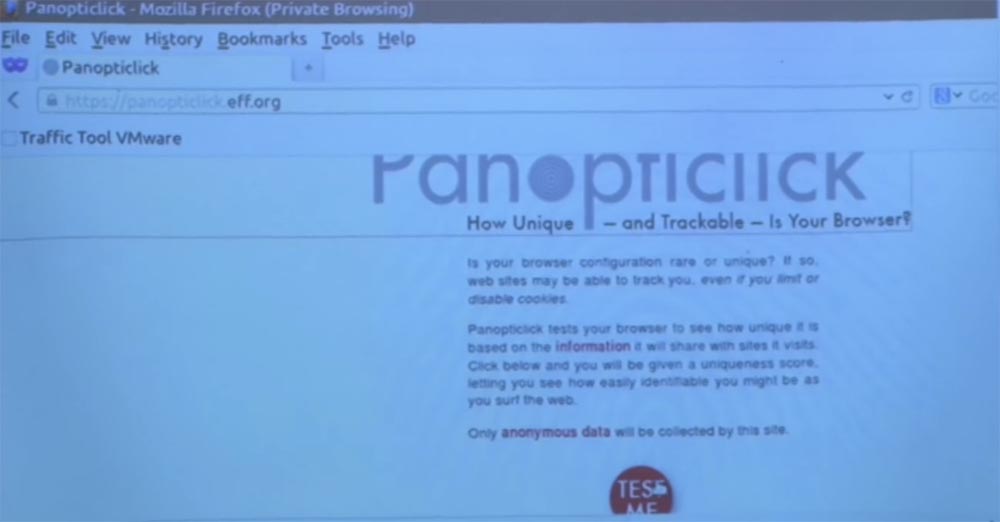

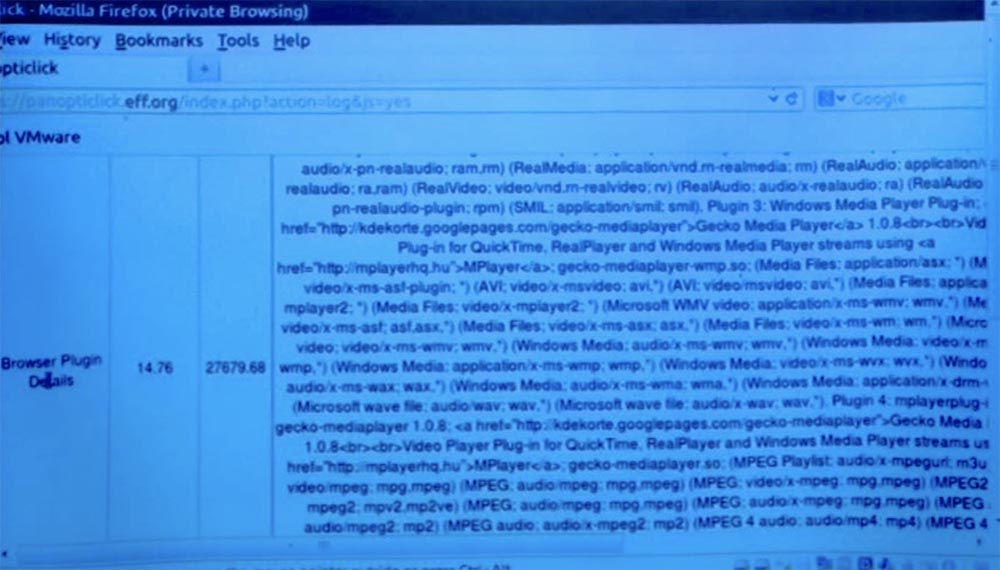

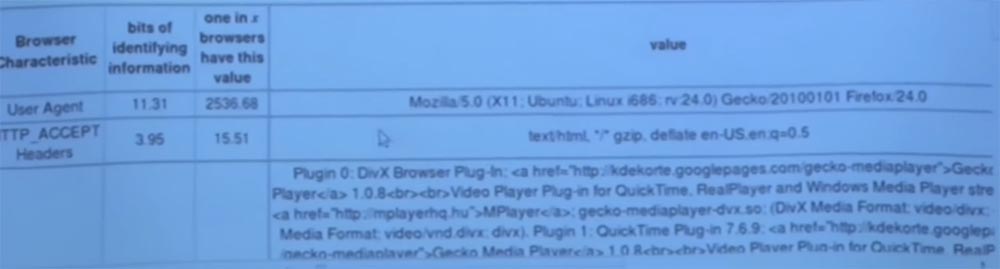

الآن سأريكم أحدث عرض لهذا اليوم. دعونا نرى كيف أستخدم موقعًا يسمى Panopticlick. البعض منكم سمع عن هذا الموقع. هذا مشروع عبر الإنترنت أطلقته مؤسسة EFF - Electronic Frontier Foundation ، ومؤسسة Electronic Frontier Foundation. الفكرة الرئيسية للمشروع هي أنه يحاول التعرف عليك كمستخدم من خلال تحليل الخصائص المختلفة لمتصفح الويب الخاص بك. سأريكم بالضبط ما أعنيه. نذهب إلى هذا الموقع ، ترى زر "اختبرني" ، وانقر عليه.

غالبًا ما تعمل هنا مجموعة من كود JavaScript ، ربما بعض التطبيقات الصغيرة وبعض Java.

يحاول هذا الموقع أخذ بصمات الأصابع من متصفحي ومعرفة مقدار المعلومات الفريدة التي يحتوي عليها.

دعني أقوم بزيادة الخط - ترى أن أحد الأشياء التي يريد اكتشافها هي تفاصيل المكونات الإضافية للمتصفح التي أستخدمها. لذا ، سيعمل هذا الاختبار بشكل أساسي على تشغيل التعليمات البرمجية التي توضح ما إذا كنت قد قمت بتثبيت Flash ، وأي إصدار من هذا الفلاش ، وما إذا كان Java مثبتًا والإصدار الذي لديه.

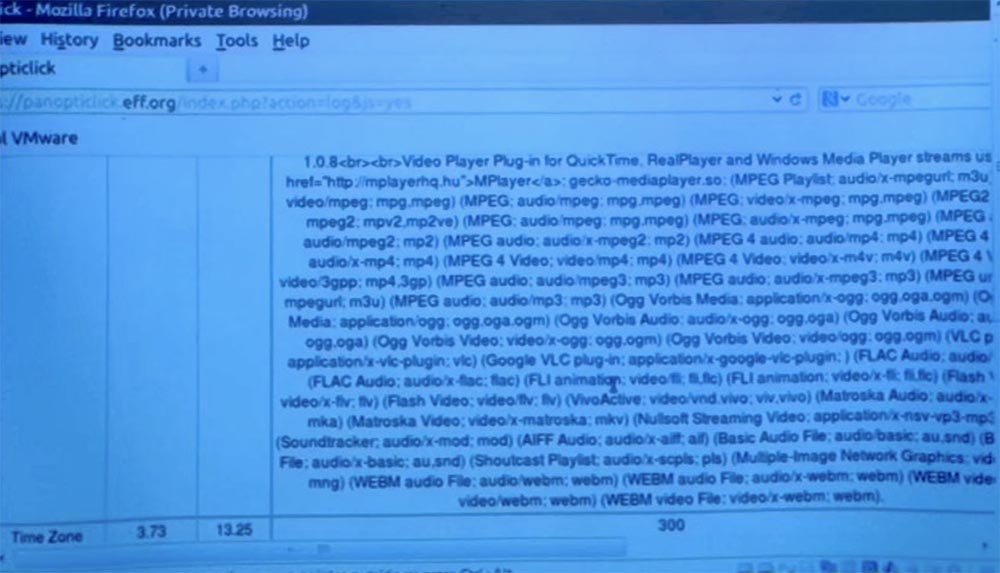

ترى أن كل هذه المكونات الإضافية لا تناسب حتى على نفس الشاشة في نفس الوقت. هذه هي جميع الإضافات وتنسيقات الملفات المختلفة التي يدعمها متصفحي. بالمعنى العالمي ، يجب أن يزعجك هذا إذا كنت "شخص أمن". إذا كنت أستخدم كل هذه الأشياء بنشاط في وقت معين ، فهذا مجرد كابوس!

في النهاية ، يمكن لخادم الويب أو مهاجم الويب البحث عن الشفرة الموضحة هنا ويمكنه معرفة المكونات الإضافية التي يستخدمها متصفحك. الآن ، إذا نظرت إلى هذين العمودين على اليسار ، فما هو؟

العمود الأول هو بت المعلومات المحددة. العمود التالي أكثر إثارة للاهتمام - فهو يوضح أن واحدًا فقط من عدد المتصفحات المحدد لديه نفس مجموعة المكونات الإضافية ، في هذه الحالة هو 1 من أصل 27679 متصفحًا. لذا فهذه طريقة محددة لأخذ بصمات أصابعي. يشير هذا الرقم إلى وجود عدد قليل جدًا من الأشخاص الذين يمتلك متصفحهم نفس مجموعة المكونات الإضافية وتكوينات الملفات.

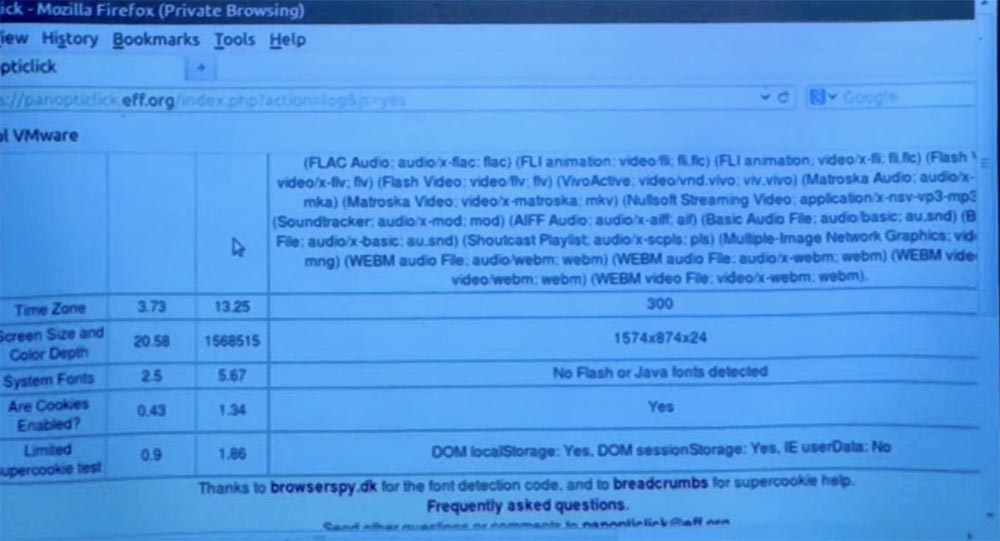

لذا ، كما اتضح ، أنهم على حق ، أنا شخص فريد تمامًا ، ولكن على المدى الطويل يخلق هذا مشكلة أمنية كبيرة. انظر إلى باقي نتائج الاختبار.

فيما يلي دقة الشاشة وعمق الألوان للكمبيوتر المحمول الخاص بي ، واحد مقابل 1.5 مليون جهاز كمبيوتر. هذا اكتشاف صادم إلى حد ما ، لأنه يعني أن شخصًا واحدًا فقط في عينة من مليون ونصف مستخدم لديه خصائص الشاشة هذه.

هذه الأشياء مضافة بطريقة ما. كلما زادت بصمات الأصابع ، كان من الأسهل على المهاجم أن يكتشف أنك أنت من زار موقعه. وتجدر الإشارة إلى أن هذا تم تنفيذه حصريًا بواسطة الخادم. لقد ذهبت للتو إلى هذه الصفحة ونقرت فقط على زر ، وهذا ما وصلوا إليه. لحظة فقط ، أريد أن أظهر شيئًا آخر. تم تسجيل الدخول إلى موقع Panopticlick بشكل خاص. الآن سأقوم بنسخ العنوان من شريط العناوين وفتح النسخة العادية والعامة من فايرفوكس. بعد ذلك سوف أجري هذا الاختبار مرة أخرى.

ألاحظ مرة أخرى - الآن أنا في وضع المتصفح العام ، وقبل ذلك كنت في الوضع الخاص. ترى أنه إذا نظرت إلى المكونات الإضافية للمتصفح ، فسيظل مؤشر تفرد بصمات المتصفح على حاله تقريبًا - 27679.82 مقابل 27679.68. يتم إجراء هذا الاختلاف من خلال العديد من المكونات الإضافية ، والتي قد يتم تحميلها أو لا يتم تحميلها اعتمادًا على كيفية تطبيق وضع الخصوصية. ولكن انظر - بصمات الأصابع لا تزال سهلة. انظر إلى حجم الشاشة وعمق الألوان - لا تختلف هذه المؤشرات في أوضاع العرض العامة والخاصة.

لذا فإن القدرة على ترك بصمات الأصابع في كلا الوضعين هي نفسها تقريبًا. هذا هو أحد الأسباب التي تجعل من الصعب جدًا حماية نفسك من مثل هذا الهجوم على الويب ، لأن المتصفحات نفسها في تكوينها تحمل الكثير من المعلومات لتحديد هويتك من قبل مهاجم.

الطالب: أشعر بالفضول حيال خيارات حجم الشاشة وعمق الألوان. كيف يحدث هذا؟ لماذا هم فريدون جدا؟ كم عدد أحجام الشاشات وأعماق الألوان الموجودة بشكل عام؟

البروفيسور: أعتقد أنه يخفي بالفعل جزءًا من السحر الذي يستخدمه Panopticlick لمعرفة ما هو. على الصعيد العالمي ، كيف يعمل العديد من هذه الاختبارات؟ هناك بعض أجزاء من متصفحك لا يمكن عرضها إلا باستخدام كود JavaScript. وبالتالي ، يمكنك أن تتخيل أن شفرة JavaScript تبحث من خلال خصائص كائن النافذة ، وهي صورة ثلاثية الأبعاد من JavaScript ، وتلاحظ كيف يشير الرمز الموجود داخل النافذة إلى هذه الأداة الغريبة ، والأداة المجاورة ، وجزء النص ، والمكونات الإضافية ، وما إلى ذلك. تستخدم هذه الصفحات بشكل شائع أيضًا حقيقة أن تطبيقات Java الصغيرة وكائنات الفلاش يمكن أن تبحث عن أشياء أكثر إثارة للاهتمام ، مثل الخطوط المتوفرة على جهاز الكمبيوتر الخاص بك ، وما شابه. لذلك ، أعتقد شخصيًا أنه عند تحديد تفرد حجم الشاشة وعمق اللون ، يحدث ما يلي: يقوم الاختبار بتشغيل برنامج صغير سيحاول طلب بطاقة الرسومات أو الواجهات الرسومية في Java ، وبالتحقق من الجوانب المختلفة لعملهم في عملية عرض صفحة المتصفح.

, , , .

. , , , JavaScript. , , . , .

? . , Tor, Tor – , IP- , — . !

. , , -. , , , , Firefox v10.7. , Firefox, . .

: Tor? ?

: , . , , , , , -. - , - .

:

: , , - Tor, Firefox .

: , - Tor. , «» Tor. , — IP, — , , , -.

, -, , , Firefox, - . - , . , - Firefox 10.7. , Firefox 10.7. HTML , . .

: , , . Tor , Firefox.

: , . , , , , . , Tor , Tor, , Firefox Java, .

– Tor , «» . , . – , , .

, ? – . , , ? , - . . , , ?

, . , . , , , iframe URL-, , iframe . . , iframe, , , , .

, , , , , . , , , , . . , . JavaScript JavaScript, . .

: , , ?

: , . , , , . , , -. , - , .

, , . , Amazon.com , . , , cookie , -, .

: , IP-.

: , .

: , , , IP- . , , .

: , . , , -, . JavaScript, iframe foo.com, iframe . , , , .

. , iframe, , .

, . , .

IP-, , , Tor IP-.

54:00

MIT « ». 18: « », 3.

شكرا لك على البقاء معنا. هل تحب مقالاتنا؟ تريد أن ترى المزيد من المواد المثيرة للاهتمام؟ ادعمنا عن طريق تقديم طلب أو التوصية به لأصدقائك ،

خصم 30٪ لمستخدمي Habr على تناظرية فريدة من خوادم الدخول التي اخترعناها لك: الحقيقة الكاملة حول VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1 جيجابت في الثانية من 20 $ أو كيفية تقسيم الخادم؟ (تتوفر خيارات مع RAID1 و RAID10 ، ما يصل إلى 24 مركزًا وما يصل إلى 40 جيجابايت من ذاكرة DDR4).

VPS (KVM) E5-2650 v4 (6 نوى) 10GB DDR4 240GB SSD 1Gbps حتى ديسمبر مجانًا عند الدفع لمدة ستة أشهر ، يمكنك الطلب

هنا .

ديل R730xd 2 مرات أرخص؟ فقط لدينا

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV من 249 دولارًا في هولندا والولايات المتحدة! اقرأ عن

كيفية بناء البنية التحتية فئة باستخدام خوادم V4 R730xd E5-2650d تكلف 9000 يورو عن بنس واحد؟