إخلاء المسؤولية

تقدم هذه المقالة أمثلة فقط على سيناريوهات تنفيذ NGFW النموذجية. لا تأخذ المخطط المقترح للقالب النهائي. في الحياة الواقعية ، يكون كل تنفيذ فريدًا تقريبًا. هناك العديد من المزالق التي يجب الانتباه إليها قبل التخطيط لطوبولوجيا الشبكة. ولكن بشكل عام ، "ستدور" جميع الخيارات حول عدة مفاهيم. سنحاول مناقشتها.

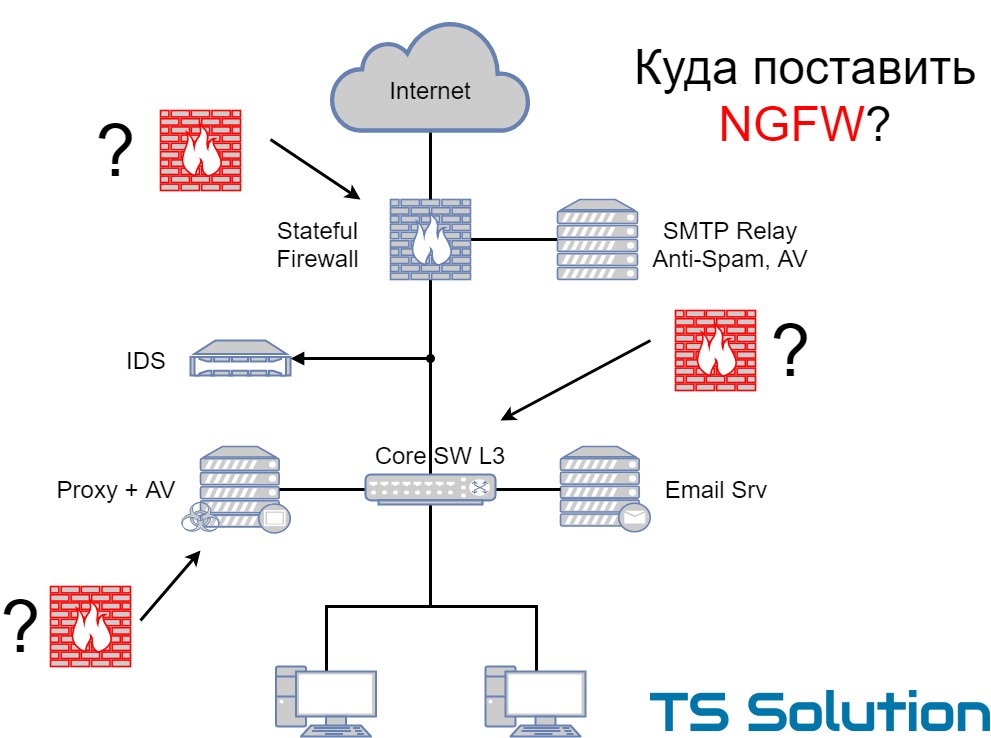

بنية الشبكة النموذجية من حيث أمن المعلومات

قبل وصف خيارات تنفيذ NGFW ، أود مناقشة بعض السيناريوهات النموذجية لاستخدام جدران الحماية. سننظر في الأدوات الأكثر شيوعًا المتوفرة في كل شركة تقريبًا (بالطبع ، مبسطة وسطحية قدر الإمكان ، وإلا سيظهر كتاب كامل). في معظم الأحيان ، يمكنك العثور على الخيارات الثلاثة الأكثر شيوعًا:

1) متقدم

مخطط نموذجي جدا. على محيط الشبكة ، يتم استخدام بعض جدار حماية Stateful ، والذي يحتوي على ثلاثة أجزاء على الأقل: الإنترنت ، DMZ ، والشبكة المحلية. في نفس منطقة الشرق الأوسط ، يمكن تنظيم VPN-Site-to-Site و RA VPN. عادة ما توجد الخدمات العامة في المنطقة المجردة من السلاح. غالبًا ما يكون هناك نوع من حل مكافحة البريد العشوائي مع وظيفة مكافحة الفيروسات.

يعتبر المفتاح الأساسي (L3) مسؤولاً عن توجيه حركة المرور المحلية ، والتي تحتوي أيضًا على جزأين على الأقل: جزء المستخدم وقطاع الخادم. يحتوي قطاع الخادم على خادم وكيل مزود بوظيفة مكافحة الفيروسات وخادم بريد الشركة. في كثير من الأحيان ، يتم حماية جزء الخادم بواسطة ME إضافية (افتراضية أو "حديد").

كإجراء حماية إضافي ، يمكن تطبيق IPS ، التي تراقب نسخة من حركة المرور (متصلة بمنفذ SPAN). من الناحية العملية ، يجرؤ عدد قليل على وضع IPS في الوضع المضمن.

أنا متأكد من أن الكثيرين خمنوا شبكتهم في هذا المخطط.

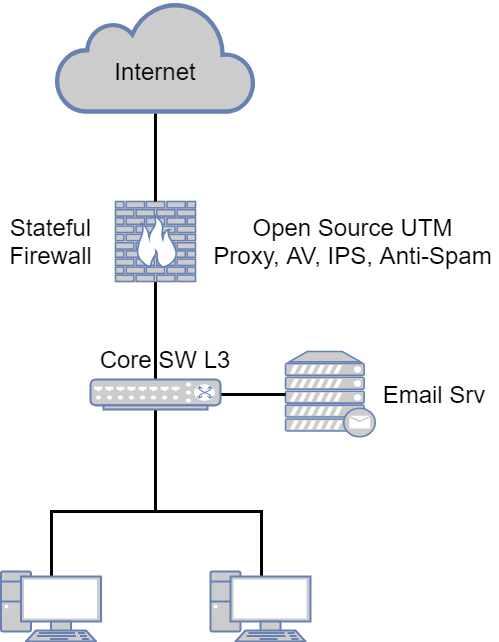

2) مبسط

هذا الخيار شائع أيضًا. يتم نشر جميع ميزات الأمان تقريبًا ضمن حل UTM واحد (جدار الحماية ، الوكيل ، AV ، مكافحة البريد العشوائي ، IPS). لتوجيه حركة المرور المحلية ، يتم استخدام مفتاح kernel (Core SW L3). يتم تمييز قطاع الخادم مع خادم البريد والخدمات الأخرى للشركة عليه.

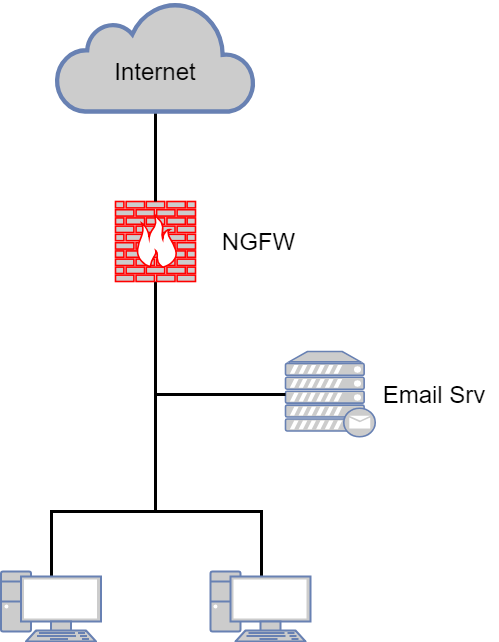

3) SMB

الخيار الأسهل. وهو يختلف عن السابق بسبب عدم وجود مفتاح kernel. أي يتم توجيه حركة المرور بين القطاعات المحلية والإنترنت من خلال جهاز UTM واحد. غالبًا ما يوجد هذا الخيار في الشركات الصغيرة حيث يوجد القليل من حركة المرور.

كما كتبت أعلاه ، هذا وصف سطحي للغاية لثلاثة سيناريوهات نموذجية لاستخدام جدران الحماية الأكثر شيوعًا.

NGFW

الجيل التالي من جدار الحماية هو جدار الحماية للجيل القادم. لقد ناقشنا بشكل متكرر

ما هو عليه ، وكيف يختلف عن UTM ،

وما هي قادة السوق وما تحتاج إلى الانتباه إليه عند الاختيار. في البداية ، كان الشيء الرئيسي الذي تم تقديم NGFW إليه هو التحكم في التطبيق والتفتيش العميق على الحزمة (بدون الأخير ، فإن الأول مستحيل بدونه). لا تُفهم التطبيقات على أنها تطبيقات "سميكة" كلاسيكية فحسب ، بل أيضًا تطبيقات مصغرة بتنسيق الويب. مثال على ذلك هو النشر والفيديو والدردشة على الشبكات الاجتماعية.

ومع ذلك ، فإن جميع مجموعات NGFW الحديثة تقريبًا تتضمن وظائف أكثر:

- مراقبة التطبيق

- تصفية عناوين URL

- VPN

- IPS

- مكافحة الفيروسات

- مكافحة البريد المزعج

بعض الحلول لها وظائف إضافية:

- DLP

- وضع الحماية

- محلل السجل ووحدة الارتباط

بسبب هذا التوافر الكبير للوظائف ، تثور أسئلة أثناء التنفيذ. إذا كنت ستقوم بشراء خادم وكيل (ironport على سبيل المثال) ، فسيكون هناك سيناريوهات تطبيق أقل بكثير. وينطبق الشيء نفسه على حلول مكافحة البريد العشوائي المستهدفة للغاية.

ولكن ماذا تفعل مع "الحصادات" مثل NGFW الحديثة؟ أين تضع وكيف تستخدم؟ دعونا نلقي نظرة على بعض السيناريوهات النموذجية ونناقش أفضل طريقة للتنفيذ. تعتبر جميع الاستنتاجات اللاحقة

موضوعية للغاية وتستند فقط إلى الخبرة الشخصية ووفقًا لبعض "أفضل الممارسات".

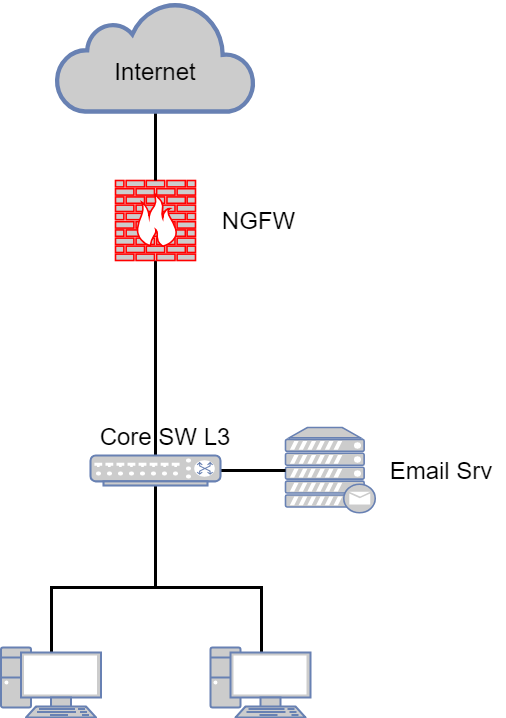

1) NGFW كجهاز محيط

خيار التنفيذ الأسهل والأكثر صحة. لهذا ، فكرت NGFW أيضًا بالوقوف على حافة الشبكة.

ما هي الفوائد:

ما هي الفوائد:- ليست هناك حاجة لاستخدام وكيل مخصص. يمكن أن تعمل معظم NGFWs في وضع الوكيل ، ولكن تعمل جميع الوظائف الضرورية أيضًا في وضع "المسار الافتراضي" لجميع الشبكات المحلية. قم بإعداد البوابة الافتراضية وننسى. لا توجد بروكسيات صريحة في متصفحات المستخدم.

- افتراضيًا ، يكون IPS موجودًا وعلى الفور في الوضع المضمن. يمكنك تعيين كشف إذا كنت تخشى من المشاكل. لا حاجة للتفكير في كيفية التفاف حركة المرور من خلال جهاز IPS مخصص وكيفية إرجاع حركة المرور بسرعة في حالة حدوث مشاكل.

- مكافحة الفيروسات لحركة مرور الويب ، بما في ذلك لحركة HTTPS (مع تمكين فحص SSL).

- مكافحة الفيروسات لحركة البريد. تحقق من الروابط والمرفقات.

- وظائف مكافحة البريد المزعج.

- القدرة على تنفيذ وظائف "sandbox" (sandbox) بسرعة. تقريبا جميع NGFWs الحديثة لديها القدرة على تنشيط رمل (سحابة أو محلية).

- تقارير مضمنة لجميع حوادث أمن المعلومات.

كما ترون ، يتم تبسيط المخطط إلى حد كبير. يزيل العديد من جدران الحماية التقليدية. من ناحية ، هذا زائد (الإدارة مبسطة) من ناحية أخرى ، ناقص (نقطة فشل واحدة). لن نناقش الآن أيهما أفضل. نحن فقط نناقش المفهوم.

ما الذي تبحث عنه عند اختيار NGFW ، والتي ستقف على محيط الشبكة:- يجب إيلاء أكبر قدر من الاهتمام هنا لوظيفة التحقق من البريد (بالطبع ، إذا كنت ستقوم بإزالة حل مكافحة البريد العشوائي الحالي). للعمل الكامل مع البريد ، يجب أن يكون لدى NGFW MTA (وكيل نقل البريد) على متن الطائرة. في الواقع ، في هذا الوضع ، يحل NGFW محل ترحيل SMTP ، مما يسمح لك بإجراء فحص عميق لحركة البريد. بما في ذلك فحص المرفقات في وضع الحماية. إذا لم يكن هناك MTA ، فيجب عليك على الأقل ترك ترحيل SMTP.

- حتى في حالة وجود MTA في NGFW ، اقرأ خيارات تصفية البريد بعناية. أحد أهم المعايير هو وجود الحجر الصحي (أو طرق تنظيمه).

- بطبيعة الحال ، يجب دعم فحص HTTPS. بدون هذه الوظيفة ، تبقى NGFW لها اسم واحد.

- عدد التطبيقات التي يمكن لـ NGFW تمييزها. تأكد من التحقق مما إذا كان الحل الذي تختاره يحدد التطبيقات التي تحتاجها (بما في ذلك تطبيقات الويب).

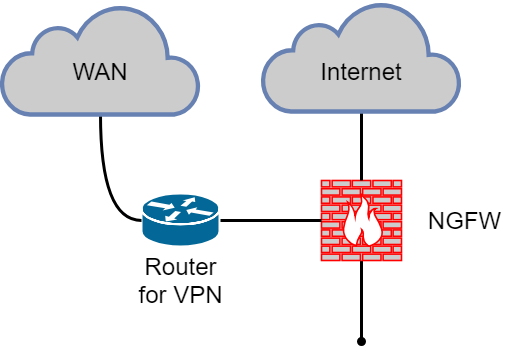

القيود أو المشاكل المحتملةفي كثير من الأحيان ، يتم استخدام جهاز التوجيه بدلاً من ME كجهاز حافة. علاوة على ذلك ، في المخطط الحالي ، يمكن تطبيق الوظائف التي لا تتوفر في شكلها الخالص على NGFW (تقنيات WAN المختلفة ، وبروتوكولات التوجيه ، وما إلى ذلك). يجب النظر في هذا الأمر والتخطيط له بعناية قبل التنفيذ. قد يكون من المنطقي ترك جهاز التوجيه واستخدامه بالتوازي (على سبيل المثال ، لتنظيم شبكة WAN). مثال:

الملخص

الملخصكما كتبت أعلاه ، فإن خيار "NGFW على محيط الشبكة" هو خيار مثالي تحصل فيه على أقصى إمكاناتها. ولكن لا تنس أن NGFW ليس جهاز توجيه. قد تكون الوظائف المعتادة (bgp ، gre ، ip sla ، إلخ) غير موجودة أو موجودة في وظيفة مبتورة للغاية.

2) NGFW كخادم وكيل

من الغريب ، ولكن هذا أيضًا خيار شائع إلى حد ما. على الرغم من أن NGFW لم يتم تطويره كوكيل. مخطط نموذجي:

مزايا هذا الخيار:

مزايا هذا الخيار:- سرعة التنفيذ. استبدل الوكيل القديم وانتهيت.

- لا حاجة لتغيير المخطط الحالي أو التوجيه.

على هذا ، من المحتمل أن ينتهي المحترفون. على الرغم من أن الفوائد المعلنة غالبًا ما تصبح حاسمة بالنسبة للعديد من الشركات.

ما الذي تبحث عنه عند اختيار NGFW ، والذي سيقف كوكيل:- النقطة الأكثر أهمية هنا هي طريقة مصادقة المستخدم (NTLM ، Kerberos ، Captive Portal ، إلخ). تأكد من التحقق من أن الحل الذي تختاره يدعم طريقة التفويض الحالية أو أنه قادر على استبداله بشيء مناسب.

- تحقق من رضائك عن تقارير NGFW المضمنة حول المستخدمين (حركة المرور المستهلكة والموارد التي تمت زيارتها وما إلى ذلك).

- فرص للحد من حركة المرور - جودة الخدمة ، والقيود على السرعة (التشكيل) وحجم حركة المرور التي تم تنزيلها (الحد).

القيود أو المشاكل المحتملة:- أول شيء يجب تذكره هو أن NGFW في وضع الوكيل غالبًا ما يتم اقتطاع الوظائف. لا يمكنك استخدامه 100 بالمائة. خاصة عندما يتعلق الأمر بالتحقق من حركة مرور البريد الإلكتروني.

- عرض النطاق الترددي السفلي. تُظهر جميع حلول NGFW تقريبًا في وضع الوكيل سرعة أقل لكل مستخدم.

- ستظل مجبرًا على استخدام IPS. لأن جزء من حركة المرور الخاصة بك يمكن أن يذهب إلى الإنترنت بعد وكيل.

الملخصنصيحة شخصية - إذا كان يمكنك تجنب "NGFW كوكيل" ، فتجنب. من الناحية العملية ، تبدأ فجأة في "تسلق" الميزات غير الموثقة. وأكبر ناقص هو عدم القدرة على فحص البريد بالكامل (من الناحية الفنية ، بالطبع ، يمكن القيام بذلك ، ولكنه سيكون "عكازًا").

3) NGFW كنواة

خيار شائع للشبكات الصغيرة. تعليق توجيه كل حركة المرور (الإنترنت والمحلية والخادم) على NGFW. مفتاح L3 غير موجود أو ببساطة لا يستخدم في التوجيه.

مزايا هذا الخيار:

مزايا هذا الخيار:- سهولة الإدارة. جميع قوائم الوصول في مكان واحد.

- سرعة النشر. كقاعدة ، يتم تعيين NGFW بهذه الطريقة في الطوبولوجيا حيث قبل ذلك ، كان ME يؤدي دور جوهر الشبكة.

- جميع مزايا الخيار "NGFW على محيط الشبكة".

ما الذي تبحث عنه عند اختيار NGFW في وضع kernelكل شيء تقريبًا هو نفسه بالنسبة لـ "NGFW على محيط الشبكة". ولكن في هذه الحالة ، يجدر الانتباه بشكل خاص إلى وجود وظيفة MTA. في مثل هذه الشبكة الصغيرة ، من المستحسن الاستغناء عن جهاز إضافي في شكل ترحيل SMTP. من الأفضل إذا كانت هذه الوظيفة موجودة في NGFW.

القيود أو المشاكل المحتملة:- ربما تكون المشكلة الرئيسية هي نقطة واحدة من الفشل. عند اختيار جهاز ، تأكد من مراعاة حركة المرور المحلية حتى يتمكن نموذج NGFW المحدد من التعامل مع الحمل.

- الشبكة أقل مرونة من حيث التغيير. أجهزة توجيه أقل - قدرات إدارة حركة مرور أقل.

الملخصربما هذا مثالي للشركات الصغيرة. بالطبع ، إذا كنت تفترض خطر نقطة واحدة من الفشل.

4) NGFW في وضع الجسر

خيار أقل شيوعًا ، ولكنه لا يزال أكثر شيوعًا مما نود. في هذه الحالة ، لا يتغير منطق الشبكة الحالي على الإطلاق ، تمر حركة المرور على المستوى الثاني من خلال NGFW ، والتي تعمل في وضع الجسر:

في هذه الحالة ، لا معنى لترك طرف ثالث IPS (خاصة لمراقبة حركة المرور). سوف تتعامل NGFW مع وظيفتها. غالبًا ما يُستخدم هذا الخيار في البنى التحتية الأكثر تقدمًا ، حيث تكون تغييرات الهيكل لبعض الأسباب مستحيلة أو غير مرغوب فيها للغاية.

مزايا هذا الخيار:- سرعة التنفيذ. لا تحتاج إلى تغيير منطق الشبكة ، قم بتوصيل الكبل أو "التفاف" VLAN على الأكثر.

- قفزة أقل - منطق شبكة أبسط.

ربما هذا كل شيء.

ما الذي تبحث عنه عند اختيار NGFW في وضع "الجسر":- حول قيود وضع "الجسر"! اقرأها بعناية.

- يُنصح بتجاوز الوحدات النمطية بحيث تتدفق حركة المرور عبر الجهاز ، حتى إذا تم إيقاف تشغيله.

القيود أو المشاكل المحتملةوهنا الكثير من المزالق. لم أر حل NGFW واحد يعمل بشكل كاف في وضع الجسر. ربما كنت غير محظوظ. لكن في هذه المقالة أشارك فقط تجربتي. بالإضافة إلى القيود الرسمية (الموثقة) في الوظائف ، دائمًا ما تظهر القيود "غير الرسمية" في شكل أخطاء ومجموعة من المشاكل. بالطبع ، كل هذا يتوقف على الوظائف التي تستخدمها في وضع الجسر. إذا قمت بتكوين جدار الحماية فقط ، فلن تكون هناك أي مشاكل. ومع ذلك ، إذا قمت بتمكين أشياء مثل IPS أو التحكم في التطبيقات أو فحص HTTPS أو حتى وضع الحماية ، فاستعد للمفاجآت.

الملخصكما هو الحال مع الوكلاء ، من المستحسن تجنب وضع الجسر. إذا لم يكن ذلك ممكنًا ، فمن المستحسن للغاية اختبار هذا الوضع على البنية التحتية الخاصة بك. ثم اتخذ القرار.

التسامح مع الخطأ

لم أستطع المساعدة في لمس هذه النقطة. تدعم جميع حلول NGFW تقريبًا وضعين للتجميع:

- توفر عالية عقدة عنقودية واحدة نشطة وتوجه حركة المرور ، العقدة الثانية سلبية وهي في وضع الاستعداد الساخن ، جاهزة للنشاط في حالة حدوث مشاكل مع الأولى.

- مشاركة التحميل كلا العقدتين نشطتان ويتم "تقسيم" الزيارات بينهما.

يعتمد عدد كبير جدًا من الأشخاص بشكل كبير على وضع مشاركة التحميل عند تخطيط وتنفيذ NGFW.

- إذا كانت حركة المرور مشتركة بين الأجهزة ، فسيكون الحمل عليها نصف ذلك ، مما يعني أنه يمكن وضع الأجهزة أضعف وأرخص؟

- لا!

كما تظهر العديد من الاختبارات ، فإن تحقيق التوازن الكافي في حركة المرور أمر مستحيل. والحد الأقصى الذي ستمنحه مشاركة التحميل هو تقليل الحمل على الأجهزة بنسبة 15 بالمائة ، وليس أكثر. علاوة على ذلك ، يحتوي هذا الوضع دائمًا على بعض القيود التي ليست في توفر عالٍ. تأكد من التحقق منها. وعند اختيار جهاز ، اعتمد دائمًا على قطعة واحدة من الأجهزة للتعامل مع كل حركة المرور.

الملخصاستخدم وضع التوفر العالي.

NGFW الظاهري أو الأجهزة

سؤال آخر شائع جدا عند التخطيط NGFW. اختر حلاً أو جهازًا افتراضيًا. لا توجد إجابة واحدة. كل هذا يتوقف على خيارات البنية التحتية والميزانية وخيارات تغيير منطق الشبكة الحالية. ولكن لا يزال لدينا توصيات عامة لخيارات التنفيذ المختلفة:

- NGFW على محيط الشبكة. هنا ، إلى حد بعيد الخيار الأفضل هو الجهاز. هذا منطقي ، لأنه يجب أن يكون لمحيط الشبكة تمييز مادي. إذا كنت لا تزال تريد حلاً افتراضيًا ، فمن المستحسن جدًا نشر NGFW على خادم مخصص له تمييز مادي عن الشبكة المحلية. في الواقع ، تحصل على نفس الجهاز ، فقط بدلاً من "أجهزة" البائع ، يمكنك استخدام خادمك مع برنامج مراقبة الأجهزة الافتراضية. تحتاج أيضًا إلى الاقتراب بعناية من إعدادات برنامج Hypervisor نفسه حتى لا يتم الوصول إليه من شبكة خارجية.

- NGFW كوكيل. ليس هناك فرق كبير في ما تختار. في رأيي ، فإن الحل الافتراضي سيكون خيارًا أفضل وأكثر ملاءمة.

- NGFW باعتبارها جوهر الشبكة. المتطلبات الأساسية كما في الفقرة الأولى. لأن إذا كانت NGFW متصلة بالإنترنت مباشرةً ، فيجب فصل الحل فعليًا عن خوادم الشركة - الجهاز أو الجهاز الظاهري على خادم مخصص. لأن تلعب NGFW في هذه الحالة أيضًا دور النواة ، ثم تحتاج إلى فهم عدد المنافذ المادية التي تحتاجها والمنافذ (1g ، 10g ، البصريات). كما أنه يؤثر بشكل كبير على الاختيار.

- NGFW في وضع الجسر. لهذا الخيار ، يوصى بشدة باستخدام جهاز ، مثل وجود وحدات الالتفافية أمر مرغوب فيه (ستمر حركة المرور حتى عند إيقاف تشغيل الجهاز).

دعونا نلقي نظرة على إيجابيات وسلبيات الحل الظاهري.

مزايا الحل الافتراضي:- المزايا الرئيسية للحل الافتراضي هي سهولة الإدارة (النسخ الاحتياطي ، لقطة) وسرعة النشر.

- أيضا في كثير من الأحيان أنها أرخص وقياس أفضل. كقاعدة ، يعتمد الترخيص على عدد النوى المستخدمة. إذا لزم الأمر ، يمكنك ببساطة شراء العديد من النوى.

سلبيات الحل الافتراضي:- لا يوجد ضمان على الأجهزة. إذا تعطل الخادم ، يجب عليك التعامل معه بنفسك.

- إذا كنت شخصًا أمنًا ، فسيتعين عليك التفاعل مع قسم تكنولوجيا المعلومات. من الغريب أن هذه مشكلة كبيرة في العديد من الشركات.

بالنسبة للأجهزة ، فإن العكس هو الصحيح. بالإضافة إلى ذلك ، تتوفر المزيد من المنافذ المادية خارج الصندوق.

الخلاصة

آمل ألا تكون هذه المقالة مملة للغاية وسطحية. أردت أن أسلط الضوء على النقاط الرئيسية وليس تمديد "المحاضرة" لعدة ساعات من القراءة. سأكون سعيدًا إذا كانت هذه المقالة مفيدة حقًا لشخص ما. إذا كان لديك أي أسئلة أو تعليقات ، فأنا على استعداد لمناقشتها في التعليقات أو الرسائل الخاصة.

PS احصل على رخصة تجريبية واختبر الحل الذي تهتم به

هنا