المصدر

المصدرليس سراً أنه في مجال إنترنت الأشياء (إنترنت الأشياء ، إنترنت الأشياء) ، ربما يكون أقل ترتيب هو من حيث ضمان أمن المعلومات (IS).

نشهد اليوم تقنية متطورة ، ومشهد متغير باستمرار في الصناعة ، وتنبؤات تختلف أحيانًا عن الواقع ، وتحاول عشرات المنظمات أن تعلن عن نفسها مشرعين في منطقة أو أخرى ، على الأقل "لمدة ساعة". يتم التأكيد على أهمية المشكلة من خلال الأحداث الملحمية. Industroyer و BrickerBot و Mirai - وهذه ليست سوى البقعة المرئية من جبل الجليد ، ولكن ما "يستعد اليوم التالي لنا"؟ إذا واصلت التحرك مع التدفق ، فستصبح شبكات الروبوت وغيرها من "البرامج الضارة" مالكي إنترنت الأشياء. وستسيطر الأشياء ذات الوظائف غير المدروسة على أولئك الذين يحاولون أن يصبحوا سيدهم.

في نوفمبر 2018 ، أصدرت

ENISA (وكالة الاتحاد الأوروبي لأمن الشبكات والمعلومات) وثيقة

"الممارسات الجيدة لأمن إنترنت الأشياء في سياق التصنيع الذكي" ، والتي تجمع جميع أنواع ممارسات الأمن السيبراني للإنترنت الصناعي للأشياء ، مع حوالي مائة تحليلها وثائق مع أفضل الممارسات في هذا المجال. ما الذي تحت غطاء هذه المحاولة لاحتضان الهائل؟ تقدم المقالة لمحة عامة عن المحتوى.

الإنترنت الصناعي للأشياء (IIoT) ، بما في ذلك ، على سبيل المثال لا الحصر ، كائنات البنية التحتية للمعلومات الحرجة (CII) ، يختلف إلى حد ما عن إنترنت الأشياء الكلاسيكي. اعتاد مشغلو أنظمة IIoT على تنفيذ حلول تقنية ناضجة إلى حد ما مع أفق تشغيلي لعقود. وبالتالي ، فإن إدخال التحديث والتحديث باستخدام حلول IIoT مقيدة بديناميكيات السوق مع عدم وجود نظام معايير مقبول بشكل عام وخطط ترخيص مقبولة بشكل عام.

سؤال آخر: ماذا تفعل مع بحر المعلومات المتراكمة في مجال أمن معلومات إنترنت الأشياء على مدى 3-4 سنوات الماضية؟ ما الذي يجب أن يؤخذ كأساس ، وما هو ثانوي؟ وإذا تم العثور على معلومات متضاربة في وثائق مختلفة ، فما الأهم؟ قد تكون إجابة واحدة هي دراسة التقارير التحليلية ، حيث يتم تعميم الخبرة المتراكمة ومواءمتها ، مع مراعاة الحد الأقصى لعدد المصادر المتاحة.

لذا ، تقدم ENISA توليفًا للخبرة استنادًا إلى استخدام أفضل الممارسات. لإثبات أن هذا النهج ليس الوحيد ، فكر في إمكانية أخرى ، وهي إنشاء مجموعة من جميع أنواع المعايير.

على موقع المعهد الوطني للمعايير والتكنولوجيا (NIST) ، يمكنك العثور على الوثيقة

"مسودة NISTIR 8200. تقرير مشترك بين الوكالات حول حالة التقييس الدولي للأمن السيبراني لإنترنت الأشياء (IoT) .

" النسخة مؤرخة في فبراير 2018 ، ولا تزال تحمل حالة المسودة. يحلل المعايير الحالية ، الموزعة عبر المجالات الـ 11 التالية: تقنيات التشفير ، إدارة حوادث الإنترنت ، تأمين الأجهزة ، إدارة الهوية والوصول ، أنظمة إدارة أمن المعلومات (ISMS) ، تقييم أمن نظام تكنولوجيا المعلومات ، أمن الشبكات ، أتمتة الأمن والمراقبة المستمرة (SACM ) ، ضمان البرامج ، إدارة مخاطر سلسلة التوريد (SCRM) ، هندسة أمن النظام.

قائمة المعايير تستغرق أكثر من مائة صفحة! وهذا يعني أنه يحتوي على مئات العناوين ، وهي عشرات الآلاف من الصفحات ، والتي قد تستغرق سنوات في الدراسة ، ويتم دفع العديد من المستندات. في الوقت نفسه ، تم تحديد ثغرات متعددة في توحيد الصناعة ، والتي من الواضح أنه سيتم سدها.

أعتقد أن القارئ قد فهم بالفعل أي جانب هو الفطرة السليمة وتعاطف المؤلف. لذلك ، عد إلى أفضل ممارسات ENISA. وتستند إلى تحليل حوالي مائة وثيقة صدرت بالفعل. ومع ذلك ، لا نحتاج إلى قراءة جميع هذه المستندات ، نظرًا لأن خبراء ENISA قد جمعوا بالفعل أهمها في تقريرهم.

يتم عرض هيكل الوثيقة أدناه ، وسوف نتعرف عليها بالتفصيل الآن.

الشكل 1. هيكل الوثيقة "الممارسات الجيدة لأمن إنترنت الأشياء في سياق التصنيع الذكي"

الشكل 1. هيكل الوثيقة "الممارسات الجيدة لأمن إنترنت الأشياء في سياق التصنيع الذكي"الجزء الأول هو مقدمة.

في الجزء الثاني ، يتم أولاً إعطاء المصطلحات الأساسية (2.1) ، ثم التحديات الأمنية (2.2) ، والتي تشمل:

- مكونات ضعيفة

- أوجه القصور في إدارة العمليات (إدارة العمليات) ؛

- زيادة الاتصال

- تفاعل تقنيات التشغيل والمعلومات (تقارب IT / OT) ؛

- وراثة مشاكل أنظمة التحكم الصناعية (أنظمة التحكم الصناعية القديمة) ؛

- بروتوكولات غير آمنة

- عامل بشري

- وظائف مفرطة (وظائف غير مستخدمة) ؛

- الحاجة إلى النظر في جوانب السلامة الوظيفية (جوانب السلامة) ؛

- تنفيذ التحديثات المتعلقة بأمن المعلومات (تحديثات الأمان) ؛

- تنفيذ دورة حياة IS (دورة حياة المنتج الآمنة).

القسم 2.3 ، بالإشارة إلى ISA ، يوفر بنية مرجعية ، والتي ، على الرغم من ذلك ، تتعارض إلى حد ما مع بنية ISA (Purdu) المقبولة بشكل عام ، حيث يتم تعيين RTU و PLC إلى المستوى الثاني بدلاً من المستوى الأول (كما هو الحال في ISA).

الشكل 2. الشكل 2. العمارة المرجعية IIoT

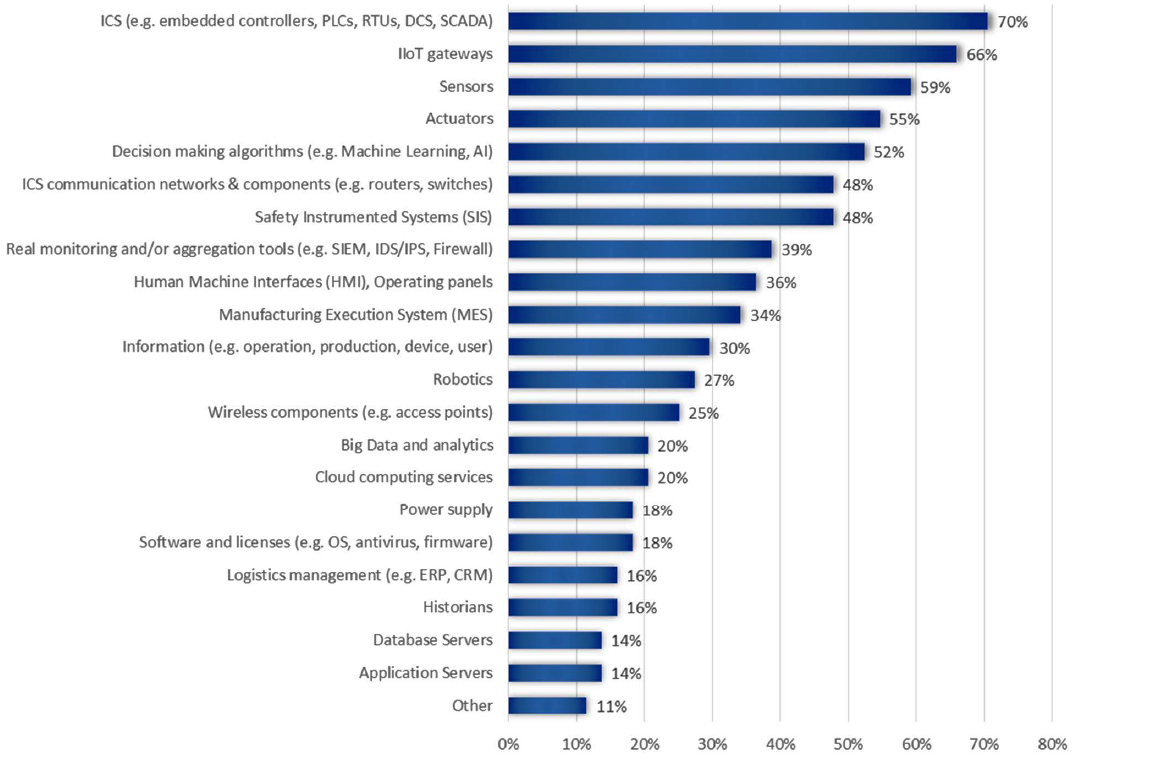

الشكل 2. الشكل 2. العمارة المرجعية IIoTالهيكل المرجعي هو المدخل إلى تكوين تصنيف الأصول ، والذي يتم تنفيذه في القسم 2.4. بناءً على بيانات الخبراء ، تم تقييم مدى خطورة الأصول من حيث تأثيرها على أمن المعلومات. نحن لا نتحدث عن التمثيلية (يقول التقرير أن خبراء من 42 منظمة مختلفة شاركوا) ، ويمكنك اعتبار هذه الإحصائيات "بعض الآراء". تعني النسب المئوية على الرسم البياني النسبة المئوية للخبراء الذين صنفوا الأصول على أنها الأكثر أهمية.

الشكل 3. نتائج تقييم خبير لخطورة أصول إنترنت الأشياء

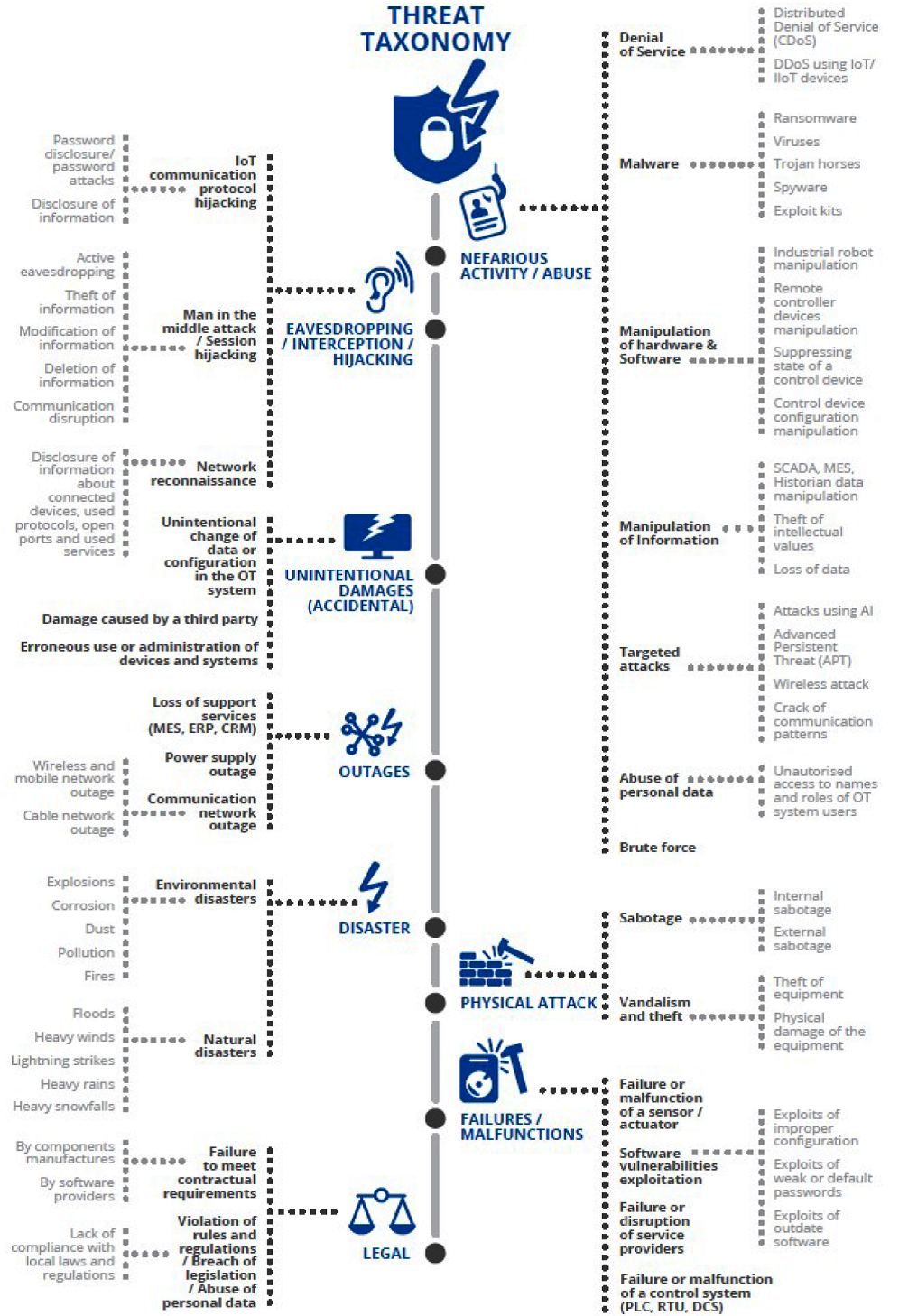

الشكل 3. نتائج تقييم خبير لخطورة أصول إنترنت الأشياءيقدم القسم 3.1 تصنيفًا ووصفًا للتهديدات المحتملة فيما يتعلق بمنطقة إنترنت الأشياء. بالإضافة إلى ذلك ، ترتبط فئات الأصول التي قد تتأثر بكل تهديد. يتم تسليط الضوء على الفئات الرئيسية من التهديدات:

- النشاط / الإساءة الشائنة (النشاط غير المشروع وإساءة الاستخدام) - أنواع مختلفة من التلاعب باستخدام البيانات والأجهزة ؛

- التنصت / الاعتراض / الاختطاف (الاستماع / الاعتراض / القرصنة) - جمع المعلومات واختراق النظام ؛

- أضرار غير مقصودة (عرضية) - أخطاء في التكوين والإدارة والتطبيق ؛

- الانقطاعات - الانقطاعات المرتبطة بفقدان الطاقة أو الاتصالات أو الخدمات ؛

- الكوارث (الكوارث) - التأثيرات الخارجية المدمرة ذات الطبيعة الطبيعية والاصطناعية ؛

- الهجوم الجسدي (الهجمات الجسدية) - السرقة والتخريب والتخريب (الفشل) ، التي تتم مباشرة على المعدات ؛

- الأعطال / الأعطال - قد تحدث بسبب أعطال الأجهزة العرضية ، أو بسبب فشل خدمة مقدم الخدمة ، وكذلك بسبب مشاكل في تطوير البرمجيات التي تؤدي إلى نقاط الضعف ؛

- القانونية (المسائل القانونية) - الانحرافات عن متطلبات القوانين والعقود.

الشكل 3. تصنيف التهديد

الشكل 3. تصنيف التهديديصف القسم 3.2 أمثلة نموذجية للهجمات على مكونات أنظمة إنترنت الأشياء.

القسم الأكثر أهمية في الوثيقة هو الرابع ، الذي يستعرض أفضل الممارسات لحماية مكونات إنترنت الأشياء. يتم تضمين ثلاث فئات في الممارسات: السياسات والممارسات التنظيمية والممارسات التقنية.

الشكل 4. هيكل أفضل الممارسات لضمان ISoT IS

الشكل 4. هيكل أفضل الممارسات لضمان ISoT ISلم يتم توضيح الفرق الأساسي بين السياسات والممارسات التنظيمية ، والمستوى الإجرائي موجود في كلتا الحالتين. على سبيل المثال ، تقع إدارة المخاطر والتهديدات في السياسة ، وإدارة الضعف في الممارسات التنظيمية. الاختلاف الوحيد الذي يمكنك ملاحظته هو أن السياسات يتم تطبيقها بشكل أساسي للمطورين والممارسات التنظيمية للمؤسسات العاملة.

السياسات (4.2) تصف 4 فئات و 24 ممارسة. يصف القسم التنظيمي (4.3) 27 ممارسة مقسمة إلى 6 فئات ، ويصف القسم الفني (4.4) 59 ممارسة مقسمة إلى 10 فئات.

يلاحظ الملحق أ أن هذه ENISA تواصل البحث المعلن عنه في 2017 في

توصيات الأمان الأساسية لإنترنت الأشياء في سياق البنية التحتية للمعلومات الحرجة . بالطبع ، إن إنترنت الأشياء هو مفهوم أوسع من IIoT ، ومن وجهة النظر هذه ، يمكن للمرء أن يأخذ وثيقة العام الماضي كأساس لهذه المراجعة ، ومع ذلك ، فإن المرء يريد دائمًا التعامل مع المواد الأحدث.

الملحق ب هو الجزء الدلالي الرئيسي من الوثيقة. يتم عرض قائمة الممارسات من القسم 4 في شكل جداول ، حيث يتم إنشاء روابط إلى مجموعات التهديد ويتم توفير روابط للمستندات التي تدعم تطبيق ممارسة معينة ، على الرغم من ، للأسف ، دون تحديد صفحة أو فقرة محددة. على سبيل المثال ، إليك بعض النقاط المتعلقة بأمان الخدمات السحابية.

الشكل 5. جزء من وصف أفضل الممارسات لضمان IIoT IS

الشكل 5. جزء من وصف أفضل الممارسات لضمان IIoT ISيحتوي الملحق ج على قائمة بالوثائق المذكورة (يوجد حوالي 100 منها إجمالاً) تم تطويرها وشكلت أساس أفضل الممارسات المطورة.

يسرد الملحق د أهم حوادث خرق تنظيم الدولة الإسلامية في التطبيقات الصناعية.

الاستنتاجات

تعد "الممارسات الجيدة لأمان إنترنت الأشياء في سياق التصنيع الذكي" ، التي تم تطويرها في نوفمبر 2018 ، حاليًا واحدة من أكثر المستندات التفصيلية في مجال أمن المعلومات لإنترنت الأشياء. لا توجد معلومات فنية تفصيلية عن تنفيذ 110 ممارسات موصوفة ، ومع ذلك ، هناك مجموعة من المعارف المتراكمة التي تم الحصول عليها على أساس تحليل مئات الوثائق من منظمات الخبراء الرائدة في مجال إنترنت الأشياء.

تركز الوثيقة على IIoT ، مع مراعاة الهندسة الصناعية والأصول المرتبطة بها والتهديدات وسيناريوهات الهجمات المحتملة. أكثر عمومية بالنسبة إلى إنترنت الأشياء هي وثيقة مقدمة ENISA ،

توصيات الأمان الأساسية لإنترنت الأشياء في سياق البنية التحتية للمعلومات الحرجة ، التي تم إصدارها في عام 2017.

إن "الأشياء المفترسة في القرن" والميل ، الذي لا يمكن ملاحظته بالنسبة لنا ، إلى اكتساب قوة الأشياء على الناس يتم تقييدها حاليًا فقط من خلال المقاومة المتفرقة للتدابير لضمان داعش. يعتمد مستقبلنا في كثير من النواحي على مدى فعالية تدابير IS.