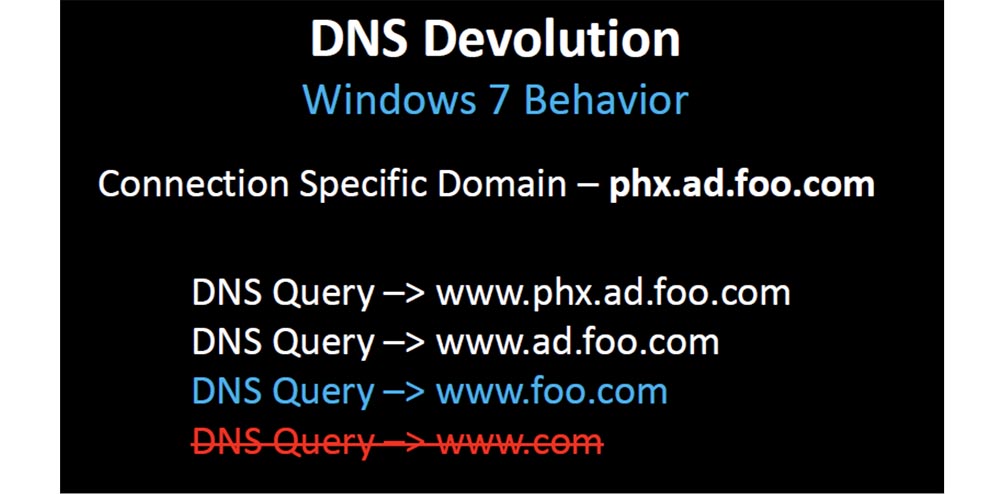

DEFCON 21. يمكن أن يكون مؤتمر DNS خطيرًا على صحتك. الجزء 1كان من المفترض أن حدود المجال للمؤسسة كانت foo.com ولن ترغب أبدًا في استخدام

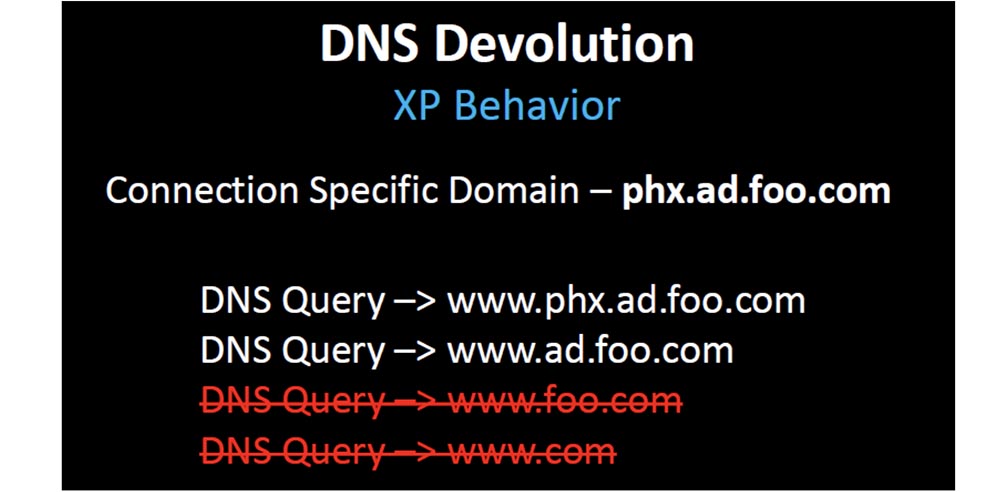

www.com . لقد غيرت Microsoft سلوك DNS هذا لأنه من الواضح أنه ليس لكل المؤسسات مستويين لأسماء المجال.

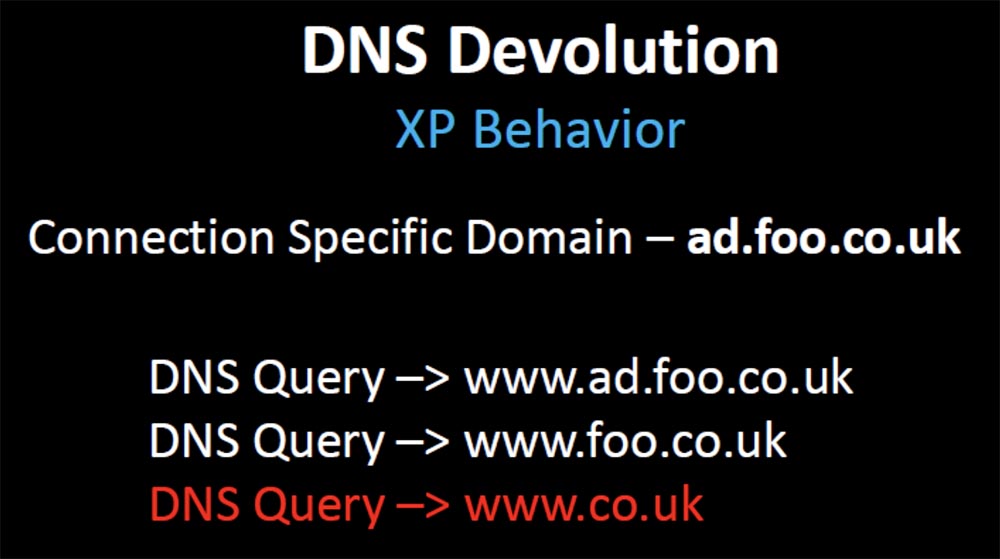

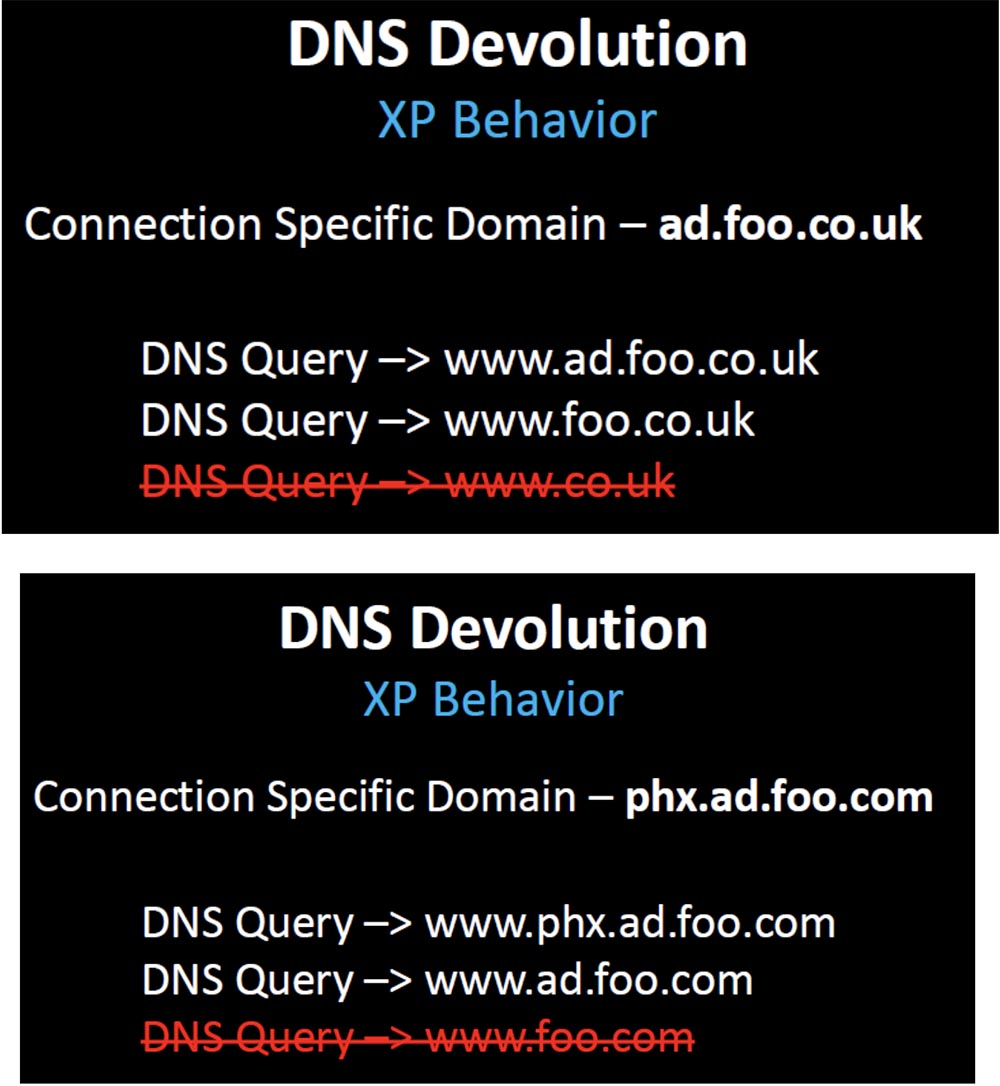

إذا كان نطاق المستوى الأعلى الخاص بك هو المملكة المتحدة ، فعند الاتصال بمجال ad.foo.co.uk محدد ، سيبدو سلوك DNS الافتراضي كما يلي:

أي ، سيتم إرسال الطلب خارج حدود اسم المجال الخاص بك على

www.co.uk. لذلك ، تم إنشاء إصلاح عاجل عشوائي ، وهو تصحيح أمان يضيق الحدود التنظيمية للمجال إلى 3 ، وفي هذه الحالة توقف تفويض DNS بعد الطلب الثاني

www.foo.co.uk.

ولكن في مثالنا لاسم النطاق ، أدى إصلاح الأمان هذا ، المصمم لإيقاف الإعلانات غير الضرورية ، إلى كسر مئات الآلاف من الشركات العميلة التي يعتمد تصميم اسم نطاقها على سلوك DNS الأصلي والأصلي. ماذا تفعل هذه الشركات؟ هل يغيرون تصميم البنية التحتية لتتناسب مع السلوك الجديد الذي يأخذ في الاعتبار هذا الإصلاح العشوائي؟ لا ، إنهم يغيرون السلوك إلى ما كان عليه من قبل.

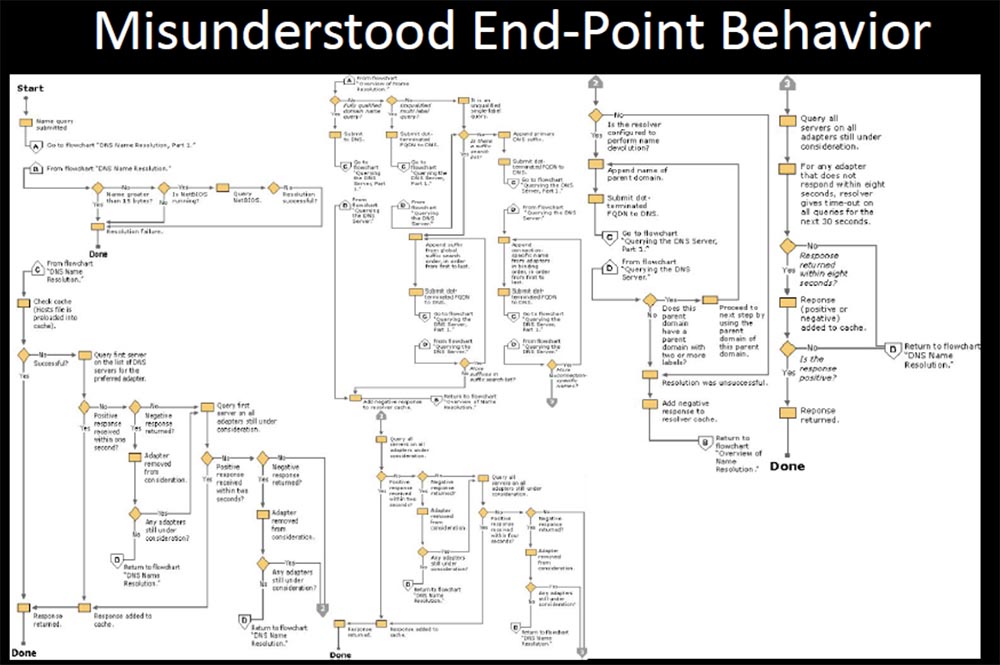

تُظهر الشريحة التالية شجرة القرار التي تستخدمها Microsoft قبل إنشاء استعلام DNS.

أعلم أنها تبدو بسيطة (ضحك) ، وبالطبع أنت متفاجئ من أن شخصًا ما قد يسيء فهمها.

بعد ذلك ، كانت هناك العشرات من الإصلاحات والتحديثات لسلوك DNS هذا ، والتي تغيرت من إصدار إلى آخر. لكنهم وثقوها مرة واحدة ، وإذا تغير أحد فروع هذه الشجرة ، فقد كسرت طريقك تمامًا في استخدام DNS ، ولم تتمكن من تغيير الإعدادات لاستعادة السلوك الأصلي. كانت لديك مشكلة لأنه مع كل تحديث جديد تتصرف إعداداتك بشكل مختلف. ربما ينكسر شيء ، أو ربما لا ، أي شيء لا تتوقعه على الإطلاق يمكن أن يحدث.

وبالتالي ، تقوم الشركات بإجراء تغييرات من خلال تحرير السجل أو سياسة المجموعة ، في محاولة لاستعادة سلوك DNS الأصلي ، ولكن بعضها لا يمكنه القيام بذلك بشكل صحيح حيث تم تغيير السلوك بواسطة حزمة إصلاح أخرى. إنهم يحاولون التراجع عن التغييرات لاستعادة هذا السلوك المفقود لأنهم يريدون أن يتمكن العملاء من الوصول إلى foo.com مرة أخرى.

ولكن في معظم الحالات ، عندما لا يمكنهم استعادة تفويض من مستويين ، فإنهم ببساطة يتخلصون من القيد الأصلي على مستويين. شكرًا لك ، Microsoft ، لنظام التشغيل Windows 7 - يمكنك الآن تغيير مستويات المجال الافتراضية الثلاثة بمقدار 2 ، لكن النظام لا يسمح لك بتقليلها إلى مستوى واحد.

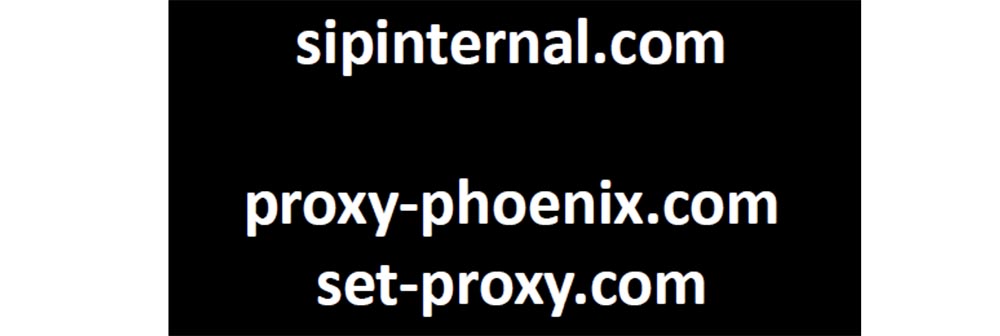

قد تعتقد أنه تم إصلاح كل شيء الآن ، ولكن ماذا عن أجهزة BYOD والأجهزة المحمولة التي تستخدم تكوين XP؟ قررت التحقق من عدد التكوينات التالفة التي لا تزال موجودة هناك. لقد قمت بتسجيل العديد من المجالات التي يتم استخدامها بشكل شائع فقط في بيئة الشركة.

المجال الأول هو اختصار لـ Microsoft Office Communicator ، الذي يطلب خادم SIP داخليًا. الاسمان التاليان اللذان وجدتهما على Google هما الاسمان المختصران لمفاتيح التسجيل الرئيسية التي يحتوي عليها وكيل الويب ، لذلك قمت بتعيين هذه الأسماء إلى خوادمي وانتظرت العملاء للاتصال بي. وقد فعلوا ذلك.

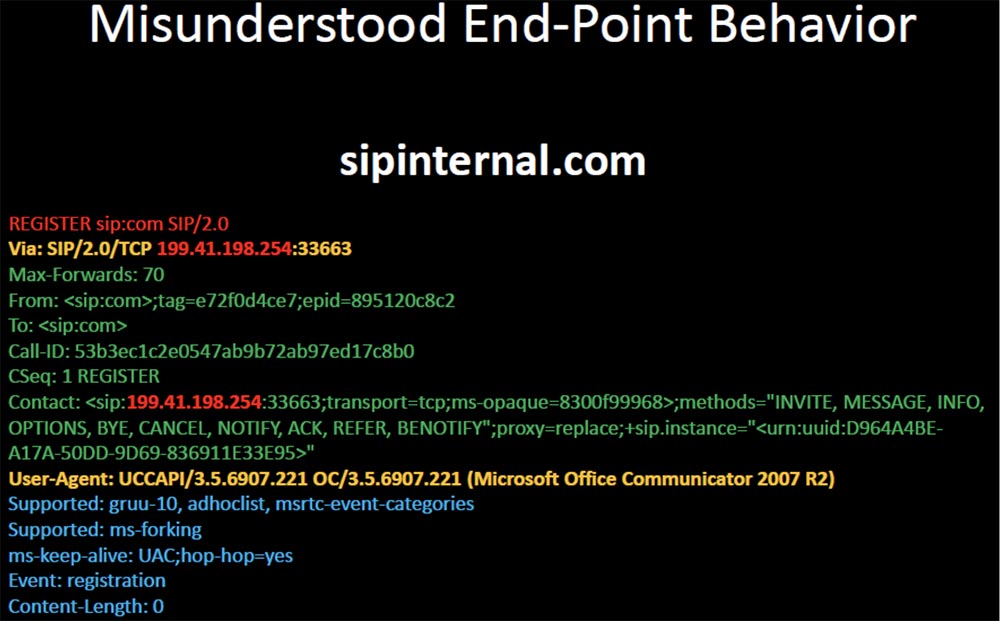

بعد تسجيل موقع sipinternal.com ، بدأت في تلقي الطلبات من عملاء مكتب الاتصال - تعرض الشريحة مثالاً لطلب تسجيل أحد موارد DHL ، وكما اتضح ، هناك الآلاف من الأجهزة العشوائية في العالم التي حاولت التسجيل معي.

لقد لعبت معهم قليلًا ، وبدا وكأنه العديد من الهجمات التي يقوم بها خادم SIP الضار ضد عملاء الاتصالات. ستكون هذه قصتي التالية حول proxy-phoenix.com

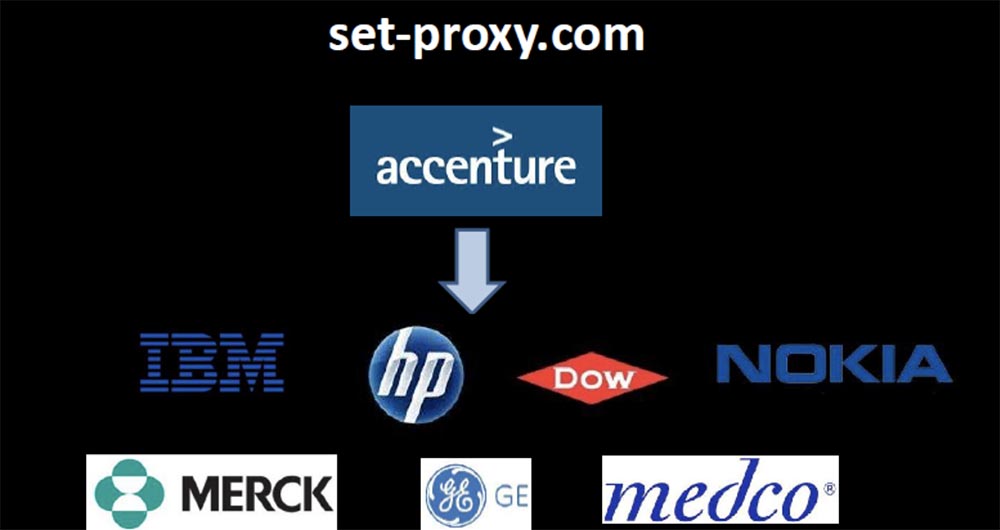

كان هناك العديد من المستخدمين النهائيين من IBM و HP الذين بدأوا يطلبونني أن أصبح خادم الوكيل الخاص بهم ، والآن لديهم عميل في Phoenix "يحرك" proxy-phoenix كاسم قصير لمستخدميه. اعتقدت أنها كانت مثيرة للاهتمام. ولكن تبين أن set-proxy.com أكثر إثارة للاهتمام.

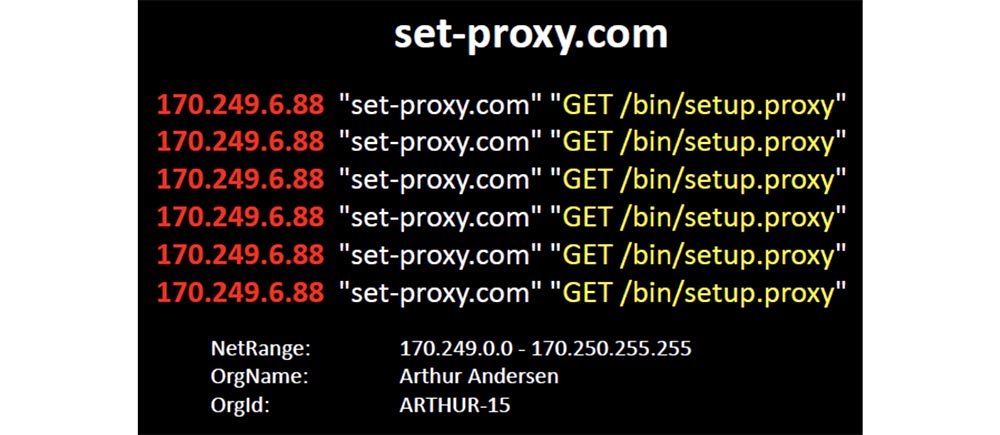

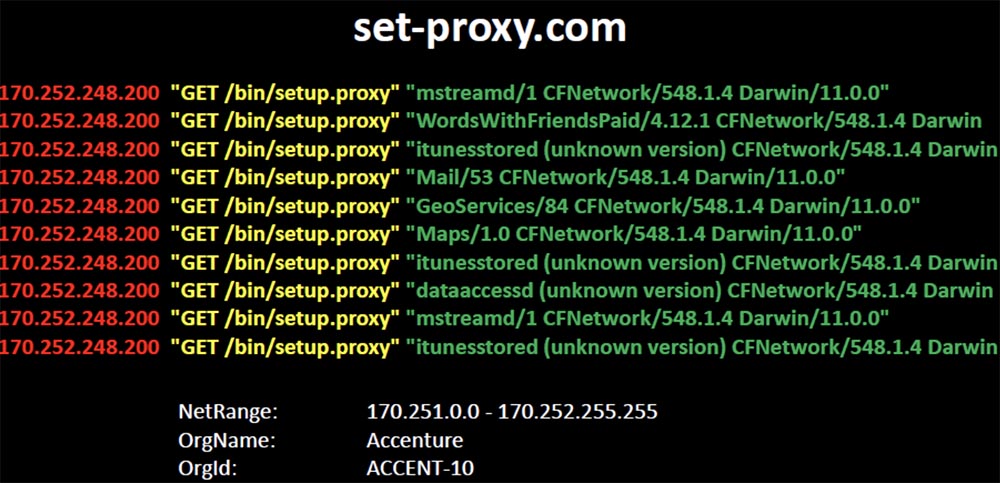

كانت الطلبات الأولى التي تلقيتها هي محاولات الآلاف من عملاء Windows لتنزيل ملف حزمة تثبيت وكيل. اكتشفت أن عنوان IP المصدر تم تسجيله لدى Arthur Andersen ، وهي شركة محاسبة فاشلة أفلست مع شركة Enron.

انفصلت Accenture عن مجموعتها الاستشارية ، مما يجعل الأمر أكثر منطقية في الجزء التالي. يظهر أن سياستهم بشأن استخدام الأجهزة المحمولة قد تعطلت (ضحك).

يروّجون لتكوين يشير إلى موقع حزمة الوكيل بواسطة اسم المجال المختصر. ورد آلاف من أجهزة iPhone و iPad على هذا الاسم المختصر وبدأوا يطلبون مني تزويدهم بحزم الملفات هذه. حتى حقيقة أن هذا التكوين لا يسمح للعملاء بالحصول على ما طلبوه لم يجعلهم يفكرون ، وذهبوا مباشرة إلى الإنترنت ، متجاوزين الوكيل ، لطلب هذه الملفات مني.

بعد النظر عن كثب ، لاحظت أنني أتلقى الطلبات ليس فقط من شركة Accenture ، ولكن أيضًا من عملائها المتصلين بشبكة هذه الشركة. وبالتالي ، من خلال DNS غير صحيح ، لم تعرض Accenture للخطر شبكتها المحلية فحسب ، ولكن أيضًا شبكات جميع العملاء المتصلين بها ، مما سمح باختراق جميع الأجهزة الموجودة هناك. تم الاتصال بي مباشرة من قبل الأجهزة التي تنتمي إلى موظفي IBM و HP و Dow و Nokia و GE و Merck و Medco. لقد طلبوا مني جميعًا أن أكون وكيلهم ، وسأخبركم أنني توقعت الأفضل من Accenture.

يمكن استخلاص هذه الدروس من هذا. راقب حركة مرور DNS الخاصة بك ، لأنه إذا تصرف Windows بنفس الطريقة الآن ، فهذا لا يعني على الإطلاق أنه سوف يتصرف بنفس الطريقة بعد الثلاثاء الثاني من الشهر (ضحك).

لا تثق في التوقعات استنادًا إلى حقيقة أن الأمور ستسير كما يجب ، ومشاهدة حركة المرور وتعلم فهم كيف يجب أن تبدو حركة مرور DNS العادية على شبكتك. عليك أن تفهم بوضوح كيف تبدو حركة المرور العادية قبل إجراء أي تغييرات على الإعدادات بحيث يكون لديك شيء لمقارنته بها لاحقًا.

التسمية التوضيحية: "أنت لست مالك هذا المجال. أنا هو ".

لقد بينت بعض الطرق الفريدة إلى حد ما التي يمكن أن يكون فيها البت "العكسي" في DNS أمرًا خطيرًا. ومع ذلك ، لا يعتبر القرفصاء بتهديدًا كبيرًا ، لذلك من المثير للاهتمام تنفيذ الحيل مع سلوك DNS غير متوقع الناتج عن مزيج من "تصحيحات" Microsoft مع التكوين الأصلي ، مما يجعلها غير مفهومة تمامًا.

ومع ذلك ، فإن أحد أسوأ الأشياء التي تفعلها الشركات فيما يتعلق بـ DNS هو إيذاء الذات بنسبة 100٪ بسبب الإهمال.

رأيت شركات تكررت ، على مدار عدة سنوات ، أحيانًا عن طريق الصدفة ، وأحيانًا عن قصد ، جميع الظروف حتى يتمكن المهاجم من السيطرة على كل جزء من بنيته التحتية.

المشكلة هي أنه في الواقع ، تستخدم الشركات هذه المجالات التي لا تمتلكها. هذه النطاقات ، الموضوعة في سلاسل بحث اللاحقة ، "تدفع" جميع عملائها للوصول حتمًا إلى الإنترنت الخارجي عندما يحتاجون إلى دعم فني.

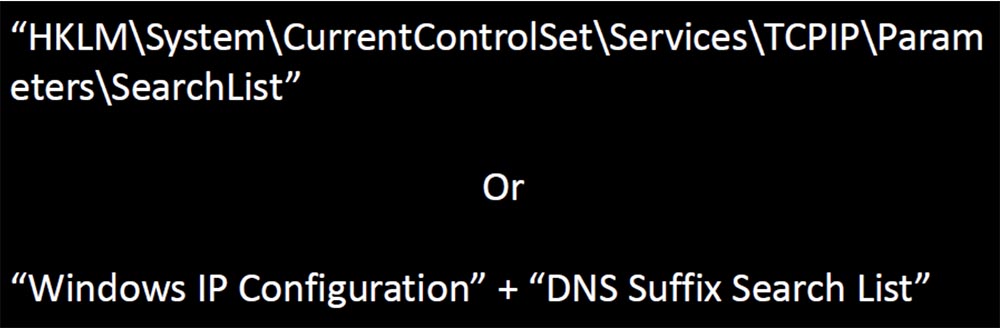

قررت أن أدرس عدد الشركات التي تضطر للقيام بذلك ، ولم يكن ذلك صعبًا بالنسبة لي. لقد بدأت بسؤال Google للمساعدة في العثور على أسماء مفاتيح التسجيل التي تقوم بتخزين قائمة البحث لإخراج تكوين Windows IP وقائمة بحث لاحقة DNS.

تشجع منتديات الدعم الفني المستخدمين على نشر معلومات تكوين محطة العمل للمساعدة في استكشاف الأخطاء وإصلاحها.

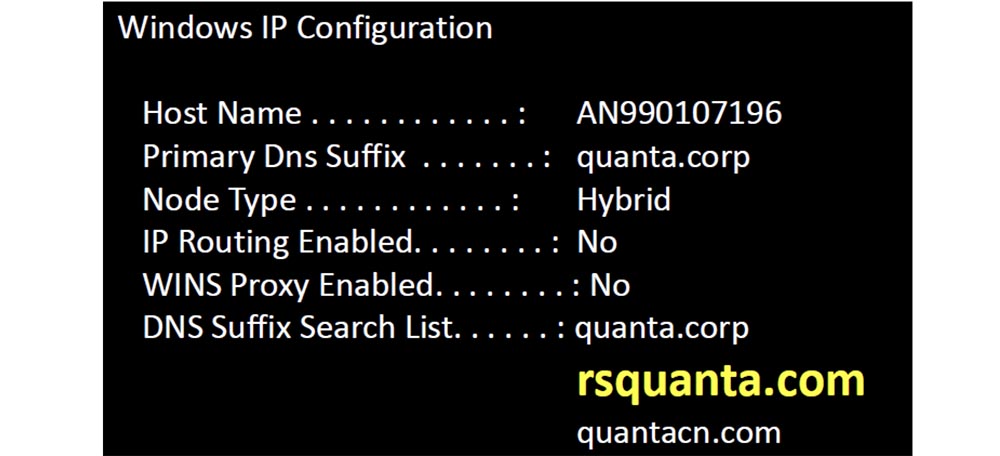

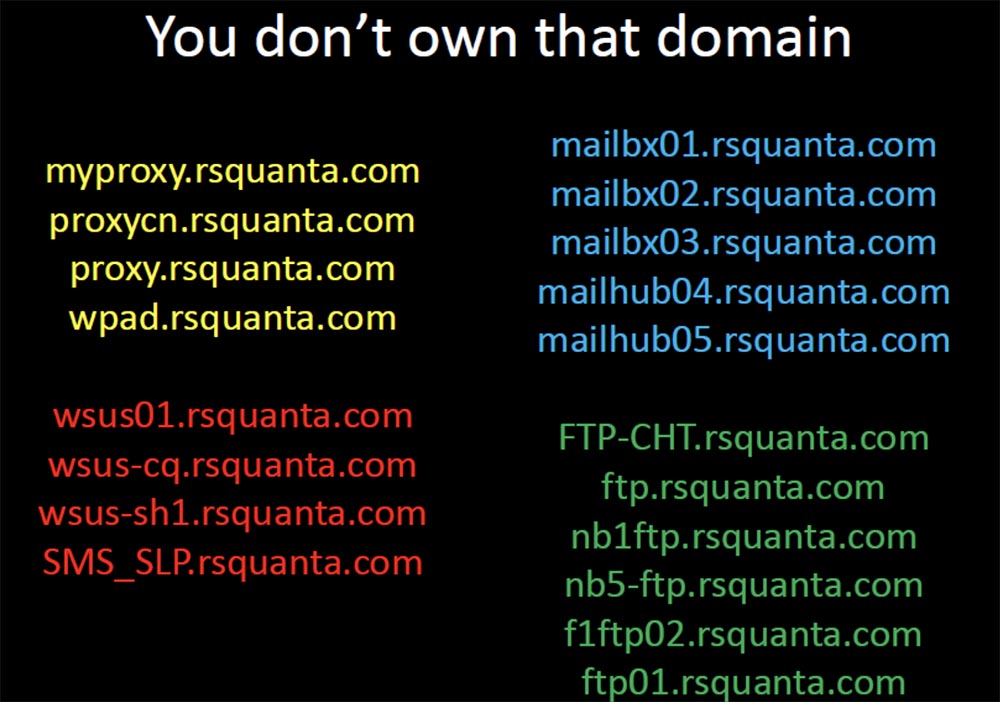

درست Google وأنشأت قائمة فريدة من المجالات ، ثم بدأت في تسجيلها. عند النظر إلى تكوين IP ، صادفت لاحقة DNS rsquanta وجعلتها الأساس لقائمة تسجيل نطاقي.

بعد تسجيل النطاقات بالأسماء المشوهة الموضحة في الشريحة التالية ، بدأت أتلقى آلاف الطلبات من الأجهزة المحمولة التي لا تعرف حتى الشركة التي كانت تتصل بها. ولكن اكتشفت. اتضح أن لاحقة اسم المجال rsquanta.com تنتمي إلى شركة كبيرة لأجهزة الكمبيوتر التايوانية ، Quanta Computer ، والتي توظف 60 ألف شخص.

لقد قاموا بتصميم وتصنيع الكمبيوتر المحمول OLPC للأطفال بمائة دولار للأطفال OLPC وتعاونوا مع Facebook لتصميم وتجميع خوادمهم الجديدة بناءً على أجهزتهم. تلقيت طلبات الكشف التلقائي عن الخوادم الوكيلة وخوادم الرسائل القصيرة وخوادم البريد وخوادم نقل الملفات. كانت هناك عشرات الطرق التي يمكنني من خلالها الاستيلاء على هذه الأجهزة بهدوء في تايلاند وإدخال عمليات استغلال لسرقة بيانات الاعتماد أو اعتراض الملفات المنقولة. بعد أن طلبوا مني مساعدتهم في العثور على الموارد المناسبة ، سيبدو هجوم رجل في الوسط تافهًا.

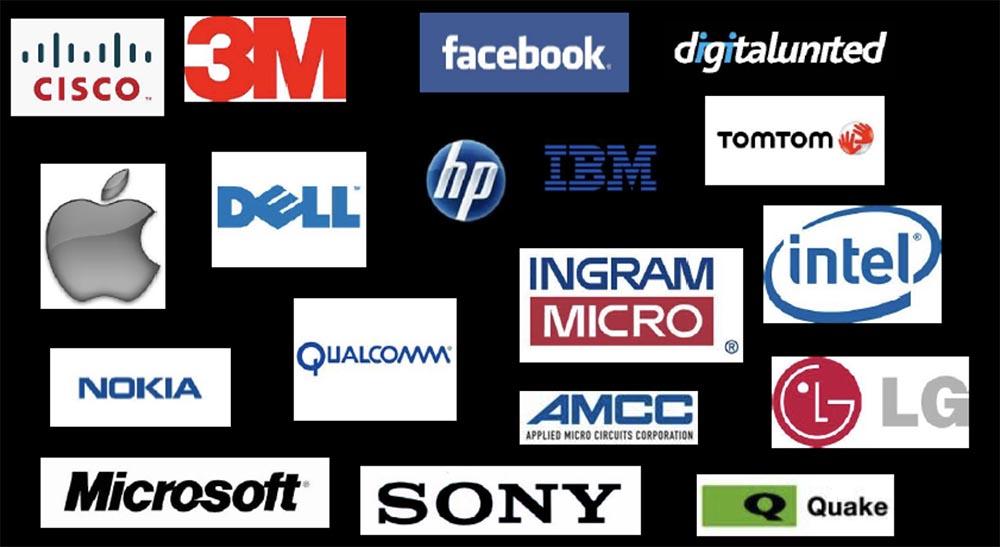

ولكن عندما حددت مصادر الطلبات التي تلقيتها إلى خادمي الوهمي ، أدهشني ذلك حقًا. لقد وجدت أن حركة المرور المنتظمة تأتي من شبكات العملاء ، مما يشير إلى وجود أجهزة Quanta Computer في Cisco و Apple و 3 m و Dell.

لذلك ، كان من المفترض أن يكون لديهم موظفين ميدانيين مهمتهم المساعدة في تنفيذ معدات كوانتا. وهؤلاء فقط بعض عملاء هذه الشركة الذين لديهم موظفون يعملون في حقل كوانتا للكمبيوتر - لقد اكتشفتهم لأنهم جميعًا طلبوا مني توفير الوصول إلى أصول الشركة.

تم تأسيس أجهزتهم بقوة في معدات الشركات المعروفة والمتعلقة بالملكية الفكرية السرية. وبالتالي ، كان هناك الكثير من المعلومات السلبية التي يمكنني استخراجها من حركة المرور الخاصة بهم. لقد امتلكت قائمة بأسماء كل جهاز على شبكتهم ، رأيت حركة الشركة مخفية عن الجمهور ، مما يشير إلى وجود عقد جديد. إذا توقفت حركة المرور فجأة ، يمكنني أن أفترض أنهم فقدوا العقد ، ويمكنني تتبع المكان الذي سيذهبون إليه بعد ذلك ، وأين يسافر هؤلاء الموظفون وأين هم.

على سبيل المثال ، أرى أن خدمة Wi-Fi للتنظيف الجاف قد فتحت بالقرب من مكتب الشركة ، لأن مئات الأجهزة ترسل لي طلبات من وقت لآخر من هناك. حتى أنني أرى أنه في هذه المدينة هناك أشخاص لـ Black Hat و DefCon ، سنتحدث لاحقًا عن ذلك (ضحك).

لذا فإن خطأ من هذا النوع خطير للغاية. لتجنب ذلك ، يرجى التحقق من تكوين DNS الخاص بك. استخدم الإنترنت لمعرفة تفاصيل التكوين الداخلي باستخدام موارد مثل Pastebin و Bleeping Computer.

شاهد سجلات DNS الخاصة بك وتأكد من أن عملائك وعملاء شركائك ومصنعيك يلبون الطلبات تمامًا كما تتوقع منهم. إذا قمت بتتبع السجلات ، فقم بسهولة بتحديد المجالات المطلوبة بشكل متكرر لكل جهاز ، لكل أصول الشركة.

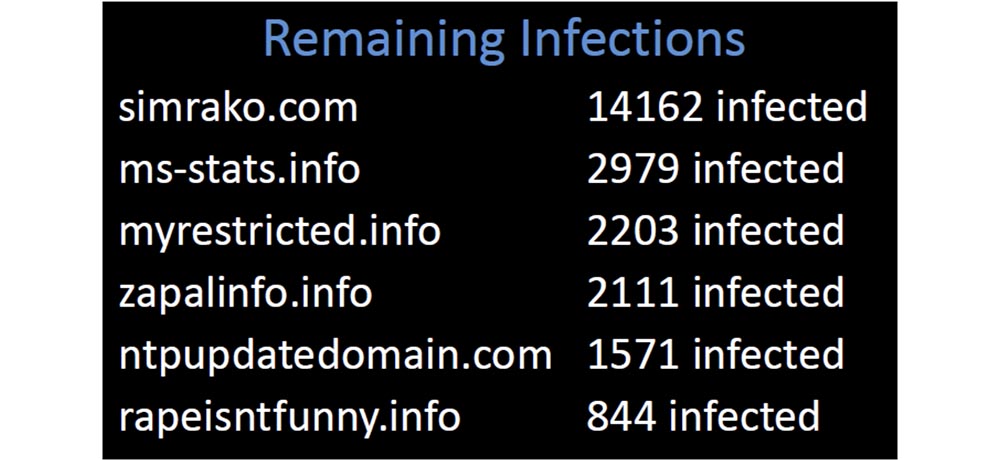

منذ بضع سنوات ، بدأت بشراء نطاقات منتهية الصلاحية ، والتي كانت تُستخدم سابقًا كخوادم C&C. (ضحك). كان الأمر ممتعًا جدًا ، لذلك أردت في البداية أن أفهم مقدار العدوى المتبقية هناك ، ثم معرفة نوع الأجهزة التي لا تزال مصابة وأين كانت.

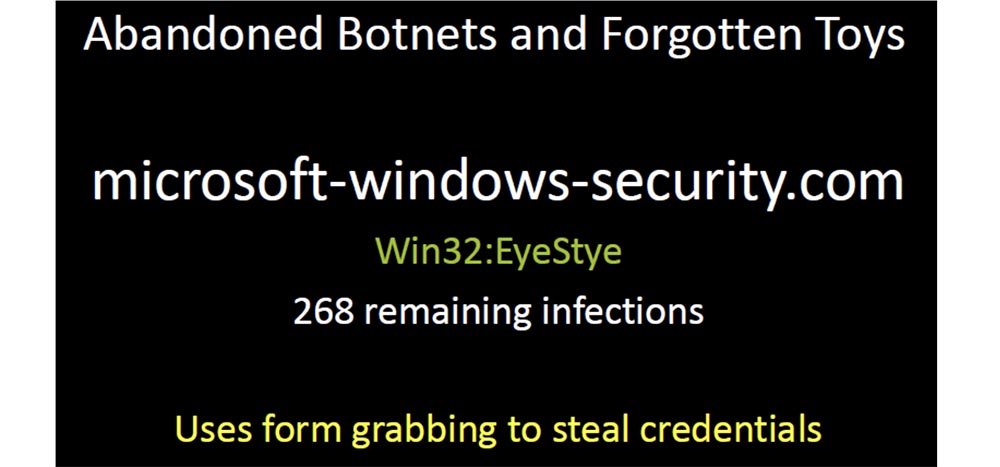

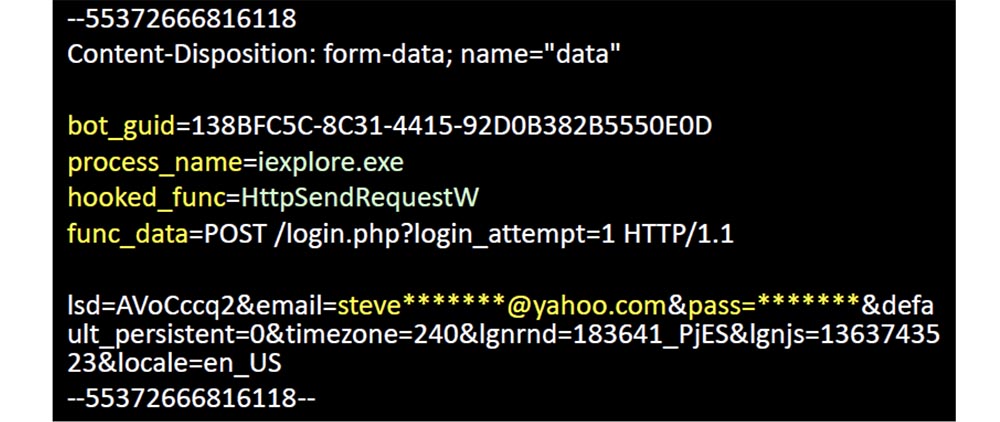

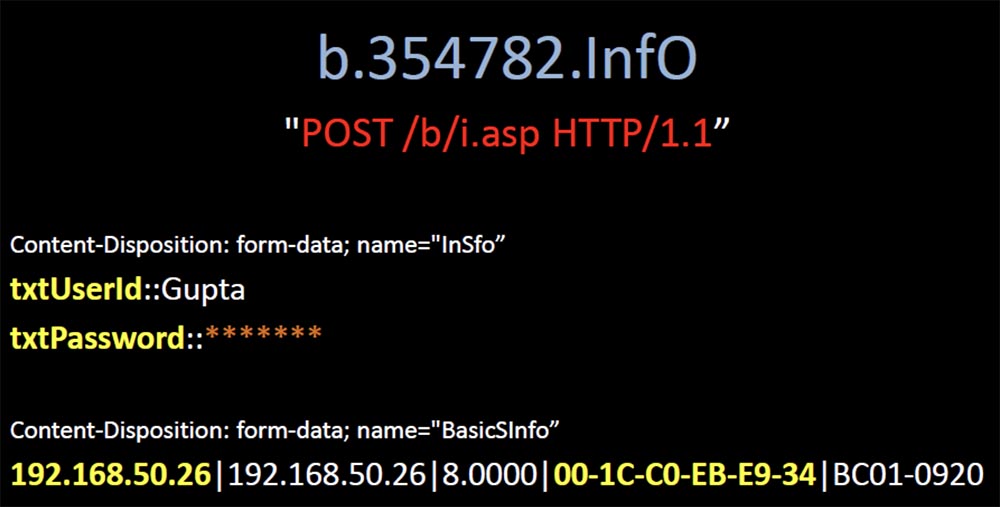

لم يكن البحث عن نطاقات من "القائمة السوداء" أمرًا صعبًا ، لذلك كان لدي خيار الآلاف من النطاقات بسعر 99 سنتًا ، واشتريت العديد منها. تعرض الشريحة التالية المجال الأول الذي اشتريته - microsoft-windows-security.com. كان مصابًا بفيروس Win32: EyeStye ، وهو عبارة عن بوت طروادة ، اعتراض لوحة المفاتيح تم استخدامه لسرقة معلومات سرية. اعترض الإدخال ، ثم أرسله إلى هذا المجال في شكل رسائل غير مشفرة. لم أفعل أي شيء معه ، لقد أرسلت إليه خطأ 404 في كل مرة يريد الاتصال بي ، لكنه لا يزال يحاول إرسال البيانات المسروقة إليّ.

يُبلغ برنامج الروبوت هذا عن معرفه الفريد ، واسم العملية التي تتحكم ، والوظيفة التي تم اعتراضها ، والبيانات الواردة فيه ، والحمولة في شكل اسم المستخدم وكلمة المرور للمستخدم.

تستمر العديد من هذه الروبوتات في تسليم حمولات عمياء إلى نطاقها. لقد سجلت العشرات من هذه المجالات ، والتي تغطي الآلاف من الأجهزة المصابة. تم التخلي عن هؤلاء الممثلين لشبكة botnet ببساطة من قبل مالكيهم السابقين ، الذين لم يرغبوا في بذل جهد لإغلاقهم ، ولكن تركهم ببساطة على الشبكة حتى انتهاء صلاحية المجال. لذلك أنفقت أول 6 دولارات لي على هذه المجالات المصابة بالفيروسات (تصفيق في القاعة).

كان لدي 23000 جهاز يرسلون تقارير إلى خادمي ، وتم أخذ جميع هذه النطاقات من القوائم السوداء المنشورة. لماذا سمحت العديد من الشركات لعملائها بالاتصال بمجالات طالما كانت تعتبر ضارة؟

يمكننا جميعًا تحسين عملنا من خلال التحكم في واحدة من أبسط الآليات ، لذلك بمجرد البحث في سجلات نطاقاتي ، صادفت آلية تبدو غير عادية حقًا.

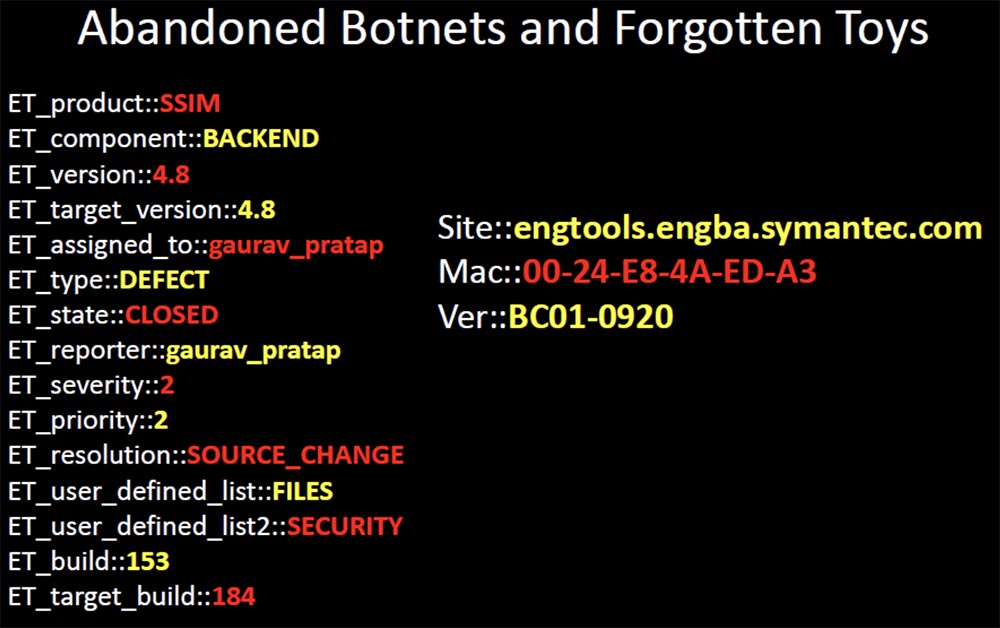

طلبه أحد عملاء 82 ألف جهاز على شبكتي بانتظام ، وعندما بدأت في ترتيبه ، اكتشفت أن هذا النطاق منتهي الصلاحية لستة أشهر ولم يكن على أي "قائمة سوداء" ولم يكن هناك ذكر واحد له على Google. بدا الأمر مشبوهًا جدًا ، لذلك اشتريته وغمره العملاء على الفور. كان ملتقطًا عاديًا أرسل حمولته في شكل غير مشفر وسيطر على 10000 جهاز مصاب في جميع أنحاء العالم. كان بعضها يقع في مناطق ذات نظام أمني أعلى ، ووجدت أن أحد الأجهزة المصابة ينتمي إلى مرافق العلاج في مدينة فينيكس.

التفت إلى شخص هناك من هذه الشركة وقلت أنه يمكنني التعرف على الفيروس إذا أرسل إليّ عينة من الملف المصاب. بمجرد أن أرسلوا لي عينة ، قمت بتحميلها إلى Virustotal ، ووجدت أنه لا يمكن لأي من برامج مكافحة الفيروسات الـ 42 تحديد هذا الفيروس. كان عمر هذا البرنامج الضار عامين ، وبدا غريباً بالنسبة لي أنه لم يتم تحديده على أنه تهديد في أي مضاد فيروسات. ولكن ما هو أكثر غرابة هو لماذا تم التخلي عنه؟ غير مرئي تمامًا ضد مضادات الفيروسات ، كان حقًا عدوى فيروسية قيّمة جدًا. وهنا مثال ساخر - لقد كان مهندس ضمان الجودة في سيمانتيك ، آمل ألا يكون هنا.

هنا أرى كيف يعمل في نظام التذاكر عبر الإنترنت ، وفي هذه الحالة يغلق التذكرة بسبب مشكلة أمنية في بطاقة SIM للمنتج. أعتقد أنه من المحزن إلى حد ما أن جزءًا من البرامج الضارة ، الذي يبلغ من العمر عامين بالفعل ، لا يزال مدرجًا في قائمة الاستبعاد من برنامج مكافحة الفيروسات الخاص بالشركة من قبل مهندس يعمل على إزالة العيوب الخطيرة وضمان سلامة منتجات الشركة.

هناك عدد غير قليل من الأجهزة المصابة المملوكة لكبار المسؤولين والمسؤولين الحكوميين ، مثل كاتب المحكمة ، ومجلس النواب بالكونجرس الأمريكي ، ومكاتب تحويل الأموال ، والصحف ، وحتى أمين صندوق اتحاد الخدم الاتحاديين في لانجلي! هذه بالتأكيد أفضل 99 سنتًا قضيتها على الإطلاق.

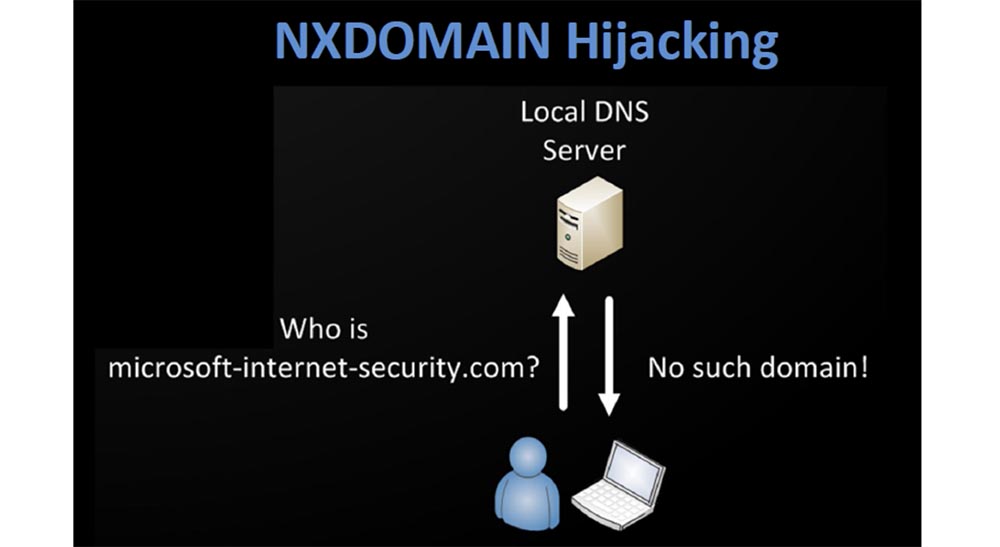

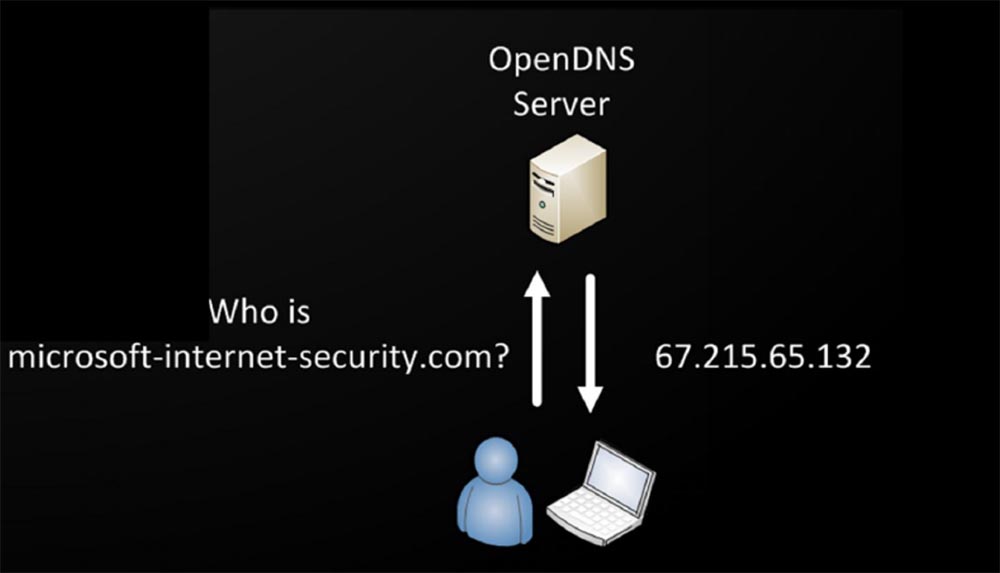

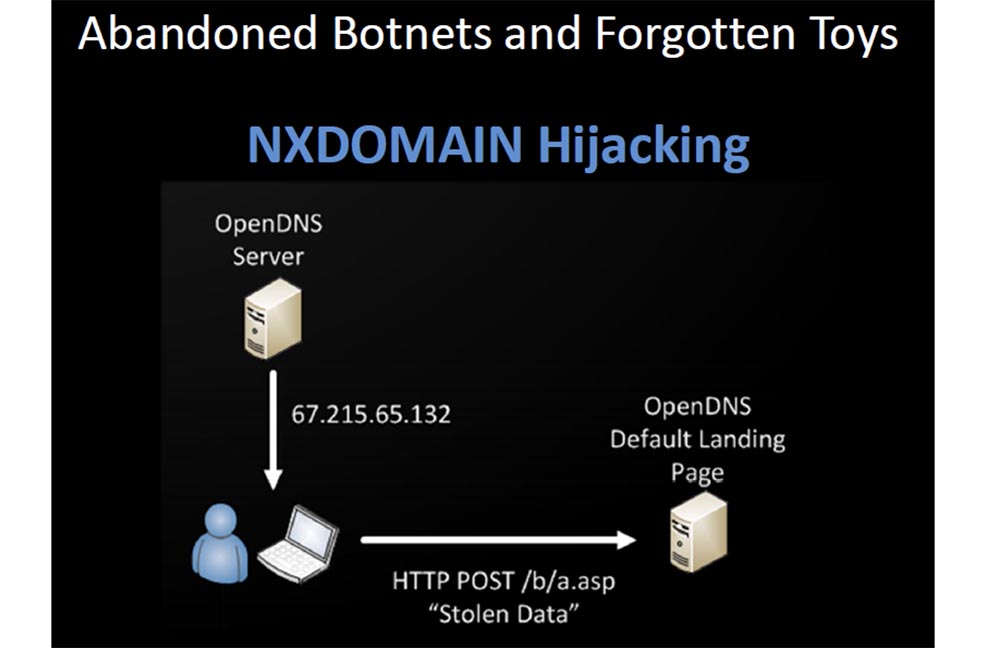

من المخيف التفكير في أن هناك على الأرجح الملايين من الأجهزة المصابة تحاول الوصول إلى خوادم الأوامر والتحكم ، ولم يعد الوصول إليها مسموحًا به. إذا كنت تستخدم نظام أسماء النطاقات المفتوح أو المحلي لأي مزود كبير تقريبًا ، فلا تعطي الأجهزة المصابة الفرصة لتحقيق كل ما تحاول حله ، فلا يهم إذا كان هذا المجال موجودًا أم لا. لأنها مزيفة إجابة غير موجودة وتعطيك عنوان IP الافتراضي للصفحة المقصودة. لذا فإن سجل الخادم الذي يستضيف هذه الصفحة يحتوي على عدد لا يحصى من البيانات المسروقة. هل تعتقد أن أصحاب المضيف يفعلون أي شيء لمنع ذلك؟

إنهم يحاولون فقط تحقيق الدخل من حركة المرور غير الملائمة عن طريق الإعلانات التي تسرق بياناتك الشخصية دون قصد. تتوقع أنه إذا حاول برنامج ضار السماح لك بالاتصال بخادم C&C الذي تم قطع اتصاله ، فلن تصل إلى أي مكان ، فلن يُسمح لك ببساطة بالذهاب إلى هناك.

في الواقع ، يحدث ذلك كما هو موضح في الشرائح التالية - أسماء DNS المفتوحة لطيفة جدًا لدرجة أنها ستعطيك إجابة على أي شيء ، ولا يهم إذا كان هذا المجال موجودًا أم لا ، وسوف يقدمون لك بكل سرور عنوان IP لموقع ضار سيسرق بياناتك.

لقد قمت بتسجيل العديد من المجالات التي ليست حاليا في أي قائمة سوداء. لقد عثرت على جميع عينات البرامج الضارة التي لم يلاحظها بائعو مكافحة الفيروسات الرئيسيون من خلال تحليل سجلات نظام أسماء النطاقات. من أجل الكشف عن مثل هذه الفيروسات ، أتصرف على النحو التالي:

- أقوم بجمع سجلات DNS التي يوفرها لي الأشخاص في قاعدة بيانات مشتركة ؛

- , ;

- , ;

- ;

- , IP- 127.0.0.1, , «».

, . , , . , , DNS.

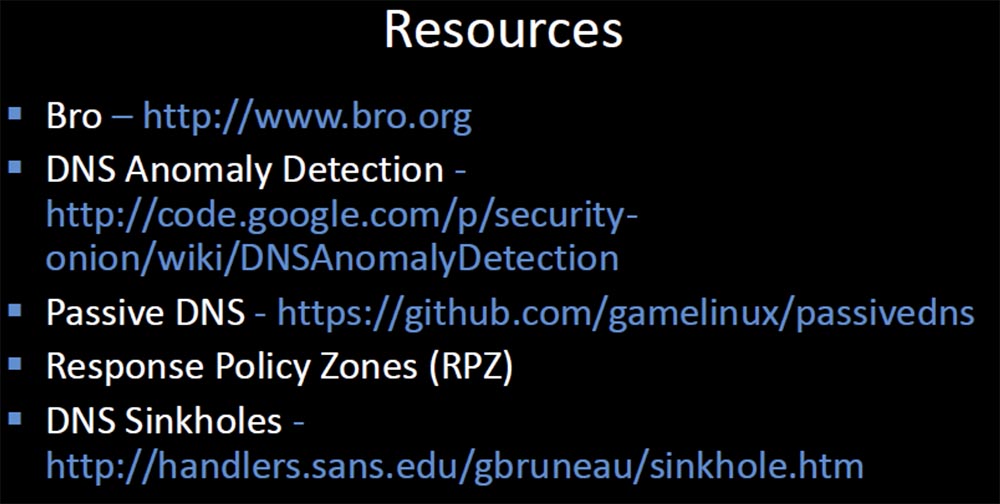

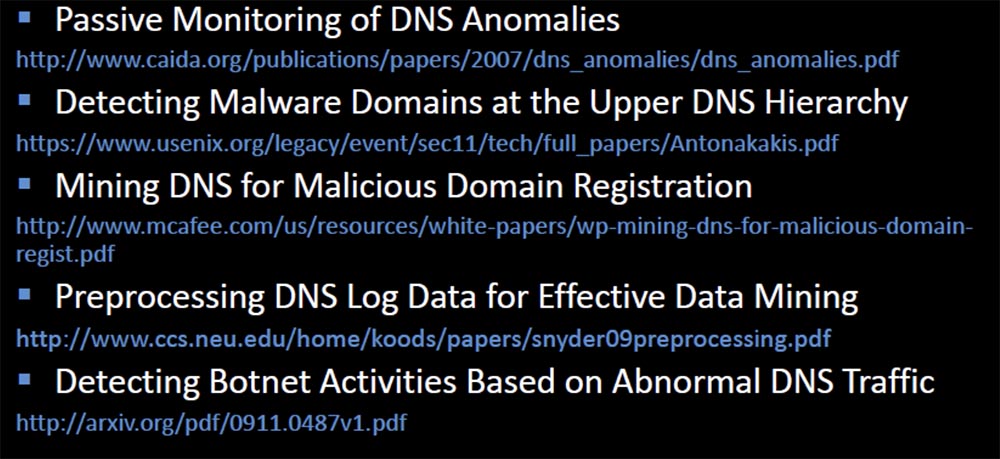

Bro DNS- . DNS Anomaly Detection – , , , , - .

Passive DNS – Microsoft, «» , «» .pcap .

Response Policy Zones , , . DNS Sinkholes, , .

, «» DNS, , .

, ! : bobx@rot26.net.

شكرا لك على البقاء معنا. هل تحب مقالاتنا؟ تريد أن ترى المزيد من المواد المثيرة للاهتمام؟ ادعمنا عن طريق تقديم طلب أو التوصية به لأصدقائك ،

خصم 30٪ لمستخدمي Habr على تناظرية فريدة من خوادم الدخول التي اخترعناها لك: الحقيقة الكاملة حول VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1 جيجابت في الثانية من 20 $ أو كيفية تقسيم الخادم؟ (تتوفر خيارات مع RAID1 و RAID10 ، ما يصل إلى 24 مركزًا وما يصل إلى 40 جيجابايت من ذاكرة DDR4).

VPS (KVM) E5-2650 v4 (6 نوى) 10GB DDR4 240GB SSD 1Gbps حتى ديسمبر مجانًا عند الدفع لمدة ستة أشهر ، يمكنك الطلب

هنا .

ديل R730xd 2 مرات أرخص؟ لدينا فقط

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD بسرعة 1 جيجابت في الثانية 100 TV من 249 دولارًا في هولندا والولايات المتحدة الأمريكية! اقرأ عن

كيفية بناء البنية التحتية فئة باستخدام خوادم V4 R730xd E5-2650d تكلف 9000 يورو عن بنس واحد؟