أنا مندهش دائمًا من عدد الأشخاص الحاضرين هنا ، خاصة بالنظر إلى من أنا مقارنة بفيل زيمرمان ، لذا شكرًا على الترفيه عن نفسي. أنا رندرمان ، وإذا كان ثلاثة منكم على الأقل لا يعرفونني ، فسأقول إنني أتحدث في DefCon هنا منذ 10 سنوات. أنا أحب هذا المكان ، هؤلاء الرجال ، هذه عائلتنا ، وهذا هو المكان الوحيد الذي أشعر فيه بالراحة.

عرضي اليوم يسمى "كيف يمكنني توليك؟" دعني أسرد الطرق ". ولد هذا الموضوع في مؤتمر SECTOR في تورنتو. أنت تعلم أن مساحة العمل أصبحت أكثر تنقلاً ولاسلكيًا. تراه في كل مكان - في المطارات والفنادق وهنا في فيغاس. يكتب الناس باستمرار شيئًا ما على شاشات الهواتف الذكية ، ويتحدثون وهذه صورة شائعة لعصرنا ، في كل شركة هناك شيء من هذا القبيل.

مستخدمو الجوال بعيدون عن عين BOFH ، مشغل شبكة الكمبيوتر (ومن العقاب) ، لذلك إذا فعلوا شيئًا غبيًا ينتهك سلامتك ، فلا يمكنك الوصول إليهم. يمكن أن تكون موجودة على الجانب الآخر من الأرض ، ولكن في نفس الوقت تضر بشبكاتك ، لذلك يجب الانتباه لهذه المشكلة لحماية شركتك ونفسك.

أُجبر معظمنا على المجيء إلى هنا من بعيد ، لا أعتقد أن هناك العديد من السكان المحليين بيننا ، لذلك غالبًا ما تجد نفسك في هذا الموقف. على أي حال ، هذه ليست قائمة شاملة ، لكني سأحاول الكشف عن الموضوع بالكامل. لا يوجد شيء جديد فيما يتعلق بالمعلومات اللاسلكية ، أو مشكلة يوم الصفر ، أو شيء مشابه ، لكني سأحاول أن أنقل إليك الأفكار التي ستجعلك تفكر في كيفية تنظيم مساحة العمل المتنقلة الخاصة بك.

هذا بوب. يشارك بوب في المبيعات الدولية للأدوات. يسافر بوب حول العالم. بوب هو أسوأ كابوس لتكنولوجيا المعلومات.

يعتبر نفسه مستخدمًا ذكيًا ومتطورًا في مجال التكنولوجيا ، وهو يعرف ما يكفي للوصول إلى المواقع الإباحية. إنه متقدم للغاية لدرجة أنه إذا قمت بإزالة جميع الرموز من سطح المكتب الخاص به ، فسيكون متأكدًا من ذلك من خلال القيام بذلك ستقوم بحذف جميع برامجه. أنا متأكد من أنكم قد التقيتم مثل هؤلاء الناس.

بوب هو أسوأ عدو للأدوات الدولية وفي نفس الوقت يعتبر بوب هو السيناريو الأسوأ لأنه أخطر بكثير من أي مجرم في قدرته على الإضرار بالأمن بسبب غبائه.

لذا ، دعنا بوب. لا نريد أن نلمسه ، نحن فقط نعتني باتصالاته اللاسلكية ، التي يستخدمها عند السفر حول العالم ، وبالتالي الاستيلاء على السلطة عليه.

يقضي المتسللون بالملل الكثير من الوقت في المطارات الدولية ، ويطيرون من مؤتمر واحد للقراصنة ، على سبيل المثال ، في النرويج ، إلى مؤتمر القطاع في تورونتو. إنهم يرون دائمًا أشخاصًا مثل بوب في المطارات ، وبدلاً من الملل ينظرون إلى جميع أجهزة الكمبيوتر المحمولة وأجهزة Bluetooth التي تبدو جذابة للغاية. هذا هو السبب في أننا سنبدأ بشبكة Wi-Fi.

يمتلك بوب جهاز كمبيوتر محمول يحتوي على الكثير من المعلومات السرية من شركته ، والتي يربطها بالشبكة من خلال نقاط الوصول في المطار ومحطة القطار والفندق وستاربكس العشاء. أنت تعرف هؤلاء الرجال الذين يتصلون باستمرار بالإنترنت في رحلات العمل لمعرفة أخبار CNN أو أسعار الأسهم أو التحقق من بريدهم الإلكتروني. يتصل Bob لدينا بكل شيء يجده على الإنترنت العالمي.

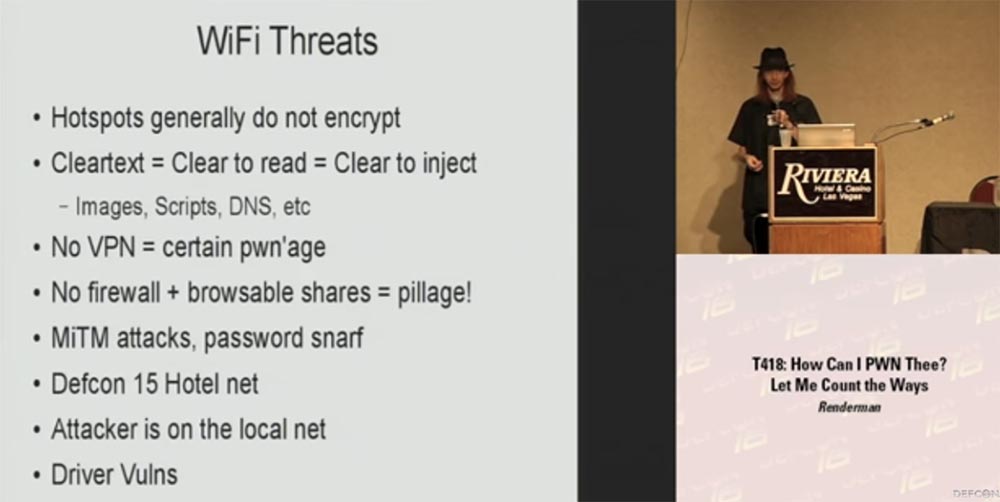

أنت تعلم أن نقاط الاتصال في الأماكن العامة لا تشفر النص العادي. هذا النص سهل القراءة ومن السهل أيضًا في معظم الحالات تضمين محتوى ضار في النص ، مثل الصور والنصوص البرمجية واستعلامات DNS وما إلى ذلك.

إذا لم تكن تستخدم VPN أو نوعًا من طبقة التشفير بين جهازك ونقطة الوصول ، فأنت محاصر. قد تعاني من تسرب أي معلومات معاد توجيهها ، بما في ذلك رسائل البريد الإلكتروني المرسلة ، ويمكن إدخال المعلومات الضارة في بياناتك. لا يوجد جدار حماية ويمكن عرض المعلومات المرسلة - ضع في اعتبارك أنك تعرضت بالفعل للسرقة! أخبرني ، أي منكم لديه نقاط وصول في المنزل؟ رائع ، ومع ذلك فأنت تعلم أنك متصل بشبكتك المحلية ، وأنك متصل بأي جهاز كمبيوتر داخل شبكة LAN الخاصة بك. ولكن إذا قمت بالاتصال بنقطة وصول في فندق ، فلن تكون هناك شبكات هنا ، وإذا لم يكن لديك جدار حماية ، فإنك تمتص كل حماقة أجهزة الكمبيوتر الخاصة بالأشخاص الآخرين المتصلة بالشبكة نفسها. إذا كنت لا تستخدم التشفير ، فمن خلال هذه الاتصالات اللاسلكية يتم تنفيذ هجمات "رجل في الوسط" وسرقة كلمة المرور.

في العام الماضي ، كان لدى هذا الفندق حوالي 20 نقطة وصول ، ولكن بمجرد أن بدأ DefCon ، ارتفع عددهم إلى 150. هذه مدينة قمار ، ولا أعرف ما تم فعله من أجل - لتقليل فرصة الاتصال بنقطة وصول وهمية وحماية نفسك ، أو أردت فقط تقليل عدد الحواجز التي تحول دون الاتصال الحر. ولكنك لا تحتاج حتى إلى الاتصال بالإنترنت ، حيث يعلم الله عدد الفلاتر التي تصبح عرضة للخطر - يمكنني الجلوس بجانبي ، فقط أرسل حزمة "سحرية" باستخدام برنامج هاتفك الذكي أو جهازك اللوحي ، مما يمنحني الوصول إلى الجذر جهازك.

كنت في النرويج في مؤتمر السلامة في فبراير ، بالمناسبة ، كانت الرحلة الأكثر رهيبة ، والتي استغرقت 48 ساعة. دعونا نرى ما هي المعرفة الأمنية التي نمتلكها وما الذي يستخدمه الناس لسنوات عديدة ، مع اعتقاد جميع قلوبنا أنه يجب أن يكون كذلك. كانت هذه رحلتي الأولى خارج قارة أمريكا الشمالية. في النرويج ، أجريت تجربة باستخدام الأداة المساعدة Airpwn ، والتي تُستخدم لإرسال واعتراض الحزم على الشبكات اللاسلكية. في حالتي ، استخدمت أداة Airpwn الصغيرة الرائعة هذه لحقن صور "بديلة" لاختبار مدى التزام الناس في القارات الأخرى.

لنفترض أنك تذهب إلى صفحة Google الرئيسية وتتلقى طلب HTTP للصورة الرئيسية ، وعندما يتلقى الخادم البعيد ردًا ، فإنه يعيد هذه الصورة إليك. إذا كنت في الغرفة ، يمكنني الإجابة كنقطة وصول قبل عودة طلب Google ، بحيث يتلقى العميل صوري بشكل أسرع بكثير ، وسيتم ببساطة تجاهل الحزم المتبقية من الخادم الحقيقي. بهذه الطريقة يمكنني استبدال شعار Google بصورتي الخاصة.

تم عرض هذا لأول مرة على DefCon العاشر أو الحادي عشر ، حيث استبدل الناس الصور على الطاير بصورة Goatse ، على موقع المؤتمر هناك العديد من الصور ومقاطع الفيديو الجيدة حول هذا الموضوع.

يوجد في هذا المؤتمر عدة مئات من الأشخاص الذين يستخدمون 3 أنواع من الشبكات اللاسلكية: WPN و WPA مفتوحة ومشفرة. في النرويج ، بدأت بشبكة مفتوحة. تعرض الشريحة التالية الصورة الأولى ، لا شيء خاص - كاياك بطول 10 أقدام وسمك قرش يبلغ 12 قدمًا ، لا أعرف كم أنت متشوق لقراءة تشابه لموضوع اليوم.

لذا ، أرمي في هذه الصورة وأراقب رد فعل الناس. يفتحون موقعًا جديدًا على أجهزتهم ، وتتحول جميع الصور على جميع الشاشات إلى نفس الشكل ، كما لو أن شخصًا ما لديه صنم سمك القرش أو شيء من هذا القبيل. نشأ ارتباك معين في القاعة ، لكن لم يفهم أحد ما كان يحدث.

ثم قررت رفع الأسعار ، لأنه عندما أشعر بالملل ، أشعر بالتعب وسكرًا قليلاً ، ثم أصبح شخصًا مبدعًا. لذلك ، أحقن صورة ثانية في أجهزتهم بصورتي الخاصة ، على أمل أن يفهم شخص ما يحدث. ومن ثم تأتي إليهم في النهاية. ما زلت لا أفهم ذلك في وجهي ، لكن العديد من الأشخاص ركضوا إليّ ، وكان لديهم صورة لتشخيص عضلي على الشاشة بدلاً من شعار بريد الشركة ، وسألوا ما الذي فعلته بجهاز الكمبيوتر المحمول الخاص بهم وماذا فعلوا بي ، وما تصدعني.

أجبت - تعال إلى عرضي التقديمي وسأشرح لك كل شيء. لقد كانت فقط مثيرة جدا للاهتمام. تخيل أن لدينا غرفة مع مندوبي المبيعات ، وتعلم أنهم سيعرضون لك أشياءهم ، وانتقل إلى موقع الشركة على الويب وهناك مثل هذا المشكل! بشكل عام ، كان عليّ أن أشكر الموظفين على عدم طردني وعدم غضبي مني بسبب هذه الفكرة.

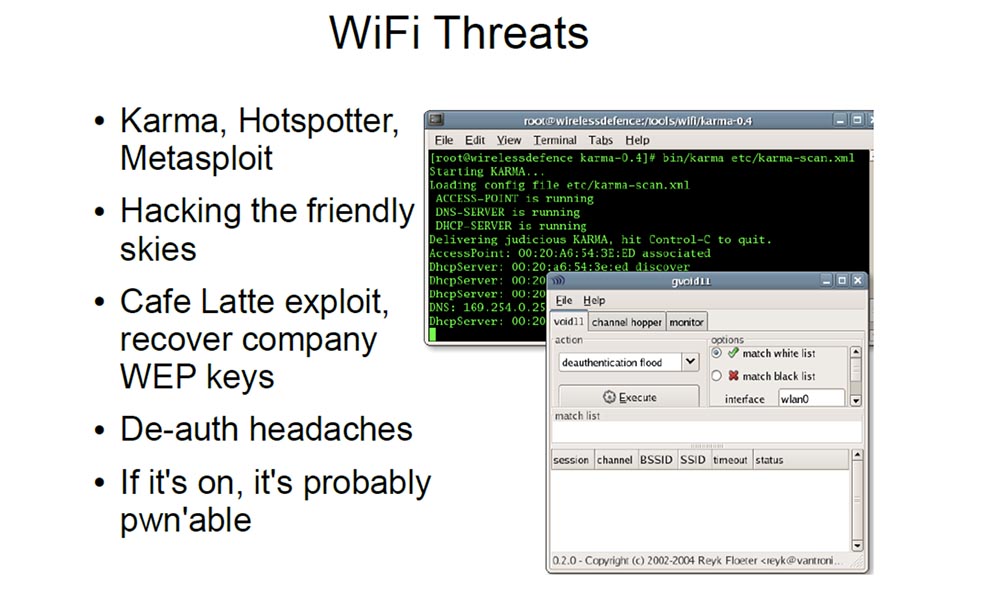

تعرض الشريحة التالية التهديدات المحتملة لاتصالات Wi-Fi. أعتقد أن معظم الناس يصادفونهم في المطارات والأماكن العامة الأخرى مع نقاط وصول الإنترنت المجانية.

هذه أشياء مثل Karma أو Hotspotter أو Metasploit التي تقبل الطلبات إلى نقطة الوصول من أجهزة العميل وتقول ، "أوه ، هذا أنا!" ، ويمكنها تحويل الكمبيوتر المحمول إلى نقطة وصول عامة تستجيب لأي طلب اتصال شبكة بغض النظر على ما هو SSID. قبل بضع سنوات ، ألقى نوماد محاضرة مثيرة للاهتمام للغاية في مؤتمر Shmoocon بعنوان "القرصنة سماء ودية". من حيث المبدأ ، وجد طريقة لجعل جهازه منارة ، حيث وجد طلبات أي شبكات وقام بتبديلها إلى نفسه. قام بإنشاء وضع شبكة لاسلكية لامركزية مخصصة خاصة. هذه شبكة غير مشفرة تعترض الحزم التي تعمل كنوع من المصادقة ، والتي تتصل بها أجهزة العميل بسرعة ، لتشكل شبكة لاسلكية خاصة بها.

لذا ، في جميع هذه الرحلات لمسافات طويلة ، يمكنك ، وأنت في الدرجة الاقتصادية ، الاتصال بالشباب في درجة رجال الأعمال مع جميع أجهزة الكمبيوتر المحمولة باهظة الثمن الخاصة بهم ورؤية كل ما سيكتبونه ويعرضونه. يمكنك تصفح معلومات الشركة والأدلة على أجهزة الكمبيوتر الخاصة بهم والعثور على شيء مثير للاهتمام لنفسك.

لا أعرف إذا رأيت كيف يبدو نوماد ، فهذا رجل عادي يرتدي ملابس غير لامعة ، وتخيل فقط أنه يأتي إلى رجل أعمال رائع ويقول له: "مرحبًا بوب ، كيف حالك؟ "كيف حال المحاسب جوليان ، هل تلقيت هذه المذكرة التي تشير إلى مشروع جديد؟" ويبدو رجل الأعمال هذا مذهولاً منه ويفكر: "من أنت بحق الجحيم وكيف تعرف كل هذا؟"

يمكن لاستغلال Café Latte ، الذي تم إنشاؤه العام الماضي ، الاتصال بشبكة شركتك. إذا كنت تجلس في مقهى فقط ، فيمكنني إرسال الحزمة إلى الكمبيوتر المحمول واستعادة مفتاح تشفير WEP والاتصال بسهولة بشبكة شركتك ، حتى إذا لم تكن متصلاً بها بنفسك.

لذا إذا كنت أعلم أن هذه "الحاجيات الدولية" التي يبيعها بوب في مسقط رأسي ، فيمكنني مهاجمتها وجعل حياتهم بائسة. إذا علمت أن رجل الأعمال هذا سيتناول وجبة الإفطار في هذا المقهى ، يمكنني مهاجمته ، لأنه ربما ليس لديه أي أنظمة قادرة على الكشف عن غزو جهاز الكمبيوتر المحمول الخاص به. لذلك ، يمكنني استخراج المفاتيح من هناك بهدوء والمضي في مهاجمة شركته. أعلم أنه يمكن اختراق شبكة في 60 ثانية.

لذلك ، للحماية من الهجمات عبر Wi-Fi ، تحتاج إلى اتباع هذه القواعد:

- قم بإيقاف تشغيل Wi-Fi عندما لا تستخدم شبكة ؛

- عند الاتصال بشبكة ، استخدم VPN لجميع الاتصالات ، لذلك هناك العديد من المنتجات المجانية الجيدة ؛

- تفترض دائمًا أنك تعرضت بالفعل للهجوم. لا تعتقد أن من حولك عالم لاسلكي سعيد ومتين. تذكر أنه قد يكون هناك قراصنة بالملل بالقرب منك في صالة المطار ؛

- لا تثق بشبكات عملائك ، لأن هناك أشخاصًا مثل بوب. يذهب إلى الإنترنت دون أي حماية ، ويتحقق من بريده وأسعار الأسهم وما إلى ذلك. لقد سمعتم جميعًا عن الأشخاص الذين يتصلون بالإنترنت وينقضون على كل شيء يرونه: "أوه ، انظروا ، هذا مضيف جديد! أوه ، أيها البولكا! أوه ، هذا هو الرجل الذي يبيع شيئًا! انظروا ، توزيع مفتوح! "؛

- قم بتشغيل جدار الحماية ؛

- أن نكون حذرين ؛

يمكن لـ TOR حل العديد من المشاكل في ضربة واحدة. إذا كنت تجلس في المطار وتستخدم متصفح TOR ، فإنه يقوم بتشفير الاتصال بينك وبين نقطة الوصول. يحمي اتصالك من تصفح البيانات والحقن الضارة.

كان روجر معي في ذلك المؤتمر في النرويج ، عندما كنت أقوم بتجربتي مع الصور ، سمع أن شيئًا ما يحدث ، لكنه لم يره حتى أوقف تور.

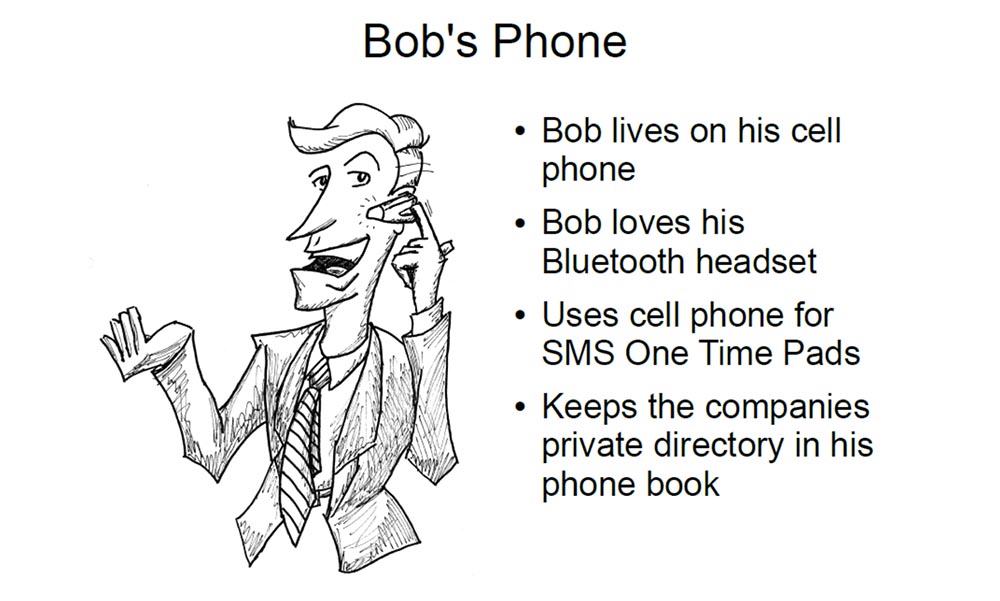

الآن دعونا نتحدث عن هاتف بوب. يعيش بوب على هاتفه الخلوي. أنا متأكد من أنك ربما رأيت في مكتبك هؤلاء الرجال الذين لم ينقطعوا عن هواتفهم.

يحب بوب سماعة البلوتوث. لدي مثل هذه السماعة ، أستخدمها في السيارة ، إنها مريحة. لكني أكره هؤلاء الأشخاص الجادلين الذين لديهم شيء يغمض باستمرار في أذنهم. أخبرني كيف يمكنك إدارة الرد على مكالمة هاتفية في ثانيتين؟

يستخدم بوب الهاتف للرسائل القصيرة مرة واحدة مع تشفير الرسائل باستخدام مفتاح لمرة واحدة. لست على دراية بذلك في أمريكا الشمالية ، لكنني أعلم أنه في جنوب إفريقيا ، عندما تجري معاملة مصرفية ، تتلقى رسالة نصية قصيرة على هاتفك - رسالة بمفتاح لمرة واحدة لتأكيدها. هذا نظام حساس للغاية ، والهجوم نظريًا ، برقم بطاقتك المصرفية ، لن يكون قادرًا على فعل أي شيء به دون تلقي مثل هذه الرسالة القصيرة.

يخزن بوب جهات اتصال الشركة الخاصة في دفتر هاتفه. يمكن لأي شخص يستخدم البلوتوث ، إن لم يكن الاتصال بهذه الأرقام ، على الأقل عرضها والشروع في محاولة الاتصال. تحتوي معظم الأجهزة المحمولة على رقم تعريف شخصي ، ولكن أخبرني ، من منكم غير رمز PIN على هاتف Bluetooth الخاص بك؟ حسنًا ، لماذا رفعت يديك الآن؟ (ضحك).

لذا ، هناك التهديدات التالية لاتصال Bluetooth.

إذا كان هاتف بوب لديه رقم تعريف شخصي افتراضي ، فيمكن لأي شخص الاتصال به. إذا قمت بإنشاء اتصال ثنائي مع جهاز آخر عبر Bluetooth ، فيمكنك الوصول إلى الجهاز بالكامل ، وليس فقط بطاقات الاتصال. يمكنك قراءة وكتابة الرسائل القصيرة ، وعرض دليل الهاتف والملاحظات والصور.

اندلعت الفضيحة مع عمدة ديترويت بعد أن اخترق القراصنة بهذه الطريقة هاتفه. ووجدوا عدة مئات من الرسائل النصية القصيرة المرسلة خلال ساعات العمل - مراسلاته مع عشيقته ، ونشرت جميع هذه الرسائل في الصحيفة. وذكر محاميه فيما بعد أن المتسللين هم الذين أدخلوا كل هذه الرسائل في هاتفه! ومع ذلك ، يمكن دحض هذا بسهولة بفضل الطوابع الزمنية والتواريخ على الرسائل ، لأنه لن يقوم أي مخترق بتزوير كل رسالة بعناية شديدة لمنحها المصداقية.

يمكنك استخدام أوامر AT لنقل الملفات عن بُعد ، وبعض النماذج لها هذه الخاصية. يمكنك الاتصال بهم باستخدام قناة اتصال RF17 وتنفيذ 80 أمرًا ، على غرار أوامر أجهزة المودم القديمة.

لا أعرف كيف هو في أمريكا الشمالية ، ولكن في أوروبا هناك إمكانية لإجراء مكالمات إلى أرقام مدفوعة ، مثل أرقامنا 900 ، ويمكنك الاتصال بهاتف شخص آخر وجعله يطلب هذا الرقم. لذا ، إذا جعلت Bob يقوم بطلب مثل هذا الرقم ، ثم حصل على الفاتورة الخاصة به ، فسيتعين عليه دفعه فقط ، ولكن تخيل أنه سيتعين عليه أن يشرح للشركة لماذا استخدم هاتف الشركة خلال محادثة استمرت 9 ساعات مع هاتف مضحك. مدام.

الآن سأعرض لك مقطع فيديو يوضح التهديدات التي تواجهها عند استخدام سماعة بلوتوث.

التعليق الصوتي: "اكتشف الخبراء وجود خلل أمني في بعض أشهر سماعات البلوتوث التي تسمح للأشخاص غير المصرح لهم باختراق هاتفك والتحكم فيه. سيعرض متطوعونا على الكاميرات الخفية مدى تعرض هاتفك لهذه الهجمات الصامتة. هذا هو الاحتيال بلوتوث. يمكن للمهاجم الاتصال بهاتفك وقراءة محتوياته ، مثل رسائل SMS وجهات اتصال دفتر الهاتف وحتى إجراء مكالمات منه.

كيف يعمل اختراق البلوتوث؟ سيقوم متطوعونا بعرض هذا - فقط قم بتشغيل Bluetooth على هاتفين - جيسي وبول. الآن ، يستخدم أليكس جهاز الكمبيوتر المحمول الخاص به للعثور على إشارة البلوتوث ، مستفيدًا من حقيقة أن هاتف جيسي غير آمن بما فيه الكفاية ، ويجبره على إجراء مكالمة إلى هاتف بول. هذا هو ما يسمى الاصطياد الأزرق.

تعد وظيفة Bluetooth في هاتفك تقنية حديثة مفيدة للغاية ، ولكنها تسمح للمهاجمين بالاتصال بهاتفك حتى لا تعرف حتى ذلك ، ولا يظهر هاتفك أنك متصل بشيء ما.

الآن نرى أن أليكس قام بإعداد جهاز الكمبيوتر المحمول الخاص به للبحث عن إشارات Bluetooth. يكتشف مثل هذه الإشارة ويقوم بإجراء مكالمة باستخدام هاتف مارك ، الموجود في جيبه. مارك لا يعرف حتى أن أليكس يجري مكالمة على الرقم المدفوع 0909xxxxxxxx بتكلفة جنيه ونصف لكل دقيقة محادثة. تم إنشاء هذا الخط المتميز من قبل المحتالين أنفسهم. أليكس يسرق المال مباشرة من جيبك ، دون أن يلاحظه أحد ، وسيخسر مارك 75 جنيهًا خلال رحلته من مانشستر إلى ليفربول.

إذا قضى أليكس المزيد من الوقت هنا ، فسيعمل بشكل رائع. في ساعة واحدة تمكن من "الإمساك" بـ 20 هاتفًا ، كل منها يقوم بإجراء مكالمة إلى خط هاتف دائم بمتوسط 15. والنتيجة فادحة - سرق المتهربون لدينا 500 جنيه وأثبتوا أنه يمكن استخدام أحدث التقنيات لسرقة المال.

الطريقة الأسهل والأفضل لحماية نفسك من عملية الاحتيال هذه هي ببساطة إيقاف تشغيل Bluetooth على هاتفك إذا كنت لا تستخدمه لعمليات معينة. إذا لم توقف تشغيل البلوتوث عندما لا تكون بحاجة إليه ، فأنت في خطر من دخول شخص إلى هاتفك واستخدامه لأغراضك الخاصة.

, , , , , , , , Bluetooth.

, Bluetooth. pin- . , pin-, , 0 0 0 0 1 2 3 4. , - . , , .

, , . Bluetooth , , , . - , .

, . , .

« », , , . .

24:00

DEFCON 16. كيف يمكنني الحصول عليك؟ دعني أسرد الطرق. الجزء 2شكرا لك على البقاء معنا. هل تحب مقالاتنا؟ تريد أن ترى المزيد من المواد المثيرة للاهتمام؟ ادعمنا عن طريق تقديم طلب أو التوصية به لأصدقائك ،

خصم 30٪ لمستخدمي Habr على تناظرية فريدة من خوادم الدخول التي اخترعناها لك: الحقيقة الكاملة حول VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1 جيجابت في الثانية من 20 $ أو كيفية تقسيم الخادم؟ (تتوفر خيارات مع RAID1 و RAID10 ، ما يصل إلى 24 مركزًا وما يصل إلى 40 جيجابايت من ذاكرة DDR4).

VPS (KVM) E5-2650 v4 (6 نوى) 10GB DDR4 240GB SSD 1Gbps حتى ديسمبر مجانًا عند الدفع لمدة ستة أشهر ، يمكنك الطلب

هنا .

ديل R730xd 2 مرات أرخص؟ لدينا فقط

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD بسرعة 1 جيجابت في الثانية 100 TV من 249 دولارًا في هولندا والولايات المتحدة الأمريكية! اقرأ عن

كيفية بناء البنية التحتية فئة باستخدام خوادم V4 R730xd E5-2650d تكلف 9000 يورو عن بنس واحد؟