الهوية الألمانية

الهوية الألمانيةوصف اختصاصي الأمن فولفجانج إيتلينجر من SEC Consult Vulnerability Lab

تقنية العبث بالبيانات (بما في ذلك الاسم والعنوان) أثناء فحص عبر الإنترنت لمعرفات اللغة الألمانية.

يتم إصدار بطاقات الهوية الألمانية من 1 نوفمبر 2010. تحتوي كل بطاقة على شريحة RFID التي تخزن معلومات حول المالك ، بما في ذلك الاسم وتاريخ الميلاد والصورة البيومترية. إذا أراد المالك ، يمكنه تسجيل مسح بصمة الإصبع.

البطاقات الجديدة قابلة للقراءة آليًا ويمكن استخدامها كمستندات سفر في معظم البلدان الأوروبية ، وكذلك للمصادقة في الخدمات الحكومية عبر الإنترنت (الضرائب والبريد) أو للتحقق من العمر. يتم استخدامها لمصادقة المستخدمين في بعض الخدمات عبر الإنترنت ، بما في ذلك على

بوابة التسجيل الضريبي .

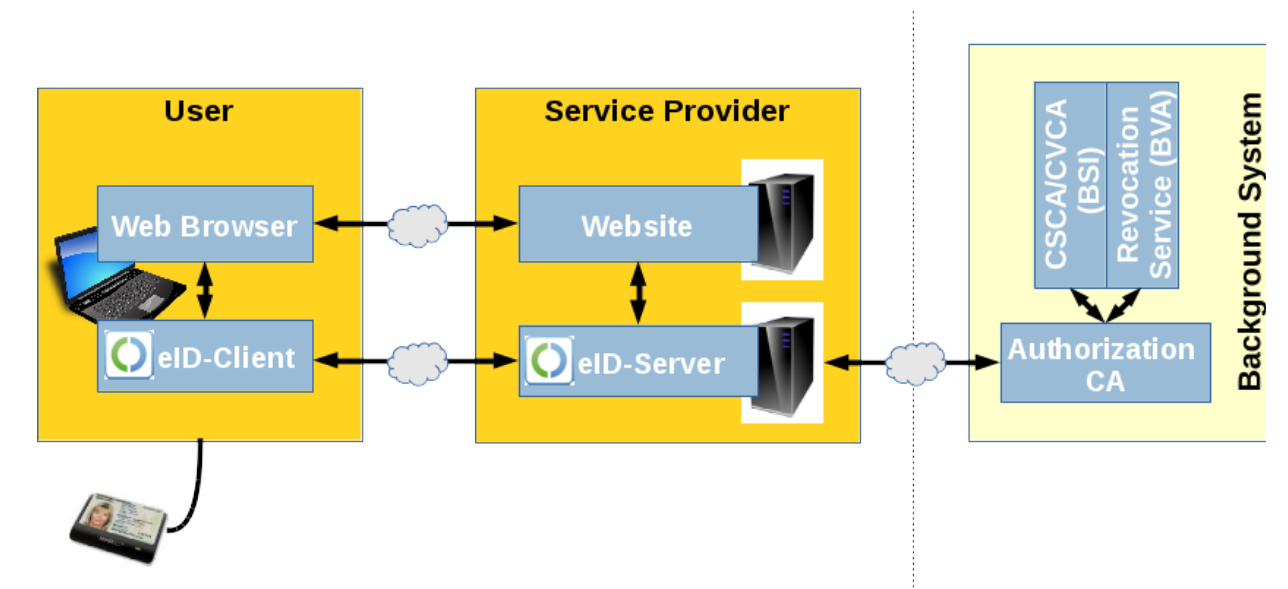

يتم إجراء مصادقة RFID باستخدام قارئ بطاقات وتطبيق عميل

eID (على سبيل المثال ،

AusweisApp 2 ) ، الذي يتفاعل مع شريحة RFID وخادم المصادقة (خادم eID أو معالج SAML) للتحقق من معلومات تسجيل الدخول.

لمنع تزوير الهوية ، يتحقق خادم المصادقة من المعلومات ثم يوقع على الاستجابة التي يتم إرسالها إلى خادم الويب من العميل حتى تثق خدمة الويب في شرعية البيانات المستلمة.

وجد Wolfgang Ettlinger طريقة لخداع تطبيق ويب عن طريق إرسال بيانات معدلة إليه. تُظهر لقطة الشاشة كيف تمت المصادقة بنجاح في التطبيق الرسمي تحت اسم يوهان فولفجانج فون جوته ، وهو كاتب ألماني شهير. يوضح النموذج العنوان الذي عاش فيه الكاتب 50 عامًا ، حيث يوجد متحف جوته اليوم.

كانت الثغرة الأمنية في Governikus Autent SDK ، وهي مكون برمجي لدمج ميزات المصادقة في تطبيقات الويب. بما في ذلك أنها تنفذ وظيفة التحقق من المصادقة من عميل eID. خلاصة القول هي أن

التحقق يتم في مرحلتين مستقلتين . في المرحلة الأولى ، يتم التحقق من توقيع المصادقة على خادم المصادقة ، وفي المرحلة الثانية ، البيانات نفسها ، بما في ذلك هوية المالك. ونتيجة لذلك ، يصبح من الممكن إرسال ردين مستقلين على SAML إلى التطبيق: الأول بتوقيع صالح ، والثاني ببيانات مزيفة وبدون توقيع.

يستغل الاستغلال حقيقة أن Governikus Autent SDK يتحقق من التوقيع باستخدام أسلوب

HttpRedirectUtils.checkQueryString ، والذي لا يعتبر استخدام نفس المعلمة عدة مرات. وبالتالي ، بعد التحقق من المعلمة ، يتم تحليل الحالات الأخرى كما لو كانت قد اجتازت الاختبار بالفعل.

إليك كيفية تطبيق هذه الطريقة في تطبيق حقيقي:

// check the signature of the SAML response. There is no XML signature in this response but the // parameter are signed. if (!HttpRedirectUtils.checkQueryString(request.getQueryString(), SamlExampleHelper.SERVER_SIG_CERT)) { storeError(request, response, "Signaturprüfung der SAML-Response fehlgeschlagen!"); return; }

تستقبل الطريقة سلسلة الاستعلام وتوزعها وتنشئ نسخة أساسية من سلسلة الاستعلام وتتحقق من التوقيع.

ثم يتم تحليل استجابة SAML:

// get the parameter value String samlResponseBasee64 = request.getParameter(HttpRedirectUtils.RESPONSE_PARAMNAME); [...] // parse the SAML Response. ParsedResponse parsed = parser.parse(samlResponse);

كما ذكرنا سابقًا ، لا يعتبر

HttpRedirectUtils.checkQueryString استخدام المعلمة عدة مرات ، دائمًا باستخدام القيمة الأخيرة للمعلمة.

لاستغلال الثغرة الأمنية بنجاح ، يحتاج المهاجم إلى سلسلة استعلام موقعة من خادم المصادقة. لا يهم التفاصيل مثل وقت التوقيع أو الشخص الذي طلب منه. حتى إذا كانت سلسلة الاستعلام صالحة لفترة قصيرة ، يتم إجراء التحقق من صحة البيانات الموجودة على بطاقة الهوية. وفقًا للباحث ، لن يكون الحصول على طلب صالح أمرًا صعبًا إذا كنت تعرف مكان البحث ، نظرًا لأنها متاحة من خلال بحث Google على سجلات عميل eID.

يظهر الباحثون نتائجهم على الفيديو:

تطبيقات الويب الضعيفة التي تقوم بتشغيل Governikus Autent SDK 3.8.1 والإصدارات السابقة التي تتعامل مع إعدادات HTTP المكررة. يمكن استخدام الثغرة الأمنية ، على سبيل المثال ، للتسجيل في الخدمات عبر الإنترنت تحت اسم مفترض.

لماذا قد تحتاج مثل هذا الاسم المزيف؟ يمكنك أن تعطي مثل هذا المثال المجرد. أطلقت وزارة الشؤون الداخلية الألمانية مؤخرًا مبادرة

"العودة الطوعية" ، والتي تمول بموجبها أي أجنبي يرغب في العودة طوعًا إلى المنزل. إن دفع تذكرة وإقامة للحكومة أرخص من ترحيل لاجئ قسراً (

700 مقابل 1500 يورو ) ، أي أن التمويل منطقي.

حملة إعلانية في مترو برلين: بالنسبة للاجئين الذين أبلغوا السلطات الألمانية برحيلهم الطوعي إلى وطنهم حتى 31 ديسمبر ، يتم تعويض الإيجار السنوي للسكن في وطنهم

حملة إعلانية في مترو برلين: بالنسبة للاجئين الذين أبلغوا السلطات الألمانية برحيلهم الطوعي إلى وطنهم حتى 31 ديسمبر ، يتم تعويض الإيجار السنوي للسكن في وطنهممن الناحية النظرية ، يمكن لأي أجنبي القدوم إلى ألمانيا ، والتقدم بطلب للحصول على وضع لاجئ ، والحصول على الرفض - وتمويله على الفور بموجب هذا البرنامج. المشكلة الوحيدة للمحتال هي أنه يمكنك القيام بهذه الخدعة مرة واحدة فقط. ومن الواضح أن الخدمات ستتحقق من أن المنفعة لم تصدر باسمه بعد. ولكن إذا قمت بالتسجيل في البرنامج باسم مختلف ، فيمكن حينئذٍ تلقي الأموال عدة مرات (نظريًا).

بطبيعة الحال ، فإن انتحال الأرقام الإلكترونية الألمانية الحكومية لن يساعد المحتال بجواز سفر أجنبي على الوصول إلى ألمانيا تحت اسم جديد. لكن هذا المثال يظهر أن كل نظام أمني يجب أن يكون لديه نقاط ضعف. السؤال الوحيد هو الرغبة والموارد للعثور عليهم.