لحسن الحظ ، انتهى الاحتفال العالمي للمستهلك الذي يسمى الجمعة السوداء. يبقى لمعرفة ما إذا كنت قد وفرت المال أو لا تزال خاسرة. وهذه القضية لا تتعلق فقط بالحاجة إلى السلع المشتراة وفائدتها. في بعض الأحيان ، بدلاً من الشراء ، يحدث تسرب حساب بطاقة الائتمان أو نظام الدفع ، ثم سرقة مباشرة للأموال نتيجة لأفعال المجرمين الإلكترونيين. كما أن ظاهرة المبيعات الجماعية تحظى باهتمام أولئك الذين يحمون المدفوعات عبر الإنترنت ، لذلك كان هناك ما يكفي من الأبحاث الأمنية في الأسبوع الماضي أيضًا. دعونا ننظر إلى الأكثر إثارة للاهتمام.

في إصدار اليوم: هجمات البرامج الضارة على المستخدمين على أجهزة الكمبيوتر الشخصية والهواتف المحمولة. الهجمات على المتاجر عبر الإنترنت تليها سرقة معلومات بطاقة الائتمان. ومجرد مواقع ويب مزيفة لا تبيع أي شيء ، ولكنها تقبل الأموال من الجمهور. وسنبدأ بـ Rotexy Android Trojan الذي تم التحقق منه بواسطة Kaspersky Lab.

Rotexy (نظرة عامة موجزة في

هذا الخبر ،

دراسة كاملة) هو برنامج ضار لأجهزة Android ، تم اكتشافه لأول مرة في عام 2014. كانت إحدى ميزات عائلة Trojans هذه هي استخدام ثلاث قنوات في وقت واحد للتواصل مع خادم الأوامر: عبر الرسائل القصيرة أو مباشرة عبر الإنترنت أو باستخدام خدمة Google Cloud Messaging. يتم توزيع حصان طروادة عبر رسائل SMS مع رابط إلى APK مصاب باسم AvitoPay.apk أو ما شابه. إذا كنت قد وضعت إعلانًا عن بيع وتلقيت رسالة قصيرة غريبة تحتوي على الرابط "أنا على استعداد للدفع ، انقر هنا" ، فهذا كان (أو شيء من هذا القبيل ، هناك الكثير من هذه البرامج). بعد التثبيت وطلب حقوق المسؤول ، يرسل Rotexy IMEI للجهاز إلى خادم الأوامر. ردًا على ذلك ، تصل مجموعة من القواعد التي تسمح لك بمعالجة الرسائل النصية القصيرة من الخدمات المصرفية عبر الإنترنت ، على سبيل المثال. تبدو هذه القواعد شيئًا مثل هذا:

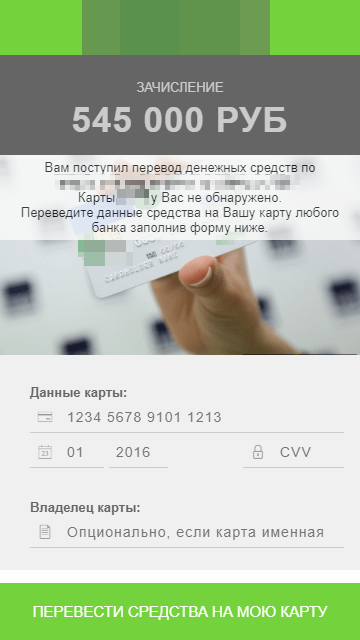

في البداية ، كان الاتصال بين الهاتف المصاب وخادم الأوامر واضحًا تمامًا ، منذ ظهور تشفير عام 2015. في عام 2016 ، تمت إضافة التصيد الاحتيالي إلى مجموعة نموذجية لسرقة الأموال (إرسال رسائل نصية قصيرة ، واعتراض وإزالة رسائل SMS من البنوك).

يُظهر الإصدار الأحدث من البرامج الضارة بعد طلب حقوق المسؤول كعب الروتين - يُزعم أنه تعذر تثبيت التطبيق. في الواقع ، يخفي البرنامج رمزه من قائمة التطبيقات المثبتة. إذا رفض المستخدم طلب الحقوق الإدارية ، فسيبدأ التطبيق في الوميض على الشاشة. بعد التثبيت ، عند محاولة إيقاف التطبيق ، يتم إعادة تشغيل الهاتف بالقوة. استنادًا إلى الأمر الذي يرسله خادم الإدارة ، يمكن أن يرسل حصان طروادة نفسه إلى جميع جهات الاتصال على الهاتف ، ويحدث نفسه ، ويرسل قائمة جهات الاتصال والرسائل إلى المهاجمين ، ويتظاهر بأن المستخدم قد تلقى رسالة نصية قصيرة ، أو يعرض صفحة تصيد احتيالي أو صفحة يزعم أنها تحظر الهاتف الذكي مع ابتزاز المال لاحقًا . إذا قام المستخدم بإدخال بيانات البطاقة ، فيمكن أن يقوم حصان طروادة بمقارنة الأرقام الأربعة الأخيرة بالمعلومات الواردة من SMS البنك و "يوصي" لإدخال الرقم الصحيح.

تم وصف المزيد من أحصنة طروادة لأجهزة الكمبيوتر والهواتف المحمولة في تقرير كاسبرسكي لاب ليوم الجمعة الأسود (نسخة

قصيرة باللغة الروسية ،

كاملة باللغة الإنجليزية). تقدم الدراسة تفصيلًا تقريبيًا لمصالح المجرمين الإلكترونيين: في نصف الحالات ، يتم اعتراض بيانات دفع الضحايا أثناء عمليات الشراء في متاجر التجزئة عبر الإنترنت (المتاجر المستقلة التي تبيع ، على سبيل المثال ، الملابس والمجوهرات ، ولكن ليس الإلكترونيات). من غير المرجح أن يتم التحكم في المنصات عبر الإنترنت مثل eBay أو Alibaba عن طريق البرامج الضارة. ربما لأن القيمة بالنسبة لهم لم تعد أرقام بطاقات الائتمان ، ولكن حسابات المستخدمين. غالبًا ما يتم تقديم حسابات PayPal في السوق السوداء ، ولكن غالبًا ما يتم العثور على حسابات Amazon و eBay.

هناك طريقة أخرى لأخذ الأموال من السكان بطريقة غير شريفة وهي إنشاء مواقع ويب مزيفة والترويج لها تحاكي المنصات الشائعة عبر الإنترنت. أفادت دراسة أجرتها Group-IB (

الأخبار ) عن اكتشاف 400 نسخة على الأقل من موقع AliExpress واحد فقط. أظهرت دراسة "الجمعة" التي أجرتها شركة "كاسبرسكي لاب" العام

الماضي زيادة كبيرة في نسبة عمليات الشراء من أجهزة الجوال ، حيث كان تحديد أن لديك موقع ويب مزيف أكثر صعوبة مما كان عليه عند عرض إصدار سطح المكتب. أخيرًا ، لسرقة تفاصيل الدفع ، ليس من الضروري على الإطلاق مهاجمة المستخدمين النهائيين. منذ عام 2015 ، كان باحثو أمن المعلومات يراقبون أنشطة مجموعة MageCart ، التي حصلت على اسمها من الهجمات على CMS Magento. على سبيل المثال ،

عانت خدمة تذاكر Ticketmaster كبيرة من أيديهم هذا الصيف.

وفقًا للباحث ويليم دي جروت ، في نوفمبر ، بدأت المنافسة بين أعضاء المجموعة (أو العصابات الفردية) (

الأخبار ،

النشر على مدونة الباحث). على أحد المواقع ، تم اكتشاف العديد من النصوص البرمجية الخبيثة التي ترسل بيانات حول أرقام بطاقات الائتمان للمهاجمين. لم يقم أحد النصوص البرمجية (الأكثر تقدمًا) بجمع أرقام بطاقات الائتمان فحسب - بل تداخل أيضًا مع عمل المنافسين: تم إرسال أرقام البطاقات إلى خادمهم ، حيث تم استبدال رقم واحد بمساعدة مثل هذا العشوائي البسيط.

وهكذا ، فإن مجموعة إجرامية تفسد سمعة أخرى. وفقًا للخبير نفسه ، على مدار الأشهر الثلاثة الماضية ، تم اكتشاف كود ضار ، بطريقة أو بأخرى ، متعلق بحملة MageCart ، في أكثر من خمسة آلاف موقع. على مدى ثلاث سنوات ، أصيب 40 ألف موقع. تعرض أحد المتاجر على الإنترنت للهجوم 18 مرة على التوالي. من جهة أخرى ، ترك المهاجمون رسالة للمسؤولين: قل ، توقف عن حذف البرامج النصية.

توصيات لمنع سرقة أموال بطاقات الائتمان وسرقة حسابات نظام الدفع ، على الرغم من تطوير أساليب الهجوم ، لا تزال هي نفسها. حماية الأجهزة من البرامج الضارة ، باستخدام بطاقات فردية بميزانية محدودة للدفع عبر الإنترنت ، باستخدام المصادقة الثنائية لكل من الحسابات والمدفوعات. حسنًا ، بالعودة إلى القصة حول حصان طروادة Android ، يجب ألا تنقر على الروابط ، حتى إذا بدا أنها مرسلة إليك من قبل شخص مألوف.

إخلاء المسئولية: الآراء الواردة في هذا الملخص قد لا تتوافق دائمًا مع الموقف الرسمي لـ Kaspersky Lab. عزيزي المحررين يوصون عمومًا بمعالجة أي آراء بتشكك صحي.