عند العمل مع بوابات أمان Check Point ، غالبًا ما تنشأ مهمة تحليل السجلات للكشف عن حوادث أمن المعلومات وتحليلها. عادة ، تمتلك المؤسسات بالفعل نوعًا من نظام التسجيل ، والمهمة هي نقل السجلات من خادم إدارة Check Point ثم تكوين عوامل التصفية للسجلات ، ووضع لوحات المعلومات ، والجداول الزمنية ، وما إلى ذلك. في هذه الدورة التدريبية ، سننظر في خيارات متنوعة لتحليل سجلات Check Point باستخدام الوظائف الداخلية وتطبيقات الجهات الخارجية ، وننظر في المعلومات المفيدة التي يمكننا استخراجها ، وكيف ستساعد في تكوين جدار الحماية.

كجزء من منتجات Check Point ، فإن وظيفة SmartEvent هي المسؤولة عن ذلك ، والتي ستنشئ تقارير حول القوالب. يمكنك أيضًا تكوين مجموعة محدودة من الإجراءات التلقائية ، ولكن هذا ليس حول ذلك الآن ، سنعود إلى هذه المشكلة لاحقًا. هناك أيضًا حلول أخرى لهذه المشكلة ، والتي تمت مناقشتها في مقالاتنا الأخرى:

يتطلب إعداد جميع الحلول المذكورة أعلاه تأهيلًا معينًا ووقتًا كبيرًا للتنفيذ. ماذا لو كنت بحاجة إلى حل هنا والآن؟ أصدرت Check Point مؤخرًا تطبيقًا مناسبًا بشكل مثالي لهذه الحالة - تطبيق Check Point لتطبيق Splunk ، والذي يتم إرسال البيانات الخاصة به عبر syslog باستخدام أداة مُصدِّر السجل في الوقت الفعلي إلى نظام التسجيل Splunk. في هذه المقالة ، سننظر بالتفصيل في هذا الحل والتثبيت والمعلومات التي نحصل عليها بشأن الإخراج.

متطلبات التثبيت

يتطلب خادم إدارة Check Point أداة أداة تصدير السجل المثبتة لإرسال السجلات باستخدام بروتوكول سجل النظام. في إصدار GAIA R80.20 ، يتم تثبيت Log Exporter افتراضيًا ، ولكن لدعم تنسيق سجل Splunk ، تحتاج إلى تثبيت Jumbo Hotfix ، في إصدارات أخرى ، قبل تثبيت Log Exporter ، يجب عليك أولاً تثبيته لدعم Jumbo Hotfix.

يشار إلى جميع متطلبات إصدار الإصلاح أدناه:

- R80.20 - إصلاح جامبو خذ 5 أو أعلى ؛

- R80.10 - إصلاح جامبو خذ 56 أو أعلى ؛

- R77.30 - إصلاح جامبو خذ 292 أو أعلى.

لكي يعمل التطبيق ، يجب أن يكون الإصدار الأدنى من النظام على الأقل Splunk 6.5 ، ويجب أيضًا تثبيت حزمة

نموذج المعلومات الشائعة Splunk .

التثبيت والبدء

عملية التثبيت تافهة للغاية ، أولاً نقوم بتثبيت Log Exporter ، ثم التطبيق على Splunk ، نقوم بتكوين عملية إرسال السجلات إلى خادم الإدارة وعملية القبول في نظام التسجيل ، وبحلول نقطة النهاية نبدأ تسجيل الشحن ، وتحقق من أن كل شيء يعمل كما هو متوقع. خذ بعين الاعتبار جميع النقاط بمزيد من التفصيل.

1. تثبيت Jumbo Hotfix حسب الحاجة.نذهب إلى بوابة GAIA في متصفح الويب ، في القائمة اليسرى ترقيات (CPUSE) ، الحالة والإجراءات ، حدد حزمة Jumbo Hotfix الموصى بها ، والتي من الواضح أنها ستكون أعلى في الإصدار من الحد الأدنى في المتطلبات ، أو ابحث عن الإصدار المطلوب في Add Hotfixes من السحابة ، قم بتثبيت ، ستتطلب العملية إعادة تشغيل خادم الإدارة.

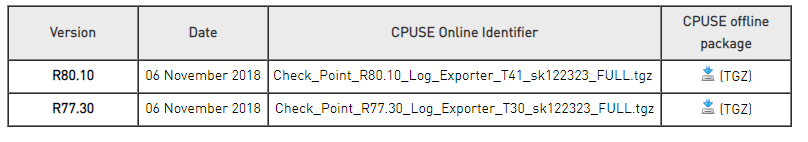

2. قم بتثبيت Log Exporter إذا كان إصدار Check Point أقل من R80.20.لتثبيت Log Exporter على الإدارة ، قم أولاً بتنزيل الأرشيف من

بوابة Check Point .

ثم مرة أخرى ، انتقل إلى قائمة CPUSE-> الحالة والإجراءات ، وحدد استيراد حزمة ، وحدد المسار إلى الأرشيف ، والاستيراد. بعد ذلك ، قم بتغيير عرض الحزم من عرض الحزم الموصى بها إلى عرض جميع الحزم ، حدد الأرشيف المستورد ، قم بالتثبيت.

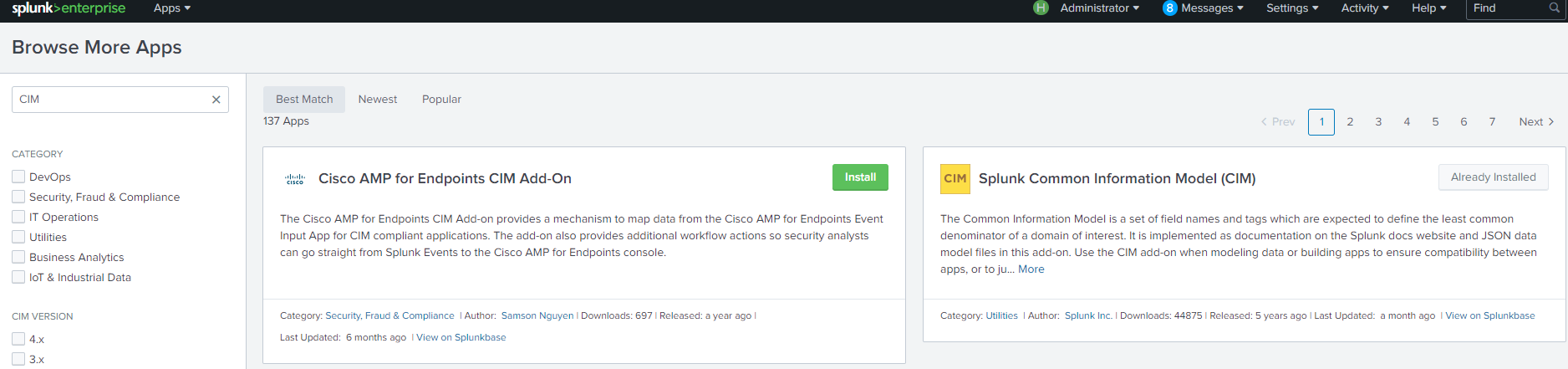

3. تثبيت CIM إذا لم يتم تثبيته من قبل.انتقل إلى Splunk WebUI ، وابحث عن حزمة CIM في إدارة التطبيقات -> تصفح المزيد من التطبيقات ، قم بالتثبيت.

4- قم بتثبيت تطبيق Check Point لـ Splunk

4- قم بتثبيت تطبيق Check Point لـ Splunkقم بتنزيل الأرشيف من

البوابة ، ثم انتقل إلى Splunk WebUI ، وإدارة التطبيقات ، وتثبيت التطبيق من ملف ، وحدد الأرشيف المطلوب ، وانقر فوق تحميل. نحن في انتظار إخطار العملية الناجحة ، تأكد من أن التطبيق مرئي الآن في قائمة التطبيقات.

يجب أن يبدو هذا التطبيق المثبت ، بالطبع ، من بين التطبيقات الأخرى:

لإرسال السجلات عبر سجل النظام ، يجب عليك أولاً إنشاء عملية تصدير السجل ، ثم تكوين إدخال البيانات إلى Splunk ، وبدء العملية التي تم إنشاؤها على خادم إدارة Check Point.

5. تكوين سجل المصدرعلى خادم إدارة Check Point في CLI ، في وضع الخبير ، قم بتشغيل الأمر:

cp_log_export add name [domain-server <domain-server>] target-server <target-server> بروتوكول الهدف <target-port> بروتوكول <tcp | udp> تنسيق وضع القراءة المفصول <raw | شبه موحد>

حيث يكون اسم التكوين ، <target-server> هو عنوان IP الخاص بنظام Splunk الذي نرسل إليه البيانات ، <target-port> هو المنفذ الذي نرسل إليه البيانات.

مثال: cp_log_export add name check_point_syslog target-server 10.10.1.159 بروتوكول المنفذ المستهدف 9000 تنسيق TCP tcp شبه الموصول وضع القراءة شبه موحد

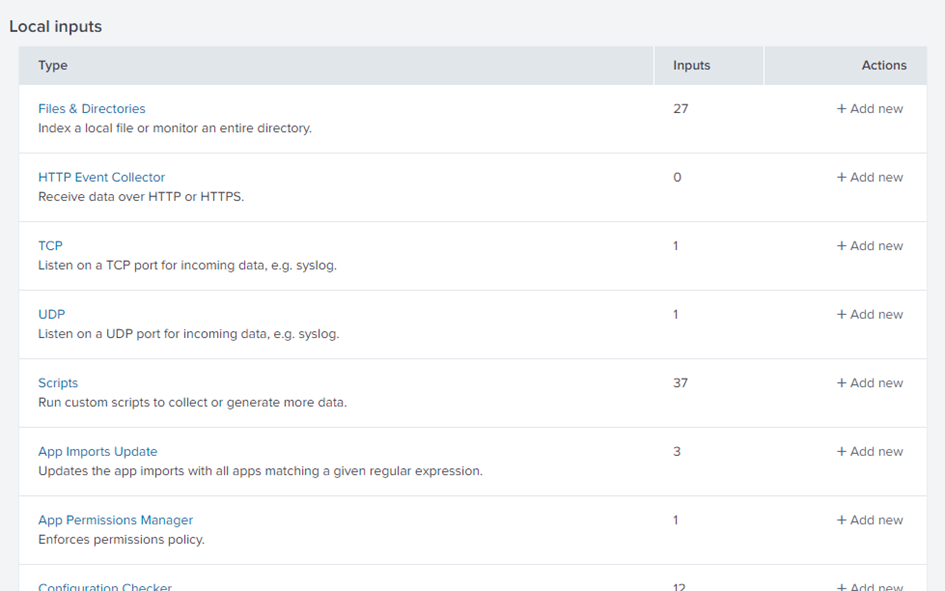

6. إعداد إدخال البيانات على Splunkانتقل إلى Splunk WebUI ، وحدد الإعدادات في القائمة ، وحدد مدخلات البيانات ضمن قسم البيانات.

نختار البروتوكول الذي ستذهب البيانات من خلاله إلى Splunk ، في هذا المثال tcp ، حدد + إضافة جديد.

بعد ذلك ، أدخل المنفذ <target-port> ، الذي تم تحديده في Log Exporter ، في هذه الحالة 9000 ، يمكنك أيضًا تحديد عنوان IP الذي سيتم قبول الاتصالات منه ، ثم انتظر الزر التالي.

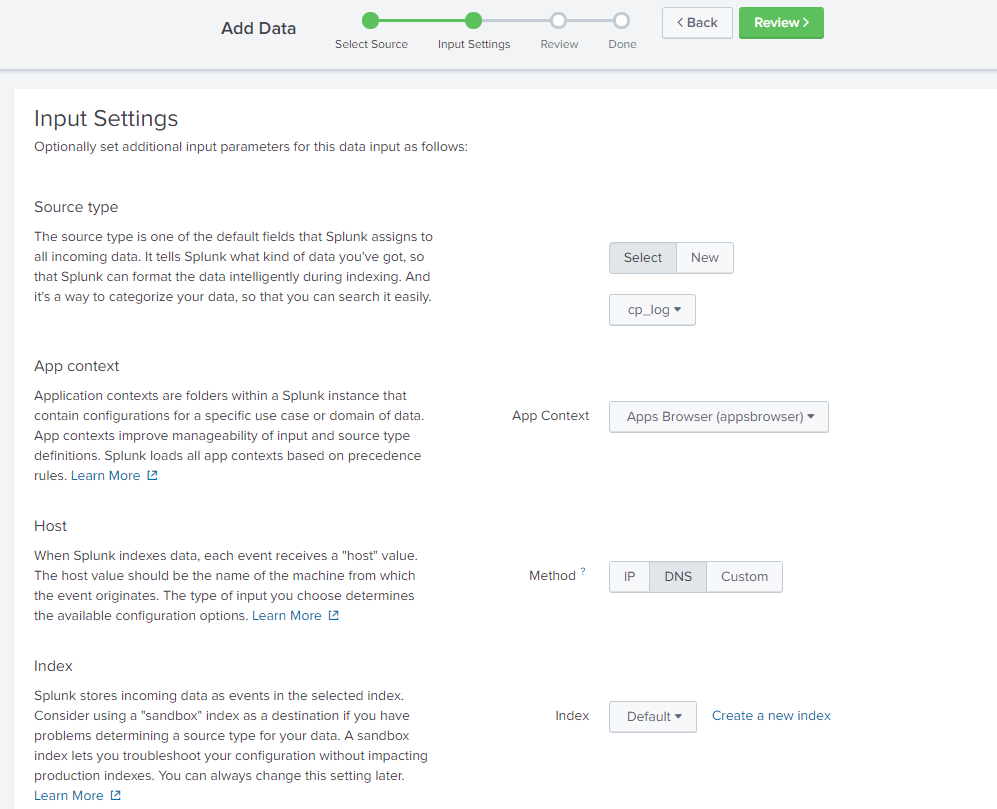

في نوع المصدر ، حدد cp_log ، الطريقة - IP ، يمكن ترك الفهرس كافتراضي ، وستذهب جميع البيانات إلى الفهرس = الرئيسي وإذا كان لديك بيانات أخرى لهذا الفهرس ، يمكن أن يزيد وقت البحث بشكل ملحوظ ، يمكنك تحديد فهرس مختلف أو إنشاء فهرس جديد ، ثم في التطبيق نفسه ، يجب عليك تحديد الفهرس مباشرة لإجراء عمليات البحث.

بعد النقر على مراجعة ، سنرى أن جميع الإعدادات صحيحة ، حدد إرسال ، اكتمل إعداد إدخال البيانات ، ما عليك سوى إرسال السجلات من خادم إدارة Check Point.

7. نبدأ عملية تحميل السجلات إلى Splunkفي وضع الخبير ، أدخل الأمر:

cp_log_export اسم إعادة التشغيل ، حيث يتم إنشاء اسم التكوين في الخطوة الأولى

مثال: إعادة تشغيل cp_log_export check_point_syslog

تم الانتهاء من الإعداد ، وبعد ذلك يبقى فقط للتأكد من إرسال السجلات إلى Splunk ، باستخدام آليات استعلام البحث القياسية لـ Splunk.

يمكنك الآن الانتقال إلى تحليل تشغيل التطبيق نفسه ، ولوحات المعلومات والتقارير التي يحتوي عليها ، وما هي المعلومات المهمة التي يمكن الحصول عليها وما هي الاستنتاجات التي يمكن استخلاصها.

تحليل السجل

ينقسم التطبيق إلى قسمين - نظرة عامة وحماية الوقاية من التهديدات ، والتي تنقسم بدورها إلى نظرة عامة على الهجوم السيبراني ، وحماية الرمل والأحداث الإضافية لمنع التهديدات. نحن نعتبر كل قسم على حدة.

نظرة عامة

تقدم الصفحة الرئيسية للتطبيق عدة جداول وإحصاءات ورسوم بيانية. بعض المعلومات في هذه الحالة أساسية ، مثل عدد البوابات وخوادم الإدارة ، أو عدد السجلات على الشفرات ، على الأرجح لن تتعلم أي شيء جديد ، وبناءً على هذه المعلومات ، يمكن استخلاص استنتاجات سيكون لها تأثير إيجابي.

من وجهة نظري ، العناصر الأكثر إثارة للاهتمام هنا هي أنواع الهجمات الحرجة ، والهجمات الحرجة التي تسمح بها السياسة ، والمضيفون المصابون ، والتطبيقات عالية المخاطر المسموح بها ، وسأشرح السبب.

وفقًا لأنواع الهجمات الخطيرة ، يمكن أن تؤدي الهجمات الخطيرة التي تسمح بها السياسة إلى تحسين سياسة أمان الوقاية من التهديدات (من خلال نقل الإجراءات من الكشف إلى منع بتوقيعات معينة أو عن طريق زيادة مستوى الاستجابة) ، وبالتالي زيادة مستوى الأمان للحماية من تهديدات الفيروسات ، ومحاولات إدخال الكمبيوتر واختراقه. البنية التحتية. يشير المضيفون المصابون إلى هؤلاء المستخدمين الذين قد يكونون مصابين ، وبالتالي ، يجب فحصهم بشكل منفصل عن طريق مكافحة الفيروسات أو عزلهم عن الشبكة ، مما يمنع الفيروس من المرور عبر شبكة المؤسسة. استنادًا إلى الرسم التخطيطي المسموح به للتطبيقات عالية الخطورة ، يمكنك حظر التطبيقات الأكثر خطورة المحتمل زيارتها والتي يُسمح للمستخدمين حاليًا بحظرها.

تعد الرسوم البيانية للتطبيقات وتصفية عناوين URL حسب المخاطر ، وحوادث الأمان حسب الخطورة وإجراءات الهجوم حسب السياسة منهجية بطبيعتها وتشير إلى ما إذا كانت حالة الأمان في مؤسستك تتحسن بمرور الوقت ، أي ما إذا كانت التغييرات التي تم إجراؤها على سياسة الأمان قد ساعدت على حماية البنية التحتية بشكل أكبر.

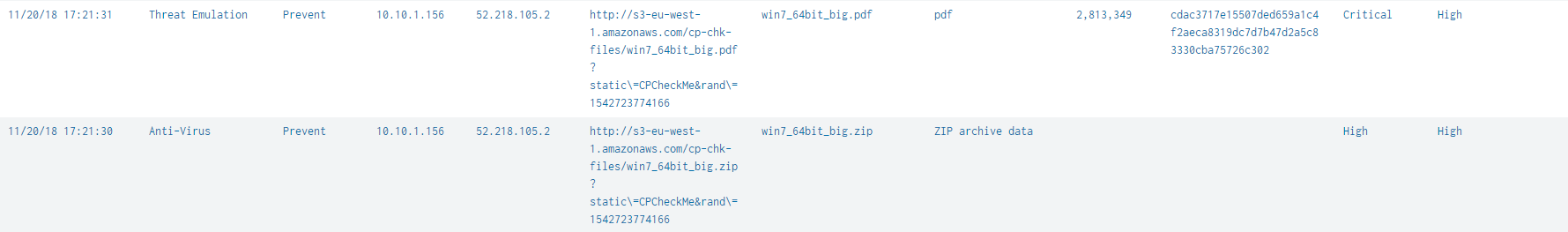

نظرة عامة على الهجوم السيبراني

تعرض لوحة المعلومات هذه معلومات أكثر تفصيلاً عن المضيفين المصابين والمستخدمين الذين يقومون بتنزيل الفيروسات. من السهل جدًا الفصل من خلال الملفات المصابة التي تم تنزيلها والرسائل المصابة ، يمكنك تحديد التهديدات وإنشاء سياسة أمان لمنع التهديدات للخدمات الفردية ، وملف تعريف أمان لحركة smtp وملف آخر لـ http و https. يوفر SandBlast Protection معلومات أكثر تفصيلاً عن الملفات المصابة ، يمكنك إلقاء نظرة على الخطورة وتحديد أوجه القصور في ملف الأمان الخاص بك في منع التهديدات.

الخاتمة

بفضل هذا التطبيق ، من السهل جدًا الحصول على معلومات حول نقاط الضعف في سياسة الأمان الخاصة بك ، وإعداد التطبيق يستغرق وقتًا قليلاً ، ولا يتطلب الكثير من المهارة في هذه الحلول. أي إذا كنت تشك في إعدادات الأمان الخاصة بك وتحتاج إلى بعض التحليل دون الكثير من الوقت ، فهذا حل مناسب للغاية. ومع ذلك ، من الواضح أن التطبيق لا يزال في حاجة ماسة إلى التحسين ، ولا توجد إحصاءات عن المستخدمين ، ومن المثير للاهتمام جدًا رؤية قائمة بالتطبيقات الأكثر استخدامًا وكمية الزيارات التي تذهب إلى هناك ، إلخ. نظرًا لأن هذا هو الإصدار الأول فقط ، فسيتم تحديث التطبيق ، وعلى الأرجح سيكون حل تحليل جيد جدًا بمرور الوقت ، ولكن الآن إذا اعتبرنا هذا التطبيق فقط بمثابة تحليل سجل ، فهو أدنى بكثير من الحلول الأخرى. سننظر في المقالات اللاحقة ونقارن إمكانات SmartEvent وتطبيقات Splunk الأخرى لتحليل سجلات Check Point ، بما في ذلك التطبيق الذي تم إنشاؤه بواسطة مهندسينا.

إذا لم تكن قد جربت Splunk لتحليل سجلات Check Point ، فقد حان الوقت للبدء. إذا كانت لديك أسئلة أو مشاكل مع Splunk أو Check Point - يمكنك طرحها علينا وسنساعدك.