لقد تحدثنا بالفعل عدة مرات في التقارير حول حوادث التوجيه ، عن العواقب المحتملة لعدم وجود مرشحات لإعلانات BGP عند الوصلات مع العملاء. سيعمل تكوين غير صحيح مماثل في معظم الوقت بشكل جيد تمامًا - حتى يصبح يومًا ما مذنبًا بشذوذ شبكة على نطاق إقليمي أو عالمي. وقبل يوم أمس ، 25 نوفمبر 2018 ، حدث هذا مرة أخرى - هذه المرة في روسيا.

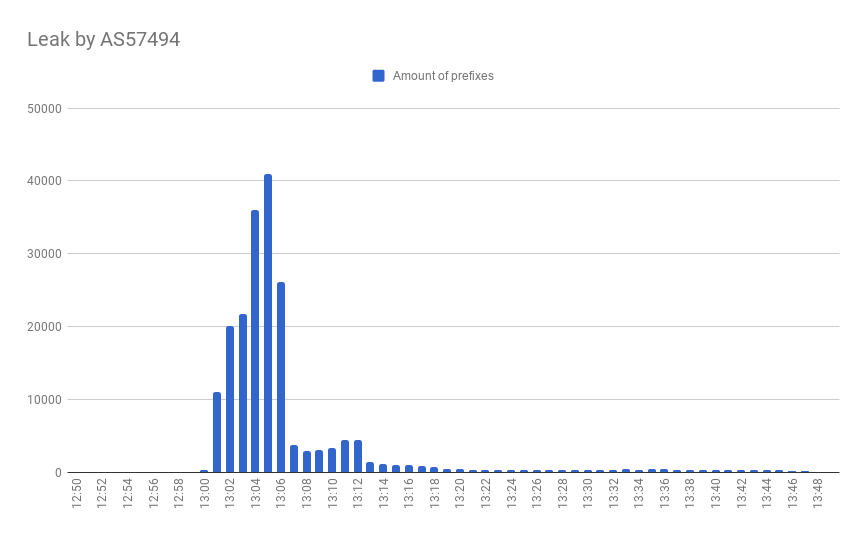

في الساعة 13.00 بالتوقيت العالمي (16:00 بتوقيت موسكو) ، بدأت شركة التشغيل الروسية الصغيرة Krek Ltd (

AS57494 ) في الإعلان عن البادئات بين

مزوديها ، ونتيجة لذلك أعادت توجيه جزء كبير من حركة مرور Rostelecom إلى شبكتها. أثر الشذوذ على أكثر من 40 ألف بادئة - بالطبع ، لم تستطع شبكة Krek تحمل مثل هذا الحمل. ونتيجة لذلك ، فقد 10 إلى 20٪ من المستخدمين في الاتحاد الروسي إمكانية الوصول إلى آلاف الخدمات ، بما في ذلك الخدمات الشهيرة مثل Amazon و Youtube و Vkontakte و IVI.RU السينما عبر الإنترنت.

مع أكثر من 5000 بادئة ، انتشر الحادث إلى ما وراء قطاع الإنترنت الروسي ، مما جذب حركة المرور من مناطق أخرى إلى هذا الثقب الأسود.

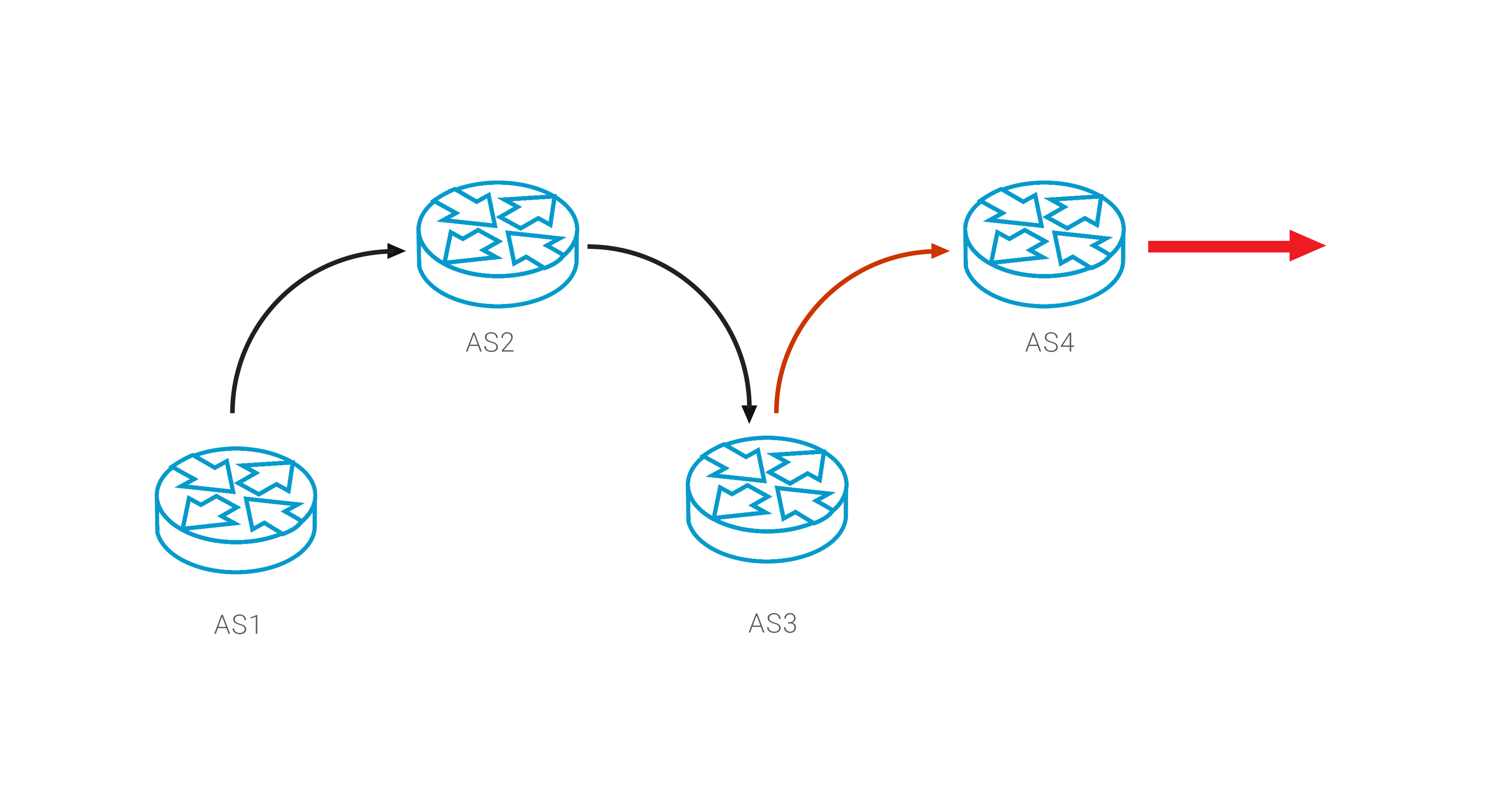

ينتج تسرب المسار هذا عن خطأين مترابطين - أخطاء في تكوين BGP في شبكة Krek وغياب التصفية عند الوصلات في شبكة Rostelecom. دفع كلا المشغلين ثمناً باهظاً لأخطائهم ، ولكن من غير المرجح أن يرضي هذا بشكل كامل أصحاب الخدمات الأخرى التي فقدت جزءًا كبيرًا من المستخدمين.

عودة حركة المرور بأي ثمن

يعتقد على نطاق واسع أن المشغل ليس لديه طريقة لإعادة حركة المرور من مثل هذا الوضع الشاذ - جهاز التوجيه الخاص بشخص آخر خارج نطاق سيطرتك. بالطبع ، يمكنك البدء في كتابة الرسائل إلى الأطراف "المذنبة" - وهذا يمكن أن يسرع عملية الاسترداد ، لكنه لا يزال لن يعيد حركة المرور إلى شبكتك على الفور.

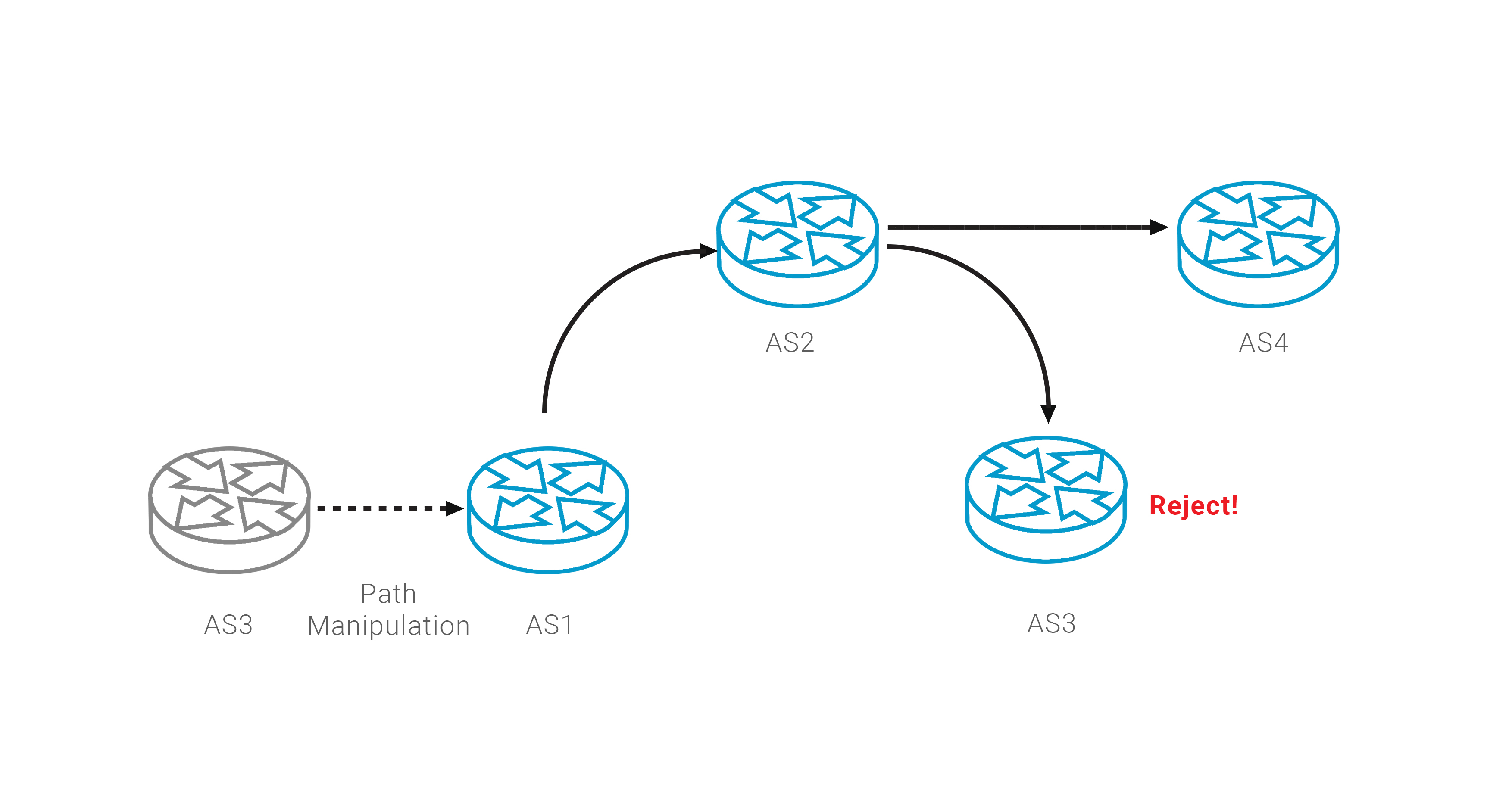

ولكن هناك طريقة أخرى لاستعادة الاتصال الصحيح باستخدام آلية الكشف عن حلقة BGP: يجب أن تقوم الشبكة تلقائيًا بإعادة تعيين المسار إذا كان مسار AS يحتوي على رقم AS الخاص به. لذلك ، إذا كنت تعرف من هو مصدر الشذوذ ، يمكنك إضافة AS الخاص به إلى بداية المسار الخاص بك ، مما يجبره على إعادة تعيين هذا المسار.

يمكن أن تكمل معالجة مسار AS هذه مراقبة إعلانات الشبكة ، مما يوفر طريقة مضمونة للتعامل بنشاط مع الحوادث مثل تسرب المسار. ولكن عند استخدام هذه السياسة ، يجب عليك توخي الحذر دائمًا في التحقق من صحة النتيجة فيما يتعلق بإجراء التحقق من ROA.