معهد ماساتشوستس للتكنولوجيا. محاضرة رقم 6.858. "أمن أنظمة الكمبيوتر." نيكولاي زيلدوفيتش ، جيمس ميكنز. 2014 سنة

أمان أنظمة الكمبيوتر هي دورة حول تطوير وتنفيذ أنظمة الكمبيوتر الآمنة. تغطي المحاضرات نماذج التهديد ، والهجمات التي تهدد الأمن ، وتقنيات الأمان بناءً على العمل العلمي الحديث. تشمل الموضوعات أمان نظام التشغيل (OS) ، والميزات ، وإدارة تدفق المعلومات ، وأمان اللغة ، وبروتوكولات الشبكة ، وأمان الأجهزة ، وأمان تطبيقات الويب.

المحاضرة 1: "مقدمة: نماذج التهديد"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 2: "السيطرة على هجمات القراصنة"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 3: "تجاوزات العازلة: المآثر والحماية"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 4: "فصل الامتيازات"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 5: "من أين تأتي أنظمة الأمن؟"

الجزء 1 /

الجزء 2المحاضرة 6: "الفرص"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 7: "وضع حماية العميل الأصلي"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 8: "نموذج أمن الشبكات"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 9: "أمان تطبيق الويب"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 10: "التنفيذ الرمزي"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 11: "لغة برمجة Ur / Web"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 12: أمن الشبكات

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 13: "بروتوكولات الشبكة"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 14: "SSL و HTTPS"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 15: "البرامج الطبية"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 16: "هجمات القناة الجانبية"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 17: "مصادقة المستخدم"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 18: "التصفح الخاص للإنترنت"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 19: "الشبكات المجهولة"

الجزء 1 /

الجزء 2 /

الجزء 3 نيكولاي زيلدوفيتش: أيها الرجال العظماء ، فلنبدأ! اليوم سنتحدث عن تور. هنا لدينا أحد مؤلفي المقالة التي قرأتها اليوم ، نيك ماثيوسون. وهو أيضًا أحد المطورين الرئيسيين لـ Tor وسيخبرك بالتفصيل عن هذا النظام.

نيك ماثيوسون:

نيك ماثيوسون: يمكنني أن أبدأ بالقول: "الرجاء رفع يديك إذا لم تكن قد قرأت مقالة المحاضرة" ، لكن هذا لن ينجح ، لأنه من المحرج الاعتراف بأنك لم تقرأ المقال. لذلك ، سأطلب بطريقة مختلفة: فكر في تاريخ ميلادك. إذا كان الرقم الأخير من تاريخ ميلادك غريبًا ، أو إذا لم تكن قد قرأت المقال ، فالرجاء رفع يدك. جيد ، ما يقرب من نصف الجمهور. أعتقد أن معظمهم قد قرأ المقال.

لذا ، فإن وسائل الاتصال التي تحافظ على سريتنا تسمح لنا بالتواصل بصدق أكبر من أجل جمع معلومات أفضل عن العالم ، لأنه بسبب العواقب الاجتماعية المبررة أو غير المبررة أو العواقب الأخرى ، فإننا أقل ارتياحًا في التواصل.

هذا ينقلنا إلى Tor ، وهي شبكة مجهولة. عملت مع الأصدقاء والزملاء على هذه الشبكة منذ 10 سنوات. لدينا مجموعة من المتطوعين الذين قدموا وأداروا أكثر من 6000 خادم قيد التشغيل للحفاظ على تور قيد التشغيل. أولاً ، لقد كانوا أصدقائنا ، الذين عرفتهم أنا وروجر دونغلدين عندما كنت لا أزال في معهد ماساتشوستس للتكنولوجيا.

بعد ذلك ، أعلنا عن شبكتنا ، وبدأ المزيد من الأشخاص في تشغيل الخوادم. الآن يتم تشغيل Tor بواسطة المنظمات غير الربحية ، والأفراد ، وبعض الفرق الجامعية ، وربما بعض الأشخاص الموجودين هنا ، ولا شك في أن بعض الشخصيات المشبوهة جدًا. اليوم لدينا حوالي 6000 عقدة تخدم من مئات الآلاف إلى مئات الملايين من المستخدمين ، اعتمادًا على كيفية حسابك. من الصعب حساب جميع المستخدمين لأنهم مجهولون ، لذا يجب عليك استخدام الأساليب الإحصائية للتقييم. حركة المرور لدينا هي حوالي تيرابايت في الثانية.

يحتاج العديد من الأشخاص إلى إخفاء الهوية من أجل عملهم المنتظم ، وليس كل من يحتاج إلى إخفاء الهوية يفكر في الأمر على أنه إخفاء للهوية. يقول بعض الناس أنهم لا يحتاجون إلى إخفاء الهوية ، فهم يعرفون أنفسهم بحرية.

ولكن هناك تفاهم واسع النطاق على أن السرية ضرورية أو مفيدة. وعندما يستخدم الأشخاص العاديون إخفاء الهوية ، فإنهم يفعلون ذلك عادةً لأنهم يريدون الخصوصية في نتائج البحث أو الخصوصية في إجراء البحث على الإنترنت. إنهم يريدون أن يكونوا قادرين على الانخراط في السياسة المحلية دون الإساءة إلى السياسيين المحليين وما إلى ذلك. غالبًا ما يستخدم الباحثون أدوات إخفاء الهوية لتجنب جمع البيانات المتحيزة استنادًا إلى تحديد الموقع الجغرافي ، لأنه يمكن أن يكون مفيدًا لهم لتطوير إصدارات معينة من أشياء معينة.

تستخدم الشركات تقنية إخفاء الهوية لحماية البيانات الحساسة. على سبيل المثال ، إذا تمكنت من تتبع جميع تحركات مجموعة من موظفي شركة إنترنت كبيرة ، فقط من خلال مشاهدة كيفية زيارتهم لخادم الويب الخاص بهم من أماكن مختلفة حول العالم ، أو كيفية زيارتهم لشركات مختلفة حول العالم ، فيمكنني معرفة ذلك الكثير عن من يتعاونون معه. وتفضل الشركات الاحتفاظ بهذه المعلومات سراً. تستخدم الشركات أيضًا تقنية إخفاء الهوية لإجراء البحوث.

لذا ، فإن إحدى الشركات المصنعة الكبيرة لأجهزة التوجيه ، لا أعرف ما إذا كانت موجودة الآن ، ترسل بانتظام إصدارات مختلفة تمامًا من المواصفات الفنية لمنتجاتها إلى عناوين IP المرتبطة بمنافسيها من أجل تعقيد هندستها العكسية. اكتشف المنافسون ذلك باستخدام شبكتنا وأخبروا الشركة المصنعة: "مهلاً ، انتظر دقيقة ، حصلنا على مواصفات مختلفة تمامًا عندما مررنا بتور غير تلك التي حصلنا عليها منك مباشرة!"

تحتاج وكالات تطبيق القانون أيضًا إلى تقنية إخفاء الهوية حتى لا تخيف المشتبه بهم بملاحظاتهم. لا تريد أن يظهر عنوان IP الخاص بمركز الشرطة المحلي في سجلات الويب الخاصة بجهاز كمبيوتر المشتبه فيه. كما قلت ، يحتاج الأشخاص العاديون إلى إخفاء الهوية لتجنب التعرض للمضايقة بسبب النشاط عبر الإنترنت عند تعلم أشياء حساسة للغاية.

إذا كنت تعيش في بلد به تشريعات صحية غامضة ، فلن ترغب في إعلان أمراضك ، أو أن يتعلم الآخرون عن بعض هواياتك غير الآمنة. يستخدم العديد من المجرمين أيضًا تقنية إخفاء الهوية. هذا ليس الخيار الوحيد ، ولكن إذا كنت مستعدًا لكسب الوقت على شبكة botnet ، فيمكنك شراء خصوصية جيدة ، وهي غير متاحة للأشخاص الذين يعتبرون botnet غير أخلاقي.

Tor ، بالإضافة إلى عدم الكشف عن هويته بشكل عام ، ليست تقنية الخصوصية الوحيدة متعددة الأغراض. دعونا نرى ... متوسط عمر الخريج هو 20 سنة. منذ أن ولدت ، هل تحدثت عن حروب التشفير؟ لا!

في غضون ذلك ، خلال التسعينات في الولايات المتحدة ، كان السؤال عن مدى شرعية الاستخدام المدني للتشفير وإلى أي مدى يسمح بتصديره إلى التطبيقات العامة ، في حالة من النسيان. تم حل هذه المشكلة فقط في أواخر التسعينات - أوائل العقد الأول من القرن الحادي والعشرين. وعلى الرغم من أنه لا يزال هناك بعض الجدل حول تقنية إخفاء الهوية ، إلا أن هذا ليس سوى نقاش. وأعتقد أنهم سينتهون بنفس الشيء - الاعتراف بشرعية عدم الكشف عن الهوية.

لذا ، على اللوح ترى ملخصا لخطابي. أعطيتك مقدمة صغيرة ، ثم سنناقش ما يمثل ، من الناحية التقنية ، عدم الكشف عن هويته ونتحدث قليلاً عن الدافع لاستخدامه.

بعد ذلك ، سوف آخذك خطوة بخطوة على طول المسار ، في البداية هي فكرة أننا بحاجة إلى بعض عدم الكشف عن هويته ، وفي النهاية - كيف يجب أن يبدو مشروع Tor وفقًا لهذه الفكرة. سأذكر أيضًا بعض نقاط الفروع من هذا الموضوع ، والتي يمكنك "إضافتها" إلى مشاريع أخرى. أعتزم أيضًا أن أتطرق إلى بعض الأسئلة المثيرة للاهتمام التي أرسلتها جميعًا وفقًا لواجبك في هذه المحاضرة.

سأتحدث قليلا عن كيفية عمل الكشف عن العقدة ، وهذا موضوع مهم. بعد ذلك ، سأصوت على أي من الموضوعات الإضافية المذكورة هنا يجب تغطيتها.

أعتقد أننا نسميهم مكملين ، لأنهم يتبعون المادة الرئيسية للمحاضرة ، ولا يمكنني تغطيتها جميعًا ، لكن هذه مواضيع رائعة حقًا.

سأذكر بعض الأنظمة المتعلقة بتور والتي يجب أن تتعرف عليها إذا كنت مهتمًا بهذا الموضوع وترغب في معرفة المزيد عنه.

سأتحدث عن العمل المستقبلي الذي نريد القيام به مع Tor ، وآمل أن يكون لدينا يومًا ما وقت لذلك. وإذا كان لدينا بعد كل هذا الوقت للإجابة على أسئلتك ، فسأجيب على الجميع. آمل ألا أحتاج إلى أخذ ساعة إضافية من وقت المحاضرة. هناك ، في الحضور ، زميلي ديفيد يجلس ، "سوف يتسكع" بينكم خلال المحاضرة ويتحدث مع كل من يريد التحدث حول الموضوع.

لذا ، إخفاء الهوية. ماذا نعني عندما نتحدث عن إخفاء الهوية؟ هناك العديد من المفاهيم غير الرسمية التي يتم استخدامها في المناقشات غير الرسمية ، في المنتديات ، على الإنترنت ، وما إلى ذلك. يعتقد بعض الناس أن إخفاء الهوية يعني ببساطة "لن أشير إلى اسمي على هذا". يعتقد بعض الناس أن إخفاء الهوية هو عندما "لا يمكن لأحد أن يثبت أنه أنا ، حتى لو كنت أشك في ذلك بشدة."

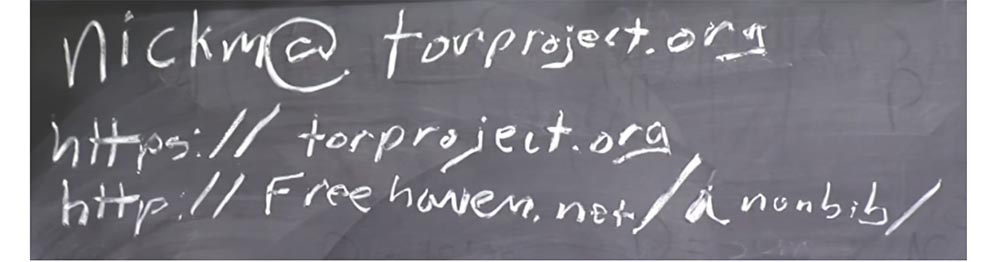

نحن نعني عددًا من المفاهيم التي تعبر عن القدرة على ربط مستخدم أو مهاجم بأي إجراءات على الشبكة. تأتي هذه المفاهيم من مصطلحات مقالة Fitsman و Hansen ، ستجد رابطًا لها في freehaven.net/anonbib/ ، ببليوغرافيا المجهولية التي أساعد في الحفاظ عليها.

تتضمن هذه المراجع معظم العمل الجيد في هذا المجال. نحن بحاجة إلى تحديثه حتى الوقت الحاضر ، حتى عام 2014 ، ولكن حتى في شكله الحالي فهو مورد مفيد إلى حد ما.

لذلك ، عندما أقول "إخفاء الهوية" ، أعني أن أليس ، أليس تشارك في نوع من النشاط. لنفترض أن أليس تشتري جوارب جديدة. وهنا لدينا نوع من المهاجمين ، دعنا نسميها حواء ، حواء. يمكن أن تقول Eve أن Alice تقوم بشيء ما. منع هذا ليس ما نعنيه بعدم الكشف عن الهوية. وهذا ما يسمى عدم القدرة على المراقبة. ربما يمكن أن تقول Eve أيضًا أن هناك من يشتري الجوارب. مرة أخرى ، ليس هذا ما نعنيه بعدم الكشف عن الهوية. لكننا نأمل أن لا تتمكن Eve من القول بأن Alice هي نفس الشخص الذي يشتري جوارب جديدة.

في الوقت نفسه ، نعني أنه على مستوى الفئة ، لن تكون Eve قادرة فقط على إثبات الدقة الرياضية في أن Alice تشتري الجوارب ، ولكنها لن تكون قادرة أيضًا على افتراض أن Alice تشتري الجوارب باحتمالية أعلى من أي شخص عشوائي. أود أيضًا أن Eve ، التي تلاحظ أي أنشطة لـ Alice ، لن تكون قادرة على الاستنتاج أن Alice تشتري الجوارب في بعض الأحيان ، حتى لو اكتشفت Eva أنشطة Alice المحددة في مجال شراء الجوارب.

هناك مفاهيم أخرى تتعلق بضمان إخفاء الهوية. واحد منهم هو عدم التوافق ، أو عدم وجود اتصالات مباشرة. عدم التماسك يشبه ملف تعريف أليس المؤقت. على سبيل المثال ، كتبت أليس تحت الاسم المستعار "بوب" على مدونة سياسية أنها قد تدمر حياتها المهنية إذا علم رؤساؤها بذلك. لذا ، تكتب مثل بوب. لذلك ، عدم الاتصال هو عدم قدرة إيفا على ربط أليس بملف تعريف مستخدم محدد ، في هذه الحالة ، بملف تعريف مستخدم يدعى بوب.

المفهوم الأخير هو عدم قابليتها للمراقبة ، عندما تحاول بعض الأنظمة جعل من المستحيل حتى القول أن Alice موجودة على الإنترنت ، وأن Alice مرتبطة بشيء ما على الشبكة وأنها تعرض نشاط الشبكة.

من الصعب جدًا بناء هذه الأنظمة ، سأتحدث لاحقًا قليلاً عن مدى فائدتها. قد يكون من المفيد في هذا المجال إخفاء أن أليس تستخدم نظام إخفاء الهوية ، وليس أنها على الإنترنت. هذا يمكن تحقيقه أكثر من الإخفاء المطلق لحقيقة أن أليس على الإنترنت.

لماذا بدأت العمل على هذا في المقام الأول؟ حسنًا ، يرجع ذلك جزئيًا إلى "الحكة الهندسية". هذه مشكلة رائعة ، هذه مشكلة مثيرة للاهتمام ، ولم يعمل عليها أحد حتى الآن. بالإضافة إلى ذلك ، تلقى صديقي روجر عقدًا لإكمال مشروع بحث متوقف كان من المقرر أن يكتمل قبل انتهاء المنحة. لقد قام بهذا العمل جيدًا لدرجة أنني قلت ، "مرحبًا ، سأشارك في هذا العمل أيضًا". بعد مرور بعض الوقت ، شكلنا منظمة غير ربحية وأصدرنا مشروعنا مفتوح المصدر.

من وجهة نظر دوافع أعمق ، أعتقد أن الإنسانية لديها العديد من المشاكل التي لا يمكن حلها إلا من خلال تواصل أفضل وأكثر تركيزًا ، وحرية تعبير أكبر وحرية فكرية أكبر. ولا أعرف كيف أحل هذه المشاكل. الشيء الوحيد الذي يمكنني القيام به هو محاولة منع التعدي على حرية الاتصال والأفكار والمحادثات.

الطالب:

الطالب: أعلم أن هناك العديد من الأسباب الجيدة لاستخدام تور. من فضلك لا تأخذ هذا على أنه نقد ، لكني أشعر بالفضول كيف تشعر حيال النشاط الإجرامي؟

نيك ماثيوسون: ما رأيي في النشاط الإجرامي؟ بعض القوانين جيدة وبعضها سيء. لم يخبرني المحامي أبداً بعدم نصح أي شخص بخرق القانون. لم يكن هدفي تمكين المجرم من التصرف ضد معظم القوانين التي أوافق عليها. ولكن حيث يعتبر انتقاد الحكومة غير قانوني ، فأنا من أجل نشاط إجرامي من هذا النوع. لذا في هذه الحالة ، يمكننا أن نفترض أنني أؤيد النشاط الإجرامي من هذا النوع.

موقفي من استخدام شبكة مجهولة للنشاط الإجرامي هو أنه إذا كانت القوانين القائمة عادلة ، فإنني أفضل أن الناس لا ينتهكونها. بالإضافة إلى ذلك ، أعتقد أن أي نظام أمان للكمبيوتر لا يستخدمه المجرمون هو نظام أمان للكمبيوتر ضعيف للغاية.

أعتقد أنه إذا حظرنا الأمن الذي يعمل للمجرمين ، فسوف نأخذنا إلى منطقة أنظمة غير آمنة تمامًا. هذا رأيي ، على الرغم من أنني مبرمج أكثر من فيلسوف. لذلك ، سأقدم إجابات مبتذلة للغاية على الأسئلة الفلسفية والأسئلة ذات الطبيعة القانونية. بالإضافة إلى ذلك ، لست محامياً ولا يمكنني تقديم تقييم قانوني لهذه المشكلة ، لذا لا تأخذ تعليقاتي على أنها نصيحة قانونية.

ومع ذلك ، فإن العديد من مشاكل البحث هذه ، التي سأتحدث عنها ، بعيدة عن الحل. فلماذا نواصل البحث في نفس الاتجاه؟ أحد الأسباب هو أننا اعتبرنا أنه من المستحيل التقدم في دراسات إخفاء الهوية دون وجود منصة الاختبار اللازمة. تم تأكيد هذا الرأي بشكل كامل ، حيث أصبح Tor منصة بحث للعمل مع أنظمة إخفاء الهوية مع الكمون المنخفض وكان عونا كبيرا في هذا المجال.

ولكن حتى الآن ، بعد مرور 10 سنوات ، لا تزال العديد من المشكلات الكبيرة غير محلولة. لذا إذا انتظرنا 10 سنوات لإصلاح كل شيء ، فسوف ننتظر عبثا. كنا نتوقع أن يؤدي وجود نظام إخفاء الهوية هذا إلى نتائج طويلة المدى للعالم. أي أنه من السهل جدالًا أن ما هو غير موجود يجب حظره. كانت الحجج ضد الاستخدام المدني للتشفير أسهل بكثير في عام 1990 مما كانت عليه في عصرنا ، لأنه في ذلك الوقت لم يكن هناك تشفير قوي للاستخدام المدني. يمكن لمعارضي التشفير المدني في ذلك الوقت أن يجادلوا بأنه إذا تم جعل شيء أقوى من DES مصممًا قانونيًا ، فسوف تنهار الحضارة ، ولن يتم القبض على المجرمين ، وستسود الجريمة المنظمة.

ولكن في عام 2000 ، لا يمكنك أن تجادل بأن عواقب انتشار التشفير ستكون كارثة على المجتمع ، لأنه في ذلك الوقت كان التشفير المدني موجودًا بالفعل ، وتبين أن هذه ليست نهاية العالم. بالإضافة إلى ذلك ، في عام 2000 سيكون من الصعب الدفاع عن حظر التشفير ، لأن غالبية الناخبين فضلوا استخدامه.

لذا ، إذا قال أحد الأشخاص في عام 1985 "لنحظر التشفير القوي" ، فيمكن افتراض أن البنوك بحاجة إليه ، لذلك يمكن إجراء استثناء للقطاع المصرفي. ولكن إلى جانب البنوك ، في مجال النشاط المدني ، لم يكن هناك من يشعر بالحاجة الماسة لتشفير المعلومات.

ولكن إذا طالب شخص ما في عام 2000 بحظر أنظمة التشفير القوية ، فسيسبب ذلك ضربة قوية لأي شركة إنترنت ، وسيبدأ كل من يطلق صفحات https في الصراخ والتلويح بأيديهم.

لذلك ، في الوقت الحاضر ، حظر التشفير القوي غير ممكن عمليا ، على الرغم من عودة الناس بشكل دوري إلى هذه الفكرة. ولكن مرة أخرى ، أنا لست فيلسوفًا أو عالمًا سياسيًا لهذه الحركة.

يسألني البعض ما هو نموذج التهديد الخاص بك؟ من الجيد التفكير في نماذج التهديد ، ولكن للأسف ، نموذج التهديد لدينا غريب نوعًا ما. لم نبدأ بالنظر في متطلبات مواجهة العدو ، ولكن مع متطلبات قابلية الاستخدام. قررنا بأنفسنا أن الشرط الأول لمنتجنا هو أنه يجب أن يكون مفيدًا لعرض صفحات الويب والبروتوكولات التفاعلية ، ولهذا الغرض نهدف إلى ضمان أقصى قدر من الأمان. لذا فإن نموذج التهديد الخاص بنا سيبدو غريبًا نوعًا ما إذا حاولت أن تتناسب مع ما يمكن أن يفعله المهاجم ، وتحت أي ظروف وكيف. , , .

, , .

, , . , . R – , … socks.com, , - , zappos.com, .

, zappos.com. , . , , : « , , ».

, – A2 – 2 A3 – 3, . , 80% , , ?

, . , , , , – – , , , «» .

, , , , R: «, zappos.com». R , , TLS . , TLS zappos.com, .

. , -, , R . , trusted «». , , , .

, , . . , , , . , , .

, , , , , - . , , – , - . , - , . , - , . , .

. , , AR , R – Buy socks. , , . , , , .

, , , , , . - 64k - 11 26 , 64k 11:26 11:27.

, , , . , . , , , Mixmaster D-Net.

, , . , , , 1k, – 1 . , -, , - . , . , Tor.

, Mixminion, Mixmaster, 3- . Tor , .

, , . : , , . , , , . -? ! .

, . , . , , , , . MIT - MIT, MIT, , . , , .

, , . , , , .

. , , — K3, K2, K1. - , , : 1(2(3 «socks»))).

, , , .

. , , , – . , . , , .

, «» , 1990- , . , .

, , , , , , , .

, , - , , , , . , XOR. , – — XOR «, , , , » . , , , , , , «, , , , », XOR , .

27:06معهد ماساتشوستس للتكنولوجيا بالطبع "أمن أنظمة الكمبيوتر". المحاضرة 19: الشبكات المجهولة ، الجزء الثانيالنسخة الكاملة من الدورة متاحة هنا .شكرا لك على البقاء معنا. هل تحب مقالاتنا؟ تريد أن ترى المزيد من المواد المثيرة للاهتمام؟ ادعمنا عن طريق تقديم طلب أو التوصية به لأصدقائك ،

خصم 30٪ لمستخدمي Habr على تناظرية فريدة من خوادم الدخول التي اخترعناها لك: الحقيقة الكاملة حول VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1 جيجابت في الثانية من 20 $ أو كيفية تقسيم الخادم؟ (تتوفر خيارات مع RAID1 و RAID10 ، ما يصل إلى 24 مركزًا وما يصل إلى 40 جيجابايت من ذاكرة DDR4).

VPS (KVM) E5-2650 v4 (6 نوى) 10GB DDR4 240GB SSD 1Gbps حتى ديسمبر مجانًا عند الدفع لمدة ستة أشهر ، يمكنك الطلب هنا .ديل R730xd 2 مرات أرخص؟ لدينا فقط

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD بسرعة 1 جيجابت في الثانية 100 TV من 249 دولارًا في هولندا والولايات المتحدة الأمريكية! اقرأ عن

كيفية بناء البنية التحتية فئة باستخدام خوادم V4 R730xd E5-2650d تكلف 9000 يورو عن بنس واحد؟