معهد ماساتشوستس للتكنولوجيا. محاضرة رقم 6.858. "أمن أنظمة الكمبيوتر." نيكولاي زيلدوفيتش ، جيمس ميكنز. 2014 سنة

أمان أنظمة الكمبيوتر هي دورة حول تطوير وتنفيذ أنظمة الكمبيوتر الآمنة. تغطي المحاضرات نماذج التهديد ، والهجمات التي تهدد الأمن ، وتقنيات الأمان بناءً على العمل العلمي الحديث. تشمل الموضوعات أمان نظام التشغيل (OS) ، والميزات ، وإدارة تدفق المعلومات ، وأمان اللغة ، وبروتوكولات الشبكة ، وأمان الأجهزة ، وأمان تطبيقات الويب.

المحاضرة 1: "مقدمة: نماذج التهديد"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 2: "السيطرة على هجمات القراصنة"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 3: "تجاوزات العازلة: المآثر والحماية"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 4: "فصل الامتيازات"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 5: "من أين تأتي أنظمة الأمن؟"

الجزء 1 /

الجزء 2المحاضرة 6: "الفرص"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 7: "وضع حماية العميل الأصلي"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 8: "نموذج أمن الشبكات"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 9: "أمان تطبيق الويب"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 10: "التنفيذ الرمزي"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 11: "لغة برمجة Ur / Web"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 12: أمن الشبكات

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 13: "بروتوكولات الشبكة"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 14: "SSL و HTTPS"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 15: "البرامج الطبية"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 16: "هجمات القناة الجانبية"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 17: "مصادقة المستخدم"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 18: "التصفح الخاص للإنترنت"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 19: "الشبكات المجهولة"

الجزء 1 /

الجزء 2 /

الجزء 3 لنفترض أنك تستخدم الاحتمال البايزي ، مجادلة بهذه الطريقة: "هل كانت المحكمة قد رتبت أدلة على أن هذا الرجل تم القبض عليه بسبب سوء OPSEC؟ نعم ، لقد فعلوا. أي أنني بحاجة إلى تقارير تفيد بأنه تم القبض عليه بسبب عدم الامتثال لأمن المعلومات لعمليات الإنترنت ". وبالتالي ، بالنسبة لـ "البناء المزدوج" ، أحتاج إلى تقارير تفيد بأن الرجل تم القبض عليه في مكتب خدمات الرقابة الداخلية السيء ، لأن الأدلة من هذا النوع يمكن الوصول إليها تمامًا في تحقيق منتظم للشرطة ، دون ذكر المعلومات التي تم الحصول عليها من المخابرات.

لا يمكننا استخلاص استنتاجات حول هذه القضية من أي تقارير عامة ، ومع ذلك ، يبدو أن هذا الرجل تم اعتقاله على وجه التحديد بسبب عدم مراعاة قواعد OPSEC ، أي ما كنت تبحث عنه ، في محاولة للقبض على شخص متورط في أشياء غير قانونية. لذا ، كما قلت سابقًا ، لا تستخدم شبكتي من أجل خرق أي قوانين. أيضًا ، إذا كانت حياتك أو حريتك تعتمد على استخدام Tor أو أي منتج أمان آخر ، فلا تستخدم هذه المنتجات في عزلة.

ضع في اعتبارك إنشاء عدة خطوط دفاع إذا كانت حياتك أو حريتك على المحك ، أو إذا كان انهيار النظام غير مقبول تمامًا لك. وينطبق ذلك على Tor و TLS و PGP. البرنامج هو عمل مستمر.

هذا كل ما أردت قوله عن الانتهاكات على الإنترنت. بقي لدي 25 دقيقة للخدمات المخفية.

إن إخفاء هوية المستجيب هو مشكلة أكثر تعقيدًا بكثير من عدم الكشف عن هوية البادئ. عدم الكشف عن هوية البادئ هو ما تحصل عليه عندما تريد أليس شراء الجوارب ، ولكن في نفس الوقت تظل مجهولة الهوية لبائع الجوارب.

إخفاء هوية المستجيبة هو عندما تريد أليس نشر قصائدها على الإنترنت وتبدأ خادم الويب بشعرها ، لكنها لا تريد أن يعرف أي شخص مكان خادم الويب هذا ، لأن الشعر محرج جدًا. لذا نعم ، في الواقع ، هناك خدمة خفية مع قصائدي السيئة. لا ، لا أعتقد أن شخصًا ما قد نشرها بالفعل. لا ، لن أقول لأحد أين هو. أنا فقط أنتظر الإعلان عنه.

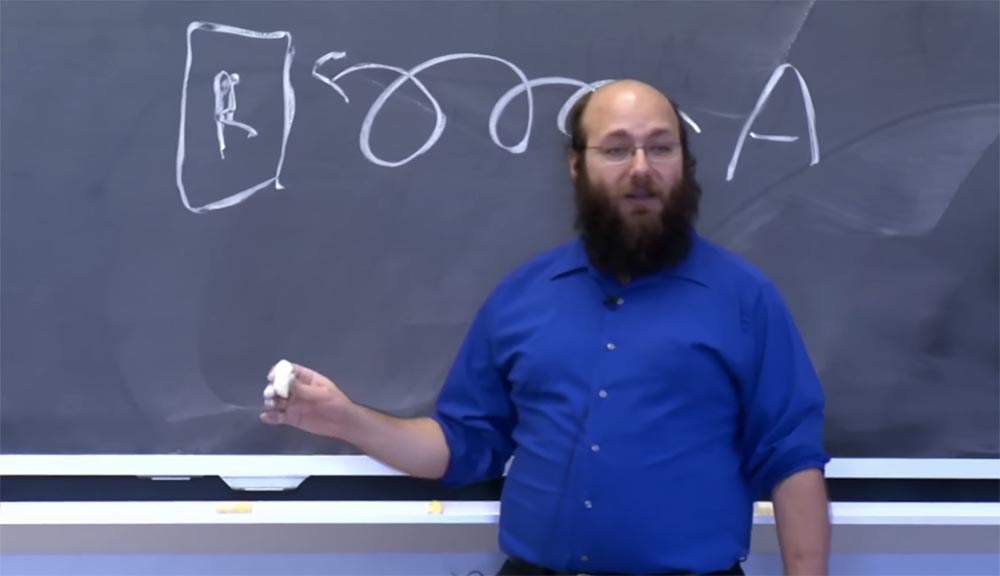

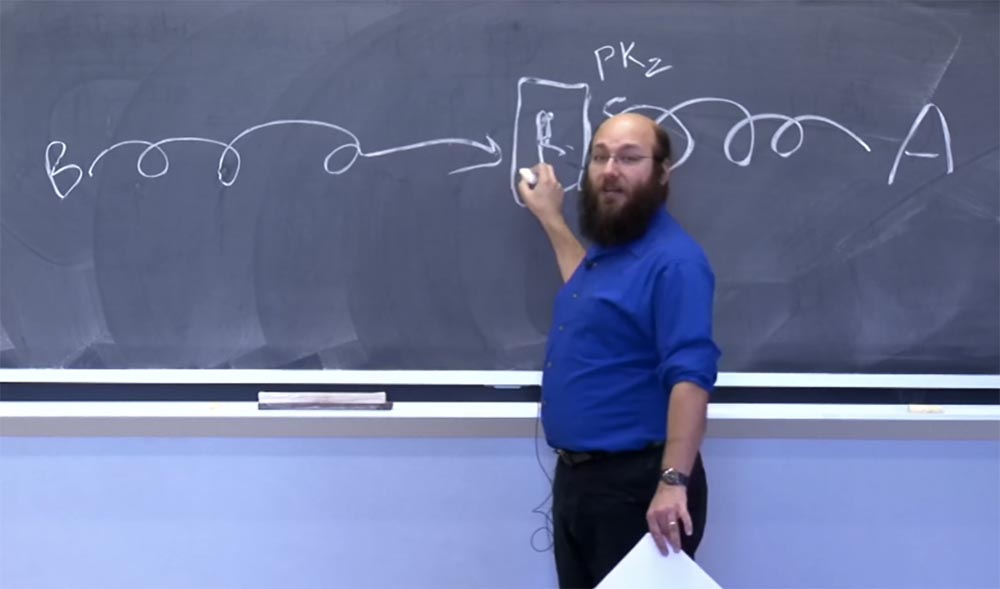

افترض أن أليس تريد نشر قصائدها. سوف أضعها على اليمين لأنها المستجيبة. يمكن لأليس أن تمهد الطريق - يعرض هذا الخط اللولبي عدة مكررين - إلى شبكة Tor ، هنا إلى هذا R ، والتوجه إليه بطلب: "الرجاء قبول هذه الاتصالات!" حتى الآن يمكن لأي شخص يتصل بهذا المكرر القول أنه يريد التحدث مع أليس. كانت هناك مشاريع عملت بهذه الطريقة.

ومع ذلك ، هناك بعض المشاكل. مشكلة واحدة هي أن هذا المكرر يمكن أن يكون رجلاً في الوسط ، والذي يعترض كل حركة المرور إذا لم يكن هناك مفتاح TLS معروف هنا. قد تكون المشكلة الثانية أن هذا المكرر مملوك لشخص محرج أيضًا من قصائده ولا يريد أن يكون موزعًا عامًا للشعر ، لأنه فظيع جدًا!

يمكن أن يتأثر أيضًا بأشخاص آخرين يمتلكون تتابع R ، الذين يكرهون الشعر كثيرًا لدرجة أنهم يريدون فرض رقابة على هذا المركب. أخيرًا ، يمكن أن يصبح هذا التتابع R هدفًا للهجوم.

لذلك ، تريد أن تقوم أليس بالتبديل بين المرحلات المختلفة طوال الوقت ، ولا يمكن أن يؤثر أي منها على حركة المرور غير المشفرة. إنه قابل للتنفيذ تماما.

ولكن إذا كان لدينا العديد من أجهزة إعادة الإرسال المختلفة ، فماذا تقول أليس للناس؟ يجب أن يكون هناك شيء يشبه المفتاح العام ، لأنه إذا كان يدخل فقط إلى الشبكة: "relay X ، relay Y ، relay Z" ، فلن ينجح ذلك ، لأن الشبكة تتغير كل 5 دقائق ، والحصول على الحق ، فإن ترحيل العمل أمر صعب للغاية .

افترض أنها تخبر المفتاح العام لجميع المشاركين في الشبكة ، وعندما تأتي إلى R ، تقول: "هذه أليس ، سأثبت ذلك بمفتاحي العام". وهكذا ، يعرف R أن المفتاح العام PKz يطلق خدمة مخفية محددة - شعر أليس. لذلك ، إذا قال شخص آخر ، "مرحبًا ، اربطني بالمفتاح العام Z" ، يمكنك إجراء مصافحة مع أليس باستخدام مفتاح مشترك. وهذا هو نفس المصافحة المستخدمة في سلسلة Tor.

سيتمكن بوب الآن من قراءة قصائد أليس من خلال إنشاء اتصال آخر عبر شبكة Tor. بمعرفة مفتاح PKz ، سيتمكن بوب من إخبار المكرر: "مرحبًا ، اربطني بـ Alice باستخدام هذا PKz." بعد أن يقوم المكرر بمصافحة مشتركة ، سيكون لدى بوب وأليس مفتاح مشترك ، يمكن استخدامهما للتشفير طوال الاتصال بالكامل.

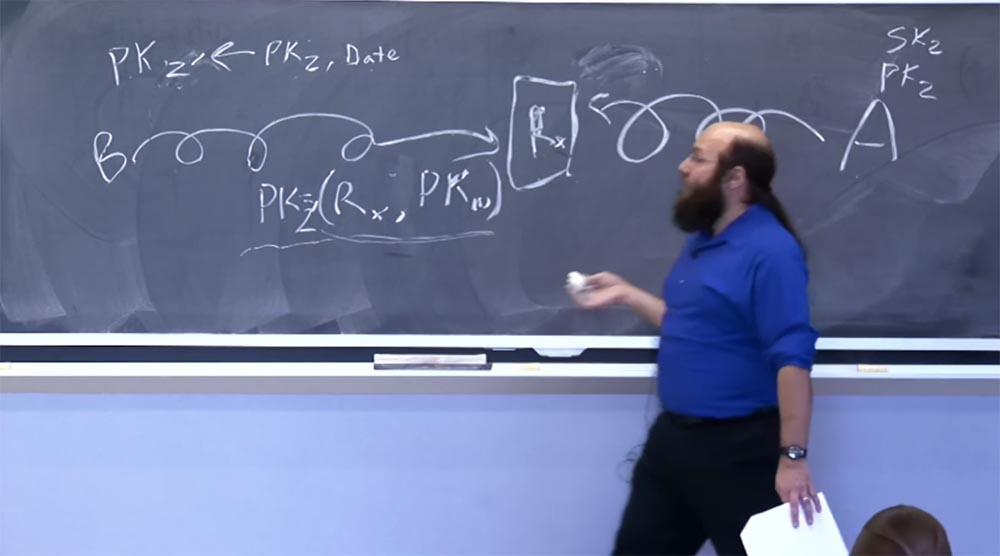

هناك شيء فاتني ، ألا وهو كيف يعرف بوب كيفية الوصول إلى هنا؟ كيف يتعرف هذا المكرر على مفتاح PKz العمومي؟ يمكننا إضافة نظام دليل إلى النظام ، حيث تقوم Alice بتنزيل بيان موقع مجهول يشير إلى أن PKz في التتابع X عبر Tor. للذهاب. يمكننا أن نفعل أفضل من ذلك - دع Alice توفر مفتاحًا عامًا آخر ، فلنطلق عليه PKw ، والتطبيق الذي تحمّله إلى الدليل والذي ينص على أنه إذا كنت تريد التحدث إلى خدمة المفتاح العام Z ، فيجب عليك الانتقال إلى Rx relay باستخدام المفتاح العام W.

في هذه الحالة ، لا يتم نشر المفتاح العام Z على التتابع Rx. يمكنك المضي قدمًا وتشفير التعبير (Rx ، PKw) بنوع من السر المشترك المعروف لـ Alice و Bob. إذا قمت بذلك ، فلن تتمكن خدمة الدليل والأشخاص الذين يمكنهم الاتصال بخدمة الدليل من معرفة كيفية الاتصال بـ Alice باستخدام مفتاح PKz هذا.

الطالب: إذا لم يتم تشفير هذا ، فيمكن لمكرر Rx أن يكتشف أنه يبدأ خدمة Alice ، أليس كذلك؟

نيك ماثيوسون: لا ، ليس لأليس. يمكنه فقط معرفة أنه يستخدم مفتاح PKz إذا لم يتم تشفير هذا التعبير. لدينا قرار حول كيفية إنشاء مثل هذا النظام ، لم يتم بناؤه بعد ، ولكنه سيكون رائعًا.

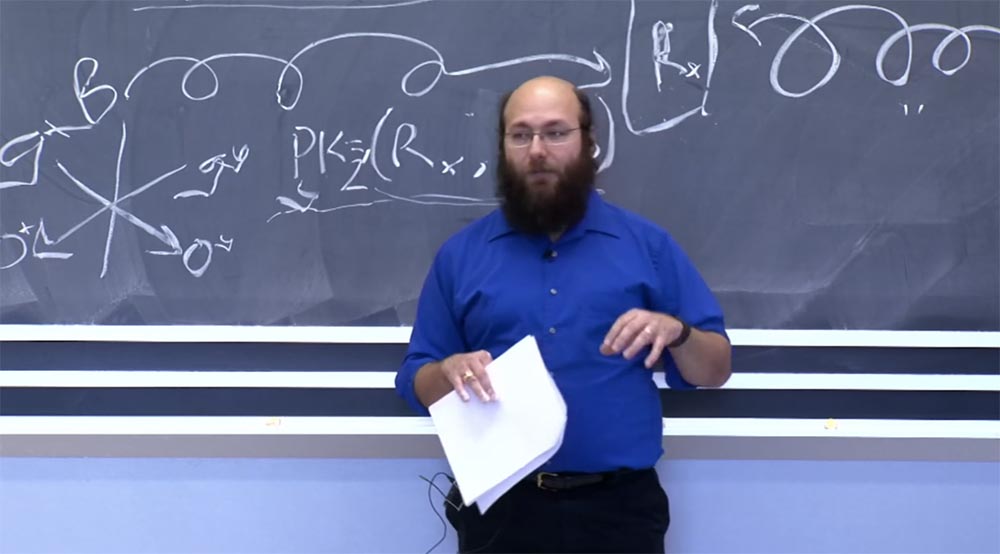

افترض أنك لا تريد استخدام دليل مركزي لهذا الغرض. في هذه الحالة ، نستخدم في الواقع مادة DHT ، وهي ليست مثالية وخاضعة للرقابة ، لكننا نحاول جعل إمكانية استخدام الرقابة أقل وأقل. يمكنني أن أخبركم المزيد عن هذا ، لكنني أخشى ألا يكون لدي الوقت لتغطية الموضوعات المتبقية.

هناك مشكلة أخرى: إذا كنت تستخدم أحد أدلة الخدمة هذه ولديك قائمة كاملة بالمفاتيح ، فيمكنك الاتصال بجميع أولئك الذين لم يقوموا بتشفير اتصالاتهم لمعرفة ما لديهم هناك. وهذا ما يسمى هجوم التعداد أو "هجوم التعداد". لم نذكر هذا في صحيفتنا ، ليس لأنه لا يزعجنا ، ولكن لأننا لسنا مستعدين بعد لتحمل مثل هذه الهجمات.

آمل أن نجد في عام 2014 حلاً تشارك فيه أليس وبوب مفتاح PKz ، ولكن هذا التعبير (Rx ، PKw) لم يتم توقيعه باستخدام مفتاح PKz. تم توقيعه بواسطة PKz

1 ، المشتق من PKz ، ولنفترض أن التاريخ:

PKz

1 - > PKz ، التاريخ

إذا كنت تعرف PKz والتاريخ ، يمكنك الحصول على PKz

1 . إذا كنت تعرف ، مثل Alice ، سر SKz ، فيمكنك إنشاء رسائل موقعة بواسطة PKz

1 .

ولكن إذا رأيت PKz

1 فقط ، فعندما تعرف التاريخ ، لا يمكنك إعادة استقبال PKz. لدينا دليل على إمكانية هذا الحل ، وإذا كنت تريد معرفة كيفية عمله ، فاكتب إلي وسأرسله إليك. هذه خدعة رائعة. لم نكن أول من طرح هذه الفكرة. ولكن هذه هي الطريقة التي سنقوم بها لحل مشكلة هجوم التعداد هذا العام ، إذا وجدت حقاً الوقت للتنفيذ العملي لهذا الحل. هذا كل شيء عن الخدمات المخفية.

النظر في مسألة الهجمات والدفاع. حتى الآن ، أكبر فئة من الهجمات التي رأيناها هي الهجمات على مستوى التطبيق. إذا قمت بتشغيل التطبيق من خلال Tor ، وأرسل حركة مرور غير مشفرة ، مثل اتصال HTTP عادي ، عندها يمكن لعقدة نقطة خروج معادية ، مثل أي عقدة أخرى تسمح باتصالات HTTP ، مراقبة وتعديل حركة المرور هذه. هذا هو الهجوم رقم 1 في نظامنا. يمكن مقاومته باستخدام حركة المرور المشفرة.

لحسن الحظ ، على مدى السنوات القليلة الماضية ، كان التشفير في ازدياد ، ويتم تشفير المزيد من حركة المرور من قبل هيئة الشهادات المجانية الممتازة التي أبلغت عنها EFF و Mozilla و Cisco قبل يوم أو يومين. آمل أنه في عام 2015 سيكون هناك حركة مرور غير مشفرة أقل مما كان عليه هذا العام. لذا فإن هذا النهج يحل هذه المشكلة.

تتضمن الهجمات الأكثر إثارة للاهتمام أشياء مثل علامات المرور أو علامات المرور. لقد ارتكبنا خطأ في تنفيذ فحص النزاهة السابق. انتهى تنفيذنا المبكر لفحص النزاهة بفحص النزاهة في القسم بين برنامج أليس وعقدة نقطة الخروج ، ولكن اتضح أن هذا ليس كافيًا. لأنه إذا كان المرحل الأول R1 "يربك" حركة المرور بطريقة تؤدي إلى إنشاء نمط يمكنه اكتشاف عقدة نقطة الخروج ، فسيكون للمرحل الأول والأخير وسيلة لمعرفة أنها على نفس المسار المشترك ، في نفس السلسلة ، وتحديد أليس.

بالطبع ، إذا كان التتابع الأول والأخير يتعاون بطريقة أو بأخرى ، فعندئذ سيكونون قادرين على تحديد Alice من خلال مقارنة حركة المرور ، ولكننا نأمل ألا يكون الأمر سهلاً بالنسبة لهم ، ومع مرور الوقت ستصبح عملية ربط حركة المرور أكثر تعقيدًا مما نعتقد.

في الواقع ، سيكون من الجيد إنهاء هذا النوع من الهجمات مرة واحدة وإلى الأبد. لهذا ، لدينا حلان. إحدى النتائج المتوقعة لمثل هذه الهجمات هي الفشل الدوري للسلاسل ، لأن المهاجم في المحور الأول ارتكب خطأ فيما يتعلق بالسيطرة على المركز الأخير.

لذلك ، يتحقق كل عميل Tor من معدل ارتداد غريب. الحل الفعال طويل المدى للمشكلة هو التأكد من أن "الضجة" مع القالب على المحور الأول لا تخلق أكثر من بت واحد من المعلومات على المحور الأخير. لا يمكنك تجنب إرسال 1 بت من المعلومات ، لأن المحور الأول يمكنه دائمًا قطع الاتصال ببساطة ، ولكن يمكنك قصر هذه المعلومات على 1 بت. أو أفضل حتى 2 بت ، لأنه سيكون لديهم خيار إتلاف البيانات أو قطع الاتصال. كانت لدي فكرة عن أفضل طريقة للقيام بذلك ، لذلك سأفكر في هذه المشكلة.

من المهم أيضًا رفض الخدمة أو DOS. في العام الماضي ، كان هناك مقال حول ما أطلق عليه المؤلفون "هجوم القناصة". ترى حركة المرور قادمة من عقدة Tor التي لا تتحكم فيها ، وبالتالي تريد طرد الجميع من هذه العقدة. للقيام بذلك ، يمكنك الاتصال بهذه العقدة ، وتجاوز جميع المخازن المؤقتة لذاكرتها ، و "تعطل". بعد ذلك ، تقوم بإعادة توجيه حركة المرور التي تهتم بها إلى العقدة التي تتحكم فيها ، وإذا كانت تقع على عقدة غير خاضعة للرقابة ، فقم بتكرار هذه التقنية عدة مرات حتى يتم تحقيق النتيجة المرجوة.

تهدف أفضل حلولنا إلى القضاء على إمكانية هجوم DOS على الذاكرة ، وقد أزالت بقعنا هذه الإمكانية فعليًا. خيار آخر لحل المشاكل من هذا النوع هو التأكد من أن المكرر لديه سعة ذاكرة كبيرة. لذلك ، لا تستخدم مكررات ذات سعة صغيرة على الشبكة. نحن نقوم بذلك أيضًا - إذا حاولت بدء تشغيل موقع Tor على هاتفك ، فلن يحصل على تفويض ولن يتم إدراجه في قائمة المواقع الموثوقة.

نحن نحاول أيضًا تطوير خوارزميات تخطيط السلسلة ، على الرغم من أنه من الصعب جدًا محاولة رسم مخطط الشبكة للعقد التي لا تتحكم فيها ، لذا فهذه مشكلة لم يتم حلها حتى الآن.

أخبرني الآن أيهما أفضل - أخبرك عن الهجمات المثيرة للاهتمام أو الهجمات المهمة؟

الطالب: عن تلك الشيقة!

نيك ماثيوسون: جيد. ثم دع أولئك الذين يرغبون في كتابة برنامج يستخدم التشفير يرفعون أيديهم؟ حسنًا ، هذا ما عليك تعلمه! ولكن لا تثق أبدًا في تنفيذ التشفير الخاص بك. حتى لو كان هذا صحيحا ، فإنه لا يزال مخطئا. منذ وقت طويل ، كان لدينا واحدة من أسوأ الأخطاء الأمنية. لقد اعتبرنا أن كل مكرر يمكن أن يكون "رجلًا في المنتصف" في أي سلسلة من العقد ، لأننا افترضنا أن التنفيذ الصحيح لخوارزمية Diffie-Hellman سيتحقق مما إذا كان 0 مرت كواحد من المدخلات.

اقترح مؤلفو تطبيق Diffie-Hellman أن التطبيق المناسب لن يجتاز تطبيق Diffie-Hellman مطلقًا.

كيف تعمل خوارزمية Diffie-Hellman الصحيحة؟ افترض أن لدي g

x ولديك g

y . أنا أعرف X ، وأنت تعرف Y ، ويمكننا حساب g

xy . ولكن إذا استبدل "الرجل في المنتصف" بدلاً من ذلك قيمة g بالصفر ، فعندئذٍ أحسب 0

x ، ونحسب 0

y ، وسيكون لدينا نفس المفتاح ، ويمكننا التواصل بسهولة مع بعضنا البعض ، ولكن هذا سيكون المفتاح الذي يعرفه المهاجم ، لأنه ما هو 0.

تعمل الوحدة ، تعمل P أيضًا ، تعمل أيضًا P + 1. وبالتالي ، تحتاج فقط إلى التأكد من أن قيم g

x و g

y في النطاق من 2 إلى P-1 إذا قمت بتطبيق خوارزمية Diffie-Hellman في النموذج z sub p.

أود أن أتحدث أكثر عن الرقابة. بعد كل شيء ، في الواقع ، هذا هو أحد المجالات حيث يمكننا أن نفعل أكثر من الخير. في البداية ، اعتقدنا أن نجعل Tor يبدو وكأنه عميل ويب يتحدث إلى خادم ويب عبر HTTPS ، ويصعب حظره. اتضح أنه صعب بشكل خيالي وربما لا يستحق ذلك.

الآن نحن نستخدم نهجًا باستخدام مكونات إضافية متنوعة تسمح باستخدام مكررات غير مُبلغ عنها كجسر ، ويمكن للمستخدم استخدام هذا المخطط لتحويلات حركة المرور المختلفة. تمكنا من التأكد من إضافة مكررين جدد إلى الشبكة بشكل أسرع مما يدرك المراقبون حظرهم.

في الواقع ، هذا هو الحال عندما لا يكون أي من الحلول قابل للتطبيق بشكل قاطع. أعتقد أنني لم أقم بصياغة أفكاري بهذه الطريقة. سيكون من الأصح القول أنه لم يتم حظر أي من هذه المكونات الإضافية بشكل أساسي من خلال أي تقنيات حديثة ، لكنها جيدة بما يكفي للحفاظ على حركة المرور مفتوحة لمدة 1-2 سنة في معظم البلدان أو 6-7 أشهر في الصين.

تمتلك الصين حاليًا أكثر المراقبين كفاءة في العالم ، ويرجع ذلك إلى حد كبير إلى أنها لا تستخدم الاستعانة بمصادر خارجية. معظم الدول الأخرى التي لديها وظائف رقابة على نقل الرقابة العدوانية على الإنترنت إلى الشركات الأوروبية والأمريكية والآسيوية ، التي لا تهدف إلى بيع برامج فعالة للرقابة على الإنترنت ، ولكن لإجبار عملائها على المشاركة باستمرار في سباق التحديث.

على سبيل المثال ، يمكنك شراء برامجك الخاضعة للرقابة في الولايات المتحدة. من الناحية الفنية ، لا يُسمح للشركات الأمريكية بوضع برامج رقابة لدول ثالثة ، ولكن في الولايات المتحدة طورت جدار حماية للشركات بحيث يصل عدد مستخدميه إلى 10 ملايين مستخدم. أعتقد أن هذا غير أخلاقي ، لكني مرة أخرى لست عضوًا في المنظمات السياسية ولست فيلسوفًا.

بول سيفرسون ، أحد مؤلفي تور ، حاصل على شهادة في الفلسفة ، لكنه حتى لا يستطيع الإجابة على هذه الأسئلة. لكنه يقضي الكثير من الوقت في عدم الرد عليها.

إذن ، أين توقفت؟ 90 دقيقة هي فترة طويلة. للرقابة! لذلك ، تحايل تور مرارًا وتكرارًا على الرقابة من مختلف المطورين. إنهم يحاولون منع أحدث إصدارات Tor ، لكنهم في نفس الوقت يفعلون كتلة ضعيفة جدًا. لذلك ، إذا قمنا بتغيير 1 بت في مكان ما في نفس معرف العقدة ، فيمكننا تجاوز هذا القفل بسهولة.

لا يمكننا أن نثبت أنهم جعلوا Tor يتجاوز القفل على وجه التحديد ، أي أنهم يبيعون برامج حظر لا تعمل ، حتى يتمكنوا لاحقًا من بيع تحديث واحد تلو الآخر. ولكن يبدو لنا أن الأمر على ما هو عليه. – , , .

, , , . , , . , «» – , , .

, – . Tor — , . , , . freehaven.net/anonbib/ , .

I2P, Gnunet, Freedom — «», , , Mixmaster, Mixminion, Sphynx Y, Sphinx I – - , DC-net, DC-net . , . , Tor — , , .

— . , — , , , , — , , . . , . , , , , , . , : « , ». , 10 , .

, Tor. , :

PKz

1 → PKz, Date

, , . , , .

. 2003 RSA-1024, . RSA-1024 Ed25519. , , .

path selection, . 5-6 , . .

, - . , , , , - . , - - , 2015 . - – , !

, . , . . 10 20 . , , , 100 , - .

, , , . — , .

, , 100 – - . , , , - .

- , . , , , , .

, , .

- , , - , . : «, , !». , 2 , 6. , , , - .

, , , . «», , - , . , , , - .

, . ? لا؟ , . , . , 12:25, . . , , !

.

شكرا لك على البقاء معنا. هل تحب مقالاتنا؟ تريد أن ترى المزيد من المواد المثيرة للاهتمام؟ ادعمنا عن طريق تقديم طلب أو التوصية به لأصدقائك ،

خصم 30٪ لمستخدمي Habr على تناظرية فريدة من خوادم الدخول التي اخترعناها لك: الحقيقة الكاملة حول VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1 جيجابت في الثانية من 20 $ أو كيفية تقسيم الخادم؟ (تتوفر خيارات مع RAID1 و RAID10 ، ما يصل إلى 24 مركزًا وما يصل إلى 40 جيجابايت من ذاكرة DDR4).

VPS (KVM) E5-2650 v4 (6 نوى) 10GB DDR4 240GB SSD 1Gbps حتى يناير مجانًا عند الدفع لمدة ستة أشهر ، يمكنك الطلب هنا .ديل R730xd 2 مرات أرخص؟ لدينا فقط

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD بسرعة 1 جيجابت في الثانية 100 TV من 249 دولارًا في هولندا والولايات المتحدة الأمريكية! اقرأ عن

كيفية بناء البنية التحتية فئة باستخدام خوادم V4 R730xd E5-2650d تكلف 9000 يورو عن بنس واحد؟