في 29 نوفمبر 2018 ، قام مستخدم Twitter تحت الاسم المستعار

@ TheHackerGiraffe "باختراق" أكثر من 50000 من طابعات الشبكة والنشرات المطبوعة عليها لحثهم على الاشتراك في قناة معينة على موقع PewDiePie على YouTube. يقول إنه بهذه الطريقة أراد تعزيز شعبية معبوده ، الذي يقاتل الآن للحصول على المركز الأول من حيث عدد المشتركين في YouTube.

البساطة التي تمكن بها المتسلل من الوصول إلى 50000 طابعة مثيرة للاهتمام هنا. في جلسة

سؤال وجواب على AMA حول رديت ، كشف أحد المتسللين عن تفاصيل هذا الاختراق. اتضح أنه لا يوجد شيء معقد في ذلك. علاوة على ذلك ، تتوفر أدوات البرامج لاستغلال العديد من نقاط الضعف في البرامج الثابتة للطابعة القديمة مجانًا على الويب. لسوء الحظ ، يمكن لأي شخص حرفيًا تكرار هذه الخدعة.

الرسم التوضيحي: الطباعة على المنفذ الخام 9100تسببت الرسائل على الآلاف من الطابعات في إثارة حقيقية ، حيث ظهرت على العديد من الأجهزة في شركات مختلفة: من الطابعات متعددة الوظائف عالية الجودة في الشركات الكبيرة إلى طابعات الإيصالات المحمولة الصغيرة في محطات الوقود والمطاعم ،

كتبت ZDNet .

في 29 نوفمبر 2018 ، طبعت أكثر من 50000 طابعة حول العالم هذه الرسالة. تم نشر الصورة على Twitter بواسطة مسؤول تقنية المعلومات المتأثر في برايتون ، المملكة المتحدة. واحدة من العديد من الصور المماثلة على تويتر

في 29 نوفمبر 2018 ، طبعت أكثر من 50000 طابعة حول العالم هذه الرسالة. تم نشر الصورة على Twitter بواسطة مسؤول تقنية المعلومات المتأثر في برايتون ، المملكة المتحدة. واحدة من العديد من الصور المماثلة على تويترهذا الترويج جزء من حملة كبيرة أطلقتها جماهير PewDiePie. يقومون الآن بحملات قوية على الشبكات الاجتماعية من أجل المدون السويدي للحفاظ على ريادته في عدد المشتركين: لديه حاليًا 72.6 مليون مشترك وقناة T-Series المنافسة مع 72.5 مليون مشترك تتنفس في الخلف.

تعرض الطابعات ببساطة رسالة نصية تطلب منهم الاشتراك في القناة.

الخارقة مماثلة

الاختراق الحالي لـ 50000 طابعة ليس فريدًا. لقد حدث هذا مرارا وتكرارا. على سبيل المثال ، تم إجراء شيء مشابه في 24 مارس 2016 من قِبل المتسلل (الاسم الحقيقي أندرو أويرهايمر) ، الذي عرض

رسائل عنصرية ومعادية للسامية على الآلاف من طابعات الشبكة . ومن المثير للاهتمام ، انضم أورهايمر إلى "الحركة البيضاء" في السجن ، حيث كان يقضي عقوبة بالسجن لمدة 41 شهرًا بسبب جريمة قرصنة سابقة.

في فبراير 2017 ، تكررت هذه الخدعة من قبل قراصنة آخرين ، Stackoverflowin ، الذين قاموا

بطباعة رسومات غبية على أكثر من 150،000 طابعة.

بعد Stackoverflowin

بعد Stackoverflowinالتفاصيل الفنية

كما قلنا بالفعل ، فإن الجانب التقني للقرصنة ليس بالأمر الصعب.

يقول TheHackerGiraffe @ إنه فعل ذلك بداء الضجر: "لقد شعرت بالملل بعد أربع ساعات من لعب Destiny 2 وقررت أنني أريد اختراق أحد ما".

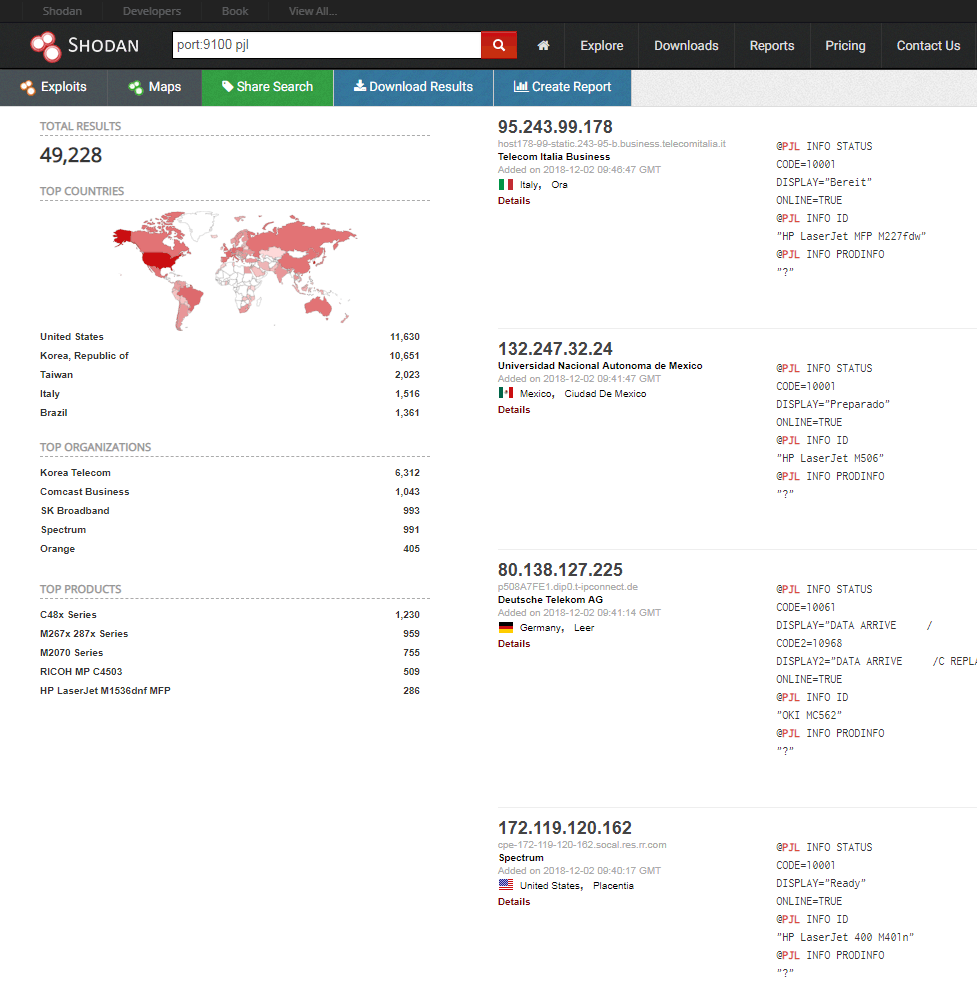

للبحث عن الأجهزة الحساسة ، يستخدم محرك بحث Shodan بشكل تقليدي. يتيح لك تحديد رقم المنفذ والبروتوكول - والحصول على قائمة بأجهزة الشبكة التي يكون هذا المنفذ مفتوحًا عليها بحرية على الإنترنت ، مع عناوين IP.

تم الهجوم الأخير على الطابعات المزودة بمنافذ IPP (بروتوكول الطباعة عبر الإنترنت) ومنافذ LPD (Line Printer Daemon) والمنفذ 9100. ثم يتم كتابة برنامج نصي لإرسال ملف PostScript إلى عناوين IP المستلمة والمنفذ المحدد ، والذي يتم قبوله على الفور للطباعة.

عدد الطابعات المزودة بمنفذ مفتوح هو 9100. لقطة شاشة من محرك بحث Shodan (2 ديسمبر 2018)

عدد الطابعات المزودة بمنفذ مفتوح هو 9100. لقطة شاشة من محرك بحث Shodan (2 ديسمبر 2018)في Reddit AMA ، قال المتسلل @ TheHackerGiraffe إنه أرسل رسائل فقط إلى 50000 طابعة فقط ، على الرغم من أنه يمكنه استخدام أكثر من ذلك: أعاد محرك البحث أكثر من 800000 طابعة غير مستخدمة مع منافذ الإنترنت IPP و LPD و JetDirect. لكن القراصنة اختاروا 50،000 طابعة فقط مع 9100 منفذ مفتوح.

يمكن تنزيل قائمة الطابعات الضعيفة من Shodan. ثم أخذ المتسلل مجموعة أدوات استغلال الطابعة (PRET) ، والتي يتم

نشر الكود المصدري لها

مجانًا على الإنترنت ويستخدمها للاتصال بالطابعات. بالمناسبة ، يتيح لك PRET ليس فقط طباعة رسالة ، ولكن أيضًا الوصول إلى الشبكة الداخلية والملفات وإتلاف الطابعة فقط ، من بين أشياء أخرى.

هندسة أدوات استغلال الطابعة (PRET)

هندسة أدوات استغلال الطابعة (PRET)في يناير 2017 ، تم تحميل البرنامج من قبل فريق من الباحثين جنبًا إلى جنب مع العمل العلمي بشأن الأمن الكارثي لطابعات الشبكة. في عملهم ، وصفوا بالتفصيل ست نقاط ضعف في أكثر من 20 طرازًا من طابعات الشبكة مع البرامج الثابتة القديمة. تم تصميم الأداة لاختبار الشبكات والبحث عن الثغرات الأمنية.

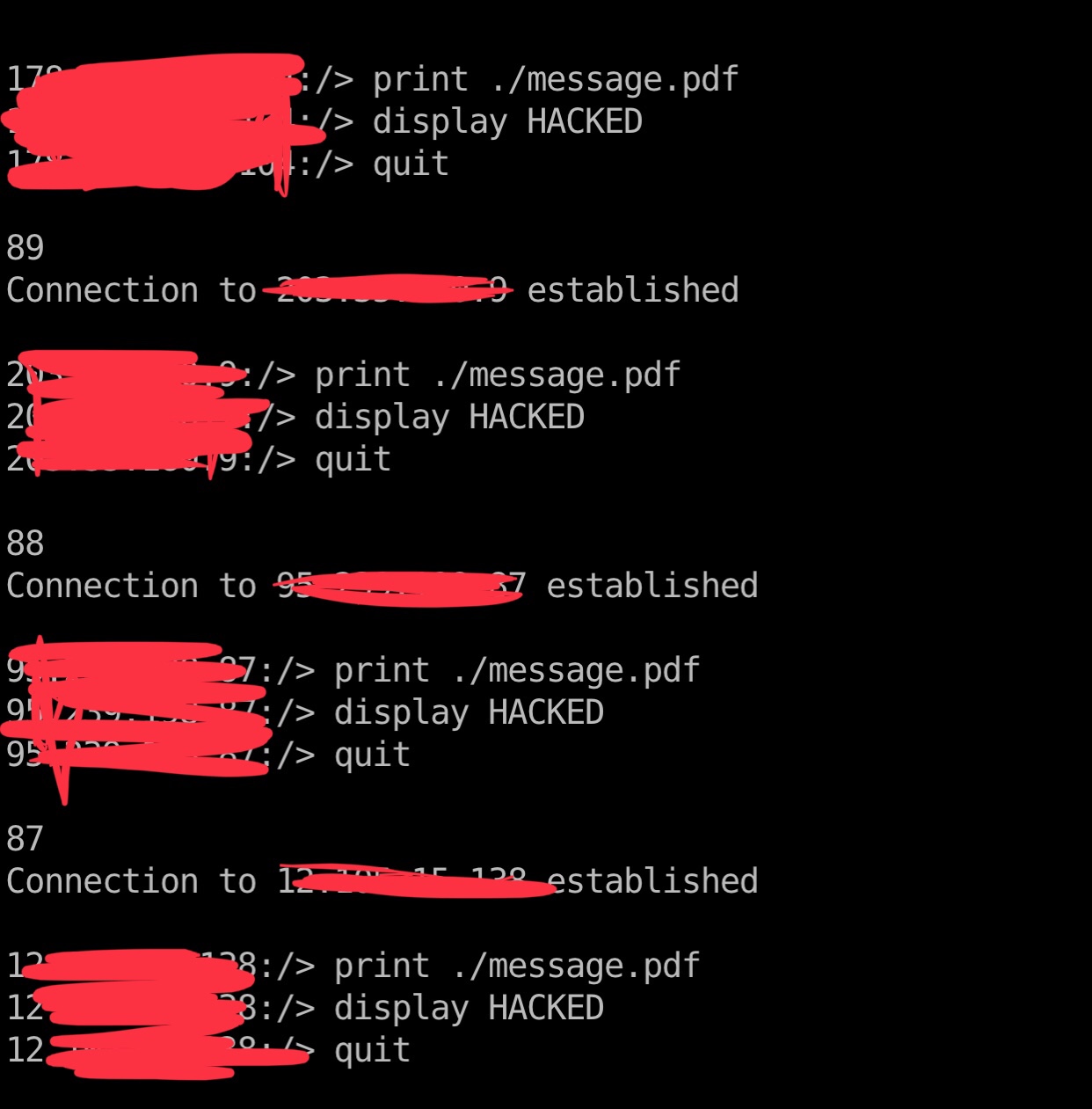

TheHackerGiraffe أطلقت

مثل هذا البرنامج النصي باش . يأخذ البرنامج النصي قائمة بالطابعات التي تحتوي على Shodan (

potential_bros.txt ) ويتم تنفيذ حلقات عبر كل عنوان IP PRET بالأوامر المحددة في

commands.txt :

محتويات

commands.txt :

print ./message.pdf display HACKED quit

نظرًا للعدد الكبير من عناوين IP ، من الأفضل تشغيل البرنامج النصي في مكان ما على الخادم.

الهجوم في العمل ، لقطة من الخادم. الصورة: @ TheHackerGiraffe

الهجوم في العمل ، لقطة من الخادم. الصورة: @ TheHackerGiraffeلا يعتبر @ TheHackerGiraffe أفعاله غير قانونية ، لأن الطابعات مفتوحة بحرية للتحكم عبر الإنترنت: "تخيل زر" طباعة "كبيرًا على الإنترنت

" ، على حد

قوله .

بغض النظر عن أهداف القرصنة والاستخدام الغبي ، فإن الحادث الحالي يوضح الكثير عن حماية أجهزة الشبكة (على وجه التحديد ، عدم وجود هذه الحماية). كما ترون ، لا يفكر عدد كبير من المستخدمين في تحديث البرامج الثابتة ولا يتابعون إصدار التصحيحات. ومع ذلك ، فإن هذا معروف منذ فترة طويلة ، والآن لم يكن هناك سوى دليل واضح على ما يمكن أن يؤدي إلى هذا.

وكتب @ TheHackerGiraffe يقول: "يستهين الناس بمدى سهولة استغلال المهاجم لمثل هذه الثغرة للتسبب في فوضى خطيرة. ويمكنهم سرقة الملفات وتثبيت البرامج الضارة وتدمير الطابعات جسديًا وحتى استخدام الطابعة كرأس جسر لمواصلة مهاجمة الشبكة الداخلية." ".

ومع ذلك ، فإن الطابعات ليست هي الهدف الأكثر إثارة للاهتمام. على سبيل المثال ، تعثر شركة Shodan على حوالي 190،000 خادم FTP مفتوح ...