في هذا الخريف ، سجلت Group-IB توزيعًا هائلاً للبرامج الضارة على المؤسسات والمؤسسات المالية. أرسل المهاجمون أكثر من 11000 رسالة من عناوين البريد المزيفة للوكالات الحكومية الروسية - تحتوي جميعها على حصان طروادة RTM مصمم لسرقة الأموال من الخدمات المصرفية عن بعد (RBS) وأنظمة الدفع. في المتوسط ، واحدة سرقة ناجحة من هذا النوع يجلب المهاجمين حوالي 1.1 مليون روبل.

النص: Semen Rogachev ، أخصائي تحليل برامج ضارة مشارك- IBابتداءً من 11 سبتمبر ، سجل نظام

Group-IB Threat Intelligence (الاستخبارات الإلكترونية) رسائل بريدية جماعية للبنوك والشركات الروسية وشركات النقل: تم إرسال 3210 رسالة في سبتمبر و 2311 في أكتوبر و 4768 في نوفمبر و 784 في ديسمبر. كانت النشرات الإخبارية "موجات" ، وحدثت القمة في 24 و 27 سبتمبر - 729 و 620 حرفًا ، على التوالي. في المجموع ، من سبتمبر إلى أوائل ديسمبر ، أرسل المتسللين

11،073 رسالة من

2900 عنوان بريد إلكتروني مختلف تم تزويرها من قبل الوكالات الحكومية. تم العثور على حوالي 900 نطاق مختلف مرتبط بعناوين المرسلين.

في القائمة البريدية ، من بين عناوين المرسلين ، تظهر أسماء النطاقات التالية ، المرتبطة بالمنظمات الحكومية والبلدية:

- 14.rospotrebnadzor.ru - مكتب الخدمة الفيدرالية للإشراف على حماية حقوق المستهلك ورفاهية الإنسان في جمهورية ساخا

- 22.rospotrebnadzor.ru - مكتب الخدمة الفيدرالية للإشراف على حماية حقوق المستهلك ورفاه الإنسان في إقليم ألتاي

- 33.rospotrebnadzor.ru - مكتب الخدمة الفيدرالية للإشراف على حماية حقوق المستهلك ورفاه الإنسان في منطقة فلاديمير

- 37.rospotrebnadzor.ru - مكتب الخدمة الفيدرالية للإشراف على حماية حقوق المستهلك ورفاه الإنسان في منطقة إيفانوفو

- 38.rospotrebnadzor.ru - مكتب الخدمة الفيدرالية للإشراف على حماية حقوق المستهلك ورفاه الإنسان في منطقة إيركوتسك

- 39.rospotrebnadzor.ru - مكتب الخدمة الفيدرالية للإشراف على حماية حقوق المستهلك ورفاه الإنسان في منطقة كالينينغراد

- 42.rospotrebnadzor.ru - مكتب الخدمة الفيدرالية للإشراف على حماية حقوق المستهلك ورفاه الإنسان في منطقة كيميروفو

- 47.rospotrebnadzor.ru - مكتب الخدمة الفيدرالية للإشراف على حماية حقوق المستهلك ورفاه الإنسان في منطقة لينينغراد

- 89.fsin.su - مصلحة السجون الفيدرالية لروسيا في منطقة يامالو نينيتس المتمتعة بالحكم الذاتي

- engels-edu.ru - لجنة التعليم في إدارة مقاطعة Engelsky البلدية

- enis.gosnadzor.ru - الخدمة الفيدرالية للإشراف البيئي والتكنولوجي والنووي إدارة ROSTEKHNADZOR Yenisei

- fbuz29.rospotrebnadzor.ru - مركز النظافة وعلم الأوبئة في منطقة أرخانجيلسك

- fcao.ru - المركز الفيدرالي لتحليل وتقييم الأثر التكنولوجي

- fguz-volgograd.ru - مركز النظافة وعلم الأوبئة في منطقة فولغوغراد

- gov39.local - حكومة منطقة كالينينغراد

- mcx-samara.ru - مكتب Rosselkhoznadzor لمنطقة سمارة

- minsoc-buryatia.ru - وزارة الحماية الاجتماعية لجمهورية بورياتيا

- minsoc26.ru - وزارة العمل والحماية الاجتماعية لسكان إقليم ستافروبول

- minzdravsakhalin.ru - وزارة الصحة في منطقة ساخالين

- mosoblsud.ru - محكمة موسكو الإقليمية

- prokuratura.omsk.ru - مكتب المدعي العام في منطقة أومسك

- rcro.tomsk.ru - المركز الإقليمي لتطوير التعليم ، تومسك (المؤسسة الإقليمية لميزانية الدولة)

- rostrud.ru - الخدمة الاتحادية للعمل والعمالة ROSTRUD.

- rpn.gov.ru - Rosprirodnadzor - الخدمة الفيدرالية للإشراف على الموارد الطبيعية.

- zdrav.spb.ru - الموقع الرسمي للجنة الصحة سانت بطرسبرغ.

- zsib.gosnadzor.ru - الخدمة الفيدرالية للإشراف البيئي والتكنولوجي والنووي ROSTEKHNADZOR.

ظهرت بعض رسائل البريد الإلكتروني "بريد معرف مفتاح المجال" ("DKIM"). "DKIM" هي طريقة مصادقة لرسائل البريد الإلكتروني التي تحمي من تزوير عناوين المرسل وتسمح لك بتأكيد حقيقة إرسال بريد إلكتروني من مجال مذكور. على سبيل المثال:

نتيجة فحص DKIM:

كيف عملت الدائرة

تخفي الرسائل من القائمة البريدية نفسها كمستندات مهمة (على سبيل المثال ، موضوع الرسالة هو "إرسال يوم الخميس" ، "مذكرة مذكرة" ، "الدفع من أغسطس إلى سبتمبر" ، "نسخ من المستندات" ، إلخ). يتوافق نص الرسالة مع الموضوع ، على سبيل المثال:

أو:

الميزة المميزة هي عدم التطابق بين عنوان المرسل وعنوان المرسل للحرف. يتم تسجيل عنوان المرسل لهذه الرسالة في المجالات العامة.

على سبيل المثال:

او

يرافق كل حرف مرفق ، وهو أرشيف يحتوي على ملف قابل للتنفيذ. تحتوي الملفات التي تم فك حزمتها على أيقونات "PDF" - الملفات ، والتي تضلل المستخدم بشكل إضافي. بعد بدء تشغيل الملف الذي تم فك حزمه ، يكون الكمبيوتر مصابًا.

ظهرت طروادة RTM في أواخر عام 2015 - أوائل عام 2016. إنه يهدف إلى العمل مع الأنظمة المصرفية عن بعد ونظام الدفع. RTM هي وحدات ، وتحل وحداتها محل التفاصيل ، وقراءة ضغطات المفاتيح ، واستبدال خوادم DNS وشهادات الأمان ، والتقاط لقطات الشاشة ، إلخ.

عملية العدوى

- بعد بدء التشغيل ، تقوم RTM بفك ضغط مكتبة "DLL" وحفظها في مجلد "٪ TEMP٪" ، وبعد ذلك تقوم بتحميلها في مساحة عنوان العملية الحالية.

- بعد التفريغ ، انسخ المحتويات التي تم فك حزمتها لملف ".tmp" إلى "٪ ProgramData٪ \ random_folder \ random_name".

- ينشئ مهمة تسمى "Windows Update" لتشغيل الملف المنسوخ في الخطوة السابقة عبر "rundll32.exe".

- إذا لم ينجح إنشاء المهمة ، فأضف مفتاح Windows Update مع القيمة rundll32.exe٪ ProgramData٪ \ random_folder \ random_name مضيف DllGetClassObject لمفتاح التسجيل "HKCU \ Software \ Microsoft \ Windows \ CurrentVersion \ Run \". يسمح هذا بتشغيل الملف من دليل "٪ ProgramData٪" في كل مرة يسجل فيها مستخدم الدخول إلى النظام.

الوصف والوظيفة

- يتم تشفير السلاسل في "RTM" باستخدام خوارزمية "RC4" المعدلة وفك تشفيرها قبل الاستخدام.

- بعد البدء ، يتحقق من وجود الملفات والدلائل "الوقواق" ، "fake_drive" ، "الفراولة" ، "tsl" ، "target.xls" ، "perl" ، "wget.exe" ، "* python *" على محرك الأقراص "C" ، "Myapp.exe" ، "self.exe" ، "vboxservice.exe" ، "python.exe". إذا وجدت ، يغلق.

- يتحقق من وجود برنامج مكافحة الفيروسات ESET. إذا تم تثبيته ، فإنه يملأ ملف الترخيص الخاص به بالأصفار ، ثم يحذفه.

- يبدأ تتبع ضربات المفاتيح على لوحة المفاتيح. إذا تم إنشاء الإطار النشط بواسطة متصفح Mozilla Firefox أو Internet Explorer ، فسيتم إضافة عنوان URL للصفحة إلى البيانات المستلمة من لوحة المفاتيح.

- يرصد ويحفظ البيانات التي تصل إلى الحافظة. تتم إضافة اسم النافذة التي تم نسخ المعلومات منها والوقت.

- تراقب النقر بالزر الأيسر على العناصر التي يتطابق اسم الفصل بينها مع tpanel و obj_button. عندما تنقر على هذه العناصر ، فإنها تنشئ لقطة شاشة وترسلها إلى خادم بعيد.

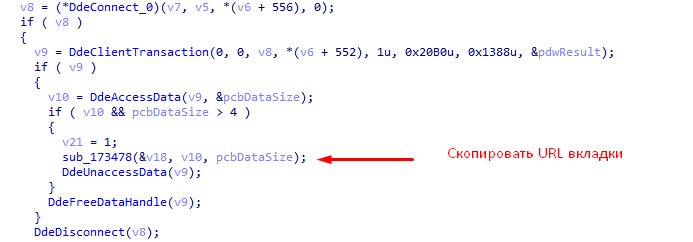

- للتحقق من عناوين علامات التبويب المفتوحة للمتصفحات "Internet Explorer" و "Mozilla Firefox" لجمع المعلومات حول التفاعل مع البنوك ، وتلقي "عنوان URL" الحالي لعلامة التبويب ومقارنتها بالقيم من الجدول 1. في حالة وجود تطابق ، يتم إرسال المعلومات ذات الصلة إلى خادم "C&C" .

- يبحث في سجل التصفح لمتصفحات Internet Explorer و Mozilla Firefox و Google Chrome وابحث عن معلومات حول زيارات المواقع المصرفية فيها. في حالة تزامن البيانات المستلمة مع البيانات الواردة من الجدول 1 ، فإنه يرسل رسالة مقابلة إلى خادم "C&C".

- يتم التحقق من أسماء الفئات الخاصة بنوافذ التشغيل بحثاً عن التطابقات مع القيم الواردة في الجدول 3. في حالة وجود تطابق ، فإنه يحفظ معرفات التي سيتم إرسالها إلى C&C في المستقبل كمعلومات حول التفاعل مع بنك معين.

- ثم ، يحاول "RTM" إقامة اتصال بخادم "C&C" (تم العثور على العناوين التالية: 188.165.200.156 ، 185.190.82.182 ، 5.135.183.146 ، 151.80.147.153 ، 109.69.8.34). للحصول على عنوان IP لخادم "C&C" ، يتم الوصول إلى موقع "namecha.in".

- ينشئ دفقًا يتحقق من وجود البطاقات الذكية المتصلة.

تعتمد الإجراءات الإضافية على الأوامر المستلمة من خادم "C&C".

يتم تشفير الأوامر المستلمة باستخدام خوارزمية RC4 المعدلة. في كل رسالة يتم تلقيها من خادم "C&C" ، تكون أول 4 بايتات هي مفتاح XOR. قبل فك تشفير البيانات المستلمة ، تتم إضافة كل 4 بايتات من "S-block" إلى المعامل الثاني مع هذا المفتاح. يتم تخزين مفتاح "RC4" نفسه في البرنامج.

البايتات من 4 إلى 8 هي رمز "CRC32" لبقية الرسالة. بعد فك التشفير. يتحقق البرنامج من صحة الرسالة من خلال مقارنة رمز "CRC-32" الذي تم استلامه من الرسالة برمز رسالة "CRC-32" الفعلي.

تحدد البايت التاسع للرسالة المستلمة الأمر المطلوب تنفيذه.

- إذا كانت 9 بايت هي 0x0 ، يواصل البرنامج عمله. هذه الإجابة تعني أن البيانات التي يتلقاها الخادم صحيحة.

- إذا كانت 9 بايت هي 0x5 ، فإن باقي الرسالة عبارة عن وحدة اختيارية سيتم تحميلها في عملية "RTM".

- إذا كانت 9 بايت هي 0x6 ، فإن باقي الرسالة هو ملف قابل للتنفيذ. سيتم حفظه وإطلاقه.

- إذا كانت 9 بايت هي 0x8 ، فإن بقية الرسالة هي مكتبة "DLL". سيتم حفظه وتحميله.

- إذا كانت 9 بايت هي 0x9 ، فإن باقي الرسالة هو ملف قابل للتنفيذ سيتم تشغيله دون حفظ.

- إذا كانت البايتات تساوي 0xB ، فإن باقي الرسالة عبارة عن ملف تنفيذي جديد يحل محل الملف القابل للتنفيذ RTM الحالي.

- إذا كانت 9 بايت هي 0xC ، فسيتم حفظ بقية الرسالة في ملف في دليل "٪ LocalAppData٪".

- إذا كانت 9 بايت هي 0x1 ، فإن باقي الرسالة عبارة عن سلسلة بها أحد الأوامر التالية:

- "Find_files" - يبحث عن ملف يحمل الاسم الذي تم الحصول عليه من "C&C" ،

- "تنزيل" - يرسل إلى الشمال البعيد محتويات الملف بالاسم الذي تم الحصول عليه من خادم "C&C" ، إن وجد.

- "إلغاء التحميل" - يوقف تشغيل "RTM" حتى تتم إعادة التشغيل التالية.

- "إلغاء التثبيت" - يزيل RTM الملف القابل للتنفيذ الحالي.

- "Uninstall-lock" - حذف الملف القابل للتنفيذ الحالي وتعيين مفتاح "Shell" لمفتاح التسجيل "HKLM \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon \" إلى "shutdown –s –f –t 0" ، مما يؤدي إلى إيقاف تشغيل الكمبيوتر في كل تسجيل الدخول.

- "Auto-lift" - ينشئ نافذة ، عندما تنقر على الأزرار الموجودة عليه ، يبدأ "RTM" كمسؤول من خلال إطلاق "rundll32.exe".

- "Dbo-scan" - يبدأ البحث عن الملفات المتعلقة بالخدمات المصرفية (الجدول 2).

- "إيقاف التشغيل" - يتم إيقاف تشغيل الكمبيوتر.

- "إعادة تشغيل" - إعادة تمهيد الكمبيوتر

- "Hosts-add" - يكتب البيانات المستلمة إلى ملف "hosts" ويمسح ذاكرة التخزين المؤقت لسجلات خدمة DNS عن طريق تشغيل الأمر "ipconfig.exe / flushdns"

- "Hosts-clear" - ينظف ملف "hosts" ويمسح ذاكرة التخزين المؤقت لسجلات خدمة DNS عن طريق تشغيل الأمر "ipconfig.exe / flushdns"

- "لقطة الشاشة" - تنشئ لقطة شاشة وترسلها إلى الخادم.

- "Kill-process" - يبحث عن العمليات قيد التشغيل ، التي يوجد بها خط تم استلامه من الخادم ، ويتلقى معرفاتها وينهيها.

- "بدء الفيديو" - ينشئ قطارًا ينشئ لقطة شاشة كل ثانيتين وينقلها إلى العنوان البعيد الذي تم استلامه من خادم C&C.

- "توقف الفيديو" - توقف الدفق عن إنشاء لقطات شاشة.

- "Msg" - ينشئ نافذة منبثقة تحتوي على نص تم استلامه من C&C

- من المفترض أن "RTM" لديه القدرة على تنزيل وحدات إضافية بالملحق ".dtt".

- من المفترض أنه بعد تلقي الأمر "del-module" ، يتم إيقاف التنفيذ وحذف رمز الوحدة النمطية المحمّلة.

الجدول 1 - قائمة "عناوين URL" التي تشير إلى التفاعل مع البنوك

الجدول 2 - قائمة الملفات التي تشير إلى التفاعل مع البنوك

الجدول 3 - قائمة أسماء الفصول

مخطط السرقة

باستخدام لقطات الشاشة وكلوغر ، يتعرف RTM على اسم المستخدم وكلمة المرور للمستخدم ، ويقوم بتنزيل وتشغيل أدوات التحكم عن بعد للكمبيوتر ، وبعد ذلك يتم إنشاء إما أمر إرسال وإرساله إلى النظام المصرفي عن بعد عبر جهاز تحكم عن بعد على الكمبيوتر المصاب ، أو سرقة بيانات المصادقة والمفتاح السري المستخدم في النظام المصرفي عن بُعد ، ويتم إرسال الطلب من كمبيوتر المهاجم. وفقًا لـ Group-IB ، في حالة حدوث سرقة ناجحة ، في المتوسط ، "يكسب" المتسللون من مثل هذه الهجمات حوالي 1100000 روبل من كيان قانوني واحد.

بشكل عام ، خلال الخريف - من سبتمبر إلى نوفمبر - شنت مجموعة RTM الإجرامية عدة هجمات واسعة النطاق على البنوك والشركات الروسية الكبيرة. تم اكتشاف النشاط الضار وحظره باستخدام مضلع نظام الكشف عن التهديدات Cyber Attack System (TDS) ، والذي يسمح لك "بفك" الرسائل المشبوهة في مكان آمن ومعزول من الشبكة الرئيسية لنظام شبكة البنك ، والتحقق منها بحثًا عن المرفقات الضارة وإصدار حكم بشأن درجة خطورة الكائن الذي تم اكتشافه .