هل من الممكن تصنيف جميع الأحداث التي تصل إلى SIEM ، وأي نظام تصنيف يستخدم لهذا؟ كيفية تطبيق الفئات في قواعد الارتباط والبحث عن الأحداث؟ سنقوم بتحليل هذه القضايا وغيرها في مقال جديد من الدورة المكرسة لمنهجية إنشاء قواعد الارتباط خارج الصندوق لأنظمة SIEM.

الصورة: Worktrooperشارك في كتابة هذا المقال مع

ميخائيل ماكسيموف وألكسندر كوفتون .

نحن نحذرك: المقال كبير ، لأنه يصف بناء نظام التصنيف وسلاسل تفكيرنا. إذا كنت كسولًا جدًا لقراءته بالكامل ، فيمكنك الانتقال على الفور إلى القسم مع

الاستنتاجات - حيث قمنا بتلخيص كل ما تمت مناقشته في المقال وتلخيص النتائج.

في

مقال سابق ، وجدنا أن الأحداث تحتوي على الكثير من المعلومات المهمة التي لا يمكن فقدانها في عملية التطبيع. يشير وصف مخطط التفاعل إلى هذا النوع من البيانات. لتنظيم أنواع التفاعل ، قمنا بما يلي:

- حدد المخططات الرئيسية الملازمة لأي نوع من الأحداث ؛

- تحديد الكيانات المشاركة في المخططات ؛

- شكلت مجموعة أساسية من الحقول اللازمة لوصف جميع الكيانات الموجودة في الحدث الأولي وقناة التفاعلات بينهما.

نتيجة لتحليل السجلات من أنواع مختلفة من البرامج والأجهزة ، تمكنا من التمييز بين الكيانات: الموضوع ، وجوه التفاعل ، المصدر والارسال.

الآن دعنا نتحدث عن دلالات تفاعل هذه الكيانات وانعكاسها في تصنيف الأحداث. قبل وصف النهج المتبع في التكوين والفئات ، من الضروري الإجابة على سؤالين: لماذا من الضروري تحديد فئات الأحداث والخصائص التي يجب أن يمتلكها نظام القسطرة.

أولاً ، دعونا نحدد سبب تصنيف الأحداث. باختصار: هناك حاجة إلى التصنيف من أجل العمل بشكل جيد على قدم المساواة مع الأحداث المشابهة بشكل شائع ، بغض النظر عن نوع المصدر. نشير إلى أنواع المصادر الغرض الرئيسي من المصدر: معدات الشبكات وأنظمة التشغيل وبرامج التطبيقات. يجب أن تُفهم عبارة "العمل بنفس الطريقة مع الأحداث المشابهة بشكل شبه دلالة" على النحو التالي:

- الأحداث المتشابهة إلى حد كبير من أي نوع من المصادر لها فئة شائعة.

- بالنسبة لأحداث كل فئة ، يتم تحديد قواعد واضحة لملء حقول المخطط. لذلك نحن نقاتل بشكل فعال الفوضى التي تحدث في مرحلة تطبيع الأحداث وغالبا ما يؤدي إلى إيجابيات كاذبة متعددة لقواعد الارتباط.

- تتيح لك معالجة الفئات تجنب عمليات الفحص غير الضرورية في قواعد قواعد الارتباط من أجل فهم دلالات الحدث. على سبيل المثال ، ليست هناك حاجة للتحقق من حقول معينة لمعرفة مدى توفر البيانات لتحديد أن الحدث يصف إدخال المستخدم ، وليس نسخة احتياطية للنظام.

- التصنيف هو قاعدة مصطلحات عامة تساعد في كتابة قواعد الارتباط والتحقيق في الحوادث ، للعمل مع مجموعة واحدة من المصطلحات ومعانيها المقبولة بشكل عام. على سبيل المثال ، لفهم أن تغيير تكوين الشبكة وتغيير تكوين البرنامج هما أنواع مختلفة تمامًا من الأحداث التي لها معان مختلفة تمامًا.

للحصول على كل هذا ، تحتاج إلى إنشاء نظام لتصنيف الأحداث واستخدامه عند كتابة قواعد الارتباط ، والتحقيق في الحوادث ، وفي الحالات التي يعمل فيها أكثر من شخص في مؤسسة مع نظام SIEM.

بالنسبة لمتطلبات نظام التصنيف ، يجب أن يلبي أربعة خصائص:

- الغموض . يجب تعيين نفس الحدث إلى فئة واحدة وفئة واحدة فقط.

- الاتفاق . يجب أن يكون العدد الإجمالي للفئات بحيث يمكن تذكرها بسهولة بواسطة خبير.

- التسلسل الهرمي . يجب أن يعتمد النظام على مخطط هرمي ويتكون من عدة مستويات ، لأن هذا هو أبسط هيكل يمكن تذكره. علاوة على ذلك ، يجب أن يستند التسلسل الهرمي إلى مبدأ "من العام إلى الخاص": في المستوى الأول ، هناك المزيد من الفئات "العامة" ، وفي الأخير - الفئات المتخصصة للغاية.

- القابلية للتوسعة . يجب أن تسمح المبادئ التي تم إنشاؤها من خلالها بإجراء تحديثات لنظام التصنيف عندما تظهر أنواع جديدة من الأحداث تتطلب فئات منفصلة ، دون تغيير النهج الرئيسي.

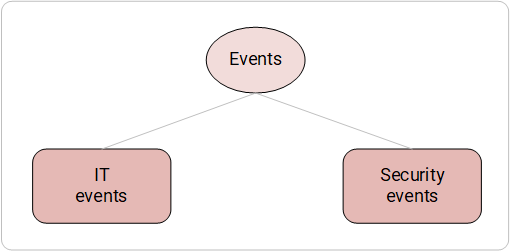

دعنا ننتقل إلى وصف نظام التصنيف: سنبدأ مع اثنين من المجالات الكبيرة ، والتي تشمل مصادر الحدث المتصلة SIEM والتي تولد الأحداث.

مجالات المصدر والحدث

غالبًا ما يبدأ نشر SIEM عن طريق توصيل المصادر التي تنشئ أحداثًا متباينة. من الخصائص المهمة لهذه الأحداث أنها تعكس وظائف المصادر نفسها.

يمكن تمييز مجالين عالميين:

- مصادر تكنولوجيا المعلومات - برنامج التطبيق على مستوى النظام والأجهزة التي تنشئ أحداث تكنولوجيا المعلومات.

- مصادر IB - البرامج والأجهزة المتخصصة لأمن معلومات الشركة التي تولد أحداث IB.

النظر في الاختلافات الأساسية بين أحداث هذه المجالات.

تشير مصادر تكنولوجيا المعلومات إلى حدوث أي ظواهر في النظام الآلي ، دون تقييم مستوى الأمان - "جيد" أو "سيء". أمثلة: تطبيق تكوين جديد بواسطة جهاز ، نسخ احتياطي للبيانات ، نقل ملف عبر شبكة ، تعطيل منفذ شبكة على مفتاح.

على عكس مصادر تكنولوجيا المعلومات ، تتمتع مصادر IS بمعرفة خارجية إضافية حول كيفية تفسير أحداث معينة من وجهة نظر أمنية - السياسة. وبالتالي ، فإن استخدام السياسات يسمح لمصادر أمن المعلومات باتخاذ القرارات - سواء كانت الظاهرة الملاحظة "جيدة" أو "سيئة" - وإبلاغ SIEM من خلال أحداث أمن المعلومات التي تم إنشاؤها.

خذ بعين الاعتبار المثال التالي: لذلك ، بشكل عام ، يعتبر جدار الحماية على مستوى الجيل التالي أن حدث نقل الملفات عبر الشبكة "سيء": اتضح أن الملف هو مستند Word يتم نقله من الشبكة الداخلية للشركة إلى خادم خارجي عبر بروتوكول FTP ، وتحظر السياسة التي تمت تهيئتها التفاعلات المعلوماتية. يتم تفسير تعطيل منفذ الشبكة على أنه انتهاك لحقوق الوصول بقرار التحكم في تصرفات المسؤولين: حيث يتم قطع اتصال المنفذ من قِبل المستخدم Alex ، الذي لا يمتلك حقوقًا في ذلك ، ويحدث أثناء ساعات العمل التي لا يعمل فيها ، وفقًا لسياسة الأمان التي تم تكوينها.

ومع ذلك ، ليس صحيحًا تمامًا القول إن مصادر أمن المعلومات لا تولد سوى أحداث أمان المعلومات. مصادر IB تولد أحداث IB و IT. تقوم مصادر IS بإنشاء أحداث تكنولوجيا المعلومات ، كقاعدة عامة ، عند الإبلاغ عن تغيير في حالتها: تغييرات التكوين ، وتبديل عقد نظام المجموعة ، والنسخ الاحتياطي. بشكل عام ، يمكن أن تعزى هذه الأحداث إلى التدقيق الداخلي للإجراءات وحالة المصدر. في الوقت نفسه ، عندما يتعلق النشاط بتطبيق سياسات الأمان ، فإن المصدر نفسه يولد بالفعل أحداثًا لأمن المعلومات ، وبالتالي الإبلاغ عن نتائج تطبيقها.

لقد وصفنا عن عمد الاختلافات بين المجالين في مثل هذه التفاصيل. أحداث كل مجال تحمل معناها الخاص ، وفي بعض الأحيان ، يمكن أن تختلف اختلافًا جوهريًا عن بعضها البعض. أدت هذه الاختلافات إلى وجود نظامين منفصلين لتصنيف الأحداث مسؤولين عن أحداث تكنولوجيا المعلومات وأحداث أمن المعلومات.

مجالات الحدث

مجالات الحدثهناك نوع واحد نادر من المصادر التي تنشئ أحداث مجالًا ثالثًا منفصلاً - مجال الهجمات. يمكن الحصول على أحداث هذا المجال من مصادر مستوى حماية نقطة النهاية (حماية نقطة النهاية) أو SIEM المرؤوسين الآخرين (إذا كانت مرتبة في تسلسل هرمي) ، أو حلول أخرى قادرة على تحديد ، بناءً على تحليل أحداث تكنولوجيا المعلومات و (أو) أحداث أمان المعلومات ، أي نظام آلي أو جزء منه يتعرض لهجوم القراصنة.

كجزء من هذه السلسلة من المقالات ، سوف نستخدم المفاهيم التالية عند فصل الهجمات وأحداث أمن المعلومات عن وسائل الدفاع من طرف إلى طرف:

- الهجوم هو سلسلة من الإجراءات الضارة التي يقوم بها المهاجم بهدف تحقيق هدف محدد داخل الشركة.

- يمكن أن يتكون الهجوم من حدث واحد أو أكثر - سلسلة من أحداث أمن المعلومات و / أو أحداث تكنولوجيا المعلومات التي تمثل انتهاكًا لسياسات أمن المعلومات.

هناك العديد من الأساليب لتصنيف الهجمات ، على سبيل المثال ، تزايد شعبية أساليب

MITER التكتيكية والتقنيات والمعارف العامة (ATT & CK) ، لكننا لن نأخذ هذا المجال في الاعتبار في مقالاتنا.

نظام تصنيف أحداث تكنولوجيا المعلومات

تم تصميم برامج التطبيق والأجهزة على مستوى النظام ، والتي نسندها إلى مصادر تكنولوجيا المعلومات للأحداث ، لتنفيذ أو دعم عمليات معينة للوفاء بمهامها. في سياق قرارهم ، يتم تسجيل الحقائق التي ترتكبها أحداث تقنية معلومات منفصلة. يمكن أن يعزى ذلك إلى العملية التي حدث فيها كل منهم.

من خلال عزل العمليات التي تحدث في مصادر تكنولوجيا المعلومات ، يمكننا تشكيل المستوى الأول من التصنيف (والذي سنطلق عليه لاحقًا السياق). ستحدد مجالًا دلاليًا يفسر أحداث تكنولوجيا المعلومات بشكل صحيح

عند تحليل الأحداث ، يصبح من الواضح أن كل منها يصف تفاعل العديد من الكيانات في إطار عملية محددة بالفعل. باختيار العنصر الرئيسي في هذه الكيانات ككائن للتفاعل ، فإننا نشكل المستوى الثاني من التصنيف.

سيؤدي سلوك الكيان الرئيسي في الحدث في إطار عملية محددة دور المستوى الثالث لتصنيف أحداث تكنولوجيا المعلومات.

المجموع ، في الإخراج حصلنا على المستويات التالية:

- السياق (العملية) الذي حدث فيه الحدث.

- الكائن (الكيان الرئيسي) الموصوف بالحدث.

- طبيعة سلوك الكائن في السياق المحدد.

وبالتالي ، قمنا بتشكيل ثلاثة مستويات من تصنيف أحداث تقنية المعلومات ، مما يسمح لك بالعمل بشكل مريح على أحداث مماثلة بشكل شبه منطقي من أنواع مختلفة من المصادر في البنية التحتية لتكنولوجيا المعلومات.

لضمان تفرد نظام التصنيف الناتج ، سنشكل نطاقات منفصلة لكل مستوى.

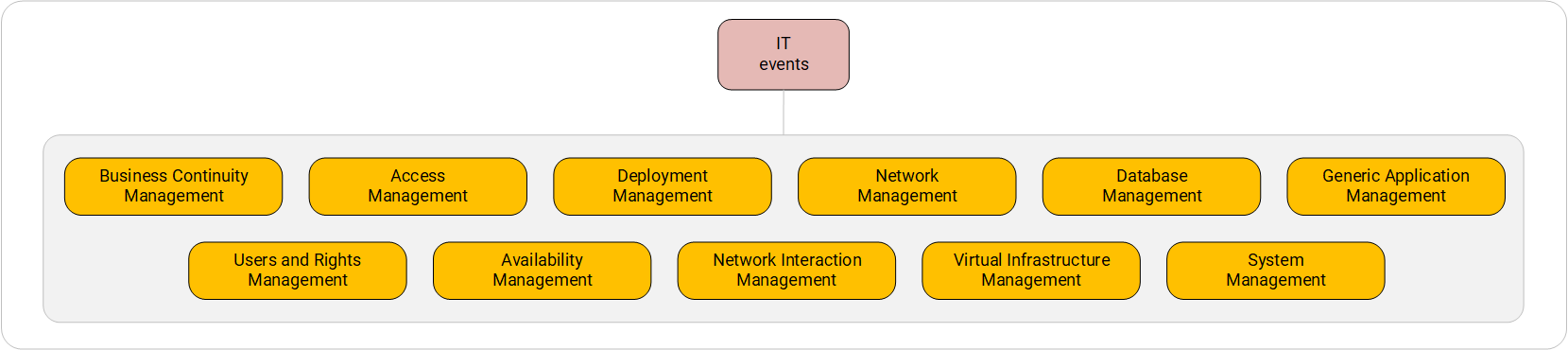

نظام التصنيف لأحداث تكنولوجيا المعلومات. المستوى الأول.

نظام التصنيف لأحداث تكنولوجيا المعلومات. المستوى الأول.يتم استخدام نهج عملية مماثل للعمل مع أنظمة تكنولوجيا المعلومات أيضًا في ITSM (إدارة خدمات تكنولوجيا المعلومات ، وإدارة خدمات تكنولوجيا المعلومات) ، والتي تفترض بعض العمليات الأساسية التي تحدث في خدمات تكنولوجيا المعلومات. سوف نعتمد على هذا النهج عند تشكيل العمليات الممكنة ، أو بعبارة أخرى ، السياقات ، عند النظر في مصادر أحداث تكنولوجيا المعلومات.

نحن نحدد العمليات الرئيسية لهذا المستوى:

- إدارة استمرارية الأعمال - الأحداث المتعلقة بالعمليات للحفاظ على التشغيل المستمر للأنظمة: عمليات النسخ المتماثل والترحيل ومزامنة الأجهزة الافتراضية وقواعد البيانات والمخازن والنسخ الاحتياطي واستعادة العمليات ؛

- إدارة المستخدمين والحقوق ( إدارة المستخدم والحقوق) - الأحداث المتعلقة بالعمل مع المجموعات وحسابات المستخدمين ؛

- إدارة الوصول - الأحداث المرتبطة بعمليات المصادقة والترخيص والمحاسبة (AAA) وأي محاولات للوصول إلى النظام ؛

- إدارة التوفر - الأحداث المرتبطة بأي إجراءات لبدء أو إيقاف أو تشغيل أو إيقاف أو إيقاف تشغيل الكيانات ، بما في ذلك الرسائل الإعلامية من أنظمة التحكم في الوصول إلى الكيانات ؛

- إدارة النشر ( إدارة الأحداث) - الأحداث المرتبطة بإدخال كيانات جديدة في النظام من الخارج ، وكذلك مع إزالة الكيان من هذا النظام ؛

- إدارة التفاعل الشبكي - الأحداث المتعلقة بنقل البيانات عبر الشبكة ، بما في ذلك إنشاء التوصيلات ، فتح وإغلاق الأنفاق ؛

- إدارة الشبكة - الأحداث المتعلقة بمكدس الشبكة: بما في ذلك أي إجراءات لها سياسات وقواعد لتصفية الشبكة ؛

- إدارة البنية التحتية الافتراضية ( إدارة البنية التحتية الافتراضية) - الأحداث المتعلقة بالبنية التحتية الافتراضية ؛

- إدارة قواعد البيانات - الأحداث المتعلقة بسير عمل إدارة قواعد البيانات وإجراءات المستخدمين والعمليات فيها ؛

- إدارة النظام - الأحداث المتعلقة بتشغيل نظام التشغيل والبرامج التي تعد جزءًا من نظام التشغيل ؛

- إدارة التطبيقات العامة (إدارة التطبيقات الأخرى) - الأحداث المرتبطة بتشغيل التطبيقات الأخرى المثبتة من قبل المستخدم وليس جزءًا من نظام التشغيل.

من المهم أن نفهم أن العمليات المختلفة يمكن أن تحدث على نفس مصدر تكنولوجيا المعلومات. لذلك ، على سبيل المثال ، في خدمة DHCP التي يتم نشرها على نظام Unix ، يمكن أن تحدث كل من عملية "إدارة الشبكة" (على سبيل المثال ، حدث تحديث عنوان IP على العقد) ، وعملية "إدارة النظام" ، التي تنشئ حدث إعادة تشغيل الخدمة أو خطأ في تحليل ملف التكوين.

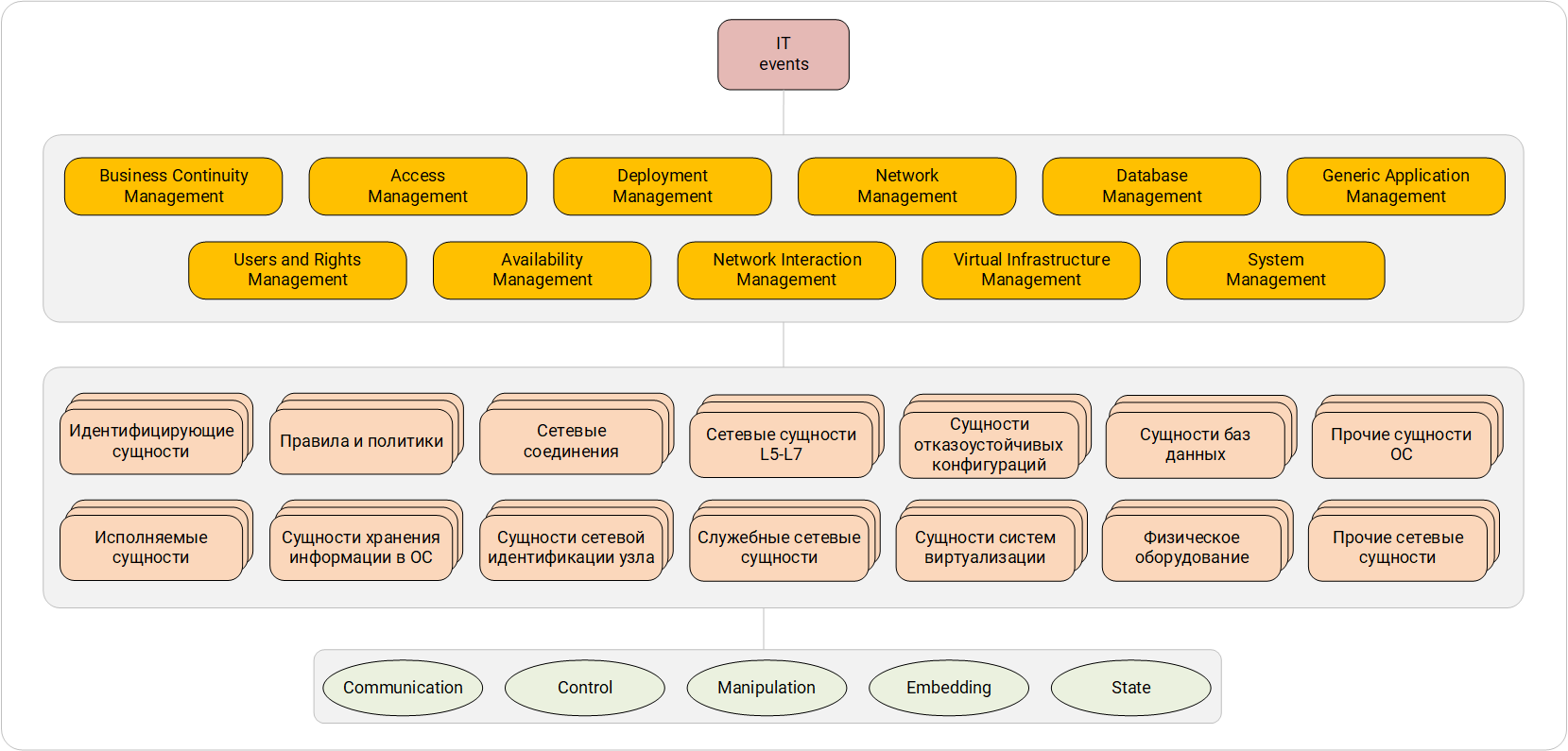

المستوى الثاني من تصنيف أحداث تقنية المعلومات (الكيانات)

نظام تصنيف الحدث IB. المستوى الأول والثاني.

نظام تصنيف الحدث IB. المستوى الأول والثاني.المستوى الثاني يعكس موضوع التفاعل الموصوف في الحدث. لاحظ أن الحدث يمكن أن يصف عدة كيانات. على سبيل المثال ، خذ الحدث التالي: "أرسل المستخدم طلبًا إلى خادم الشهادات لإصدار شهادة شخصية." في الأحداث من هذا النوع ، من الضروري اختيار كيان أساسي ، ككائن تفاعل ، وهو أمر أساسي في الحدث. يمكننا هنا تحديد أن الكيان الرئيسي هو "طلب لخادم التصديق" ، حيث من الواضح أن المستخدم هو موضوع التفاعل ، والشهادة الشخصية هي نتيجة تفاعل الموضوع والكائن. من خلال جمع وتحليل مجموعة كبيرة من الأحداث ، يمكننا التمييز بين مجموعات الكيانات:

- التعريف : حساب المستخدم أو مجموعة المستخدم أو الشهادة - الكيانات التي تسمح لك بتحديد المستخدم أو النظام ؛

- قابل للتنفيذ : التطبيق ، الوحدة القابلة للتنفيذ - كل ما يمكن تشغيله بواسطة نظام التشغيل ويحتوي على خوارزمية معينة ؛

- القواعد والسياسات : أي قواعد وسياسات الوصول ، بما في ذلك سياسات مجموعة Windows OC ؛

- جوهر تخزين المعلومات في نظام التشغيل : ملف ، مفتاح تسجيل ، كائن مجموعة من الأدلة - كل شيء يمكن أن يكون بمثابة تخزين للمعلومات على مستوى التطبيق ؛

- اتصالات الشبكة : الجلسات والتدفقات والأنفاق - الكيانات التي تحمل دفقاً من البيانات من عقدة إلى أخرى ؛

- عناصر تحديد الشبكة للعقدة : عنوان الشبكة ، المقبس ، مباشرة عقدة الشبكة نفسها - جميع الكيانات التي لا يمكن لنظام مراقبة الاستغناء عنها ؛

- الشبكة L5-L7 : رسالة البريد ، دفق الوسائط ، قائمة التوزيع - الكيانات التي تنقل المعلومات على مستويات L5-L7 من نموذج OSI ؛

- شبكة الخدمة : منطقة DNS ، جدول التوجيه. هذه الكيانات مسؤولة عن الأداء الصحيح للشبكة ، دون تحمل حمولة المستخدم النهائي ؛

- كيانات التكوينات التي تتحمل الأخطاء : RAID ، عناصر شبكة الكتلة ؛

- جوهر أنظمة المحاكاة الافتراضية : الأجهزة الافتراضية ، والأقراص الصلبة الافتراضية ، واللقطات من الأجهزة الافتراضية ؛

- كيانات قواعد البيانات : الجداول وقواعد البيانات و DBMS ؛

- المعدات المادية : أجهزة المكونات ، وعناصر ACS (البوابات ، وكاميرات IP) ؛

- كيانات نظام التشغيل الأخرى : أمر في وحدة التحكم الإدارية ، وحدة التحكم في النظام ، سجل النظام - كيانات نظام التشغيل التي لم تنسجم مع الفئات الأخرى ؛

- كيانات الشبكة الأخرى : واجهة الشبكة ، ومورد الشبكة العامة - كيانات النظام الفرعي للشبكة التي لا تنسجم مع الفئات الأخرى.

لا تدعي هذه المجموعات أنها شاملة ، ولكنها تغطي المهام الرئيسية لتعيين فئات المستوى الثاني. إذا لزم الأمر ، يمكن للمجموعات الممثلة التوسع.

المستوى الثالث من تصنيف أحداث تكنولوجيا المعلومات (طبيعة التفاعل)

نظام التصنيف لأحداث تكنولوجيا المعلومات. المستويات الأولى والثانية والثالثة.

نظام التصنيف لأحداث تكنولوجيا المعلومات. المستويات الأولى والثانية والثالثة.ضمن عملية محددة ، يمكن تقليل سلوك الكيان الرئيسي إلى القيم التالية:

- التحكم - التفاعل الذي يؤثر على عمل الكيان ؛

- التواصل - التواصل بين الكيانات ؛

- التلاعب - إجراءات للعمل مع الكيان نفسه ، بما في ذلك معالجة بياناته ؛

- التضمين - التفاعل ، ونتيجة لذلك تتم إضافة كيان جديد إلى السياق (أو تتم إزالة الكيان من السياق) ؛

- حالة - أحداث إعلامية حول التغييرات في حالة الكيان.

يبرز المجال الأخير من بين مجالات أخرى: فهو يتضمن أحداثًا لا تصف فعلًا أي تفاعل ، ولكنها تحتوي على معلومات حول انتقال الكيان أو الكيان بين الولايات. على سبيل المثال ، حدث يصف الحالة الحالية للنظام فقط (حول وقت النظام الحالي ، حول تغيير في حالة ترخيص المنتج).

لا تصف الأحداث التفاعل نفسه فحسب ، بل تصفه أيضًا. من المهم أن نفهم أن السياق والجوهر الرئيسي وسلوك كائن ما داخل السياق لا تعتمد على نتيجة التفاعل. يمكن أن تكون النتيجة "النجاح" و "الفشل". يمكن أن يصف الحدث أيضًا العملية المستمرة للتفاعل غير الكامل. سوف نسمي هذا الوضع "مستمر".

تشكيل مجموعة البيانات على أساس ثلاثة مستويات

لكل مجال من كل مستوى ، يمكنك تحديد مجموعة بيانات محددة تحتوي على الأحداث.

دعنا نحلل مثال على حدث:

يمكن تفسيره على أنه "تم قطع الاتصال من العقدة 10.0.1.5 إلى العقدة 192.168.149.2." بالنظر إلى سياق الحدث ، يمكنك أن ترى أنه يصف اتصال الشبكة. وفقًا لذلك ، نحن نقع في سياق "إدارة التفاعل بين الشبكات".

بعد ذلك ، نحدد الكيان الرئيسي في الحدث. من الواضح أن الحدث يصف ثلاثة كيانات: العقدتان واتصال الشبكة. استنادًا إلى التوصيات المذكورة أعلاه ، نحن نتفهم أن الكيان الرئيسي في هذه الحالة هو مجرد اتصال بالشبكة ، وأن العقد عبارة عن مشاركين في التفاعل ، وهي نقاط نهاية تؤدي إجراءات على الكيان. في المجموع ، نحصل على الكيان الرئيسي من مجال اتصالات الشبكة ، والإجراء الذي يتم تنفيذه على الكيان هو "إغلاق قناة الاتصال" ، والتي يمكن أن تعزى إلى مجال الاتصالات.

ومع ذلك ، لا يزال لدينا الكثير من البيانات التي يمكن حفظها من الحدث. لذلك ، فإن مجموعة من كيانات المستوى الثاني "اتصالات الشبكة" لها خصائص مشتركة:

- بادئ الاتصال (عنوان + منفذ + واجهة) ؛

- المتلقي (الهدف) من الاتصال (عنوان + منفذ + واجهة) ؛

- البروتوكول الذي يتم الاتصال.

أيضًا ، على سبيل المثال ، قد يشتمل إجراء المستوى الثالث من التصنيف "إغلاق الاتصال" ، الذي ينتمي إلى مجال الاتصال ، على البيانات التالية ، بغض النظر عن الاتصال الذي تم إغلاقه وأي مصدر أبلغ عن هذا:

- عدد البايتات المرسلة / المرسلة ؛

- عدد الحزم المرسلة / المرسلة ؛

- المدة.

كمثال ، يمكننا التمييز بين مجموعة من الكيانات الأساسية "كيانات تخزين المعلومات في نظام التشغيل" ، والتي تتميز بالبيانات التالية:

- اسم الكيان ؛

- مسار موقع الكيان في نظام التشغيل ؛

- حجم الكيان

- امتيازات وصول الكيان.

يمكن وصف مجموعة من الإجراءات المتعلقة بهذا الكيان ، على سبيل المثال ، "النسخ" ، والتي يتم تضمينها في نطاق المستوى الثالث "التلاعب" ، بالخصائص التالية:

- الاسم الجديد للكيان

- طريقة جديدة لترتيب الكيان ؛

- امتيازات وصول كيان جديد.

اختياريا يمكننا الحصول على كل هذه البيانات من الحدث. الشيء الرئيسي هو أن الفئة التي حددناها تسمح لنا بتسليط الضوء على مجموعة محددة من البيانات التي يمكن استخراجها من هذا الحدث ، مع العلم مسبقاً أن هذه البيانات ستكون متشابهة إلى حد كبير.

وفي هذا الصدد ، أصبحت الفئات أداة مريحة. بمقارنة مجموعة معينة من هذه البيانات بكل مستوى مجال ، نحصل على فرصة لتخزين بيانات متشابهة بشكل شبه منطقي في نفس الحقول لحدث طبيعي ، بغض النظر عن الجهة المصنعة وطراز مصدر الحدث. هذا يبسط بشكل كبير البحث عن البيانات في حجم كبير من الأحداث ، وبالتالي ، تنفيذ الارتباطات لمثل هذه الأحداث.

أمثلة على نظام التصنيف

الموقف 1: تحتاج إلى العثور على جميع الأحداث التي تصف اتصال وقطع الأجهزة الطرفية من أي مصادر.

ينشئ كل مصدر أحداثًا ، وبعد التطبيع تحتوي الفئات على الفئات المستوى الأول (المستوى الأول للتصنيف) ، والمستوى 2 (المستوى الثاني) ، والمستوى 3 (المستوى الثالث). في الحالة الموضحة ، ستتضمن جميع الأحداث المهمة فئات:- المستوى 2: المعدات المادية ؛

- المستوى 3: التضمين.

مجال المستوى الأول ليس مهمًا جدًا ، نظرًا لأن العمليات التي تتم باستخدام المعدات يمكن أن تحدث في سياقات مختلفة.وبالتالي ، لعرض الأحداث المطلوبة ، يكفي أن تكتب الاستعلام التالي:Select * from events where Level2 = “< >” and Level3 = “Embedding” and time between (< >)

الحالة 2: من الضروري العثور على جميع الأحداث التي تصف محاولة تعديل كائنات نظام الملفات باسم يبدأ بـ "boot".

يمكن أن تنتج المصادر المتصلة بـ SIEM أحداث تعديل ملف مختلفة تمامًا. ومع ذلك ، يتيح لك تعيين الفئات المناسبة للأحداث تحديد ما يلزم من الصفيف بأكمله:

- المستوى 1: إدارة النظام ؛

- المستوى 2: كيانات تخزين المعلومات في نظام التشغيل ؛

- المستوى 3: التلاعب.

بالإضافة إلى ذلك ، يتم تحديد الشرط بواسطة اسم الملف: باستخدام مجموعات البيانات المحددة مسبقًا ، يمكننا أن نتوقع أنه بالنسبة لهذه الفئة ، سيكون اسم الملف في حقل اسم الكائن. لذلك ، لتحديد الأحداث ، يمكنك تكوين الاستعلام التالي:

Select * from events where Level1 = “System Management” and Level2 = “< >” and Level3 = “Manipulation” and (object.name like “boot.%”)

إذا تم نسخ كيان ما ، فسنجد معلومات عنه وأنه تم نسخه من كيان آخر - وهذا سيعطي حافزًا لمزيد من التحقيق.

الحالة 3: من الضروري توفير ملفات تعريف بسيطة لاتصالات الشبكة على أجهزة التوجيه الحدودية لمختلف الشركات المصنعة المثبتة في فروع الشركة. يستقبل SIEM الأحداث من كل من أجهزة توجيه الحافة هذه.

ينشئ كل جهاز توجيه أحداثًا لتكنولوجيا المعلومات ، وبعد التطبيع تحتوي حقول المستوى 1 والمستوى 2 والمستوى 3 على فئات. في المثال الموضح ، للتوصيف ، من الضروري والكافي تحليل الأحداث حول فتح وإغلاق اتصالات الشبكة. وفقًا لنظام التصنيف المقدم ، ستحتوي هذه الأحداث على حقول الفئات التالية:

- المستوى 1: إدارة التفاعل بين الشبكات ؛

- المستوى 2: اتصالات الشبكة ؛

- المستوى 3: الاتصالات.

بالإضافة إلى ذلك ، بالنسبة لعمليات فتح وإغلاق الاتصالات ، يمكنك تحديد الإجراءات "open" و "close" ، وكذلك حالة الإجراء "success".

بالإضافة إلى ذلك ، بوجود مجموعات بيانات لكل فئة من فئات الفئة ، يمكنك التأكد من تسجيل وقت بدء الاتصال في حدث فتح الاتصال ، وسيتم وضع معلومات حول العقد المشاركة في تفاعل الشبكة في حدث إغلاق الاتصال ، وكذلك في الحقول "عدد البايتات المرسلة" و "عدد الرزم المرسلة" و "المدة" ستوضع البيانات المقابلة حول مدة الاتصال وكمية المعلومات المرسلة ، على التوالي.

وبالتالي ، عند تصفية تدفق الأحداث حسب الفئات والإجراءات المحددة ، يمكنك فقط تحديد الأحداث الضرورية لعملية التصنيف ، دون الحاجة إلى تحديد قائمة بمعرّفات الأحداث المحددة.

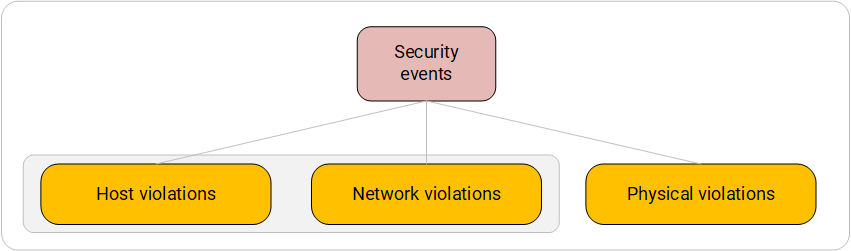

نظام تصنيف الحدث IB

قبل الحديث عن نظام التصنيف ، نلاحظ أننا سننظر فقط في الأحداث القادمة من الدفاعات. تصنيف هجمات القراصنة كسلسلة من الأعمال الضارة هو مجال منفصل مع نظام التصنيف الخاص به.

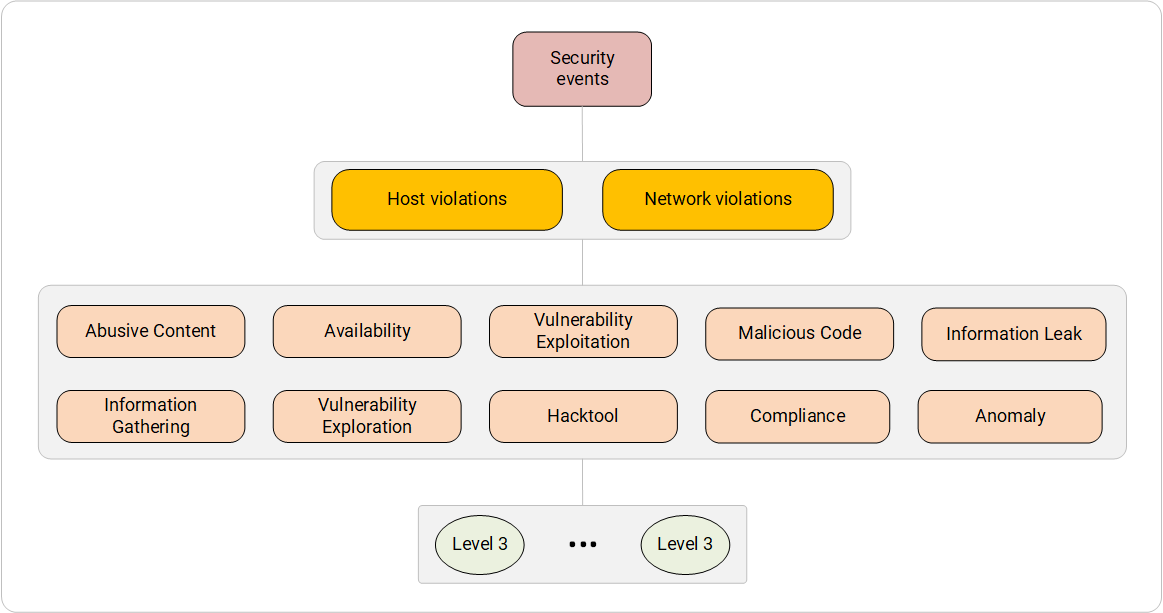

يعتمد نظام تصنيف أحداث أمن المعلومات على نموذج معين. يتم صياغته على النحو التالي: أي حادث يحدث في نظام آلي ينعكس في واحدة أو عدة وسائط في وقت واحد: مستوى مضيف معين ، ومستوى الشبكة ، ومستوى البيئة المادية.

تحدد أدوات الأمان العاملة على هذه المستويات الحادث أو "أصدائه" وتولد أحداث أمان المعلومات التي تدخل SIEM.

على سبيل المثال ، يمكن اكتشاف انتقال ملف ضار عبر شبكة إلى مضيف معين على مستويات الشبكة والمضيف ، في عملية معالجة حركة مرور الشبكة عن طريق حماية الشبكة أو عن طريق تحليل مناطق ذاكرة الوصول العشوائي (RAM) باستخدام الوحدات النمطية المناسبة من أدوات الحماية من الفيروسات.

يمكن اكتشاف الوصول المادي غير المصرح به إلى المبنى على مستوى البيئة المادية عن طريق أنظمة التحكم في الوصول وعلى مستوى المضيف ، عن طريق SZI من NSD عندما يتم تخويل المستخدم للمضيف خلال ساعات العمل.

عند العمل مع أحداث IS ، من الضروري غالبًا فهم البيئة التي تم تسجيل الحادث فيها. وانطلاقًا من ذلك بالفعل ، قم ببناء مسار آخر للتحقيق أو قم بتكوين منطق قاعدة الارتباط. وبالتالي ، فإن بيئة الكشف هي المستوى الأول لنظام التصنيف.

المستوى الأول من نظام تصنيف الحدث IB

نظام تصنيف الحدث IB. المستوى الأول.

نظام تصنيف الحدث IB. المستوى الأول.- انتهاكات المضيف (أحداث مستوى المضيف) - الأحداث القادمة من وسائل الحماية المثبتة على محطات العمل والخوادم النهائية. وكقاعدة عامة ، تصف أحداث أمن المعلومات في هذا المستوى إطلاق سياسات الأمن كنتيجة لتحليل الحالة الداخلية للمضيف عن طريق الحماية. تحت تحليل الحالة الداخلية هنا يعني تحليل العمليات الجارية ، البيانات في مناطق ذاكرة الوصول العشوائي ، الملفات الموجودة على القرص.

أنواع مصادر الأحداث : أدوات الحماية من الفيروسات وأنظمة مراقبة النزاهة وأنظمة كشف التسلل على مستوى المضيف والتحكم في الوصول وأنظمة التحكم في الوصول. - انتهاكات الشبكة - أحداث من الأنظمة التي تحلل حركة مرور الشبكة وتطبق مجموعة من سياسات الأمان الموضوعة عليها.

أنواع مصادر الأحداث : جدران الحماية ، وأنظمة كشف التسلل والوقاية منه ، وأنظمة كشف DDoS. تحتوي بعض أشكال الحماية المضيفة أيضًا على وحدات منفصلة لتحليل حركة مرور الشبكة. على سبيل المثال ، أدوات الحماية من الفيروسات وبعض أجهزة مكافحة الفيروسات المحلية من NSD. - الانتهاكات الجسدية (انتهاكات مستوى البيئة المادية) - الأحداث القادمة من الأمن المادي.

أنواع مصادر الأحداث : أنظمة الأمن المحيطية وأنظمة التحكم في الوصول وأنظمة حماية تسرب المعلومات عبر القنوات الصوتية والاهتزازية وقنوات PEMIN.

تشمل هذه الفئة أيضًا الحوادث التي حددتها خدمة الأمن المادي أو الاقتصادي في سياق الأنشطة الداخلية وإدخالها في قواعد البيانات الداخلية للشركة ، والتي قد يتم جمع المعلومات منها بواسطة SIEM. نظرًا لبعض الأسباب التنظيمية ، يعد هذا حدثًا نادرًا للغاية ، لكنه لا يزال ممكنًا.

المستوى الثاني والثالث من نظام تصنيف الحدث IB

يرتبط المستوى الثاني من نظام التصنيف بالمستوى الأول ، ولكن يحتوي على ميزات بسبب المتطلبات التالية:

- لا تحدث دائمًا حوادث أمان المعلومات في البيئة المادية ؛

- لا ترتبط الحوادث في البيئة المادية دائمًا بحوادث أمن المعلومات ، ولكن هناك أيضًا تقاطعات ؛

- الحوادث في الشبكة ومستويات المضيف النهائي غالبا ما يكون لها بنية ودلالات مماثلة.

لذلك ، في المستوى الثاني ، يتم التمييز بين مجموعة من الفئات التي تتوافق مع انتهاكات مستوى البيئة المادية ومجموعات الفئات المشتركة في انتهاكات الشبكة ومستوى المضيف.

يوضح المستوى الثالث لنظام التصنيف المستوى الثاني ويصف بشكل مباشر الانتهاكات نفسها ، والتي ينعكس جوهرها في أحداث أمن المعلومات.

قمنا بتحليل أنظمة تصنيف الأحداث لحلول الأمان IBM QRadar و Micro Focus Arcsight و Maxpatrol SIEM لانتهاكات مستوى الشبكة والمضيف. وفقًا للنتائج ، خلصوا إلى أن: جميعها متشابهة جدًا ، ويمكن أن يكون

eCSIRT.net mkVI بمثابة نظام التصنيف الأكثر شمولية وتوحيدًا. كانت هي التي اتخذت كأساس في نظام التصنيف أدناه.

نظام تصنيف الحدث IB. انتهاكات مستوى المضيف والشبكة.

نظام تصنيف الحدث IB. انتهاكات مستوى المضيف والشبكة.- محتوى مسيء - محتوى يتم تسليمه قانونيًا للمستخدم النهائي ، مما يؤدي إلى اتخاذ إجراءات غير قانونية (مقصودة أو غير مقصودة) أو يحتوي على بيانات ضارة / غير مهمة.

فئات المستوى الثالث : البريد المزعج ، والتصيد.

أنواع مصادر الأحداث : الخوادم الوكيلة التي تتحكم في المحتوى (Microsoft Threat Management Gateway) ، وأدوات حماية حركة مرور الويب (Cisco Web Security Appliance ، وشفرة تصفية URL نقطة التحقق Checkpoint) ، وأدوات حماية البريد (Cisco Email Security Appliance ، Kaspersky Secure Mail Gateway) ، أمان مضيف نهائي مع وحدات تحكم الويب والبريد الإلكتروني المدمجة (McAfee Internet Security ، Kaspersky Internet Security). - جمع المعلومات - جمع البيانات حول كائن الحماية من مصادر المعلومات المفتوحة والمغلقة ، وذلك باستخدام طرق فعالة وغير فعالة للتجميع.

فئات المستوى الثالث : البصمات ، استنشاق ، المسح الضوئي ، Bruteforce.

أنواع مصادر الأحداث : كقاعدة عامة ، ميزات أمان الشبكة ، وهي: جدران الحماية (Cisco Adaptive Security Appliance ، شفرة Checkpoint Firewall) ، أدوات كشف التسلل والوقاية منها (Cisco Firepower Next - Generation IPS ، Check Check IPS blade). - التوفر - انتهاك خبيث أو عرضي لتوافر الخدمات والأنظمة الفردية بشكل عام.

فئات المستوى الثالث : DDoS ، DoS ، Flood.

أنواع مصادر الأحداث : جدران الحماية وأنظمة كشف التسلل والوقاية منه ، بالإضافة إلى أنظمة الكشف عن هجمات حجب الخدمة للشبكات وحظرها (Arbor Pravail APS و Arbor Peakflow SP و Radware DefensePro و IFI Soft APK "Perimeter"). - استكشاف الثغرات الأمنية - لتحديد الثغرة الأمنية أو مجموعة الثغرات الأمنية. من المهم ملاحظة أن هذه الفئة تصف أحداث أمن المعلومات حول اكتشاف الثغرات الأمنية ، ولكن ليس تشغيلها.

فئات المستوى الثالث : البرامج الثابتة ، والبرمجيات.

أنواع مصادر الأحداث: الأحداث من SIEM المضمنة أو الماسح الضوئي المتكامل للأمان الخارجي ومراجعة الحسابات (الماسح الضوئي لضعف Nessus ، و Technologies Technologies Maxpatrol 8 ، و Technologies Technologies XSpider ، و Qualys Vulnerability Scanner ، و Burp Suit). - استغلال الثغرات الأمنية (استغلال الثغرات الأمنية) - تحديد الأثر السلبي المتعمد على النظام أو استغلال ثغرة النظام. في هذه الحالة ، غالبًا ما تتضمن فئات المستوى الثالث أساليب هجوم فردية مدرجة في MITER ATT & CK (رابط) ويتم تحديدها بواسطة ميزات الأمان.

فئات المستوى الثالث : الكيانات الخارجية لـ XML ، البرمجة النصية عبر المواقع ، إلغاء التسلسل غير الآمن ، تسمم التوجيه ، إلخ.

أنواع مصادر الأحداث : أنظمة الكشف عن الاختراق والوقاية منه على مستوى الشبكة (جدار الحماية للتكنولوجيا الإيجابية ، اكتشاف جدار حماية تطبيقات الويب للتكنولوجيا الإيجابية ، جدار حماية تطبيق الويب Imperva ، جدار حماية Cisco Firepower للجيل التالي من IPS ، شفرة التحقق من نقطة IPS ،) أو مستوى المضيف (Carbon Black Cb Defense ، وحدات حماية مضاد فيروسات HIPS ، OSSEC). - Hacktool (أدوات القرصنة) - استخدام الأدوات المساعدة المستخدمة لاختراق الأنظمة أو تنفيذ إجراءات غير قانونية أخرى للحصول على معلومات سرية وتجاوز أدوات الأمان.

فئات المستوى الثالث : الماسح الضوئي ، Bruteforcer ، Exploit Kit ، كلمة مرور قلابة ، ماسحة الضعف ، عميل TOR ، Sniffer ، Shellcode ، Keylogger.

أنواع مصادر الأحداث : أنظمة كشف التسلل والوقاية على مستوى الشبكة ومستوى المضيف ، والأمان والماسحات الضوئية التدقيق ، وأدوات الحماية من الفيروسات. - الكود الضار - يكتشف استخدام الكود الضار.

فئات المستوى الثالث : الفيروسات ، والديدان ، و Botnet ، و Rootkit ، و Bootkit ، و Trojan ، و Backdoor ، و Cryptor.

أنواع مصادر الأحداث : أي أدوات حماية من الشبكات المضيفة والفيروسات وأنظمة كشف التسلل والوقاية على مستوى الشبكة. - الامتثال (انتهاك الامتثال) - تحديد حقائق عدم الامتثال للشيكات المحددة في سياسات الامتثال. في هذه الحالة ، تعني سياسات الامتثال متطلبات PCI DSS وأمر FSTEC رقم 21 ومعايير أمان الشركات.

فئات المستوى الثالث : التحكم في النزاهة ، والتحكم في إعدادات نظام التشغيل ، والتحكم في إعدادات التطبيق.

أنواع مصادر الحدث : الأمن والماسحات الضوئية التدقيق. - تسرب المعلومات - تسرب البيانات السرية من خلال أي قناة اتصال.

فئات المستوى الثالث : البريد الإلكتروني ، رسول ، الشبكة الاجتماعية ، جهاز محمول ، التخزين القابل للإزالة.

أنواع مصادر الأحداث : أنظمة منع تسرب البيانات (Rostelecom - Solar Dozor ، InfoWatch Traffic Monitor). - الشذوذ (الشذوذ) - انحراف كبير من المعلمات موضوع الحماية أو سلوكها من القاعدة المحددة سابقا.

فئات المستوى الثالث : الإحصائية والسلوكية.

أنواع مصادر الحدث : أدوات حماية شبكة الجيل التالي ، وأنظمة منع تسرب البيانات ، وأنظمة فئة تحليل سلوك المستخدم والكيان (تحليلات سلوك سلوك المستخدم غير المرغوب فيه ، وتحليلات سلوك مستخدم Securonix ، وتحليلات Exabeam المتقدمة).

نظام تصنيف الحدث IB. انتهاكات مستوى البيئة المادية.

نظام تصنيف الحدث IB. انتهاكات مستوى البيئة المادية.الانتهاكات في البيئة المادية ، المهمة من وجهة نظر أمن المعلومات ، لها "فرع" منفصل خاص بها في نظام التصنيف. من المهم في هذه الحالة أن يكون لنظام التصنيف مستوى واحد فقط.

يرجع هذا التمثيل "المقطوع" لنظام التصنيف في المقام الأول إلى حالات نادرة للغاية لتكامل SIEM مع معدات الأمن المادي. الاستثناءات هي أنظمة التحكم في الوصول والمحاسبة (ACS) ، والتي ترتبط غالبًا بـ SIEM. وإلا ، عند تجميع هذا "الفرع" من نظام التصنيف ، لم يكن لدينا بيانات إحصائية كافية لتنظيم هذا الاتجاه المحدد.

- السرقة (سرقة) - سرقة الوسائط المادية أو أجهزة الحوسبة (أجهزة الكمبيوتر المحمولة والأجهزة اللوحية والهواتف الذكية) مع معلومات سرية من أراضي الشركة أو من موظفي الشركة.

أنواع مصادر الأحداث : قواعد حوادث خدمات الأمن المادي وأنظمة الموظفين. - التسلل ( الاختراق الجسدي) - تجاوز غير مصرح به أو غير منظم لنظام الحماية المادية.

أنواع مصادر الأحداث : قواعد حوادث خدمات الأمن المادي ، ACS ، أنظمة الأمن المحيطة. - الضرر (الضرر) - الضرر المستهدف أو التدمير أو التقليل من عمر المعدات أو قنوات الاتصال.

أنواع مصادر الحدث : قاعدة بيانات حادث الأمن المادي.

أمثلة على استخدام أنظمة التصنيف

نحن نطبق نظام التصنيف الموصوف لكتابة قواعد الارتباط عالية المستوى والبحث عن الأحداث في عملية التحقيق. النظر في حالتين.

الحالة 1 : عن طريق قاعدة الارتباط ، من الضروري تحديد تسرب المعلومات السرية بسبب اختراق أصول النظام الآلي. يستقبل SIEM الأحداث من ميزات الأمان التالية:

- نظم منع تسرب البيانات ؛

- أنظمة كشف التسلل والوقاية منه على مستوى الشبكة ؛

- أنظمة كشف التسلل والوقاية منه على مستوى المضيف ؛

- أداة الحماية من الفيروسات.

ينشئ كل منهم أحداث IB ، بعد التطبيع في

حقول Level1 و

Level2 و

Level3 التي يتم إرفاق الفئات بها.

قد يبدو نص قاعدة الارتباط في الكود الزائف كما يلي:

# . «Host_poisoning event Host_poisoning»: # , group by dst.host # hostname/fqdn/ip , filter { Level2 = “Malicious Code” OR Level2 = “Vulnerability Exploitation” } # : event Data_leak: group by dst.host filter { Level2 = “Information Leak” AND Level3 = “Email” # } # Host_poisoning_and_data_leakage: «Host_poisoning», «Data_leak» 24 : rule Host_poisoning_and_data_leakage: (Host_poisoning —> Data_leak) within 24h emit { # — }

الحالة 2: نحن نحقق في الحادث على مضيف محدد - alexhost.company.local. تحتاج إلى فهم ما حدث له في الفترة من 04:00 إلى 06:00 11/08/2018. خلال هذا الوقت ، هناك حوالي 21.6 مليون حدث من هذا المضيف في SIEM نفسه (متوسط تدفق الحدث هو 3000 EPS). إنه الآن 11:00 في 09/09/2018 ، جميع الأحداث في قاعدة بيانات SIEM ، في وقت وقوع الحادث ، لم يتم إنشاء قواعد الارتباط في SIEM.

من الواضح أن تحليل جميع الأحداث يدويًا هو فكرة سيئة. من الضروري تقليل حجمها بطريقة ما وتوطين المشكلة. دعونا نحاول البحث عن الأحداث التي تهمنا في هذه المجموعة. سيستخدم استعلام مثال بناء جملة يشبه SQL.

- نتعلم أننا "رأينا" وسائل الانتصاف في هذا الوقت:

Select * from events where Level1 in (“Host violations”, “Network violations”, “Physical violations”) and dst.dost=“alexhost.company.local” and time between (< >)

افترض أننا تلقينا 10000 حدث من انتهاكات المضيف ومجالات انتهاكات الشبكة لهذا الطلب. على أي حال ، الكثير ، للتحليل اليدوي. - دعونا نحاول أن نفهم ما إذا كان المضيف قد تعرض للاختراق أثناء الحادث ، ولا يهمنا أي نوع من الحماية يعني هذا.

Select * from events where Level2 in (“Vulnerability Exploitation”) and dst.dost=“alexhost.company.local” and time between (< >)

لنفترض أننا تلقينا 500 حدث لهذا الطلب من أنظمة كشف التسلل والوقاية منه على مستوى الشبكة والمضيف. عظيم! يمكنك بالفعل العمل مع هذا يدويا. - خلال التحقيق ، أدركنا أن القرصنة حدثت من داخل الشركة. سنحاول معرفة ما إذا كان أي من أدوات الحماية "رأى" تثبيت أو تنفيذ أدوات القرصنة على أي من مضيفي الشركة.

Select * from events where Level3 = “Exploit kit” and time between (< 3 >)

الاستنتاجات

وصفنا مبادئ بناء نظام لتصنيف الأحداث وطرح

المتطلبات التي تحدد النهج والمبادئ لتشكيلها. استنادًا إلى تفاصيل مصادر الأحداث المرتبطة بـ SIEM ، تم تقسيم نظام التصنيف إلى مجالين: تصنيف الأحداث من مصادر تكنولوجيا المعلومات وتصنيف الأحداث من مصادر المعلومات.

تم تشكيل نظام تصنيف أحداث تكنولوجيا المعلومات على أساس المبادئ التالية:

- تعكس أحداث تكنولوجيا المعلومات مراحل أو تفاصيل عمليات تكنولوجيا المعلومات التي يتم دعمها أو تنفيذها بواسطة مصادر الحدث.

- يتكون نظام التصنيف من 3 مستويات رئيسية وواحد إضافي يحدد نجاح أو فشل الإجراء الموضح في الحدث.

- في المستوى الأول ، يتم تمييز عمليات تكنولوجيا المعلومات التي يعمل من خلالها مصدر الأحداث.

- يصف المستوى الثاني الكيانات الأساسية المشاركة في هذه العملية.

- يحدد المستوى الثالث الإجراءات التي يتم تنفيذها بواسطة هذا أو على هذا الكيان داخل العملية.

- يصف مستوى إضافي حالة هذه الإجراءات (النجاح ، الفشل).

يعتمد نظام تصنيف أحداث IB على المبادئ التالية:

- ينطبق التصنيف حصريًا على أحداث أمن المعلومات التي يتم جمعها من الأجهزة الأمنية ولا يؤثر على تصنيف الهجمات على الأنظمة الآلية. تم توضيح الاختلافات بين الهجمات وأحداث أمن المعلومات في بداية المقال.

- يتكون نظام التصنيف من 3 مستويات.

- في المستوى الأول ، يتم تحديد المجالات التي يمكن فيها تسجيل انتهاكات IS: انتهاكات مستوى المضيف والشبكة والبيئة المادية.

- يتكون المستوى الثاني من التصنيف بواسطة فئات محددة من الانتهاكات.

- يتم تشكيل المستوى الثالث من خلال أنواع محددة من الانتهاكات المحددة في إطار فئة معينة.

قدمت المقالة أيضًا أمثلة على استخدام نظام التصنيف هذا عند كتابة قواعد الارتباط والتحقيق في الحوادث. سيتم مناقشة مخطط عام لنظام التصنيف الخاصبمنهجية دعم مصادر الأحداث في مقالة منفصلة. ستعمل المنهجية على توحيد كل ما تم وصفه بالفعل وإظهار كيفية التعامل مع تطبيع الأحداث من وجهة التوحيد. سيوفر تطبيقه قواعد الارتباط من الأخطاء في البيانات التي تصل إليها في شكل أحداث طبيعية ، مما يزيد من دقتها.

مخطط عام لنظام التصنيف الخاصبمنهجية دعم مصادر الأحداث في مقالة منفصلة. ستعمل المنهجية على توحيد كل ما تم وصفه بالفعل وإظهار كيفية التعامل مع تطبيع الأحداث من وجهة التوحيد. سيوفر تطبيقه قواعد الارتباط من الأخطاء في البيانات التي تصل إليها في شكل أحداث طبيعية ، مما يزيد من دقتها.

سلسلة من المقالات:أعماق SIEM: الارتباطات خارج الصندوق. الجزء 1: التسويق النقي أو مشكلة غير قابلة للحل؟أعماق SIEM: الارتباطات خارج الصندوق. الجزء 2. مخطط البيانات بمثابة انعكاس لنموذج "العالم"أعماق SIEM: الارتباطات خارج الصندوق.

الجزء 3.1. تصنيف الحدث ( هذه المقالة )أعماق SIEM: الارتباطات خارج الصندوق. الجزء 3.2. منهجية تطبيع الأحداثأعماق SIEM: الارتباطات خارج الصندوق. الجزء 4. نموذج النظام كسياق لقواعد الارتباطأعماق SIEM: الارتباطات خارج الصندوق. الجزء 5. منهجية لتطوير قواعد الارتباط