كالعادة ، مثل العام الماضي ، لا أستطيع أن أصدق أن الناس يأتون حقًا إلى العروض التقديمية للاستماع إلى ما أقوله. في العام الماضي ، كان يوم الأحد ، الساعة العاشرة صباحًا ، كنت في حالة من الصداع وأظن أنه لا أحد سيأتي لننظر إلي.

اليوم هو يوم الأحد مرة أخرى ، الساعة الرابعة بعد الظهر ، واليوم أردت السفر إلى المنزل ، لكن على الرغم من ذلك ، أشكركم وأقدر اهتمامكم حقًا ، مثل العام الماضي ، وأحب لعنة هؤلاء الأشخاص ولعائل الدفاع عنهم.

موضوع العرض هو أنك أنفقت كل هذه الأموال ، لكنهم استمروا في الحصول عليها. لقد أجريت الكثير من اختبارات الاختراق ، وكنت في العديد من البلدان التي شاركت فيها في عمليات الحفر ، وفي كل مكان واجهت أدوات حماية مختلفة مثل جدران الحماية ، AWS وأنظمة كشف التسلل IDS و MAC. ما زلنا نعطيهم سحقًا ، وهذا أمر سيء جدًا. في كثير من الأحيان ، عندما أختبر ، يتحول تقريري إلى رسالة حول الحوادث ، وأريد أن أقول: "يا صديق ، لكنك مالك كل هذا ، كيف يمكنك استخدام مثل هذه الرواسب"؟ تم تخصيص موضوع كامل لهذا ، لكن دعني أولاً أخبرك من أنا.

أنا خبير في تطبيقات الشبكات وأعلم الناس عنها ، وأنا شاب "أسود" في المؤتمرات الأمنية ، نعم ، أنا! لذلك ، أنا الكراك ، أحصل على شرسة وأشرب. الأوامر تتغير ، لكنني ما زلت كما هي. لذلك إذا كنت لا تحب الرجال مثلي ، يمكنك النهوض والمغادرة.

لذلك ، دعني أعود قليلاً ، حوالي 10 سنوات ، وأنا أفعل ذلك دائمًا لأنني أشعر بالحنين بشكل خاص لتلك الأوقات. في تلك الأيام ، كانت عملية النهب مهمة سهلة ، لقد جئنا إلى العميل وقلنا: "مرحباً يا رجل ، نحن أشخاص آمنون" ، ورفع العميل يديه ، والتفكير: "الجحيم ، الناس آمنون هنا!"

بعد ذلك ، اخترقنا شبكة العميل بأدوات مفتوحة المصدر مثل ISS أو Nessus. كم منكم يتذكر أن نسوس كانت حرة بعد ذلك؟

لذلك ، توصلنا إلى العميل بكل هذه الأشياء وقمنا بالتسلل بسهولة إلى موقعه باستخدام مآثر مثل RootShell مع PacketStorm - ارفع يديك ، التي تتذكرها! قمنا بفحص المنافذ للعثور على الهدف ، واستخدمنا كل أنواع المجموعات ، و dot-slash ، وجميع هذه المكتبات وفتحنا لوحة التحكم.

بعد ذلك ، أخذنا لقطات شاشة للثغرة الأمنية ، والتي يمكنك أن ترى كلمات المرور الخاصة بك وغيرها من المعلومات السرية ، وقلنا: "حسنًا ، هذا كل شيء يا رجل ، لقد تم الاستيلاء على شبكتك!"

بعد ذلك ، قمنا بصياغة تقرير ، وكتبنا ما هي شبكة الإهتزاز التي حصلوا عليها ، واستلمنا المال اللازم لذلك. "شبكتك هراء سخيف ، لذا ادفع لي!"

لكن اليوم ، أيها الرجال ، في كل مكان ، هو CISSP قوي ، وشهادة مستقلة لأمن المعلومات ، والشخص الذي يوظفك يعتقد أنه يعرف أكثر منك. أريد أن أخبره: "إذن ماذا استأجرت مني بحق الجحيم؟" ، ويجيب قائلاً: "أنت تعرف ، لقد فعلنا هذا ، وهذا ، لدينا معرفات و MAC ، لدينا هذا ، لدينا هذا ...". وأنت تدور هناك في كل هذا القرف.

دعني أخبركم عن قصة صغيرة. كل من يعرفني يعلم أن لديّ دائماً قصة من نوع ما.

قبل بضع سنوات ، كان لدي عميل طلب إجراء عملية تخريبية. قال ، "حسنًا ، جو ، أريدك أن تقوم بتدقيق هذه الشبكات الفرعية وقائمة التحكم في الوصول إلى ACL لشبكات VLAN." ربما يكون البعض منكم قد قام بالفعل بعمل ACLs لشبكات محلية ظاهرية ، لذا فأنتم أكثر ذكاءً مني لأنني لم أفعل ذلك أبدًا.

أقول - حسنًا ، ما نوع التدقيق الذي يجب علي فعله؟ يجيب - مراجعة شبكة محلية ظاهرية ، حسناً ، أعتقد أنني سأذهب وألقي نظرة على تهيئة شبكتهم. وهنا أجلس مع مسؤول شبكة وأرى أن لديهم 90 شبكة محلية ظاهرية لـ 300 مستخدم! كنت في حالة صدمة فقط وأخبرته كيف يكون ذلك ممكنًا ، لكنه أجاب فقط - حسنًا ، لقد حدث! أخذت قطعة صغيرة من الورق وبدأت أتجول حول الناس ، وسألته: "هل تحتاج إلى هذه الشبكة؟ ولكن هل تحتاج هذه الشبكة؟ ربما تحتاج هذه الشبكة؟ " لذلك ، ذهبت حول الجميع ، واكتشفت ما يحتاجه أي شخص ، وكانت شركة كبيرة ، لعنة كبيرة. لقد راجعت كل شبكات VLAN هذه ، واعتمدت بعض الشبكات ، ووصلت إلى أحد قطاعات DMZ ، منها 4 في الشركة. قلت لنفسي: "يا صاحبي ، كل هذه الصناديق بحاجة إلى تحديث ، إنها بحاجة فعلاً إلى تصحيحها." ذهبت إلى نائب المدير العام وقلت إن لديك كل هذه المعدات التي تحتاج إلى تحديث البرنامج ، حيث فاتتك بعض تصحيحات SQL ، وتصحيحات PHP والمزيد.

لقد عقدوا اجتماعًا لأنهم يجتمعون باستمرار ، وينهض أحد المطورين ويقول: "لا ، لا ، لا يمكننا تحديث هذا ، فهذه خوادم التطوير الخاصة بنا!" (ضحك وتصفيق في القاعة). كيف يمكنني التعليق على حقيقة أن خادم التطوير موجود في المنطقة المجردة من السلاح؟ وأجابوا لي: "هذا أفضل!"

لذلك ، لا أزال أعمل مع العميل ، وأبدأ في إزعاجي الصغير و "أسقط" بضعة رفوف ، لأنه من السهل القيام به. يسأل العميل لماذا لم يكن نظام IDS الخاص بنا قادرًا على الإمساك بك ، وأجيب ، ولكن ماذا كان هناك معرفات؟ يقول نعم ، نستخدمها لمراقبة الأمن. أجب: "حسنًا ، ربما لأن شخصًا ما عمل على هذه المعرفات"!

تقوم الشركات بتوظيف شركات أخرى للاستعانة بمصادر خارجية لمعرفات IDS الخاصة بهم ، وتقوم بإدارتها ، وإعداد التقارير والقيام بمجموعة من الأشياء الغريبة. لذلك ، كان علي أن أنظر إلى "الصندوق" الخاص بهم وطلبت من الرجل السماح لي بالوصول لفحصه بسرعة. لعنة استغرق الأمر أكثر من دقيقتين لتسجيل الدخول عبر SSH ، ورأيت أن هذه الكلبة بطيئة في الجحيم ، لذلك بدأت في التحقق من وجود الجذور الخفية. اتضح أن هناك بالفعل 4 الجذور الخفية!

حتى pentesting هو شيء رائع! لذا ، ماذا أفعل عندما أعارض هؤلاء الرجال من الشركات الكبيرة ، عندما أتحقق من كل هذه البنوك المضحكة ، كل هذه الشركات المضحكة - أنتقل إلى Google للحصول على المساعدة. أولاً وقبل كل شيء ، أبحث عن رسائل خطأ SQL ، أبحث عن ملفات للتحكم عن بعد ، كل ذلك سيمنحني وصولاً سريعًا إلى shell ، المكان الأكثر عرضة للخطر. لا تنخرط مطلقًا في مثل هذا الهراء مثل مسح الثغرات ، فاخذ النظام فورًا "بواسطة الحلق". لذلك أنا أبحث دائمًا عن حقن SQL ، وملفات RF ، والبرمجة النصية ، وبعد أن أجدها ، أنتقل إلى الذكاء السلبي و OSINT - الذكاء المفتوح المصدر ، لهذا أستخدم Maltego. إنني أتصرف مثل امرأة تريد الإمساك بزوجها للخيانة - أنا أنظر إلى كل مكان! أحاول معرفة الشبكات الفرعية التي لديهم ، وحيث توجد كل هذه الأشياء ، يمكنني استخدام هذه الأداة الرائعة التي تسمى Firefox. صدقوني ، سوف تفاجأ بما يمكن أن يفعله!

الذكاء السلبي هو الأداة الرئيسية التي يجب أن تجربها حقًا. أنا متأكد من أن معظمكم يستخدمونها بالفعل ، ينبغي بالتأكيد استخدام هذه التقنية. ثم أبحث عن موازن التحميل ، والآن أعبر عن موازن التحميل حوالي 30٪ من اختبارات الاختراق ، وهذا أمر ملائم حقًا. أقوم بتهيئة التحميل على "المربع" ومعرفة ما إذا كان موازنة تحميل DNS أو HTTP. على سبيل المثال ، عندما ترسل حزم وتنتشر على طول كل هذه المسارات ، فإن هذا يجعل الاختبار أكثر صعوبة قليلاً.

ثم أعود إلى متصفح Firefox الرائع وأغير محتويات رأس شريط البحث HTTP Headers في الوقت الفعلي. هذا يسمح لك بإرسال بعض الطلبات العامة إلى الخادم.

لذلك إذا قمت بإرسال الحزمة الأولى وتم إرجاع "5" إليك ، فأنت ترسل حزمة أخرى إلى المربع نفسه وتُرجع "6" ، بحيث يكون لديك موازنة تحميل. نفس الشيء مع فريق الحفر و Netcraft.

نيتكرافت عموما شيء مدهش. على سبيل المثال ، تبحث عن شيء مثل "F5 BigIP" وتحصل على عناوين IP مع تحميل متوازن بالفعل. أثناء الحفر ، كان ذلك مهمًا جدًا بالنسبة لي. يتم اكتشاف موازن التحميل بواسطة برنامج نصي shell أو باستخدام Halberd ، وهو برنامج نصي Python يقوم بنفس الشيء. هذه أشياء جيدة بالفعل تساعدك على تحديد عنوان IP الحقيقي للمضيف الذي تنوي مهاجمته والذي يقف وراء موازن التحميل.

الشيء التالي الذي صادفته هو تحديد ما إذا كان هناك نظام IPS أو نظام لمنع التسلل. يبدو أن الجميع يمتلك IPS ، لكن الغالبية العظمى من عملائي يستخدمونه في وضع IDS. مثلما لا معنى لاستخدام أدوات القرصنة ضد مضيف متوازن التحميل ، لا معنى لاستخدامها ضد مضيف محمي IPS. هل يستخدم أي منكم هذا الشيء؟ افصلها عن الجحيم لأنها تمنع حركة المرور! في الواقع ، حاول تعطيله ومعرفة ما يحدث. كم يعتقد أن هذا النظام يحظر حركة المرور غير القانونية ، هل كتبت إليكم عن هذا؟ هذا هو نفس القرف مثل جميع الأنظمة مثلها. هل تتفق معي أريد فقط أن أتأكد من أنني لست الشخص الوحيد الذي يعتقد ذلك.

لذلك ، أنا بحاجة لمعرفة ما إذا كنت بحاجة إلى القتال ضد IPS ، أي إذا كان المضيف الذي تمت مهاجمته لا يخضع لحمايته ، ولهذا أقوم ببعض الأشياء البسيطة حقًا.

أنا رجل يعمل بنظام Linux ، لكن عليّ الآن استخدام Windows ، لذلك أشعر بالقليل من القذرة. بادئ ذي بدء ، أنا أستخدم cURL - هذه هي أدوات سطر الأوامر ، أو البرامج النصية ، ومكتبة تقوم بتمرير البيانات حسب عنوان URL. مع الضفيرة ، أنا ذاهب للهزيمة ../../WINNT/system32/cmd.exe؟d. صدقوني ، هذا الهجوم لم ينجح منذ أن مشى يسوع على الأرض ، لذلك اسمحوا لي أن أعرف إذا كنت تنجح في القيام بها.

السبب الوحيد الذي يجب القيام به هو محاولة معرفة ما إذا كان هناك شيء ما يحظر عنوان IP الخاص بك أو يرسل حزم إعادة التعيين إلى اتصالك. لأنه إذا أرسل لك هذا الشيء إعادة تعيين الحزم ، فعليك الرجوع إلى cmd.exe؟ D ، لأنه من المحتمل أن عنوانك يحظر IPS. بالتفكير بنفس الطريقة ، توصل الرجال في purehacking.com إلى Active Filter Detection أو Active Filter Detection. هذه أداة جيدة جدًا تعمل على Python ، والتي تتيح لك تغييرها قليلاً وتخصيصها حسب احتياجاتك.

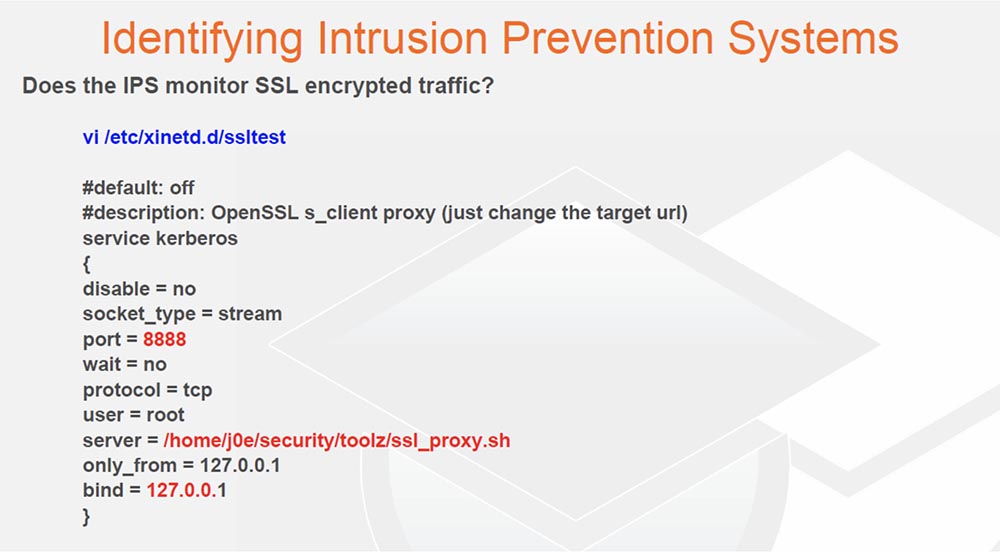

أواجه في كثير من الأحيان IPS ، لذلك أستخدم 3-4 عناوين IP مختلفة يمكنني منها إطلاق النار على الحزم ومعرفة ما إذا كنت أحصل على حزم تفريغ استجابة. إذا تلقيت ، فهذا يعني أن عنوان IP الخاص بي محظور. ألاحظ أن معظم حلول IDS / IPS لا تراقب حركة المرور المشفرة بواسطة طبقة المقابس الآمنة وحركة المرور المشفرة الأخرى. وبالتالي فإن الشيء التالي الذي أفعله هو معرفة ما إذا كان IPS يمكنه التعامل مع طبقة المقابس الآمنة. دعني أذكرك مرة أخرى لماذا نستخدم نظام Linux.

أقوم بإنشاء ملف xlnetd وأفعل ما أسميه "اختبار SSL". سترى أنني أفتح المنفذ 8888 ، ثم أي بيانات أحيلها إلى المضيف المحلي 8888 تقع في هذا البرنامج النصي shell الصغير ، سترى server = /home/j0e/security/toolz/ssl_proxy.sh.

في الشريحة التالية ، يمكنك رؤية الإمكانيات المدهشة لسيناريو بلدي - ما عليك سوى إلقاء نظرة على هذا البرنامج النصي من سطر واحد! وبالتالي ، يتم نقل حركة المرور مباشرة إلى فتح طبقة مآخذ توصيل آمنة (SSL) ، ثم يتم إجراء اتصال مع الهدف ويتم إطلاق نفس اكتشاف عامل التصفية النشط أو cmd.exe على المضيف المحلي لتحديد ما إذا كان عنوان IP الخاص بي محظورًا أم لا.

الغالبية العظمى من عملائي الذين ينشرون IPS ويستخدمون وضع الحظر لا يقومون بفك تشفير SSL قبل أن يمر IPS أو IDS. لذلك ، إذا كنت تريد أن تجعل عملائك يستخدمون الأموال بطريقة مربحة ، فاخبرهم بشراء مسرع SSL. يقاطع بروتوكول SSL قبل IPS ويحاول فك تشفير حركة المرور.

الآن ، لنرى كيف يمكنك مهاجمة المضيف من خلال Tor وكيفية تشغيل أدوات فحص الشبكة من خلالها. أقوم بذلك كثيرًا ، بدءًا من privoxy وفي الوضع المخفي ، أستخدم أدوات مثل Nessus لمهاجمة المضيف عبر المنفذ 8080. في هذا الصدد ، تجدر الإشارة إلى أن عملائها يحظرون عقد إخراج Tor.

ليس لدى معظم الشركات أي سبب للسماح لعملائها بالاتصال بشبكتهم عبر شبكات خاصة ، ولكن لا تمنع هذه الاتصالات مطلقًا. لذلك ، يجب عليك إجبار الشركات على حظر هذه العقد ، وهذا ما أقوم به لعملائي أولاً. ليس لدي شريحة وكيل GLib لأن مخلفات الطعام أثرت حقًا في قدرتي على عمل هذه الشرائح بشكل صحيح هذا الصباح.

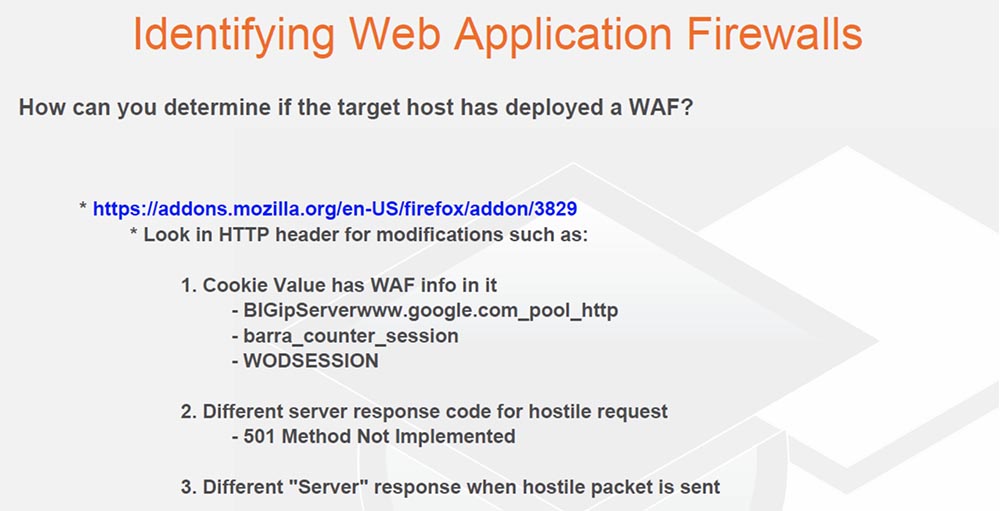

آخر شيء أقوم به هو تحديد WAF أو جدران حماية تطبيق الويب أو جدران الحماية لتطبيق الويب. كيف يمكنني تحديد ما إذا كان المضيف يستخدم WAF؟

نظرًا لأنني أقوم بالكثير من عمليات اختبار PCI ، فأنا أعلم أن بعض الرؤوس المبتكرات في المكتب التمثيلي لـ PCI قد أدركوا أنه إذا كان لديك تطبيقات ويب ضعيفة لا ترغب في حل مشكلة عدم الحصانة وإصلاحها ، فيمكنك استخدام WAF. في الواقع ، من السهل اكتشاف استخدام جدران الحماية هذه. للقيام بذلك ، يكفي إرسال طلب حقيقي للمضيف 1 ، وطلب ضار واحد ومعرفة كيف ستختلف ردوده. يمكن أن يحتوي طلب HTTP الذي تم إنشاؤه بطريقة ضارة على حمولة تتضمن جميع أنواع الهراء مثل علامة اقتباس أحادية وعلامات اقتباس وعلامة استفهام وناقص وأقواس وعلامات نجمية وما إلى ذلك.

لذلك ليس من الصعب على الإطلاق معرفة ما إذا كنت تهاجم مضيفًا محميًا بواسطة WAF.

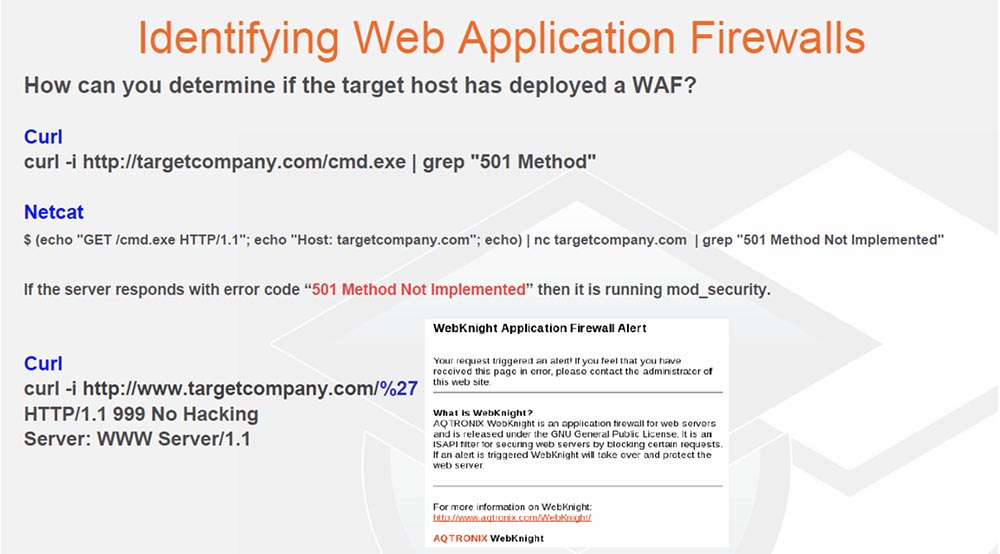

لذا ، فأنت ترسل أي أحرف غير صالحة ، وبعد ذلك تمنحك الأدوات الموضحة في الشريحة التالية جميع أنواع هذه الأشياء الغريبة. لذلك إذا طلبت cmd.exe واستخدمت الأداة المساعدة لسطر الأوامر grep للأسلوب "501" ، فبدلاً من الخطأ 404 "غير موجود" ، ستتلقى رسالة الخطأ 501 - "طريقة الطلب غير مدعومة من قبل الخادم" ، فمن المحتمل أنك واجهتها جدار الحماية mod_security حماية خادم Apache. لقد أحدثت الإصدارات الأحدث من جدار الحماية هذا تغييراً في الموقف ، ولكن من يهتم حقًا بتحديث WAF الخاص بهم؟

لذلك ، استخدم الطرق الموضحة في الشريحة التالية على نطاق واسع ، وأمارس أيضًا هجماتي من خلال جدار الحماية AQTRONIX Web Knight.

تشاهد رمز 999 No Hacking في رأس الاستجابة ، والذي أقوم بإطلاقه عند الاختبار - "No hacking". لذا ، ما عليك سوى البدء في إضافة أشياء إلى شريط العناوين لمعرفة ما سيعطيه هذا وما إذا كنت تتلقى رسالة خطأ 404 لملف غير موجود على المضيف.

أعني ، إذا قمت بإرسال الطلب الصحيح الذي يمنحك رسالة 200 ، ثم أرسلت طلبًا خاطئًا لملف غير موجود ، وكان الخادم يعطي خطأ 404 ، ثم أدخلت فجأة شيئًا للبرمجة النصية عبر المواقع ، سيرسل الخادم لديك معنى مختلف تماما عن الخطأ. سيشير هذا إلى أنه في هذه الحالة هناك نوع من آلية الحماية.

العودة إلى ألعاب الترميز لدينا. إذا حددت معارضتك لـ WAF ، فراجع ما إذا كان هذا الشيء يدعم HEX ، سواء كان يتعامل مع utf7 أو utf-8 أو base16 أو base64 أو خليط من هذه الترميزات. لا تعمل معظم WAFs بشكل جيد مع الترميزات ، خاصةً إذا بدأت في مزجها مع بعضها البعض.

صديقي العزيزان Sancho Gachi و Windell ، قاما في العام الماضي بإنشاء أداة Python تسمى WAFW00F ، وهي أداة لاكتشاف WAF.

يأخذ هذا الشيء بصمات رؤوس استجابة HTTP ويحدد WAF. يعجبني هذا الشيء ، لدينا الآن قائمة من 10 أو 12 WAF ، وهي تنمو باستمرار. الشيء التالي الذي يستحق الاهتمام هو WAF Fun ، وهي أداة تعمل مع طريقة القوة الغاشمة على مجموعة قواعد جدار حماية تطبيق الويب ، كما أنها مكتوبة بلغة Python.

إنني معجب حقًا بهؤلاء الأشخاص وأتمنى أن نحقق المزيد من التقدم ، لكنك تعلم أننا نشرب قليلاً ، ثم نعمل ، ثم نشرب مرة أخرى ونعمل مرة أخرى ، وبالتالي فإن عملية إنشاء مثل هذه الأشياء ليست سهلة. لكن ما زلت آمل أنه في مؤتمر DefCon التالي ، يمكنني أن أشرح كيف تعمل WAF Fun باستخدام طريقة القوة الغاشمة.

شيء آخر مثير للاهتمام هو ما يمكننا القيام به مع Unicode. صحيح ، هو مكتوب في روبي ، ونحن نعلم جميعا أن روبي تمتص.

17:00 دقيقة

مؤتمر DEFCON 18. لقد أنفقت كل هذه الأموال ، لكنهم استمروا في إنفاقك. الجزء 2شكرا لك على البقاء معنا. هل تحب مقالاتنا؟ تريد أن ترى المزيد من المواد المثيرة للاهتمام؟ ادعمنا عن طريق تقديم طلب أو التوصية به لأصدقائك ،

خصم 30 ٪ لمستخدمي Habr على تناظرية فريدة من خوادم الدخول التي اخترعناها لك: الحقيقة الكاملة حول VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1 جيجابت في الثانية من 20 $ أو كيفية تقسيم الخادم؟ (تتوفر خيارات مع RAID1 و RAID10 ، ما يصل إلى 24 مركزًا وما يصل إلى 40 جيجابايت من ذاكرة DDR4).

VPS (KVM) E5-2650 v4 (6 مراكز) 10GB DDR4 240GB SSD 1 جيجابت في الثانية حتى يناير مجانًا عند الدفع لمدة ستة أشهر ، يمكنك طلب

هنا .

ديل R730xd 2 مرات أرخص؟ لدينا فقط

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD بسرعة 1 جيجابت في الثانية 100 TV من 249 دولارًا في هولندا والولايات المتحدة الأمريكية! اقرأ عن

كيفية بناء البنية التحتية فئة باستخدام خوادم V4 R730xd E5-2650d تكلف 9000 يورو عن بنس واحد؟