نحن نستخدم الإنترنت باستمرار للتحكم في أجهزتنا الرقمية في العمل وبث الحياة على الشبكات الاجتماعية.

جنبا إلى جنب مع اتصالنا بالإنترنت ، هناك اتصال مع الآثار الجانبية مثل الفيروسات ، والبريد المزعج ، وهجمات القراصنة والاحتيال الرقمي. زاد عدد مواقع التصيد ورسائل البريد الإلكتروني الضارة والفيروسات المدمرة في جميع أنحاء العالم.

من بين التهديدات المختلفة التي يواجهها الأفراد والعديد من الشركات هذه الأيام من خلال الإنترنت ، فإن الروبوتات هي الأكثر شيوعًا.

الروبوتات هي شبكة من أجهزة الكمبيوتر التي يتم التحكم فيها عن بعد من قبل المتسللين.

يتم استخدام Botnets بواسطة المجرمين لتوزيع رانسومواري على الكمبيوتر المحمول أو الهاتف أو الجهاز اللوحي أو الكمبيوتر. قد لا يتم اكتشافها حتى عن طريق برنامج مكافحة الفيروسات ، وقد لا تدرك لفترة طويلة أن جهازك جزء من شبكة الروبوتات.

ما هو الروبوتات في عام 2018؟الفهم الكلاسيكي:

ما هو الروبوتات في عام 2018؟الفهم الكلاسيكي:كلمة "الروبوتات" هي مزيج من الكلمتين "الروبوت" و "الشبكة".

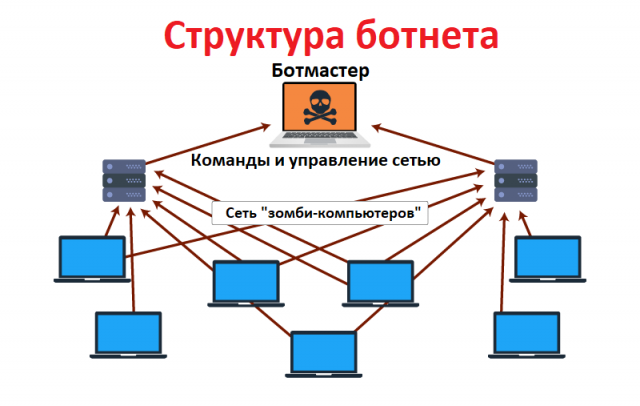

هنا ، يستخدم مجرِّم إنترنت يعمل كمسؤول عن علم الفيروسات فيروسات طروادة لانتهاك أمن العديد من أجهزة الكمبيوتر وتوصيلها بالشبكة لأغراض ضارة. يعمل كل كمبيوتر على الشبكة كـ "روبوت" ويتحكم فيه محتال لنقل البرامج الضارة أو البريد العشوائي أو المحتوى الضار لشن هجوم. الروبوتات تسمى أحيانا "جيش الزومبي" ، لأنه يتم التحكم في أجهزة الكمبيوتر من قبل شخص آخر غير صاحبها.

نشأ أصل الروبوتات في قنوات الدردشة على الإنترنت (IRC).

في النهاية ، بدأ مرسلي الرسائل غير المرغوب فيها في استغلال نقاط الضعف الموجودة في شبكات IRC ،

والبوتات المتقدمة .

تم القيام بذلك على وجه التحديد لتنفيذ إجراءات ضارة ، مثل التسجيل ومحاكاة تصرفات "العميل المهتم" وسرقة كلمة المرور وغير ذلك الكثير.

عادة ما يأخذ هيكل الروبوتات نموذجين: نموذج خادم عميل أو نموذج نظير إلى نظير (P2P ، نظير إلى نظير).

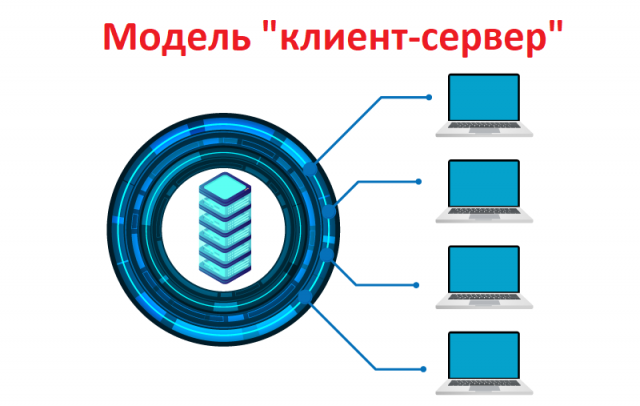

نموذج خادم العميلفي هيكل نظام الروبوتات العميل-الخادم ، يتم إنشاء شبكة أساسية يعمل فيها خادم واحد باعتباره مسؤول الروبوتات. يتحكم botmaster في نقل المعلومات من كل عميل لضبط الأوامر والتحكم في أجهزة العميل.

يعمل طراز خادم العميل بمساعدة برنامج خاص ويسمح لبوتمستر للحفاظ على السيطرة المستمرة على الأجهزة المصابة.

يحتوي هذا الطراز على العديد من العيوب: يمكن اكتشافه بسهولة ، ويحتوي على نقطة تحكم واحدة فقط. في هذا النموذج ، إذا تم تدمير الخادم ، تموت الروبوتات.

نموذج نظير إلى نظير (PTP ، نظير إلى نظير)

نموذج نظير إلى نظير (PTP ، نظير إلى نظير)للتغلب على عيوب استخدام خادم مركزي واحد ، تم إنشاء شبكات الروبوت من النوع الحديث. وهي مترابطة في شكل بنية نظير إلى نظير.

في نموذج الروبوتات P2P ، يعمل كل جهاز متصل بشكل مستقل كعميل وكخادم ، وينسق بين نفسه في تحديث ونقل المعلومات بينهما.

هيكل الروبوتات P2P أقوى بسبب عدم وجود إدارة مركزية واحدة.

أنواع هجمات Botnet

الحرمان الموزع من الخدمةيمكن استخدام الروبوتات لمهاجمة هجمات رفض الخدمة الموزعة (DDoS) لتدمير اتصالات الشبكة وخدماتها.

يتم ذلك عن طريق التحميل الزائد لموارد الحوسبة.

الهجمات الأكثر شيوعًا هي هجمات TCP SYN و UDP.

لا تقتصر هجمات DDoS على خوادم الويب ، ولكن يمكن توجيهها إلى أي خدمة متصلة بالإنترنت. يمكن زيادة خطورة الهجوم باستخدام تدفقات HTTP العودية على موقع الضحية ، مما يعني أن السير تتبع بشكل متكرر جميع الروابط في مسار HTTP.

يُسمى هذا النموذج "الويب" ، ويُمارس لزيادة فعالية الحمل.

كان أحد أكبر هجمات DDoS الروبوتات في 2018

يتعلق بإنترنت الأشياء واستخدم فيروس ميراي الروبوتات.

تم تصميم الفيروس لعشرات الآلاف من أجهزة الإنترنت الأقل أمانًا والتحكم فيها ، وتحويلها إلى روبوتات لشن هجوم DDoS.

ولدت ميراي العديد من الاستفسارات المستمدة واستمرت في التوسع ، مما يجعل الهجوم أكثر تعقيدًا.

هذا إلى الأبد تغيير المشهد التهديد من حيث الأساليب المستخدمة.

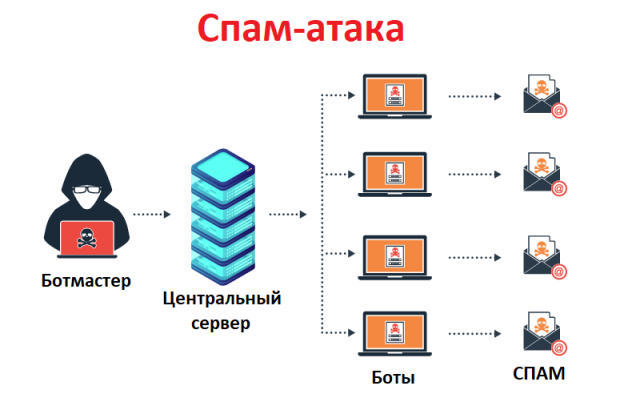

البريد المزعج ومراقبة حركة المروريمكن استخدام الروبوتات كمحلل للكشف عن وجود بيانات حساسة على الأجهزة المصابة أو أجهزة كمبيوتر الزومبي. يمكنهم أيضًا العثور على شبكات منافسة (إذا كانت مثبتة على نفس الجهاز) ، ويمكن اختراقها في الوقت المناسب. تقدم بعض برامج الروبوت فتح خادم وكيل SOCKS v4 / v5 (بروتوكول وكيل عالمي لشبكة تعتمد على TCP / IP). عند تشغيل خادم وكيل SOCKS على جهاز مخترق ، يمكن استخدامه لأغراض متعددة ، على سبيل المثال ، لإرسال البريد العشوائي.

تستخدم الروبوتات أداة تحليل حزم لتتبع المعلومات أو البيانات المرسلة بواسطة جهاز مخترق. يمكن Sniffer الحصول على معلومات سرية ، مثل اسم المستخدم وكلمة المرور.

keylogging

keyloggingباستخدام keylogger ، يمكن بسهولة الحصول على معلومات سرية وسرقة بيانات المستخدم. باستخدام برنامج keylogger ، يمكن للمهاجم جمع المفاتيح التي يتم كتابتها فقط في سلسلة من الكلمات الرائعة ، مثل PayPal و Yahoo وغير ذلك الكثير.

يتضمن نوع من برامج التجسس المحددة على أنها OSX / XSLCmd المنقولة من Windows إلى OS X التدوين والتقاط الشاشة.

سرقة الهوية الجماعيةيمكن أن تتفاعل أنواع مختلفة من برامج الروبوت لارتكاب سرقة الهوية على نطاق واسع ، والتي تعد واحدة من أسرع الجرائم نمواً. باستخدام برامج الروبوت ، يمكنك إخفاء نفسك كعلامة تجارية مشهورة واطلب من المستخدم تقديم بيانات شخصية ، مثل كلمة مرور الحساب المصرفي ومعلومات بطاقة الائتمان والمعلومات الضريبية.

يمكن تنفيذ سرقة الهوية الجماعية باستخدام رسائل بريد إلكتروني تصيدية تُجبر الضحايا على إدخال بيانات اعتماد تسجيل الدخول لمواقع الويب مثل eBay أو Amazon أو حتى البنوك التجارية المعروفة.

تدفع عن كل نقرة الاعتداءيتيح برنامج Google Ads لمواقع الويب تشغيل إعلانات Google وكسب المال منها. تدفع Google الأموال إلى مالكي مواقع الويب بناءً على عدد النقرات التي تم تلقيها من الإعلانات. تُستخدم الآلات المسكنة للنقر تلقائيًا على الروابط ، مما يزيد من عدد النقرات المزيفة.

ادوارييستخدم Adware لجذب المستخدمين من خلال الإعلان على صفحات الويب أو في التطبيقات. تظهر على أجهزة الكمبيوتر دون علم المستخدمين أو أذونهم ، ويتم استبدال الإعلانات الأصلية بإعلانات مخادعة تصيب نظام أي مستخدم ينقر فوقه.

يبدو Adware وكأنه إعلان غير ضار ، ولكنه يستخدم برامج التجسس لجمع بيانات المتصفح.