يتم إجراء اختبار ديناميكي لتحديد نقاط الضعف أثناء تشغيل التطبيق. في هذه المقالة أريد أن أشارك عدة طرق لاختبار التطبيق لنظام Android. سأعرض أيضًا كيفية تكوين وتكوين الجهاز. من يهتم ، مرحبا بكم في القط.

يتضمن الاختبار الديناميكي تحليل سجلات التطبيق ، وتحليل حركة مرور التطبيق ، والعثور على الأخطاء أثناء التشغيل ، إلخ. للاختبار ، تحتاج إلى تكوين الجهاز الظاهري على Genimotion ، كما هو موضح

هنا .

ما الأدوات المستخدمة للتحليل الديناميكي:

- BurpSuite

- إنساكاج

- Pidcat أو تطبيق آخر مع أذونات القراءة للسجلات.

كيفية اختبار مع BurpSuiteتحتاج أولاً إلى تهيئة الوكيل واستيراد الشهادة. يعرض BurpSuite ثغرات أمنية في تثبيت SSL ويمكنه العثور على ثغرات أمنية موجودة على الخادم الذي يتصل به التطبيق.

1. تثبيت وكيل

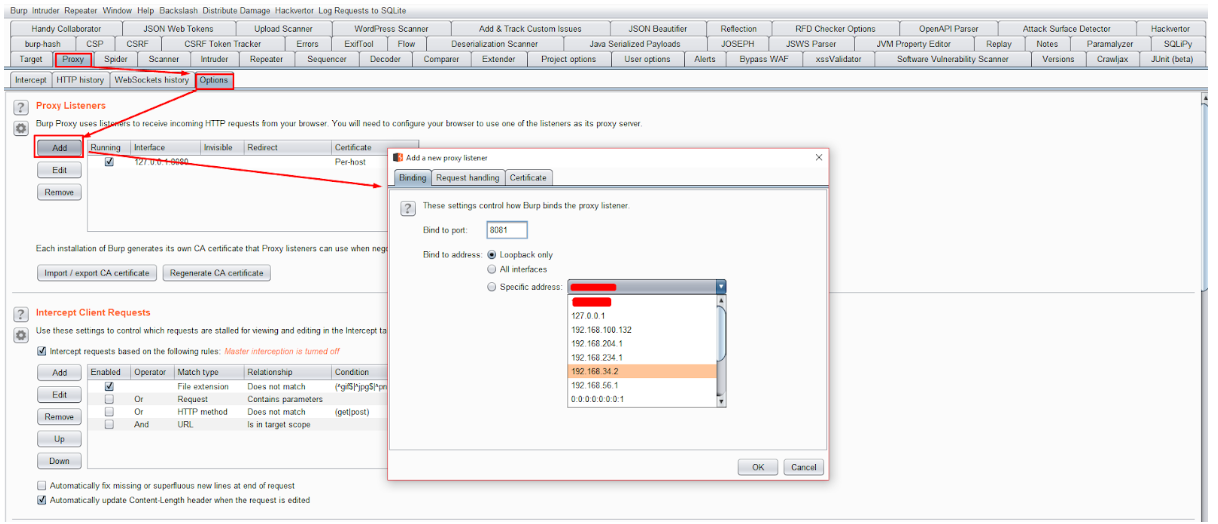

تحتاج أولاً إلى عرض معلومات حول واجهات إعدادات الوكيل الصحيحة.

شكل 1. معلومات حول واجهات.

شكل 1. معلومات حول واجهات.تكوين الوكلاء على BurpSuite.

شكل 2. إعدادات الوكيل على BurpSuite.

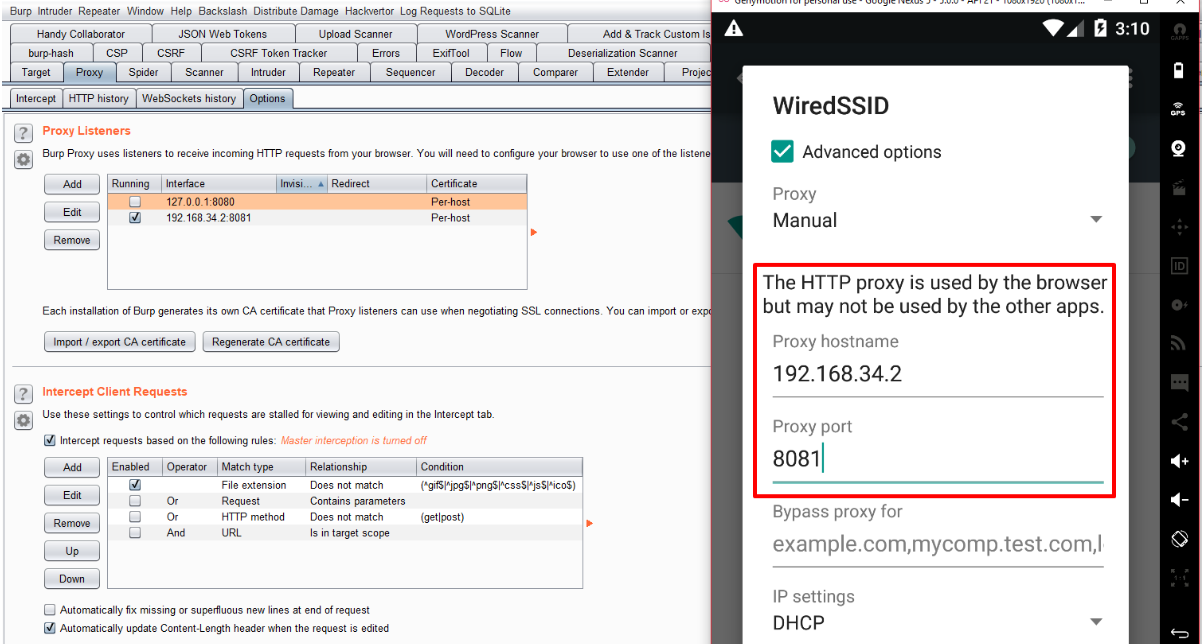

شكل 2. إعدادات الوكيل على BurpSuite.نقوم بتثبيت الوكلاء على الجهاز الذي سنجري الاختبار عليه.

شكل 3. إعدادات الوكيل على الجهاز.

شكل 3. إعدادات الوكيل على الجهاز.أدخل http [:] // burp / في المتصفح - هذا ضروري لتنزيل الشهادة. وتحميل الشهادة للعمل. بعد ذلك ، تحتاج إلى فتح مجلد "التنزيلات" ، فهناك شهادة تم تنزيلها. يعرض الضغط لفترة طويلة على الشهادة قائمة نختار فيها "إعادة تسمية" وتغيير الامتداد إلى .cer واستيراد الشهادة.

شكل 4. تحميل الشهادة /

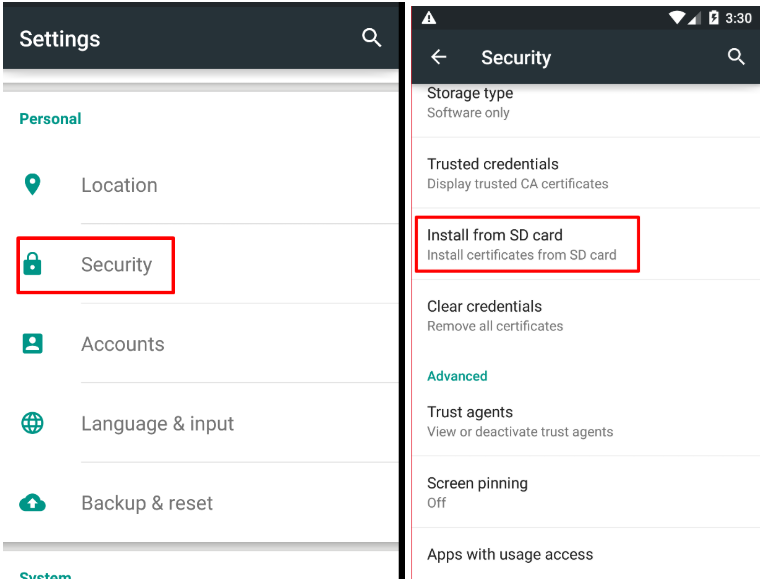

شكل 4. تحميل الشهادة /2. شهادة الاستيراد

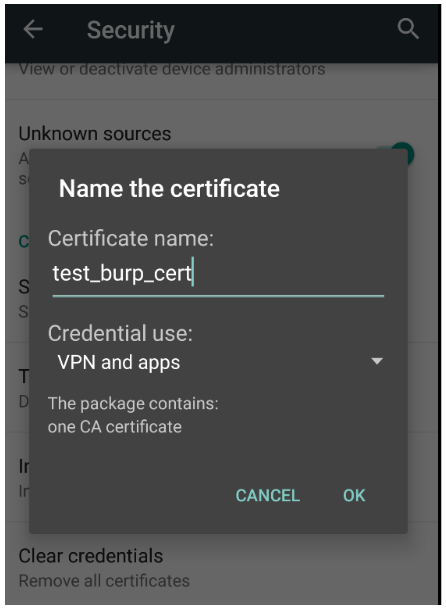

نذهب إلى إعدادات الجهاز ، والعثور على عنصر "الأمن" ، ثم حدد "تثبيت من SD". من مجلد "التنزيلات" ، حدد الشهادة التي تم تنزيلها وإعادة تسميتها. بعد أن تحتاج إلى إعطاء الشهادة اسمًا.

شكل 5. شهادة الاستيراد.

شكل 5. شهادة الاستيراد. شكل 6. شهادة الاستيراد.

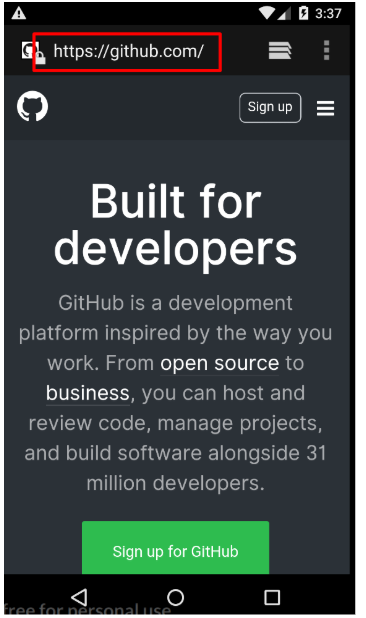

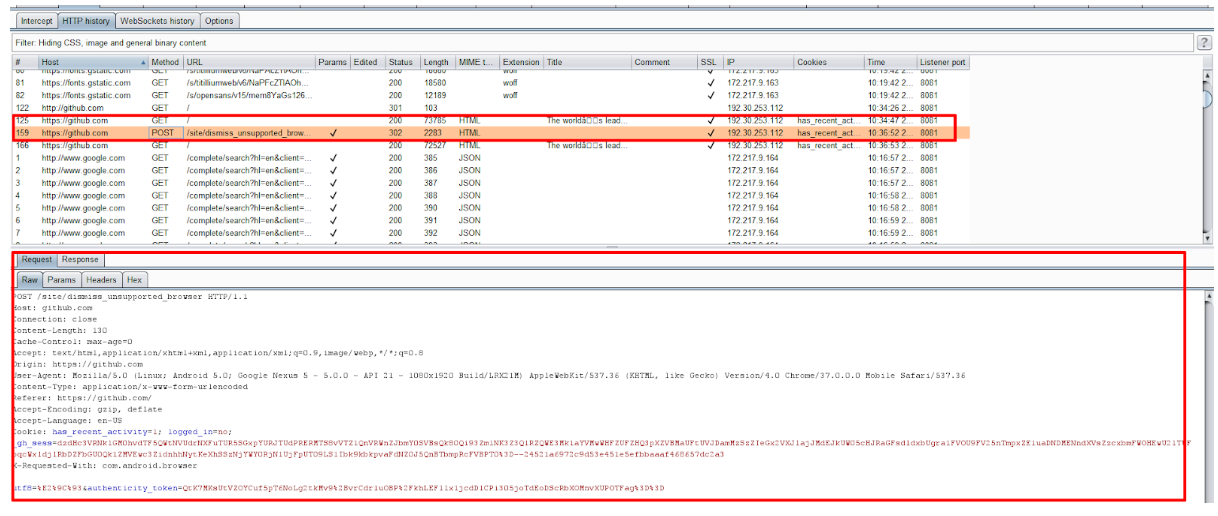

شكل 6. شهادة الاستيراد.3. التحقق من تثبيت الشهادة وعرض حركة المرور من خلال BurpSuite.

شكل 7. اختبار صحة استيراد الشهادة.

شكل 7. اختبار صحة استيراد الشهادة. شكل 8. نحن ننظر إلى الطلبات التي تأتي من الجهاز.

شكل 8. نحن ننظر إلى الطلبات التي تأتي من الجهاز.الآن يمكنك اختبار التفاعل مع API.

بدءًا من Android 7 ، لن تعمل طريقة إضافة شهادة Burp إلى موثوق بها في معظم التطبيقات - بشكل افتراضي ، لم تعد شهادات المستخدم موثوقة. لذلك ، سيتعين عليك إجراء عملية الجذر وإعطاء الشهادة الاسم الصحيح ووضعها في دليل النظام (تعليق بواسطة y4ppieflu)

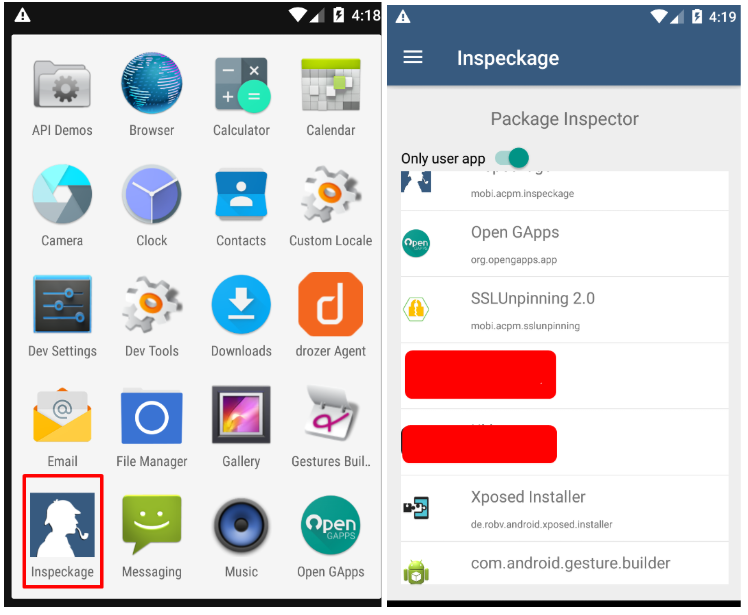

كيفية اختبار على InspakageInspekage هي أداة تتيح الاختبار الديناميكي لتطبيقات Android وتساعدك على فهم ما يفعله التطبيق في وقت التشغيل. Inspekage يوضح تشغيل التطبيق مع:

- الملفات

- قواعد البيانات

- التشفير

- طلبات المتشعب

- سلاسل

- سجلات وغيرها

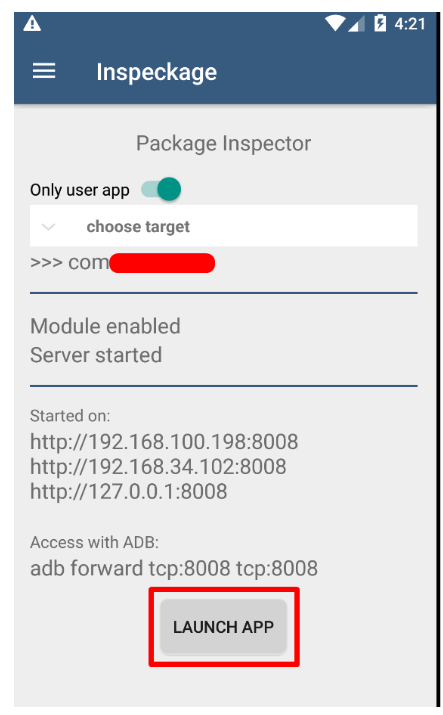

شكل 9. إطلاق التطبيق للاختبار.

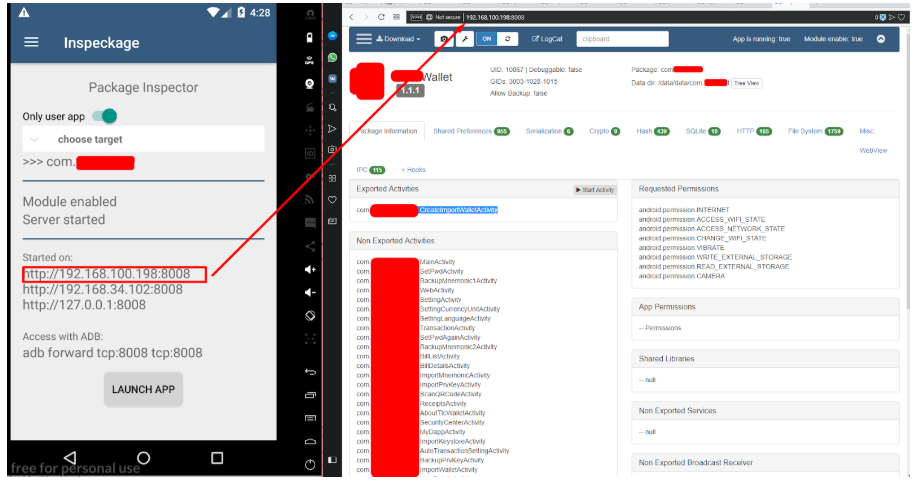

شكل 9. إطلاق التطبيق للاختبار. شكل 10. إطلاق التطبيق للاختبار.

شكل 10. إطلاق التطبيق للاختبار.بعد بدء التطبيق ، في المتصفح ، أدخل https [:] // 192 [.] 168 [.] 100 [.] 198 [:] 8008 ، انتقل إلى وحدة التحكم في التطبيق (الشكل 11).

شكل 11. تشغيل وحدة التحكم في المتصفح.

شكل 11. تشغيل وحدة التحكم في المتصفح.بعد ذلك ، انتقل من خلال علامات التبويب في وحدة التحكم:

- التفضيلات المشتركة - الشكل. 12- يوضح تفاعل التطبيق مع الموارد المحلية.

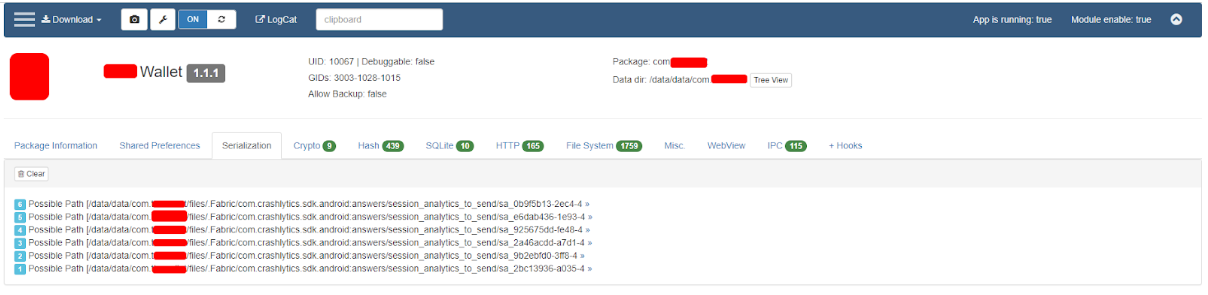

- التسلسل - الشكل. 13

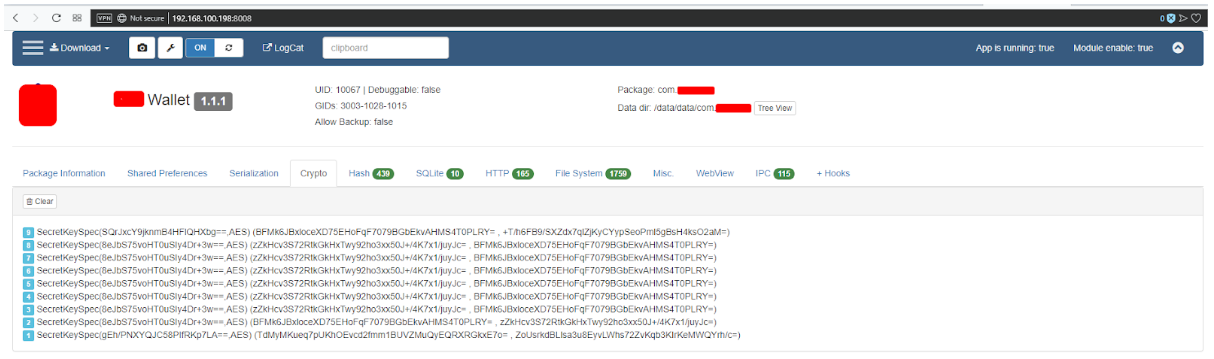

- تشفير - الشكل. 14 - يوضح العمل باستخدام التشفير (SSL / TLS غير مدرج هنا)

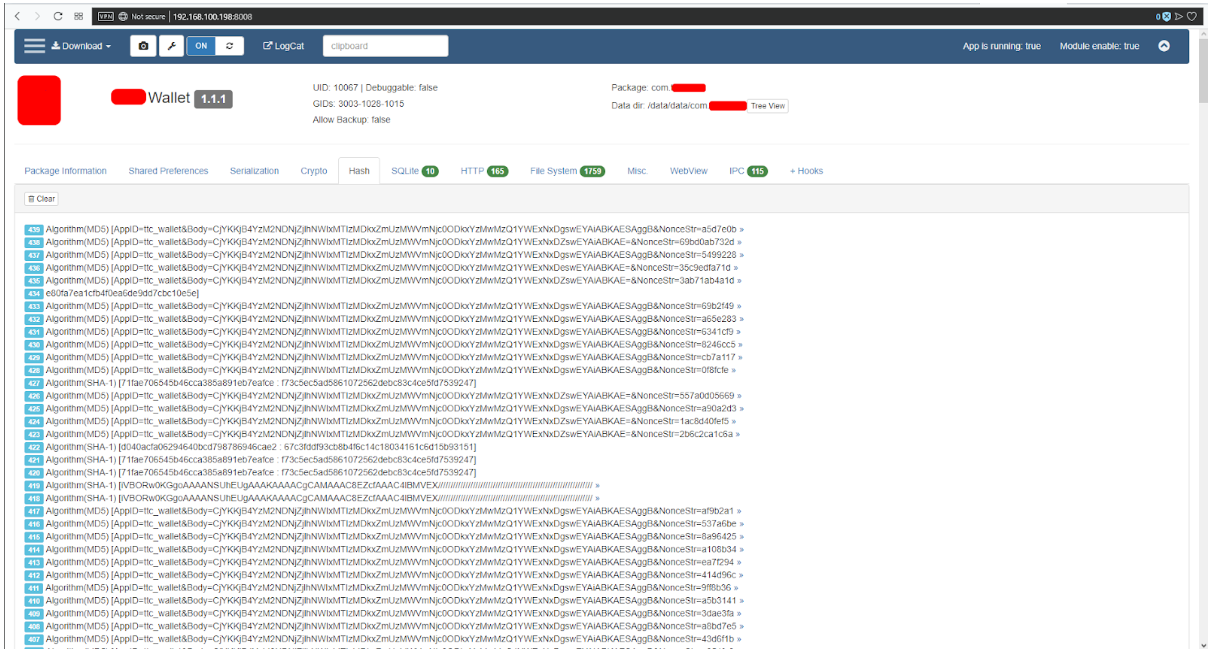

- تجزئة - الشكل. 14

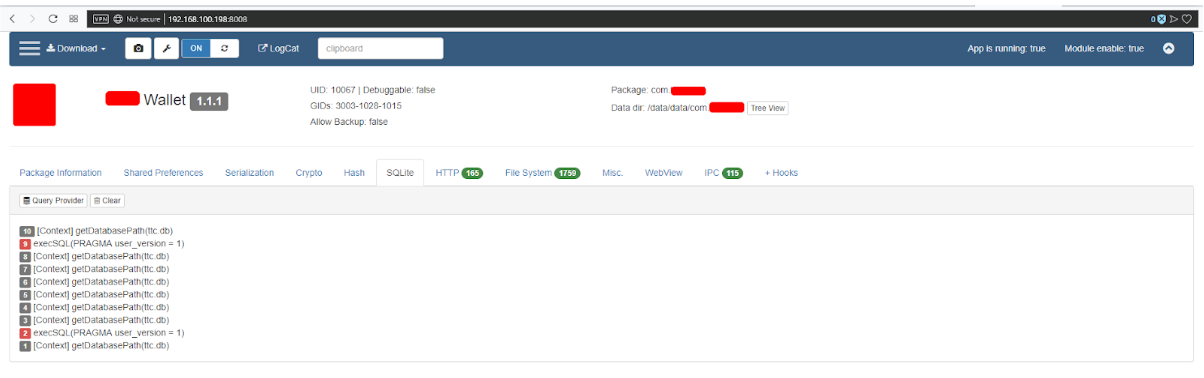

- سكليتي - الشكل 15

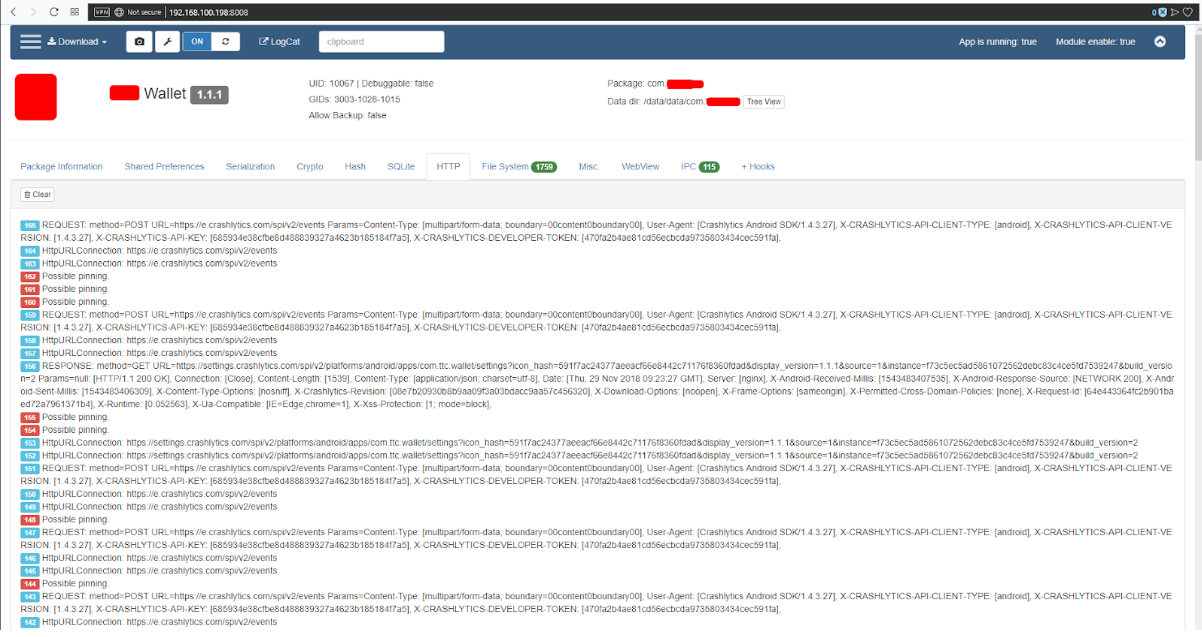

- HTTP - الموافقة المسبقة عن علم. 16 - في BurpSuite يتم الكشف عن علامة التبويب هذه بشكل أفضل

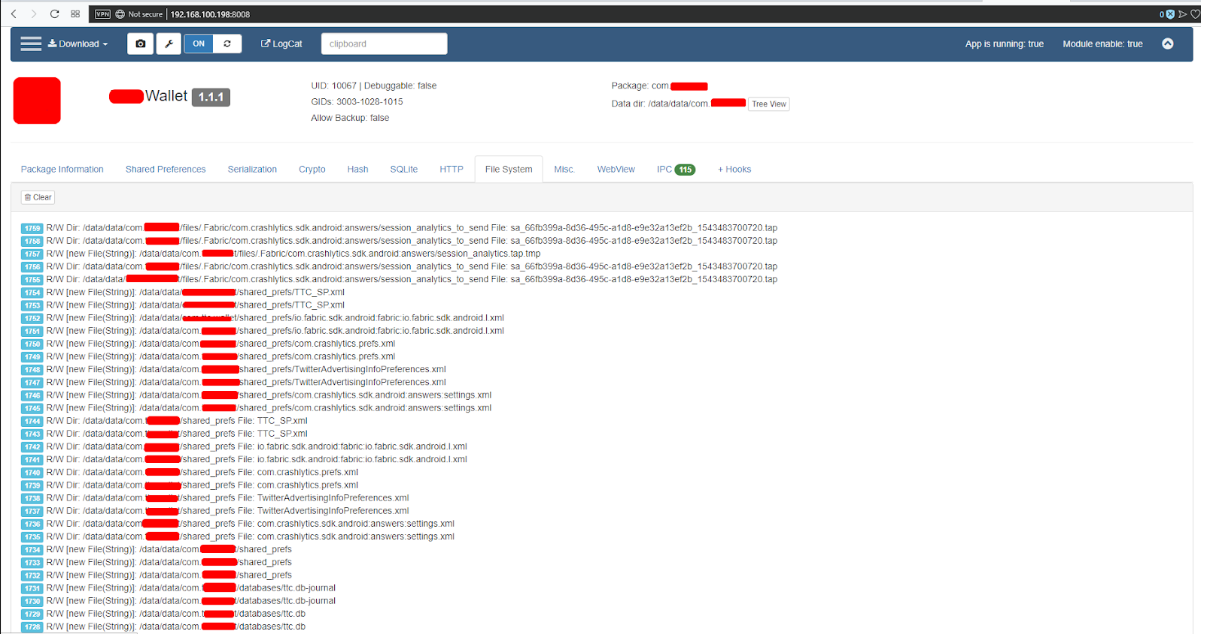

- أنظمة الملفات - الشكل. 17- عمل التطبيق مع الملفات

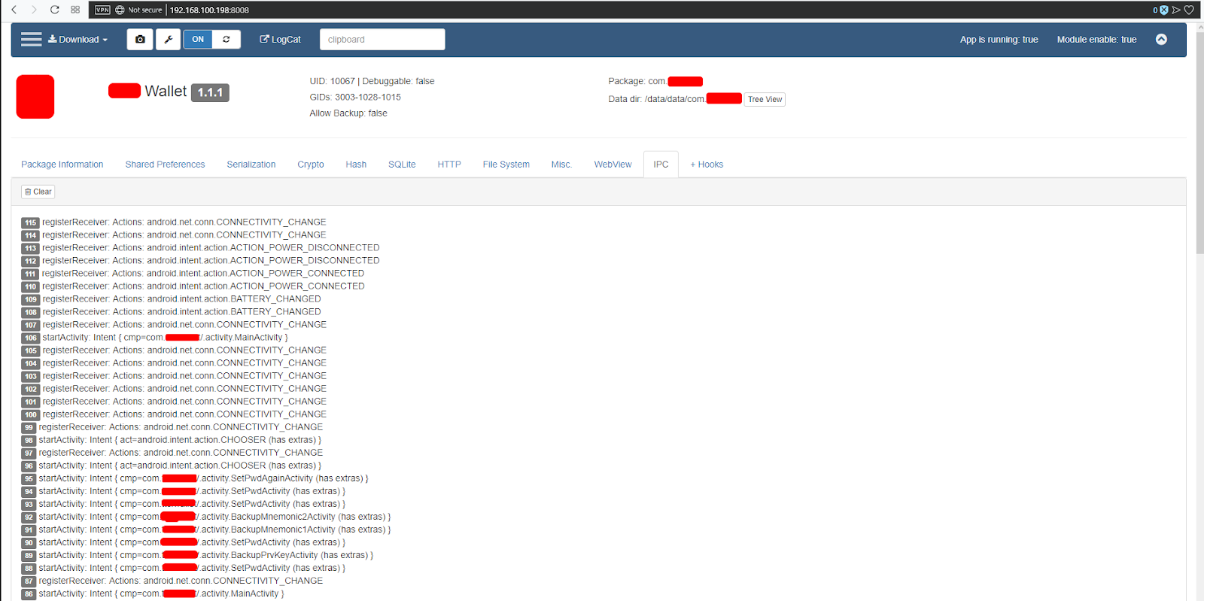

- IPC - الشكل. 18 ، الخ

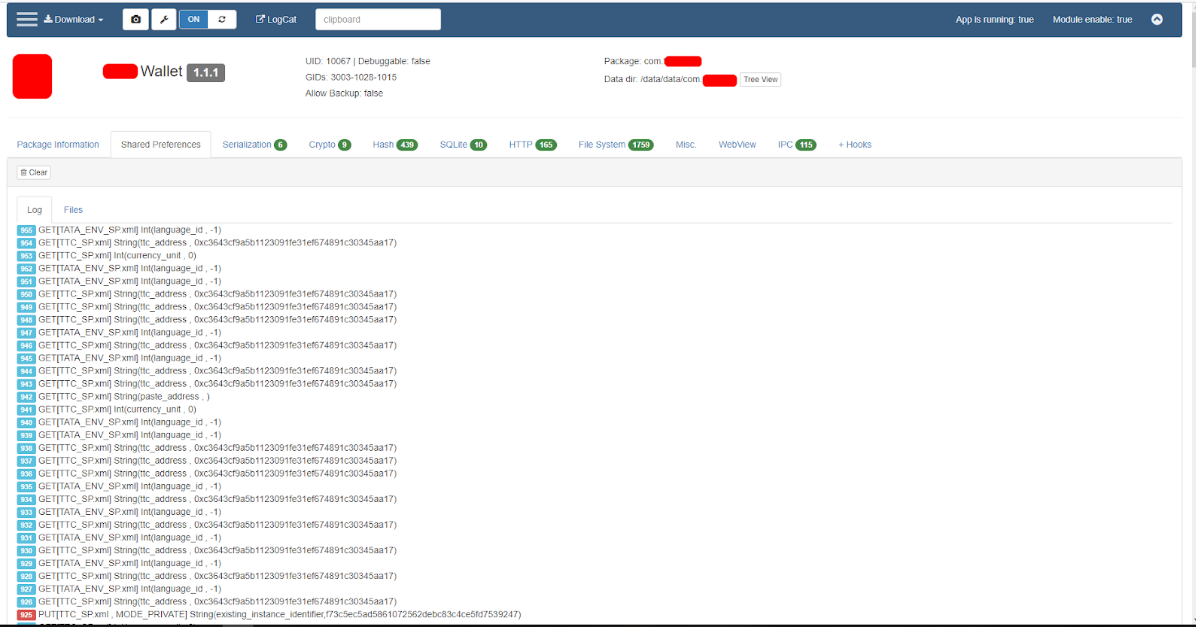

شكل 12. تفضيلات مشتركة.

شكل 12. تفضيلات مشتركة. شكل 13. التسلسل.

شكل 13. التسلسل. شكل 14. التشفير.

شكل 14. التشفير. شكل 15. تجزئة.

شكل 15. تجزئة. شكل 16. سكليتي.

شكل 16. سكليتي. شكل 17. HTTP.

شكل 17. HTTP. شكل 18. نظام الملفات.

شكل 18. نظام الملفات. شكل 19. IPC.اختبار مع Pidcat

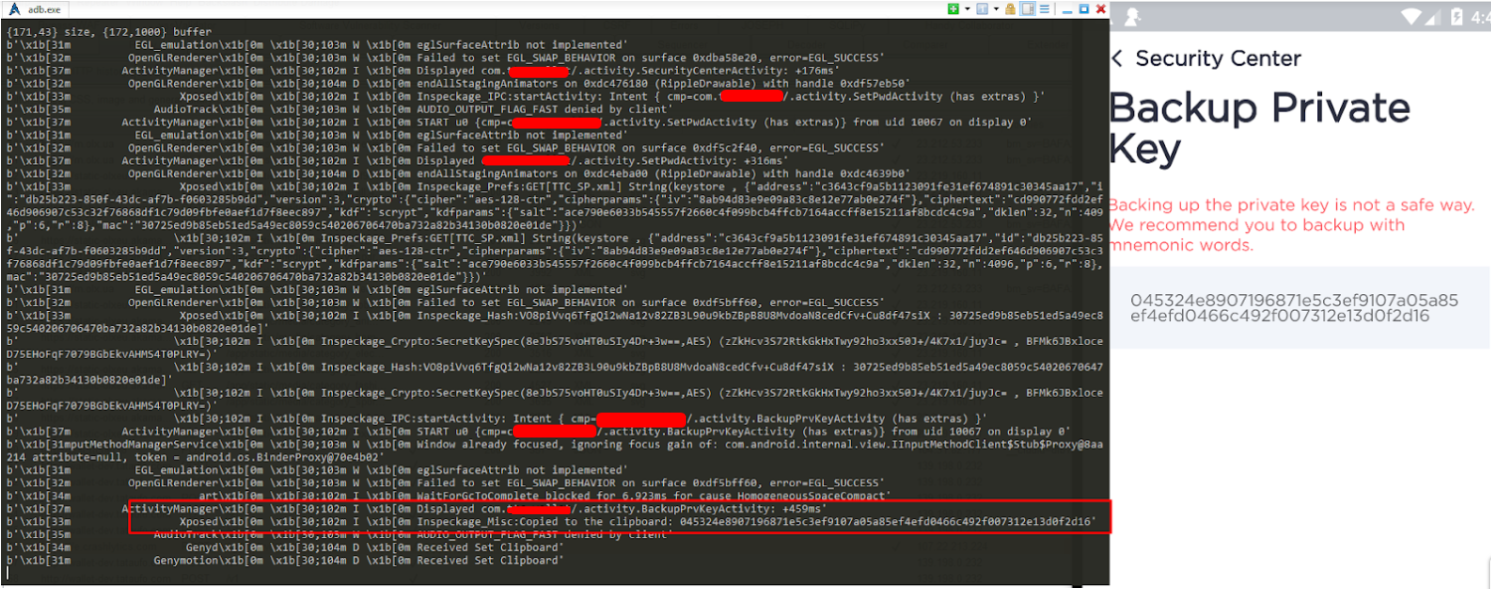

شكل 19. IPC.اختبار مع PidcatPidcat هو تطبيق يقرأ سجلات تشغيل التطبيق. عند الاختبار ، تحتاج إلى تنفيذ وظائف التطبيق ومعرفة البيانات التي تندرج في سجلات العمل. بشكل أساسي ، يتم عرض معلومات الخدمة هناك ، ويحدث أنه يمكنك الحصول على بعض المعلومات الهامة ، على سبيل المثال ، نسخة احتياطية من مفتاح خاص. إذا كان الجهاز يحتوي على برامج ضارة ، فإن هذه المعلومات قد تقع في أيدي المهاجمين.

شكل 20. نسخة احتياطية من المفتاح الخاص.

شكل 20. نسخة احتياطية من المفتاح الخاص. شكل 21. معلومات سرية.الخاتمة

شكل 21. معلومات سرية.الخاتمةفي الممارسة العملية ، يتم عرض طرق الاختبار الديناميكي الأساسي لتطبيقات Android التي نستخدمها في

ByteCode للعمل. هناك أيضًا وحدة للاختبار الآلي في إطار MobSF ، لكن هذا يتطلب مقالة منفصلة.