غدًا الساعة 12:00 بتوقيت موسكو ، سيتم إطلاق مختبر اختبار الاختراق الجديد Test Lab 12 ، وهو نسخة من شبكة شركة حقيقية لها ثغرات أمنية متأصلة وأخطاء في التكوين. سجل موقع المختبر بالفعل 25000 مشارك ، بما في ذلك كبار الخبراء في مجال أمن المعلومات لأكبر الشركات الروسية والدولية.

فيما يلي معلومات حول تكوين المختبر الجديد ، أمثلة عن البحث عن نقاط الضعف واستغلالها ، والمواد التدريبية.

ينصب التركيز الرئيسي في المختبرات على الواقعية: تم تصميم هيكل تكنولوجيا المعلومات عن طريق القياس مع شبكات الشركات للشركات ، مما يجعل أعمال المهاجمين أقرب إلى القرصنة الحقيقية. يحاول المشاركون الذين يتصرفون كمتسللين استغلال الثغرات الأمنية ، وإذا نجحوا ، فيمكنهم الوصول إلى العقد الفردية للمختبر ، وكل منها يحتوي على رمز مميز. الفائز هو المشارك الذي قام أولاً بجمع جميع الرموز ، وهذا هو ، في الواقع تلقى السيطرة الكاملة على شبكة الشركة الافتراضية.

يمكن للجميع ، بغض النظر عن مستوى المهارة ، اختبار مهارات اختبار الاختراق في ظروف أقرب ما تكون إلى تلك الحقيقية ، دون انتهاك القانون.

سيتألف المختبر الجديد من شبكة كمبيوتر موزعة ، يتم تقديمها في شكل عدة محيطات بمستويات مختلفة من تعقيد الاختراق. المحيط الأول (الخارجي) هو الأسهل "لاختراقه" ، ثم يصبح التقدم أكثر تعقيدًا. في القطاع الأكثر تعقيدًا ، نضع نقاط الضعف التي يصعب استغلالها مع عدد كبير من المشاركين. يتيح لنا هذا النهج حل مشكلتين في وقت واحد:

- السماح للجميع بتقييم مهاراتهم في المختبر ، مع الحفاظ على واقعيتها ؛

- القضاء على الموقف الذي ، عند استغلال أنواع معينة من نقاط الضعف أو تنفيذ هجوم ، يتدخل المشاركون مع بعضهم البعض.

لعب دور البطولة في الفيلم في المختبر المستخدم:

- خدمات الشبكات المختلفة (البريد ، DNS ، AD و VPN ، إلخ) ، SIEM و DBMS ؛

- WebApp و API (PHP ، Python ، Django ، Java) ؛

- تطبيقات سطح المكتب المكتوبة ذاتيا ؛

- خدمات الدعم الإضافية للواقعية.

لاجتياز المختبر ستحتاج:

- مهارات العمل مع بروتوكولات الشبكة المختلفة ؛

- القدرة على تحليل البيانات من نظام SIEM ، وتكوين مرشحات الارتباط ، وأكثر من ذلك ؛

- الخبرة الهندسية العكسية؛

- خبرة في العثور على نقاط الضعف في خدمات الشبكة وتطبيقات الويب.

اختبار الاختراق المختبر الخاص

قررنا وضع العديد من المهام الخاصة بالمعمل الخاص السابق والذي تم تطويره هذا الصيف لمساعدة المتخصصين المبتدئين على اكتساب الكفاءات الأساسية بسرعة.

جميع المعلومات المتعلقة بتكوين المختبر (الأنظمة والمستخدمين وما إلى ذلك) وهمية ، وتعمل فقط لإنشاء صورتها الواقعية.

تقنيات اختبار الاختراق الموضحة في المقالة تعليمية بطبيعتها. لا تخرق القانون.

يقع الهيكل الكامل للمنظمة الخيالية "UNIONSEC" ، المؤلفة من 15 خادمًا ، خلف البوابة 192.168.102.10 ، التي يمكن الوصول إليها بعد إنشاء اتصال VPN. تم إعطاء المشاركين مهمة المساس بشبكة الشركة للمختبر. كانت نتيجة تشغيل كل من الثغرات الأمنية رمزية ، والتي كان لابد من إرسالها من خلال النموذج على صفحة

lab.pentestit.ru .

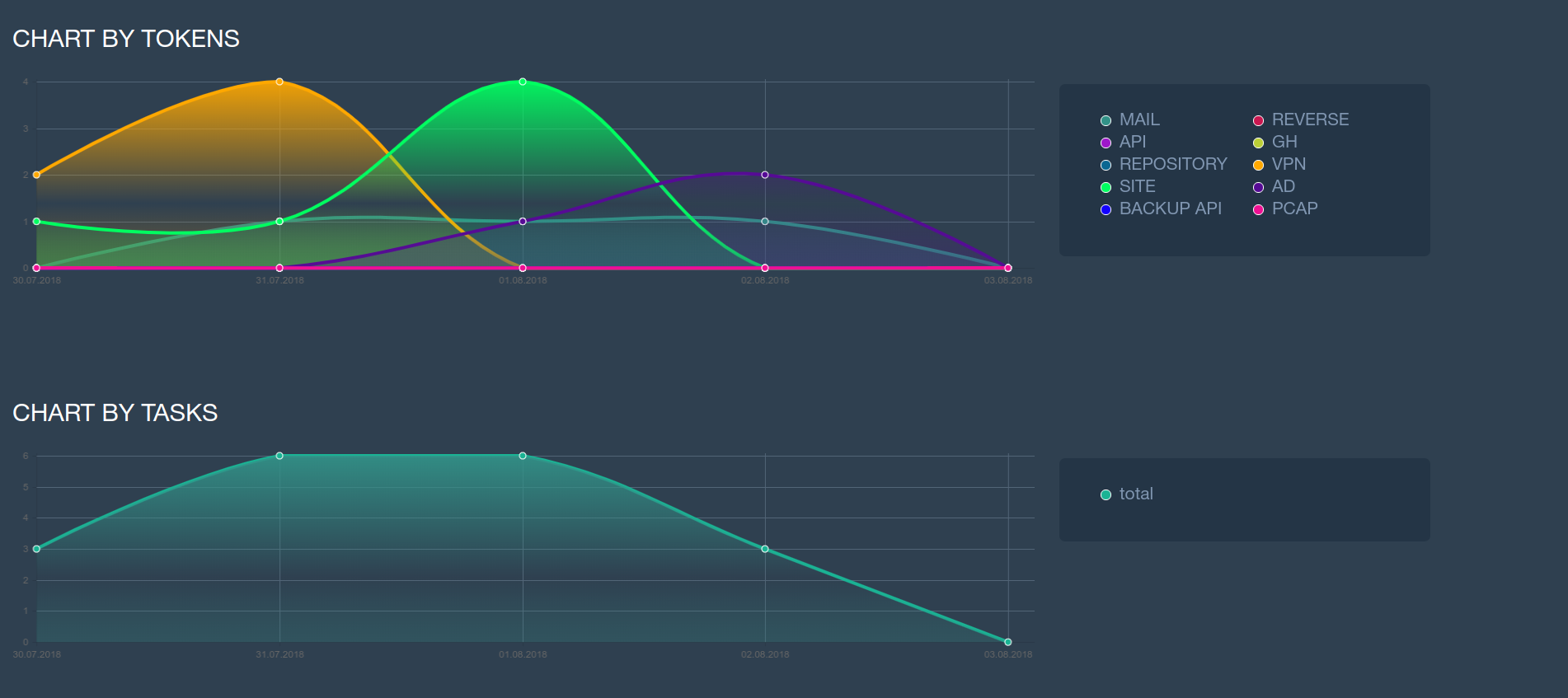

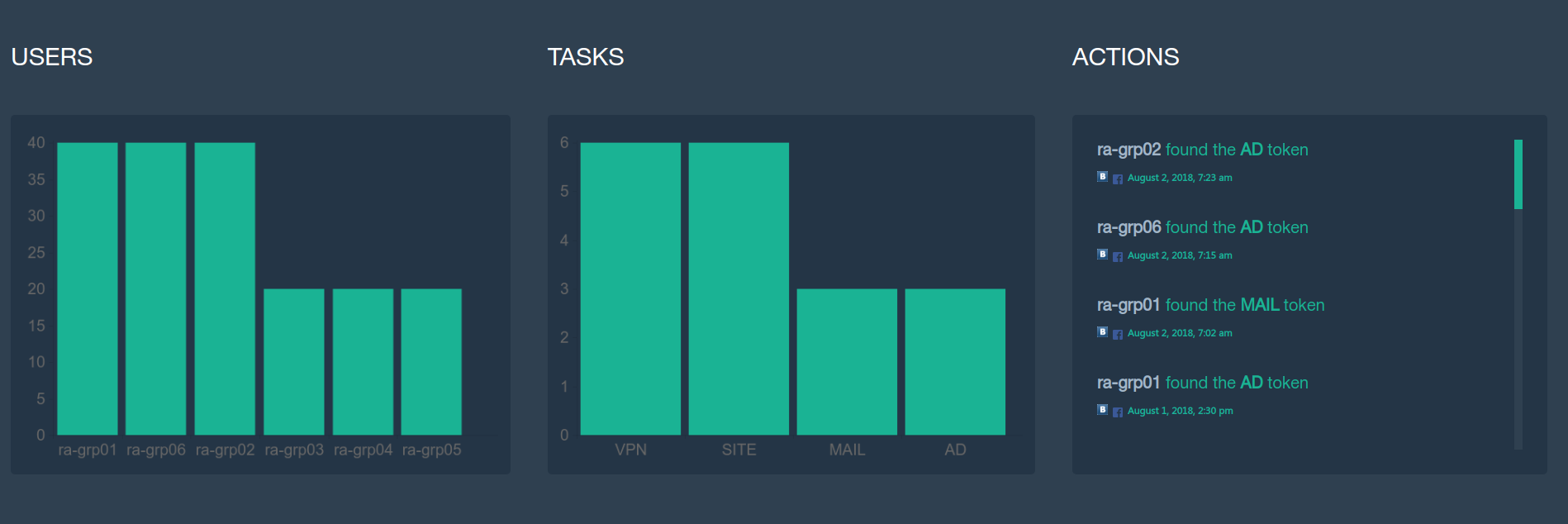

تعرض المختبر لهجوم من 7 فرق من مشاركين ، لكن لم يتمكن أحد من اختراق الشبكة بالكامل. ومع ذلك ، أظهرت بعض الفرق نتيجة لائقة.

يتطلب العمل في المختبر خبرة مع مختلف الأدوات والمهارات في إجراء اختبارات الاختراق ، بالإضافة إلى ذلك ، لا يمكن إكمال بعض المهام دون المعرفة في مجال التطوير والهندسة العكسية. بالنظر إلى الوقت المحدود الذي أُعطي للمشاركين لإكمال المهام ، فإن إكمال نصف المهام تقريبًا ، في رأينا ، هو نتيجة تستحق التقدير.

الذكاء

باستخدام الأداة المساعدة nmap ، نحصل على قائمة بالمنافذ المفتوحة:

nmap 192.168.102.10 -sV

موقع الشركة

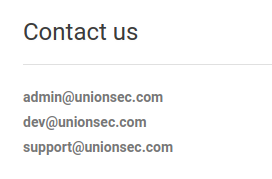

على العنوان

192.168.102.10 في قسم "اتصل بنا" ، نرى قائمة بعناوين البريد الإلكتروني:

وفقًا لرمز HTML الخاص بالتطبيق ، يمكننا افتراض أنه يستخدم WordPress CMS ويحتوي على البرنامج المساعد wp-symposium-15.1.

من خلال

www.exploit-db.com نقرر أن البرنامج المساعد عرضة لحقن SQL. من خلال URI

192.168.102.10/wp-content/plugins/wp-symposium-15.1/get_album_item.php?size= "نحاول استغلال الثغرة الأمنية باستخدام البرنامج النصي BASH:

نحصل على قائمة قواعد البيانات:

information_schema

wp_dbوبعد استغلال الثغرة الأمنية - الرمز المميز:

wget -q -O- 192.168.102.10/wp-content/plugins/wp-symposium-15.1/get_album_item.php?size=* from token; --"

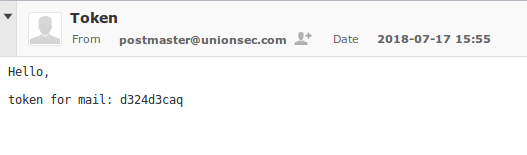

البريد

نعدد كلمات المرور باستخدام هيدرا:

hydra smtp://192.168.101.10 -s 25 -L /tmp/emails -P /tmp/pass

باستخدام البيانات المستلمة ، نؤذن WUI لخادم البريد والحصول على الرمز المميز:

المسنجر

اتصالمن الويب الشمالي

http://192.168.102.10:88 بتحميل الملف "openvpn.conf". بعد فحص الخادم (على سبيل المثال ، باستخدام الأداة المساعدة DirBuster) ، نجد

.bash_history :

-bash: generating new OpenVPN password for user admin: command not found

-bash: generating: command not found

-bash: date +%F: command not found

-bash: echo "admin:`date +%F | md5sum | sed -s 's/ -//'`" > /etc/openvpn/user.pass: command not found

cat /etc/openvpn/user.pass

service openvpn restart

exitحيث يمكنك العثور على اسم المستخدم ، وكذلك خوارزمية توليد كلمة المرور. لتشغيل كلمة المرور التي تم إنشاؤها مسبقًا ، استخدم التاريخ الدقيق لإنشاء الملف:

وإجراء التحويل وفقا لتاريخ الفرق. يتم استخدام كلمة المرور الناتجة لمصادقة VPN.

خادم المسحبعد الاتصال بشبكة VPN ، سنقوم بفحص منافذ الخادم:

حصلنا على الرمز المميز في

http://10.255.0.1:8080 :

محطة

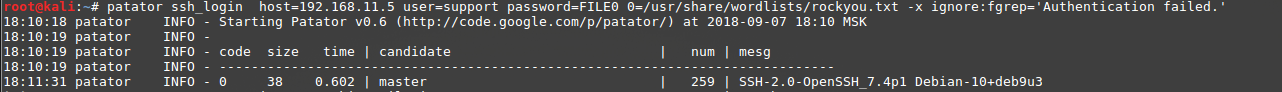

يرسل خادم VPN العديد من التوجيهات إلى الشبكات الداخلية ، بعد المسح الذي نجد العديد من المضيفين به منفذ مفتوح 22. نحن نحاول تسجيل الدخول تحت حساب

dev . بعد الاتصال بأحد الخوادم ، نجد وجود دليل / home / support ونحاول تحديد كلمة مرور لحساب يحمل نفس الاسم:

patator ssh_login host=192.168.11.5 user=support password=FILE0 0=usr/share/wordlists/rockyou.txt -x ignore:fgrep='Authentication failed'

بعد الحصول على كلمة المرور ، نحصل على الرمز المميز الموجود في الدليل الرئيسي:

الهندسة العكسية

على خادم TERMINAL ، نتمكن من العثور على

admin.bin ، وينتهي الإجراء عند طلب كلمة المرور. باستخدام الاتجاه المعاكس ، نحصل على كلمة المرور

fv34cm3cm ، وهو رمز رمزي. عند إدخالها ، يتم إعطاء

SSH PRIVATE KEY .

من المفتاح الخاص ، نقوم بالمصادقة على الخادم

192.168.11.2 ، حيث نجد ملف

dump.pcap في

/opt/ dump.pcap . نقوم بتحليل تفريغ حركة مرور الشبكة من الملف واستخراج الرمز المميز ، وكذلك كلمة المرور الخاصة بتخويل BASIC على خادم الويب

192.168.11.3 :

tcpdump -r /tmp/dump.pcap -A | grep token

API

في

192.168.11.3 ، توجد واجهة برمجة التطبيقات ، ويمكن الوصول إليها من جهاز الكمبيوتر الخاص بالمسؤول. باستخدام ترجمة المنافذ (على سبيل المثال ، من خلال SSH) ، نبدأ دراستها.

بعد استغلال الثغرة الأمنية المكتشفة في واجهة برمجة التطبيقات ، نحصل على رمز مميز يمثل جزءًا من كلمة مرور مستخدم

admin :

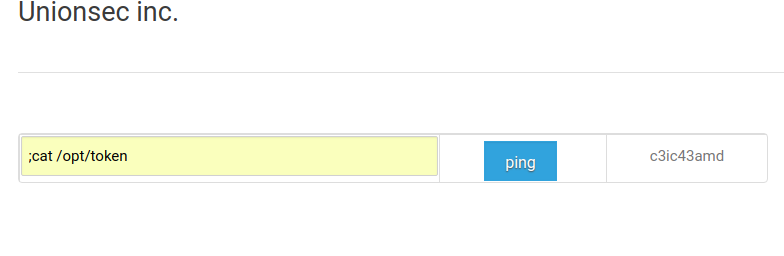

يتوفر تطبيق ويب على

http://172.16.0.4 ، وهو قيد التطوير. من ملف

readme.html نحصل على قائمة بالصفحات المطورة:

عند فتح

http://172.16.0.4/availability.php حصلنا على خطأ. نحاول تكرار الإجراء باستخدام المعلمة

REFERRER http://172.16.0.4/index.html ، وبعدها يصبح النموذج مع زر

ping متاحًا:

بعد التأكد من أن حقل الإدخال لا يحتوي على تصفية ، نحصل على الرمز المميز:

نحن متصلون عبر

SSH بالخادم

172.16.0.1 . بعد التفويض ، يتم استيفائنا بواسطة برنامج نصي يطلب رمز PIN (5 أرقام):

باستخدام برنامج نصي للتخمين بكلمة مرور مكتوبة ذاتيًا ، نحصل على حق الوصول الكامل إلى وحدة التحكم ونجد الملف مع الرمز المميز في مجلد المستخدم:

العودة إلى المستقبل

للتعود بسرعة على المختبر الثاني عشر الجديد ، قمنا بإعداد قائمة قصيرة من المواد والأدوات:

نراكم في

"اختبار مختبر 12" ودع الأقوى يفوز!