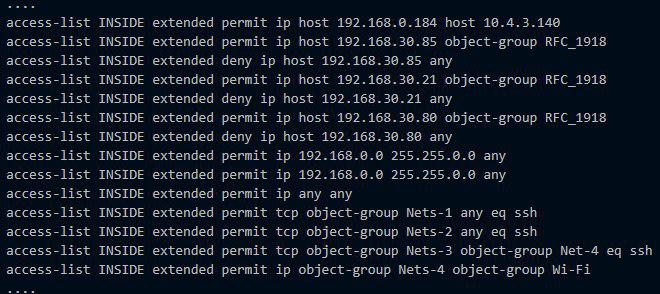

إذا نظرت إلى تكوين أي جدار حماية ، فعلى الأرجح سنرى ورقة تحتوي على مجموعة من عناوين IP والمنافذ والبروتوكولات والشبكات الفرعية. هذه هي الطريقة التي يتم بها تطبيق سياسات أمان الشبكة بشكل كلاسيكي لوصول المستخدم إلى الموارد. أولاً ، يحاولون الحفاظ على النظام في التكوين ، ولكن بعد ذلك يبدأ الموظفون في الانتقال من قسم إلى قسم ، حيث تتضاعف الخوادم وتغير أدوارها ، وتتصل بمشاريع مختلفة إلى أماكن لا يمكن عادةً أن تظهر فيها ، وتظهر مئات مسارات الماعز غير المعروفة.

حول بعض القواعد ، إذا كنت محظوظًا ، فقد تم توضيح التعليقات "طلب إنشاء فاسيا" أو "هذا مقطع إلى DMZ". يتم إنهاء مسؤول الشبكة ، ويصبح كل شيء غير مفهوم تمامًا. ثم قرر أحدهم تنظيف التكوين من Vasya ، وانخفض SAP ، لأن Vasya طلب مرة واحدة هذا الوصول إلى القتال العمل SAP.

سأتحدث اليوم عن حل VMware NSX ، والذي يساعد على تطبيق سياسات الشبكة والأمان بدقة دون تشويش في تكوينات جدار الحماية. سأريكم الميزات الجديدة التي ظهرت مقارنة بما كان لدى برنامج VMware في هذا الجزء من قبل.

VMWare NSX هو نظام أساسي للمحاكاة الافتراضية والأمان لخدمات الشبكة. NSX يحل مشاكل التوجيه والتبديل وموازنة التحميل وجدار الحماية ويمكنه القيام بالعديد من الأشياء الأخرى المثيرة للاهتمام.

تعد NSX هي خليفة منتج VCloud للشبكات والأمان (VCNS) الخاص بـ VMware وتم الحصول عليها من قبل Nicira NVP.

من vCNS إلى NSX

في السابق ، كان لدى عميل في السحاب مبني على VMware vCloud جهاز ظاهري منفصل vCNS vShield Edge. كان بمثابة بوابة حافة حيث يمكن تكوين العديد من وظائف الشبكة: NAT ، DHCP ، جدار الحماية ، VPN ، موازن التحميل ، إلخ. تقييد vShield Edge تفاعل الجهاز الظاهري مع العالم الخارجي وفقًا للقواعد الموضحة في جدار الحماية و NAT. داخل الشبكة ، تتواصل الأجهزة الافتراضية فيما بينها بحرية داخل الشبكات الفرعية. إذا كنت تريد حقًا فصل حركة المرور والتحكم فيها ، يمكنك إنشاء شبكة منفصلة للأجزاء الفردية من التطبيقات (أجهزة افتراضية مختلفة) وتعيين القواعد المناسبة لتفاعل شبكتها في جدار الحماية. ولكنه طويل وصعب وغير مهتم ، خاصة عندما يكون لديك عدة عشرات من الأجهزة الافتراضية.

في NSX ، قام برنامج VMware بتطبيق مفهوم الحساب المصغر باستخدام جدار حماية موزع في صلب برنامج Hypervisor. يصف سياسات الأمان والتفاعلات الشبكية ليس فقط لعناوين IP و MAC ، ولكن أيضًا للكائنات الأخرى: الأجهزة الظاهرية والتطبيقات. إذا تم نشر NSX داخليًا ، فيمكن أن تكون هذه الكائنات مستخدمًا أو مجموعة من المستخدمين من Active Directory. يتحول كل كائن من هذا القبيل إلى حكم صغير في حلقة الأمان الخاصة به ، في الشبكة الفرعية المطلوبة ، مع DMZ :) الخاص به.

في السابق ، كان محيط الأمان واحدًا لكامل تجمع الموارد ، وكان محميًا بواسطة مفتاح حافة ، ويمكنك مع NSX حماية جهاز ظاهري منفصل من التفاعلات غير الضرورية حتى داخل نفس الشبكة.

في السابق ، كان محيط الأمان واحدًا لكامل تجمع الموارد ، وكان محميًا بواسطة مفتاح حافة ، ويمكنك مع NSX حماية جهاز ظاهري منفصل من التفاعلات غير الضرورية حتى داخل نفس الشبكة.يتم تكييف سياسات الأمان والشبكات إذا انتقل كيان إلى شبكة أخرى. على سبيل المثال ، إذا نقلنا جهازًا مزودًا بقاعدة بيانات إلى مقطع شبكة آخر أو حتى إلى مركز بيانات ظاهري آخر متصل ، فستستمر القواعد الموضوعة لهذا الجهاز الظاهري في تطبيق بغض النظر عن موضعه الجديد. سيظل خادم التطبيق قادرًا على التفاعل مع قاعدة البيانات.

تم استبدال vCNS vShield Edge نفسها بـ NSX Edge. أنه يحتوي على مجموعة كاملة من الرجل القديم Edge بالإضافة إلى بعض الميزات المفيدة الجديدة. عنهم وسيتم مناقشتها أكثر.

ما الجديد في NSX Edge؟

تعتمد وظيفة NSX Edge على

إصدار NSX. هناك خمسة منهم: قياسي ، احترافي ، متقدم ، مؤسسي ، Plus Remote Branch Office. لا يمكن رؤية أي شيء جديد وممتع إلا بدءًا من Advanced. بما في ذلك الواجهة الجديدة ، والتي ، حتى يتم التبديل vCloud بالكامل إلى HTML5 (يعد برنامج VMware صيف 2019) ، يتم فتحه في علامة تبويب جديدة.

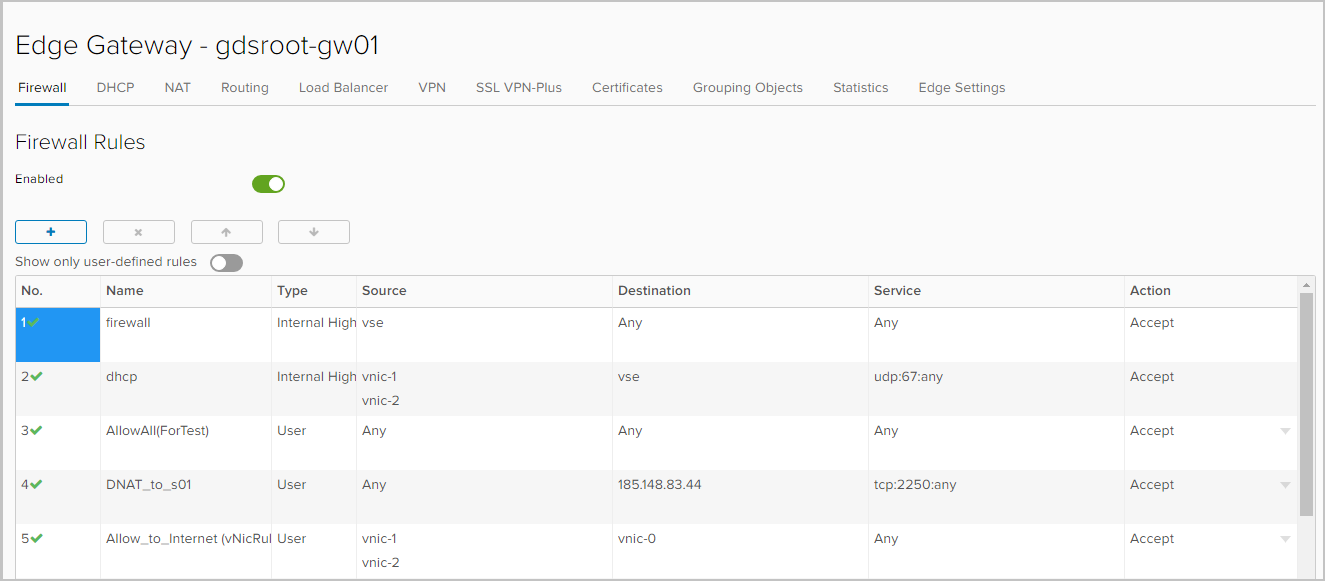

جدار الحماية يمكنك تحديد عناوين IP والشبكات وواجهات العبّارة والأجهزة الظاهرية ككائنات ستنطبق عليها القواعد.

DHCP

DHCP بالإضافة إلى تعيين نطاق عناوين IP التي سيتم إصدارها تلقائيًا إلى الأجهزة الافتراضية لهذه الشبكة ، أصبحت وظائف

Binding and

Relay متاحة الآن في NSX Edge.

في علامة التبويب

Bindings ، يمكنك ربط عنوان MAC الخاص بالجهاز الظاهري بعنوان IP إذا كنت تريد عدم تغيير عنوان IP. الشيء الرئيسي هو أن عنوان IP هذا لم يتم تضمينه في تجمع DHCP.

تقوم علامة التبويب

Relay بتهيئة ترحيل رسائل DHCP إلى خوادم DHCP الموجودة خارج مؤسستك في vCloud Director ، بما في ذلك خوادم DHCP للبنية التحتية المادية.

التوجيه

التوجيه مع vShield Edge ، يمكن تكوين التوجيه الثابت فقط. هنا ظهر توجيه ديناميكي مع دعم لبروتوكولات OSPF و BGP. أصبحت إعدادات ECMP (النشطة النشطة) متوفرة أيضًا ، مما يعني تجاوز الفشل النشط للموجهات الفعلية.

إعداد OSPF

إعداد OSPF تكوين BGP

تكوين BGPآخر من الجديد - إعداد نقل الطرق بين البروتوكولات المختلفة ،

إعادة توزيع الطرق (إعادة توزيع الطريق).

L4 / L7 موازن التحميل.

L4 / L7 موازن التحميل. ظهرت X-Forwarded-For لرأس HTTPs. بدونه ، بكى الجميع. على سبيل المثال ، لديك موقع ويب توازنه. بدون إعادة توجيه هذا العنوان ، يعمل كل شيء ، لكن في إحصائيات خادم الويب لم تشاهد عنوان IP الخاص بالزوار ، ولكن عنوان IP الخاص بالموازن. الآن أصبح كل شيء على ما يرام.

أيضًا ، في علامة تبويب قواعد التطبيق ، يمكنك الآن إضافة برامج نصية تتحكم في موازنة حركة المرور بشكل مباشر.

VPN

VPN بالإضافة إلى IPSec VPN ، يدعم NSX Edge:

- L2 VPN ، والذي يسمح لك بمد الشبكات بين المواقع المتفرقة جغرافيا. هناك حاجة إلى مثل هذه الشبكات الافتراضية الخاصة ، على سبيل المثال ، بحيث عندما تنتقل إلى موقع آخر ، يبقى الجهاز الظاهري على نفس الشبكة الفرعية ويحفظ عنوان IP.

- SSL VPN Plus ، والذي يسمح للمستخدمين بالاتصال عن بعد بشبكة الشركة. كان هناك مثل هذه الوظيفة على مستوى vSphere ، لكن بالنسبة إلى vCloud Director ، يعد هذا ابتكارًا.

شهادات SSL.

شهادات SSL. يمكن لـ NSX Edge الآن تسليم الشهادات. هذا مرة أخرى على السؤال حول من الذي يحتاج إلى موازن دون شهادة https.

كائنات التجميع

كائنات التجميع في علامة التبويب هذه ، يتم تعيين مجموعات من الكائنات التي تنطبق عليها قواعد معينة من تفاعل الشبكة ، على سبيل المثال ، قواعد جدار الحماية.

يمكن أن تكون هذه الكائنات عناوين IP و MAC.

كما يسرد الخدمات (مجموعة منافذ بروتوكول) والتطبيقات التي يمكن استخدامها في تجميع قواعد جدار الحماية. لا يمكن إضافة خدمات وتطبيقات جديدة إلا بواسطة مسؤول بوابة vCD.

الاحصائيات

الاحصائيات إحصائيات الاتصال: حركة المرور التي تمر عبر البوابة وجدار الحماية والموازن.

حالة وإحصائيات لكل نفق IPSEC VPN و L2 VPN.

تسجيل

تسجيل في علامة تبويب إعدادات الحافة ، يمكنك تحديد خادم لتسجيل السجلات. يعمل تسجيل لـ DNAT / SNAT ، DHCP ، جدار الحماية ، التوجيه ، الموازن ، IPsec VPN ، SSL VPN Plus.

تتوفر أنواع التنبيه التالية لكل مرفق / خدمة:

- تصحيح

- تنبيه

- حرجة

- خطأ

- تحذير

- لاحظ

- معلومات

NSX حافة الأبعاد

وفقًا للمهام ووحدة التخزين التي يتعين حلها ،

توصي VMware بإنشاء NSX Edge بالأحجام التالية:

| NSX Edge

(مدمج)

| NSX Edge

(كبير)

| NSX Edge

(رباعي كبير)

| NSX Edge

(اكس لارج)

|

vCPU

| 1

| 2

| 4

| 6

|

الذاكرة

| 512 ميجابايت

| 1GB

| 1GB

| 8GB

|

القرص

| 512 ميجابايت

| 512 ميجابايت

| 512 ميجابايت

| 4.5GB + 4GB

|

موعد

| واحد

تطبيق الاختبار

مركز البيانات

| صغير

أو متوسط

مركز البيانات

| محملة

جدار الحماية

| موازنة

مستوى الحمل L7

|

يوضح الجدول أدناه المقاييس التشغيلية لخدمات الشبكة بناءً على حجم NSX Edge.

| NSX Edge

(مدمج)

| NSX Edge

(كبير)

| NSX Edge

(رباعي كبير)

| NSX Edge

(اكس لارج)

|

واجهات

| 10

| 10

| 10

| 10

|

واجهات فرعية (جذع)

| 200

| 200

| 200

| 200

|

قواعد NAT

| 2،048

| 4،096

| 4،096

| 8،192

|

إدخالات ARP

حتى الكتابة

| 1،024

| 2،048

| 2،048

| 2،048

|

قواعد مهاجم

| 2000

| 2000

| 2000

| 2000

|

مهاجم الأداء

| 3Gbps

| 9.7 جيجابت في الثانية

| 9.7 جيجابت في الثانية

| 9.7 جيجابت في الثانية

|

حمامات DHCP

| 20،000

| 20،000

| 20،000

| 20،000

|

مسارات ECMP

| 8

| 8

| 8

| 8

|

طرق ثابتة

| 2،048

| 2،048

| 2،048

| 2،048

|

حمامات LB

| 64

| 64

| 64

| 1،024

|

خوادم LB الافتراضية

| 64

| 64

| 64

| 1،024

|

خادم LB / تجمع

| 32

| 32

| 32

| 32

|

الشيكات الصحية LB

| 320

| 320

| 320

| 3،072

|

قواعد تطبيق LB

| 4،096

| 4،096

| 4،096

| 4،096

|

عملاء L2VPN المحور للتحدث

| 5

| 5

| 5

| 5

|

شبكات L2VPN لكل عميل / خادم

| 200

| 200

| 200

| 200

|

أنفاق IPSec

| 512

| 1600

| 4،096

| 6000

|

أنفاق SSLVPN

| 50

| 100

| 100

| 1000

|

SSLVPN الشبكات الخاصة

| 16

| 16

| 16

| 16

|

جلسات متزامنة

| 64000

| 1،000،000

| 1،000،000

| 1،000،000

|

جلسات / ثانية

| 8000

| 50000

| 50000

| 50000

|

LB الإنتاجية L7 وكيل)

| | 2.2 جيجابت في الثانية

| 2.2 جيجابت في الثانية

| 3Gbps

|

LB الإنتاجية L4 الوضع)

| | 6 جيجابت في الثانية

| 6 جيجابت في الثانية

| 6 جيجابت في الثانية

|

اتصالات LB / s (وكيل L7)

| | 46000

| 50000

| 50000

|

اتصالات المتزامنة LB (وكيل L7)

| | 8000

| 60000

| 60000

|

اتصالات LB / s (وضع L4)

| | 50000

| 50000

| 50000

|

الاتصالات المتزامنة LB (وضع L4)

| | 600000

| 1،000،000

| 1،000،000

|

طرق BGP

| 20،000

| 50000

| 250،000

| 250،000

|

BGP الجيران

| 10

| 20

| 100

| 100

|

إعادة توزيع طرق BGP

| لا يوجد حد

| لا يوجد حد

| لا يوجد حد

| لا يوجد حد

|

طرق OSPF

| 20،000

| 50000

| 100000

| 100000

|

إدخالات OSPF LSA بحد أقصى 750 نوع -1

| 20،000

| 50000

| 100000

| 100000

|

OSPF المجاور

| 10

| 20

| 40

| 40

|

إعادة توزيع طرق OSPF

| 2000

| 5000

| 20،000

| 20،000

|

مجموع الطرق

| 20،000

| 50000

| 250،000

| 250،000

|

→

المصدريوضح الجدول أنه يوصى بتنظيم الموازنة على NSX Edge للسيناريوهات الإنتاجية التي تبدأ فقط من الحجم الكبير.

هذا كل شيء لهذا اليوم. في الأجزاء التالية ، سوف أطلع على تفاصيل تكوين كل خدمة شبكة NSX Edge.