هل لاحظت كيف أن أي مكان في السوق ، بعد أن أصبح شائعًا ، يجذب المسوقين من تجارة أمن المعلومات في خوف؟ يقنعونك أنه في حالة حدوث هجوم عبر الإنترنت ، لن تكون الشركة قادرة على التعامل مع أي من المهام للرد على الحادث. وهنا ، بالطبع ، يظهر معالج لطفاء - مزود خدمة مستعد لمبلغ معين لإنقاذ العميل من أي متاعب والحاجة إلى اتخاذ أي قرارات. نوضح لماذا يمكن أن يكون هذا النهج خطيرًا ليس فقط للمحفظة ، ولكن أيضًا بالنسبة لمستوى أمان الشركة ، وما الفوائد العملية التي يمكن أن تجلبها مشاركة مقدم الخدمة وما هي القرارات التي يجب أن تظل دائمًا في مجال مسؤولية العميل.

بادئ ذي بدء ، سوف نتعامل مع المصطلحات. عندما يتعلق الأمر بإدارة الحوادث ، يسمع المرء غالبًا اختصارات اثنين ، SOC و CSIRT ، والتي من المهم فهمها من أجل تجنب التلاعب في التسويق.

SOC (مركز العمليات الأمنية) - وحدة مخصصة للمهام التشغيلية لأمن المعلومات. في أغلب الأحيان ، عند الحديث عن وظائف SOC ، يعني الأشخاص مراقبة وتحديد الحوادث. ومع ذلك ، عادة ما تتضمن مسؤولية SOC أي مهام تتعلق بعمليات أمن المعلومات ، بما في ذلك الاستجابة وإزالة عواقب الحوادث ، والأنشطة المنهجية لتحسين البنية التحتية لتكنولوجيا المعلومات وزيادة مستوى أمن الشركة. في الوقت نفسه ، غالبًا ما تكون SOC وحدة موظفين مستقلة ، بما في ذلك متخصصون من مختلف الملفات.

CSIRT (فريق الاستجابة لحوادث الأمن السيبراني) - فريق / فريق أو وحدة مشكلة مؤقتًا تكون مسؤولة عن الاستجابة للحوادث الناشئة. CSIRT عادة ما يكون العمود الفقري الدائم ، ويتألف من المتخصصين في أمن المعلومات ، ومسؤولي SZI ومجموعة من الطب الشرعي. ومع ذلك ، فإن التكوين النهائي للفريق في كل حالة يتم تحديده بواسطة متجه التهديدات ويمكن أن تستكمله خدمة تكنولوجيا المعلومات ، وأصحاب أنظمة الأعمال وحتى إدارة الشركة مع خدمة العلاقات العامة (لتسوية الخلفية السلبية في وسائل الإعلام).

على الرغم من حقيقة أن CSIRT يوجه في أنشطته في الغالب معيار NIST ، والذي يتضمن دورة كاملة لإدارة الحوادث ، يتم التركيز في الوقت الحالي على مساحة التسويق على أنشطة الاستجابة ، وحرمان هذه الوظيفة من SOC ومناقضة هذين المصطلحين.

هل مفهوم SOC أوسع فيما يتعلق CSIRT؟ في رأيي ، نعم. في أنشطتها ، لا تقتصر شركة نفط الجنوب على الحوادث ، بل يمكنها الاعتماد على بيانات الاستخبارات الإلكترونية ، والتنبؤات وتحليل مستوى الأمن في المنظمة وتشمل مهام أمنية أوسع.

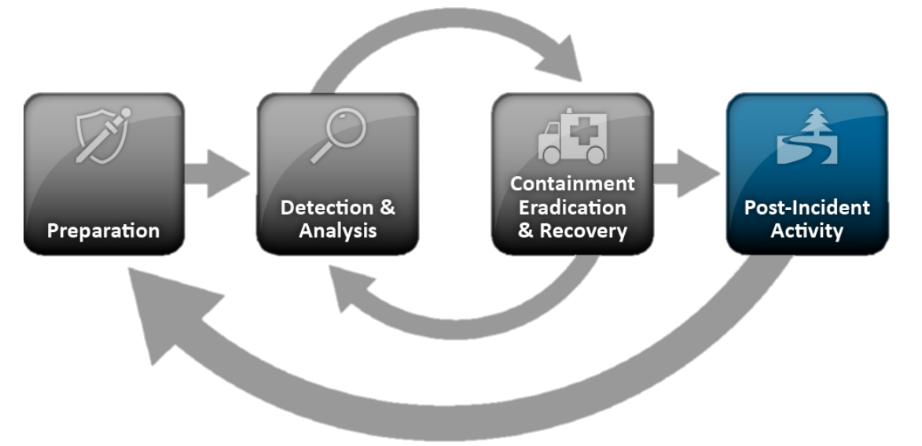

لكن عد إلى معيار NIST ، كأحد الأساليب الأكثر شعبية التي تصف الإجراء ومراحل إدارة الحوادث. الإجراء العام للمعيار NIST SP 800-61 هو كما يلي:

- التحضير:

- إنشاء البنية التحتية التقنية اللازمة للتعامل مع الحوادث

- إنشاء قواعد الكشف عن الحادث

- تحديد وتحليل الحوادث:

- الرصد وتحديد الهوية

- تحليل الحادث

- تحديد الأولويات

- تنبيه

- التعريب والتحييد والانتعاش:

- توطين الحوادث

- جمع وتخزين وتوثيق علامات الحوادث

- التخفيف من الكوارث

- بعد الحادث الانتعاش

- النشاط المنهجي:

- ملخص الحادث

- ملء قاعدة المعرفة + الاستخبارات التهديد

- التدابير التنظيمية والفنية

على الرغم من حقيقة أن معيار NIST مخصص للاستجابة للحوادث ، إلا أن جزءًا كبيرًا من الاستجابة يشغلها قسم "الكشف عن الحوادث وتحليلها" ، الذي يصف فعليًا المهام الكلاسيكية المتمثلة في مراقبة ومعالجة الحوادث. لماذا يولون هذا الاهتمام؟ للإجابة على السؤال ، دعونا نلقي نظرة فاحصة على كل من هذه الكتل.

التحضير

تبدأ مهمة تحديد الحوادث بإنشاء "تهديد" ونموذج تهديد ونموذج دخيل على قواعد تحديد الحوادث. يمكنك اكتشاف الحوادث من خلال تحليل أحداث أمن المعلومات (سجلات) من أدوات حماية المعلومات المختلفة ، ومكونات البنية التحتية لتكنولوجيا المعلومات ، وأنظمة التطبيق ، وعناصر النظم التكنولوجية (ACS) وغيرها من موارد المعلومات. بالطبع ، يمكنك القيام بذلك يدويًا ، من خلال البرامج النصية والتقارير ، ولكن لاكتشاف حلول متخصصة في الوقت الفعلي لحوادث أمن المعلومات ، لا تزال هناك حاجة إلى حلول متخصصة.

تأتي أنظمة SIEM في عملية الإنقاذ هنا ، لكن تشغيلها لا يقل عن كونه بحثًا عن تحليل السجلات الأولية ، وفي كل مرحلة ، من توصيل المصادر إلى إنشاء قواعد الحوادث. ترتبط الصعوبات بحقيقة أن الأحداث القادمة من مصادر مختلفة يجب أن يكون لها مظهر موحد ، ويجب تعيين المعلمات الرئيسية للأحداث في حقول الأحداث نفسها في SIEM ، بغض النظر عن الفئة / الشركة المصنعة للنظام أو الجهاز.

تشكل قواعد الكشف عن الحوادث وقوائم مؤشرات التسوية واتجاهات التهديدات الإلكترونية ما يسمى "المحتوى" الخاص بـ SIEM. يجب أن يؤدي مهام جمع ملفات تعريف نشاط الشبكة والمستخدم ، وجمع إحصائيات حول الأحداث من مختلف الأنواع ، وتحديد حوادث أمان المعلومات النموذجية. يجب أن يراعي منطق إطلاق قواعد الكشف عن الحوادث البنية التحتية وعمليات الأعمال الخاصة بشركة معينة.

نظرًا لعدم وجود بنية تحتية قياسية للشركة وعمليات الشركة التي تجري فيها ، فلا يمكن أن يكون هناك محتوى موحد لنظام SIEM. لذلك ، يجب أن تنعكس جميع التغييرات في البنية التحتية لتكنولوجيا المعلومات للشركة في الوقت المناسب في كل من ضبط وضبط معدات الأمن ، وفي SIEM. إذا تم تكوين النظام مرة واحدة فقط ، في بداية تقديم الخدمات ، أو تم تحديثه مرة واحدة في السنة ، فإن هذا يقلل من فرص اكتشاف الحوادث العسكرية وتصفية الإيجابيات الخاطئة بنجاح عدة مرات.

وبالتالي ، يعد إعداد ميزات الأمان ، وربط المصادر بنظام SIEM ، وتكييف محتوى SIEM من المهام الأساسية في الاستجابة للحوادث ، وهي قاعدة لا يمكن المضي قدمًا بدونها. بعد كل شيء ، إذا لم يتم تسجيل الحادث في الوقت المناسب ولم يمر بمراحل تحديد الهوية والتحليل ، فإننا لم نعد نتحدث عن أي رد ، يمكننا العمل فقط مع عواقبه.

كشف وتحليل الحوادث

يجب أن تعمل خدمة المراقبة مع الحوادث في الوضع الفعلي على مدار الساعة وسبعة أيام في الأسبوع. تتم كتابة هذه القاعدة ، مثل أساسيات الأمان ، بالدم: ما يقرب من نصف الهجمات الإلكترونية الحاسمة تبدأ ليلًا ، غالبًا يوم الجمعة (كان هذا هو الحال ، على سبيل المثال ، مع فيروس WannaCry ransomware virus). إذا لم تتخذ تدابير وقائية خلال الساعة الأولى ، فقد يكون الوقت متأخراً بالفعل. في هذه الحالة ، ما عليك سوى نقل جميع الحوادث المسجلة إلى الخطوة التالية الموضحة في معيار NIST ، أي إلى مرحلة التوطين ، إنه غير عملي ، وإليكم السبب:

- الحصول على معلومات إضافية حول ما يحدث أو تصفية إيجابية موجبة كاذبة هو أسهل وأكثر صحة في مرحلة التحليل ، بدلاً من توطين الحادث. يتيح لك ذلك تقليل عدد الحوادث المشار إليها في المراحل التالية من عملية الاستجابة للحوادث ، حيث ينبغي إشراك المتخصصين من المستوى الأعلى في نظرهم - مديرو إدارة الحوادث ، وفرق الاستجابة ، وأنظمة تكنولوجيا المعلومات ، ومسؤولو SIS. من المنطقي أكثر بناء العملية بطريقة لا تصعد كل تافه ، بما في ذلك الإيجابيات الخاطئة ، إلى مستوى CISO.

- إن الاستجابة و "قمع" الحادثة تحمل دائمًا مخاطر تجارية. قد تشمل الاستجابة لحادث العمل لمنع الوصول المشبوه ، وعزل المضيف ، والتصعيد إلى مستوى القيادة. في حالة حدوث خطأ إيجابي خاطئ ، ستؤثر كل خطوة من هذه الخطوات بشكل مباشر على توفر عناصر البنية التحتية وإجبار فريق إدارة الحوادث على "إطفاء" تصعيدها لفترة طويلة مع تقارير ومذكرات متعددة الصفحات.

عادةً ما يعمل الخط الأول من المهندسين في خدمة المراقبة على مدار الساعة طوال أيام الأسبوع ، والذين يشاركون مباشرة في معالجة الحوادث المحتملة التي يسجلها نظام SIEM. يمكن أن يصل عدد هذه الحوادث إلى عدة آلاف يوميًا (مرة أخرى - كل هذا إلى مرحلة التوطين؟) ، لكن ، لحسن الحظ ، معظمها يتناسب مع أنماط معروفة. لذلك ، لزيادة سرعة معالجتها ، يمكنك استخدام البرامج النصية والتعليمات التي تصف خطوة بخطوة الإجراءات اللازمة.

هذه ممارسة مجربة تسمح بتقليل الحمل على الخط 2 والخط 3 من المحللين - سيتم نقلهم فقط تلك الحوادث التي لا تنسجم مع أي من النصوص الموجودة. وإلا ، فإن تصاعد الحوادث في السطر الثاني والثالث من المراقبة سيصل إلى 80٪ ، أو في السطر الأول سيكون من الضروري تعيين متخصصين باهظين ذوي خبرة عالية وفترة تدريب طويلة.

وبالتالي ، بالإضافة إلى موظفي الخط الأول ، هناك حاجة إلى المحللين والمهندسين المعماريين الذين سيقومون بإنشاء البرامج النصية والتعليمات ، وتدريب المتخصصين في الخط الأول ، وإنشاء محتوى في SIEM ، وربط المصادر ، والحفاظ على قابلية التشغيل ودمج SIEM مع أنظمة الفصل IRP ، CMDB وأكثر من ذلك.

تتمثل مهمة المراقبة المهمة في البحث ومعالجة وتنفيذ قواعد بيانات السمعة المختلفة وتقارير APT والنشرات الإخبارية والاشتراكات في نظام SIEM ، والتي تتحول في النهاية إلى مؤشرات للتسوية (IoC). إنها التي تجعل من الممكن تحديد الهجمات السرية التي يقوم بها المهاجمون على البنية التحتية والبرامج الضارة التي لم يتم اكتشافها من قبل بائعي برامج مكافحة الفيروسات ، وغير ذلك الكثير. ومع ذلك ، مثل توصيل مصادر الأحداث بنظام SIEM ، فإن إضافة كل هذه المعلومات حول التهديدات أولاً يتطلب حل عدد من المهام:

- أتمتة إضافة المؤشرات

- تقييم قابليتها للتطبيق وأهميتها

- تحديد الأولويات ومحاسبة تقادم المعلومات

- والأهم من ذلك - فهم وسائل الحماية التي يمكنك من خلالها الحصول على معلومات للتحقق من هذه المؤشرات. إذا كان كل شيء بسيطًا جدًا مع تلك الموجودة في الشبكة - التحقق من جدران الحماية والوكلاء ، ثم مع المضيفين ، فسيكون الأمر أكثر صعوبة - مع مقارنة المقارنة بين التجزئة ، وكيف على جميع المضيفين التحقق من العمليات الجارية وفروع التسجيل والملفات المكتوبة على القرص الصلب؟

أعلاه ، تطرقت فقط إلى جزء من جوانب عملية مراقبة وتحليل الحوادث التي يتعين على أي شركة تبني عملية استجابة للحوادث مواجهتها. في رأيي ، هذه هي المهمة الأكثر أهمية في العملية برمتها ، ولكن دعنا ننتقل وننتقل إلى وحدة العمل مع حوادث أمن المعلومات المسجلة والمحللة بالفعل.

التعريب والتحييد والانتعاش

هذه الكتلة ، وفقًا لبعض خبراء أمن المعلومات ، هي المجموعة المحددة في الفرق بين فريق المراقبة وفريق الاستجابة للحوادث. دعونا نلقي نظرة فاحصة على ما يضع NIST فيه.

توطين الحوادث

وفقًا لـ NIST ، تتمثل المهمة الرئيسية في عملية توطين الحادث في تطوير استراتيجية ، أي تحديد تدابير لمنع انتشار الحادث داخل بنية الشركة الأساسية. قد يتضمن مجمع هذه الإجراءات العديد من الإجراءات - عزل المضيفين المتورطين في الحادث على مستوى الشبكة ، وتبديل أوضاع تشغيل أدوات حماية المعلومات وحتى إيقاف العمليات التجارية للشركة لتقليل الضرر الناجم عن الحادث. في الواقع ، فإن الاستراتيجية عبارة عن كتاب لعب ، يتكون من مصفوفة من الإجراءات اعتمادًا على نوع الحادث.

قد يرتبط تنفيذ هذه الإجراءات بمجال مسؤولية التحول في الدعم الفني لتكنولوجيا المعلومات ، ومالكي ومسؤولي الأنظمة (بما في ذلك أنظمة الأعمال) ، وشركة متعاقدة مع أطراف ثالثة ، وخدمة أمن المعلومات. يمكن تنفيذ الإجراءات يدويًا ، من خلال مكونات EDR ، وحتى النصوص المكتوبة ذاتيًا التي تستخدمها الأوامر.

نظرًا لأن القرارات المتخذة في هذه المرحلة يمكن أن تؤثر بشكل مباشر على العمليات التجارية للشركة ، فإن قرار تطبيق استراتيجية محددة في الغالبية العظمى من الحالات يظل مهمة مدير أمن المعلومات الداخلي (وغالبًا ما يشمل أصحاب أنظمة الأعمال) ، ولا

يمكن الاستعانة بمصادر خارجية لهذه المهمة شركة . يتم تقليل دور مزود خدمة أمن المعلومات في توطين الحادث إلى التطبيق التشغيلي للاستراتيجية التي اختارها العميل.

جمع وتخزين وتوثيق علامات الحوادث

بمجرد اتخاذ تدابير تشغيلية لترجمة الحادث ، يجب إجراء تحقيق شامل ، وجمع كل المعلومات لتقييم المدى. تنقسم هذه المهمة إلى مهمتين فرعيتين:

- نقل مدخلات إضافية إلى فريق المراقبة ، وربط مصادر إضافية لأحداث أمن المعلومات المتورطة في الحادث مع نظام جمع وتحليل الأحداث.

- قم بتوصيل فريق الطب الشرعي لتحليل صور القرص الصلب ، وتحليل مقالب الذاكرة ، وعينات البرامج الضارة ، والأدوات التي يستخدمها مجرمو الإنترنت في هذا الحادث.

يجب أيضًا تعيين شخص لتنسيق أنشطة جميع الوحدات في إطار التحقيق في الحادث. يجب أن يتمتع هذا الاختصاص بسلطة واتصالات جميع الموظفين المشاركين في التحقيق. هل يمكن لموظف المقاول أداء هذا الدور؟ على الأرجح لا من نعم. من المنطقي أكثر إسناد هذا الدور إلى أخصائي أو رئيس خدمة أمن معلومات العميل.

التخفيف من الكوارث

بعد تلقي صورة كاملة عن الحادث من مختلف الإدارات ، يقوم المنسق بوضع تدابير للقضاء على عواقب الحادث. قد يشمل هذا الإجراء:

- إزالة المؤشرات المحددة للتسوية وآثار وجود البرمجيات الخبيثة / المتسللين.

- "إعادة تحميل" المضيفين المصابين وتغيير كلمات مرور المستخدم.

- تثبيت آخر التحديثات وتطوير تدابير تعويضية للتخلص من نقاط الضعف الحرجة المستخدمة في الهجوم.

- تغيير ملفات تعريف أمان GIS.

- السيطرة على اكتمال الإجراءات التي تقوم بها الوحدات المعنية وغياب إعادة تسوية الأنظمة من قبل المتسللين.

عند وضع التدابير ، نوصي المنسق بالتشاور مع الوحدات المتخصصة المسؤولة عن أنظمة محددة ، ومسؤولي نظام أمن المعلومات ، ومجموعة الأدلة الجنائية ، وخدمة رصد الحوادث. ولكن ، مرة أخرى ، يتم اتخاذ القرار النهائي بشأن تطبيق تدابير معينة من قبل منسق مجموعة تحليل الحوادث.

بعد الحادث الانتعاش

في هذا القسم ، تتحدث NIST فعليًا عن مهام قسم تكنولوجيا المعلومات وخدمة عمليات أنظمة الأعمال. يتم تقليل كل العمل لاستعادة والتحقق من أداء أنظمة تكنولوجيا المعلومات والعمليات التجارية للشركة. ليس من المنطقي التركيز على هذه النقطة ، حيث إن معظم الشركات تواجه حل هذه المشكلات ، إن لم يكن نتيجة لحوادث أمن المعلومات ، ثم على الأقل بعد حالات الفشل التي تحدث بشكل دوري حتى في أكثر منشآت الأنظمة استقرارًا وتحملًا للأخطاء.

النشاط المنهجي

يكرس القسم الرابع من منهجية الاستجابة للحوادث للعمل على الأخطاء وتحسين تقنيات أمان الشركة.

لإعداد تقرير عن الحادث ، وملء قاعدة المعرفة و TI ، كقاعدة عامة ، فإن فريق الطب الشرعي مسؤول بالتزامن مع خدمة المراقبة. إذا لم يتم تطوير إستراتيجية التعريب في وقت حدوث هذا الحادث ، فسيتم تضمين كتابتها في هذه المجموعة.

حسنًا ، من الواضح أن هناك نقطة مهمة جدًا في العمل على الأخطاء وهي تطوير استراتيجية لمنع وقوع حوادث مماثلة في المستقبل:

- تغيير بنية البنية التحتية لتكنولوجيا المعلومات ونظم المعلومات الجغرافية الحالية.

- إدخال أدوات جديدة لأمن المعلومات.

- مقدمة عملية إدارة التصحيح ومراقبة حوادث أمن المعلومات (في حالة غيابها).

- تصحيح العمليات التجارية للشركة.

- موظفين إضافيين في قسم أمن المعلومات.

- تغيير سلطة موظفي أمن المعلومات.

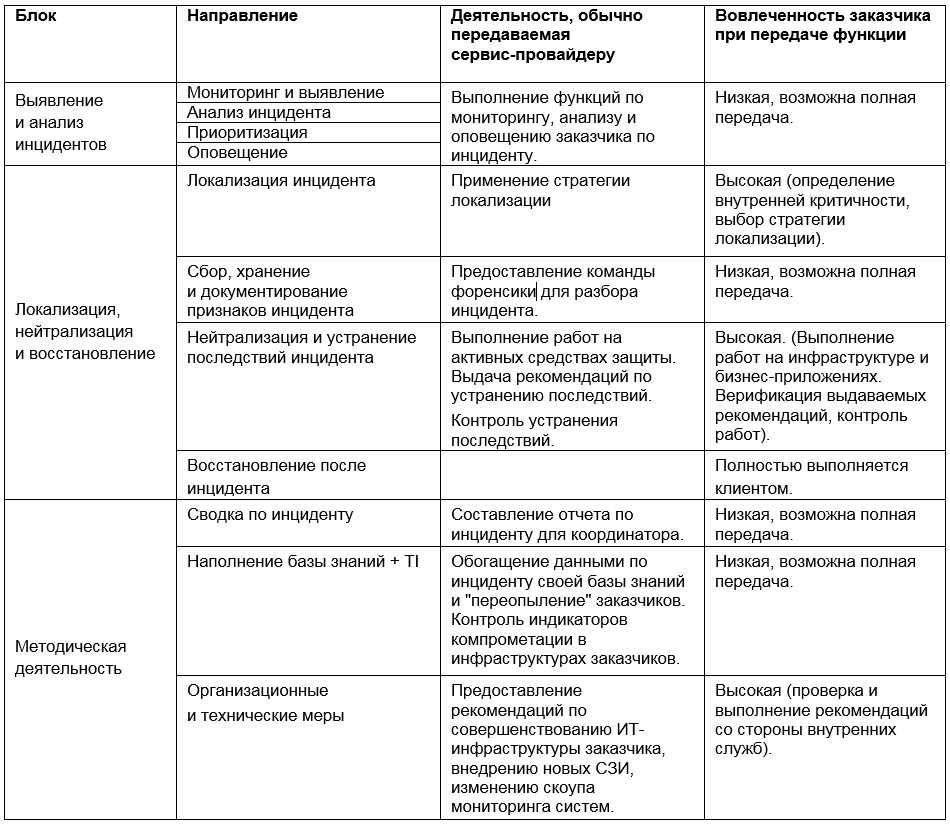

دور مقدم الخدمة

وبالتالي ، يمكن تمثيل المشاركة المحتملة لمزود الخدمة في مراحل مختلفة من الاستجابة للحوادث في شكل مصفوفة:

يعد اختيار الأدوات والأساليب لإدارة الحوادث أحد أصعب مهام أمن المعلومات. يمكن أن يكون إغراء الوثوق بوعود مقدم الخدمة ومنحه جميع الوظائف أمرًا رائعًا ، لكننا ننصح بإجراء تقييم سليم للوضع والتوازن بين استخدام الموارد الداخلية والخارجية - بما يحقق الكفاءة الاقتصادية وكفاءة العملية.