تم عقد المؤتمر الدولي الثامن DefCamp 2018 يومي 8 و 9 نوفمبر 2018 في بوخارست (رومانيا) ، المخصص لقضايا أمن المعلومات وتكنولوجيات أمن المعلومات. DefCamp هي واحدة من مؤتمرات القرصنة وأمن المعلومات الناجحة في وسط وشرق أوروبا ؛ من بين أمور أخرى ، يمكن ملاحظة Hacktivity (المجر) و CONFidence (بولندا). والغرض من هذا الحدث هو الانخراط في التواصل بشأن أحدث البحوث العملية لخبراء الأمن ورجال الأعمال والقطاعين العام والخاص.

جمعت DefCamp أكثر من 1800 مشارك من رومانيا والدول المجاورة ، مع المعرفة والخبرة المختلفة - من الطلاب إلى قادة في مختلف الصناعات وخبراء أمن المعلومات والباحثين.

المنظم المباشر للحدث هو منظمة غير حكومية -

مركز أبحاث الأمن السيبراني من رومانيا . حسب رأيهم ، بلغ عدد الدول المشاركة 35 دولة ، بما في ذلك أوروبا والولايات المتحدة والهند والإمارات العربية المتحدة و 60 متحدثاً و 400 شركة.

حول ديفكامب 2018

تضمن تنسيق الحدث قسمًا تقليديًا مع العروض التقديمية ومسابقة CTF.

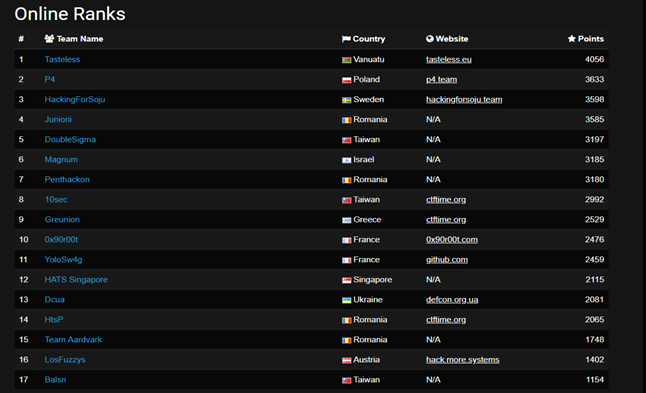

المراكز الثلاثة الأولى للـ CTF: فريق جمهورية فانواتو (ميلانيزيا) ، بولندا والسويد ؛ في المركز الرابع هو فريق من رومانيا. لم يكن هناك فرق من روسيا هذا العام. قائمة كاملة متاحة

هنا .

أقيم قسم المحاضرات هذا العام بثلاثة مسارات متوازية. للمقارنة ، في العام الماضي كان هناك مساران.

هذا العام ، حصلت DefCamp مرة أخرى على HackerVillage ، حيث تم عرض العديد من المشاريع - من أمن المعلومات إلى الألعاب. على عكس العام الماضي ، تمت إزالة قسم الشركات الناشئة باعتباره غير مبرر.

تميز هذا العام أيضًا بمشاركة مجموعة القنصليات النمساوية (كما كان الحال في العام الماضي) ، لكنها أصبحت الآن حلقة نقاش صغيرة تتسع من 3 إلى 4 أشخاص لبضع ساعات.

يهدف الجزء من المؤتمر إلى تبادل الأفكار التقدمية والمبتكرة ، ونتائج أحدث الأبحاث والتطوير ، والخبرة المهنية في جميع مجالات أمن تكنولوجيا المعلومات. في الوقت نفسه ، من المهم الإشارة إلى أن جودة التقارير عالية ، وتجربة المتحدثين مختلفة ، كما تختلف وجهة النظر حول القضايا الأمنية ، مع مراعاة آرائهم الخاصة وتفاصيل حل المشكلة في كل حالة محددة ، بما في ذلك من بلد إلى آخر. على سبيل المثال ، يتحدث المتحدثون من الهند وباكستان وأوروبا الشرقية عن طيب خاطر عن الجانب الفني للقضية قيد المناقشة ، بينما يتحول الزملاء الأمريكيون إلى المسألة التنظيمية وقضية التدريب / التعليم أو تقديم الحقائق ، والأمثلة مع منطق السرد المزخرف. ومع ذلك ، كانت معظم التقارير في هذا العام بتنسيق أعمال رفيع المستوى وليس تقنيًا ، وتم وضع علامة على معظمها في البرنامج على أنه "تقني" بدلاً من "عمل".

وشملت مواضيع المؤتمر في الواقع:

- IoT Security هو موضوع العام.

- حماية البنية التحتية.

- الأمن السيبراني.

- البرامج الضارة.

- الهندسة الاجتماعية.

- أمان الأجهزة المحمولة بالمعنى الواسع ، بما في ذلك في المجالات ذات الصلة.

- تقارير متنوعة أخرى.

حول تقارير DefCamp 2018 تمكنت من الحضور

دليل هيتشكر للتضليل ، تأرجح الرأي العام والأعلام الكاذبة

قم بالإبلاغ عن المبادئ القديمة غير المتصلة بالإنترنت والحصول على المعلومات من الشبكة مع المعلومات الخاطئة ، من المقالات الإخبارية المزيفة إلى المقابلات المعدة خصيصًا. حاول المتحدث دان ديميتر من المكتب التمثيلي الروماني لـ Kaspersky Lab معرفة كيفية التمييز بين الأخبار الصادقة والمزيفة ، ولكن الأساليب المقترحة كانت في معظمها عملية ، مع مقاييس سيئة التعبير ، ومن المقاييس كان هناك وفرة كبيرة من الأخبار (والصياغة المستخدمة فيها) من نفس النوع للأخبار من محتوى معاكس.

تجشؤ من خلال درع التشفير الخاص بك

قدم المتحدث كوزمين رادو عرضًا تقديميًا عن قدرات Burp على مهاجمة التشفير: تحديد تشفير ضعيف وأخطاءه ، وكشف المفتاح ، وتحليل مراحل توليد المفاتيح في إطار إنشاء اتصالات باستخدام التطبيقات الفردية كأمثلة. بشكل عام ، يمكن اعتبار التقرير بمثابة تقرير أعمال من فريق Burp أو باحثين مرتبطين حول قدرات الأداة

OSSTMM: منهجية اختبار الأمان "التدبير ، عدم التخمين"

تقرير عن منهجية تقييم وحساب مؤشرات المخاطر الأمنية مع مراعاة توحيد المقاييس وإدراج تصنيفات CVSS. تتلخص المنهجية المقترحة في صيغ مختلفة للشكل "كم من آليات الدفاع لم يتم تطبيقها أو لم يتم إغلاق الثغرات الأمنية فيما يتعلق بالعدد الإجمالي للآليات والتدابير". بشكل عام ، ترتبط منشورات ISECOM الأخيرة بعالمية النصائح والمقاييس.

يخت عن بعد

تقرير موظفي Kaspersky Lab 2017 عن نقاط ضعف اليخوت والمعدات المتصلة ، بما في ذلك التنقل وإنترنت الأشياء ، حول أخطاء الأمان ، والقوة الغاشمة لكلمات المرور لأجهزة التوجيه Microtik مع أدوات جاهزة (من مجموعة Pentester) ، والشفرة الصلبة لكلمات المرور في برامج إدارة البرامج الثابتة واليخوت ، والاعتراض حركة المرور غير المشفرة.

إشارات المحمول والتهديدات ونقاط الضعف - الحالات الحقيقية والإحصاءات من تجربتنا

تقرير ايجابي تكنولوجيز عن نقاط ضعف شبكات المحمول ، وحالتها الحالية للأمن وتأثيرها على تبادل المعلومات بين الأجهزة والتطبيقات في التنقل اليومي وإنترنت الأشياء. يردد التقرير مواد

تقرير التعرض لنقاط الضعف في القطر 2018 و

PT Telecom Attack Discovery وهو مزيد من الإحصاءات البحثية حول موضوع أمان شبكة SS7.

أنت على حق ، هذا الكلام ليس عنك حقًا!

التقرير القادم

لجيسون ستريت حول القضية الأمنية الرئيسية - فشل الإنسان. تناول جيسون الجوانب المتعلقة بأخطاء المستخدم النهائي ، وعادات سلوكهم ، والتي تدعمها فرق الأمان في الشركات. ومع ذلك ، لم يتضمن التقرير "الأخطاء البشرية" للمطورين ، لكن التقرير أشار إلى أن الشيء الرئيسي هو مقاييس تحسين معرفة القراءة والكتابة في مجال الأمن لدى الناس. كان هذا تقريراً عن التدريب الأمني والوعي الأمني للمستخدمين مع أمثلة عن المواقف والحالات المختلفة في الشركات التي اشترت تدريب المستخدم وخدمات التدقيق الأمني.

IoT Malware: دراسة شاملة وإطار تحليل ودراسات حالة

تقرير عن تحليل مشكلة أجهزة إنترنت الأشياء ، وعن عدم التوازن بين قواعد البيانات CVE / CVSS والمنشورات المتاحة للجمهور حول موضوع نقاط الضعف في إنترنت الأشياء ، عن ميزات نقاط الضعف والرمز الخبيثة لإنترنت الأشياء. جزء من مشكلة عدم اكتمال قواعد بيانات CVE / CVSS هو أن المعلومات الخاصة بـ CWE (مشكلات الضعف الشائعة) مستبعدة منها ، وفي عدد كبير من أجهزة إنترنت الأشياء التي لم يقم أي شخص بتحليلها في مثل هذا المجلد ولم يجمعها أكثر. مكبرات الصوت ، التي يمكن العثور على موادها

هنا ، قدّمت عدة أدوات للتحليل التلقائي للمشكلات:

- Cuckoo Sandbox - لتحليل الملفات الضارة ومواقع Windows و Linux و MacOS و Android وتتبع المكالمات وتحليل الأعراض السلوكية وتفريغ وتحليل حركة مرور الشبكة ، بما في ذلك مشفرة ، وكذلك دعم أداة التقلب لتحليل ذاكرة الوصول العشوائي.

- Firmware.RE هي خدمة مجانية لمسح وتحليل الملفات (الحزم) من البرامج الثابتة للجهاز والكشف السريع عن الثغرات الأمنية ، والواجهات الخلفية والرمز الضار المدمج (أثناء تجميع البرامج الثابتة).

التحدي المتمثل في بناء بيئة رقمية آمنة ومأمونة في مجال الرعاية الصحية

تقرير صربي عن قضايا السلامة في المنشآت الطبية. لم يكن التقرير متعلقًا بإنترنت الأشياء ، ولكنه كان يهدف إلى مناقشة تطبيق الحلول الأمنية الحالية دون مراعاة تفاصيل العمل واحتياجات الطاقم الطبي. يجب أن تأخذ عملية تنقيح القرارات في الاعتبار هذه الميزات والمتطلبات من إجمالي الناتج المحلي (بحيث لا تكون مزعجة ومزعجة بشكل خاص).

هاكرفيل

أصبح HackerVillage حدثًا تقليديًا للمؤتمر ، حيث تقام مسابقات مختلفة.

DefCamp التقاط العلم (مد CTF)

CTF هو أحد الأحداث الجارية في المؤتمر ، والتي تجري حول موضوعات مختلفة: الذكاء الاصطناعي والتعلم الآلي ، والحرب الإلكترونية ، والتشفير ، وعلم إخفاء المعلومات ، وأمن الويب ، وأمن الشبكات ، والطب الشرعي ، والعكس. القواعد الأساسية للمشاركة:

- فقط 5 أشخاص في الفريق ، بما في ذلك قائد الفريق.

- دوس يحظر.

- البحث عن نقاط الضعف في البنية التحتية CTF سيجلب المزيد من النقاط.

- يتم حساب الاختراقات فقط إذا لم يتم اختراق الفريق أولاً.

صندوق الجائزة - 3 آلاف يورو والأدوات.

الدفاع عن القلعة

أنشأ المتسابقون تواقيع IPS لصد معظم الهجمات. شروط المنافسة:

- لا ينبغي حظر حركة المرور المشروعة.

- لا يمكنك استخدام تواقيع المنفذ وأنواع البروتوكول.

- اختبارها على مآثر.

- يجب عدم حظر عمليات استغلال FalsePositive.

- التواقيع غير الهادفة للربح (نُشرت لاحقًا بالفوز).

قائمة استغلال:

تقنيات عمليات القرية

تم تصميم IoT VILLAGE لإظهار نهج عملي في اختراق الأجهزة ، مما يسمح للمشاركين بالفوز بالأدوات التي اخترقوها (أجهزة التوجيه ، كاميرات الويب ، إلخ). القواعد:

- سيتم تزويد كل مشارك / فريق مشارك في المسابقة بالوسائل اللازمة للاتصال بالشبكة ، لكنهم يحتاجون إلى كمبيوتر محمول خاص بهم.

- ثم يبدأ كل مشارك / فريق بمهاجمة الأجهزة المعلنة في المسابقة باستخدام أي أدوات أو نصوص برمجية متوفرة.

- في أي وقت ، لا يُسمح لأكثر من مشاركين بالدخول إلى الأجهزة.

- إذا اكتشف أحد المشاركين ثغرة أمنية على أي من الأجهزة ، فسيقوم بإخطار حكمه على الفور (لأحد القضاة).

- إذا كان المشارك يستخدم مشكلة عدم الحصانة فيما يتعلق بأي من الأجهزة ، فسيقوم بإبلاغ الحكم عنها في الحال (لأحد القضاة).

- يجب توفير جميع نقاط الضعف للمنظمين.

- قد يختلف تأكيد الفوز من مشارك إلى آخر ، اعتمادًا على خطر اكتشاف الثغرة الأمنية ، ولكن إذا تمكنت من الحصول على الجذر ، فإن الفوز لن يكون في نزاع.

قائمة الأجهزة حسب الفئةالموجهات

- موجه الشبكة طراز Nighthawk AC1900 ذو النطاق العريض من شبكة جيجابت (R7000) مع دعم مفتوح المصدر. متوافق مع Amazon Echo / Alexa

- Zyxel Armor Z2 AC2600 MU-MIMO Wireless Router

- Synology RT2600ac راوتر لاسلكي

شبكة التخزين المرفقة

- ويسترن ديجيتال ماي كلاود EX2 الترا ، 2 Bay-uri ، جيجابت ، ثنائي النواة ، 1300 ميجاهرتز ، 1 جيجابايت DDR3 (نيغرو)

- Qnap TS-251A 2-خليج TS-251A سحابة شخصية NAS / DAS مع وصول USB المباشر

- Synology DS718 + 2-Bay 2GB Black DS718 +

- سيتم تجهيز كل NAS بمحرك الأقراص الصلبة بسطح المكتب بسعة 1 تيرابايت من طراز WD Black 1TB Performance

أنظمة الأمن

- ANNKE نظام كاميرا الأمن Smart HD 1080P Lite 4 + 1 Channels DVR Recorder

- كاميرا Vstarcam C7833-X4 اللاسلكية النائية عالية الدقة

الأجهزة المنزلية

- Bluesmart One - الأمتعة الذكية

- HoneyGuaridan S25 Smart Automatic Pet Feeder (الحيوانات الأليفة أو الحيوانات الأليفة غير المدرجة)

- تليفزيون LED ذكي Toshiba ، 81 سم

الطابعة

- طابعة ليزر لاسلكية ملونة من براذر HL-L8260CDW

النقدية الصعبة الباردة

- 50 يورو: يمكنك العثور على أكثر من نقطة ضعف لأي جهاز.

- 50 يورو: يمكنك العثور على أكثر من نقطة ضعف لمدة 4 أجهزة.

- 100 يورو: اعثر على أكثر من نقطة ضعف لأي 9 أجهزة.

- 100 يورو: الحصول على الجذر لأي 2 الأجهزة.

- 200 يورو: الحصول على الجذر لأي 6 أجهزة.

هجوم البنية التحتية الحرجة

كجزء من مهمة هجوم البنية التحتية الحرجة ، تم اقتراح اكتساب خبرة في اختراق الأنظمة الصناعية. للقيام بذلك ، يمكنك الاختيار من بين 4 مسارات:

- تخطيط البنية التحتية للسكك الحديدية ، والتي تستخدم تطبيق SCADA (التحكم وجمع البيانات) لعرض البيانات التشغيلية والتحكم في أتمتة مفاتيح السكك الحديدية ، وكذلك تخطيطات لمحطة الطاقة الشمسية وطاقة الرياح مع مصدر للطاقة المتجددة.

- نظام محاكاة المحاكاة الفرعية مع مرحل واقي استقبل وأرسل الإشارات من / إلى وحدة اختبار خاصة وكان متصلاً مباشرة بمخطط دارة مخطط أحادي الخط / دارة فرعية أحادية الخط ، يوضح بعض أجهزة التبديل الأساسية للمحطة الفرعية.

- PLCs المختلفة للقرصنة التي تحاكي عمليات الرقابة الصناعية.

- الذراع الصناعية للروبوت.

ICS Humla CTF

تستهدف البرامج الضارة وهجمات الجيل الجديد الأنظمة الصناعية التي يمكن أن تسبب خسائر مالية وبشرية هائلة. يتطلب اختبار الاختراق للنظم الصناعية معرفة ومهارات عميقة ، يعتمد إعدادهما على توفر المعدات. تركزت هذه المسابقة على أجهزة الكمبيوتر التجارية الأكثر تشويقًا: PLCs وأجهزة المحاكاة ، حيث قامت إعداداتها بمحاكاة البنية التحتية باستخدام تطبيقات PLCs وتطبيقات SCADA في الوقت الفعلي.

هاك البنك

تم تقديم هجمات نموذجية على أجهزة الصراف الآلي في الندوة "أجهزة الصراف الآلي: مشاكل يومية" (الكشف السري عن المعلومات والسحب غير المصرح به للأموال من الجهاز). تم تقسيم المسابقة إلى مرحلتين. في المرحلة الأولى ، يمكن للمشاركين اعتراض وتحليل أنواع مختلفة من حركة المرور (الشبكة و USB). في المرحلة الثانية ، تم منح المتسابقين إمكانية الوصول إلى واجهات USB لإصدار أوامر إلى أجهزة الصراف الآلي وواجهة شبكة لتنفيذ هجوم MiTM. الغرض من المسابقة هو إظهار الطرق المختلفة لسحب الأموال واعتراض بيانات البطاقة.

شروط المنافسة:

- الهدف هو تلقي معلومات سرية من بطاقة مصرفية أو سحب أموال من ماكينة الصراف الآلي.

- تم تزويد كل مشارك / فريق مشارك في المسابقة ببطاقة مصرفية وأموال لتلقي شبكة وحركة مرور USB.

- هجمات الحرمان من الخدمة محظورة.

- تأكد من إبلاغك بالنهج الذي تم العثور عليه لتلقي المعلومات السرية وسحب الأموال.

- يتم منح النقاط بناءً على صعوبة العثور عليها.

- تم منح نقاط إضافية للهجمات عبر USB.

- الأدوات والبرامج النصية هي حسب تقدير المشاركين.

واي فاي PWNED المجلس

يعد Wifi PWNED Board عرضًا في الوقت الفعلي للمخاطر عندما يثق شخص في الاتصالات اللاسلكية. قام فريق DefCamp تلقائيًا بتحليل حركة المرور على الشبكة وبحث عن علامات دخول المستخدمين إلى البريد أو موقع الويب أو خدمات الشبكة الأخرى دون استخدام آليات الحماية. تم عرض النتائج على لوحة Wifi PWNED بطريقة ودية لإظهار الجميع مخاطر الشبكات غير الموثوق بها. كأداة ، تم استخدام حامل به 50 جهاز توجيه ، والذي كان للمستخدم شبكات Wi-Fi وهمية للمستخدم.

الهدف جون

Target John هي مسابقة حصل فيها المشاركون على بعض التفاصيل حول هدف حقيقي ، وكان عليهم العثور على معلومات حول هذا الشخص أو المجموعة بالذات. خلال المسابقة ، يمكن للمشاركين إثبات أنفسهم في العديد من المجالات: الطب الشرعي ، المكبوت ، شبكة البحث. تتمثل مهمة المشاركين في "اختطاف" حساب الهدف دون أي إشعار مسبق ، وإدخال أجهزة خلفية لجهازه ، وما إلى ذلك.

قواعد المشاركة:

- الطريقة التي تبحث فيها عن القطع الأثرية ليست مهمة.

- تم منح النقاط بناءً على القيمة المقابلة للقطعة الأثرية.

- تم منح نقاط المكافأة للأناقة والإبداع الشديد.

- الحد الأقصى لحجم الفريق هو لاعب واحد.

- تم تقديم صور وأدلة فيديو للمنظمين.

زاوية بدء التشغيل

زاوية بدء التشغيل هي فرصة للحصول على دعم بدء التشغيل من شريك حدث Orange لفترة سنوية. تم اختيار ما يصل إلى ثلاثة من الشركات الناشئة على أساس أولوية تقديم الطلب والدرجة التي تم تطويرها عند بدء التشغيل.

خاتمة

لقد وجدت أن هذا الحدث مفيد نظرًا لفرصة الاستماع إلى الأخبار المباشرة المتعلقة بسلامة إنترنت الأشياء (سأناقش تقريري بشكل منفصل في المنشورات التالية).

من ناحية أخرى ، غالبًا ما تتكرر العديد من المواد من حدث إلى آخر على مدار عدة سنوات ، والتي تعتبر أيضًا ميزة إضافية إذا كانت المادة مركزة بدقة. يتم ترقيم جميع المسارات الخاصة بالأداء ، ولكن من المعروف أن هذه المواد تقدم بشكل عام على المسار الرئيسي مواد أكثر عمومية من أجل جذب جمهور ، وعلى المسار الثاني 50/50 من الأعمال والتقنية ، وعلى الثالث - مواد تقنية منفصلة أو مثيرة للاهتمام لمجموعة واسعة من الضيوف. من بين أوجه القصور ، تجدر الإشارة إلى أنهم بدأوا هذا العام في تقديم مسارات سريعة لمدة 15 دقيقة ، وغالبًا ما تم تضمين المواد التي زعم أنها تقرير كامل.